Sicurezza - Il Malware

- 1. Sicurezza informatica di base: come salvare e proteggere il vostro lavoro Il ŌĆ£malwareŌĆØ

- 2. Indice degli argomenti Le minacce: Virus e cavalli di troia

- 3. Rootkit

- 5. Worm

- 6. Shellcode

- 7. Virtual Rootkit Antivirus, antispyware e firewall

- 9. Un grande giro di interessi

- 10. In principio era il virus (1) Elk Cloner : il primo virus per microcomputer ├© del 1982 ed era stato sviluppato per Apple II

- 11. L'autore era uno studente adolescente

- 12. Mezzo di propagazione i dischi di un gioco dopo 50 avvii da disco compariva il messaggio

- 13. In principio era il virus (2) Ma agli inizi di Internet, quando ancora si chiamava ARPANET (1971), c'era Creeper

- 14. Era sperimentale e sfuggito per errore dal laboratorio

- 15. Si replicava solo su PDP-10

- 16. Reaper : il programma creato per rimuoverlo, che pu├▓ essere considerato il primo antivirus!

- 17. 1986 : primo virus per PC, ad opera di due fratelli pakistani

- 18. Il ŌĆ£malicious softwareŌĆØ o malware Malware : software che cambia il comportamento del sistema operativo o di specifiche applicazioni senza il permesso dell'utente

- 19. I cambiamenti di cui sopra possono non essere rilevabili con i normali mezzi del sistema operativo

- 20. Il software ├© ŌĆ£maliziosoŌĆØ se fa qualcosa di cattivo: cancella file, rende il computer pilotabile da remoto, ruba informazioni, ...

- 21. Si definisce virus qualora si propaghi

- 22. L'infezione Bisogna eseguire un'applicazione: Programma : come notepad.exe

- 23. Script : file di testo con istruzioni

- 24. Documento contenente codice eseguibile : ad esempio, documenti Office o PDF Oppure ├© attivo: sonda i sistemi attorno alla ricerca di specifiche vulnerabilit├Ā

- 25. Nel sistema infettato pu├▓ nascondersi o aggredirlo attivamente: terminando gli antivirus

- 26. Scoprire il malware Gli antivirus cercano specifiche sequenze di byte rispetto a un ŌĆ£dizionarioŌĆØ del malware noto ( firme )

- 27. Tengono sotto osservazione il comportamento del sistema alla ricerca di attivit├Ā sospette

- 28. Possono effettuare la scansione delle istruzioni dentro i file, per cercare quelle che non hanno senso in un contesto ŌĆ£legaleŌĆØ

- 29. Prelanciano un'applicazione in un ambiente virtuale, verificando comportamenti sospetti

- 30. Tipo: Trojan Horse Si presenta come un'applicazione che ha una funzione desiderabile per l'utente, mentre in realt├Ā ├© pericolosa

- 31. Generalmente non ha la capacit├Ā di replicarsi

- 32. E` l'utente stesso che sceglie di installarlo: ad esempio, potrebbe presentarsi come gioco...

- 33. ...e in realt├Ā potrebbe consentire l'accesso da remoto al proprio computer ( backdoor ), che diventa uno zombie , forse parte di una Botnet

- 34. Tipo: Rootkit Insieme di applicazioni che maschera la compromissione di un computer; installa una backdoor

- 36. Tecniche simili sono state utilizzate per scopi ŌĆ£legaliŌĆØ: nel 2005 la Sony BMG, per prevenire l'estrazione di MP3 o copia di suoi CD, install├▓ un rootkit per Windows senza il consenso degli ignari utenti; ci fu un danno di immagine enorme per la casa giapponese

- 37. Tipi: Spyware e Adware Raccoglie informazioni sull'utente e le sue abitudini di lavoro, che poi trasmette in remoto

- 38. E` una delle maggiori minacce in percentuale

- 39. L'accoppiata Windows+Internet Explorer ├© la pi├╣ vulnerabile; nel 2008 un virus era responsabile per le prime sei cause di crash di IE7

- 40. Adware : visualizza pubblicit├Ā non richiesta, redirigendo il traffico Internet a un altro sito; pu├▓ essere calibrato spiando le abitudini utente

- 41. Tipo: Worm Applicazione che si diffonde autonomamente da un computer all'altro in una rete

- 42. Penetra le difese della macchina sfruttando una qualche specifica vulnerabilit├Ā

- 43. Il payload ├© la parte maligna: pu├▓ essere assente; in tal caso ruba solo ampiezza di banda alla rete su cui si diffonde

- 44. Se si diffonde troppo rapidamente, generando troppe copie, pu├▓ mettere in ginocchio la rete

- 45. Tipo: Shellcode Sfrutta errori di programmazione nelle applicazioni (ad esempio, in un Internet browser) per iniettare del codice nella zona a lettura/scrittura in cui l'applicazione ripone i dati

- 46. Il codice ├© quindi eseguito allo stesso privilegio dell'applicazione o a privilegio superiore

- 47. Possono essere rilevati dagli Intrusion Detection System , per cui spesso fanno uso di tecniche molto sofisticate di offuscamento

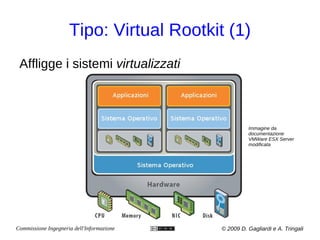

- 48. Tipo: Virtual Rootkit (1) Affligge i sistemi virtualizzati Immagine da documentazione VMWare ESX Server modificata

- 49. Tipo: Virtual Rootkit (2) XP Mode su Windows 7

- 50. Blue Pill : attacco dimostrato nel 2006 per Vista http://community.winsupersite.com

- 51. Possibili rimedi Malware di tipo I: Virus ŌĆ£convenzionaliŌĆØ

- 52. Trojan Horse e Rootkit

- 53. Spyware e Adware

- 54. Worm Malware di tipo II: Shellcode Malware di tipo III: Virtual Rootkit Joanna Rutkowska Antivirus Antispyware Antivirus, segmenti dati non eseguibili, applicazioni pi├╣ sicure Antivirus E in ogni caso, migliorare i sistemi operativi! Firewall, esponendo pochi servizi robusti

- 55. Gli antivirus Alla lunga sono tutti inefficaci : rincorrono il ŌĆ£frutto del lavoroŌĆØ di gente molto abile

- 56. I migliori? Variano, ma generalmente: Microsoft, ESET NOD32, Kaspersky, Avira, ...

- 57. Tenete d'occhio: www.av-comparatives.org

- 58. Gli AV free for personal use non sono utilizzabili da un professionista

- 59. ClamAV/ClamWin ├© un AV free software non ancora pronto: manca scansione in tempo reale

- 60. Microsoft ŌĆ£ Morro ŌĆØ: seconda met├Ā del 2009

- 61. Gli antispyware Molti AV possono rilevare ed eliminare spyware

- 62. I classici, Ad-Aware e Spybot Search&Destroy, sono free for non-commercial use

- 63. Microsoft offre il download gratuito di Windows Defender per XP e 2003; incluso in Vista e 7

- 64. Ogni secondo martedì del mese viene aggiornato tramite Windows Update anche mrt.exe : Malicious Software Removal Tool ; dopo la scansione riporta a Microsoft ciò che trova

- 65. Attenzione agli spyware che si travestono da AV!

- 66. I firewall Senza firewall, un Windows XP sarebbe attaccato e penetrato in pochi minuti !

- 67. Uno dei migliori ├© ZoneAlarm ; nella soluzione AV, il motore di scansione ├© della Kaspersky

- 68. ShieldsUp! : http://www.grc.com/default.htm

- 69. Migliori browser Quelli basati su sandbox : ad esempio, Internet Explorer 8 e Google Chrome

- 70. Entrambi consentono maggiore privacy: modi InPrivate per IE8 e Incognito per Chrome

- 71. Google ha copia di buona parte di Internet : testa automaticamente Chrome contro migliaia di pagine al minuto, milioni nelle due settimane precedenti il rilascio

- 72. La prevenzione Mantenete il sistema operativo aggiornato

- 73. Stesso consiglio per antivirus/antispyware

- 74. Usate il firewall in modo restrittivo

- 75. Usate applicazioni sicure e non scaricate casualmente da Internet

- 76. Non impostate password ovvie

- 77. Fate sempre il backup dei dati

- 78. Non aprite gli allegati e-mail inattesi

- 79. Meglio la posta in formato testo che HTML

- 80. Teniamo d'occhio... Riavvii spontanei del sistema

- 81. Se l'antivirus/antispyware si disattiva

- 82. Applicazioni che iniziano a funzionare male

- 83. Computer che diventa molto lento

- 84. Accesso alla rete molto lento

- 85. Spazio su disco che si esaurisce senza motivo

- 86. Inattesa redirezione ad altri siti durante la navigazione Internet

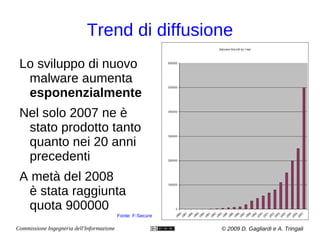

- 87. Trend di diffusione Lo sviluppo di nuovo malware aumenta esponenzialmente

- 88. Nel solo 2007 ne ├© stato prodotto tanto quanto nei 20 anni precedenti

- 89. A met├Ā del 2008 ├© stata raggiunta quota 900000 Fonte: F-Secure

- 90. Per divertimento e per profitto (1) Sociopatici : intenzionati ad arrecare danno

- 91. Impiegati : per vendetta contro l'ex datore di lavoro

- 92. Brillanti menti : che si divertono con giochi pericolosi; possono diventare professionisti ŌĆ£buoniŌĆØ ( white hat ) o ŌĆ£cattiviŌĆØ ( black hat )

- 93. Vandali : spesso non sono bravi, prendono roba gi├Ā fatta e la modificano ( script kiddies )

- 94. Criminali : vendono il loro lavoro a caro prezzo o fanno parte di gruppi (ad esempio, mafia russa)

- 95. Per divertimento e per profitto (2) Frode : Trojan che rubano dati personali, password di conti bancari, carte di credito

- 96. Spam : generalmente tramite Botnet

- 97. Crimine organizzato : spionaggio ed estorsioni

- 98. Secondo le statistiche, il 90% dei virus sono creati da professionisti

- 99. Nel restante 10%, un ruolo minore giocano le unit├Ā militari di cyber-warfare

- 100. La Cina e i nuovi scenari La Cina ├© molto attiva nei settori di cyber-spionaggio, cyber-guerriglia e cyber-terrorismo

- 101. L'attivit├Ā di aggressione cresce durante le crisi

- 102. Ad esempio, scansione dei sistemi informativi della rete elettrica USA e Dipartimento Difesa

- 103. GhostNet : rete di 1295 computer infetti in 103 paesi; fino al 30% obiettivi sensibili (ambasciate, NGO, ...)

- 104. L'Esercito USA sponsorizza la ricerca di sistemi di verifica automatica per trojan HW nei chip

- 105. Obama nomina il primo security czar per gli USA

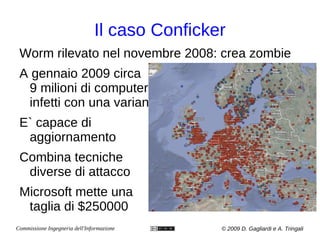

- 106. Il caso Conficker Worm rilevato nel novembre 2008: crea zombie

- 107. A gennaio 2009 circa 9 milioni di computer infetti con una variante

- 108. E` capace di aggiornamento

- 109. Combina tecniche diverse di attacco

- 110. Microsoft mette una taglia di $250000

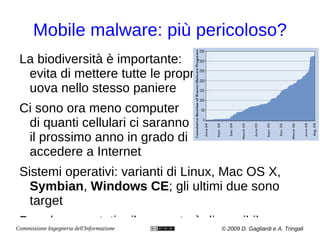

- 112. Mobile malware: pi├╣ pericoloso? La biodiversit├Ā ├© importante: evita di mettere tutte le proprie uova nello stesso paniere

- 113. Ci sono ora meno computer di quanti cellulari ci saranno il prossimo anno in grado di accedere a Internet

- 114. Sistemi operativi: varianti di Linux, Mac OS X, Symbian , Windows CE ; gli ultimi due sono target

- 115. Ben documentati e il sorgente ├© disponibile

- 116. Primo virus: Cabir , per Symbian, giugno 2006