医疗クラウドにおけるランサムウェア攻撃予防対策

- 1. Cloud Security Alliance Health Information Management WG Seattle, WA, USA 医療クラウドにおける ランサムウェア攻撃予防対策 (2022年4月12日)

- 2. AGENDA 1. 米国医療業界の最新サイバーセキュリティ動向 2. CSA Health Information Management WG 「医療クラウドにおけるランサムウェア」(2020年6月 16日 発行)の概要 3. Q&A/ディスカッション

- 3. AGENDA 1. 米国医療業界の最新サイバーセキュリティ動向 ? 米国病院協会(AHA)「ロシアのサイバーセキュリティ脅威に関するアドバイザ リー情報」(2022年2月23日発行) ? 保健福祉省(HHS)公民権室(OCR)「2020年版セキュアでない保護対象保健情報 の侵害に関する議会向け報告書」(2022年2月28日発行) ? 保健福祉省(HHS)公民権室(OCR)「2022年第1四半期サイバーセキュリティ ニュースレター」(2022年3月17日発行)

- 4. 4 米国病院協会(AHA)「ロシアのサイバーセキュリティ脅 威に 関するアドバイザリー情報」(2022年2月23日発行) (https://www.aha.org/advisory/2022-02-23-us-declares-start-russias-invasion-ukraine-introduces-sanctions-cyber-shields) ? ロシア/ウクライナの地政学的緊張関係が、ロシア由来のサイバー脅 威の拡大を招く可能性から生じる懸念事項: ? 病院や医療システムは、ロシアの支援を受けた攻撃者による直接の 標的と なる可能性がある ? 病院や医療システムは、米国の医療主体に不意に侵入するロシア展 開の マルウェアまたは破壊的なランサムウェアによる偶然の犠牲者また は巻き添え被害者となる可能性がある ? サイバー攻撃は、病院の業務上重要なサービスプロバイダーを破壊 しうる

- 5. 5 ? AHAがサイバー脅威情報の分析?共有に果たす機能: ? 2022年1月28日、AHAは、ロシアの最近のウクライナ国境沿いにおける武力構 築に 関連して、FBIの情報依頼を受けた。 ? 2022年1月16日、サイバーセキュリティ?インフラストラクチャセキュリティ 庁(CISA)は、ウクライナのネットワークで特定された破壊的マルウェアに関す るアドバイザリー情報を 発出して、潜在的サイバー脅威に対するネットワークを強化するために行動す るよう注意喚起した。 ? 2022年1月16日、AHAと保健医療情報共有分析センターは、組織に対して、ウ クライナおよび世界のその地域に由来する直接および第三者の事業提携者 (BA)経由の 接続や電子メールによるコンタクトを特定してブロックを考慮するよう強く推 奨する共同 アドバイザリー情報を発出した。 ? 2022年1月11日、連邦捜査局(FBI)と国家安全保障局(NSA)は、医療およびそ の他の重要インフラストラクチャ組織が、共通のロシアの国家支援型サイバー

- 6. 6 ? AHAのアドバイザリー情報における推奨事項: ? このサイバーセキュリティアドバイザリーを組織のIT?サイバーインフラストラクチャチーム と共有する。 ? 病院と医療システムは、異常なネットワークトラフィックまたは行動、特にActive Directory 周りのネットワークモニタリング拡大など、前述のリスク低減手順に関するガイダンス向けア ラート?速報をレビューすべきである。 ? マルウェアを搭載したフィッシング電子メールを受信するリスクの拡大に対するスタッフの認 識を強化することが重要である。 ? ウクライナおよびその周辺地域から生成された、または関連したインバウンドおよびアウトバ ウンドすべてのトラフィック向けのジオフェンシングは、この脅威がもたらす直接的なサイ バーリスクを低減するのに役立つ可能性がある。しかしながら、間接的なリスク低減へのイン パクトは限定的であり、マルウェアは、他の国やプロキシー、第三者経由で通過する。 ? 組織が内部および第三者の責務上重要な臨床?業務サービスおよび技術がサイバー攻撃により 破壊された場合における4-6週間の事業継続計画とよく訓練されたダウンタイム手順を設定す べきである。 ? 組織のネットワークやデータバックアップの冗長性、強靭性、セキュリティをチェックして、 複数コピーの存在を保証することが不可欠である(少なくとも1つの不変コピーとともに、オ フライン、ネットワークセグメント、オンプレミス、クラウド上)。 ? 機能横断的なリーダーシップレベルのサイバーインシデント対応計画が完全に文書化、更新、 実践されていることが重要である。これには、緊急コミュニケーション計画?システムが含ま れる。

- 7. 7 保健福祉省(HHS)公民権室(OCR)「2020年版セキュア でない保護対象保健情報の侵害に関する議会向け報告 書」(2022年2月28日発行) (https://www.hhs.gov/blog/2022/02/28/improving-cybersecurity-posture-healthcare-2022.html) ? 侵害(Breach)の定義: HIPAAプライバシー規則が認めていない方法による保 護 対象保健情報(PHI)の取得、アクセス、利用、開示で、PHIのセキュリティま たは プライバシーを危険にさらすもの ? 適用対象主体(CE)または事業提携者(BA)に該当する場合、リスク評価に 基づいて、PHIが危険にさらされる確率が低いことを示さない限り、PHIの不 正な取得、アクセス、利用、開示は、侵害と推定される ? リスク評価のファクター: 1. 識別子のタイプや再識別化の可能性など、含まれるPHIの性質や程度 2. PHIを利用したまたは開示がなされた権限のない人 3. PHIが実際に取得されたまたは閲覧されたか否か 4. PHIに対するリスクが低減された程度

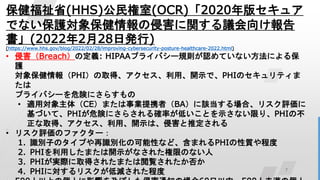

- 8. 8 ? OCRに報告のあったPHI侵害件数の年別推移 ? 2020年に500人以上の個人に 影響を及ぼした侵害通知:656件 (対前年比61%増) ? 2020年に500人未満に影響を 及ぼした侵害通知:6万6509件 (対前年比6%増) 出典:U.S. Department of Health and Human Services「Annual Report to Congress on Breaches of Unsecured Protected Health Information For Calendar Year 2020」(2022年2月)(https://www.hhs.gov/blog/2022/02/28/improving- cybersecurity-posture-healthcare-2022.html)

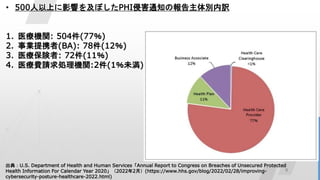

- 9. 9 ? 500人以上に影響を及ぼしたPHI侵害通知の報告主体別内訳 1. 医療機関: 504件(77%) 2. 事業提携者(BA): 78件(12%) 3. 医療保険者: 72件(11%) 4. 医療費請求処理機関:2件(1%未満) 出典:U.S. Department of Health and Human Services「Annual Report to Congress on Breaches of Unsecured Protected Health Information For Calendar Year 2020」(2022年2月)(https://www.hhs.gov/blog/2022/02/28/improving- cybersecurity-posture-healthcare-2022.html)

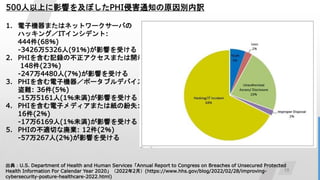

- 10. 10 500人以上に影響を及ぼしたPHI侵害通知の原因別内訳 1. 電子機器またはネットワークサーバの ハッキング/ITインシデント: 444件(68%) -3426万5326人(91%)が影響を受ける 2. PHIを含む記録の不正アクセスまたは開示: 148件(23%) -247万4480人(7%)が影響を受ける 3. PHIを含む電子機器/ポータブルデバイスの 盗難: 36件(5%) -15万5161人(1%未満)が影響を受ける 4. PHIを含む電子メディアまたは紙の紛失: 16件(2%) -17万6169人(1%未満)が影響を受ける 5. PHIの不適切な廃棄: 12件(2%) -57万267人(2%)が影響を受ける 出典:U.S. Department of Health and Human Services「Annual Report to Congress on Breaches of Unsecured Protected Health Information For Calendar Year 2020」(2022年2月)(https://www.hhs.gov/blog/2022/02/28/improving- cybersecurity-posture-healthcare-2022.html)

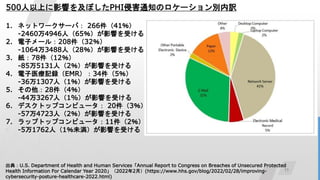

- 11. 11 500人以上に影響を及ぼしたPHI侵害通知のロケーション別内訳 1. ネットワークサーバ: 266件(41%) -2460万4946人(65%)が影響を受ける 2. 電子メール:208件(32%) -1064万3488人(28%)が影響を受ける 3. 紙:78件(12%) -85万5131人(2%)が影響を受ける 4. 電子医療記録(EMR):34件(5%) -36万1307人(1%)が影響を受ける 5. その他:28件(4%) -44万3267人(1%)が影響を受ける 6. デスクトップコンピュータ: 20件(3%) -57万4723人(2%)が影響を受ける 7. ラップトップコンピュータ:11件(2%) -5万1762人(1%未満)が影響を受ける 出典:U.S. Department of Health and Human Services「Annual Report to Congress on Breaches of Unsecured Protected Health Information For Calendar Year 2020」(2022年2月)(https://www.hhs.gov/blog/2022/02/28/improving- cybersecurity-posture-healthcare-2022.html)

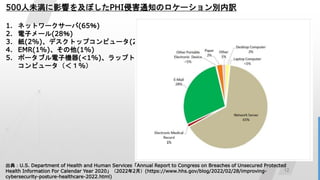

- 12. 12 500人未満に影響を及ぼしたPHI侵害通知のロケーション別内訳 1. ネットワークサーバ(65%) 2. 電子メール(28%) 3. 紙(2%)、デスクトップコンピュータ(2%) 4. EMR(1%)、その他(1%) 5. ポータブル電子機器(<1%)、ラップトップ コンピュータ(<1%) 出典:U.S. Department of Health and Human Services「Annual Report to Congress on Breaches of Unsecured Protected Health Information For Calendar Year 2020」(2022年2月)(https://www.hhs.gov/blog/2022/02/28/improving- cybersecurity-posture-healthcare-2022.html)

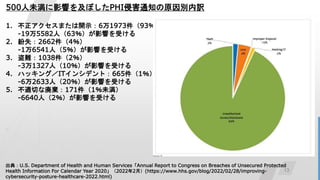

- 13. 13 500人未満に影響を及ぼしたPHI侵害通知の原因別内訳 1. 不正アクセスまたは開示:6万1973件(93%) -19万5582人(63%)が影響を受ける 2. 紛失:2662件(4%) -1万6541人(5%)が影響を受ける 3. 盗難:1038件(2%) -3万1327人(10%)が影響を受ける 4. ハッキング/ITインシデント:665件(1%) -6万2633人(20%)が影響を受ける 5. 不適切な廃棄:171件(1%未満) -6640人(2%)が影響を受ける 出典:U.S. Department of Health and Human Services「Annual Report to Congress on Breaches of Unsecured Protected Health Information For Calendar Year 2020」(2022年2月)(https://www.hhs.gov/blog/2022/02/28/improving- cybersecurity-posture-healthcare-2022.html)

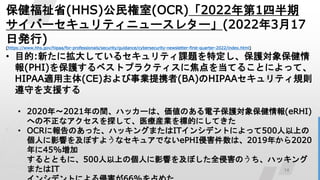

- 14. 14 保健福祉省(HHS)公民権室(OCR)「2022年第1四半期 サイバーセキュリティニュースレター」(2022年3月17 日発行) (https://www.hhs.gov/hipaa/for-professionals/security/guidance/cybersecurity-newsletter-first-quarter-2022/index.html) ? 目的:新たに拡大しているセキュリティ課題を特定し、保護対象保健情 報(PHI)を保護するベストプラクティスに焦点を当てることによって、 HIPAA適用主体(CE)および事業提携者(BA)のHIPAAセキュリティ規則 遵守を支援する ? 2020年~2021年の間、ハッカーは、価値のある電子保護対象保健情報(eRHI) への不正なアクセスを探して、医療産業を標的にしてきた ? OCRに報告のあった、ハッキングまたはITインシデントによって500人以上の 個人に影響を及ぼすようなセキュアでないePHI侵害件数は、2019年から2020 年に45%増加 するとともに、500人以上の個人に影響を及ぼした全侵害のうち、ハッキング またはIT

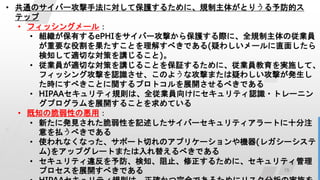

- 15. 15 ? 共通のサイバー攻撃手法に対して保護するために、規制主体がとりうる予防的ス テップ ? フィッシングメール: ? 組織が保有するePHIをサイバー攻撃から保護する際に、全規制主体の従業員 が重要な役割を果たすことを理解すべきである(疑わしいメールに直面したら 検知して適切な対策を講じること)。 ? 従業員が適切な対策を講じることを保証するために、従業員教育を実施して、 フィッシング攻撃を認識させ、このような攻撃または疑わしい攻撃が発生し た時にすべきことに関するプロトコルを展開させるべきである ? HIPAAセキュリティ規則は、全従業員向けにセキュリティ認識?トレーニン グプログラムを展開することを求めている ? 既知の脆弱性の悪用: ? 新たに発見された脆弱性を記述したサイバーセキュリティアラートに十分注 意を払うべきである ? 使われなくなった、サポート切れのアプリケーションや機器(レガシーシステ ム)をアップグレートまたは入れ替えるべきである ? セキュリティ違反を予防、検知、阻止、修正するために、セキュリティ管理 プロセスを展開すべきである

- 16. 16 ? 弱いサイバーセキュリティプラクティス: ? 弱い認証要件がサイバー攻撃の標的になっていると指摘した上で、規制主体 は、認証プロセスを導入することによって、ePHIへのアクセスを求める個人 または主体であることを証明すべきである ? HIPAAセキュリティ規則は、必要最低限にePHIへのアクセスを制限するアク セスコントロールを導入することを求めており、リスク分析に従って、適切 なアクセスコントロールを展開すべきである ? 特に、特権アカウントで、ePHIへの不正アクセスリスクが高いことから、低 減策として 特権アクセス管理(PAM)システムの導入を挙げている ? 結論 ? 医療セクターを標的にした悪意ある攻撃は増加を続けているが、これらの攻撃の 多くは、 セキュリティ規則の要求事項を完全に展開していれば、防ぐことができたもので ある

- 17. AGENDA 2. CSA Health Information Management WG 「医療クラウドにおけるランサムウェア」(2020年6月 16日 発行)の概説 ? 保健福祉省(HHS)公民権室(OCR)「ランサムウェアとHIPAA」 (2016年7月11日発行) ? 保健福祉省(HHS)公民権室(OCR)「HIPAAとクラウドコンピューティングに関 する ガイダンス」(2016年10月7日発行) ? サイバーセキュリティ?インフラストラクチャセキュリティ庁(CISA)/連邦捜 査局(FBI)/ 保健福祉省(HHS) 「Alert (AA20-302A) 医療?公衆衛生セクター を標的にした ランサムウェア活動」(2020年10月28日)

- 18. 18 2. Cloud Security Alliance「医療クラウドにおける ランサムウェア」(2021年9月15日発行) (https://cloudsecurityalliance.org/artifacts/ransomware-in-the-healthcare-industry/) [構成] ? イントロダクション ? ランサムウェア ? 特定 ? 保護 ? 検知 ? 対応 ? 復旧 ? 結論 ? 参考文献 出典:CSA Health Information Management WG「Ransomware in the Healthcare Cloud」(2021年9月15日)

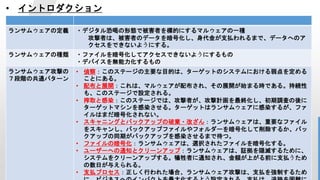

- 19. 19 ? イントロダクション ランサムウェアの定義 ?デジタル恐喝の形態で被害者を標的にするマルウェアの一種 攻撃者は、被害者のデータを暗号化し、身代金が支払われるまで、データへのア クセスをできないようにする。 ランサムウェアの種類 ?ファイルを暗号化してアクセスできないようにするもの ?デバイスを無能力化するもの ランサムウェア攻撃の 7段階の共通パターン ? 偵察:このステージの主要な目的は、ターゲットのシステムにおける弱点を定める ことにある。 ? 配布と展開:これは、マルウェアが配布され、その展開が始まる時である。持続性 も、このステージで設定される。 ? 搾取と感染:このステージでは、攻撃者が、攻撃計画を最終化し、初期調査の後に ターゲットマシンを感染させる。ターゲットはランサムウェアに感染するが、ファ イルはまだ暗号化されない。 ? スキャニングとバックアップの破棄?改ざん:ランサムウェアは、重要なファイル をスキャンし、バックアップファイルやフォルダーを暗号化して削除するか、バッ クアップの同期がバックアップを感染させるまで待つ。 ? ファイルの暗号化:ランサムウェアは、選択されたファイルを暗号化する。 ? ユーザーへの通知とクリーンアップ:ランサムウェアは、証拠を隠滅するために、 システムをクリーンアップする。犠牲者に通知され、金額が上がる前に支払うため の数日が与えられる。 ? 支払プロセス:正しく行われた場合、ランサムウェア攻撃は、支払を強制するため

- 20. 20 ? 多様化?複雑化するランサムウェア攻撃手法 ソーシャルまたはフィジカルのエンジニアリング手法 1.フィッシング ? 電子メールを利用して、ユーザーにリンクをクリックさせるか、悪意のあるコード を実行する添付物を開かせる。 2.SMSフィッシング (SMishing) ? テキストメッセージを利用して、ユーザーがwebサイトへ行くよう促す。SMS フィッシング?ランサムウェアの中には、デバイスの連絡先一覧にある全連絡先に 送信して、自ら伝播するものがある。 3.ボイスフィッシング (Vishing) ? ボイスメールを利用して、ユーザーを欺く。ボイスメールの受信者は、電話番号に かけるよう指示される。ボイスメールは、いくつかの段階を通して、ユーザーに、 資格情報の入力、マルウェアのダウンロードなど、架空の問題を修正させる。 4.ソーシャルメディア ? ユーザーに、マルウェアを含む画像をダウンロードさせるために、利用することが できる。 5.インスタントメッ セージ ? ユーザーの連絡先一覧にマルウェアを配布するために、ハックして利用することが できる。 物理的エンジニアリング手法による攻撃 1.ドライブバイ ? 悪意のあるコードを含むwebページを開くことが唯一の要件である。 2.システム脆弱性 ? システムに侵入し、マルウェアをインストールするために、悪用することができる。 3.マルバタイジング (Malvertising) ? この種の攻撃では、マルウェアが広告に挿入され、ユーザーがクリックしてマル ウェアをダウンロードする。

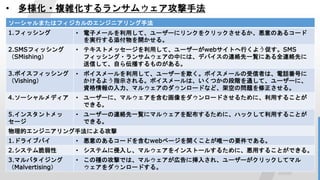

- 21. 21 NIST「重要インフラのサイバーセキュリティを向上させるためのフレー ムワーク 1.1版」に準拠したランサムウェア攻撃予防対策 項目 対策 特定 (Identify) ? ポリシーや手順、プロセスの文書化: 資産、ビジネス環境、ガバナンス、リスク管理、サプライチェーンの特定は、医療機関のサイ バーセキュリティプログラム構築の基盤となる。医療機関がクラウド上にデータを保存する場 合、ランサムウェア攻撃被害の復旧対策上、データがどこに保存され、その場所でどんな規制 が適用されるかを把握しておかないと、データ損失の事態を招きかねない。そのためには、す べての文書について、手順、プロセスを確実に文書化しておくことが求められる。 防御 (Protect) ? アイデンティティ/アクセス管理: ランサムウェアに限らずすべてのマルウェアからの防御策として、アイデンティティ/アクセ ス管理(IDM)が挙げられる。IAMは,クラウド環境における境界の構成上、重要な役割を担っ ている。医療機関は、最小限特権の原則に従って、特権アカウント利用を厳格に管理する必要 がある。絶対に必要でない限り、管理者アクセス権限をユーザーに付与すべきでない。 ? 多要素認証: すべてのリモートアクセスに対して、多要素認証を要求すべきである。ファイルやディレクト リ、ネットワーク共有の許可など、アクセスコントロールは、最小限特権の原則に基づいて構 成するよう留意すべきである。また、ユーザーが特定のファイルを読み出すだけですむ場合は、 ファイルやディレクトリ、共有に書き込むためのアクセス権限を設定すべきでない。

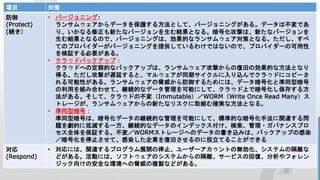

- 22. 22 NIST「重要インフラのサイバーセキュリティを向上させるためのフレー ムワーク 1.1版」に準拠したランサムウェア攻撃予防対策 項目 対策 防御 (Protect) (続き) ? バージョニング: ランサムウェアからデータを保護する方法として、バージョニングがある。データは不変であ り、いかなる修正も新たなバージョンを生む結果となる。暗号化攻撃は、新たなバージョンを 生む結果となるので、バージョニングは、効果的なランサムウェア対策となる。ただし、すべ てのプロバイダーがバージョニングを提供しているわけではないので、プロバイダーの可用性 を検証する必要がある。 ? クラウドバックアップ: クラウドへの定期的なバックアップは、ランサムウェア攻撃からの復旧の効果的な方法となり 得る。ただし攻撃が遅延すると、マルウェアが同期サイクルに入り込んでクラウドにコピーさ れる可能性がある。ランサムウェアの脅威から防御するためには、データ暗号化と準同型暗号 の利用を組み合わせて、継続的なデータ管理を可能にして、クラウド上で暗号化し保存する方 法がある。そして、クラウドの不変(Immutable)/WORM(Write Once Read Many)ス トレージが、ランサムウェアからの新たなリスクに取組む確実な方法となる。 ? 準同型暗号: 準同型暗号は、暗号化データの継続的な管理を可能にして、標準的な暗号化手法に関連する問 題を劇的に低減する一方、継続的なデータのインデックス付け、検索、管理?ガバナンスプロ セス全体を保証する。不変/WORMストレージへのデータの書き込みは、バックアップの感染 /暗号化を停止させて、感染した企業を復旧させるのに役立てることができる 対応 (Respond) ? 対応には、関連するプログラム展開の停止、ユーザーアカウントの無効化、システムの隔離な どがある。活動には、ソフトウェアのシステムからの隔離、サービスの回復、分析やフォレン ジック向けの安全な環境への脅威の複製などがある。

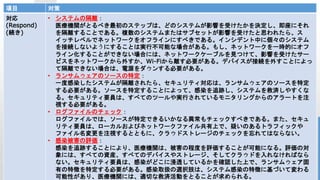

- 23. 23 NIST「重要インフラのサイバーセキュリティを向上させるためのフレー ムワーク 1.1版」に準拠したランサムウェア攻撃予防対策 項目 対策 対応 (Respond) (続き) ? システムの隔離: 医療機関がとるべき最初のステップは、どのシステムが影響を受けたかを決定し、即座にそれ を隔離することである。複数のシステムまたはサブセットが影響を受けたと思われたら、ス イッチレベルでネットワークをオフラインにすべきである。インシデント中に個々のシステム を接続しないようにすることは実行不可能な場合がある。もし、ネットワークを一時的にオフ ライン化することができない場合には、ネットワークケーブルを見つけて、影響を受けたサー ビスをネットワークから外すか、Wi-Fiから離す必要がある。デバイスが接続を外すことによっ て隔離できない場合は、電源をダウンする必要がある。 ? ランサムウェアのソースの特定: 一度感染したシステムが隔離されたら、セキュリティ対応は、ランサムウェアのソースを特定 する必要がある。ソースを特定することによって、感染を追跡し、システムを救済しやすくな る。セキュリティ要員は、すべてのツールや実行されているモニタリングからのアラートを注 視する必要がある。 ? ログファイルのチェック: ログファイルでは、ソースが特定できるいかなる異常もチェックすべきである。また、セキュ リティ要員は、ローカルおよびネットワークファイル共有上で、疑いのあるトラフィックや ファイル名変更を注視するとともに、クラウドストレージのチェックを忘れてはならない。 ? 感染被害の評価: 感染を追跡することにより、医療機関は、被害の程度を評価することが可能になる。評価の対 象には、すべての資産、すべてのデバイスやストレージ、そしてクラウドを入れなければなら ない。セキュリティ要員は、感染がどこに浸透しているかを確認した上で、ランサムウェア固 有の特徴を特定する必要がある。感染取扱の選択肢は、システム感染の特徴に基づいて変わる 可能性があり、医療機関には、適切な救済活動をとることが求められる。

- 24. 24 NIST「重要インフラのサイバーセキュリティを向上させるためのフレー ムワーク 1.1版」に準拠したランサムウェア攻撃予防対策 項目 対策 対応 (Respond) (続き) ? トリアージ?優先順位付けとデータ特性の確認: 次のステップは、影響を受けたシステムの回復?復旧に向けたトリアージと、重要システムの 回復に向けた特定と優先順位付け、影響を受けたシステム上に置かれたデータの特性の確認で ある。回復と復旧は、医療と安全性のために重要なシステムや、それらが依存するシステムを 含む、予め定義された重要資産リストに基づいて、優先順位付けされるべきである。 ? システム救済策: セキュリティ要員が、システムの救済策を始めるに際して、以下のようなソリューションがあ る。 ? クリーンバックアップから回復する。 ? よいバックアップがない/よいバックアップが利用できない場合、医療機関は損失を受け 入れて、損失したデータの再作成を試みる ? 身代金を支払って、データを復号化する鍵の提供を期待する ? システム再開前の確認: システムが回復され、オンラインに戻す前に、要員は、攻撃者が残した可能性がある隠れたマ ルウェアがないことを確認すべきである。また、システムがすべてのパッチで更新され、脆弱 性対策が行われていることを検証する必要がある。 復旧 (Recover) ? クラウドデータの回復: データがクラウド上で保存されている場合、オンサイト?システムとクラウドベースのシステ ム双方が復旧できる可能性がある。災害復旧計画でクラウドからのデータ回復を求めている場 合、バックアップ計画が不変/WORMストレージを利用して、バックアップからデータを回復 できるシナリオと、バックアップが複製を利用して、地理的に離れた場所に置くシナリオが想 定される。このような場合、クラウドデータも感染していると想定する必要がある。

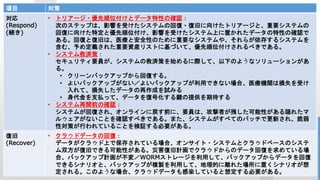

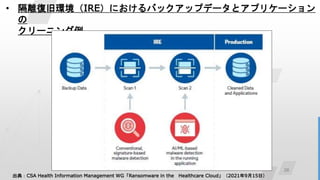

- 25. 25 NIST「重要インフラのサイバーセキュリティを向上させるためのフレー ムワーク 1.1版」に準拠したランサムウェア攻撃予防対策 項目 対策 復旧 (Recover) (続き) ? データ復旧ができないケース: データがバックアップから回復できない利用として、以下の3点が考えられるという。 ? 攻撃があったことを誰かが認識する数週間前に、データ/システムが危険にさらされた可 能性がある。 ? 数週間古いデータからのバックアップでは有効性が疑わしい。 ? バックアップが生成された時のスキャニングは必ずしも機能するとは限らない。 ? 隔離復旧環境(IRE)の構築: 生産環境に戻す前にデータがクリーンであることを保証する隔離復旧環境(IRE)を医療機関が 構築する場合は、以下のようなステップを踏む。 ? データが、完全に隔離されたIRE上に復元される。 ? スキャン1:復元されたデータは、従来型のマルウェア検知ツールでスキャンされる。 ? スキャン2:アプリケーションをIRE上で起動し、それからAI/MLベースのマルウェアス キャニングツールで、異常な行動(例.外簿のコマンドアンドコントロール?サーバーに コンタクトしようと試みる)を探索する ? 一度データがスキャンされてマルウェアがないと判断された場合、生産環境へ移動させる ことができる。 ? クラウドアーキテクチャの検討: 災害復旧は、他の技術と同様にクラウドにおいても不可欠であり、リスクベースのアプローチ を利用して設計すべきである。医療機関は、失敗時を想定したクラウドのアーキテクチャを検 討すべきである。これらの手法には費用がかかるケースもあるが、データの重要性(例.患者 データ)によって必要となる可能性がある。

- 26. 26 ? 隔離復旧環境(IRE)におけるバックアップデータとアプリケーション の クリーニング例 出典:CSA Health Information Management WG「Ransomware in the Healthcare Cloud」(2021年9月15日)

- 27. 27 保健福祉省(HHS)公民権室(OCR)「ランサムウェアと HIPAA」(2016年7月11日発行) (https://www.hhs.gov/sites/default/files/RansomwareFactSheet.pdf?language=es) No. 質問 回答 1 ランサムウェアとは何か? --- 2 HIPAA遵守は、適用対象主体(CE)や事業提携者(BA)が、ランサムウェアなど、マルウェア感染を防止す るのに役立てられるか? はい 3 HIPAA遵守は、適用対象主体(CE)や事業提携者(BA)が、ランサムウェアなど、マルウェア感染から復旧 するのに役立てられるか? はい 4 コンピューターシステムがランサムウェアに感染したら、適用対象主体(CE)や事業提携者(BA)は、どの ようにして検知できるか? --- 5 コンピューターシステムがランサムウェアに感染したら、適用対象主体(CE)や事業提携者(BA)は、何を すべきか? --- 6 ランサムウェアが適用対象主体(CE)や事業提携者(BA)のコンピューターシステムに感染したら、それは HIPAA侵害か? 事実に基づき判 断 7 どのようにして、適用対象主体(CE)や事業提携者(BA)は、侵害通知が要求されないように、”PHIが危険 に晒された可能性は低い”ことを示すことができるか? --- 8 ランサムウェアによって暗号化された電子保護対象保健情報(ePHI)が、すでにHIPAA遵守のために暗号 化されていたら、それは報告可能な侵害か? 事実に基づき判 断 出典:U.S. Department of Health & Human Services「FACT SHEET: Ransomware and HIPAA」(2016年7月11日) (https://www.hhs.gov/sites/default/files/RansomwareFactSheet.pdf?language=es)

- 28. 28 保健福祉省(HHS)公民権室(OCR)「HIPAAとクラウド コンピューティングに関するガイダンス」(2016年10 月7日発行) (https://www.hhs.gov/hipaa/for-professionals/special-topics/health-information-technology/cloud-computing/index.html) No. 質問 回答 1 HIPAAの適用対象主体(CE)または事業提携者(BA)は、電子保護対象保健情報(ePHI)を保存または処理するために、クラウ ドサービスを利用可能か? はい 2 クラウドサービスプロバイダー(CSP)が暗号化されたePHIのみを保存し、復号化鍵を持たない場合、それはHIPAAの事業提携者 か? はい 3 CSPを、郵便サービスのような「導管」であり、従ってHIPAA規則の遵守義務がある事業提携者でないと考えることはできるか? いいえ 4 どのCSPが、HIPAA遵守のクラウドサービスを提供しているか? --- 5 HIPAAの適用対象主体(または事業提携者)が、最初にCSPとの間で事業提携契約書(BAA)を締結することなく、CSPを利用して ePHIを維持した場合、どうなるか? --- 6 CSPが、HIPAAの適用対象主体または事業提携者のePHIを含むセキュリティインシデントを経験した場合、そのインシデントを 適用対象主体または事業提携者に報告しなければならないか? はい 7 HIPAA規則は、クラウド上でePHIにアクセスするために、医療提供者がモバイル機器を利用することを認めるか? はい 8 HIPAA規則は、適用対象主体または事業提携者向けサービスの提供を終了した後の一定期間、CSPに対して、ePHIの維持を要求 するか? いいえ 9 HIPAA規則は、適用対象主体または事業提携者が、米国外のサーバー上にePHIを保存するCSPを利用することを認めるか? はい 10 HIPAA規則は、事業提携者であるCSPに対し、適用対象主体または事業提携者である顧客のセキュリティプラクティスについて、 文書化の提供を要求したり、監査を認めたりするか? いいえ 11 CSPが、HIPAAプライバシー規則に従って非識別化された情報のみを受け入れ維持する場合、それは事業提携者に該当するか? いいえ 出典:U.S. Department of Health & Human Services「Guidance on HIPAA & Cloud Computing」(2016年10月7日) (https://www.hhs.gov/hipaa/for-professionals/special-topics/cloud-computing/index.html)

- 29. 29 サイバーセキュリティ?インフラストラクチャセキュリティ庁 (CISA)/ 連邦捜査局(FBI)/保健福祉省(HHS) 「Alert (AA20-302A) 医療?公衆衛生セクターを標的にしたランサムウェア活動」 (2020年10月28日)(https://www.cisa.gov/uscert/ncas/alerts/aa20-302a) ? 医療?公衆衛生セクター(HPH)の標的に対して、金銭目的で システムを、Ryuk、Contiなどのランサムウェアに感染させる ために、サイバー犯罪者が使用する戦術、技術、手順(TTPs)を 記述 ? CISA、FBI、HHSは、TrickBot、BazarLoaderなどの マルウェアでHPHセクターを標的にする、悪意あるサイバー アクターを評価している ? この問題は、COVID-19パンデミック内の組織にとって特に重大 であり、管理者がサイバーセキュリティ投資を決定する時、この リスクのバランスをとる必要がある 出典:Cybersecurity and Infrastructure Security Agency (CISA) 「Alert (AA20-302A) Ransomware Activity Targeting the Healthcare and Public Health Sector」(2020年10月28日)(https://www.cisa.gov/uscert/ncas/alerts/aa20-302a)

- 30. 30 国立標準技術研究所(NIST)「NISTIR 8374 ランサムウェアリスクマネジメント: サイバーセキュリ ティフレームワーク?プロファイル」(2022年2月23日 発行) (https://csrc.nist.gov/publications/detail/nistir/8374/final) [構成] ? イントロダクション ? ランサムウェアの課題 1. ランサムウェア感染の回避に関して、従業員を教育する 2. ランサムウェアが悪用する可能性があるシステムに脆弱性があることを 回避する 3. 迅速にランサムウェア攻撃や感染を検知して止める 4. ランサムウェアの拡大を困難にする 5. 将来のランサムウェアイベントからの保存情報の復旧を容易にする ? オーディエンス ? 追加ガイダンスのリソース

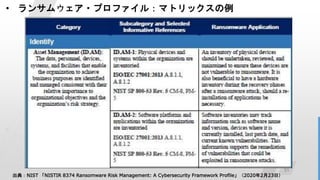

- 31. 31 ? ランサムウェア?プロファイル:マトリックスの例 出典:NIST 「NISTIR 8374 Ransomware Risk Management: A Cybersecurity Framework Profile」(2020年2月23日)

![18

2. Cloud Security Alliance「医療クラウドにおける

ランサムウェア」(2021年9月15日発行)

(https://cloudsecurityalliance.org/artifacts/ransomware-in-the-healthcare-industry/)

[構成]

? イントロダクション

? ランサムウェア

? 特定

? 保護

? 検知

? 対応

? 復旧

? 結論

? 参考文献

出典:CSA Health Information Management WG「Ransomware in the Healthcare Cloud」(2021年9月15日)](https://image.slidesharecdn.com/5csakansaihim-wgsasaharafinal-231025200537-ddc0ffe2/85/-18-320.jpg)

![30

国立標準技術研究所(NIST)「NISTIR 8374

ランサムウェアリスクマネジメント: サイバーセキュリ

ティフレームワーク?プロファイル」(2022年2月23日

発行)

(https://csrc.nist.gov/publications/detail/nistir/8374/final)

[構成]

? イントロダクション

? ランサムウェアの課題

1. ランサムウェア感染の回避に関して、従業員を教育する

2. ランサムウェアが悪用する可能性があるシステムに脆弱性があることを

回避する

3. 迅速にランサムウェア攻撃や感染を検知して止める

4. ランサムウェアの拡大を困難にする

5. 将来のランサムウェアイベントからの保存情報の復旧を容易にする

? オーディエンス

? 追加ガイダンスのリソース](https://image.slidesharecdn.com/5csakansaihim-wgsasaharafinal-231025200537-ddc0ffe2/85/-30-320.jpg)