Linux Yaz KampÄą 2016 pfSense Firewall ve Router EÄitim DÃķkÞmanÄą

- 1. Linux Yaz KampÄą 2016 pfSense Firewall ve Router EÄitimi Ä°brahim UÃAR ucribrahim@gmail.com http://lifeoverlinux.com Twitter : @ucribrahim

- 2. EÄitim HakkÄąnda pfSense Firewall EÄitimi: Bu eÄitim pfSense 2.2.6 kurulumu/yapÄąlandÄąrmasÄą, filtrelenmesi, dhcp, dns, vpn gibi temel servislerinin ne iÅe yaradÄąklarÄą ve nasÄąl yapÄąlandÄąrÄąlacaÄÄą gibi konularÄąn iÅleneceÄi bir eÄitimdir. KatÄąlÄąmcÄąlardan beklenen nitelikler; â Temel seviyede networking. â Temel seviyede okuduÄunu anlayabilecek ingilizce bilgisi. Bu EÄitim, FreeBSD ve TCP/IP eÄitimi deÄildir.

- 3. â GÞvenlik duvarÄą yeteneklerini ÃķÄrenmek â Ä°nternet ve yerel aÄ trafiÄini yÃķnetmek â Temel servisler hakkÄąnda bilgi edinmek â Temel aÄ servislerini yÃķnetmek â Web trafiÄini filtrelemek â DesteklediÄi VPN tÞrlerini ÃķÄrenmek ve gÞvenli iletiÅim kanalÄą oluÅturmak â Birden fazla WAN baÄlantÄąsÄą için yÞk dengeleme ve failover hakkÄąnda bilgi edinmek â NAT tÞrlerini ÃķÄrenmek â Captive Portal ile kimlik doÄrulamalÄą sÄąnÄąr kapÄąsÄą oluÅturmak â Yedekli çalÄąÅma (CARP) prensibinin anlaÅÄąlmasÄą â Trafik Åekillendirme â Yedekleme ve Kurtarma seçenekleri Amaçlar

- 4. â pfSense Nedir? â Neden pfSense ? â pfSense Ãzellikleri â DonanÄąm â Destek â Minimum DonanÄąm Gereksinimleri â pfSense Kurulumu â pfSense Paket Sistemi â Yedekleme ve Kurtarma Seçenekleri â Firewall Yetenekleri â NAT â Trafik Åekillendirme â CARP YapÄąlandÄąrmasÄą EÄitim İçeriÄi #1

- 5. â Captive Portal ve KullanÄąm AlanlarÄą â Servisler â DHCP Server â Proxy Servisi olarak Squid/SquidGuard (URL Filter) â DesteklediÄi VPN Teknolojileri â PPTP VPN â OpenVPN â IPsec EÄitim İçeriÄi #2

- 6. Neden pfSense? â FreeBSD saÄlamlÄąÄÄąnÄą taÅÄąyor â OpenBSD PF gÞvenlik duvarÄą â HÄązlÄą destek â Mail listesi â IRC kanalÄą â TÞrkçe&Ä°ngilizce forumlar â Ticari destek â Yerel, Yerinde Destek â GeniÅ Ãķzellik listesi â KapsamlÄą dÃķkÞmantasyon BÃķlÞm 1: pfSense GiriÅ

- 7. Mail Listeleri pfSense Support Listesi, support-subscribe@pfsense.com boÅ bir mail gÃķnderip dÃķnen onay mailini doÄrulamanÄąz yeterli. pfSense TÞrkçe support listesi, pfsense-tr+subscribe@googlegroups.com e-posta adresine boÅ bir e-mail atmanÄąz yeterlidir. BÃķlÞm 2: pfSense Destek ve YardÄąm Seçenekleri

- 8. DÃķkÞman ve Ãzel Dersler https://doc.pfsense.org/index.php/Main_Page https://doc.pfsense.org/index.php/Tutorials Sorun Giderme KlavuzlarÄą https://doc.pfsense.org/index.php/Category:Troubleshooting EÄitim VideolarÄą http://www.cehturkiye.com/videolar/pfsense/ BÃķlÞm 2: pfSense Destek ve YardÄąm Seçenekleri

- 9. Forum SayfasÄą ArasÄąnda âTÞrkçeâ nin bulunduÄu 13 dilde destek formu; http://forum.pfsense.com IRC KanalÄą IRC KanalÄą Freenode irc servisi Þzerinde, ##pfsense adÄąnda bir kanal bulunuyor. Ortalama 100 kiÅi sÞrekli aktif oluyor. Bu kanala dahil olup, sorunuzu yÃķneltebilirsiniz. http://freenode.net/ Ticari Destek Ticari Destek pfSense geliÅtiricilerinden direk destek alÄąnabilecek bir mecra. https://portal.pfsense.org/index.php/support-subscription BÃķlÞm 2: pfSense Destek ve YardÄąm Seçenekleri

- 10. CSV Track Bugâlar ve dÞzenlemeler ile ilgili rapor gÃķnderebilirsiniz. https://redmine.pfsense.org/ Bug Listesi TÞm çÃķzÞlen ve çÃķzÞlmeyi bekleyen BugâlarÄąda gÃķrebilirsiniz. https://redmine.pfsense.org/ BÃķlÞm 2: pfSense Destek ve YardÄąm Seçenekleri

- 12. BÃķlÞm 3: DonanÄąm AlÄąmÄą DonanÄąm seçimi ve satÄąn alma kanallarÄą için kaynaklar, pfSense Store https://www.pfsense.org/hardware/#pfsense-store Lanner Harware http://www.lannerinc.com/products/ IBM http://www.ibm.com/tr/tr/ Alix Embedded Board http://www.pcengines.ch/alix.htm

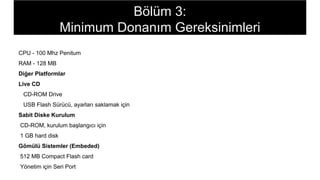

- 13. CPU - 100 Mhz Penitum RAM - 128 MB DiÄer Platformlar Live CD CD-ROM Drive USB Flash SÞrÞcÞ, ayarlarÄą saklamak için Sabit Diske Kurulum CD-ROM, kurulum baÅlangÄącÄą için 1 GB hard disk GÃķmÞlÞ Sistemler (Embeded) 512 MB Compact Flash card YÃķnetim için Seri Port BÃķlÞm 3: Minimum DonanÄąm Gereksinimleri

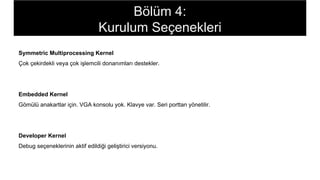

- 14. Symmetric Multiprocessing Kernel Ãok çekirdekli veya çok iÅlemcili donanÄąmlarÄą destekler. Embedded Kernel GÃķmÞlÞ anakartlar için. VGA konsolu yok. Klavye var. Seri porttan yÃķnetilir. Developer Kernel Debug seçeneklerinin aktif edildiÄi geliÅtirici versiyonu. BÃķlÞm 4: Kurulum Seçenekleri

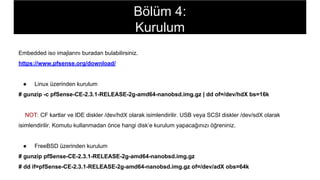

- 15. Embedded iso imajlarÄąnÄą buradan bulabilirsiniz. https://www.pfsense.org/download/ â Linux Þzerinden kurulum # gunzip -c pfSense-CE-2.3.1-RELEASE-2g-amd64-nanobsd.img.gz | dd of=/dev/hdX bs=16k NOT: CF kartlar ve IDE diskler /dev/hdX olarak isimlendirilir. USB veya SCSI diskler /dev/sdX olarak isimlendirilir. Komutu kullanmadan Ãķnce hangi diskâe kurulum yapacaÄÄąnÄązÄą ÃķÄreniniz. â FreeBSD Þzerinden kurulum # gunzip pfSense-CE-2.3.1-RELEASE-2g-amd64-nanobsd.img.gz # dd if=pfSense-CE-2.3.1-RELEASE-2g-amd64-nanobsd.img.gz of=/dev/adX obs=64k BÃķlÞm 4: Kurulum

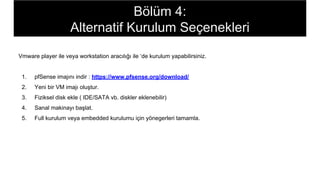

- 16. Vmware player ile veya workstation aracÄąlÄąÄÄą ile âde kurulum yapabilirsiniz. 1. pfSense imajÄąnÄą indir : https://www.pfsense.org/download/ 2. Yeni bir VM imajÄą oluÅtur. 3. Fiziksel disk ekle ( IDE/SATA vb. diskler eklenebilir) 4. Sanal makinayÄą baÅlat. 5. Full kurulum veya embedded kurulumu için yÃķnegerleri tamamla. BÃķlÞm 4: Alternatif Kurulum Seçenekleri

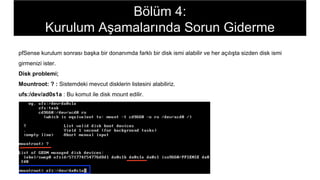

- 17. pfSense kurulum sonrasÄą baÅka bir donanÄąmda farklÄą bir disk ismi alabilir ve her aÃ§ÄąlÄąÅta sizden disk ismi girmenizi ister. Disk problemi; Mountroot: ? : Sistemdeki mevcut disklerin listesini alabiliriz. ufs:/dev/ad0s1a : Bu komut ile disk mount edilir. BÃķlÞm 4: Kurulum AÅamalarÄąnda Sorun Giderme

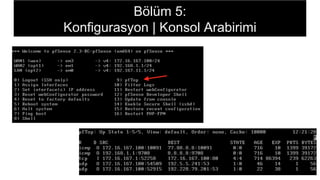

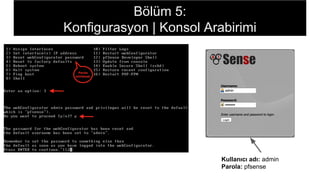

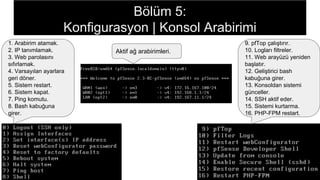

- 18. pfSense iki farklÄą yÃķnetim arabirimine sahiptir. Konsol Arabirimi: Temel ayarlar ve kurtarma operasyonlarÄą için seçenekler sunan sade bir menÞdÞr. Web Arabirimi: Hemen tÞm sistem ayarlarÄąnÄąn ve yÃķnetimsel faaliyetlerinin yÞrÞtÞlebildiÄi web tabanlÄą yÃķnetim arabirimidir. BÃķlÞm 5: Konfigurasyon | YÃķnetim Arabirimleri

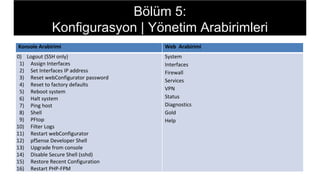

- 19. BÃķlÞm 5: Konfigurasyon | YÃķnetim Arabirimleri Konsole Arabirimi Web Arabirimi 0) Logout (SSH only) 1) Assign Interfaces 2) Set Interfaces IP address 3) Reset webConfigurator password 4) Reset to factory defaults 5) Reboot system 6) Halt system 7) Ping host 8) Shell 9) PFtop 10) Filter Logs 11) Restart webConfigurator 12) pfSense Developer Shell 13) Upgrade from console 14) Disable Secure Shell (sshd) 15) Restore Recent Configuration 16) Restart PHP-FPM System Interfaces Firewall Services VPN Status Diagnostics Gold Help

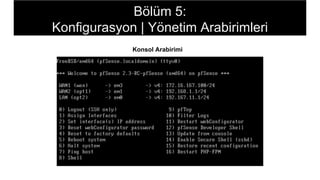

- 20. Konsol Arabirimi BÃķlÞm 5: Konfigurasyon | YÃķnetim Arabirimleri

- 21. Web Arabirimi BÃķlÞm 5: Konfigurasyon | YÃķnetim Arabirimleri

- 22. BÃķlÞm 5: Konfigurasyon | Konsol Arabirimi

- 23. KullanÄącÄą adÄą: admin Parola: pfsense BÃķlÞm 5: Konfigurasyon | Konsol Arabirimi

- 24. Aktif aÄ arabirimleri. 1. Arabirim atamak. 2. IP tanÄąmlamak. 3. Web parolasÄąnÄą sÄąfÄąrlamak. 4. VarsayÄąlan ayarlara geri dÃķner. 5. Sistem restart. 6. Sistem kapat. 7. Ping komutu. 8. Bash kabuÄuna girer. 9. pfTop çalÄąÅtÄąrÄąr. 10. LoglarÄą filtreler. 11. Web arayÞzÞ yeniden baÅlatÄąr. 12. GeliÅtirici bash kabuÄuna girer. 13. Konsoldan sistemi gÞnceller. 14. SSH aktif eder. 15. Sistemi kurtarma. 16. PHP-FPM restart. BÃķlÞm 5: Konfigurasyon | Konsol Arabirimi

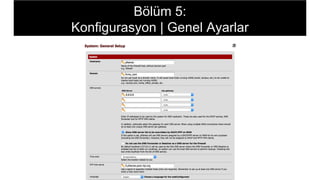

- 25. BÃķlÞm 5: Konfigurasyon | Genel Ayarlar

- 26. AÄ ayarlarÄąnda hangi aÄ arabirimine hangi IP tÞrlerinin atanacaÄÄąnÄą belirleyebilirsiniz. IP tÞrleri; â Static â DHCP â PPPoE / PPP â PPTP â L2TP BÃķlÞm 6: AÄ AyarlarÄą

- 27. â Static IP adresi ve netmask elle ayarlanÄąr. AÄ arabirimi eÄer WAN olucak ise ekstra gateway adreside tanÄąmlanmalÄądÄąr. â DHCP IP adresi netmask, gateway vb. bilgileri otomatik olarak ortamdaki DHCP sunucusundan alÄąr. â PPPoe / PPTP PPPoe ve PPTP seçerseniz aÄ arabirimine servis kullanÄącÄą adÄą ve parola bilgilerini girmeniz gerekir. PPPoe seçeneÄini kullanÄąrsanÄąz internet ip adresi direkt belirttiÄiniz aÄ arabiriminde tanÄąmlanmÄąÅ olacaktÄąr. Ä°nternet ip adresine istek olursa direkt iletiÅime pfsense geçecektir. BÃķlÞm 6: AÄ AyarlarÄą | IP TÞrleri

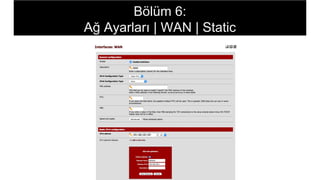

- 28. BÃķlÞm 6: AÄ AyarlarÄą | WAN | Static

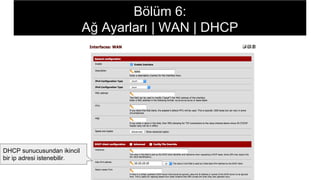

- 29. DHCP sunucusundan ikincil bir ip adresi istenebilir. BÃķlÞm 6: AÄ AyarlarÄą | WAN | DHCP

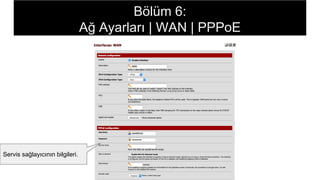

- 30. Servis saÄlayÄącÄąnÄąn bilgileri. BÃķlÞm 6: AÄ AyarlarÄą | WAN | PPPoE

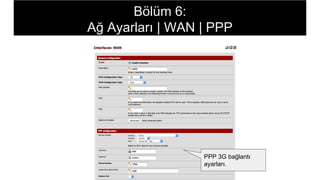

- 31. PPP 3G baÄlantÄą ayarlarÄą. BÃķlÞm 6: AÄ AyarlarÄą | WAN | PPP

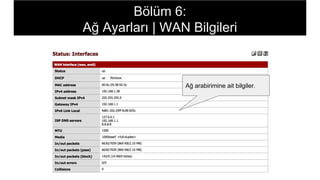

- 32. AÄ arabirimine ait bilgiler. BÃķlÞm 6: AÄ AyarlarÄą | WAN Bilgileri

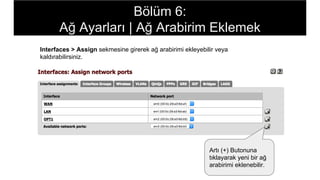

- 33. ArtÄą (+) Butonuna tÄąklayarak yeni bir aÄ arabirimi eklenebilir. Interfaces > Assign sekmesine girerek aÄ arabirimi ekleyebilir veya kaldÄąrabilirsiniz. BÃķlÞm 6: AÄ AyarlarÄą | AÄ Arabirim Eklemek

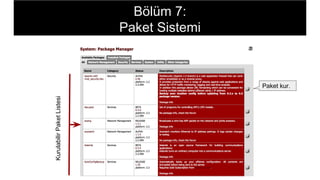

- 34. pfSense Þzerinde hali hazÄąrda kurulmaya hazÄąr paketler vardÄąr. Bu paketler ayrÄą ayrÄą kategori halinde tutulmaktadÄąrlar. ÃrneÄin gÞvenlik ile ilgili paketler âSecurityâ adlÄą sekme içerisinde tutulur. KÄąsacasÄą tÞm paketler ayrÄą ayrÄą kategori halinde tutuluyor. Paket sisteminde iki adet ana sekme bulunmaktadÄąr. Available Packages: Bu bÃķlÞmde pfSense tarafÄąndan kurabileceÄiniz mevcut paketler vardÄąr. Installed Packages: Bu bÃķlÞmde ise kurduÄunuz paketler listelenecektir. Bu alanÄą kullanarak kurulu bir paketi silebilir veya yeniden kurabilirsiniz. BÃķlÞm 7: Paket Sistemi

- 35. pfSense modÞler yapÄąsÄąnÄą paket sistemi ile saÄlÄąyor. Ek uygulamalar ve programlar paket sisteminden kolayca yÃķnetilebiliyor. Paket sisteminin saÄladÄąÄÄą Ãķzellikler; â Paket Kurulumu â Paket YÞkseltme â Paket KaldÄąrma BÃķlÞm 7: Paket Sistemi

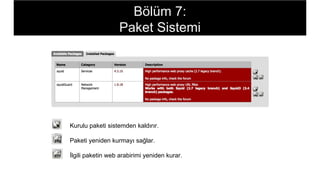

- 37. Paketi yeniden kurmayÄą saÄlar. Ä°lgili paketin web arabirimi yeniden kurar. Kurulu paketi sistemden kaldÄąrÄąr. BÃķlÞm 7: Paket Sistemi

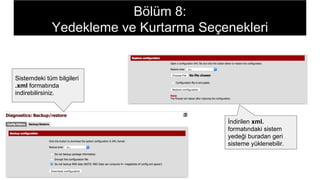

- 38. Sistemdeki tÞm bilgileri .xml formatÄąnda indirebilirsiniz. Ä°ndirilen xml. formatÄąndaki sistem yedeÄi buradan geri sisteme yÞklenebilir. BÃķlÞm 8: Yedekleme ve Kurtarma Seçenekleri

- 39. Firewall Genel Ãzellikler; â Kaynak/Hedef IP, IP protocol ve TCP/UDP port bazlÄą filtreleme. â OS bazlÄą filtreleme yeteneÄi. ( Linuxâlar internete Ã§ÄąksÄąn, Winâler Ã§ÄąkamasÄąn vb.) â YÞk dengeleme, yÞk daÄÄątma ve çoklu WAN için kural bazlÄą gateway seçme imkanÄą. â Alias tanÄąmlamlarÄą ile host, network ve portlar için grup oluÅturabilme ve onlara kural tanÄąmlayabilme. â Layer 2 seviyesinde kural tanÄąmlayabilme. â Her firewall kuralÄą için log tutabilme yeteneÄi. â Trafik Åekillendirme (in/out) ile kaynak, grub, bazlÄą trafik limitleme yapabilme. BÃķlÞm 9: Firewall

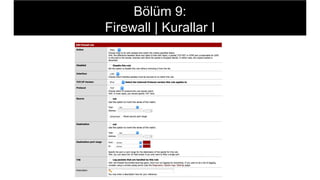

- 40. BÃķlÞm 9: Firewall | Kurallar I

- 41. Action: Pakete uygulanacak filtre kriteri. â Pass: Paketin geçiÅine izin verir. â Block: Paketi engeller. (drop) â Reject: TCP paketlerine "TCP RST", UDP için ise "ICMP port unreachable" yanÄątÄą dÃķndÞrÞr. â Disabled: KuralÄą devre dÄąÅÄą bÄąrakÄąr. â Interface: KuralÄąn uygulanacaÄÄą arayÞz. â Protocol: IP protokolÞ. (TCP, UDP, ICMP vs.) â Source: Paketin kaynaÄÄą. (IP, Alias, Subnet vs. ) â Source port range: Kaynak port aralÄąÄÄą. â Destination: Paketin hedefi (IP, Alias, Subnet vs. ) â Destination port range: Paketin hedef port aralÄąÄÄą. â Log: Kural için kayÄąt tut. â Description: KuralÄą tanÄąmlayÄącÄą aÃ§Äąklama satÄąrÄą. BÃķlÞm 9: Firewall | Kurallar I

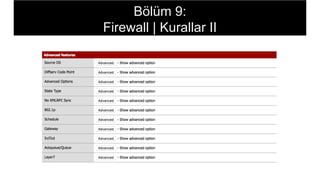

- 42. BÃķlÞm 9: Firewall | Kurallar II

- 43. â Source OS: KuralÄąn geçerli olacaÄÄą iÅletim sistemi. (YalnÄązca TCP kurallar için geçerlidir.) â TCP Flags: Spesifik TCP bayraklarÄąnÄą set etmek için kullanÄąlÄąr. â State Type: Durum tÞrÞ. â keep state: Durum kontrollÞ kurallar. (Default) â sysnproxy state: Gelen istekler için proxy gÃķrevi gÃķrÞr. â Schedule: KuralÄąn çalÄąÅacaÄÄą zaman, zaman tanÄąmlamasÄą. â Gateway: Birden fazla gateway olmasÄą durumunda kural için hangi gateway'in kullanÄąlacaÄÄąnÄą belirler. â In/Out : Trafik Åekillendirme. â Layer 7 : Uygulama katmanÄąnda kural tanÄąmlamanÄązÄą saÄlar. â Description : KuralÄą hatÄąrlamanÄązÄą saÄlayacak bir mesaj. ( Sistem dikkate almayacaktÄąr. ) BÃķlÞm 9: Firewall | Kurallar II

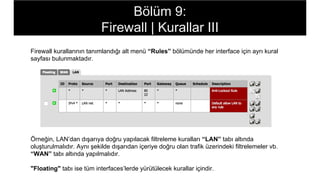

- 44. Firewall kurallarÄąnÄąn tanÄąmlandÄąÄÄą alt menÞ âRulesâ bÃķlÞmÞnde her interface için ayrÄą kural sayfasÄą bulunmaktadÄąr. ÃrneÄin, LANâdan dÄąÅarÄąya doÄru yapÄąlacak filtreleme kurallarÄą âLANâ tabÄą altÄąnda oluÅturulmalÄądÄąr. AynÄą Åekilde dÄąÅarÄądan içeriye doÄru olan trafik Þzerindeki filtrelemeler vb. âWANâ tabÄą altÄąnda yapÄąlmalÄądÄąr. "Floating" tabÄą ise tÞm interfacesâlerde yÞrÞtÞlecek kurallar içindir. BÃķlÞm 9: Firewall | Kurallar III

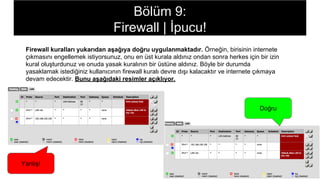

- 45. Firewall kurallarÄą yukarÄądan aÅaÄÄąya doÄru uygulanmaktadÄąr. ÃrneÄin, birisinin internete Ã§ÄąkmasÄąnÄą engellemek istiyorsunuz, onu en Þst kurala aldÄąnÄąz ondan sonra herkes için bir izin kural oluÅturdunuz ve onuda yasak kuralÄąnÄąn bir ÞstÞne aldÄąnÄąz. BÃķyle bir durumda yasaklamak istediÄiniz kullanÄącÄąnÄąn firewall kuralÄą devre dÄąÅÄą kalacaktÄąr ve internete Ã§Äąkmaya devam edecektir. Bunu aÅaÄÄądaki resimler aÃ§ÄąklÄąyor. YanlÄąÅ! DoÄru BÃķlÞm 9: Firewall | Ä°pucu!

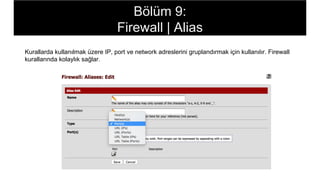

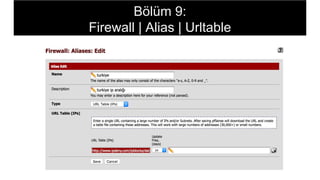

- 46. Kurallarda kullanÄąlmak Þzere IP, port ve network adreslerini gruplandÄąrmak için kullanÄąlÄąr. Firewall kurallarÄąnda kolaylÄąk saÄlar. BÃķlÞm 9: Firewall | Alias

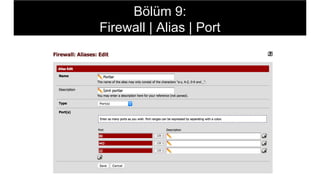

- 47. BÃķlÞm 9: Firewall | Alias | Port

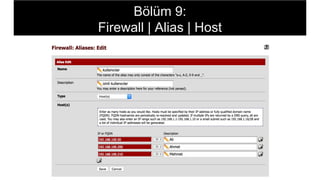

- 48. BÃķlÞm 9: Firewall | Alias | Host

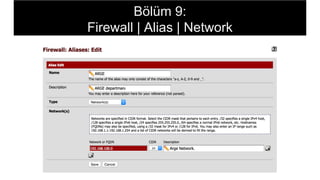

- 49. BÃķlÞm 9: Firewall | Alias | Network

- 50. BÃķlÞm 9: Firewall | Alias | Urltable

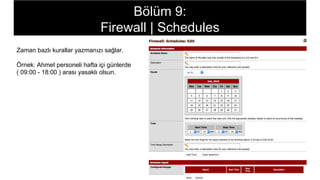

- 51. Zaman bazlÄą kurallar yazmanÄązÄą saÄlar. Ãrnek: Ahmet personeli hafta içi gÞnlerde ( 09:00 - 18:00 ) arasÄą yasaklÄą olsun. BÃķlÞm 9: Firewall | Schedules

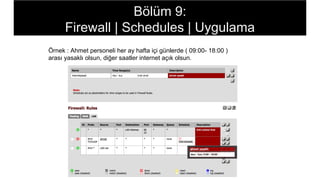

- 52. Ãrnek : Ahmet personeli her ay hafta içi gÞnlerde ( 09:00- 18:00 ) arasÄą yasaklÄą olsun, diÄer saatler internet aÃ§Äąk olsun. BÃķlÞm 9: Firewall | Schedules | Uygulama

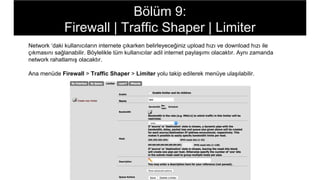

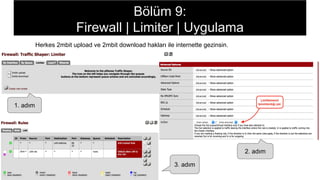

- 53. Network âdaki kullanÄącÄąlarÄąn internete Ã§Äąkarken belirleyeceÄiniz upload hÄązÄą ve download hÄązÄą ile Ã§ÄąkmasÄąnÄą saÄlanabilir. BÃķylelikle tÞm kullanÄącÄąlar adil internet paylaÅÄąmÄą olacaktÄąr. AynÄą zamanda network rahatlamÄąÅ olacaktÄąr. Ana menÞde Firewall > Traffic Shaper > Limiter yolu takip edilerek menÞye ulaÅÄąlabilir. BÃķlÞm 9: Firewall | Traffic Shaper | Limiter

- 54. Herkes 2mbit upload ve 2mbit download haklarÄą ile internette gezinsin. 1. adÄąm 2. adÄąm 3. adÄąm BÃķlÞm 9: Firewall | Limiter | Uygulama

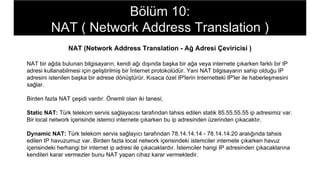

- 55. NAT (Network Address Translation - AÄ Adresi Ãeviricisi ) NAT bir aÄda bulunan bilgisayarÄąn, kendi aÄÄą dÄąÅÄąnda baÅka bir aÄa veya internete Ã§Äąkarken farklÄą bir IP adresi kullanabilmesi için geliÅtirilmiÅ bir Ä°nternet protokolÞdÞr. Yani NAT bilgisayarÄąn sahip olduÄu IP adresini istenilen baÅka bir adrese dÃķnÞÅtÞrÞr. KÄąsaca Ãķzel IP'lerin Internetteki IP'ler ile haberleÅmesini saÄlar. Birden fazla NAT çeÅidi vardÄąr. Ãnemli olan iki tanesi; Static NAT: TÞrk telekom servis saÄlayacÄąsÄą tarafÄąndan tahsis edilen statik 85.55.55.55 ip adresimiz var. Bir local network içerisinde istemci internete Ã§Äąkarken bu ip adresinden Þzerinden Ã§ÄąkacaktÄąr. Dynamic NAT: TÞrk telekom servis saÄlayÄącÄą tarafÄąndan 78.14.14.14 - 78.14.14.20 aralÄąÄÄąnda tahsis edilen IP havuzumuz var. Birden fazla local network içerisindeki istemciler internete Ã§Äąkarken havuz içerisindeki herhangi bir internet ip adresi ile Ã§ÄąkacaklardÄąr. Ä°stemciler hangi IP adresinden Ã§ÄąkacaklarÄąna kendileri karar vermezler bunu NAT yapan cihaz karar vermektedir. BÃķlÞm 10: NAT ( Network Address Translation )

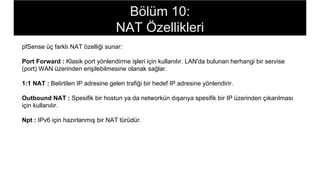

- 56. pfSense Þç farklÄą NAT ÃķzelliÄi sunar: Port Forward : Klasik port yÃķnlendirme iÅleri için kullanÄąlÄąr. LAN'da bulunan herhangi bir servise (port) WAN Þzerinden eriÅilebilmesine olanak saÄlar. 1:1 NAT : Belirtilen IP adresine gelen trafiÄi bir hedef IP adresine yÃķnlendirir. Outbound NAT : Spesifik bir hostun ya da networkÞn dÄąÅarÄąya spesifik bir IP Þzerinden Ã§ÄąkarÄąlmasÄą için kullanÄąlÄąr. Npt : IPv6 için hazÄąrlanmÄąÅ bir NAT tÞrÞdÞr. BÃķlÞm 10: NAT Ãzellikleri

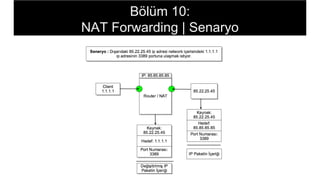

- 57. BÃķlÞm 10: NAT Forwarding | Senaryo

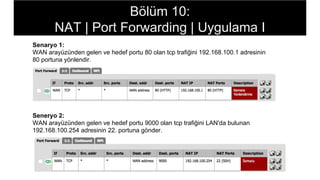

- 58. Senaryo 1: WAN arayÞzÞnden gelen ve hedef portu 80 olan tcp trafiÄini 192.168.100.1 adresinin 80 portuna yÃķnlendir. Seneryo 2: WAN arayÞzÞnden gelen ve hedef portu 9000 olan tcp trafiÄini LAN'da bulunan 192.168.100.254 adresinin 22. portuna gÃķnder. BÃķlÞm 10: NAT | Port Forwarding | Uygulama I

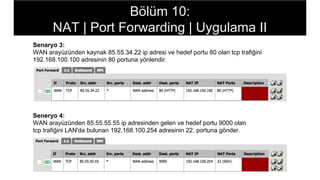

- 59. Senaryo 3: WAN arayÞzÞnden kaynak 85.55.34.22 ip adresi ve hedef portu 80 olan tcp trafiÄini 192.168.100.100 adresinin 80 portuna yÃķnlendir. Seneryo 4: WAN arayÞzÞnden 85.55.55.55 ip adresinden gelen ve hedef portu 9000 olan tcp trafiÄini LAN'da bulunan 192.168.100.254 adresinin 22. portuna gÃķnder. BÃķlÞm 10: NAT | Port Forwarding | Uygulama II

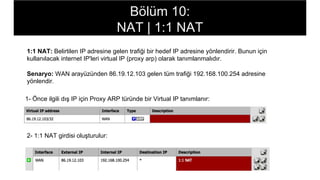

- 60. 1:1 NAT: Belirtilen IP adresine gelen trafiÄi bir hedef IP adresine yÃķnlendirir. Bunun için kullanÄąlacak internet IP'leri virtual IP (proxy arp) olarak tanÄąmlanmalÄądÄąr. Senaryo: WAN arayÞzÞnden 86.19.12.103 gelen tÞm trafiÄi 192.168.100.254 adresine yÃķnlendir. 1- Ãnce ilgili dÄąÅ IP için Proxy ARP tÞrÞnde bir Virtual IP tanÄąmlanÄąr: 2- 1:1 NAT girdisi oluÅturulur: BÃķlÞm 10: NAT | 1:1 NAT

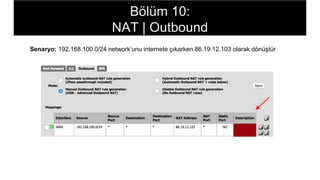

- 61. Senaryo: 192.168.100.0/24 networkâunu internete Ã§Äąkarken 86.19.12.103 olarak dÃķnÞÅtÞr BÃķlÞm 10: NAT | Outbound

- 62. CARP ÃZET Yedekli çalÄąÅma kavramÄą hayatÄąmÄązÄąn her noktasÄąnda. HerÅeyin bir yedeÄi olsun isteriz, Ãķzellikle kritik konumda olan cihazlarÄąmÄązÄąn. TÞm aÄ trafiÄini yÃķneten aktif aÄ cihazlarÄąnÄąn (switch, router, firewall) teknik bir problem sonrasÄą bizlere yaÅattÄąÄÄą iÅ kaybÄą, stress gÞnÞmÞz ÅartlarÄąnda yedekli çalÄąÅmayÄą daha Ãķnemli hale getirmektedir. Bir firewall ve router olarak pfSenseâin CARP (common Address Redundancy) ÃķzelliÄini yapÄąlandÄąrma sonrasÄą pfSense makinalarÄąnÄązdan birisi bir sorun yaÅarsa anlÄąk olarak diÄer pfsense makinanÄąz devreye girecektir ve hiçbir veri kaybÄą yaÅamadan aÄ trafiÄi devam edecektir. TR | CARP yapÄąlandÄąrmasÄąna buradan ulaÅabilirsiniz. BÃķlÞm 11: CARP ( Common Address Redundancy )

- 63. Captive Portal Servisi GÞvenli kimlik doÄrulama DHCP Server IP daÄÄątÄąmÄą Squid/SquidGuard Servisi Vekil sunucu, URL filtreleme KullanÄąmÄą BÃķlÞm 13: Servisler

- 64. Captive Portal internete Ã§ÄąkÄąÅ için zorunlu kimlik denetimi saÄlanmasÄąna olanak saÄlayan bir servistir. Bu servis ile kullanÄącÄąlar bir URLâye yÃķnlendirilebilir ve internet eriÅimi için kullanÄącÄą adÄą / parola girmeleri ya da bir linke tÄąklamalarÄą saÄlanabilir. Kamuya aÃ§Äąk kablosuz aÄ hizmetlerinin verildiÄi otel, kafe, eÄitim kurumlarÄą ve misafir aÄlarÄą gibi yerlerde internet eriÅimlerini gÞvenli bir Åekilde saÄlamak için kullanÄąlan bir çÃķzÞmdÞr. BÃķlÞm 13: Services | Captive Portal

- 65. Genel Ãzellikler â Maximum Concurrent Connections - ( Maksimum EÅ ZamanlÄą BaÄlantÄą ) â Idle Timeout - ( BoÅ Zaman AÅÄąmÄą ) â Hard Timeout - ( Sabit Zaman AÅÄąmÄą ) â Logout Popup Window - ( Logout Popup Penceresi ) â Redirection URL - ( YÃķnlendirme Adresi ) â Concurrent user logins - ( EÅ ZamanlÄą KullanÄącÄą GiriÅi ) â Authentication - ( Kimlik DoÄrulama ( TanÄąmsÄąz, Yerel, RadÄąus ) â Per-user bandwidth restriction : ( KullanÄącÄą BaÅÄąna Bant GeniÅliÄi SÄąnÄąrlamasÄą ) â Pass-through MAC Auto Entry : ( Ä°zinli MAC Otomatik GiriÅ ) BÃķlÞm 13: Services | Captive Portal

- 66. Genel Ãzellikler â Voucher - ( Biletler ) â MAC filter - ( MAC adresine gÃķre filtreleme ) â IP Address filter - ( IP adresine gÃķre filtreleme ) â Allowed Hostnames - ( Hostname adÄąna gÃķre yetkilendirme ) â File Manager - ( ÃzelleÅtirilebilir GiriÅ/Hata, ÃÄąkÄąÅ Penceleri ve Logo ayarlarÄą ) FarklÄą aÄ arabirimleri için farklÄą captive portal karÅÄąlama ekranÄą oluÅturulabilir. LAN aÄ arabirimi için farklÄą bir karÅÄąlama ekranÄą, LAN1 aÄ arabirimi için farklÄą bir karÅÄąlama ekranÄą gibi. BÃķlÞm 13: Services | Captive Portal

- 67. Genel Ãzelliklerin Ne Ä°Åe YaradÄąklarÄą Maximum Concurrent Connections: HTTP(S) Hizmet portalÄą karÅÄąlama ekranÄąnÄą aynÄą anda gÃķrebilecek maximum kullanÄącÄą sayÄąsÄądÄąr. Idle Timeout: Ä°stemciler bu sÞre boyunca herhangi bir eylem gerçekleÅtirmezlerse baÄlantÄąlarÄą kesilir. Hard Timeout: Ä°stemcilerin baÄlantÄąlarÄą, etkinlik durumuna bakÄąlmaksÄązÄąn, bu sÞrenin sonunda koparÄąlÄąr. Logout Popup Window: Hizmet portalÄąndan istemci geçiÅine izin verildiyse ek bir pencere aÃ§ÄąlÄąr. Bu pencereden kullanÄącÄąlar boÅta veya mecburi zaman aÅÄąmÄąnÄą beklemden oturumlarÄąnÄą kapatÄąp baÄlantÄąlarÄąnÄą kesebilirler. Redirection URL: Hizmet portalÄą doÄrulama ardÄąndan eriÅmeye çalÄąÅtÄąklarÄą adres yerine bu adrese yÃķnlendirilirler. BÃķlÞm 13: Services | Captive Portal

- 68. Concurrent user logins: Bir kullanÄącÄą adÄąyla oturum aÃ§ÄąldÄąÄÄąnda o kullanÄącÄą adÄąyla aÃ§Äąlan diÄer oturumlar kapatÄąlÄąr. Bu seçenek kapalÄą ise aynÄą kullanÄącÄą adÄą ile birden fazla cihazda oturum açabilirler. Authentication : Kimlik doÄrulamaâyÄą hangi yÃķntem ile yapÄąlacaÄÄą buradan belirtilir. Per-user bandwidth restriction : KullanÄącÄą baÅÄąna bant geniÅliÄini buradan tanÄąmlayabilirsiniz. Her oturum açan kullanÄącÄą 1024 upload ve 1024 download hÄązlarÄą ile Ã§ÄąksÄąn denilebilir. Pass-through MAC Auto Entry : Bu seçenek aÃ§ÄąldÄąÄÄąnda kullanÄącÄą baÅarÄąlÄą Åekilde kimlik doÄruladÄąktan sonra otomatik olarak bir MAC izni oluÅturulur. O MAC adresinden Ã§Äąkan kullanÄącÄąlarÄąn bir daha kimlik doÄrulamasÄą gerekmez. BÃķlÞm 13: Services | Captive Portal

- 69. â İç aÄa ip adresi daÄÄątmak için kullanÄąlÄąr. â DHCP sunucusunun hizmet verdiÄi aÄ arabirimi statik ip adresine sahip olmasÄą gerekir! â MAC adresine gÃķre statik ip adresi atamasÄą yapÄąlabilir. â NTP server, DNS server, WINS server bilgileri dhcp istemcilerine iletilebilir. â DNS ve Gateway tanÄąmÄą yapÄąlabilir. â DHCP kira sÞreleri belirtilebilir. â AÄ Ãžzerinden iÅletim sistemi yÞklemeyi saÄlayabilir. â DHCP kiralarÄąnÄą gÃķrÞntÞleme ve yÃķnetme sekmesi mevcuttur. â TanÄąmlanmÄąÅ ip aralÄąÄÄą ve ip-mac listesi dÄąÅÄąndaki istemcilerin aÄa eriÅimlerini engeller. Bu ÃķzelliÄi ile diÄer dhcp sunucularâdan en bÞyÞk farkÄąnÄą yansÄątÄąr. BÃķlÞm 13: Services | DHCP Server

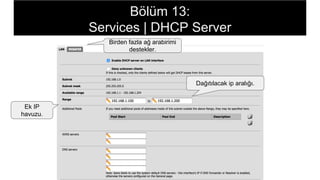

- 70. Birden fazla aÄ arabirimi destekler. DaÄÄątÄąlacak ip aralÄąÄÄą. Ek IP havuzu. BÃķlÞm 13: Services | DHCP Server

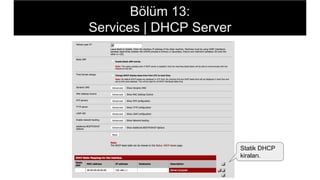

- 71. Statik DHCP kiralarÄą. BÃķlÞm 13: Services | DHCP Server

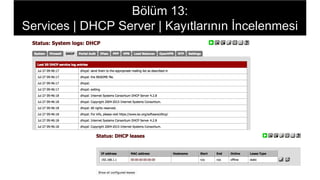

- 72. BÃķlÞm 13: Services | DHCP Server | KayÄątlarÄąnÄąn Ä°ncelenmesi

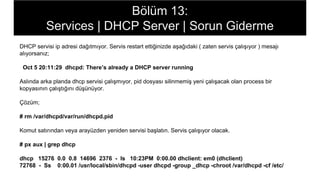

- 73. BÃķlÞm 13: Services | DHCP Server | Sorun Giderme DHCP servisi ip adresi daÄÄątmÄąyor. Servis restart ettiÄinizde aÅaÄÄądaki ( zaten servis çalÄąÅÄąyor ) mesajÄą alÄąyorsanÄąz; Oct 5 20:11:29 dhcpd: Thereâs already a DHCP server running AslÄąnda arka planda dhcp servisi çalÄąÅmÄąyor, pid dosyasÄą silinmemiÅ yeni çalÄąÅacak olan process bir kopyasÄąnÄąn çalÄąÅtÄąÄÄąnÄą dÞÅÞnÞyor. ÃÃķzÞm; # rm /var/dhcpd/var/run/dhcpd.pid Komut satÄąrÄąndan veya arayÞzden yeniden servisi baÅlatÄąn. Servis çalÄąÅÄąyor olacak. # px aux | grep dhcp dhcp 15276 0.0 0.8 14696 2376 - Is 10:23PM 0:00.00 dhclient: em0 (dhclient) 72768 - Ss 0:00.01 /usr/local/sbin/dhcpd -user dhcpd -group _dhcp -chroot /var/dhcpd -cf /etc/

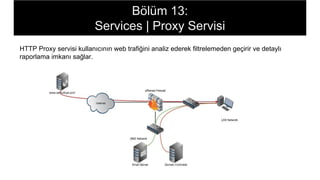

- 74. BÃķlÞm 13: Services | Proxy Servisi HTTP Proxy servisi kullanÄącÄąnÄąn web trafiÄini analiz ederek filtrelemeden geçirir ve detaylÄą raporlama imkanÄą saÄlar.

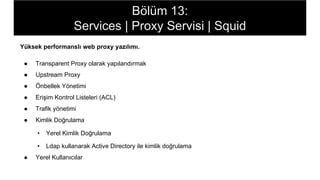

- 75. BÃķlÞm 13: Services | Proxy Servisi | Squid YÞksek performanslÄą web proxy yazÄąlÄąmÄą. â Transparent Proxy olarak yapÄąlandÄąrmak â Upstream Proxy â Ãnbellek YÃķnetimi â EriÅim Kontrol Listeleri (ACL) â Trafik yÃķnetimi â Kimlik DoÄrulama âĒ Yerel Kimlik DoÄrulama âĒ Ldap kullanarak Active Directory ile kimlik doÄrulama â Yerel KullanÄącÄąlar

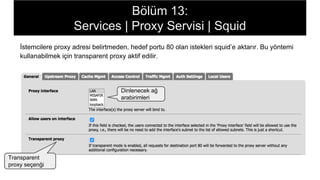

- 76. BÃķlÞm 13: Services | Proxy Servisi | Squid Ä°stemcilere proxy adresi belirtmeden, hedef portu 80 olan istekleri squidâe aktarÄąr. Bu yÃķntemi kullanabilmek için transparent proxy aktif edilir. Dinlenecek aÄ arabirimleri Transparent proxy seçenÄi

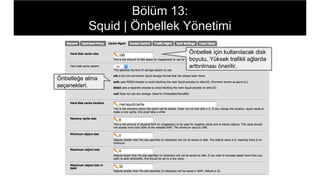

- 77. BÃķlÞm 13: Squid | Ãnbellek YÃķnetimi Ãnbellek için kullanÄąlacak disk boyutu. YÞksek trafikli aÄlarda arttÄąrÄąlmasÄą Ãķnerilir. ÃnbelleÄe alma seçenekleri.

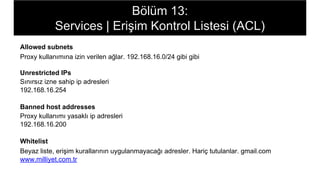

- 78. BÃķlÞm 13: Services | EriÅim Kontrol Listesi (ACL) Allowed subnets Proxy kullanÄąmÄąna izin verilen aÄlar. 192.168.16.0/24 gibi gibi Unrestricted IPs SÄąnÄąrsÄąz izne sahip ip adresleri 192.168.16.254 Banned host addresses Proxy kullanÄąmÄą yasaklÄą ip adresleri 192.168.16.200 Whitelist Beyaz liste, eriÅim kurallarÄąnÄąn uygulanmayacaÄÄą adresler. Hariç tutulanlar. gmail.com www.milliyet.com.tr

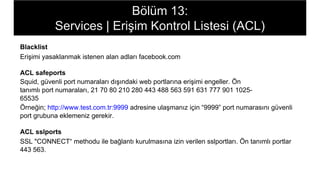

- 79. BÃķlÞm 13: Services | EriÅim Kontrol Listesi (ACL) Blacklist EriÅimi yasaklanmak istenen alan adlarÄą facebook.com ACL safeports Squid, gÞvenli port numaralarÄą dÄąÅÄąndaki web portlarÄąna eriÅimi engeller. Ãn tanÄąmlÄą port numaralarÄą, 21 70 80 210 280 443 488 563 591 631 777 901 1025- 65535 ÃrneÄin; http://www.test.com.tr:9999 adresine ulaÅmanÄąz için â9999â port numarasÄąnÄą gÞvenli port grubuna eklemeniz gerekir. ACL sslports SSL "CONNECTâ methodu ile baÄlantÄą kurulmasÄąna izin verilen sslportlarÄą. Ãn tanÄąmlÄą portlar 443 563.

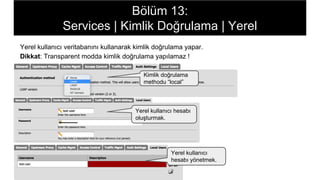

- 80. BÃķlÞm 13: Services | Kimlik DoÄrulama | Yerel Yerel kullanÄącÄą veritabanÄąnÄą kullanarak kimlik doÄrulama yapar. Dikkat: Transparent modda kimlik doÄrulama yapÄąlamaz ! Kimlik doÄrulama methodu âlocalâ Yerel kullanÄącÄą hesabÄą oluÅturmak. Yerel kullanÄącÄą hesabÄą yÃķnetmek.

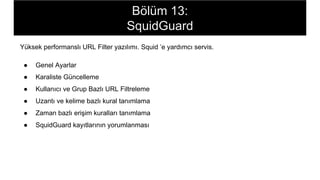

- 81. BÃķlÞm 13: SquidGuard YÞksek performanslÄą URL Filter yazÄąlÄąmÄą. Squid âe yardÄąmcÄą servis. â Genel Ayarlar â Karaliste GÞncelleme â KullanÄącÄą ve Grup BazlÄą URL Filtreleme â UzantÄą ve kelime bazlÄą kural tanÄąmlama â Zaman bazlÄą eriÅim kurallarÄą tanÄąmlama â SquidGuard kayÄątlarÄąnÄąn yorumlanmasÄą

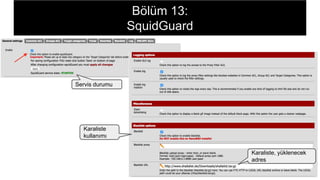

- 82. BÃķlÞm 13: SquidGuard Servis durumu Karaliste kullanÄąmÄą Karaliste, yÞklenecek adres

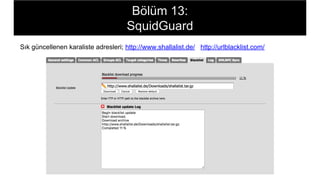

- 83. BÃķlÞm 13: SquidGuard SÄąk gÞncellenen karaliste adresleri; http://www.shallalist.de/ http://urlblacklist.com/

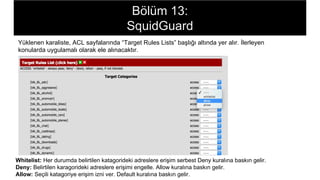

- 84. BÃķlÞm 13: SquidGuard YÞklenen karaliste, ACL sayfalarÄąnda âTarget Rules Listsâ baÅlÄąÄÄą altÄąnda yer alÄąr. Ä°lerleyen konularda uygulamalÄą olarak ele alÄąnacaktÄąr. Whitelist: Her durumda belirtilen katagorideki adreslere eriÅim serbest Deny kuralÄąna baskÄąn gelir. Deny: Belirtilen karagorideki adreslere eriÅimi engelle. Allow kuralÄąna baskÄąn gelir. Allow: Seçili katagoriye eriÅim izni ver. Default kuralÄąna baskÄąn gelir.

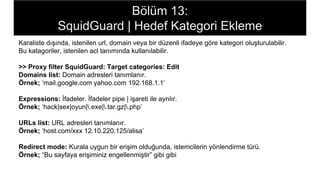

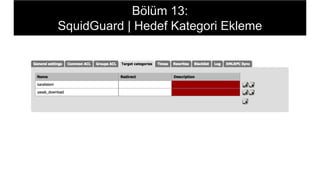

- 85. BÃķlÞm 13: SquidGuard | Hedef Kategori Ekleme Karaliste dÄąÅÄąnda, istenilen url, domain veya bir dÞzenli ifadeye gÃķre kategori oluÅturulabilir. Bu katagoriler, istenilen acl tanÄąmÄąnda kullanÄąlabilir. >> Proxy filter SquidGuard: Target categories: Edit Domains list: Domain adresleri tanÄąmlanÄąr. Ãrnek; âmail.google.com yahoo.com 192.168.1.1â Expressions: Ä°fadeler. Ä°fadeler pipe | iÅareti ile ayrÄąlÄąr. Ãrnek; âhack|sex|oyun|.exe|.tar.gz|.phpâ URLs list: URL adresleri tanÄąmlanÄąr. Ãrnek; âhost.com/xxx 12.10.220.125/alisaâ Redirect mode: Kurala uygun bir eriÅim olduÄunda, istemcilerin yÃķnlendirme tÞrÞ. Ãrnek; âBu sayfaya eriÅiminiz engellenmiÅtirâ gibi gibi

- 86. BÃķlÞm 13: SquidGuard | Hedef Kategori Ekleme

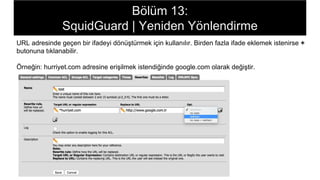

- 87. BÃķlÞm 13: SquidGuard | Yeniden YÃķnlendirme URL adresinde geçen bir ifadeyi dÃķnÞÅtÞrmek için kullanÄąlÄąr. Birden fazla ifade eklemek istenirse + butonuna tÄąklanabilir. ÃrneÄin: hurriyet.com adresine eriÅilmek istendiÄinde google.com olarak deÄiÅtir.

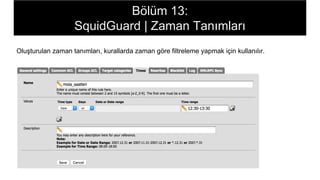

- 88. BÃķlÞm 13: SquidGuard | Zaman TanÄąmlarÄą OluÅturulan zaman tanÄąmlarÄą, kurallarda zaman gÃķre filtreleme yapmak için kullanÄąlÄąr.

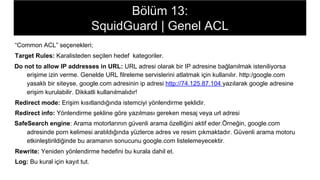

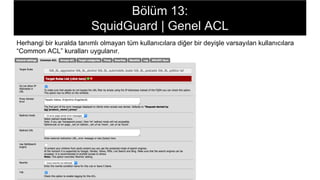

- 89. BÃķlÞm 13: SquidGuard | Genel ACL âCommon ACLâ seçenekleri; Target Rules: Karalisteden seçilen hedef kategoriler. Do not to allow IP addresses in URL: URL adresi olarak bir IP adresine baÄlanÄąlmak isteniliyorsa eriÅime izin verme. Genelde URL filreleme servislerini atlatmak için kullanÄąlÄąr. http:/google.com yasaklÄą bir siteyse, google.com adresinin ip adresi http://74.125.87.104 yazÄąlarak google adresine eriÅim kurulabilir. Dikkatli kullanÄąlmalÄądÄąr! Redirect mode: EriÅim kÄąsÄątlandÄąÄÄąnda istemciyi yÃķnlendirme Åeklidir. Redirect info: YÃķnlendirme Åekline gÃķre yazÄąlmasÄą gereken mesaj veya url adresi SafeSearch engine: Arama motorlarÄąnÄąn gÞvenli arama ÃķzelliÄini aktif eder.ÃrneÄin, google.com adresinde porn kelimesi aratÄąldÄąÄÄąnda yÞzlerce adres ve resim Ã§ÄąkmaktadÄąr. GÞvenli arama motoru etkinleÅtirildiÄinde bu aramanÄąn sonucunu google.com listelemeyecektir. Rewrite: Yeniden yÃķnlendirme hedefini bu kurala dahil et. Log: Bu kural için kayÄąt tut.

- 90. BÃķlÞm 13: SquidGuard | Genel ACL Herhangi bir kuralda tanÄąmlÄą olmayan tÞm kullanÄącÄąlara diÄer bir deyiÅle varsayÄąlan kullanÄącÄąlara âCommon ACLâ kurallarÄą uygulanÄąr.

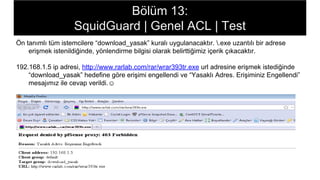

- 91. BÃķlÞm 13: SquidGuard | Genel ACL | Test Ãn tanÄąmlÄą tÞm istemcilere âdownload_yasakâ kuralÄą uygulanacaktÄąr. .exe uzantÄąlÄą bir adrese eriÅmek istenildiÄinde, yÃķnlendirme bilgisi olarak belirttiÄimiz içerik Ã§ÄąkacaktÄąr. 192.168.1.5 ip adresi, http://www.rarlab.com/rar/wrar393tr.exe url adresine eriÅmek istediÄinde âdownload_yasakâ hedefine gÃķre eriÅimi engellendi ve âYasaklÄą Adres. EriÅiminiz Engellendiâ mesajÄąmÄąz ile cevap verildi.âš

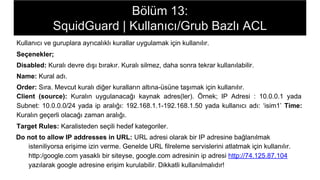

- 92. BÃķlÞm 13: SquidGuard | KullanÄącÄą/Grub BazlÄą ACL KullanÄącÄą ve guruplara ayrÄącalÄąklÄą kurallar uygulamak için kullanÄąlÄąr. Seçenekler; Disabled: KuralÄą devre dÄąÅÄą bÄąrakÄąr. KuralÄą silmez, daha sonra tekrar kullanÄąlabilir. Name: Kural adÄą. Order: SÄąra. Mevcut kuralÄą diÄer kurallarÄąn altÄąna-ÞsÞne taÅÄąmak için kullanÄąlÄąr. Client (source): KuralÄąn uygulanacaÄÄą kaynak adres(ler). Ãrnek; IP Adresi : 10.0.0.1 yada Subnet: 10.0.0.0/24 yada ip aralÄąÄÄą: 192.168.1.1-192.168.1.50 yada kullanÄącÄą adÄą: âisim1â Time: KuralÄąn geçerli olacaÄÄą zaman aralÄąÄÄą. Target Rules: Karalisteden seçili hedef kategoriler. Do not to allow IP addresses in URL: URL adresi olarak bir IP adresine baÄlanÄąlmak isteniliyorsa eriÅime izin verme. Genelde URL filreleme servislerini atlatmak için kullanÄąlÄąr. http:/google.com yasaklÄą bir siteyse, google.com adresinin ip adresi http://74.125.87.104 yazÄąlarak google adresine eriÅim kurulabilir. Dikkatli kullanÄąlmalÄądÄąr!

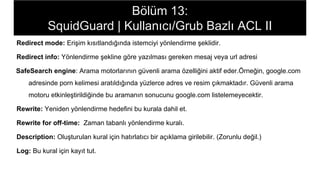

- 93. BÃķlÞm 13: SquidGuard | KullanÄącÄą/Grub BazlÄą ACL II Redirect mode: EriÅim kÄąsÄątlandÄąÄÄąnda istemciyi yÃķnlendirme Åeklidir. Redirect info: YÃķnlendirme Åekline gÃķre yazÄąlmasÄą gereken mesaj veya url adresi SafeSearch engine: Arama motorlarÄąnÄąn gÞvenli arama ÃķzelliÄini aktif eder.ÃrneÄin, google.com adresinde porn kelimesi aratÄąldÄąÄÄąnda yÞzlerce adres ve resim Ã§ÄąkmaktadÄąr. GÞvenli arama motoru etkinleÅtirildiÄinde bu aramanÄąn sonucunu google.com listelemeyecektir. Rewrite: Yeniden yÃķnlendirme hedefini bu kurala dahil et. Rewrite for off-time: Zaman tabanlÄą yÃķnlendirme kuralÄą. Description: OluÅturulan kural için hatÄąrlatÄącÄą bir aÃ§Äąklama girilebilir. (Zorunlu deÄil.) Log: Bu kural için kayÄąt tut.

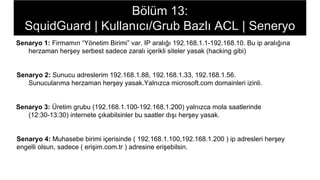

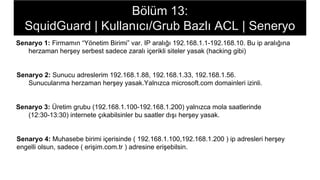

- 94. BÃķlÞm 13: SquidGuard | KullanÄącÄą/Grub BazlÄą ACL | Seneryo Senaryo 1: FirmamÄąn âYÃķnetim Birimiâ var. IP aralÄąÄÄą 192.168.1.1-192.168.10. Bu ip aralÄąÄÄąna herzaman herÅey serbest sadece zaralÄą içerikli siteler yasak (hacking gibi) Senaryo 2: Sunucu adreslerim 192.168.1.88, 192.168.1.33, 192.168.1.56. SunucularÄąma herzaman herÅey yasak.YalnÄązca microsoft.com domainleri izinli. Senaryo 3: Ãretim grubu (192.168.1.100-192.168.1.200) yalnÄązca mola saatlerinde (12:30-13:30) internete Ã§Äąkabilsinler bu saatler dÄąÅÄą herÅey yasak. Senaryo 4: Muhasebe birimi içerisinde ( 192.168.1.100,192.168.1.200 ) ip adresleri herÅey engelli olsun, sadece ( eriÅim.com.tr ) adresine eriÅebilsin.

- 95. BÃķlÞm 13: SquidGuard | KullanÄącÄą/Grub BazlÄą ACL | Seneryo Senaryo 1: FirmamÄąn âYÃķnetim Birimiâ var. IP aralÄąÄÄą 192.168.1.1-192.168.10. Bu ip aralÄąÄÄąna herzaman herÅey serbest sadece zaralÄą içerikli siteler yasak (hacking gibi) Senaryo 2: Sunucu adreslerim 192.168.1.88, 192.168.1.33, 192.168.1.56. SunucularÄąma herzaman herÅey yasak.YalnÄązca microsoft.com domainleri izinli. Senaryo 3: Ãretim grubu (192.168.1.100-192.168.1.200) yalnÄązca mola saatlerinde (12:30-13:30) internete Ã§Äąkabilsinler bu saatler dÄąÅÄą herÅey yasak. Senaryo 4: Muhasebe birimi içerisinde ( 192.168.1.100,192.168.1.200 ) ip adresleri herÅey engelli olsun, sadece ( eriÅim.com.tr ) adresine eriÅebilsin.

- 96. BÃķlÞm 13: SquidGuard | KayÄątlarÄąn YorumlanmasÄą

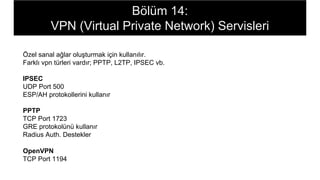

- 97. BÃķlÞm 14: VPN (Virtual Private Network) Servisleri Ãzel sanal aÄlar oluÅturmak için kullanÄąlÄąr. FarklÄą vpn tÞrleri vardÄąr; PPTP, L2TP, IPSEC vb. IPSEC UDP Port 500 ESP/AH protokollerini kullanÄąr PPTP TCP Port 1723 GRE protokolÞnÞ kullanÄąr Radius Auth. Destekler OpenVPN TCP Port 1194

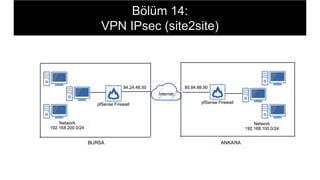

- 98. BÃķlÞm 14: VPN IPsec (site2site)

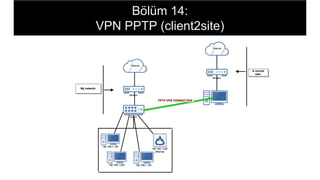

- 99. BÃķlÞm 14: VPN PPTP (client2site)

- 100. BÃķlÞm 14: VPN | PPTP (client2site) â PPTP VPN uyumluluk aÃ§ÄąsÄąndan en çok tercih edilen client2site vpn çÃķzÞmÞdÞr. â GÞnÞmÞzde yerini OpenVPNâe bÄąrakmakta olmasÄąna raÄmen Windows desteÄi ve kolay kurulumu nedeni ile halen yaygÄąn olarak kullanÄąlmaktadÄąr. â DiÄer VPN servislerine gÃķre daha gÞvensiz bir çÃķzÞmdÞr. â pfSenseâde pptp vpn ayarlarÄą VPN â PPTP menÞsÞnden eriÅilen sayfada yapÄąlmaktadÄąr. â pfSense PPTP VPN için kullanÄąlacak sanal subnet, varolan subnetlerin dÄąÅÄąnda olmalÄądÄąr !

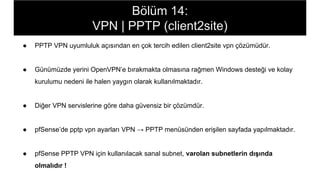

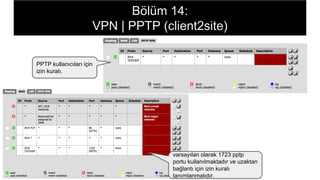

- 101. BÃķlÞm 14: VPN | PPTP (client2site) pptp kullanÄącÄą açma sayÄąsÄą pptp server ip adresi pptp kullanÄącÄąlarÄąna atanacak baÅlangÄąÃ§ ip adresi pptp kullanÄącÄąlarÄąna atanacak DNS sunucu bilgileri

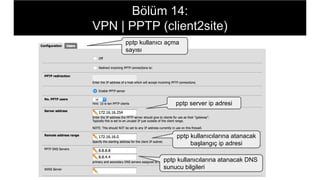

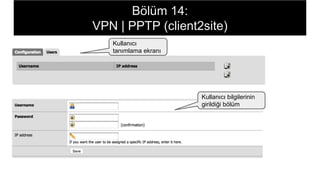

- 102. BÃķlÞm 14: VPN | PPTP (client2site) KullanÄącÄą tanÄąmlama ekranÄą KullanÄącÄą bilgilerinin girildiÄi bÃķlÞm

- 103. BÃķlÞm 14: VPN | PPTP (client2site) varsayÄąlan olarak 1723 pptp portu kullanÄąlmaktadÄąr ve uzaktan baÄlantÄą için izin kuralÄą tanÄąmlanmalÄądÄąr. PPTP kullanÄącÄąlarÄą için izin kuralÄą.

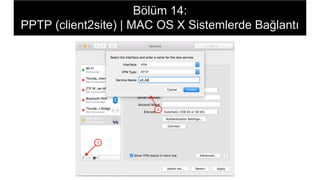

- 104. BÃķlÞm 14: PPTP (client2site) | MAC OS X Sistemlerde BaÄlantÄą

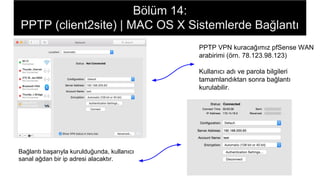

- 105. BÃķlÞm 14: PPTP (client2site) | MAC OS X Sistemlerde BaÄlantÄą PPTP VPN kuracaÄÄąmÄąz pfSense WAN arabirimi (Ãķrn. 78.123.98.123) KullanÄącÄą adÄą ve parola bilgileri tamamlandÄąktan sonra baÄlantÄą kurulabilir. BaÄlantÄą baÅarÄąyla kurulduÄunda, kullanÄącÄą sanal aÄdan bir ip adresi alacaktÄąr.

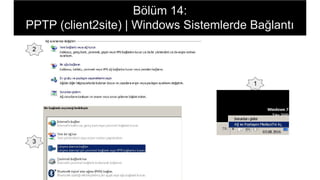

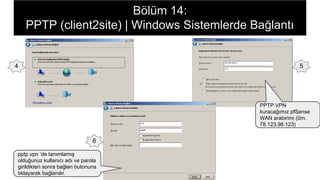

- 106. BÃķlÞm 14: PPTP (client2site) | Windows Sistemlerde BaÄlantÄą 1 3 2

- 107. BÃķlÞm 14: PPTP (client2site) | Windows Sistemlerde BaÄlantÄą 4 5 PPTP VPN kuracaÄÄąmÄąz pfSense WAN arabirimi (Ãķrn. 78.123.98.123) 6 pptp vpn âde tanÄąmlamÄąÅ olduÄunuz kullanÄącÄą adÄą ve parola girildikten sonra baÄlan butonuna tÄąklayarak baÄlanÄąlÄąr.

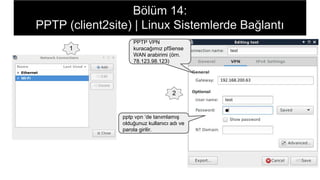

- 108. BÃķlÞm 14: PPTP (client2site) | Linux Sistemlerde BaÄlantÄą 1 PPTP VPN kuracaÄÄąmÄąz pfSense WAN arabirimi (Ãķrn. 78.123.98.123) pptp vpn âde tanÄąmlamÄąÅ olduÄunuz kullanÄącÄą adÄą ve parola girilir. 2

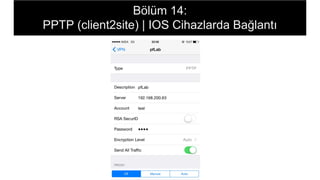

- 109. BÃķlÞm 14: PPTP (client2site) | IOS Cihazlarda BaÄlantÄą

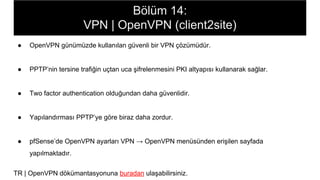

- 110. BÃķlÞm 14: VPN | OpenVPN (client2site) â OpenVPN gÞnÞmÞzde kullanÄąlan gÞvenli bir VPN çÃķzÞmÞdÞr. â PPTPânin tersine trafiÄin uçtan uca Åifrelenmesini PKI altyapÄąsÄą kullanarak saÄlar. â Two factor authentication olduÄundan daha gÞvenlidir. â YapÄąlandÄąrmasÄą PPTPâye gÃķre biraz daha zordur. â pfSenseâde OpenVPN ayarlarÄą VPN â OpenVPN menÞsÞnden eriÅilen sayfada yapÄąlmaktadÄąr. TR | OpenVPN dÃķkÞmantasyonuna buradan ulaÅabilirsiniz.