16 9 –º–∞—Å–∞–ª–æ–≤–∏—á –∞.–∏.

- 1. –û–±–µ—Å–ø–µ—á–µ–Ω–∏–µ –±–µ–∑–æ–ø–∞—Å–Ω–æ—Å—Ç–∏ —Ç—Ä–∞–Ω—Å–ø–æ—Ä—Ç–Ω—ã—Ö –∫–æ–º–ø–∞–Ω–∏–π –∏ —Å—É–±—ä–µ–∫—Ç–æ–≤ —Ç—Ä–∞–Ω—Å–ø–æ—Ä—Ç–Ω–æ–π –∏–Ω—Ñ—Ä–∞—Å—Ç—Ä—É–∫—Ç—É—Ä—ã –≤ –∫–∏–±–µ—Ä–ø—Ä–æ—Å—Ç—Ä–∞–Ω—Å—Ç–≤–µ –ú–ê–°–ê–õ–û–í–ò–ß –ê–Ω–¥—Ä–µ–π –ò–≥–æ—Ä–µ–≤–∏—á am@inforus.biz (964) 577-2012

- 2. Киберугроза • Киберугроза – это незаконное проникновение или угроза вредоносного проникновения в виртуальное пространство для достижения политических, социальных или иных, целей. • Киберугроза может воздействовать на информационное пространство компьютера, в котором находятся сведения, хранятся материалы физического или виртуального устройства. Атака, обычно, поражает носитель данных, специально предназначенный для их хранения, обработки и передачи личной информации пользователя. (SecurityLab)

- 3. Киберпространство сегодня: новые угрозы и вызовы • Массовые утечки конфиденциальной информации • Активное и жесткое информационное противоборство • Аналитические методы разведки -выявление скрытых связей и др.

- 4. Встречаются помещения с высоким уровнем защиты…

- 5. …но в любом помещении есть устройства с удаленным доступом

- 6. Только двое знают Ваши секреты – Вы и Большой Брат

- 7. Пространство совместных киберопераций ВС США • Люди • Идентичность в киберпространстве • Информация • Физическая инфраструктура • Географическая среда

- 8. –ü—Ä–æ–±–ª–µ–º–∞ –£—Ç–µ—á–∫–∏ —Å–ª—É–∂–µ–±–Ω–æ–π –∏ –∫–æ–Ω—Ñ–∏–¥–µ–Ω—Ü–∏–∞–ª—å–Ω–æ–π –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏, –ø–µ—Ä—Å–æ–Ω–∞–ª—å–Ω—ã—Ö –¥–∞–Ω–Ω—ã—Ö

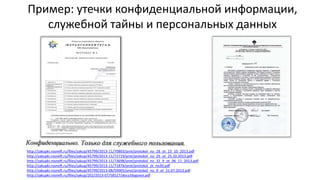

- 9. –ü—Ä–∏–º–µ—Ä: —É—Ç–µ—á–∫–∏ –∫–æ–Ω—Ñ–∏–¥–µ–Ω—Ü–∏–∞–ª—å–Ω–æ–π –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏, —Å–ª—É–∂–µ–±–Ω–æ–π —Ç–∞–π–Ω—ã –∏ –ø–µ—Ä—Å–æ–Ω–∞–ª—å–Ω—ã—Ö –¥–∞–Ω–Ω—ã—Ö http://zakupki.rosneft.ru/files/zakup/45799/2013-11/70803/prot/protokol_no_28_ot_23_10_2013.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-11/72719/prot/protokol_no_29_ot_25.10.2013.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-11/73698/prot/protokol_no_32_9_ot_06_11_2013.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-11/71876/prot/protokol_zk_no30.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-08/59005/prot/protokol_no_9_ot_31.07.2013.pdf http://zakupki.rosneft.ru/files/zakup/202/2013-07/58527/docs/dogovor.pdf

- 10. Система контроля защищенности веб-ресурсов • Сканеры общей защищенности • Сканеры утечек служебной и гос тайны • Сканеры анализа конфигурации (18 шт.) • Сканеры уязвимостей (27 шт.) • Сканеры слабой аутентификации • Сканеры комплексной проверки (3 шт.) • Сканеры поиска стороннего кода • Сканеры поиска внутренних документов

- 11. –ü—Ä–∏–º–µ—Ä: —É—Ç–µ—á–∫–∏ –∫–æ–Ω—Ñ–∏–¥–µ–Ω—Ü–∏–∞–ª—å–Ω–æ–π –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏, —Å–ª—É–∂–µ–±–Ω–æ–π —Ç–∞–π–Ω—ã –∏ –ø–µ—Ä—Å–æ–Ω–∞–ª—å–Ω—ã—Ö –¥–∞–Ω–Ω—ã—Ö http://zakupki.rosneft.ru/files/zakup/45799/2013-11/70803/prot/protokol_no_28_ot_23_10_2013.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-11/72719/prot/protokol_no_29_ot_25.10.2013.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-11/73698/prot/protokol_no_32_9_ot_06_11_2013.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-11/71876/prot/protokol_zk_no30.pdf http://zakupki.rosneft.ru/files/zakup/45799/2013-08/59005/prot/protokol_no_9_ot_31.07.2013.pdf http://zakupki.rosneft.ru/files/zakup/202/2013-07/58527/docs/dogovor.pdf

- 12. –ö–æ–º–ø–ª–µ–∫—Å–Ω–æ–µ —Ä–µ—à–µ–Ω–∏–µ: –ê–ø–ø–∞—Ä–∞—Ç–Ω–æ-–ø—Ä–æ–≥—Ä–∞–º–º–Ω—ã–π –∫–æ–º–ø–ª–µ–∫—Å –∫–æ–Ω—Ç—Ä–æ–ª—è –æ–ø–µ—Ä–∞—Ç–∏–≤–Ω–æ–π –æ–±—Å—Ç–∞–Ω–æ–≤–∫–∏, —Ä–∞–Ω–Ω–µ–≥–æ –ø—Ä–µ–¥—É–ø—Ä–µ–∂–¥–µ–Ω–∏—è –∏ –æ–ø–µ—Ä–∞—Ç–∏–≤–Ω–æ–≥–æ —Ä–µ–∞–≥–∏—Ä–æ–≤–∞–Ω–∏—è –Ω–∞ –∏–Ω—Ü–∏–¥–µ–Ω—Ç—ã –≤ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω–æ–º –ø—Ä–æ—Å—Ç—Ä–∞–Ω—Å—Ç–≤–µ –¢–µ—Ö–Ω–æ–ª–æ–≥–∏—è –∏–Ω—Ç–µ—Ä–Ω–µ—Ç-—Ä–∞–∑–≤–µ–¥–∫–∏ Avalanche

- 13. –¶–µ–ª–∏ —Ä–∞–∑–≤–µ—Ä—Ç—ã–≤–∞–Ω–∏—è –∫–æ–º–ø–ª–µ–∫—Å–∞ ‚Ä¢ –ò–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω–æ–µ –æ–±–µ—Å–ø–µ—á–µ–Ω–∏–µ –Ý—É–∫–æ–≤–æ–¥—Å—Ç–≤–∞ –∫–æ–º–ø–∞–Ω–∏–∏ ‚Ä¢ –Ý–∞–Ω–Ω–µ–µ –æ–±–Ω–∞—Ä—É–∂–µ–Ω–∏–µ —É–≥—Ä–æ–∑ –±–∏–∑–Ω–µ—Å—É, —Ä–µ–ø—É—Ç–∞—Ü–∏–∏ –∏ —É—Å—Ç–æ–π—á–∏–≤–æ–º—É —Ä–∞–∑–≤–∏—Ç–∏—é –ö–æ–º–ø–∞–Ω–∏–∏ ‚Ä¢ –ú–æ–Ω–∏—Ç–æ—Ä–∏–Ω–≥ –∞–∫—Ç–∏–≤–Ω–æ—Å—Ç–∏ –∏ –≤—ã—è–≤–ª–µ–Ω–∏–µ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω—ã—Ö –∞—Ç–∞–∫ –≤ —Å–æ—Ü–∏–∞–ª—å–Ω—ã—Ö —Å–µ—Ç—è—Ö; ‚Ä¢ –ü—Ä–æ—Ç–∏–≤–æ–¥–µ–π—Å—Ç–≤–∏–µ –Ω–µ–¥–æ–±—Ä–æ—Å–æ–≤–µ—Å—Ç–Ω–æ–π –∫–æ–Ω–∫—É—Ä–µ–Ω—Ü–∏–∏; ‚Ä¢ –ö–æ–Ω—Ç—Ä–æ–ª—å –∑–∞—â–∏—â–µ–Ω–Ω–æ—Å—Ç–∏ —Å–æ–±—Å—Ç–≤–µ–Ω–Ω—ã—Ö –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω—ã—Ö —Ä–µ—Å—É—Ä—Å–æ–≤ –ö–æ–º–ø–∞–Ω–∏–∏;

- 14. –¢–µ—Ö–Ω–æ–ª–æ–≥–∏—è Avalanche ‚Äì –∏–Ω—Ç–µ—Ä–Ω–µ—Ç-—Ä–∞–∑–≤–µ–¥–∫–∞ –≤ –∞—Ä—Å–µ–Ω–∞–ª–µ –°–∏—Ç—É–∞—Ü–∏–æ–Ω–Ω—ã—Ö —Ü–µ–Ω—Ç—Ä–æ–≤ ‚Ä¢ –¢–µ—Ö–Ω–æ–ª–æ–≥–∏—è —Ä–∞–∑—Ä–∞–±–æ—Ç–∞–Ω–∞ –±–æ–ª–µ–µ 10 –ª–µ—Ç –Ω–∞–∑–∞–¥ ‚Ä¢ –ö–æ–º–ø–ª–µ–∫—Å –∏–Ω—Ç–µ—Ä–Ω–µ—Ç-—Ä–∞–∑–≤–µ–¥–∫–∏ –∏ –º–æ–Ω–∏—Ç–æ—Ä–∏–Ω–≥–∞ ‚Ä¢ –ë–æ–ª–µ–µ 20 —Ç–∏–ø–æ–≤ –ø–æ–∏—Å–∫–æ–≤—ã—Ö —Ä–æ–±–æ—Ç–æ–≤ ‚Ä¢ –ö–æ–Ω—Ç—Ä–æ–ª—å ¬´—Å–µ—Ä–æ–≥–欪 (–≥–ª—É–±–∏–Ω–Ω–æ–≥–æ) –ò–Ω—Ç–µ—Ä–Ω–µ—Ç–∞ ‚Ä¢ –ê–≤—Ç–æ–º–∞—Ç–∏—á–µ—Å–∫–∏–µ ¬´—Å–≤–µ—Ç–æ—Ñ–æ—ė㬪 —É—Ä–æ–≤–Ω—è —É–≥—Ä–æ–∑ ‚Ä¢ –Ý–∞–Ω–Ω–µ–µ –æ–±–Ω–∞—Ä—É–∂–µ–Ω–∏–µ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω—ã—Ö –∞—Ç–∞–∫

- 15. –¢–µ—Ö–Ω–æ–ª–æ–≥–∏—è –∏–Ω—Ç–µ—Ä–Ω–µ—Ç-—Ä–∞–∑–≤–µ–¥–∫–∏ Avalanche ‚Ä¢ –ë–æ–ª–µ–µ 20 —Ç–∏–ø–æ–≤ —Ä–æ–±–æ—Ç–æ–≤, –±–æ–ª–µ–µ 60 —Ç–∏–ø–æ–≤ —Å–∫–∞–Ω–µ—Ä–æ–≤ ‚Ä¢ –ú–∞—Å—à—Ç–∞–±–∏—Ä—É–µ–º—ã–π –∫–ª–∞—Å—Ç–µ—Ä —É–ø—Ä–∞–≤–ª–µ–Ω–∏—è ‚Ä¢ –Ý–∞—Å–ø—Ä–µ–¥–µ–ª–µ–Ω–Ω–∞—è –±–∞–∑–∞ –¥–∞–Ω–Ω—ã—Ö ‚Ä¢ –¢–æ–ª—å–∫–æ –æ—Ç–∫—Ä—ã—Ç—ã–π –∫–æ–¥ –∏ –æ—Ç—Å—É—Ç—Å—Ç–≤–∏–µ —Ä–∏—Å–∫–æ–≤ —Å–∞–Ω–∫—Ü–∏–π ‚Ä¢ –í—Å—Ç—Ä–æ–µ–Ω–Ω—ã–µ –º–µ—Ö–∞–Ω–∏–∑–º—ã —Ä–∞–±–æ—Ç—ã —Å –±–æ–ª—å—à–∏–º–∏ –¥–∞–Ω–Ω—ã–º–∏

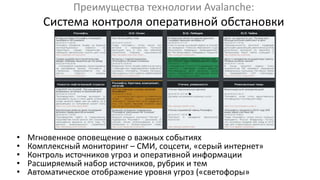

- 16. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –°–∏—Å—Ç–µ–º–∞ –∫–æ–Ω—Ç—Ä–æ–ª—è –æ–ø–µ—Ä–∞—Ç–∏–≤–Ω–æ–π –æ–±—Å—Ç–∞–Ω–æ–≤–∫–∏ ‚Ä¢ –ú–≥–Ω–æ–≤–µ–Ω–Ω–æ–µ –æ–ø–æ–≤–µ—â–µ–Ω–∏–µ –æ –≤–∞–∂–Ω—ã—Ö —Å–æ–±—ã—Ç–∏—è—Ö ‚Ä¢ –ö–æ–º–ø–ª–µ–∫—Å–Ω—ã–π –º–æ–Ω–∏—Ç–æ—Ä–∏–Ω–≥ ‚Äì –°–ú–ò, —Å–æ—Ü—Å–µ—Ç–∏, ¬´—Å–µ—Ä—ã–π –∏–Ω—Ç–µ—Ä–Ω–µ—Ǭª ‚Ä¢ –ö–æ–Ω—Ç—Ä–æ–ª—å –∏—Å—Ç–æ—á–Ω–∏–∫–æ–≤ —É–≥—Ä–æ–∑ –∏ –æ–ø–µ—Ä–∞—Ç–∏–≤–Ω–æ–π –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏ ‚Ä¢ –Ý–∞—Å—à–∏—Ä—è–µ–º—ã–π –Ω–∞–±–æ—Ä –∏—Å—Ç–æ—á–Ω–∏–∫–æ–≤, —Ä—É–±—Ä–∏–∫ –∏ —Ç–µ–º ‚Ä¢ –ê–≤—Ç–æ–º–∞—Ç–∏—á–µ—Å–∫–æ–µ –æ—Ç–æ–±—Ä–∞–∂–µ–Ω–∏–µ —É—Ä–æ–≤–Ω—è —É–≥—Ä–æ–∑ (¬´—Å–≤–µ—Ç–æ—Ñ–æ—ė㬪

- 17. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –ü–µ—Ä—Å–æ–Ω–∏—Ñ–∏–∫–∞—Ü–∏—è –¥–ª—è –∫–∞–∂–¥–æ–≥–æ —Ä—É–∫–æ–≤–æ–¥–∏—Ç–µ–ª—è ‚Ä¢ –°–≤–æ—è –º–∞—Ç—Ä–∏—Ü–∞ –∏–Ω—Ç–µ—Ä–µ—Å–æ–≤ –∏ —É–≥—Ä–æ–∑ –¥–ª—è –∫–∞–∂–¥–æ–≥–æ –ø–æ–¥—Ä–∞–∑–¥–µ–ª–µ–Ω–∏—è ‚Ä¢ –Ý–∞–∑–¥–µ–ª–µ–Ω–∏–µ –ø—Ä–∞–≤ –¥–æ—Å—Ç—É–ø–∞ –ø–æ —Ä–æ–ª—è–º, –ø—Ä–æ–µ–∫—Ç–∞–º, –ø–µ—Ä—Å–æ–Ω–∞–º ‚Ä¢ –û–¥–Ω–æ- –∏–ª–∏ –¥–≤—É—Ö—Ñ–∞–∫—Ç–æ—Ä–Ω–∞—è –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è ‚Ä¢ –ó–∞—â–∏—â–µ–Ω–Ω–æ–µ —Ö—Ä–∞–Ω–µ–Ω–∏–µ, —à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π —Ç—Ä–∞—Ñ–∏–∫ ‚Ä¢ –í–µ–¥–µ–Ω–∏–µ –ª–æ–≥–æ–≤ –∞–∫—Ç–∏–≤–Ω–æ—Å—Ç–∏ —Å–æ—Ç—Ä—É–¥–Ω–∏–∫–æ–≤

- 18. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –≠–∫—Ä–∞–Ω —Ä—É–∫–æ–≤–æ–¥–∏—Ç–µ–ª—è - –ø–ª–∞–Ω—à–µ—Ç –∏ —Å–º–∞—Ä—Ç—Ñ–æ–Ω

- 19. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –ü–æ–∏—Å–∫ –Ω–∞ –Ω–µ—Å–∫–æ–ª—å–∫–∏—Ö —è–∑—ã–∫–∞—Ö –æ–¥–Ω–æ–≤—Ä–µ–º–µ–Ω–Ω–æ

- 20. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –í—ã–¥–µ–ª–µ–Ω–∏–µ —Ä–µ–∑–æ–Ω–∞–Ω—Å–Ω—ã—Ö —Ç–µ–º

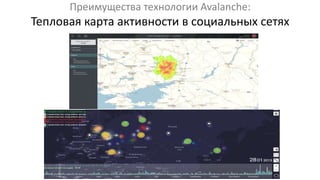

- 21. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –¢–µ–ø–ª–æ–≤–∞—è –∫–∞—Ä—Ç–∞ –∞–∫—Ç–∏–≤–Ω–æ—Å—Ç–∏ –≤ —Å–æ—Ü–∏–∞–ª—å–Ω—ã—Ö —Å–µ—Ç—è—Ö

- 22. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –ê–Ω–∞–ª–∏–∑ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω—ã—Ö –≤—Å–ø–ª–µ—Å–∫–æ–≤

- 23. –í—ã—è–≤–ª–µ–Ω–∏–µ —Å—Å—ã–ª–æ—á–Ω—ã–π –≤–∑—Ä—ã–≤–æ–≤ –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche:

- 24. –ê–Ω–∞–ª–∏–∑ –∞–∫—Ç–∏–≤–Ω–æ—Å—Ç–∏ –≤ —Å–æ—Ü–∏–∞–ª—å–Ω—ã—Ö —Å–µ—Ç—è—Ö –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche:

- 25. –ö–æ–Ω—Ç—Ä–æ–ª—å —Ä–∞—Å–ø—Ä–æ—Å—Ç—Ä–∞–Ω–µ–Ω–∏—è –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏ –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche:

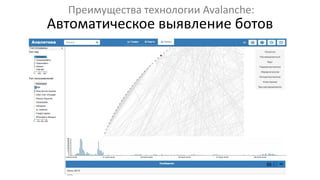

- 26. –ê–≤—Ç–æ–º–∞—Ç–∏—á–µ—Å–∫–æ–µ –≤—ã—è–≤–ª–µ–Ω–∏–µ –±–æ—Ç–æ–≤ –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche:

- 27. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –ê–Ω–∞–ª–∏–∑ –∏—Å—Ç–æ—á–Ω–∏–∫–æ–≤ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–æ–Ω–Ω—ã—Ö –≤–±—Ä–æ—Å–æ–≤

- 28. Преимущества технологии Avalanche: Ведение досье на объекты интереса • Персона • Компания • Адрес • Телефон • Аккаунт • Адрес e-mail • Ip-адрес • Автомобиль • Номер счета • и т.д.

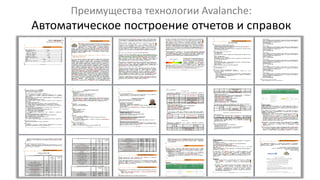

- 29. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –ê–≤—Ç–æ–º–∞—Ç–∏—á–µ—Å–∫–æ–µ –ø–æ—Å—Ç—Ä–æ–µ–Ω–∏–µ –æ—Ç—á–µ—Ç–æ–≤ –∏ —Å–ø—Ä–∞–≤–æ–∫

- 30. Возможность авто-ассоциирования данных из различных баз • Люди • Идентичность в киберпространстве • Информация • Физическая инфраструктура • Географическая среда Преимущества технологии Avalanche:

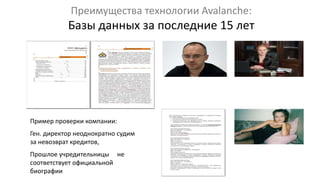

- 31. –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: –ë–∞–∑—ã –¥–∞–Ω–Ω—ã—Ö –∑–∞ –ø–æ—Å–ª–µ–¥–Ω–∏–µ 15 –ª–µ—Ç –ü—Ä–∏–º–µ—Ä –ø—Ä–æ–≤–µ—Ä–∫–∏ –∫–æ–º–ø–∞–Ω–∏–∏: –ì–µ–Ω. –¥–∏—Ä–µ–∫—Ç–æ—Ä –Ω–µ–æ–¥–Ω–æ–∫—Ä–∞—Ç–Ω–æ —Å—É–¥–∏–º –∑–∞ –Ω–µ–≤–æ–∑–≤—Ä–∞—Ç –∫—Ä–µ–¥–∏—Ç–æ–≤, –ü—Ä–æ—à–ª–æ–µ —É—á—Ä–µ–¥–∏—Ç–µ–ª—å–Ω–∏—Ü—ã –Ω–µ —Å–æ–æ—Ç–≤–µ—Ç—Å—Ç–≤—É–µ—Ç –æ—Ñ–∏—Ü–∏–∞–ª—å–Ω–æ–π –±–∏–æ–≥—Ä–∞—Ñ–∏–∏

- 32. –ü–æ—Å—Ç—Ä–æ–µ–Ω–∏–µ —Å–æ—Ü–∏–∞–ª—å–Ω—ã—Ö –ø–æ—Ä—Ç—Ä–µ—Ç–æ–≤ –ü—Ä–∏–º–µ—Ä: –∂—É—Ä–Ω–∞–ª–∏—Å—Ç –ü—Ä–µ–∏–º—É—â–µ—Å—Ç–≤–∞ —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche:

- 33. –°–æ—Ü–∏–∞–ª—å–Ω—ã–π –ø–æ—Ä—Ç—Ä–µ—Ç - –ø–æ–¥—Ä–æ—Å—Ç–æ–∫

- 34. Социальный портрет – блоггер

- 35. –°–æ—Ü–∏–∞–ª—å–Ω—ã–π –ø–æ—Ä—Ç—Ä–µ—Ç - –ø–æ–ª–∏—Ç–∏–∫

- 36. Социальный портрет – экстремистская группировка

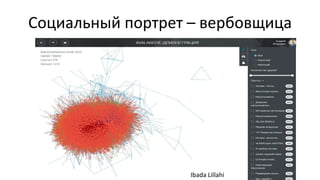

- 37. Социальный портрет – вербовщица Ibada Lillahi

- 38. Пример работы в «сером» интернете: Методички террористов по бескомпроматной работе

- 39. –ó–∞–¥–∞—á–∞ –∫–æ–º–ø–ª–µ–∫—Å–∞: –æ–±–µ—Å–ø–µ—á–µ–Ω–∏–µ –ø—Ä–µ–≤–æ—Å—Ö–æ–¥—Å—Ç–≤–∞ –≤ –∫–∏–±–µ—Ä–ø—Ä–æ—Å—Ç—Ä–∞–Ω—Å—Ç–≤–µ

- 40. Комплекс Avalanche – основа построения ситуационных центров

- 41. Лавина Пульс: этапы развертывания Этап 1 – боеготовность за неделю

- 42. Этап 2 – ситуационный центр за 3 месяца

- 43. Этап 3 – «Под ключ» за 9 месяцев

- 44. Этап 4 – центр активного сетевого противоборства

- 45. 45 Обучение пользователей • Учебный курс «Конкурентная разведка в Интернете» - 2 дня • Учебный курс «Информационная безопасность в Интернете» – 3 дня • Учебный курс «Технологии информационного противоборства в Интернете» – 2 дня Преимущества технологии Avalanche:

- 46. 46 –ü—Ä–∞–∫—Ç–∏—á–µ—Å–∫–æ–µ –ø–æ—Å–æ–±–∏–µ –ø–æ –ø–æ–∏—Å–∫—É –≤ –≥–ª—É–±–∏–Ω–Ω–æ–º (–Ω–µ–≤–∏–¥–∏–º–æ–º) –ò–Ω—Ç–µ—Ä–Ω–µ—Ç–µ

- 47. –û –ø–æ–∏—Å–∫–æ–≤–æ–π —Ç–µ—Ö–Ω–æ–ª–æ–≥–∏–∏ Avalanche: Forbes Russia N2, 2015

- 48. Поисковая технология Avalanche Поиск скидок на авиабилеты – Fly.avalancheonline.ru

- 49. Спасибо за внимание  Масалович Андрей Игоревич • E-mail: am@inforus.biz • Phone: +7 (964) 577-2012