ŽĻĆŽďúÍīÄŽ¶¨ ŽįŹ ŽĒĒŽ≤ĄÍĻÖ (2010ŽÖĄ žěźŽ£Ć)

- 1. ŽĻĆŽďú ÍīÄŽ¶¨žôÄ ŽĒĒŽ≤ĄÍĻÖ (žĚī Ž¨łžĄúŽäĒ 2010 ŽÖĄ žā¨Žāī ÍĶźžú° Ž¨łžĄúŽ°ú žěĎžĄĪŪēú Í≤ÉžĚīŽĮÄŽ°ú žóÖŽ°úŽďú žčúž†ź(2016 ŽÖĄ)žĚė žÉĀŪô©Í≥ľ ŽßéžĚÄ žį®žĚīÍįÄ žěąžĚĄ žąė žěąžĚĆ. ‚Äď žú†žėĀž≤ú , tw:@dgtman, http://megayuchi.wordpress.com) žú†žėĀž≤ú ŽĻĆŽďúÍīÄŽ¶¨ žĹĒŽďúžěĎžĄĪŽ∂ÄŪĄį žĽīŪĆƞ̾, ŽĒĒŽ≤ĄÍĻÖ, ŪĆ®Ūā§žßē, ŽįįŪŹ¨ÍĻĆžßÄžĚė Í≥ľž†ēžĚĄ ŽĻĆŽďúŽĚľÍ≥† Ūē©ŽčąŽč§. ŪĒĄŽ°úÍ∑łŽě® žÜƞ䧞ôÄ ŽćįžĚīŪÉÄ, žāįž∂úŽ¨ľ ŽįĒžĚīŽĄąŽ¶¨Ž•ľ Ž™®ŽĎź ŪŹ¨Ūē®Ūē©ŽčąŽč§. ž§ĎÍįĄž§ĎÍįĄ ŽßƎ吏ĖīžßÄŽäĒ Í≤įÍ≥ľŽ¨ľžĚÄ žĚīŪõĄžóź Žāėžė¨ Í≤įÍ≥ľŽ¨ľ, žĶúžĘÖž†ĀžúľŽ°ú ž∂úžčúŽźėŽäĒ ž†úŪíąžóź žėĀŪĖ•žĚĄ ŽĮłžĻ©ŽčąŽč§. ž¶Č žė§ŽäėžĚė ŽĻĆŽďúŽäĒ ž∂úžčú, ŪėĻžĚÄ žĄúŽĻĄžä§ Í≤įÍ≥ľŽ¨ľžóź žėĀŪĖ•žĚĄ ŽĮłžĻ©ŽčąŽč§. žĚīž†Ąžóź žĖłÍłČŪēú ŽįĒžôÄ ÍįôžĚī Ž≤ĄÍ∑łŽ•ľ ž§ĄžĚīÍ≥† žēąž†ēž†ĀžĚł žÜĆŪĒĄŪäłžõ®žĖīŽ•ľ ŽßĆŽď§Íłį žúĄŪēīžĄúŽäĒ ŪôėÍ≤Ş̥ Ž®ľž†Ä ÍĶ¨ž∂ēŪēīžēľŪē©ŽčąŽč§. Í∑ł ŪôėÍ≤ĹÍĶ¨ž∂ēžĚė ž≤ę ÍĪłžĚĆžĚī ŽĻĆŽďúÍīÄŽ¶¨žě֎蹎č§. ŽĻĆŽďúÍīÄŽ¶¨žĚė Ž™®Ž≤Ēžā¨Ž°Ä - MS žĚė Daily Build MS ŽāīŽ∂Ğ󟞥ú , Žėź žÜĆŪĒĄŪäłžõ®žĖīžóÖÍ≥ĄžóźžĄú ÍįÄžě• Ž™®Ž≤Ēž†ĀžĚł žā¨Ž°ÄŽ°ú ÍľĹŪ칎äĒ Í≤ÉžĚī MS Windows NT ÍįúŽįúžā¨Ž°Äžě֎蹎č§. NT ŪĆÄžĚÄ ÍįúŽįúžčúžěĎ 1 ŽÖĄž†ēŽŹĄ ŪõĄŽ∂ÄŪĄį ‚ÄėžĚľžĚľŽĻĆŽďú‚ÄôžôÄ , žěźžč†Žď§žĚī ÍįúŽįúž§ĎžĚł ŽĮłžôĄžĄĪžĚė OS Ž•ľ žĚīžö©ŪēīžĄú žĹĒŽďúŽ•ľ ÍįúŽįúžĚĄ žßĄŪĖČŪēėŽäĒ ‚ÄėÍįúŽį•Ž®ĻÍłį‚ÄôŽ•ľ žč§žčúŪĖąžäĶŽčąŽč§. Ž≤ĄÍ∑łŪą¨žĄĪžĚīžĚė OS žôÄ žóĄÍ≤©Ūēú ŽĻĆŽďú ž†ąžį®Ž°ú žĚłŪēī ŪĒĄŽ°úÍ∑łŽěėŽ®łŽď§žĚÄ žóĄž≤≠ŽāėÍ≤Ć ÍīīŽ°úžõ†ž£†. žßÄÍłąžĚÄ žóīŽįį žĚīžÉĀ ŽćĒ žĽ§ž°ĆÍ≤†žßÄŽßĆ, 88 ŽÖĄ ŽčĻžčúžĚė NT ŽŹĄ Í≤įžĹĒ žěĎžĚÄ žÜĆŪĒĄŪäłÍįÄ žēĄŽčąžóąžäĶŽčąŽč§. 1 žĖĶ 5 ž≤úŽßĆ ŽĚľžĚłžĚīŽāė ŽźėŽäĒ žóĄž≤≠Žāú žĹĒŽďúžėÄÍ≥† ŽĻĆŽďúžóźŽßĆ žąėžčúÍįĄžĚī ÍĪłŽ†łžäĶŽčąŽč§. ŪĒĄŽ°úÍ∑łŽěėŽ®łŽď§žĚī ŪáīÍ∑ľŪē†ŽēĆÍĻĆžßÄ žĹĒŽďúŽ•ľ ž≤īŪĀ¨žĚł ŪēėŽ©ī žč¨žēľžóź ŽĻĆŽďúŽ•ľ žč§žčúŪēėÍ≥† ŽĻĆŽďúÍįÄ žč§ŪĆ®ŪēėŽ©ī ŽčīŽčĻ ŪĒĄŽ°úÍ∑łŽěėŽ®łŽď§žĚĄ ŪöĆžā¨Ž°ú žÜĆŪôėŪēėÍ≥§ ŪĖąžäĶŽčąŽč§. (žÉąŽ≤Ĺžóź žěźÍ≥† žěąŽćĒŽĚľŽŹĄ) ŽĻĆŽďúÍįÄ ŽĀĚŽāėŽ©ī QA ŪĆĞ󟞥ú žÉąŽ≤ĹžčúÍįĄŽŹôžēą 200 žó¨ŽĆÄžĚė PC Ž•ľ ŽŹôžõźŪēėžó¨ žä§Ū䳎†ąžä§ ŪÖĆžä§Ū䳎•ľ žč§žčúŪē©ŽčąŽč§.

- 2. Žč§žĚĆŽā† žēĄžĻ®žóź ŪÖĆžä§Ūäł Í≤įÍ≥ľÍįÄ Ž≥īÍ≥†ŽźėÍ≥†, ŪÖĆžä§Ūäł Í≤įÍ≥ľŽ•ľ žįłÍ≥†Ūēėžó¨ ÍįĄŽ∂ÄŪöĆžĚėžóźžĄú Í∑łŽā† Í∑łŽā†žĚė žĚľž†ēžĚĄ žąėž†ēŪē©ŽčąŽč§. žĚīÍ≤ÉžĚī ŽĻĆŽďúžĚė Ūēú žčłžĚīŪĀīžĚīÍ≥† NT Ž•ľ ž∂úžčúŪē†ŽēĆÍĻĆžßÄ Žß§žĚľŽß§žĚľ Í≥ĄžÜ掟ėžóąžäĶŽčąŽč§. Windows NT 1.0 žóźžĄú žčúžěĎŽźú ŽĻĆŽďúŽ≤ąŪėłŽäĒ Windows 2000 ŽįúŽß§ŽčĻžčú 2950 Ž≤ąžĚīžóąÍ≥† žßÄÍłą Windows 7 žóź žĚīŽ•īŽü¨žĄú 7600 Ž≤ąžóź ŽŹĄŽč¨ŪēīžěąžäĶŽčąŽč§. žóĄÍ≤©Ūēú Žß§žĚľŽß§žĚľžĚė ŽĻĆŽďúž†ąžį®Ž•ľ ÍĪįž≥ź žė§ŽäėŽā†žĚė Windows ÍįÄ žěąŽäĒ Í≤Éžě֎蹎č§. ‚ÄėÍ≤ĆžěĄ žÜĆŪĒĄŪäłžõ®žĖīžóźžĄú žĚīÍįôžĚÄ žóĄÍ≤©Ūē®žĚī ŪēĄžöĒŪēúÍįÄ‚ÄôŽĚľŽäĒ žĚėŽ¨łžĚī žěąžĚĄ žąė žěąÍ≤†žäĶŽčąŽč§ŽßĆ, ÍĶ≠ŽāīžôłžĚė žú†Ž™Ö ÍįúŽįúžā¨Žď§žĚī (ÍĶ≠ŽāīŽäĒ NC žÜĆŪĒĄŪäł žēĄžĚīžė®ŪĆÄ) žĚīžóź ž§ÄŪēėŽäĒ žóĄÍ≤©Ūēú ŽĻĆŽďú ŪĒĄŽ°úžĄłžä§Ž•ľ žú†žßÄŪēėÍ≥† žěąžäĶŽčąŽč§. Ž™®ŽĎź žēĆŽßĆŪēú žßĄžßú žěėŽßĆŽď† Í≤ƞ쥎吏ĚÄ Žč§ Í∑łŽ†áÍ≤Ć ŽßĆŽď≠ŽčąŽč§. žöįŽ¶¨ŪöĆžā¨, žöįŽ¶¨ŪĆÄžóź ž†ēÍłįŽĻĆŽďú ŪĒĄŽ°úžĄłžä§žĚė ž†Āžö© žĚľŽč® ÍįúŽįú 4 ŪĆĞ󟞥† Žß§ž£ľ Ž™©žöĒžĚľ ž£ľÍįĄŽĻĆŽďúŽ•ľ žč§žčúŪēėÍ≥† žěąžäĶŽčąŽč§. 2008 ŽÖĄ 2 žõĒŽ∂ÄŪĄį žßÄÍłąÍĻĆžßÄ žč§žčúŪēīžė§Í≥† žěąžúľŽ©į ŪėĄžě¨ ŽĻĆŽďúŽ≤ąŪėłŽäĒ 143 Ž≤ąžě֎蹎č§. ÍįÄŽä•ŪēėŽ©ī Ž™®Žď† ŪĆÄžĚī ž†ēÍłįŽĻĆŽďú ŪĒĄŽ°úžĄłžä§Ž•ľ ŽŹĄžěÖŪēėŽäĒÍ≤ÉžĚī žĘčŽč§Í≥† žÉĚÍįĀŪē©ŽčąŽč§. Build žĚė ž†ēžĚė ŽįŹ žõźžĻô 1. žÜƞ䧞ĹĒŽďúžôÄ ŽćįžĚīŪÉÄŽ•ľ ž∑®Ūē©Ūēėžó¨ DLL Í≥ľ EXE Ž•ľ ŽßƎ吏ĖīŽÉ֎蹎č§. 2. Žč®žąúŪěą žĽīŪĆƞ̾ ŪõĄ žĖĽžĚÄ ŽįĒžĚīŽĄąŽ¶¨ÍįÄ žēĄŽčĆ ŽāīŽ∂Äžóź ŽįįŪŹ¨ŽźėžĖī ŪÖĆžä§Ū䳎•ľ ÍĪįžĻú Í≤ÉŽßƞ̥ ŽĻĆŽďúŽ°ú ÍįĄž£ľŪē©ŽčąŽč§. 3. žĽīŪĆƞ̾ŽŅź žēĄŽčąŽĚľ DB žóź žė¨ŽĚľÍįÄŽäĒ žĄ§ž†ē ŽćįžĚīŪÉÄ, ÍłįŪÉÄ ŪĀīŽĚľžĚīžĖłŪäłžĚė ŽćįžĚīŪÉÄžĚė Í≤Äž¶ĚÍĻĆžßÄ ŪŹ¨Ūē®Ūē©ŽčąŽč§. 4. žā¨žÜĆŪēú žąėž†ēžĚīŽĚľŽŹĄ Ž≤Ąž†ľŽ≤ąŪėłŽ•ľ Ž≥ÄÍ≤ĹŪēīžēľŪē©ŽčąŽč§. 5. Žč§žĚĆŽ≤ą ŽĻĆŽďúÍĻĆžßÄ žēĆŽ†§žßĄ Ž≤ĄÍ∑łŽäĒ Ž™®ŽĎź žąėž†ēŪēīžēľŪēúŽč§. (ŽŹĄž†ÄŪěą ŪēīÍ≤į žēąŽź† Í≤Ĺžöį žĚľŽč® ÍłįŽ°ĚŪēīŽĎźÍ≥† Í≥ĄžÜć žõźžĚłžĚĄ Ž∂ĄžĄĚŪēīŽāėÍįĄŽč§) žĚīÍ≤ÉžĚī ÍįÄžě• žßÄŪā§Íłį žĖīŽ†§žöī Ūē≠Ž™©žĚľŪÖźŽćį žĚīÍ≤ÉžĚī žßÄžľúžßÄžßÄ žēäžúľŽ©ī ŽĻĆŽďú ÍīÄŽ¶¨žĚė žĚėŽĮłÍįÄ 80%žĮ§žĚÄ žā¨ŽĚľžßώ蹎č§.

- 3. ŽĻĆŽďúÍīÄŽ¶¨žóźžĄúžĚė žĶúžÜĆŪēúžĚė ŪēĄžöĒžā¨Ūē≠ 1.ŽĻĆŽďúŽ®łžč† ŽįįŪŹ¨žö© ŪĀīŽĚľžĚīžĖłŪäłžôÄ žĄúŽ≤ĄŽ•ľ ŽĻĆŽďúŪē† PC Ž•ľ ž§ÄŽĻĄŪē©ŽčąŽč§. žĚī Ž®łžč†žóź ŪėĄžě¨ ŪĒĄŽ°úž†ĚŪäłžĚė Ž™®Žď† žÜƞ䧞ĹĒŽďúžôÄ ŽĻĆŽďúžóź ŪēĄžöĒŪēú žä§ŪĀ¨Ž¶ĹŪäł ŪĆƞ̾ŽďĪžĚĄ Ž≤Ąž†ľŽ≥ĄŽ°ú Ž≥īÍīÄŪē©ŽčąŽč§. žĚłžä§ŪÜ®Žü¨ ŪŹ¨Ūē®, ŽįįŪŹ¨žö©žĚė ŽįĒžĚīŽĄąŽ¶¨ŽäĒ Ž™®ŽĎź žĚī Ž®łžč†žóźžĄú ŽĻĆŽďúŽź©ŽčąŽč§. Žč§Ž•ł Ž®łžč†žóźžĄú ŽĻĆŽďúŽźú ŽįĒžĚīŽĄąŽ¶¨ÍįÄ ŽįįŪŹ¨ŽźėŽäĒ žĚľžĚÄ ž†ąŽĆÄ žěąžĖīžĄ† žēąŽź©ŽčąŽč§. 2.ŽĻĆŽďú ŽčīŽčĻžěź MS žôÄ ÍįôžĚÄ ÍĪįŽĆÄ žÜĆŪĒĄŪäłŪöĆžā¨žóźžĄúŽäĒ ŽĻĆŽďúž°įžßĀžĚī ŽĒįŽ°ú žěąžäĶŽčąŽč§ŽßĆ, žöįŽ¶¨ ŪöĆžā¨ Í∑úŽ™®žóźžĄúŽäĒ žąôŽ†®Žźú ŽčīŽčĻžěź ŪēúŽ™ÖžĚīŽ©ī ž∂©Ž∂ĄŪē©ŽčąŽč§. ŽĻĆŽďú ŽčīŽčĻžěźŽäĒ Žß§Ž≤ą ŽĻĆŽďú(ŪÖĆžä§Ūäł ŪŹ¨Ūē®)Ž•ľ žĪ֞쥞ßώ蹎č§. ŪĀīŽĚľžĚīžĖłŪäł, žĄúŽ≤Ą, ŽßĶŪąīŽďĪ ÍīÄŽ†® ŪąīŽď§ÍĻĆžßÄ Ž™®ŽĎź ŽĻĆŽďúŪēėŽ©į žĚī ž§Ď ŪēėŽāėŽĚľŽŹĄ Ž¨łž†úÍįÄ žÉĚÍłįŽ©ī žěĎžó֞쟎•ľ žįĺžēĄžĄú Ž¨łž†úŽ•ľ ŪēīÍ≤įŪēėŽŹĄŽ°Ě Ūē©ŽčąŽč§. žÜƞ䧞ĹĒŽďúŽāė ŽćįžĚīŪÉÄŪĆƞ̾žĚī Ž™®ŽĎź ÍįĖž∂įž†ł žěąŽäĒžßÄ ŪôēžĚłŪē©ŽčąŽč§. žĚľŽ∂Ä žÜƞ䧎āė ŽćįžĚīŪÉÄ ŪĆƞ̾žĚī žóÜžĖīžĄú ŽĻĆŽďúÍįÄ žč§ŪĆ®ŪēėŽäĒ Í≤Ĺžöį žěĎžóÖžěźžóźÍ≤Ć ŪÜĶŽ≥īŪē©ŽčąŽč§. Žß§ ŽĻĆŽďúžóźžĄú debug/release Ž≤Ąž†ľžĚī Ž™®ŽĎź ŽāėžôÄžēľŪē©ŽčąŽč§. ŽįĒžĚīŽĄąŽ¶¨ÍįÄ Ž™®ŽĎź ŽĻĆŽďúŽźėŽ©ī žēĄž£ľ žĶúžÜĆŪēúžĚė žěĎŽŹôŪÖĆžä§Ūäł ‚Äď Ž°úžĽ¨žĄúŽ≤ĄŽ•ľ žóīžĖīžĄú ŪĀīŽĚľžĚīžĖłŪäł 1 ÍįúŽ•ľ ž†ĎžÜćžčúžľú žěĎŽŹôŪēėŽäĒžßÄ- ŽäĒ ŽĻĆŽďú ŽčīŽčĻžěźÍįÄ Ūē©ŽčąŽč§. ŽĻ†žßĄ ŽćįžĚīŪÉÄ, žĽīŪĆƞ̾ŽźėžßÄ žēäŽäĒ žÜĆžä§ žĹĒŽďúŽ•ľ Ž™®ŽĎź ŪôēžĚłŪēėÍ≥† Ž≥ÄÍ≤ĹŽźú ŽćįžĚīŪÉÄžóź ŽĆÄŪēīžĄúŽŹĄ žēĆÍ≥† žěąžĖīžēľŪēėÍłį ŽēĆŽ¨łžóź ŪĒĄŽ°úÍ∑łŽěėŽįćŪąī, Í∑łŽěėŪĒĹŪąī žā¨žö©žĚī ÍįÄŽä•Ūēú ÍłįŪöćžěźÍįÄ ŽĻĆŽďú ŽčīŽčĻžĚĄ ŪēėŽäĒÍ≤ÉžĚī žĘčžäĶŽčąŽč§. 3. ŽĻĆŽďú žä§ŪĀ¨Ž¶ĹŪäł ŪēúŽį©žóź ŪĒĄŽ°úž†ĚŪ䳎•ľ ŽĻĆŽďúŪē† žąė žěąŽäĒ žąėŽč®žě֎蹎č§. EO ŪĒĄŽ°úž†ĚŪ䳞󟞥úŽäĒ ŽįįžĻėŪĆƞ̾žĚĄ žā¨žö©Ūē©ŽčąŽč§. ÍįúžĚłž†ĀžúľŽ°úŽäĒ ž†ąŽĆÄ žóÜžĖīžĄ† žēąŽźúŽč§Í≥†ÍĻĆžßÄ žÉĚÍįĀžßÄŽäĒ žēäžäĶŽčąŽč§. ŽĻĆŽďú ŽčīŽčĻžěźÍįÄ žěąŽč§Ž©ī ŪĀ¨Í≤Ć žÉĀÍīÄžĚÄ žóÜŽč§Í≥† žÉĚÍįĀŪē©ŽčąŽč§ŽßĆ žěąžúľŽ©ī žó¨Žü¨Ž™®Ž°ú ŪéłŪē©ŽčąŽč§. Žč§žĚĆžĚÄ EO ŪĒĄŽ°úž†ĚŪ䳞󟞥úžĚė ŽĻĆŽďú žä§ŪĀ¨Ž¶ĹŪäł žÉėŪĒĆžě֎蹎č§.

- 4. 4. ŪĒĄŽ°úž†ĚŪäł ŪŹīŽćĒÍĶ¨žĄĪ ŪŹīŽćĒ ÍĶ¨žĄĪžĚÄ žóĄž≤≠ŽāėÍ≤Ć ž§ĎžöĒŪē©ŽčąŽč§. žč†Í≤ĹžďįžßÄ žēäžúľŽ©ī Žāėž§Ďžóź Žć§ŪĒĄŽ•ľ ÍīÄŽ¶¨ŪēėÍ≥† Ž∂ĄžĄĚŪēėŽäĒŽćį ŪĀį žĖīŽ†§žõĞ̥ Í≤™Í≤Ć Žź©ŽčąŽč§. EO ŪĒĄŽ°úž†ĚŪäłžĚė ŪŹīŽćĒ ÍĶ¨žĄĪžĚĄ žėąŽ°ú ÍįĄŽč®Ūěą žĄ§Ž™ÖŪēīŽ≥īÍ≤†žäĶŽčąŽč§.

- 5. ŪĒĄŽ°úž†ĚŪäłžúĄ žĶúžÉĀžúĄ ŪŹīŽćĒŽäĒ MetalTomato žě֎蹎č§. žä§ŪäúŽĒĒžė§ žĚīŽ¶Ąžě֎蹎č§. Í≤ƞ쥞Ěė Ž™®Žď† Ž∂ÄŪíąÍ≥ľ ÍįĀžĘÖ Ūąī, ŪĀīŽĚľžĚīžĖłŪäł ŽįŹ žĄúŽ≤ĄžĚė žÜƞ䧞ĹĒŽďúžôÄ ŽįĒžĚīŽĄąŽ¶¨, ŽćįžĚīŪÉĎ吏̥ ŪŹ¨Ūē®Ūē©ŽčąŽč§.

- 6. MetalTomatoDLL ŪŹīŽćĒ 3D žóĒžßĄ DLL, ŽĄ§ŪäłžõĆŪĀ¨ŽĚľžĚīŽłĆŽü¨ DLL, žā¨žöīŽďúŽĚľžĚīŽłĆŽü¨Ž¶¨ DLL ŽďĪ Í≤ƞ쥞óź ŪēĄžöĒŪēú Ž™®Žď† DLL žĚī žĚī žēąžóź Žď§žĖīÍįώ蹎č§. MetalTomatoEO_Online ŪŹīŽćĒ žĄúŽ≤ĄžôÄ ŪĀīŽĚľžĚīžĖłŪäłžĚė žÜĆžä§ ŽįŹ exe ŽįĒžĚīŽĄąŽ¶¨ÍįÄ Žď§žĖīžěąžäĶŽčąŽč§. žú†ž†łžĚė pc žóź žĄ§žĻėŽź†ŽēĆ Í≤ĆžěĄŪĀīŽĚľžĚīžĖłŪäłÍįÄ žúĄžĻėŪēėŽäĒ ŪŹīŽćĒžĚīÍłįŽŹĄ Ūē©ŽčąŽč§. MetalTomatosymbols ŪŹīŽćĒ žēĄžēĄžēĄž£ľ ž§ĎžöĒŪē©ŽčąŽč§. Ž™®Žď† DLL Í≥ľ exe Ž•ľ ŽĻĆŽďúŪē†ŽēĆ Žāėžė§ŽäĒ ŽĒĒŽ≤ĄÍĻÖ ž†ēŽ≥ī pdb ŪĆƞ̾žĚī Ž™®ŽĎź žĚī žēąžóź Žď§žĖīÍįώ蹎č§. ŪēúÍįúŽĚľŽŹĄ ŽĻ†žßÄŽ©ī žēąŽź©ŽčąŽč§. ŽĒĒŽ≤ĄÍĻÖžóź Íľ≠ ŪēĄžöĒŪēú ŪĆƞ̾žĚÄ žč§ŪĖČŽįĒžĚīŽĄąŽ¶¨(exe,dll)Í≥ľ pdb ŪĆƞ̾, žÜĆžä§(cpp,h)ŪĆƞ̾žĚłŽćį Í∑ł ž§ĎžóźžĄú pdb ŪĆƞ̾žĚī žĚī žēąžóź Žď§žĖīÍįώ蹎č§. žóĒžßĄžĚīŽď† Í≤ĆžěĄ ŪĀīŽĚľžĚīžĖłŪäłŽď† ŪąīžĚīŽď† žėąžôłžóÜžäĶŽčąŽč§. ŪēúÍįúŽŹĄ ŽĻ†žßźžóÜžĚī Žď§žĖīžěąžĖīžēľŪē©ŽčąŽč§. pdb ŪĆƞ̾žĚĄ Ž™®žēĄŽĎźŽäĒ žĚīžú†ŽäĒ Žß§Ž≤ą ŽĻĆŽďúŽ≤Ąž†ľŽ≥ĄŽ°ú Ž≥īÍīĞ̥ žö©žĚīŪēėÍ≤Ć ŪēėÍ≥† ŽĒĒŽ≤ĄÍĻÖžčúžóź pdb Ž•ľ žįĺÍłį žČĹŽŹĄŽ°Ě ŪēėÍłį žúĄŪē®žě֎蹎č§. archive_build.bat ŪĆƞ̾ ŪēúŽ≤ą žč§ŪĖČŪēėŽ©ī Žā†žßúŽ≥ĄŽ°ú ŪėĄžě¨ ŪĒĄŽ°úž†ĚŪäł(MetalTomato ŪŹīŽćĒ Íłįž§Ä)žĚė exe, dll, pdb, cpp, h, txt‚ĶŽďĪ ÍłįŪÉÄ ŽĻĆŽďúžôÄ ŽĒĒŽ≤ĄÍĻÖžóź ŪēĄžöĒŪēú ŪĆƞ̾Žď§žĚĄ Ž™ĹŽēÖ žēēž∂ēŪēīž§ćŽčąŽč§. Í∑łŽěėŪĒĹ ŽćįžĚīŪÉÄžôÄ žā¨žöīŽďú ŽćįžĚīŪÉÄŽäĒ ŪŹ¨Ūē®ŪēėžßÄ žēäžäĶŽčąŽč§. ÍłįŽ≥łž†ĀžúľŽ°ú žĽīŪĆƞ̾Í≥ľ ŽĒĒŽ≤ĄÍĻÖžóź ŪēĄžöĒŪēú ŽćįžĚīŪÉÄŽßƞ̥ žēēž∂ēŪē©ŽčąŽč§. Žß§ ŽĻĆŽďúŽßąŽč§ žěźŽŹô, ŽėźŽäĒ žąėŽŹôžúľŽ°ú žĚī ŽįįžĻėŪĆƞ̾žĚĄ žč§ŪĖČŪēīžĄú Ž≤Ąž†ľŽ≥ĄŽ°ú Ž≥īÍīÄŪē©ŽčąŽč§. žēēž∂ēŪĆƞ̾Žď§ Archive_build.bat Ž°ú ŽßƎ吏ĖīŽāł žēēž∂ēŪĆƞ̾Žď§žě֎蹎č§. Ūē≠žčú Ž≥īÍīÄŪēėÍ≥† žěąžĖīžēľŪē©ŽčąŽč§. Žāėž§Ďžóź ŪĀ¨Žěėžčú Žć§ŪĒĄŽ•ľ Ž∂ĄžĄĚŪē†ŽēĆ Žć§ŪĒĄžôÄ ŽßěŽäĒ Ž≤Ąž†ľžĚĄ žįĺžēĄžĄú žēēž∂ēžĚĄ ŪíÄÍ≥† ŽĒĒŽ≤ĄÍĻÖžóź žā¨žö©Ūē†Í≤Éžě֎蹎č§. ŽĒĒŽ≤ĄÍĻÖ 1. žĹĒŽďú žěĎžĄĪŽč®Í≥ĄžĚė ŽĒĒŽ≤ĄÍĻÖ žĚīŽü¨Ūēú žú†ŪėēžĚė ŽĒĒŽ≤ĄÍĻÖžĚÄ Ž™®Žď† ŪĒĄŽ°úÍ∑łŽěėŽ®łÍįÄ Ūē©ŽčąŽč§. ÍĶ≥žĚī žĄ§Ž™ÖžĚī ŪēĄžöĒžóÜÍ≤†ž£†.

- 7. 2. Žć§ŪĒĄŪĆƞ̾žĚĄ žĚīžö©Ūēú ŽĒĒŽ≤ĄÍĻÖ žúĄžóźžĄú žóīÍĪįŪēú ž§ÄŽĻĄžěĎžóÖžĚė 50%žĚė žĚīžú†ŽäĒ ŽĒĒŽ≤ĄÍĻ̥֞ žúĄŪē®žě֎蹎č§. ŪĒĄŽ°úÍ∑łŽěėŽ®łŽäĒ žĹĒŽďúŽ•ľ žěĎžĄĪŪēėŽ©į IDE žóź ŪÜĶŪē©ŽźėžĖīžěąŽäĒ ŽĒĒŽ≤ĄÍĪįŽ•ľ Í≥ĄžÜćŪēīžĄú žā¨žö©ŪēėžßÄŽßĆ, žĚī žÉĀŪÉúžóźžĄú ŽįúÍ≤¨Ūē† žąė žěąŽäĒ Ž≤ĄÍ∑łŽäĒ ž†Ąž≤ī Ž≤ĄÍ∑łžóźžĄú žēĄž£ľ ž†ĀžĚÄ žąėžóź Ž∂ąÍ≥ľŪē©ŽčąŽč§. žÉĀŽčĻ žąėžĚė Ž≤ĄÍ∑łŽäĒ ŽĒĒŽ≤ĄÍĪįÍįÄ Ž¨ľŽ†§žěąžßÄ žēäžĚÄ žÉĀŪÉúžóźžĄú ŽįúžÉĚŪēėŽ©į, Í∑łÍ≤ÉŽŹĄ release Ž≤Ąž†ľžúľŽ°ú(optimiz Žźú) , ŽćĒ ŽĀĒžįćŪēú Í≤ÉžĚÄ ÍįúŽįúžěźžóźÍ≤Ć žēĄŽ¨ī ŽŹĄžõÄŽŹĄ ž§Ą žÉĚÍįĀžĚī žóÜŽäĒ žú†ž†łžĚė PC žóźžĄú ŽįúžÉĚŪēúŽč§ŽäĒ Í≤Éžě֎蹎č§. ŽćĒ žč¨ÍįĀŪēú Í≤ÉžĚÄ žĄúŽ≤ĄžĚė Ž≤ĄÍ∑łžě֎蹎č§. ÍĶ≠Žāī žĄúŽĻĄžä§, žěźž≤ī Ū澎łĒŽ¶¨žčĪžĚīŽĚľŽ©ī IDC žĄúŽ≤Ąžóź VC++žĚĄ ÍĻĒžēĄŽÜďÍ≥† ŽĒĒŽ≤ĄÍĪįŽ°ú ŽŹĆŽ¶īžąėŽŹĄ žěąÍ≤†žßÄŽßĆ Ūēīžôł Ū澎łĒŽ¶¨žÖĒžóźÍ≤Ć žĄúŽ≤ĄžÜƞ䧎•ľ ž†úÍ≥ĶŪē† žąėŽäĒ žóÜŽäĒ ŽÖłŽ¶ážě֎蹎č§. žĚīŽüīŽēĆ žĄúŽ≤ĄžĚė ŪĒĄŽ°úžĄłžĄúžĚė ŪíÄŽ©ĒŽ™®Ž¶¨Žć§ŪĒĄ ŪĆƞ̾žĚī žěąŽč§Ž©ī ŽĒĒŽ≤ĄÍĻÖžóź žóĄž≤≠Žāú ŽŹĄžõÄžĚī Žź©ŽčąŽč§. Žć§ŪĒĄŪĆƞ̾ ŽĒĒŽ≤ĄÍĻ̥֞ žúĄŪēú ŪēĄžöĒžā¨Ūē≠ 1. ŪĀīŽĚľžĚīžĖłŪäłžĹĒŽďúžóź žěźŽŹô Žć§ŪĒĄ ž†Äžě• ÍłįŽä• ŽįŹ Žć§ŪĒĄ ž†ĄžÜ° ÍłįŽä• ž∂ĒÍįÄ. ŪĀīŽĚľžĚīžĖłŪäłÍįÄ ŪĀ¨ŽěėžčúŪēėŽ©ī žěźŽŹôžúľŽ°ú Žć§ŪĒĄŽ•ľ ž†Äžě•ŪēėÍ≥† Žć§ŪĒĄžąėžßĎ žĄúŽ≤ĄŽ°ú ŪĆƞ̾žĚĄ ž†ĄžÜ°ŪēėŽŹĄŽ°Ě Ūē©ŽčąŽč§. .dmp ŪĆƞ̾ ŽŅź žēĄŽčąŽĚľ žčúžä§ŪÖú žā¨žĖϞ̥ ÍłįŽ°ĚŪēú ŪÖćžä§Ūäł ŪĆƞ̾ŽŹĄ ž†Äžě•ŪēėŽŹĄŽ°Ě Ūē©ŽčąŽč§. Í∑łŽěėŪĒĹžĻīŽďú žĘÖŽ•ė , Í∑łŽěėŪĒĹ ŽďúŽĚľžĚīŽ≤Ą Ž≤Ąž†ľ, žā¨žöīŽďúžĻīŽďú žú†Ž¨ī, OS Ž≤Ąž†ľŽďĪžĚÄ ŽĒĒŽ≤ĄÍĻÖžóź ŪĀį ŽŹĄžõÄžĚī Žź©ŽčąŽč§. 2. Žć§ŪĒĄŪĆƞ̾ žąėžßĎžĄúŽ≤Ą FTP ŽėźŽäĒ http Ž•ľ žĚīžö©ŪēīžĄú Žć§ŪĒĄŪĆƞ̾žĚĄ žąėžßĎŪēėŽŹĄŽ°Ě žĄúŽ≤ĄŽ•ľ žĄ§ž†ēŪē©ŽčąŽč§. Žč§žĚĆžĚÄ 4 ŪĆĞ󟞥ú žā¨žö©ŪēėÍ≥† žěąŽäĒ Žć§ŪĒĄŪĆƞ̾ žąėžßĎ žĄúŽ≤ĄžĚė ŪŹīŽćĒžě֎蹎č§. 2 žį®žēĆŪĆĆŪÖĆžä§Ū䳞󟞥ú žú†ž†łŽ°úŽ∂ÄŪĄį Žā†ŽĚľžė® 142 Ž≤ą ŽĻĆŽďúžĚė Žć§ŪĒĄŪĆƞ̾Žď§žĚī ÍįÄŽďĚŪēėÍĶįžöĒ. txt ŪĆƞ̾žĚÄ ŪēīŽčĻ PC žĚė žčúžä§ŪÖú žā¨žĖĎžĚī ÍłįŽ°ĚŽźėžĖīžěąžäĶŽčąŽč§.

- 8. Žć§ŪĒĄŪĆƞ̾ ŽĄ§žĚīŽįć Žć§ŪĒĄŪĆƞ̾ ŽĄ§žĚīŽįćžĚÄ Íŧ ž§ĎžöĒŪē©ŽčąŽč§. žĚī Žć§ŪĒĄŪĆƞ̾žĚī žĖłž†úž†Ā ŪĆ®žĻėÍįÄ ž†Āžö©Žźú Ž≤Ąž†ľžĚłžßÄ žēĆžēĄžēľŪē©ŽčąŽč§. EO ŪĒĄŽ°úž†ĚŪ䳞󟞥ú žā¨žö©ŪēėŽäĒ Žć§ŪĒĄŪĆƞ̾žĚė ŽĄ§žĚīŽįćžě֎蹎č§. žĚľŽč® žįłÍ≥†žö©žúľŽ°úŽßĆ ŪēúŽ≤ą ŽīÖžčúŽč§. DMP_139_00089FF21FC9_May262010_0526141241.dmp

- 9. DMP_139 -> žĚľŽč® 139 Ž≤ą ŽĻĆŽďúžě֎蹎č§. žßÄŽāú žā¨ŽāīŪÖĆžä§Ūäł Ž≤Ąž†ľžĚīÍĶįžöĒ. 00089FF21FC9 -> MAC žĖīŽďúŽ†ąžä§žě֎蹎č§. PC Ž≥ĄŽ°ú ÍįÄžě• žú†ŽčąŪĀ¨ŪēėÍ≤Ć žčĚŽ≥ĄŪē† žąė žěąŽäĒ Íįížě֎蹎č§. May262010 -> ŪĀīŽĚľžĚīžĖłŪäł EXE ÍįÄ ŽĻĆŽďúŽźú Žā†žßúžě֎蹎č§. žĚī Žā†žßúÍįÄ Ží§ž£ĹŽįēž£ĹŽźėžßÄ žēäÍ≤Ć ŪēėÍłį žúĄŪēīžĄú ŽĻĆŽďúŽ®łžč† ŪēėŽāėŽ°úŽßĆ ŽįįŪŹ¨žö© ŽĻĆŽďúŽ•ľ ŽßĆŽďúŽäĒ Í≤Éžě֎蹎č§. 2010 ŽÖĄ 5 žõĒ 26 žĚľžě֎蹎č§. 0526141241 -> Žć§ŪĒĄŪĆƞ̾žĚī žÉĚžĄĪŽźú žčúÍįĀ, ŽćĒ ž†ēŪôēŪ칎äĒ ŪĀīŽĚľžĚīžĖłŪäłÍįÄ ŪĀ¨ŽěėžčúŪēú žčúÍįĀžě֎蹎č§. 5 žõĒ 26 žĚľ 14 žčú 12 Ž∂Ą 41 žīąÍĶįžöĒ. ŪÖĆžä§ŪĆÖ Í∑łŽ£ĻŽ≥Ą ŪĀīŽĚľžĚīžĖłŪäł žā¨žö© ŽĻĆŽďúÍįÄ ŽįįŪŹ¨Žź†ŽēĆŽßąŽč§ ŪĆÄ ž†ĄžõźžĚÄ ŪÖĆžä§Ūäłžóź žįłÍįÄŪēīžēľŪē©ŽčąŽč§. Q/A ŪĆÄžĚī žěąŽćĒŽĚľŽŹĄ Q/A ŪĆÄžóź ŽĄėÍłįÍłį ž†Ąžóź ŪĆÄ ž†Ąžõź ŪÖĆžä§Ū䳎äĒ ŽįėŽďúžčú ŪēīžēľŪē©ŽčąŽč§. žôúŽÉźŪēėŽ©ī Ž¨łž†ú ŽįúžÉĚžčú žěĎžóÖžěźÍįÄ žßĀž†Ď ŪôēžĚłŪēėŽäĒ Í≤ÉžĚī ÍįÄžě• Ūôēžč§ŪēėÍłį ŽēĆŽ¨łžě֎蹎č§. žßĀÍĶį ŪėĻžĚÄ ŪÖĆžä§ŪĆÖ Í∑łŽ£ĻŽ≥ĄŽ°ú ŪôėÍ≤ĹžĚÄ Žč§žĚĆÍ≥ľ ÍįôžĚī ÍĶ¨žĄĪŪē©ŽčąŽč§ 1. ŪĒĄŽ°úÍ∑łŽěėŽ®ł ‚Äď VC++ŽĒĒŽ≤ĄÍĪįžôÄ žÜƞ䧞ĹĒŽďúŽ°ú Í≤ƞ쥞č§ŪĖČ 2. ÍłįŪöćžěź, Í∑łŽěėŪĒĹŽĒĒžěźžĚīŽĄą, ŽįÄž†ĎŪēú QA ŪĆÄ ‚Äď žĚłžä§ŪÜ®Žü¨žôÄ žė§Ū܆ŪĆ®žĻėŽ•ľ žĚīžö©Ūēú žú†ž†ł ŽįįŪŹ¨ŪĆźžúľŽ°ú žßĀž†Ďžč§ŪĖČŪēėŽźė Full Memory Dump Ž≤Ąž†ľžúľŽ°ú Í≤ĆžěĄ žč§ŪĖČ 3. žú†ž†ł (žĚľŽįėžú†ž†ł ŽĆÄžÉĀ žôłŽ∂ÄŪÖĆžä§Ūäł) , ŽįÄž†ĎŪēėžßÄ žēäžĚÄ žôłŽ∂Ä QA ŪĆÄ ‚Äď žä§ŪÉĚÍ≥ľ žĽ®ŪÖćžä§Ūäł ž†ēŽ≥īŽßƞ̥ ž†Äžě•ŪēėŽäĒ ŽĮłŽčąŽć§ŪĒĄ ž†Äžě•žö©žúľŽ°ú ŽĻĆŽďúŪēú žĶúžĘÖ žú†ž†łŽįįŪŹ¨žö© ŪĀīŽĚľžĚīžĖłŪäł. Žć§ŪĒĄŪĆƞ̾ Ž∂ĄžĄĚ Ž™®Žď† ž§ÄŽĻĄÍįÄ ŽĀĚŽā¨Í≥† žĚīž†ú ŪÖĆžä§Ūäłž§Ď Žć§ŪĒĄÍįÄ Žā†ŽĚľžė§Íłį žčúžěĎŪĖąžäĶŽčąŽč§. ŪėĻžĚÄ ŽāīŽ∂Ä ŪÖĆžä§Ūäłž§Ď Full Memory Dump ŪĆƞ̾žĚĄ žĖĽžóąžäĶŽčąŽč§. Ž∂ĄžĄĚŪēīžĄú Ž≤ĄÍ∑łŽ•ľ žįĺžäĶŽčąŽč§. Žć§ŪĒĄŽ•ľ Ž∂ĄžĄĚŪēėŽ†§Ž©ī ŪĀ¨Í≤Ć ŽĎź ÍįÄžßÄ ŪąīžĚĄ žā¨žö©Ūē† žąė žěąŽäĒŽćįžöĒ.

- 10. Visual Studio žúąŽŹĄžöįž¶ą ŪĒĄŽ°úÍ∑łŽěėŽ®łŽď§žĚė Žį•žąüÍįÄŽĚĹžĚīž£†. DMP ŪĆƞ̾ ŽćĒŽłĒŪĀīŽ¶≠ŪēėŽ©ī Í∑łŽÉ• žÜƞ䧞ĹĒŽďúÍĻĆžßÄ Ž≥īžó¨ž§ćŽčąŽč§. žČĹžäĶŽčąŽč§. Í∑łŽüįŽćį žĚīÍĪī žēĄž£ľ žēĄŽ¶ĄŽč§žöī žľÄžĚīžä§Í≥† žč§ž†ú ŽĒĒŽ≤ĄÍĻÖ žľÄžĚīžä§žóźžĄú Í∑łŽ†áÍ≤Ć ÍĻĒŽĀĒŪēėÍ≤Ć ž†ēŪôēŪēú žÜƞ䧎•ľ Ž≥īžó¨ž£ľŽäĒ Í≤ĹžöįŽäĒ Ž≥ĄŽ°ú žóÜžäĶŽčąŽč§. pdb ŪĆƞ̾žóź ÍłįŽ°ĚŽźú žĶúžīą ŽĻĆŽďú ŪŹīŽćĒŽ•ľ Íłįž§ÄžúľŽ°ú žÜƞ䧞ôÄ exe ŽįŹ žč¨Ž≥ľŪĆƞ̾Ž•ľ žįĺŽäĒŽćį, ŽĻĆŽďúÍįÄ žßĄŪĖČŽź†žąėŽ°Ě žėąž†Ą Í∑ł žÜĆžä§ÍįÄ Í∑ł žÜĆžä§ÍįÄ žēĄŽčąžßÄžöĒ. ŪŹīŽćĒ žÉĀŪÉúŽŹĄ ŽįĒŽÄĆÍ≥† ŽįĒžĚīŽĄąŽ¶¨ŽŹĄ ŽįĒŽÄĆÍ≥† .pdb ŽŹĄ ŽįĒŽÄ̎蹎č§. Dmp ŪĆƞ̾žĚĄ ŽćĒŽłĒ ŪĀīŽ¶≠ŪĖąŽćĒŽčĆ žēĄŽěėžôÄ ÍįôžĚÄ ŪôĒŽ©īžĚī ŪäÄžĖīŽāėžôÄ ŪóąŪÉąŪē®žĚĄ ŽäźÍĽīŽ≥ł Í≤ĹŪóėžĚī žěąžúľžč†ÍįÄžöĒ?

- 11. žĚī ž†ēŽ≥īŽ°úŽäĒ žēĄŽ¨īÍ≤ÉŽŹĄ Ūē† žąė žóÜžäĶŽčąŽč§. žč¨Ž≥ľŪĆƞ̾, žÜĆžä§ŪĆƞ̾, exe ŪĆƞ̾žĚė ŪŹīŽćĒ ÍĶ¨žĄĪžĚī žĚľžĻėŪēėžßÄ žēäÍłį ŽēĆŽ¨łžóź žĚľžĖīŽāėŽäĒ ŪėĄžÉĀžě֎蹎č§. Ž¨īžčĚŪēėÍ≤Ć ŪĒľŪēīÍįÄŽäĒ Žį©Ž≤ēžúľŽ°úŽäĒ ŪĒĄŽ°úÍ∑łŽěėŽ®łžĚė ŪėĄžě¨ žěĎžóÖ ŪŹīŽćĒŽ•ľ ŽįĪžóÖŪēėÍ≥† Žć§ŪĒĄŪĆƞ̾Í≥ľ ÍįôžĚÄ Ž≤Ąž†ľžĚė ŪĒĄŽ°úž†ĚŪäł žÜƞ䧎•ľ žįĺžēĄžĄú ŪėĄžě¨žĚė ŪĒĄŽ°úž†ĚŪäł ŪŹīŽćĒŽ°ú ŽĆÄž≤īŪēėŽäĒ Žį©Ž≤ēžĚī žěąžäĶŽčąŽč§.

- 12. Žć§ŪĒĄŪĆƞ̾žĚī žąėŽįĪ Íįú žĆďžó¨žěąÍ≥† Ž≤Ąž†ľžĚī 3 žĘÖŽ•ė žĚīžÉĀžĚīŽ©ī ŽŹĄž†ÄŪěą Ūē† žßďžĚī Ž™ĽŽź©ŽčąŽč§. ŽŅźŽßĆ žēĄŽčąŽĚľ VS ŽĒĒŽ≤ĄÍĪįŽäĒ GUI ÍłįŽįėžĚīŽč§Ž≥īŽčą ŪēúÍ≥ĄÍįÄ žěąžäĶŽčąŽč§. ŪĒĄŽ°úžĄłžä§žĚė žÉĀŪÉúŽ•ľ Í∑łŽ†áÍ≤ĆÍĻĆžßÄ žĄłŽįÄŪēėÍ≤Ć ŪôēžĚłŪē† žąė žóÜžäĶŽčąŽč§. Windbg Windbg ŽäĒ MS žóźžĄú Debugging tools for windows ŽĚľŽäĒ žĚīŽ¶ĄžúľŽ°ú ŽįįŪŹ¨ŪēėÍ≥† žěąŽäĒ ŽĒĒŽ≤ĄÍĪįžě֎蹎č§. žā¨žö©Žį©Ž≤ēžĚÄ Žč§žÜĆ Ž∂ąŪéłŪēėžßÄŽßĆ žč§ž†úŽ°ú Windows OS Ž•ľ ŽßĆŽďúŽäĒŽćįŽŹĄ žā¨žö©Žź†ŽßĆŪĀľ žēĄž£ľ ÍįēŽ†•Ūē©ŽčąŽč§. žā¨žč§ MS ŽāīŽ∂Ğ󟞥ú OS ÍįúŽįúž§Ďžóź ŪēĄžöĒŪēīžĄú ŽßƎ吏óąŽč§Í≥† Ž≥īŽäĒ Í≤ÉžĚī ŽßěžäĶŽčąŽč§. ŽďúŽĚľžĚīŽ≤ĄŽāė ŽįĒžĚīŽü¨žä§ŽįĪžč†ŽďĪ žĽ§ŽĄźŽ™®Žďú ŪĒĄŽ°úÍ∑łŽěėŽįćÍ≥ĄžóźžĄ† žēĄž£ľ žė§Žěėž†ĄŽ∂ÄŪĄį žĚĶŪěą žā¨žö©ŽźėžĖīžė§Žćė Ūąīžě֎蹎č§. ŪėĄžě¨ŽäĒ Windows SDK Ž•ľ Žč§žöīŽįõÍĪįŽāė Windows Driver Kit žĚĄ Žč§žöīŽįõžúľŽ©ī žĶúžč†Ž≤Ąž†ľžĚĄ žĄ§žĻėŪē† žąė žěąžäĶŽčąŽč§. windbg Ž°ú Žć§ŪĒĄŪĆƞ̾ Ž∂ĄžĄĚŪēėÍłį žĚīž†ú windbg Ž°ú Žć§ŪĒĄ Ž∂ĄžĄĚžĚĄ ŪēėŽäĒ žöĒŽ†ĻžĚĄ žĄ§Ž™ÖŪēėÍ≤†žäĶŽčąŽč§. žč§ž†ú žú†ž†łŽ°úŽ∂ÄŪĄį Žā†ŽĚľžė® Žć§ŪĒĄŪĆƞ̾žĚĄ ÍįÄžßÄÍ≥† žĄ§Ž™ÖŪēėÍ≤†žäĶŽčąŽč§. ŪĆƞ̾Ž™ÖžĚĄŽ≥īŽčą 142 Ž≤ą ŽĻĆŽďúŽ°úÍĶįžöĒ. 142 Ž≤ąŽĻĆŽďúžĚė žēēž∂ēŪĆƞ̾žĚĄ žįĺžēĄžĄú E:dump_142ŪŹīŽćĒžóź ŪíÄžĖīŽĎ°ŽčąŽč§. edump_142metaltomato žĚī ŪŹīŽćĒŽ°ú dmp ŪĆƞ̾žĚĄ žĻīŪĒľŪē† ŪēĄžöĒŽäĒ žóÜžäĶŽčąŽč§. žč¨Ž≥ľ path, žÜĆžä§ path, exe path ŽßĆ Žßěž∂įž£ľŽ©ī Žź©ŽčąŽč§. ž≤ėžĚĆ Windbg Ž•ľ žč§ŪĖČŪēėÍ≥† ŽāėŽ©ī Ž¨īžßÄ žćįŽ†ĀŪēú ŪôĒŽ©īžóź ŽßČŽßČŪē† Í≤Éžě֎蹎č§. Í≥ľÍįźŪēėÍ≤Ć dmp ŪĆƞ̾žĚĄ ŽďúŽěėÍ∑ł žē§ ŽďúŽ°≠ŪēėÍĪįŽāė open žúľŽ°ú Ž°úŽďúŪē©ŽčąŽč§.

- 13. žĚī žÉĀŪÉúŽ°úŽäĒ VC++ŽĒĒŽ≤ĄÍĪįžôÄ Ž≥Ą žį®žĚīÍįÄ žóÜžäĶŽčąŽč§. žč¨Ž≥ľÍ≥ľ ŽįĒžĚīŽĄąŽ¶¨, žÜĆžä§ ŪĆƞ̾žĚė ŪŹīŽćĒŽäĒ žĚľžĻėŪēėžßÄ žē䞣†. žĚīž†ú path Ž•ľ Žßěž∂įž§ćŽčąŽč§.

- 14. ž†úžĚľ Ž®ľž†Ä windows symbol path Ž•ľ žĄ§ž†ēŪē©ŽčąŽč§. MS žóźžĄú Windows žĚė Ž™®Žď† žčúžä§ŪÖú DLL ŽįŹ exe path Ž•ľ žĖĽžĚĄ žąė žěąžäĶŽčąŽč§. Í≥ľÍĪįžóźŽäĒ Žč§žöīŽ°úŽďúŪēīžēľŪĖąžßÄŽßĆ žöĒžÉąŽäĒ MS žóźžĄú žöīžėĀŪēėŽäĒ žč¨Ž≥ľžĄúŽ≤ĄŽ°úŽ∂ÄŪĄį Í∑łŽēĆÍ∑łŽēĆ ŪēĄžöĒŪēú žč¨Ž≥ľŪĆƞ̾Žßƞ̥ Žč§žöīŽ°úŽďú Ūē† žąė žěąžäĶŽčąŽč§. .symfx c:symbols žĚī Ž™ÖŽ†ĻžĚÄ c:symbols ŪŹīŽćĒŽ•ľ windows symbol ž†Äžě•žÜĆŽ°ú žā¨žö©ŪēúŽč§ŽäĒ ŽúĽžě֎蹎č§. C:symbols žóź žĚľžĻėŪēėŽäĒ pdb ŪĆƞ̾žĚī žó܎觎©ī ms Ž°úŽ∂ÄŪĄį žěźŽŹô Žč§žöīŽ°úŽďúŪē©ŽčąŽč§. žĚīž†ú Í≤ĆžěĄ ŪĒĄŽ°úž†ĚŪäłžĚė žč¨Ž≥ľ path Ž•ľ žĄ§ž†ēŪē©ŽčąŽč§. .sympath+ e:dump_142metaltomatosymbols +Ž•ľ Ž∂ôžĚīŽ©ī ŪėĄžě¨ žĄ§ž†ēŽźú žč¨Ž≥ľ path žóź žÉąŽ°úžöī path Ž•ľ ž∂ĒÍįÄŪē©ŽčąŽč§. windows žč¨Ž≥ľ path Ž•ľžú†žßÄŪēėŽ©īžĄú Í≤ĆžěĄŪĒĄŽ°úž†ĚŪäłžĚė žč¨Ž≥ľ path Ž•ľ ž∂ĒÍįÄŪēėŽäĒ Í≤Éžě֎蹎č§. Žč§žĚĆžĚÄ žÜĆžä§ path Ž•ľ žĄ§ž†ēŪē©ŽčąŽč§. .srcpath e:dump_142metaltomato ŪēėžúĄŽĒĒŽ†ČŪ܆Ž¶¨ŽäĒ žěźŽŹôÍ≤ÄžÉČŪēėÍłį ŽēĆŽ¨łžóź žóĒžßĄžĚīŽāė Í≤ĆžěĄŪĀīŽĚľžĚīžĖłŪäł ŪŹīŽćĒŽ•ľ ŽĒįŽ°ú ÍĶ¨Ž∂ĄŪēīžĄú žßÄž†ēŪē† ŪēĄžöĒŽäĒ žóÜžäĶŽčąŽč§. Í∑łŽ¶¨Í≥† exepath Ž•ľ žßÄž†ēŪē©ŽčąŽč§.exepath ŽĚľÍ≥† ŪēėžßÄŽßĆ DLL ŽŹĄ ŪŹ¨Ūē®Ūē©ŽčąŽč§. .exepath e:dump_142metaltomato

- 15. žĚīž†ú žč¨Ž≥ľž†ēŽ≥īŽ•ľ Ž°úŽďúŪē©ŽčąŽč§. .reload ‚Äďi žčúÍįĄžĚī žĘÄ ÍĪłŽ¶ī Í≤Éžě֎蹎č§. ŪäĻŪěą ž≤ėžĚĆ MS Ž°úŽ∂ÄŪĄį windows žč¨Ž≥ľŽď§žĚĄ Žč§žöīŽ°úŽďú ŪēúŽč§Ž©ī žčúÍįĄžĚī Íŧ ÍĪłŽ¶ĹŽčąŽč§. žĽ§Žß®ŽďúžįĹžóź busy ŪĎúžčúÍįÄ žā¨ŽĚľžßÄÍ≥† ŽāėŽ©ī LM Ž™ÖŽ†ĻžĖīŽ°ú ŪĒĄŽ°úžĄłžä§žóź Ž°úŽďúŽźú DLL, EXE žĚė žč¨Ž≥ľ Ž°úŽďú žÉĀŪÉúŽ•ľ ŪôēžĚłŪē©ŽčąŽč§.

- 16. žĚīž†ú Ž∂ĄžĄĚžóź Žď§žĖīÍįώ蹎č§. !analyze ‚Äďv žĚī Ž™ÖŽ†ĻžĖīŽ•ľ žč§ŪĖČŪēėŽ©ī windbg ÍįÄ žĻúž†ąŪēėÍ≤Ć Žć§ŪĒĄŽ•ľ Ž∂ĄžĄĚŪēīžĄú žĖīŽĖ§ žú†ŪėēžĚė Ž≤ĄÍ∑łžĚłžßÄ žēĆŽ†§ž£ľÍ≥† žĚīŪõĄ žěÖŽ†•ŪēīžēľŪē† Ž™ÖŽ†ĻžĖīÍĻĆžßÄ žēĆŽ†§ž§ćŽčąŽč§.

- 17. ŽĆÄž∂© ŪõĎžĖīŽ≥īŽčą NULL_POINTER_READ ŽĚľÍ≥† ŪēėŽäĒÍĶįžöĒ. žĹĒŽďúžĚė žĖīŽäź ŽĚľžĚłžĚłžßÄ žįĺžēĄŽīÖžčúŽč§. WINDBG ÍįÄ Žč§žĚĆžĚė Ž™ÖŽ†ĻžĖīŽ•ľ žěÖŽ†•ŪēėŽĚľÍ≥† Ūē©ŽčąŽč§. STACK_COMMAND: .ecxr ; ~~[e6c] ; .frame 0 ; ** Pseudo Context ** ; kb

- 18. ŽĆÄž∂© ŪĀ¨ŽěėžčúŪēú žä§Ž†ąŽďúžĚė žĽ®ŪÖćžä§Ū䳎°ú žėģÍ≤®ÍįÄžĄú 0 Ž≤ą žä§ŪÉĚ ŪĒĄŽ†ąžěĄžúľŽ°ú žĄ§ž†ēŪēėÍ≥† žĹúžä§ŪÉĚ žÉĀŪÉúŽ•ľ ž∂úŽ†•ŪēúŽč§. Í∑łŽüįŽúĽžě֎蹎č§. žěźžĄłŪēú Žāīžö©žĚÄ WINDBG HELP Ž•ľ žįłÍ≥†Ūēīž£ľžĄłžöĒ. Žč§žĚĆÍ≥ľ ÍįôžĚÄ ŪôĒŽ©īžĚī ŽāėžėĶŽčąŽč§. ŽĒĒžä§žĖīžÖąŽłĒŽ¶¨žįĹÍ≥ľ žĹúžä§ŪÉĚ žįĹžĚÄ VIEW Ž©ĒŽČīžóźžĄú ŪôúžĄĪŪôĒžčúŪāĶŽčąŽč§.

- 19. žÜƞ䧞ĹĒŽďúÍįÄ Žāėžė§ŽäĒÍĶįžöĒ. m_pScene->OnMouseMove(x,y,nFlags); ŽĚľžĚłžóźžĄú ŪĀ¨ŽěėžčúŪĖąžäĶŽčąŽč§. žĖīžÖąŽłĒŽ¶¨ žĹĒŽďúŽ•ľ Ž≥īŽ©ī ecx Ž†ąžßÄŪĄįÍįÄ ÍįÄŽ¶¨Ūā§ŽäĒ žĖīŽďúŽ†ąžä§žĚė ž≤ę 4 ŽįĒžĚīŪ䳎•ľ žĚĹžĖīžĄú 0x4C žėĶžÖčžĚĄ ŽćĒŪēīžĄú call ŪēėÍ≥† žěąžäĶŽčąŽč§. 0x4C ŽäĒ 10 žßĄžąė 76 žĚīÍ≥† ŪėĄžě¨ 32 ŽĻĄŪäł ŪĒĄŽ°úžĄłžä§žĚīŽĮÄŽ°ú ŪŹ¨žĚłŪĄįŽäĒ 4 ŽįĒžĚīŪäł, ž¶Č ecx Ž†ąžßÄžä§ŪĄįÍįÄ ÍįÄŽ¶¨Ūā§ŽäĒ Ž©ĒŽ™®Ž¶¨žĚė ž≤ę 4 ŽįĒžĚīŪäłžĚė žĖīŽďúŽ†ąžä§žóźžĄú 19 Ž≤ąžßł Ūē®žąėžě֎蹎č§. ŽĒįŽĚľžĄú virtual Ž°ú žĄ†žĖłŽźú 19 Ž≤ąžßł Ūē®žąėžěĄžúľŽ°ú žēĆ žąė žěąž£†. žÜƞ䧞ĹĒŽďúŽ•ľ žįĺžēĄŽ≥īŽčą OnMouseMove()Ūē®žąėÍįÄ CSceneClient ŪĀīŽěėžä§žóźžĄú virtual Ž°ú 19 Ž≤ąžßł žĄ†žĖłŽźú Ūē®žąėÍįÄ ŽßěÍĶįžöĒ. ecx Ž†ąžßÄžä§ŪĄįÍįÄ 0 žĚīŽčąÍĻĆ m_pScene žĚī NULL žě֎蹎č§. žĹúžä§ŪÉ̞̥ žāīŪéīŽīÖžčúŽč§. Í≤ƞ쥞Ěė žīąÍłįŪôĒžĹĒŽďú ŽŹĄž§Ďžóź ŽįúžÉĚŪēú ŪĀ¨Žěėžčúžě֎蹎č§. žēĄžßĀ Í≤ƞ쥞Ěė Ž©ĒžčúžßÄ Ž£®ŪĒĄÍĻĆžßÄŽäĒ ŽŹĄŽč¨ŽŹĄ Ž™ĽŪĖąŽĄ§žöĒ. Í∑łŽüįŽćį WndProc Ž°ú žßĄžěÖŪĖąžäĶŽčąŽč§. Ž≠ĒÍįÄ žĚīžÉĀŪē©ŽčąŽč§. žúąŽŹĄžöį Ž©ĒžßÄžčúŽ•ľ ŽĒĒžä§ŪĆ®žĻėŪēú Ūē®žąėŽäĒ winmain()Ūē®žąėžóź žć®ŽĄ£žĚÄ DispatchMessage() Ūē®žąėÍįÄ žēĄŽčôŽčąŽč§. TFWAH.DLL žĚīŽěÄ ž≤ėžĚĆ Ž≥īŽäĒ Ž™®ŽďąžĚĄ ŪÜĶŪēīžĄú Ž©ĒžčúžßÄŪéĆŪēĎžĚī žĚīŽ£®žĖīž†ł WndProc()Ž°ú žßĄžěÖŪĖąžäĶŽčąŽč§. ž¶Č Í≤ƞ쥞ĹĒŽďúŽ•ľ žěĎžĄĪŪēú ŪĒĄŽ°úÍ∑łŽěėŽ®ł žě֞앞󟞥ú žĹĒŽďúžĚė ŪĚźŽ¶Ą žěźž≤īŽäĒ Žč§žĚīŽ†ČŪ䳞̳Ūíč žīąÍłįŪôĒ žĹĒŽďúžóźžĄú Ž©ąž∂įžěąŽäĒ Í≤Éžě֎蹎č§. Ūó§ÍīīŪēú Í≤ĹžöįŽĚľÍ≥† žÉĚÍįĀŪē† žąė žěąžßÄŽßĆ Í≤ƞ쥞Ěė žīąÍłįŪôĒ žĹĒŽďú žēěŽč®žóź Messagebox(NULL,‚Ķ)Í≥ľ ÍįôžĚÄ žĹĒŽďúŽ•ľ ž∂ĒÍįÄŪēėŽ©ī žĚīŽüį ŪėĄžÉĀžĚÄ ŽįĒŽ°ú ŪôēžĚłŪē† žąė žěąžäĶŽčąŽč§. žúąŽŹĄžöį Ž©ĒžčúžßÄ ŪéĆŪēĎžóź ŽĆÄŪēú žěźžĄłŪēú žĄ§Ž™ÖžĚÄ žÉĚŽěĶŪēėÍ≥† Í∑ł Žč§žĚĆ Žč®Í≥ĄŽ°ú ŽĄėžĖīÍįÄÍ≤†žäĶŽčąŽč§. žöĒžēĹŪēėŽ©ī Í≤ƞ쥞󟞥ú Žč§žĚīŽ†ČŪäł žĚłŪíčžĹĒŽďúŽ•ľ žīąÍłįŪôĒŪēėŽćė ž§Ďžóź žúąŽŹĄžöį Ž©ĒžčúžßÄ ŪéĆŪēĎžĚī žĚīŽ£®žĖīž°ĆÍ≥† Í∑łŽ°ú žĚłŪēī Í≤ĆžěĄ žīąÍłįŪôĒÍįÄ ŽĀĚŽāėÍłį žēäžĚÄ žÉĀŪÉú ž¶Č m_pScene žóź Ž©ĒŽ™®Ž¶¨ÍįÄ Ūē†ŽčĻŽźėžßÄ žēäžĚÄ žÉĀŪÉúžóźžĄú WM_MOUSEMOVE Ž©ĒžčúžßÄŽ•ľ ž≤ėŽ¶¨ŪēėÍłį žúĄŪēī WndProc()Ž°ú žßĄžěÖŪēúÍ≤Éžě֎蹎č§. Í≤ƞ쥞ĹĒŽďúžóźžĄúžĄ† WM_MOUSEMOVE Ž©ĒžčúžßÄŽ•ľ Ž¨ľŽ°† ž≤ėŽ¶¨ŪēėžßÄŽßĆ žēĄžßĀ Ž©ĒŽ™®Ž¶¨ŽŹĄ Ūē†ŽčĻŽźėžßÄ žēäžĚÄ žčúž†źžĚīŽčą NULL ŪŹ¨žĚīŽĄ°ŽßĆ žįłž°įŪē† ŽŅźžĚīž£†. TFWAH.dll žĚÄ Ž®ľž†ÄŽ≤ąžóź LM Ž™ÖŽ†ĻžúľŽ°ú ŪôēžĚłŪĖąžĚĄŽēĆ ŪĒĄŽ°úžĄłžä§žóź Ž°úŽďúŽźėžĖī žěąžóąžäĶŽčąŽč§. windows ÍłįŽ≥ł DLL žĚÄ žēĄŽčĆŽćį žąėžÉĀŪē©ŽčąŽč§. ž°įžā¨Ž•ľ ŪēīŽīÖžčúŽč§. ÍĶ¨ÍłÄ Í≤ÄžÉȞ̥ ŪēėŽčą Žč§žĚĆÍ≥ľ ÍįôžĚī Žāėžė§ŽäĒÍĶįžöĒ. TfWah.dll file information The process File Description or PC Tools ThreatFire belongs to the software ThreatFire or PC Tools Internet Security or Spyware Doctor by PC Tools. Description: TfWah.dll is located in a subfolder of "C:Program Files". Known file sizes on Windows XP are 247,104 bytes (31% of all occurrence), 279,872 bytes, 255,264 bytes, 275,776 bytes, 398,608 bytes, 259,344 bytes, 451,856 bytes, 443,664 bytes, 455,952 bytes. A .dll file (Dynamic Link Library) is a special type of Windows program containing functions that other programs can call. This .dll file can be injected to all running processes and can change or manipulate their behavior. The program has no visible window. It is a Verisign signed file. The file has a digital signature. There is no detailed description of this service. It can change the behavior of other programs or manipulate other programs. It is not a

- 20. Windows system file. TfWah.dll is able to record inputs, manipulate other programs, monitor applications. Therefore the technical security rating is 48% dangerous, however also read the users reviews. ŽĚľÍ≥† ŪēėŽĄ§žöĒ. žä§ŪĆĆžĚīžõ®žĖī ŽĒĒŪÖćŪĆÖ ŪąīžĚė žĚľŽ∂ÄžßÄŽßĆ ŽŹĆžēĄÍįÄŽäĒ žõźŽ¶¨ŽäĒ žä§ŪĆĆžĚīžõ®žĖīŽěĎ ŽėĎÍįôŽĄ§žöĒ. žĚī ŽÖÄžĄĚžĚī DLL žĚłž†ĚžÖėžĚĄ ŪÜĶŪēīžĄú Ūē®ÍĽė Ž°úŽďúŽźėÍ≥† Ž©ĒžčúžßÄ ŪõĄŪāĻžĚĄ ŪēėŽāėŽī֎蹎č§. žĚī Í≤ĹžöįŽäĒ žĖľŽßąŽď†žßÄ žĚľžĖīŽā† žąė žěąžúľŽĮÄŽ°ú WndProc()Ūē®žąėŽ•ľ žąėž†ēŪēīžĄú Í≤ƞ쥞ĹĒŽďúžóźžĄú Dispatch ŪēėŽäĒ Í≤ĹžöįžóźŽßĆ WndProc()žĚė Ž©ĒžčúžßÄ ŪēłŽď§Žü¨Ž•ľ žąėŪĖČŪēėÍ≥†, Í∑ł žôłžĚė Í≤ĹžöįŽäĒ DefWndProc()Ž°ú ŽŹĆŽ†łžäĶŽčąŽč§. žôĄž†ĄŪěą ÍįôžĚÄ Í≤ĹžöįŽäĒ žēĄŽčąžßÄŽßĆ Í≤ĆžěĄ žīąÍłįŪôĒ žĹĒŽďúžóźžĄú MessageBox(NULL,‚ÄĚTEST‚ÄĚ,‚ÄĚTEST‚ÄĚ,MB_OK);ŽĚľÍ≥† Ūēúž§ĄžĚĄ ŽĄ£žĖīžĄú ŽĻĄžä∑Ūēú žÉĀŪô©žĚĄ žě¨ŪėĄŪĖąžäĶŽčąŽč§. Í∂ĀÍłąŪēėžč† Ž∂ĄŽď§žĚÄ žßĀž†Ď ŪēīŽ≥īžčúÍłį ŽįĒŽěćŽčąŽč§. žĖīž®ĆÍĪī žĚīŽ†áÍ≤Ć ŪĀīŽĚľžĚīžĖłŪ䳎°úŽ∂ÄŪĄį Žā†ŽĚľžė® Žć§ŪĒĄŽ•ľ Ž∂ĄžĄĚŪĖąÍ≥† ž†Ąž≤ī Žć§ŪĒĄž§Ď 95%ž†ēŽŹĄžĚė žõźžĚłžĚĄ Ž∂ĄžĄĚŪēīžĄú ž≤ėŽ¶¨ŪĖąžäĶŽčąŽč§. ŪíÄŽ©ĒŽ™®Ž¶¨ Žć§ŪĒĄ ŪěôŪĀ¨Žěėžčú Ž≤ĄÍ∑łŽ∂ĄžĄĚ(žĄúŽ≤ĄžóźžĄúžĚėžč§ž†ú žā¨Ž°Ä) žĚīŽ≤ąžóźŽäĒ žēĹÍįĄ Žč§Ž•ł žú†ŪėēžĚė Ž≤ĄÍ∑łŽ•ľ ŪôēžĚłŪēīŽ≥īÍ≤†žäĶŽčąŽč§. EO ŪĒĄŽ°úž†ĚŪäłžĚė 2 žį®žēĆŪĆĆŪÖĆžä§Ū䳎•ľ žĚīŪčÄ žēěŽĎźÍ≥† ŽįúÍ≤¨ŪĖąŽćė Ž≤ĄÍ∑łžě֎蹎č§. IDC žóźžĄú ŽŹĆŽ¶¨Žćė x64 release ŽĻĆŽďúžĚė Í≤ƞ쥞ĄúŽ≤ĄŽ•ľ žĘÖŽ£ĆŪē†ŽēĆ ŪĀ¨ŽěėžčúŪĖąžäĶŽčąŽč§. IDC žĄúŽ≤Ąžóź VC++žĚī žĄ§žĻėŽźėžĖīžěąžóąÍ≥† Í≥ß ŽĒĒŽ≤ĄÍĪįŽ°ú žóįÍ≤įŪĖąžäĶŽčąŽč§ŽßĆ, žÜƞ䧞ĹĒŽďúŽ•ľ Ž≥īŽäĒ Í≤ÉžúľŽ°úŽäĒ Ž∂ĄžĄĚžĚī Ž∂ąÍįÄŽä•Ūēú Ž≤ĄÍ∑łžėÄžäĶŽčąŽč§. žĚľŽč® žį®Í∑ľžį®Í∑ľ Ž∂ĄžĄĚŪēėÍłį žúĄŪēīžĄú VC++žóźžĄú Žć§ŪĒĄŪĆƞ̾Ž°ú žĄłžĚīŽłĆŪēėÍ≥† žā¨Ž¨īžč§žĚė ÍįúžĚł pc Ž°ú ÍįÄž†łžôÄžĄú Žć§ŪĒĄŪĆƞ̾žĚĄ Ž∂ĄžĄĚŪĖąžäĶŽčąŽč§. ÍłįŽ≥łž†ĀžĚł ž†ąžį®ŽäĒ žēěžóź žĄ§Ž™ÖŪēúÍ≤ÉÍ≥ľ ŽėĎÍįôžäĶŽčąŽč§.

- 22. ŽĆÄž∂© Ž≥īŽčą Ūěôžė§Ž≤ĄŽüį žēĄŽčąŽ©ī žĖłŽćĒŽüįžúľŽ°ú ŪěôŽ©ĒŽ™®Ž¶¨Ž•ľ ÍĻ®Ž®ĻžĚÄÍ≤É ÍįôžäĶŽčąŽč§. free Ūē®žąėžĚė žÜĆžä§ÍĻĆžßÄŽäĒ Ž≥ľ žąė žóÜžäĶŽčąŽč§. vC++10.0 ŽüįŪÉÄžěĄ ŽĚľžĚīŽłĆŽü¨Ž¶¨žóź ŪŹ¨Ūē®ŽźėžĖīžěąŽäĒ malloc(), free()Ūē®žąėžĚłŽćį Žāīžö©žĚĄ žĘÄ ŽćĒ Ūôēžč§Ūěą Ž≥īÍłį žúĄŪēī c ŽüįŪÉĞ쥎̾žĚīŽłĆŽü¨ žÜĆžä§ path Ž•ľ ž∂ĒÍįÄŪē©ŽčąŽč§. .srcpath+ C:Program Files (x86)Microsoft Visual Studio 10.0VCcrt Žč§žčú !analyze ‚Äďv Ž™ÖŽ†ĻžĚĄ žā¨žö©Ūē©ŽčąŽč§.

- 23. C ‚Äď Runtime Library žĚė ŪěôŽ©ĒŽ™®Ž¶¨ Ūēīž†ú Ūē®žąėÍįÄ Ž≥īžĚīŽäĒÍĶįžöĒ. Ūēīž†úŪē†ŽēĆ Ž¨łž†úŽźėŽäĒÍĪī Ūôēžč§Ūē©ŽčąŽč§.

- 24. žĖīžÖąŽłĒŽ¶¨žĹĒŽďúŽ•ľ Ž≥īŽčą žßĀž†Ďž†ĀžúľŽ°úŽäĒ Int 3(debug break)žúľŽ°ú žĚłŪēú ŪĀ¨ŽěėžčúžßÄŽßĆ, ŪěôŽłĒŽü≠žĚė Ūó§ŽćĒÍįÄ žÜźžÉĀŽźėžĖīžĄú Ūēīž†úŪē† žąė žóÜÍłį ŽēĆŽ¨łžóź OS žĚė ŪěôŽß§Žčąž†ł žĹĒŽďúžóźžĄú ŽĒĒŽ≤ĄÍ∑ł ŽłĆŽ†ąžĚīŪĀ¨Ž•ľ ÍĪłžĖīž§Ä Í≤Éžě֎蹎č§. ŽĒįŽĚľžĄú žõźžĚłžĚÄ Ūěô žė§Ž≤ĄŽüį ŪėĻžĚÄ Ūěô žĖłŽćĒŽüįžĚľ Í≤Éžě֎蹎č§. žĚī žčúž†źžóźžĄú žôĄž†Ą ŪėÄÍĻ®Ž¨ľÍ≥† ž£ĹÍ≥† žč∂žĚÄ ŽßąžĚĆžĚī Žď§ž£†. ŪÖĆžä§Ū䳎äĒ žĚīŪčÄ Ží§žĚłŽćį žÜĆžä§ žĹĒŽďúŽ•ľ ŽīźžĄúŽäĒ žõźžĚłžĚī Ž≠ĒžßÄ žēĆžąėÍįÄ žóÜžäĶŽčąŽč§. ŪěôžĚĄ ÍĻ®Ž®ĻžĚÄ žčúž†źžĚÄ žĖłž†úžĚłžßÄ žēĆ žąėŽŹĄ žóÜÍ≥† žĖīŽäź Ž©ĒŽ™®Ž¶¨ÍįÄ ÍĻ®ž°ĆŽäĒžßÄŽŹĄ Ž™®Ž¶ÖŽčąŽč§. žĖīŽĖ§ Ž©ĒŽ™®Ž¶¨Ž•ľ žĖĶžĄłžä§ ŪēėŽč§ÍįÄ ÍĻ®Ž®ĻžóąŽäĒžßÄŽŹĄ Ž™®Ž¶ÖŽčąŽč§. ŪŹ¨ÍłįŪēėžßÄ ŽßźÍ≥† Windbg Ž°ú ž°įžā¨ Žď§žĖīÍįώ蹎č§. !heap Ž™ÖŽ†ĻžĚĄ žā¨žö©ŪēīžĄú ŪĒĄŽ°úžĄłžä§žĚė Ūěô žÉĀŪÉúŽ•ľ Žī֎蹎č§.

- 26. Error address: 0000000036a629b0 Heap handle: 00000000025f0000 Error type heap_failure_block_not_busy (8) 0000000036a629b0 žĖīŽďúŽ†ąžä§žĚė Ž©ĒŽ™®Ž¶¨Ž•ľ Ūēīž†úŪēėŽ†§Í≥† ŪĖąžúľŽāė Ūó§ŽćĒžóź ÍłįŽ°ĚŽźú ŽįĒŽ°úŽäĒ Ūē†ŽčĻŽįõžĚÄ žÉĀŪÉúÍįÄ žēĄŽčąÍłį ŽēĆŽ¨łžóź Ūēīž†úŽŹĄ Ž∂ąÍįÄŽä•Ūē©ŽčąŽč§. Ūē†ŽčĻ ŽįõžĚÄ Ž©ĒŽ™®Ž¶¨ÍįÄ ŽßěŽč§Ž©ī žēě ŽłĒŽü≠žĚė Ž©ĒŽ™®Ž¶¨Ž•ľ žĖĶžĄłžä§ŪēėŽ©īžĄú žĚī ŪěôŽłĒŽü≠žĚė Ūó§ŽćĒŽ•ľ ŽćģžĖīžďīÍĪłŽ°ú ž∂Ēžł°Ūē† žąė žěąžäĶŽčąŽč§. ÍłįŽ≥łž†ĀžúľŽ°ú ŪēėŽāėžĚė ŪĒĄŽ°úžĄłžä§ŽäĒ žó¨Žü¨ÍįúžĚė ŪěôŽß§Žčąž†łŽ•ľ žā¨žö©Ūē©ŽčąŽč§. Í≥†ŽßôÍ≤ĆŽŹĄ žĖīŽäź ŪěôŽß§Žčąž†łÍįÄ žÜźžÉĀŽźėžóąŽäĒžßÄ ŽāėžôÄžěąÍĶįžöĒ. ŪēīŽčĻ ŪěôŽß§Žčąž†łŽ•ľ ž°įžā¨Ūē©ŽčąŽč§. !heap ‚Äďa 00000000025f0000

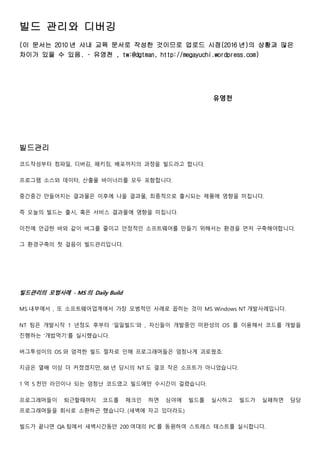

- 28. ÍĶČžě•Ūěą ÍłłÍ≤Ć Žāėžė¨ŪÖźŽćį ŪĀ¨ŽěėžčúŪēú žĖīŽďúŽ†ąžä§ Ž∂ÄÍ∑ľžĚĄ ŽīÖžčúŽč§. Žāīžö©žĚĄ Ž≥īŽ©ī Ūē†ŽčĻŽźú žĖīŽďúŽ†ąžä§, ŪěôžóźžĄúžĚė Ž≤ĒžúĄ (start offset , end offset), Í∑łŽ¶¨Í≥† žā¨žĚīž¶ąÍįÄ ŽāėžėĶŽčąŽč§. ŪěôŽ©ĒŽ™®Ž¶¨ŽäĒ ŽłĒŽü≠Žď§žĚī ŽßĀŪĀ¨Ž°ú žóįÍ≤įŽźėžĖīžěąžúľŽĮÄŽ°ú žē쎳ĒŽü≠žĚė end ÍįÄ ŪėĄžě¨ ŽłĒŽü≠žĚė start ÍįÄ Žź©ŽčąŽč§. ŪĎúžčúŽźú Ž∂ÄŽ∂ĄžĚī free()žóź žč§ŪĆ®Ūēú Ž¨łž†úžĚė ŪěôŽłĒŽü≠žě֎蹎č§. Ž≥īŽ©ī start Ž∂ÄŽ∂ĄÍ≥ľ žā¨žĚīž¶ąÍįÄ žĚīžÉĀŪē©ŽčąŽč§. ž†ēžÉĀžĚī žēĄŽčąž£†. ž¶Č žēě ŽłĒŽü≠žĚė Ž©ĒŽ™®Ž¶¨žóź Ž≠ĒÍįÄŽ•ľ žć®ŽĄ£Žč§ÍįÄ žė§Ž≤ĄŽüį ŪēīžĄú 0000000036a629b0 ŽłĒŽü≠žĚė Ūó§ŽćĒŽ•ľ ŽćģžĖīžćľžĚĄ ÍįÄŽä•žĄĪžĚī ŽÜížäĶŽčąŽč§. ŽįĒŽ°ú žēě ŽłĒŽü≠žĚė Ž©ĒŽ™®Ž¶¨ŽäĒ 0000000036a429a0: 0d9d0 . 20010 [101] - busy (20000) žĚīžôÄ ÍįôÍ≥† žā¨žĚīž¶ąŽäĒ 16 žßĄžąėŽ°ú 20000h, 131072 bytes žě֎蹎č§. žĚīž†ú 131072 bytes žā¨žĚīž¶ąŽ°ú Ūē†ŽčĻŽįõŽäĒ Ž©ĒŽ™®Ž¶¨žĚė ŪŹ¨žĚłŪĄįŽ•ľ žįĺžēĄŽīÖžčúŽč§. Žč§žĚĆžĚė Ūē®žąėŽ°ú CRT heap Ūē†ŽčĻŪē®žąė(new, malloc)ÍįÄ Ūėłž∂úŽź†ŽēĆ Ūõ̥֞ ÍĪł žąė žěąžäĶŽčąŽč§. _CRT_ALLOC_HOOK _CrtSetAllocHook(_CRT_ALLOC_HOOK allocHook); Í≤ƞ쥞ĄúŽ≤ĄžĚė žīąÍłįŪôĒ Ž∂ÄŽ∂Ąžóź Ž©ĒŽ™®Ž¶¨ Ūē†ŽčĻ ŪõĄŪāĻ Ūē®žąėŽ•ľ žĄ§ž†ēŪē©ŽčąŽč§.

- 29. Í∑łŽ¶¨Í≥† VC++ŽĒĒŽ≤ĄÍĪįŽ°ú žĄúŽ≤ĄŽ•ľ žč§ŪĖČ. ŽłĆŽ†ąžĚīŪĀ¨ ŪŹ¨žĚłŪäł ŽĒĪ ÍĪłŽ¶¨ŽäĒÍĶįžöĒ.

- 31. žĹúžä§ŪÉ̞̥ ŽĒįŽĚľÍįÄŽ≥īŽ©ī pTransDesc ŪŹ¨žĚłŪĄįžóźžĄú 131072 bytes ŪĀ¨ÍłįŽ°ú Ž©ĒŽ™®Ž¶¨Ž•ľ Ūē†ŽčĻŽįõÍ≥† žěąžäĶŽčąŽč§. Žč§ŪĖČŪ칎ŹĄ žĚī žā¨žĚīž¶ąžĚė Ž©ĒŽ™®Ž¶¨Ž•ľ Ūē†ŽčĻŽįõŽäĒ ŪŹ¨žĚłŪĄįŽäĒ žĚī ŽÜąžĚī žú†žĚľŪēėŽĄ§žöĒ. žĚī ŪŹ¨žĚłŪĄįŽ°ú Ūē†ŽčĻŽįõžĚÄ Ž©ĒŽ™®Ž¶¨Ž•ľ žė§Ž≤ĄŽüįŪēėžó¨ Ží∑ ŽłĒŽü≠žĚė Ūó§ŽćĒŽ•ľ ŽćģžĖīžćľžĚĄ ÍįÄŽä•žĄĪžĚī žóĄž≤≠ŽāėÍ≤Ć ŽÜížäĶŽčąŽč§. žĚīŪõĄŽäĒ ÍįĄŽč®Ūē©ŽčąŽč§. VS žĚė Find ÍłįŽä•žúľŽ°ú pTransDesc ŪŹ¨žĚłŪĄįŽ•ľ žįłž°įŪēėŽäĒ žĹĒŽďúŽď§žĚĄ Žč§ žįĺžēĄŽÉąžäĶŽčąŽč§. Ž≤ĒžúĄŽ•ľ žĚīŽßĆŪĀľ žĘĀŪėÄŽÜďÍ≥† žĹĒŽďúŽ•ľ Ž≥īŽčą žā¨žÜĆŪēú žĹĒŽĒ© žč§žąėŽ•ľ žįĺžēĄŽāľ žąė žěąžóąžäĶŽčąŽč§. žįł žČĹž£†? WINDBG Ž™ÖŽ†ĻžĖī žöĒžēĹ žěźž£ľ žďįŽäĒ windbg Ž™ÖŽ†ĻžĖīŽ•ľ Ž™á Íįú ž†ĀžĖīŽÜďžäĶŽčąŽč§. žěźžĄłŪēú Žāīžö©žĚÄ windbg help žôÄ žįłÍ≥†Ž¨łŪóĆŽ°ú ž†ĀžĖīŽÜďžĚÄ žĄúž†ĀŽď§žĚĄ žįłÍ≥†ŪēėžčúÍłį ŽįĒŽěćŽčąŽč§. (žč¨Ž≥ľ path žĄ§ž†ē) .symfix .sympath (žÜĆžä§ path žĄ§ž†ē) .srcpath .exepath (žč¨Ž≥ľŽ°úŽďú) .reload (ŪėĄŽĆÄ Ž°úŽďúŽźú Ž™®ŽďąžÉĀŪÉú) lm (Ž≤ĄÍ∑ł Ž∂ĄžĄĚ) !analyze (ŪėĄžě¨ ŪĒĄŽ°úžĄłžä§žĚė heap žÉĀŪÉú) !heap (Ž†ąžßÄžä§ŪĄį žÉĀŪÉú) R žä§Ž†ąŽďú žÉĀŪÉú (ŪĒĄŽ°úžĄłžä§žĚė Ž™®Žď† žä§Ž†ąŽďú Žāėžóī) ~

- 32. žä§Ž†ąŽďúžĽ®ŪÖćžä§ŪäłžĄ§ž†ē ~0s (0 Ž≤ąžä§Ž†ąŽďú) ~1s (1 Ž≤ąžä§Ž†ąŽďú) ~2s (2 Ž≤ąžä§Ž†ąŽďú) ŪėĄžě¨ žä§Ž†ąŽďú žĽ®ŪÖćžä§Ū䳞󟞥ú ŪĀ¨ŽěėžčúŪēú žĖīŽďúŽ†ąžä§žĚė žĹúžä§ŪÉĚžúľŽ°ú žĄ§ž†ē .ecxr ip Ž†ąžßÄžä§ŪĄįÍįÄ ÍįÄŽ¶¨Ūā§ŽäĒ žĹĒŽďúŽ°ú ž†źŪĒĄ .lsa eip ŽėźŽäĒ lsa rip ŪĒĄŽ°úÍ∑łŽěėŽ®ł Í∑łŽ£ĻžóźžĄú ÍłįŽ≥łž†ĀžúľŽ°ú žč§žčúŪēīžēľŪēėŽäĒ ŪÖĆžä§Ūäł (žĄúŽ≤Ą ŪĀīŽĚľžĚīžĖłŪäł Í≥ĶŪÜĶ) ŽāīŽ∂Ä ŪÖĆžä§Ūäł ŪėĻžĚÄ QAŽ°ú ŽĄėžĖīÍįÄÍłį ž†Ą ŪĒĄŽ°úÍ∑łŽěėŽįć Í∑łŽ£ĻžóźžĄú ÍłįŽ≥łž†ĀžúľŽ°ú ŪÜĶÍ≥ľŪēīžēľŪēėŽäĒ ŪÖĆžä§Ūäłžě֎蹎č§. žēĄž£ľ ÍįĄŽč®Ūē©ŽčąŽč§. 1. Ūěôž≤īŪĀ¨ žīąÍłįŪôĒ žĹĒŽďúžóź _CrtSetDbgFlag( _CRTDBG_ALLOC_MEM_DF | _CRTDBG_LEAK_CHECK_DF); žĘÖŽ£Ć žĹĒŽďúžóź _CrtCheckMemory(); ŽįėŽďúžčú žā¨žö©Ūē†Í≤É žĘÖŽ£Ćžčúžóź memory leakžĚīŽįúžÉĚŪēėŽäĒžßÄ žó¨Ž∂Ä, heap corruptionžĚī ŽįúžÉĚŪēėŽäĒžßÄ žó¨Ž∂Ä 2. DX ž≤īŪĀ¨ Í≤ĆžěĄ ŪĀīŽĚľžĚīžĖłŪäł žčúžěĎ ž†Ąžóź DXSDK Control PannelžóźžĄú debugŽ™®ŽďúŽ°ú žĄ§ž†ē, Break on Memory Leaks, Break on D3D9 Error žóź ž≤īŪĀ¨

- 33. 3. VC++ŽĒĒŽ≤ĄÍĪįŽ°ú žčúžěĎ,žĘÖŽ£Ćžčú Ž¶¨žÜĆžä§ ŽąĄžąė ŽįŹ ŪĀ¨Žěėžčú Ž≥īÍ≥† žóÜžĚī ÍĻĒŽĀĒŪēėÍ≤Ć žĘÖŽ£ĆŽźėžĖīžēľŪē®. 4. ŽĒĒŽ≤ĄÍĪįŽ•ľ žóįÍ≤įŪēėžßÄ žēäÍ≥† releaseŽ≤Ąž†ľžĚė exeŽ°ú žč§ŪĖČ, žĘÖŽ£Ćžčú ŪĀ¨Žěėžčú Ž≥īÍ≥† žóÜžĖīžēľŪē®. ŽßąžĻėŽ©į Žč§Žď§ žēĆÍ≥† Í≥Ąžč† Žāīžö©žĚľžąėŽŹĄ žěąžßÄŽßĆ, Ž™®Ž•īžčúŽäĒ Ž∂ĄŽď§ŽŹĄ ŽßéžĚĄÍ≤É ÍįôžēĄžĄú žčúÍįĄžĚĄ Žď§žó¨ Ž¨łžĄúŽ•ľ žěĎžĄĪŪĖąžäĶŽčąŽč§. Ž™®ž™ľŽ°ú ŽŹĄžõÄžĚī ŽźėžóąžúľŽ©ī žĘčÍ≤†žäĶŽčąŽč§. ž†Ąžā¨ž†ĀžúľŽ°ú žēąž†ēž†ĀžĚł žÜĆŪĒĄŪäłžõ®žĖī ÍįúŽįúžĚĄ žúĄŪēú ŪôėÍ≤ĹžĚī ÍĶ¨ž∂ēŽźėžóąÍłįŽ•ľ Ų̄ŽßĚŪē©ŽčąŽč§.

- 34. ŽĒĒŽ≤ĄÍĻÖ ÍīÄŽ†®Žźú ŽßéžĚÄ ž†ēŽ≥īÍĶźŽ•ėÍįÄ ÍįÄŽä•ŪēėŽč§Ž©ī ŽćĒŽćĒžöĪ žĘčÍ≤†ÍĶ¨žöĒ. žįłÍ≥†Ž¨łŪóĆ žč§ž†Ą žúąŽŹĄžöį ŽĒĒŽ≤ĄÍĻÖ(Advanced Windows Debugging) ,žóźžĚīžĹė WinDbg Ž°ú žČĹÍ≤Ć ŽįįžöįŽäĒ Windows Debugging ,žóźžĚīžĹė

![ŽĆÄž∂© ŪõĎžĖīŽ≥īŽčą NULL_POINTER_READ ŽĚľÍ≥† ŪēėŽäĒÍĶįžöĒ.

žĹĒŽďúžĚė žĖīŽäź ŽĚľžĚłžĚłžßÄ žįĺžēĄŽīÖžčúŽč§. WINDBG ÍįÄ Žč§žĚĆžĚė Ž™ÖŽ†ĻžĖīŽ•ľ žěÖŽ†•ŪēėŽĚľÍ≥† Ūē©ŽčąŽč§.

STACK_COMMAND: .ecxr ; ~~[e6c] ; .frame 0 ; ** Pseudo Context ** ; kb](https://image.slidesharecdn.com/2010-180106074510/85/2010-17-320.jpg)

![ÍĶČžě•Ūěą ÍłłÍ≤Ć Žāėžė¨ŪÖźŽćį ŪĀ¨ŽěėžčúŪēú žĖīŽďúŽ†ąžä§ Ž∂ÄÍ∑ľžĚĄ ŽīÖžčúŽč§.

Žāīžö©žĚĄ Ž≥īŽ©ī Ūē†ŽčĻŽźú žĖīŽďúŽ†ąžä§, ŪěôžóźžĄúžĚė Ž≤ĒžúĄ (start offset , end offset), Í∑łŽ¶¨Í≥† žā¨žĚīž¶ąÍįÄ ŽāėžėĶŽčąŽč§. ŪěôŽ©ĒŽ™®Ž¶¨ŽäĒ

ŽłĒŽü≠Žď§žĚī ŽßĀŪĀ¨Ž°ú žóįÍ≤įŽźėžĖīžěąžúľŽĮÄŽ°ú žē쎳ĒŽü≠žĚė end ÍįÄ ŪėĄžě¨ ŽłĒŽü≠žĚė start ÍįÄ Žź©ŽčąŽč§. ŪĎúžčúŽźú Ž∂ÄŽ∂ĄžĚī free()žóź žč§ŪĆ®Ūēú

Ž¨łž†úžĚė ŪěôŽłĒŽü≠žě֎蹎č§. Ž≥īŽ©ī start Ž∂ÄŽ∂ĄÍ≥ľ žā¨žĚīž¶ąÍįÄ žĚīžÉĀŪē©ŽčąŽč§. ž†ēžÉĀžĚī žēĄŽčąž£†.

ž¶Č žēě ŽłĒŽü≠žĚė Ž©ĒŽ™®Ž¶¨žóź Ž≠ĒÍįÄŽ•ľ žć®ŽĄ£Žč§ÍįÄ žė§Ž≤ĄŽüį ŪēīžĄú 0000000036a629b0 ŽłĒŽü≠žĚė Ūó§ŽćĒŽ•ľ ŽćģžĖīžćľžĚĄ ÍįÄŽä•žĄĪžĚī

ŽÜížäĶŽčąŽč§.

ŽįĒŽ°ú žēě ŽłĒŽü≠žĚė Ž©ĒŽ™®Ž¶¨ŽäĒ

0000000036a429a0: 0d9d0 . 20010 [101] - busy (20000)

žĚīžôÄ ÍįôÍ≥† žā¨žĚīž¶ąŽäĒ 16 žßĄžąėŽ°ú 20000h, 131072 bytes žě֎蹎č§.

žĚīž†ú 131072 bytes žā¨žĚīž¶ąŽ°ú Ūē†ŽčĻŽįõŽäĒ Ž©ĒŽ™®Ž¶¨žĚė ŪŹ¨žĚłŪĄįŽ•ľ žįĺžēĄŽīÖžčúŽč§.

Žč§žĚĆžĚė Ūē®žąėŽ°ú CRT heap Ūē†ŽčĻŪē®žąė(new, malloc)ÍįÄ Ūėłž∂úŽź†ŽēĆ Ūõ̥֞ ÍĪł žąė žěąžäĶŽčąŽč§.

_CRT_ALLOC_HOOK _CrtSetAllocHook(_CRT_ALLOC_HOOK allocHook);

Í≤ƞ쥞ĄúŽ≤ĄžĚė žīąÍłįŪôĒ Ž∂ÄŽ∂Ąžóź Ž©ĒŽ™®Ž¶¨ Ūē†ŽčĻ ŪõĄŪāĻ Ūē®žąėŽ•ľ žĄ§ž†ēŪē©ŽčąŽč§.](https://image.slidesharecdn.com/2010-180106074510/85/2010-28-320.jpg)