20161102 cms security

- 2. 自己紹介 –長内 毅志 (おさない たけし) –2011年~ Movable Typeプロダクトマネージャー –2014年~ ディベロッパーリレーションマネージャー エバンジェリスト

- 3. アジェンダ ?颁惭厂のセキュリティと攻撃の実际 ?Movable Type の安全な構築 ?クラウド環境構築のポイント ?Movable Type の最新情報とラインアップ ?コミュニティ

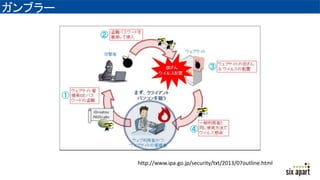

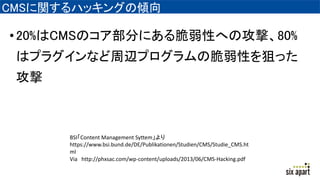

- 9. CMSに関するハッキングの傾向 ?20%はCMSのコア部分にある脆弱性への攻撃、80% はプラグインなど周辺プログラムの脆弱性を狙った 攻撃 BSI「Content Management Syttem」より https://www.bsi.bund.de/DE/Publikationen/Studien/CMS/Studie_CMS.ht ml Via http://phxsac.com/wp-content/uploads/2013/06/CMS-Hacking.pdf

- 11. コード内の识别情报

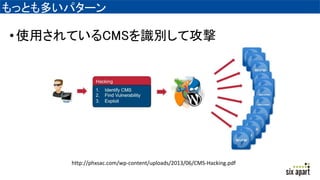

- 12. ? オープンソースCMSが脆弱なわけではない ? 活発なプロジェクトは固く作らており、パッチの供給も早い ? MTも同様、セキュリティ対応は早い ? FingerPrint(指紋)が紛れ込むことが多いことが問題 ? 管理画面のURL特定=>攻撃につながる

- 14. ブルートフォースの例 [30/Aug/2014:22:09:48 +0900] "POST /wp-login.php HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:49 +0900] "POST /wp-login.php HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:50 +0900] "POST /wp-login.php HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:53 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:54 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:55 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:56 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-" [30/Aug/2014:22:09:58 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-"

- 19. Movable Type の安全な運用のために ?Movable Type を安全に運用するためのポイント

- 20. 最新版を使う ?最新版を使う

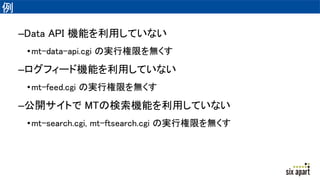

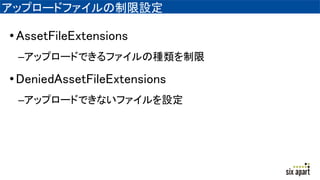

- 24. 例 –Data API 機能を利用していない ?mt-data-api.cgi の実行権限を無くす –ログフィード機能を利用していない ?mt-feed.cgi の実行権限を無くす –公開サイトで MTの検索機能を利用していない ?mt-search.cgi, mt-ftsearch.cgi の実行権限を無くす

- 25. パスワードの強度を上げる 文字種の数 4桁 6桁 8桁 10種 (数字のみ) 1万 100万 1億 26種 (英小文字) 約46万 約3億 約2千億 62種 (英数字) 約1500万 約570億 約220兆 94種 (英数記号) 約7800万 約6900億 約6100兆 「Web担当者フォーラム」より http://web- tan.forum.impressrd.jp/e/2014/05/09/17197/page%3D0,6

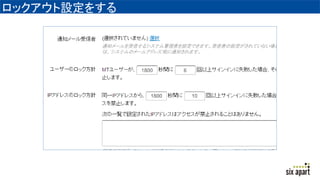

- 26. ロックアウト设定をする

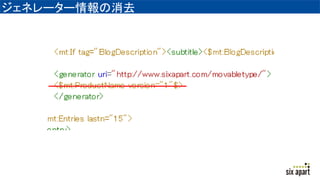

- 27. ジェネレーター情报の消去

- 33. この章について ?一般的なクラウドサービスについて言及 (Microsoft Azure、AWS) (PowerCMS クラウド、Movable Type クラウド版など、クラウド基盤 を利用したCMSサービスは「クラウドCMSサービス」と称します)

- 36. クラウド事業者のセキュリティレベルは高い ?Azureなら –国際規格 (ISO 27001、HIPAA、FedRAMP、SOC 1/2) –英国 (G-Cloud) –オーストラリア (I-RAP) –シンガポール (MTCS) 出典: https://azure.microsoft.com/ja-jp/support/trust-center/compliance/

- 37. Azure 仮想マシンのダウンタイム ?Azure 仮想マシンの稼働率 99.9996% –40.07分のダウンタイム 画像及びデータはCloudSquare (https://cloudharmony.com/cloudsquare) via “Publickey” (http://www.publickey1.jp/) より

- 38. AWSのダウンタイム ?AWS EC2の稼働率 99.9992% –2回の障害 16.88分のダウンタイム 画像及びデータはCloudSquare (https://cloudharmony.com/cloudsquare) via “Publickey” (http://www.publickey1.jp/) より

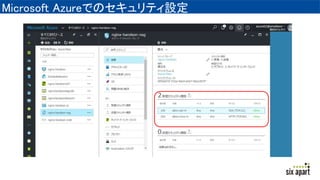

- 42. 础奥厂でのセキュリティ设定

- 44. クラウドのセキュリティチェックは申請が必要 ?Microsoft Azure での侵入テスト申請 –http://blogs.msdn.com/b/dsazurejp/archive/2014/10/15/micro soft-azure-penetration-test-request.aspx ?侵入テスト AWS セキュリティセンター –https://aws.amazon.com/jp/security/penetration-testing/

- 45. セキュリティチェックポリシーは事前にすり合わせを ?事前に確認と手続きを ?サーバー管理担当者やシステム構築担当者との手 続きが必要 ?クラウドCMSサービスの場合、サービス提供者へ問 い合わせを

- 48. Movable Type を利用したクラウドCMSサービス ?PowerCMS クラウド –Movable Type + PowerCMSのクラウドサービス –高機能、エンタープライズ ?Movable Type クラウド版 –Movable Type のクラウドサービス –ブログ、中小から大規模サイトまで

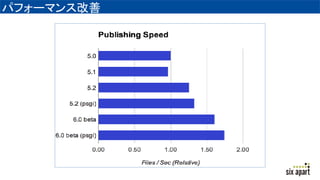

- 52. パフォーマンス改善

- 53. MT6 からの新機能「Data API」 ?REST 形式のAPI ?Movable Type のデータを読み込み?書き込み?保存 可能 ?JSON形式でデータ取得

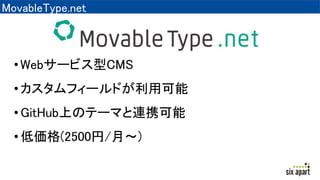

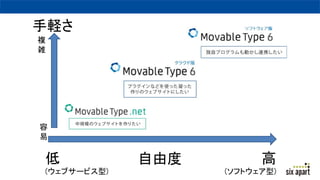

- 54. Movable Type のラインアップ ?Movable Type ?Movable Type クラウド ?MovableType.net

- 60. MT on AWS ?AWS marketplace で提供 ?microインスタンスは無料(AWS使用料別)

- 61. 惭罢コミュニティとイベント

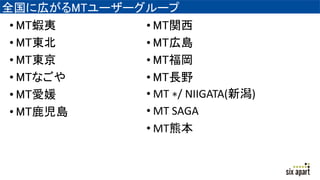

- 62. 全国に広がるMTユーザーグループ ? MT蝦夷 ? MT東北 ? MT東京 ? MTなごや ? MT愛媛 ? MT鹿児島 ? MT関西 ? MT広島 ? MT福岡 ? MT長野 ? MT ?/ NIIGATA(新潟) ? MT SAGA ? MT熊本

- 64. MTDDC Meetup TOKYO 2015 200人以上が参加

- 65. MTDDC Meetup TOKTO 2016 開催 65 11月12日(土)お台場で開催!

- 66. ご清聴ありがとうございました

![ブルートフォースの例

[30/Aug/2014:22:09:48 +0900] "POST /wp-login.php HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:49 +0900] "POST /wp-login.php HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:50 +0900] "POST /wp-login.php HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:53 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:54 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:55 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:56 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-"

[30/Aug/2014:22:09:58 +0900] "POST /mt.cgi HTTP/1.0" 200 5529 "-" "-"](https://image.slidesharecdn.com/20161102cmssecurity-161102060421/85/20161102-cms-security-14-320.jpg)