–ö–Α–Κ –Ω–Ψ―¹―²―Ä–Ψ–Η―²―¨ ―¹–Η―¹―²–Β–Φ―É –‰–ë –≤ –Κ―Ä–Η–Ζ–Η―¹; 3 ―¹–Ω–Ψ―¹–Ψ–±–Α ―¹–Ϋ–Η–Ε–Β–Ϋ–Η―è –Ζ–Α―²―Ä–Α―² –Ϋ–Α –‰–ë

- 1. 1 –û―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤, –Ψ―Ä–≥–Φ–Β―Ä―΄ –Η DLP –ö–Α–Κ –Ω–Ψ―¹―²―Ä–Ψ–Η―²―¨ ―¹–Η―¹―²–Β–Φ―É –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η –≤ –Κ―Ä–Η–Ζ–Η―¹? –‰–Μ–Η 3 ―¹–Ω–Ψ―¹–Ψ–±–Α ―¹–Ϋ–Η–Ε–Β–Ϋ–Η―è –Ζ–Α―²―Ä–Α―² –Ϋ–Α –‰–ë –£–Β–±–Η–Ϋ–Α―Ä 10 –Φ–Α―Ä―²–Α, 2016

- 2. 2 –†–Β–≥–Μ–Α–Φ–Β–Ϋ―² –≤–Β–±–Η–Ϋ–Α―Ä–Α οɉ –£–Β–±–Η–Ϋ–Α―Ä ―Ä–Α―¹―¹―΅–Η―²–Α–Ϋ –Ω―Ä–Η–Φ–Β―Ä–Ϋ–Ψ –Ϋ–Α 40 –Φ–Η–Ϋ―É―² οɉ –£–Ψ–Ω―Ä–Ψ―¹―΄ –Ζ–Α–¥–Α–≤–Α–Ι―²–Β –Ω–Ψ ―Ö–Ψ–¥―É –≤–Β–±–Η–Ϋ–Α―Ä–Α –Ω–Η―¹―¨–Φ–Β–Ϋ–Ϋ–Ψ –≤–Ψ –≤–Κ–Μ–Α–¥–Κ―É ¬Ϊ–£–Ψ–Ω―Ä–Ψ―¹―΄¬Μ οɉ –Γ–Β–Κ―Ü–Η―è –Ψ―²–≤–Β―²–Ψ–≤ –Ϋ–Α –≤–Ψ–Ω―Ä–Ψ―¹―΄ –±―É–¥–Β―² –Ω–Ψ―¹–Μ–Β –¥–Ψ–Κ–Μ–Α–¥–Ψ–≤ οɉ –¦―é–±―΄–Β ―²–Β―Ö–Ϋ–Η―΅–Β―¹–Κ–Η–Β –Η –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η–Ψ–Ϋ–Ϋ―΄–Β –≤–Ψ–Ω―Ä–Ψ―¹―΄ –Ω–Η―à–Η―²–Β –≤ ―΅–Α―² οɉ –Γ―¹―΄–Μ–Κ–Α –Ϋ–Α –Ζ–Α–Ω–Η―¹―¨ –Η –Ω―Ä–Β–Ζ–Β–Ϋ―²–Α―Ü–Η―è –±―É–¥―É―² –≤ ―Ä–Α―¹―¹―΄–Μ–Κ–Β –Ω–Ψ―¹–Μ–Β –≤–Β–±–Η–Ϋ–Α―Ä–Α!

- 3. 3 –™―Ä―É–Ω–Ω–Α –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Ι InfoWatch –Ψ–±―ä–Β–¥–Η–Ϋ―è–Β―² ―Ä–Ψ―¹―¹–Η–Ι―¹–Κ–Η―Ö –Η –Ζ–Α―Ä―É–±–Β–Ε–Ϋ―΄―Ö ―Ä–Α–Ζ―Ä–Α–±–Ψ―²―΅–Η–Κ–Ψ–≤ –Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ–Ϋ―΄―Ö –Ω―Ä–Ψ–¥―É–Κ―²–Ψ–≤ –Η ―Ä–Β―à–Β–Ϋ–Η–Ι –¥–Μ―è –Ψ–±–Β―¹–Ω–Β―΅–Β–Ϋ–Η―è –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Ψ–Ϋ–Ϋ–Ψ–Ι –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η–Ι, –Ω―Ä–Ψ―²–Η–≤–Ψ–¥–Β–Ι―¹―²–≤–Η―è –≤–Ϋ–Β―à–Ϋ–Η–Φ –Η –≤–Ϋ―É―²―Ä–Β–Ϋ–Ϋ–Η–Φ ―É–≥―Ä–Ψ–Ζ–Α–Φ –û–Ϋ–Μ–Α–Ι–Ϋ-―¹–Β―Ä–≤–Η―¹ Safe-Doc.com ―Ä–Α–Ζ―Ä–Α–±–Ψ―²–Α–Ϋ –±–Α―Ä–Ϋ–Α―É–Μ―¨―¹–Κ–Η–Φ–Η –‰–Δ-–Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è–Φ–Η. –û―¹–Ϋ–Ψ–≤–Ϋ–Α―è –Ζ–Α–¥–Α―΅–Α ―¹–Β―Ä–≤–Η―¹–Α βÄî –Ω–Ψ–Φ–Ψ―â―¨ ―é―Ä–Η–¥–Η―΅–Β―¹–Κ–Η–Φ –Μ–Η―Ü–Α–Φ –Η –Ω―Ä–Β–¥–Ω―Ä–Η–Ϋ–Η–Φ–Α―²–Β–Μ―è–Φ –≤ –Ω–Ψ–¥–≥–Ψ―²–Ψ–≤–Κ–Β –¥–Ψ–Κ―É–Φ–Β–Ϋ―²–Ψ–≤, ―¹–Ψ–Ψ―²–≤–Β―²―¹―²–≤―É―é―â–Η―Ö ―²―Ä–Β–±–Ψ–≤–Α–Ϋ–Η―è–Φ –Λ–½-152, –Α ―²–Α–Κ–Ε–Β –Ω–Ψ―¹―²―Ä–Ψ–Β–Ϋ–Η–Η ―ç–Μ–Β–Κ―²―Ä–Ψ–Ϋ–Ϋ–Ψ–≥–Ψ –¥–Ψ–Κ―É–Φ–Β–Ϋ―²–Ψ–Ψ–±–Ψ―Ä–Ψ―²–Α

- 4. 4 –£–Β–¥―É―â–Η–Β –≤–Β–±–Η–Ϋ–Α―Ä–Α –€–Α―Ä–Η―è –£–Ψ―Ä–Ψ–Ϋ–Ψ–≤–Α –£–Β–¥―É―â–Η–Ι ―ç–Κ―¹–Ω–Β―Ä―² –Ω–Ψ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Ψ–Ϋ–Ϋ–Ψ–Ι –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η InfoWatch –ù–Η–Κ–Η―²–Α –™–Ψ–Μ–Ψ–Μ–Ψ–±–Ψ–≤ –£–Β–¥―É―â–Η–Ι –Η–Ϋ–Ε–Β–Ϋ–Β―Ä –Ψ―²–¥–Β–Μ–Α –Ζ–Α―â–Η―²―΄ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Η safe-doc.com

- 5. 5 –ß–Α―¹―²―¨ 1 –û―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤ –Κ–Α–Κ ―¹–Ω–Ψ―¹–Ψ–± ―¹–Ϋ–Η–Ε–Β–Ϋ–Η―è –Ζ–Α―²―Ä–Α―² –Ϋ–Α –‰–ë

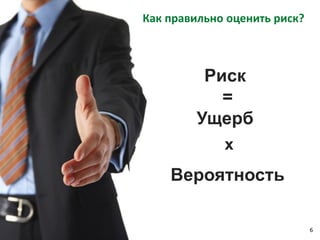

- 6. 6 –ö–Α–Κ –Ω―Ä–Α–≤–Η–Μ―¨–Ϋ–Ψ –Ψ―Ü–Β–Ϋ–Η―²―¨ ―Ä–Η―¹–Κ? –†–Η―¹–Κ = –Θ―â–Β―Ä–± x –£–Β―Ä–Ψ―è―²–Ϋ–Ψ―¹―²―¨

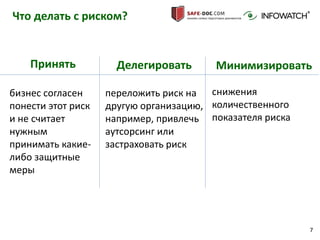

- 7. 7 –ß―²–Ψ –¥–Β–Μ–Α―²―¨ ―¹ ―Ä–Η―¹–Κ–Ψ–Φ? –ü―Ä–Η–Ϋ―è―²―¨ –î–Β–Μ–Β–≥–Η―Ä–Ψ–≤–Α―²―¨ –€–Η–Ϋ–Η–Φ–Η–Ζ–Η―Ä–Ψ–≤–Α―²―¨ –±–Η–Ζ–Ϋ–Β―¹ ―¹–Ψ–≥–Μ–Α―¹–Β–Ϋ –Ω–Ψ–Ϋ–Β―¹―²–Η ―ç―²–Ψ―² ―Ä–Η―¹–Κ –Η –Ϋ–Β ―¹―΅–Η―²–Α–Β―² –Ϋ―É–Ε–Ϋ―΄–Φ –Ω―Ä–Η–Ϋ–Η–Φ–Α―²―¨ –Κ–Α–Κ–Η–Β- –Μ–Η–±–Ψ –Ζ–Α―â–Η―²–Ϋ―΄–Β –Φ–Β―Ä―΄ –Ω–Β―Ä–Β–Μ–Ψ–Ε–Η―²―¨ ―Ä–Η―¹–Κ –Ϋ–Α –¥―Ä―É–≥―É―é –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η―é, –Ϋ–Α–Ω―Ä–Η–Φ–Β―Ä, –Ω―Ä–Η–≤–Μ–Β―΅―¨ –Α―É―²―¹–Ψ―Ä―¹–Η–Ϋ–≥ –Η–Μ–Η –Ζ–Α―¹―²―Ä–Α―Ö–Ψ–≤–Α―²―¨ ―Ä–Η―¹–Κ ―¹–Ϋ–Η–Ε–Β–Ϋ–Η―è –Κ–Ψ–Μ–Η―΅–Β―¹―²–≤–Β–Ϋ–Ϋ–Ψ–≥–Ψ –Ω–Ψ–Κ–Α–Ζ–Α―²–Β–Μ―è ―Ä–Η―¹–Κ–Α

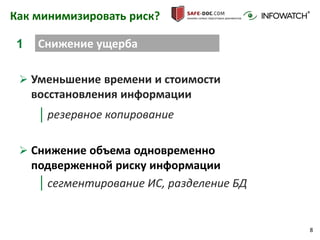

- 8. 8 –ö–Α–Κ –Φ–Η–Ϋ–Η–Φ–Η–Ζ–Η―Ä–Ψ–≤–Α―²―¨ ―Ä–Η―¹–Κ? οɉ –Θ–Φ–Β–Ϋ―¨―à–Β–Ϋ–Η–Β –≤―Ä–Β–Φ–Β–Ϋ–Η –Η ―¹―²–Ψ–Η–Φ–Ψ―¹―²–Η –≤–Ψ―¹―¹―²–Α–Ϋ–Ψ–≤–Μ–Β–Ϋ–Η―è –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Η ―Ä–Β–Ζ–Β―Ä–≤–Ϋ–Ψ–Β –Κ–Ψ–Ω–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β οɉ –Γ–Ϋ–Η–Ε–Β–Ϋ–Η–Β –Ψ–±―ä–Β–Φ–Α –Ψ–¥–Ϋ–Ψ–≤―Ä–Β–Φ–Β–Ϋ–Ϋ–Ψ –Ω–Ψ–¥–≤–Β―Ä–Ε–Β–Ϋ–Ϋ–Ψ–Ι ―Ä–Η―¹–Κ―É –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Η ―¹–Β–≥–Φ–Β–Ϋ―²–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β –‰–Γ, ―Ä–Α–Ζ–¥–Β–Μ–Β–Ϋ–Η–Β –ë–î 1 –Γ–Ϋ–Η–Ε–Β–Ϋ–Η–Β ―É―â–Β―Ä–±–Α

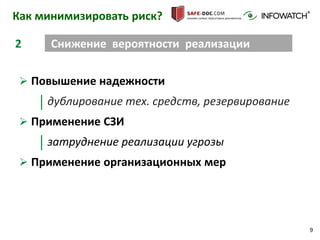

- 9. 9 –ö–Α–Κ –Φ–Η–Ϋ–Η–Φ–Η–Ζ–Η―Ä–Ψ–≤–Α―²―¨ ―Ä–Η―¹–Κ? οɉ –ü–Ψ–≤―΄―à–Β–Ϋ–Η–Β –Ϋ–Α–¥–Β–Ε–Ϋ–Ψ―¹―²–Η –¥―É–±–Μ–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β ―²–Β―Ö. ―¹―Ä–Β–¥―¹―²–≤, ―Ä–Β–Ζ–Β―Ä–≤–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β οɉ –ü―Ä–Η–Φ–Β–Ϋ–Β–Ϋ–Η–Β –Γ–½–‰ –Ζ–Α―²―Ä―É–¥–Ϋ–Β–Ϋ–Η–Β ―Ä–Β–Α–Μ–Η–Ζ–Α―Ü–Η–Η ―É–≥―Ä–Ψ–Ζ―΄ οɉ –ü―Ä–Η–Φ–Β–Ϋ–Β–Ϋ–Η–Β –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η–Ψ–Ϋ–Ϋ―΄―Ö –Φ–Β―Ä 2 –Γ–Ϋ–Η–Ε–Β–Ϋ–Η–Β –≤–Β―Ä–Ψ―è―²–Ϋ–Ψ―¹―²–Η ―Ä–Β–Α–Μ–Η–Ζ–Α―Ü–Η–Η

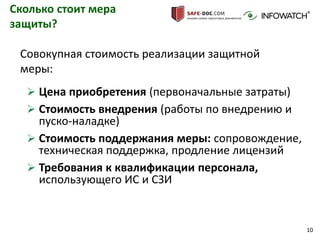

- 10. 10 –Γ–Κ–Ψ–Μ―¨–Κ–Ψ ―¹―²–Ψ–Η―² –Φ–Β―Ä–Α –Ζ–Α―â–Η―²―΄? οɉ –Π–Β–Ϋ–Α –Ω―Ä–Η–Ψ–±―Ä–Β―²–Β–Ϋ–Η―è (–Ω–Β―Ä–≤–Ψ–Ϋ–Α―΅–Α–Μ―¨–Ϋ―΄–Β –Ζ–Α―²―Ä–Α―²―΄) οɉ –Γ―²–Ψ–Η–Φ–Ψ―¹―²―¨ –≤–Ϋ–Β–¥―Ä–Β–Ϋ–Η―è (―Ä–Α–±–Ψ―²―΄ –Ω–Ψ –≤–Ϋ–Β–¥―Ä–Β–Ϋ–Η―é –Η –Ω―É―¹–Κ–Ψ-–Ϋ–Α–Μ–Α–¥–Κ–Β) οɉ –Γ―²–Ψ–Η–Φ–Ψ―¹―²―¨ –Ω–Ψ–¥–¥–Β―Ä–Ε–Α–Ϋ–Η―è –Φ–Β―Ä―΄: ―¹–Ψ–Ω―Ä–Ψ–≤–Ψ–Ε–¥–Β–Ϋ–Η–Β, ―²–Β―Ö–Ϋ–Η―΅–Β―¹–Κ–Α―è –Ω–Ψ–¥–¥–Β―Ä–Ε–Κ–Α, –Ω―Ä–Ψ–¥–Μ–Β–Ϋ–Η–Β –Μ–Η―Ü–Β–Ϋ–Ζ–Η–Ι οɉ –Δ―Ä–Β–±–Ψ–≤–Α–Ϋ–Η―è –Κ –Κ–≤–Α–Μ–Η―³–Η–Κ–Α―Ü–Η–Η –Ω–Β―Ä―¹–Ψ–Ϋ–Α–Μ–Α, –Η―¹–Ω–Ψ–Μ―¨–Ζ―É―é―â–Β–≥–Ψ –‰–Γ –Η –Γ–½–‰ –Γ–Ψ–≤–Ψ–Κ―É–Ω–Ϋ–Α―è ―¹―²–Ψ–Η–Φ–Ψ―¹―²―¨ ―Ä–Β–Α–Μ–Η–Ζ–Α―Ü–Η–Η –Ζ–Α―â–Η―²–Ϋ–Ψ–Ι –Φ–Β―Ä―΄:

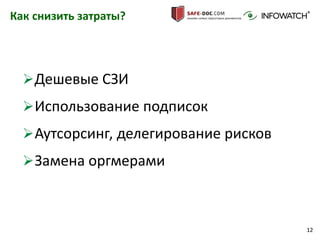

- 12. 12 –ö–Α–Κ ―¹–Ϋ–Η–Ζ–Η―²―¨ –Ζ–Α―²―Ä–Α―²―΄? οɉ–î–Β―à–Β–≤―΄–Β –Γ–½–‰ οɉ–‰―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η–Β –Ω–Ψ–¥–Ω–Η―¹–Ψ–Κ οɉ–ê―É―²―¹–Ψ―Ä―¹–Η–Ϋ–≥, –¥–Β–Μ–Β–≥–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β ―Ä–Η―¹–Κ–Ψ–≤ οɉ–½–Α–Φ–Β–Ϋ–Α –Ψ―Ä–≥–Φ–Β―Ä–Α–Φ–Η

- 13. 13 –€–Β–Ϋ–Β–¥–Ε–Φ–Β–Ϋ―² –‰–ë –Ω–Ψ-―Ä―É―¹―¹–Κ–Η –ö–Ψ–≥–¥–Α ―¹–Μ―É―΅–Α–Β―²―¹―è –Η–Ϋ―Ü–Η–¥–Β–Ϋ―² –‰–ëβÄΠ

- 14. 14 –û―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤ –‰–ë –Θ–Ω―Ä–Α–≤–Μ–Β–Ϋ–Η–Β –‰–ë-―Ä–Η―¹–Κ–Α–Φ–Η βÄ™ ―è–¥―Ä–Ψ ―¹–Η―¹―²–Β–Φ―΄ –Φ–Β–Ϋ–Β–¥–Ε–Φ–Β–Ϋ―²–Α –‰–ë (ISO 27001: 2013) βÄΔ Planning (–ü–Μ–Α–Ϋ–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β) βÄΔ Operation (–Λ―É–Ϋ–Κ―Ü–Η–Ψ–Ϋ–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β) βÄΔ Performance evaluation (–û―Ü–Β–Ϋ–Κ–Α ―Ä–Β–Ζ―É–Μ―¨―²–Α―²–Η–≤–Ϋ–Ψ―¹―²–Η) βÄΔ Improvement (–Θ–Μ―É―΅―à–Β–Ϋ–Η–Β)

- 15. 15 –Θ–Ω―Ä–Α–≤–Μ–Β–Ϋ–Η–Β –‰–ë ―Ä–Η―¹–Κ–Α–Φ–Η –Η–Ζ–±–Α–≤–Μ―è–Β―² –Φ–Β–Ϋ–Β–¥–Ε–Φ–Β–Ϋ―² –Ψ―² ―¹―²–Η―Ö–Η–Ι–Ϋ–Ψ―¹―²–Η –Η –Ω–Ψ–Ζ–≤–Ψ–Μ―è–Β―² ―¹–Φ–Ψ―²―Ä–Β―²―¨ –Ϋ–Α –‰–ë –±–Ψ–Μ–Β–Β –Κ–Ψ–Φ–Ω–Μ–Β–Κ―¹–Ϋ–Ψ –Η ―¹–Η―¹―²–Β–Φ–Ϋ–Ψ βÄ™ ―².–Ϋ. ¬Ϊhelicopter view¬Μ

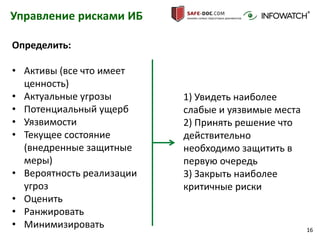

- 16. 16 –Θ–Ω―Ä–Α–≤–Μ–Β–Ϋ–Η–Β ―Ä–Η―¹–Κ–Α–Φ–Η –‰–ë –û–Ω―Ä–Β–¥–Β–Μ–Η―²―¨: βÄΔ –ê–Κ―²–Η–≤―΄ (–≤―¹–Β ―΅―²–Ψ –Η–Φ–Β–Β―² ―Ü–Β–Ϋ–Ϋ–Ψ―¹―²―¨) βÄΔ –ê–Κ―²―É–Α–Μ―¨–Ϋ―΄–Β ―É–≥―Ä–Ψ–Ζ―΄ βÄΔ –ü–Ψ―²–Β–Ϋ―Ü–Η–Α–Μ―¨–Ϋ―΄–Ι ―É―â–Β―Ä–± βÄΔ –Θ―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η βÄΔ –Δ–Β–Κ―É―â–Β–Β ―¹–Ψ―¹―²–Ψ―è–Ϋ–Η–Β (–≤–Ϋ–Β–¥―Ä–Β–Ϋ–Ϋ―΄–Β –Ζ–Α―â–Η―²–Ϋ―΄–Β –Φ–Β―Ä―΄) βÄΔ –£–Β―Ä–Ψ―è―²–Ϋ–Ψ―¹―²―¨ ―Ä–Β–Α–Μ–Η–Ζ–Α―Ü–Η–Η ―É–≥―Ä–Ψ–Ζ βÄΔ –û―Ü–Β–Ϋ–Η―²―¨ βÄΔ –†–Α–Ϋ–Ε–Η―Ä–Ψ–≤–Α―²―¨ βÄΔ –€–Η–Ϋ–Η–Φ–Η–Ζ–Η―Ä–Ψ–≤–Α―²―¨ 1) –Θ–≤–Η–¥–Β―²―¨ –Ϋ–Α–Η–±–Ψ–Μ–Β–Β ―¹–Μ–Α–±―΄–Β –Η ―É―è–Ζ–≤–Η–Φ―΄–Β –Φ–Β―¹―²–Α 2) –ü―Ä–Η–Ϋ―è―²―¨ ―Ä–Β―à–Β–Ϋ–Η–Β ―΅―²–Ψ –¥–Β–Ι―¹―²–≤–Η―²–Β–Μ―¨–Ϋ–Ψ –Ϋ–Β–Ψ–±―Ö–Ψ–¥–Η–Φ–Ψ –Ζ–Α―â–Η―²–Η―²―¨ –≤ –Ω–Β―Ä–≤―É―é –Ψ―΅–Β―Ä–Β–¥―¨ 3) –½–Α–Κ―Ä―΄―²―¨ –Ϋ–Α–Η–±–Ψ–Μ–Β–Β –Κ―Ä–Η―²–Η―΅–Ϋ―΄–Β ―Ä–Η―¹–Κ–Η

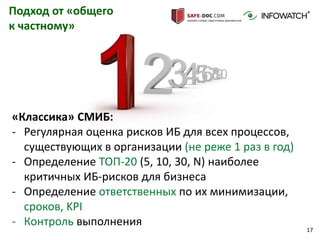

- 17. 17 –ü–Ψ–¥―Ö–Ψ–¥ –Ψ―² ¬Ϊ–Ψ–±―â–Β–≥–Ψ –Κ ―΅–Α―¹―²–Ϋ–Ψ–Φ―É¬Μ ¬Ϊ–ö–Μ–Α―¹―¹–Η–Κ–Α¬Μ –Γ–€–‰–ë: - –†–Β–≥―É–Μ―è―Ä–Ϋ–Α―è –Ψ―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤ –‰–ë –¥–Μ―è –≤―¹–Β―Ö –Ω―Ä–Ψ―Ü–Β―¹―¹–Ψ–≤, ―¹―É―â–Β―¹―²–≤―É―é―â–Η―Ö –≤ –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η–Η (–Ϋ–Β ―Ä–Β–Ε–Β 1 ―Ä–Α–Ζ –≤ –≥–Ψ–¥) - –û–Ω―Ä–Β–¥–Β–Μ–Β–Ϋ–Η–Β –Δ–û–ü-20 (5, 10, 30, N) –Ϋ–Α–Η–±–Ψ–Μ–Β–Β –Κ―Ä–Η―²–Η―΅–Ϋ―΄―Ö –‰–ë-―Ä–Η―¹–Κ–Ψ–≤ –¥–Μ―è –±–Η–Ζ–Ϋ–Β―¹–Α - –û–Ω―Ä–Β–¥–Β–Μ–Β–Ϋ–Η–Β –Ψ―²–≤–Β―²―¹―²–≤–Β–Ϋ–Ϋ―΄―Ö –Ω–Ψ –Η―Ö –Φ–Η–Ϋ–Η–Φ–Η–Ζ–Α―Ü–Η–Η, ―¹―Ä–Ψ–Κ–Ψ–≤, KPI - –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ –≤―΄–Ω–Ψ–Μ–Ϋ–Β–Ϋ–Η―è

- 18. 18 –ü–Ψ–¥―Ö–Ψ–¥ –Ψ―² ¬Ϊ―΅–Α―¹―²–Ϋ–Ψ–≥–Ψ –Κ –Ψ–±―â–Β–Φ―É¬Μ –£–Ϋ–Β–¥―Ä―è–Β―²―¹―è –Ϋ–Ψ–≤―΄–Ι –±–Η–Ζ–Ϋ–Β―¹-–Ω―Ä–Ψ―Ü–Β―¹―¹βÄΠ –½–Α–¥–Α―΅–Α - –Ψ―Ü–Β–Ϋ–Η―²―¨ ―Ä–Η―¹–Κ–Η –‰–ë –ë―É–¥–Β―² ―Ä–Β–Α–Μ―¨–Ϋ―΄–Ι –Ω―Ä–Η–Φ–Β―Ä

- 19. 19 –û –Φ–Β―²–Ψ–¥–Η–Κ–Β –Ψ―Ü–Β–Ϋ–Κ–Η ―Ä–Η―¹–Κ–Ψ–≤ –€–Β―²–Ψ–¥–Η–Κ–Η –Φ–Ψ–≥―É―² –±―΄―²―¨ ―Ä–Α–Ζ–Ϋ―΄–Β.. CRAMM, OCTAVE, RiskWatch, FRAP, CORAS, –™–†–‰–Λ, ―¹–Ψ–±―¹―²–≤–Β–Ϋ–Ϋ–Α―è ―Ä–Α–Ζ―Ä–Α–±–Ψ―²–Κ–Α –€–Β―²–Ψ–¥–Η–Κ–Η –Φ–Ψ–≥―É―² –±―΄―²―¨ –Ω―Ä–Ψ―¹―²―΄–Β –Η ―¹–Μ–Ψ–Ε–Ϋ―΄–Β: ―¹ –Φ–Ϋ–Ψ–≥–Ψ―ç―²–Α–Ε–Ϋ―΄–Φ–Η ―³–Ψ―Ä–Φ―É–Μ–Α–Φ–Η –Η–Μ–Η –≤ –≤–Η–¥–Β ¬Ϊ―¹–≤–Β―²–Ψ―³–Ψ―Ä–Α¬Μ, ―¹ ―Ä–Α―¹―΅–Β―²–Ψ–Φ ―É―â–Β―Ä–±–Α –≤ ―΅–Η―¹–Μ–Α―Ö –Η–Μ–Η –±–Β–Ζ –™–Μ–Α–≤–Ϋ–Ψ–Β βÄ™ –Φ–Β―²–Ψ–¥–Η–Κ–Α –¥–Ψ–Μ–Ε–Ϋ–Α –±―΄―²―¨ –Ω–Ψ–Ϋ―è―²–Ϋ–Α –¥–Μ―è –≤―¹–Β―Ö!

- 20. 20 –£–Ψ–Ζ–Φ–Ψ–Ε–Ϋ―΄–Β ¬Ϊ–≥―Ä–Α–±–Μ–Η¬Μ –ß―²–Ψ –±―΄–Μ–Ψ ―¹–¥–Β–Μ–Α–Ϋ–Ψ –Ϋ–Β ―²–Α–Κ? 1. –ù–Β–¥–Ψ―¹―²–Α―²–Ψ―΅–Ϋ―΄–Ι ―É―Ä–Ψ–≤–Β–Ϋ―¨ –Ζ―Ä–Β–Μ–Ψ―¹―²–Η –‰–ë –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η–Η (–Ψ―²―¹―É―²―¹―²–≤–Η–Β ―²―Ä–Β–±―É–Β–Φ―΄―Ö –‰–ë-–Ω―Ä–Ψ―Ü–Β―¹―¹–Ψ–≤, –Ω―Ä–Ψ―Ü–Β–¥―É―Ä –Η ―¹―Ä–Β–¥―¹―²–≤ –Ζ–Α―â–Η―²―΄, –Κ–Ψ–Φ–Ω–Β―²–Β–Ϋ―Ü–Η–Ι –Η ―².–Ω.) 2. –ù–Β–Ψ–±―ä–Β–Κ―²–Η–≤–Ϋ–Α―è –Ψ―Ü–Β–Ϋ–Κ–Α –Α–Κ―²―É–Α–Μ―¨–Ϋ―΄―Ö ―É–≥―Ä–Ψ–Ζ 3. –ù–Β–¥–Ψ–Ψ―Ü–Β–Ϋ–Β–Ϋ –Ω–Ψ―²–Β–Ϋ―Ü–Η–Α–Μ―¨–Ϋ―΄–Ι ―É―â–Β―Ä–± (–Ω―Ä–Η ―Ä–Α–Ϋ–Ε–Η―Ä–Ψ–≤–Α–Ϋ–Η–Η ―Ä–Η―¹–Κ –Ϋ–Β –Ω–Ψ–Ω–Α–Μ –≤ –Δ–û–ü-N) –Γ–Η―²―É–Α―Ü–Η―è: –≤ –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η –Ω―Ä–Ψ–≤–Β–¥–Β–Ϋ–Α –Ψ―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤, –≤―΄―Ä–Α–±–Ψ―²–Α–Ϋ –Ω–Μ–Α–Ϋ –Ω–Ψ –Ζ–Α–Κ―Ä―΄―²–Η―é, –≤–Ϋ–Β–¥―Ä―è―é―²―¹―è –Φ–Β―Ä―΄ –Ω–Ψ –Φ–Η–Ϋ–Η–Φ–Η–Ζ–Α―Ü–Η–ΗβÄΠ –ù–ûβÄΠ βÄΠ–ü–†–û–‰–½–û–®–ï–¦ –ö–†–Θ–ü–ù–Ϊ–ô –‰–ù–Π–‰–î–ï–ù–ΔβÄΠ

- 21. 21 –ö–Ψ–Μ–Η―΅–Β―¹―²–≤–Β–Ϋ–Ϋ–Α―è –Ψ―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤ βÄ™ –Κ–Ψ–≥–¥–Α –Ω―Ä–Η–Φ–Β–Ϋ–Η–Φ–Α? ALE = ARO * SLE ALE (annualized loss expectancy) - –Ψ–Ε–Η–¥–Α–Β–Φ―΄–Β –Ω–Ψ―²–Β―Ä–Η –≤ –≥–Ψ–¥ ARO (annual rate of occurrence) βÄ™ ―΅–Α―¹―²–Ψ―²–Α –≤–Ψ–Ζ–Ϋ–Η–Κ–Ϋ–Ψ–≤–Β–Ϋ–Η―è –Η–Ϋ―Ü–Η–¥–Β–Ϋ―²–Α ―²–Β―΅–Β–Ϋ–Η–Β –≥–Ψ–¥–Α SLE (single loss expectancy) βÄ™ ―Ä–Α–Ζ–Φ–Β―Ä –Ω–Ψ―²–Β―Ä―¨ –≤ ―¹–Μ―É―΅–Α–Β –Ψ–¥–Ϋ–Ψ–≥–Ψ –Η–Ϋ―Ü–Η–¥–Β–Ϋ―²–Α –ö–Ψ–≥–¥–Α ―Ä–Α–±–Ψ―²–Α–Β―²? 1. –ù–Α–Κ–Ψ–Ω–Μ–Β–Ϋ–Α ―Ö–Ψ―Ä–Ψ―à–Α―è ―¹―²–Α―²–Η―¹―²–Η–Κ–Α –Ω–Ψ –Η–Ϋ―Ü–Η–¥–Β–Ϋ―²–Α–Φ –Η ―¹–Ψ–Ω―É―²―¹―²–≤―É―é―â–Β–Φ―É ―É―â–Β―Ä–±―É ―².–Β. ―¹―²–Α–Ϋ–Ψ–≤–Η―²―¹―è ―Ä–Β–Α–Μ―¨–Ϋ―΄–Φ ―Ä–Α―¹―¹―΅–Η―²–Α―²―¨ ¬Ϊ―¹―Ä–Β–¥–Ϋ―é―é ―¹―²–Ψ–Η–Φ–Ψ―¹―²―¨ –Η–Ϋ―Ü–Η–¥–Β–Ϋ―²–Α –¥–Α–Ϋ–Ϋ–Ψ–≥–Ψ ―²–Η–Ω–Α¬Μ 2. –£–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Ψ –Κ–Ψ–Μ–Η―΅–Β―¹―²–≤–Β–Ϋ–Ϋ–Ψ ―Ä–Α―¹―¹―΅–Η―²–Α―²―¨ ―É―â–Β―Ä–± ...–£ –Ψ―¹―²–Α–Μ―¨–Ϋ―΄―Ö ―¹–Μ―É―΅–Α―è―Ö –±–Ψ–Μ―¨―à–Β –Ω–Ψ―Ö–Ψ–Ε–Β –Ϋ–Α ¬Ϊ–Φ―Ä–Α–Κ–Ψ–±–Β―¹–Η–Β¬Μ

- 22. 22 –ê ―΅―²–Ψ, –Β―¹–Μ–Η –Ϋ–Β―² –¥–Β–Ϋ–Β–≥? βÄΔ –î–Ψ―Ä–Ψ–≥–Ψ –Ω―Ä–Η–Ψ–±―Ä–Β―¹―²–Η: ¬Ϊ–Ϋ–Β–Ψ–±―Ö–Ψ–¥–Η–Φ–Ψ –Ω–Ψ–Κ―É–Ω–Α―²―¨ –Μ–Η―Ü–Β–Ϋ–Ζ–Η–Η –Ϋ–Α –ü–û, –Ω–Ψ–Κ―É–Ω–Α―²―¨/–Α―Ä–Β–Ϋ–¥–Ψ–≤–Α―²―¨ –Φ–Ψ―â–Ϋ–Ψ―¹―²–Η¬Μ βÄΔ –ù–Β–≤–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Ψ/–¥–Ψ–Μ–≥–Ψ –Η –¥–Ψ―Ä–Ψ–≥–Ψ –≤–Ϋ–Β–¥―Ä―è―²―¨: ¬Ϊ–¥–Μ―è –≤–Ϋ–Β–¥―Ä–Β–Ϋ–Η―è ―Ä–Β―à–Β–Ϋ–Η―è ―²―Ä–Β–±―É–Β―²―¹―è –Ω–Β―Ä–Β–Κ―Ä–Α–Η–≤–Α–Ϋ–Η–Β –Η–Ϋ―³―Ä–Α―¹―²―Ä―É–Κ―²―É―Ä―΄¬Μ βÄΔ –î–Ψ―Ä–Ψ–≥–Ψ –≤–Μ–Α–¥–Β―²―¨: ¬Ϊ–Ω–Ψ―¹–Μ–Β–¥―É―é―â–Α―è ―¹―²–Ψ–Η–Φ–Ψ―¹―²―¨ –≤–Μ–Α–¥–Β–Ϋ–Η―è –Ϋ–Β–Ω–Ψ–Φ–Β―Ä–Ϋ–Ψ –≤―΄―¹–Ψ–Κ–Α¬Μ –ë–Ψ–Μ―¨―à–Η–Ϋ―¹―²–≤–Ψ –‰–ë-―¹―²–Α–Ϋ–¥–Α―Ä―²–Ψ–≤, –Φ–Β―²–Ψ–¥–Η–Κ –Η ―Ä―É–Κ–Ψ–≤–Ψ–¥―¹―²–≤ –¥–Ψ–Ω―É―¹–Κ–Α–Β―² –Ω―Ä–Η–Φ–Β–Ϋ–Β–Ϋ–Η–Β –Κ–Ψ–Φ–Ω–Β–Ϋ―¹–Α―Ü–Η–Ψ–Ϋ–Ϋ―΄―Ö –Φ–Β―Ä (–Ψ―²–¥–Β–Μ―¨–Ϋ–Ψ –Η–Μ–Η –≤ ―¹–Ψ–≤–Ψ–Κ―É–Ω–Ϋ–Ψ―¹―²–Η), –≤ ―¹–Μ―É―΅–Α–Β –Β―¹–Μ–Η –Η―Ö –≤–Ϋ–Β–¥―Ä–Β–Ϋ–Η–Β –Ω–Ψ–Ζ–≤–Ψ–Μ–Η―²―¨ ―¹–Ϋ–Η–Ζ–Η―²―¨ ―Ä–Η―¹–Κ

- 23. 23 –ß–Α―¹―²―¨ 2 –û―Ä–≥–Φ–Β―Ä―΄ –Κ–Α–Κ ―¹–Ω–Ψ―¹–Ψ–± ―¹–Ϋ–Η–Ε–Β–Ϋ–Η―è –Ζ–Α―²―Ä–Α―² –Ϋ–Α –‰–ë –ö–Ψ–≥–¥–Α –Ψ―Ä–≥–Φ–Β―Ä―΄ ―Ä–Α–±–Ψ―²–Α―é―²?

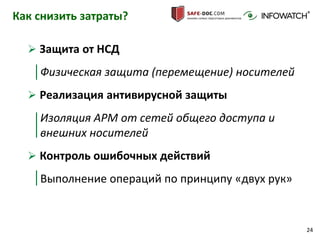

- 24. 24 –ö–Α–Κ ―¹–Ϋ–Η–Ζ–Η―²―¨ –Ζ–Α―²―Ä–Α―²―΄? οɉ –½–Α―â–Η―²–Α –Ψ―² –ù–Γ–î –Λ–Η–Ζ–Η―΅–Β―¹–Κ–Α―è –Ζ–Α―â–Η―²–Α (–Ω–Β―Ä–Β–Φ–Β―â–Β–Ϋ–Η–Β) –Ϋ–Ψ―¹–Η―²–Β–Μ–Β–Ι οɉ –†–Β–Α–Μ–Η–Ζ–Α―Ü–Η―è –Α–Ϋ―²–Η–≤–Η―Ä―É―¹–Ϋ–Ψ–Ι –Ζ–Α―â–Η―²―΄ –‰–Ζ–Ψ–Μ―è―Ü–Η―è –ê–†–€ –Ψ―² ―¹–Β―²–Β–Ι –Ψ–±―â–Β–≥–Ψ –¥–Ψ―¹―²―É–Ω–Α –Η –≤–Ϋ–Β―à–Ϋ–Η―Ö –Ϋ–Ψ―¹–Η―²–Β–Μ–Β–Ι οɉ –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ –Ψ―à–Η–±–Ψ―΅–Ϋ―΄―Ö –¥–Β–Ι―¹―²–≤–Η–Ι –£―΄–Ω–Ψ–Μ–Ϋ–Β–Ϋ–Η–Β –Ψ–Ω–Β―Ä–Α―Ü–Η–Ι –Ω–Ψ –Ω―Ä–Η–Ϋ―Ü–Η–Ω―É ¬Ϊ–¥–≤―É―Ö ―Ä―É–Κ¬Μ

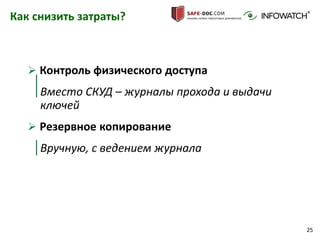

- 25. 25 οɉ –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ ―³–Η–Ζ–Η―΅–Β―¹–Κ–Ψ–≥–Ψ –¥–Ψ―¹―²―É–Ω–Α –£–Φ–Β―¹―²–Ψ –Γ–ö–Θ–î βÄ™ –Ε―É―Ä–Ϋ–Α–Μ―΄ –Ω―Ä–Ψ―Ö–Ψ–¥–Α –Η –≤―΄–¥–Α―΅–Η –Κ–Μ―é―΅–Β–Ι οɉ –†–Β–Ζ–Β―Ä–≤–Ϋ–Ψ–Β –Κ–Ψ–Ω–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β –£―Ä―É―΅–Ϋ―É―é, ―¹ –≤–Β–¥–Β–Ϋ–Η–Β–Φ –Ε―É―Ä–Ϋ–Α–Μ–Α –ö–Α–Κ ―¹–Ϋ–Η–Ζ–Η―²―¨ –Ζ–Α―²―Ä–Α―²―΄?

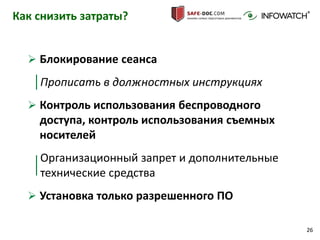

- 26. 26 –ö–Α–Κ ―¹–Ϋ–Η–Ζ–Η―²―¨ –Ζ–Α―²―Ä–Α―²―΄? οɉ –ë–Μ–Ψ–Κ–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β ―¹–Β–Α–Ϋ―¹–Α –ü―Ä–Ψ–Ω–Η―¹–Α―²―¨ –≤ –¥–Ψ–Μ–Ε–Ϋ–Ψ―¹―²–Ϋ―΄―Ö –Η–Ϋ―¹―²―Ä―É–Κ―Ü–Η―è―Ö οɉ –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ –Η―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η―è –±–Β―¹–Ω―Ä–Ψ–≤–Ψ–¥–Ϋ–Ψ–≥–Ψ –¥–Ψ―¹―²―É–Ω–Α, –Κ–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ –Η―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η―è ―¹―ä–Β–Φ–Ϋ―΄―Ö –Ϋ–Ψ―¹–Η―²–Β–Μ–Β–Ι –û―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η–Ψ–Ϋ–Ϋ―΄–Ι –Ζ–Α–Ω―Ä–Β―² –Η –¥–Ψ–Ω–Ψ–Μ–Ϋ–Η―²–Β–Μ―¨–Ϋ―΄–Β ―²–Β―Ö–Ϋ–Η―΅–Β―¹–Κ–Η–Β ―¹―Ä–Β–¥―¹―²–≤–Α οɉ –Θ―¹―²–Α–Ϋ–Ψ–≤–Κ–Α ―²–Ψ–Μ―¨–Κ–Ψ ―Ä–Α–Ζ―Ä–Β―à–Β–Ϋ–Ϋ–Ψ–≥–Ψ –ü–û

- 27. 27 –½–Α–Φ–Β–Ϋ–Α –Φ–Β―Ä –û―Ä–≥–Φ–Β―Ä–Α + ―²–Β―Ö―¹―Ä–Β–¥―¹―²–≤–Ψ –Γ–½–‰

- 28. 28 –ö–Β–Ι―¹ –ö―Ä–Η―²–Η―΅–Β―¹–Κ–Η –≤–Α–Ε–Ϋ―΄–Β –Ψ–±―ä–Β–Κ―²―΄ –Π–Η―²–Α―²–Α ―ç–Κ―¹–Ω–Β―Ä―²–Α –Ϋ–Α –Κ–Ψ–Ϋ―³–Β―Ä–Β–Ϋ―Ü–Η–Η –Ω–Ψ –Κ–Η–±–Β―Ä–±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η: ¬Ϊ–û―Ä–≥–Φ–Β―Ä―΄ –Ϋ–Α –Ψ–±―ä–Β–Κ―²–Α―Ö –ê–Γ–Θ –Δ–ü ―Ä–Β–Α–Μ―¨–Ϋ–Ψ ―Ä–Α–±–Ψ―²–Α―é―²! –Γ–Κ–Α–Ζ–Α–Ϋ–Ψ βÄ™ –Ϋ–Β –≤―²―΄–Κ–Α―²―¨ –≤ ―¹–Η―¹―²–Β–Φ―΄ ―³–Μ–Β―à–Κ–Η ―¹ –≤–Η―Ä―É―¹–Α–Φ–Η βÄ™ ―¹–Ψ―²―Ä―É–¥–Ϋ–Η–Κ–Η –Η –Ϋ–Β –≤―²―΄–Κ–Α―é―²βÄΠ –ù–Α –Ψ―²–¥–Β–Μ―¨–Ϋ–Ψ–Φ –Κ–Ψ–Φ–Ω―¨―é―²–Β―Ä–Β –Ω―Ä–Ψ–≤–Β―Ä―è―² –Α–Ϋ―²–Η–≤–Η―Ä―É―¹–Ψ–Φ, –Β―¹–Μ–Η –≤―¹–Β ―΅–Η―¹―²–Ψ βÄ™ ―É–Ε–Β –≤ ―¹–Η―¹―²–Β–Φ―É¬Μ –ü–Ψ―΅–Β–Φ―É? –î–ê –û–Δ–£–ï–Δ–Γ–Δ–£–ï–ù–ù–û–Γ–Δ–§ –û–ß–ï–ù–§ –£–Ϊ–Γ–û–ö–ê!

- 29. 29 βÄΔ –ö–Ψ–≥–¥–Α –Ω–Ψ―²–Ψ–Κ –Ϋ–Β–±–Ψ–Μ―¨―à–Ψ–Ι, ―¹ ―³–Η–Ϋ–Α–Ϋ―¹–Ψ–≤–Ψ–Ι ―²–Ψ―΅–Κ–Η –Ζ―Ä–Β–Ϋ–Η―è –≤―΄–≥–Ψ–¥–Ϋ–Β–Ι ―¹–Ψ–Ζ–¥–Α–Ϋ–Η–Β –Η ―¹–Ψ–¥–Β―Ä–Ε–Α–Ϋ–Η–Β ―¹–Μ―É–Ε–±―΄ –Φ–Ψ–Ϋ–Η―²–Ψ―Ä–Η–Ϋ–≥–Α, –Ψ―¹―É―â–Β―¹―²–≤–Μ―è―é―â–Β–Ι ―Ä―É―΅–Ϋ―É―é –Ω―Ä–Ψ–≤–Β―Ä–Κ―É –Η –Ω–Ψ–¥―²–≤–Β―Ä–Ε–¥–Β–Ϋ–Η–Β –≤―¹–Β―Ö –Ω–Μ–Α―²–Β–Ε–Β–Ι –ö–Β–Ι―¹ –Γ–Η―¹―²–Β–Φ―΄ –Α–Ϋ―²–Η―³―Ä–Ψ–¥ –Φ–Ψ–Ϋ–Η―²–Ψ―Ä–Η–Ϋ–≥–Α –£ ―¹–Μ―É―΅–Α–Β ―¹ DLP βÄ™ ―¹–Η―²―É–Α―Ü–Η―è –Ω―Ä–Α–Κ―²–Η―΅–Β―¹–Κ–Η –Α–Ϋ–Α–Μ–Ψ–≥–Η―΅–Ϋ–ΑβÄΠ βÄΔ –ö–Ψ–≥–¥–Α –Ω–Ψ―²–Ψ–Κ ―²―Ä–Α–Ϋ–Ζ–Α–Κ―Ü–Η–Ι –≤―΄―Ä–Α―¹―²–Α–Β―² βÄ™ ―ç―²–Ψ –Ϋ–Β―Ü–Β–Μ–Β―¹–Ψ–Ψ–±―Ä–Α–Ζ–Ϋ–Ψ!

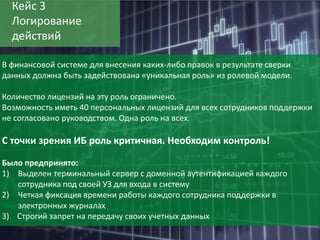

- 30. 30 –ö–Β–Ι―¹ 3 –¦–Ψ–≥–Η―Ä–Ψ–≤–Α–Ϋ–Η–Β –¥–Β–Ι―¹―²–≤–Η–Ι –£ ―³–Η–Ϋ–Α–Ϋ―¹–Ψ–≤–Ψ–Ι ―¹–Η―¹―²–Β–Φ–Β –¥–Μ―è –≤–Ϋ–Β―¹–Β–Ϋ–Η―è –Κ–Α–Κ–Η―Ö-–Μ–Η–±–Ψ –Ω―Ä–Α–≤–Ψ–Κ –≤ ―Ä–Β–Ζ―É–Μ―¨―²–Α―²–Β ―¹–≤–Β―Ä–Κ–Η –¥–Α–Ϋ–Ϋ―΄―Ö –¥–Ψ–Μ–Ε–Ϋ–Α –±―΄―²―¨ –Ζ–Α–¥–Β–Ι―¹―²–≤–Ψ–≤–Α–Ϋ–Α ¬Ϊ―É–Ϋ–Η–Κ–Α–Μ―¨–Ϋ–Α―è ―Ä–Ψ–Μ―¨¬Μ –Η–Ζ ―Ä–Ψ–Μ–Β–≤–Ψ–Ι –Φ–Ψ–¥–Β–Μ–Η. –ö–Ψ–Μ–Η―΅–Β―¹―²–≤–Ψ –Μ–Η―Ü–Β–Ϋ–Ζ–Η–Ι –Ϋ–Α ―ç―²―É ―Ä–Ψ–Μ―¨ –Ψ–≥―Ä–Α–Ϋ–Η―΅–Β–Ϋ–Ψ. –£–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Ψ―¹―²―¨ –Η–Φ–Β―²―¨ 40 –Ω–Β―Ä―¹–Ψ–Ϋ–Α–Μ―¨–Ϋ―΄―Ö –Μ–Η―Ü–Β–Ϋ–Ζ–Η–Ι –¥–Μ―è –≤―¹–Β―Ö ―¹–Ψ―²―Ä―É–¥–Ϋ–Η–Κ–Ψ–≤ –Ω–Ψ–¥–¥–Β―Ä–Ε–Κ–Η –Ϋ–Β ―¹–Ψ–≥–Μ–Α―¹–Ψ–≤–Α–Ϋ–Ψ ―Ä―É–Κ–Ψ–≤–Ψ–¥―¹―²–≤–Ψ–Φ. –û–¥–Ϋ–Α ―Ä–Ψ–Μ―¨ –Ϋ–Α –≤―¹–Β―Ö. –Γ ―²–Ψ―΅–Κ–Η –Ζ―Ä–Β–Ϋ–Η―è –‰–ë ―Ä–Ψ–Μ―¨ –Κ―Ä–Η―²–Η―΅–Ϋ–Α―è. –ù–Β–Ψ–±―Ö–Ψ–¥–Η–Φ –Κ–Ψ–Ϋ―²―Ä–Ψ–Μ―¨! –ë―΄–Μ–Ψ –Ω―Ä–Β–¥–Ω―Ä–Η–Ϋ―è―²–Ψ: 1) –£―΄–¥–Β–Μ–Β–Ϋ ―²–Β―Ä–Φ–Η–Ϋ–Α–Μ―¨–Ϋ―΄–Ι ―¹–Β―Ä–≤–Β―Ä ―¹ –¥–Ψ–Φ–Β–Ϋ–Ϋ–Ψ–Ι –Α―É―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η–Β–Ι –Κ–Α–Ε–¥–Ψ–≥–Ψ ―¹–Ψ―²―Ä―É–¥–Ϋ–Η–Κ–Α –Ω–Ψ–¥ ―¹–≤–Ψ–Β–Ι –Θ–½ –¥–Μ―è –≤―Ö–Ψ–¥–Α –≤ ―¹–Η―¹―²–Β–Φ―É 2) –ß–Β―²–Κ–Α―è ―³–Η–Κ―¹–Α―Ü–Η―è –≤―Ä–Β–Φ–Β–Ϋ–Η ―Ä–Α–±–Ψ―²―΄ –Κ–Α–Ε–¥–Ψ–≥–Ψ ―¹–Ψ―²―Ä―É–¥–Ϋ–Η–Κ–Α –Ω–Ψ–¥–¥–Β―Ä–Ε–Κ–Η –≤ ―ç–Μ–Β–Κ―²―Ä–Ψ–Ϋ–Ϋ―΄―Ö –Ε―É―Ä–Ϋ–Α–Μ–Α―Ö 3) –Γ―²―Ä–Ψ–≥–Η–Ι –Ζ–Α–Ω―Ä–Β―² –Ϋ–Α –Ω–Β―Ä–Β–¥–Α―΅―É ―¹–≤–Ψ–Η―Ö ―É―΅–Β―²–Ϋ―΄―Ö –¥–Α–Ϋ–Ϋ―΄―Ö

- 31. 31 –€–Ψ–Ε–Ϋ–Ψ –Μ–Η –Ψ–±–Β―¹–Ω–Β―΅–Η―²―¨ –‰–ë ―²–Ψ–Μ―¨–Κ–Ψ –Ψ―Ä–≥–Φ–Β―Ä–Α–Φ–Η? –û―²–≤–Β―² –Φ–Ψ–Ε–Β―² –±―΄―²―¨ –Ω–Ψ–Μ–Ψ–Ε–Η―²–Β–Μ―¨–Ϋ―΄–Φ, –Β―¹–Μ–Η: - –ù–Β –Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α―²―¨―¹―è ―¹–Β―²―¨―é –Η–Ϋ―²–Β―Ä–Ϋ–Β―², –Ψ–±–Μ–Α―΅–Ϋ―΄–Φ–Η ―¹–Β―Ä–≤–Η―¹–Α–Φ–Η, –Μ―é–±―΄–Φ–Η ―¹―ä–Β–Φ–Ϋ―΄–Φ–Η –Ϋ–Ψ―¹–Η―²–Β–Μ―è–Φ–Η - –ù–Β ―Ä–Α–±–Ψ―²–Α―²―¨ ―¹ ―ç–Μ–Β–Κ―²―Ä–Ψ–Ϋ–Ϋ–Ψ–Ι –Ω–Ψ―΅―²–Ψ–Ι - –û―²–Κ–Α–Ζ–Α―²―¨―¹―è –Ψ―² –Η―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η―è –Μ―é–±―΄―Ö ―Ü–Η―³―Ä–Ψ–≤―΄―Ö ―²–Β―Ö–Ϋ–Ψ–Μ–Ψ–≥–Η–Ι; - etc. –î–Μ―è –Ψ―¹―É―â–Β―¹―²–≤–Μ–Β–Ϋ–Η―è ―¹–Ψ–≤―Ä–Β–Φ–Β–Ϋ–Ϋ–Ψ–Ι –Η –Κ–Ψ–Ϋ–Κ―É―Ä–Β–Ϋ―²–Ψ―¹–Ω–Ψ―¹–Ψ–±–Ϋ–Ψ–Ι –¥–Β―è―²–Β–Μ―¨–Ϋ–Ψ―¹―²–Η –Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è–Φ –Ϋ–Β–Ψ–±―Ö–Ψ–¥–Η–Φ–Ψ –Ψ–±–Β―¹–Ω–Β―΅–Η–≤–Α―²―¨ –Κ–Α–Κ –Φ–Η–Ϋ–Η–Φ―É–Φ –ë–ê–½–û–£–Ϊ–ô –Θ–†–û–£–ï–ù–§ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Ψ–Ϋ–Ϋ–Ψ–Ι –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η

- 32. 32 –ß–Α―¹―²―¨ 3 –ö–Α–Κ –Γ–€–‰–ë –Ω–Ψ–Φ–Ψ–≥–Α–Β―² –≤―΄–Ε–Η―²―¨ –≤ ―ç–Ω–Ψ―Ö―É –Κ―Ä–Η–Ζ–Η―¹–Α, –Ψ–Ω―²–Η–Φ–Η–Ζ–Α―Ü–Η–Ι –Η –Κ–Ψ–Ϋ–Κ―É―Ä–Β–Ϋ―²–Ϋ–Ψ–Ι –±–Ψ―Ä―¨–±―΄?

- 33. –û–±―Ä–Α–Ζ–Β―Ü –Ζ–Α–≥–Ψ–Μ–Ψ–≤–Κ–Α 33 1. –ö―Ä–Α–Ε–Α –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Η –Ψ –±–Η–Ζ–Ϋ–Β―¹-―¹―²―Ä–Α―²–Β–≥–Η–Η, –Ϋ–Ψ―É-―Ö–Α―É, –Η–Ϋ–Ϋ–Ψ–≤–Α―Ü–Η–Ψ–Ϋ–Ϋ―΄―Ö –Ω―Ä–Ψ–¥―É–Κ―²–Α―Ö 1. –ü–Β―Ä–Β―Ö–≤–Α―²―΄–≤–Α–Ϋ–Η–Β / –Ω–Β―Ä–Β–Φ–Α–Ϋ–Η–≤–Α–Ϋ–Η–Β –Ω–Ψ―²–Β–Ϋ―Ü–Η–Α–Μ―¨–Ϋ―΄―Ö –Κ–Μ–Η–Β–Ϋ―²–Ψ–≤, ―¹–¥–Β–Μ–Ψ–Κ, –Ζ–Α–Κ–Α–Ζ–Ψ–≤ 1. –€–Α–Ϋ–Η–Ω―É–Μ―è―Ü–Η–Η –≤ –Κ–Ψ–Ϋ–Κ―É―Ä―¹–Α―Ö / ―²–Β–Ϋ–¥–Β―Ä–Α―Ö –ö–Ψ–Ϋ–Κ―É―Ä–Β–Ϋ―²–Ϋ–Α―è –±–Ψ―Ä―¨–±–Α–î–Α–Μ–Β–Β –±―É–¥―É―² ―Ä–Α―¹―¹–Φ–Ψ―²―Ä–Β–Ϋ―΄ 3 –Ω―Ä–Η–Φ–Β―Ä–Α

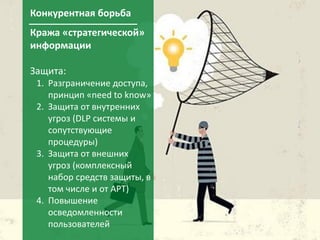

- 34. 34 –ö―Ä–Α–Ε–Α ¬Ϊ―¹―²―Ä–Α―²–Β–≥–Η―΅–Β―¹–Κ–Ψ–Ι¬Μ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Η –½–Α―â–Η―²–Α: 1. –†–Α–Ζ–≥―Ä–Α–Ϋ–Η―΅–Β–Ϋ–Η–Β –¥–Ψ―¹―²―É–Ω–Α, –Ω―Ä–Η–Ϋ―Ü–Η–Ω ¬Ϊneed to know¬Μ 2. –½–Α―â–Η―²–Α –Ψ―² –≤–Ϋ―É―²―Ä–Β–Ϋ–Ϋ–Η―Ö ―É–≥―Ä–Ψ–Ζ (DLP ―¹–Η―¹―²–Β–Φ―΄ –Η ―¹–Ψ–Ω―É―²―¹―²–≤―É―é―â–Η–Β –Ω―Ä–Ψ―Ü–Β–¥―É―Ä―΄) 3. –½–Α―â–Η―²–Α –Ψ―² –≤–Ϋ–Β―à–Ϋ–Η―Ö ―É–≥―Ä–Ψ–Ζ (–Κ–Ψ–Φ–Ω–Μ–Β–Κ―¹–Ϋ―΄–Ι –Ϋ–Α–±–Ψ―Ä ―¹―Ä–Β–¥―¹―²–≤ –Ζ–Α―â–Η―²―΄, –≤ ―²–Ψ–Φ ―΅–Η―¹–Μ–Β –Η –Ψ―² APT) 4. –ü–Ψ–≤―΄―à–Β–Ϋ–Η–Β –Ψ―¹–≤–Β–¥–Ψ–Φ–Μ–Β–Ϋ–Ϋ–Ψ―¹―²–Η –Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α―²–Β–Μ–Β–Ι –ö–Ψ–Ϋ–Κ―É―Ä–Β–Ϋ―²–Ϋ–Α―è –±–Ψ―Ä―¨–±–Α

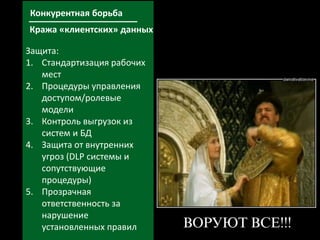

- 35. 35 –½–Α―â–Η―²–Α: 1. –Γ―²–Α–Ϋ–¥–Α―Ä―²–Η–Ζ–Α―Ü–Η―è ―Ä–Α–±–Ψ―΅–Η―Ö –Φ–Β―¹―² 2. –ü―Ä–Ψ―Ü–Β–¥―É―Ä―΄ ―É–Ω―Ä–Α–≤–Μ–Β–Ϋ–Η―è –¥–Ψ―¹―²―É–Ω–Ψ–Φ/―Ä–Ψ–Μ–Β–≤―΄–Β –Φ–Ψ–¥–Β–Μ–Η 3. –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ –≤―΄–≥―Ä―É–Ζ–Ψ–Κ –Η–Ζ ―¹–Η―¹―²–Β–Φ –Η –ë–î 4. –½–Α―â–Η―²–Α –Ψ―² –≤–Ϋ―É―²―Ä–Β–Ϋ–Ϋ–Η―Ö ―É–≥―Ä–Ψ–Ζ (DLP ―¹–Η―¹―²–Β–Φ―΄ –Η ―¹–Ψ–Ω―É―²―¹―²–≤―É―é―â–Η–Β –Ω―Ä–Ψ―Ü–Β–¥―É―Ä―΄) 5. –ü―Ä–Ψ–Ζ―Ä–Α―΅–Ϋ–Α―è –Ψ―²–≤–Β―²―¹―²–≤–Β–Ϋ–Ϋ–Ψ―¹―²―¨ –Ζ–Α –Ϋ–Α―Ä―É―à–Β–Ϋ–Η–Β ―É―¹―²–Α–Ϋ–Ψ–≤–Μ–Β–Ϋ–Ϋ―΄―Ö –Ω―Ä–Α–≤–Η–Μ –ö–Ψ–Ϋ–Κ―É―Ä–Β–Ϋ―²–Ϋ–Α―è –±–Ψ―Ä―¨–±–Α –ö―Ä–Α–Ε–Α ¬Ϊ–Κ–Μ–Η–Β–Ϋ―²―¹–Κ–Η―Ö¬Μ –¥–Α–Ϋ–Ϋ―΄―Ö

- 36. 36 –½–Α―â–Η―²–Α: 1. –€–Β―Ä―΄ –‰–ë –Ϋ–Α ―¹―²–Ψ―Ä–Ψ–Ϋ–Β –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η: βÄΔ –û―Ä–≥–Φ–Β―Ä―΄ –Ω―Ä–Η ―Ä–Α–±–Ψ―²–Β ―¹ ―¹–Η―¹―²–Β–Φ–Α–Φ–Η –î–ë–û βÄΔ –Γ–½–‰ 2. –½–Α―â–Η―²–Α –Ϋ–Α ―¹―²–Ψ―Ä–Ψ–Ϋ–Β –î–ë–û: ¬Ϊ–Α–Ϋ―²–Η―³―Ä–Ψ–¥¬Μ –ö–Ψ–Ϋ–Κ―É―Ä–Β–Ϋ―²–Ϋ–Α―è –±–Ψ―Ä―¨–±–Α –€–Α–Ϋ–Η–Ω―É–Μ―è―Ü–Η–Η ―¹ –Ζ–Α–Κ―É–Ω–Κ–Α–Φ–Η –Ω–Ψ―¹―Ä–Β–¥―¹―²–≤–Ψ–Φ –≤―΄–≤–Ψ–¥–Α ―¹―Ä–Β–¥―¹―²–≤ –Η–Ζ ―¹–Η―¹―²–Β–Φ –î–ë–û

- 37. 37 –û–Ω―²–Η–Φ–Η–Ζ–Α―Ü–Η―è –Γ–€–‰–ë –Κ–Α–Κ ―¹–Ω–Ψ―¹–Ψ–± –Κ–Ψ–Ϋ―²―Ä–Ψ–Μ―è –Κ–Α―΅–Β―¹―²–≤–Α –Η –Α―É–¥–Η―²–Α –±–Η–Ζ–Ϋ–Β―¹-–Ω―Ä–Ψ―Ü–Β―¹―¹–Ψ–≤ –û–Ω―²–Η–Φ–Η–Ζ–Α―Ü–Η―è

- 38. 38 –û–Ω―²–Η–Φ–Η–Ζ–Α―Ü–Η―è: –Α―É–¥–Η―² –Η –Ψ―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤ –‰–ë βÄΔ –û―Ü–Β–Ϋ–Κ–Α ―Ä–Η―¹–Κ–Ψ–≤ –‰–ë –Ω–Ψ–Ζ–≤–Ψ–Μ―è–Β―² ―É–≤–Η–¥–Β―²―¨ –Ψ–±―â―É―é –Κ–Α―Ä―²–Η–Ϋ―É ―¹ ―²–Ψ―΅–Κ–Η –Ζ―Ä–Β–Ϋ–Η―è –≤–Α–Ε–Ϋ–Ψ―¹―²–Η –Η –Κ―Ä–Η―²–Η―΅–Ϋ–Ψ―¹―²–Η –±–Η–Ζ–Ϋ–Β―¹-–Ω―Ä–Ψ―Ü–Β―¹―¹–Ψ–≤ –ö–Ψ–Ϋ―Ü–Β–Ω―Ü–Η―è ¬ΪAS IS βÄ™ TO BE¬Μ βÄΔ –ê―É–¥–Η―² –‰–ë –Ω–Ψ–Ζ–≤–Ψ–Μ―è–Β―² –Ω–Ψ–Μ―É―΅–Η―²―¨ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η―é –Ψ ―³―É–Ϋ–Κ―Ü–Η–Ψ–Ϋ–Η―Ä–Ψ–≤–Α–Ϋ–Η–Η –Ω―Ä–Ψ―Ü–Β―¹―¹–Ψ–≤, –‰–Δ- –Η –‰–ë- –Ω―Ä–Ψ―Ü–Β–¥―É―Ä, ―¹–Β―Ä–≤–Η―¹–Ψ–≤ –Η ―¹–Η―¹―²–Β–Φ, ―Ä–Ψ–Μ–Β–Ι ―¹–Ψ―²―Ä―É–¥–Ϋ–Η–Κ–Ψ–≤

- 39. 39 –ù–Ψ–≤―΄–Β –≤–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Ψ―¹―²–Η ¬Ϊ–Κ–Ψ–Ϋ―²―Ä–Ψ–Μ–Β–Ι¬Μ: βÄΔ –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ ―Ä–Α–±–Ψ―΅–Β–≥–Ψ –≤―Ä–Β–Φ–Β–Ϋ–Η βÄΔ –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ ―ç–Ϋ–Β―Ä–≥–Ψ–Ω–Ψ―²―Ä–Β–±–Μ–Β–Ϋ–Η―è βÄΔ –ö–Ψ–Ϋ―²―Ä–Ψ–Μ―¨ –Κ–Α―΅–Β―¹―²–≤–Α –Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ–Ϋ–Ψ–≥–Ψ –Κ–Ψ–¥–Α –û–Ω―²–Η–Φ–Η–Ζ–Α―Ü–Η―è. –Γ―Ä–Β–¥―¹―²–≤–Α –Ζ–Α―â–Η―²―΄

- 40. –€–Ψ–Ϋ–Β―²–Η–Ζ–Α―Ü–Η―è –ö–Μ–Α―¹―¹–Η―΅–Β―¹–Κ–Α―è ¬Ϊ–Φ–Ψ–Ϋ–Β―²–Η–Ζ–Α―Ü–Η―è¬Μ –≤ –‰–ë βÄ™ ―ç―²–Ψ ―¹–Ϋ–Η–Ε–Β–Ϋ–Η–Β ―É―â–Β―Ä–±–Α –Ζ–Α ―¹―΅–Β―² –Φ–Η–Ϋ–Η–Φ–Η–Ζ–Α―Ü–Η–Η ―Ä–Η―¹–Κ–Ψ–≤