Рабочее место электронного документооборота, как сделать клиента счастливее

Download as pptx, pdf0 likes346 views

Документ представляет информацию о международной конференции по электронной торговле, посвящённой информационной безопасности и PKI, состоявшейся 23 октября 2014 года в Казани. В нем обсуждается установка и настройка программного обеспечения для работы с электронной подписью с использованием устройства Рутокен ЭЦП Flash, включая его функции и возможности. Также представлены варианты обслуживания и контактная информация коммерческого директора компании 'Актив'.

1 of 17

Download to read offline

Ad

Recommended

обзор браузеров

обзор браузеровАлександра Суша

��

Документ представляет обзор популярных веб-браузеров, включая Internet Explorer, Opera, Mozilla Firefox, Google Chrome и Safari, с фокусом на их преимущества и недостатки. Проведен сравнительный анализ по таким критериям, как время загрузки, использование памяти, скорость работы с JavaScript и общая производительность. В заключении отмечается приоритет использования Google Chrome, Opera и Mozilla Firefox в зависимости от конкретных нужд пользователя.Prezentatsia1 (3)

Prezentatsia1 (3)Alyona111111111

��

Документ содержит сравнение трех браузеров: Safari, Opera и Google Chrome. Safari удобен для яблочных устройств, но имеет недостатки при использовании на Windows. Google Chrome отличается высокой скоростью и удобным интерфейсом, но может потреблять много оперативной памяти, тогда как Mozilla Firefox привлекает гибкостью и множеством плагинов, но имеет проблемы с обновлениями расширений.эссе

эссеDasha Vasilyeva

��

В эссе обсуждаются любимые браузеры авторов, включая их плюсы и минусы. Среди упомянутых браузеров Safari выделяется удобством и функциями частного просмотра, Mozilla Firefox - высокой безопасностью и практичностью, Opera - поддержкой HTML5 и оптимизацией для медленных ПК, Internet Explorer - простотой использования и мерами безопасности, а Google Chrome - высокой скоростью загрузки и удобной поисковой системой. В итоге, авторы отмечают популярность каждого из этих браузеров.браузеры

браузерыАлексей Гололоб

��

Документ представляет обзор популярных веб-браузеров, таких как Microsoft Edge, Safari, Opera, Google Chrome и Mozilla Firefox, с акцентом на их преимущества и недостатки. Microsoft Edge выделяется своей эффективностью и функцией заметок, Safari — безопасностью, Opera — кастомизацией, Google Chrome — быстродействием и удобством, а Firefox — интерфейсом и управлением закладками. В конечном счете, выбор браузера остается за пользователем в зависимости от предпочтений и нужд.сравнение браузеров

сравнение браузеровnatasha16makritskaya

��

Эссе содержит сравнение популярных веб-браузеров, включая Opera, Mozilla Firefox, Internet Explorer, Safari и Google Chrome, с описанием их преимуществ и недостатков. Основным выбором авторов является Google Chrome, отмечающийся высокой скоростью и простым интерфейсом, но имеющий недостатки, такие как высокая нагрузка на память. В заключении представлен топ-3 браузеров: Google Chrome, Mozilla Firefox и Opera.Браузеры

БраузерыEkaterina Mandik

��

Документ описывает преимущества браузера Google Chrome, включая высокую скорость работы, удобный интерфейс и наличие магазина расширений. Автор не обнаружил значительных недостатков в использовании браузера, подчеркивая его надежность и простоту. Упоминаются потенциальные минусы, такие как время запуска браузера и проблемы при передаче объемных файлов.Internet brauzery

Internet brauzerylerkalukyanova

��

Документ анализирует различные браузеры, такие как Google Chrome, Firefox и Opera, подчеркивая их плюсы и минусы. Google Chrome выделяется простотой, скоростью и качеством обработки изображений, однако у него есть недостатки, такие как отсутствие функции восстановления закрытых вкладок. Firefox предлагает удобный интерфейс и хорошую работу с закладками, но может зависать при большом количестве вкладок, тогда как Opera является хорошим выбором для новичков, хотя страдает от низкой скорости обработки скриптов.Browsers

BrowsersЕкатерина Токмакова

��

В документе представлены три браузера: Google Chrome, Mozilla Firefox и Microsoft Edge, с описанием их основных преимуществ. Google Chrome выделяется скоростью и функциональностью, тогда как Firefox предпочитается за удобный интерфейс. Microsoft Edge особенно полезен для чтения страниц благодаря встроенному режиму чтения и функции пометок.Brauzery

BrauzeryStas Zhukovskij

��

В документе рассматриваются различные веб-браузеры, с акцентом на Google Chrome как самый удобный для пользователей группы благодаря автоматическому переводу и высокой скорости работы. Также упоминаются браузеры Opera и Firefox, которые имеют свои преимущества и недостатки. В заключение подчеркивается, что выбор браузера должен основываться на личных предпочтениях и задачах пользователя.Топ-3 браузеров

Топ-3 браузеровMargarita_Regis

��

Документ представляет собой анализ топ-3 браузеров, составленный студентами 1 курса, в котором рассматриваются Google Chrome, Opera и Mozilla Firefox. Google Chrome занимает первое место благодаря простоте интерфейса и высокой степени защиты, но имеет недостатки в производительности на ноутбуках и потреблении энергии. Opera и Mozilla Firefox следуют на втором и третьем местах соответственно, каждая с собственными преимуществами и недостатками, упомянутыми в документе.Обзор браузеров

Обзор браузеровKate Kapel

��

Документ представляет собой обзор различных веб-браузеров, таких как Google Chrome, Mozilla Firefox и Safari, акцентируя внимание на их надежности, скорости и безопасности. Упоминается возможность настройки панели закладок и синхронизации с мобильными устройствами, а также важность защиты от вредоносных программ. Однако отмечается, что некоторые браузеры могут требовать много оперативной памяти и не подходят для больших нагрузок.Mini-essay final

Mini-essay finalКсения Березина

��

Документ обсуждает преимущества и недостатки различных веб-браузеров, таких как Opera и Mozilla Firefox, подчеркивая их функциональность, возможности настройки и проблемы с производительностью. Указывается на важные характеристики, такие как скорость загрузки страниц и экономия трафика, а также на недостатки, связанные с потреблением оперативной памяти и управлением расширениями. В заключение, подчеркивается, что выбор браузера зависит от конкретных потребностей пользователей.Brauzery

BrauzeryEgor Lustenkov

��

Документ анализирует основные характеристики и недостатки популярных веб-браузеров: Google Chrome, Opera, Mozilla Firefox, Internet Explorer и Safari. В нем отмечены скорости загрузки, уровень безопасности, интерфейс и потребление ресурсов. В результате составлен рейтинг браузеров с наилучшей производительностью, согласно анализируемым факторам.Best Browser

Best BrowserAlexandra Goryachkina

��

В эссе рассматриваются три ведущих веб-браузера, из которых команда единогласно выбирает Google Chrome как лучший. Характеризуется его высокая скорость, стабильность и удобство, однако отмечаются и недостатки, такие как высокая потребность в ресурсах. Второе и третье места занимают Safari и Mozilla Firefox соответственно, каждый из которых имеет свои плюсы и минусы.Top brauzerov

Top brauzerovLera Seredyuk

��

Документ представляет эссе о любимых браузерах, в котором рассматриваются их преимущества и недостатки. В рейтинге выделены Google Chrome, Opera и Mozilla Firefox как наиболее популярные, с акцентом на их функциональность и особенности. Основное внимание уделяется тому, как браузеры влияют на современную жизнь пользователей в интернете.Browsers. Description

Browsers. DescriptionAnton Darmadzekhin

��

Данный документ представляет обзор браузеров, в котором оценены Mozilla Firefox, Google Chrome, Safari, Internet Explorer и Opera на основе их преимуществ и недостатков. В результате составлен рейтинг, в котором первым оказался Firefox, благодаря высокой скорости и множеству полезных функций, следом идет Chrome, который хорош только с поиском Google, и третьей позицией заняла Opera с удобным доступом и функцией экономии трафика. Также указаны недостатки каждого браузера, такие как высокая нагрузка на оперативную память и нестабильная работа.Обзор интернет браузеров

Обзор интернет браузеровAlina Kolosova

��

Документ представляет обзор различных интернет-браузеров, описывая их преимущества и недостатки. В итоге, по результатам голосования, в топ-3 браузеров вошли Google Chrome, Mozilla Firefox и Opera. Основные преимущества включают скорость, стабильность и безопасность.рейтинг браузеров

рейтинг браузеровHannah Karpovskaya

��

Документ представляет обзор и сравнительный анализ пяти популярных интернет-браузеров: Google Chrome, Mozilla Firefox, Safari, Opera и Internet Explorer. На основе оценки по нескольким критериям составлена таблица, указывающая на то, что Google Chrome является лучшим браузером благодаря быстрой скорости, удобству в работе с закладками и стабильности. Рейтинг браузеров также включает Mozilla Firefox на втором месте и Safari на третьем, с указанием на их достоинства и недостатки.Top 3

Top 3 Anastasiya Zagday

��

Документ представляет обзор интернет-браузера, который был признан любимым среди группы за его легкость, высокий уровень безопасности и удобный интерфейс. Он предлагает интегрированные функции, такие как блокировщик рекламы и возможность экономии трафика. Также в документе приведены данные о популярности различных браузеров.Обеспечение

информационной безопасности

ИС «Независимый Регистратор»

Обеспечение

информационной безопасности

ИС «Независимый Регистратор»Цифровые технологии

��

Документ описывает информационную систему 'Независимый регистратор', предназначенную для сбора и аудита информации в контексте электронных аукционов и размещения заказов. Он включает архитектуру системы, подсистемы для контроля, аудита и обеспечения информационной безопасности, а также меры по защите данных и взаимодействию с пользователями. Система соответствует 2 классу защищенности и обеспечивает защиту конфиденциальной информации в процессе проведения торгов.Butler

ButlerThomas Butler, CISSP, CEH, CHFI, CISA, CPA, CIA

��

This document outlines a presentation on creating a penetration testing laboratory for hands-on practice. It describes setting up three virtual machines using free software, including an "attack machine" with Backtrack5R3 and two "victim machines" with vulnerable operating systems. The project consists of seven appendices that document the lab creation, penetration testing methodology, reconnaissance, scanning, exploitation, post-exploitation, and technical terms. The presentation discusses the need for more hands-on training and the challenges of keeping penetration testing skills sharp.Butler

ButlerThomas Butler, CISSP, CEH, CHFI, CISA, CPA, CIA

��

The document summarizes the creation of a penetration testing laboratory by Thomas Butler for his master's degree project. It describes setting up three virtual machines - an "attack machine" running Backtrack5R3, and two "victim machines", one running Metasploitable and another running Badstore.net. Appendices cover the penetration testing methodology, reconnaissance, scanning, exploitation with Metasploit, and post-exploitation activities. The goal was to create a hands-on environment for practicing penetration testing skills.Study: The Future of VR, AR and Self-Driving Cars

Study: The Future of VR, AR and Self-Driving CarsLinkedIn

��

The research examines the integration of wearable technology, self-driving cars, and AI into everyday life. While 35% of respondents use wearables, their adoption increases with seniority and age, notably with higher usage in Brazil compared to the UK and Australia. Interest in purchasing self-driving cars and VR headsets varies significantly by age and region, with younger individuals showing greater openness, while concerns about AI are present but less acute among those interested in these technologies.Hype vs. Reality: The AI Explainer

Hype vs. Reality: The AI ExplainerLuminary Labs

��

The document discusses the current state and future potential of artificial intelligence (AI) in business, separating hype from reality. It emphasizes that AI will change job roles rather than eliminate them, and suggests five practical steps businesses can take to integrate AI in a meaningful way. Key points include starting with specific business problems, fostering empathy in the workforce, and ensuring a clear understanding of AI capabilities.Новинки и тенденции в развитии продуктов компании КРИПТО-ПРО

Новинки и тенденции в развитии продуктов компании КРИПТО-ПРОЦифровые технологии

��

Документ описывает VI международную конференцию по электронной торговле, акцентируя внимание на тенденциях и новинках в области информационной безопасности и использования облачных технологий для электронных подписей (ЭП). Рассматриваются преимущества облачных технологий, такие как уменьшение необходимости в установке программного обеспечения на клиентах и мошенничества с ключами ЭП. Также упоминается о планах производителей браузеров по отказу от поддержки плагинов и внедрении стандарта webcrypto для криптографических функций.Вход по сертификатам и электронная подпись для 1С-Битрикс

Вход по сертификатам и электронная подпись для 1С-БитриксЦифровые технологии

��

Документ освещает актуальные вопросы и решения в области электронной торговли и информационной безопасности, представленные на конференции «1С-Битрикс». Основные темы включают аутентификацию и авторизацию по сертификатам, использование модуля TrustedLogin, а также технологии электронной подписи. Также разработаны рекомендации по обмену электронными документами с юридически значимым статусом.SafeNet Authentication Service -

аутентификация следующего поколения

SafeNet Authentication Service -

аутентификация следующего поколенияЦифровые технологии

��

Документ обсуждает современные подходы к аутентификации, акцентируя внимание на многофакторной аутентификации и ее требованиях как в государственных, так и в финансовых системах. Обозначается важность облачных сервисов и различных типов аутентификаторов для обеспечения безопасности. Также представлены тенденции на рынке аутентификации как сервиса.Сервисы ЭДО Такском-Доклайнз и варианты интеграции с ними

Сервисы ЭДО Такском-Доклайнз и варианты интеграции с нимиЦифровые технологии

��

Документ представляет обзор сервисов электронного документооборота компании Такском и вариантов их интеграции, включая успешные кейсы разработки и внедрения. Обсуждаются различные способы взаимодействия клиентских систем с сервисами Такском, таких как использование API и клиентских средств. Также освещеныческие обязательности по обеспечению юридической значимости документов и поддержка автоматизированных процессов в учете.Организация роумингового обмена электронными документами между операторами ЭД...

Организация роумингового обмена электронными документами между операторами ЭД...Цифровые технологии

��

Документ описывает организацию роумингового обмена электронными документами между операторами через узловые центры (hub). В нем представлены сведения о различных операторах и состояниях их готовности к обмену, а также технологиях взаимодействия и маршрутизации данных. Упоминаются проблемы, такие как сложности в заключении соглашений и слабое продвижение технологии роуминга.More Related Content

What's hot (11)

Brauzery

BrauzeryStas Zhukovskij

��

В документе рассматриваются различные веб-браузеры, с акцентом на Google Chrome как самый удобный для пользователей группы благодаря автоматическому переводу и высокой скорости работы. Также упоминаются браузеры Opera и Firefox, которые имеют свои преимущества и недостатки. В заключение подчеркивается, что выбор браузера должен основываться на личных предпочтениях и задачах пользователя.Топ-3 браузеров

Топ-3 браузеровMargarita_Regis

��

Документ представляет собой анализ топ-3 браузеров, составленный студентами 1 курса, в котором рассматриваются Google Chrome, Opera и Mozilla Firefox. Google Chrome занимает первое место благодаря простоте интерфейса и высокой степени защиты, но имеет недостатки в производительности на ноутбуках и потреблении энергии. Opera и Mozilla Firefox следуют на втором и третьем местах соответственно, каждая с собственными преимуществами и недостатками, упомянутыми в документе.Обзор браузеров

Обзор браузеровKate Kapel

��

Документ представляет собой обзор различных веб-браузеров, таких как Google Chrome, Mozilla Firefox и Safari, акцентируя внимание на их надежности, скорости и безопасности. Упоминается возможность настройки панели закладок и синхронизации с мобильными устройствами, а также важность защиты от вредоносных программ. Однако отмечается, что некоторые браузеры могут требовать много оперативной памяти и не подходят для больших нагрузок.Mini-essay final

Mini-essay finalКсения Березина

��

Документ обсуждает преимущества и недостатки различных веб-браузеров, таких как Opera и Mozilla Firefox, подчеркивая их функциональность, возможности настройки и проблемы с производительностью. Указывается на важные характеристики, такие как скорость загрузки страниц и экономия трафика, а также на недостатки, связанные с потреблением оперативной памяти и управлением расширениями. В заключение, подчеркивается, что выбор браузера зависит от конкретных потребностей пользователей.Brauzery

BrauzeryEgor Lustenkov

��

Документ анализирует основные характеристики и недостатки популярных веб-браузеров: Google Chrome, Opera, Mozilla Firefox, Internet Explorer и Safari. В нем отмечены скорости загрузки, уровень безопасности, интерфейс и потребление ресурсов. В результате составлен рейтинг браузеров с наилучшей производительностью, согласно анализируемым факторам.Best Browser

Best BrowserAlexandra Goryachkina

��

В эссе рассматриваются три ведущих веб-браузера, из которых команда единогласно выбирает Google Chrome как лучший. Характеризуется его высокая скорость, стабильность и удобство, однако отмечаются и недостатки, такие как высокая потребность в ресурсах. Второе и третье места занимают Safari и Mozilla Firefox соответственно, каждый из которых имеет свои плюсы и минусы.Top brauzerov

Top brauzerovLera Seredyuk

��

Документ представляет эссе о любимых браузерах, в котором рассматриваются их преимущества и недостатки. В рейтинге выделены Google Chrome, Opera и Mozilla Firefox как наиболее популярные, с акцентом на их функциональность и особенности. Основное внимание уделяется тому, как браузеры влияют на современную жизнь пользователей в интернете.Browsers. Description

Browsers. DescriptionAnton Darmadzekhin

��

Данный документ представляет обзор браузеров, в котором оценены Mozilla Firefox, Google Chrome, Safari, Internet Explorer и Opera на основе их преимуществ и недостатков. В результате составлен рейтинг, в котором первым оказался Firefox, благодаря высокой скорости и множеству полезных функций, следом идет Chrome, который хорош только с поиском Google, и третьей позицией заняла Opera с удобным доступом и функцией экономии трафика. Также указаны недостатки каждого браузера, такие как высокая нагрузка на оперативную память и нестабильная работа.Обзор интернет браузеров

Обзор интернет браузеровAlina Kolosova

��

Документ представляет обзор различных интернет-браузеров, описывая их преимущества и недостатки. В итоге, по результатам голосования, в топ-3 браузеров вошли Google Chrome, Mozilla Firefox и Opera. Основные преимущества включают скорость, стабильность и безопасность.рейтинг браузеров

рейтинг браузеровHannah Karpovskaya

��

Документ представляет обзор и сравнительный анализ пяти популярных интернет-браузеров: Google Chrome, Mozilla Firefox, Safari, Opera и Internet Explorer. На основе оценки по нескольким критериям составлена таблица, указывающая на то, что Google Chrome является лучшим браузером благодаря быстрой скорости, удобству в работе с закладками и стабильности. Рейтинг браузеров также включает Mozilla Firefox на втором месте и Safari на третьем, с указанием на их достоинства и недостатки.Top 3

Top 3 Anastasiya Zagday

��

Документ представляет обзор интернет-браузера, который был признан любимым среди группы за его легкость, высокий уровень безопасности и удобный интерфейс. Он предлагает интегрированные функции, такие как блокировщик рекламы и возможность экономии трафика. Также в документе приведены данные о популярности различных браузеров.Viewers also liked (6)

Обеспечение

информационной безопасности

ИС «Независимый Регистратор»

Обеспечение

информационной безопасности

ИС «Независимый Регистратор»Цифровые технологии

��

Документ описывает информационную систему 'Независимый регистратор', предназначенную для сбора и аудита информации в контексте электронных аукционов и размещения заказов. Он включает архитектуру системы, подсистемы для контроля, аудита и обеспечения информационной безопасности, а также меры по защите данных и взаимодействию с пользователями. Система соответствует 2 классу защищенности и обеспечивает защиту конфиденциальной информации в процессе проведения торгов.Butler

ButlerThomas Butler, CISSP, CEH, CHFI, CISA, CPA, CIA

��

This document outlines a presentation on creating a penetration testing laboratory for hands-on practice. It describes setting up three virtual machines using free software, including an "attack machine" with Backtrack5R3 and two "victim machines" with vulnerable operating systems. The project consists of seven appendices that document the lab creation, penetration testing methodology, reconnaissance, scanning, exploitation, post-exploitation, and technical terms. The presentation discusses the need for more hands-on training and the challenges of keeping penetration testing skills sharp.Butler

ButlerThomas Butler, CISSP, CEH, CHFI, CISA, CPA, CIA

��

The document summarizes the creation of a penetration testing laboratory by Thomas Butler for his master's degree project. It describes setting up three virtual machines - an "attack machine" running Backtrack5R3, and two "victim machines", one running Metasploitable and another running Badstore.net. Appendices cover the penetration testing methodology, reconnaissance, scanning, exploitation with Metasploit, and post-exploitation activities. The goal was to create a hands-on environment for practicing penetration testing skills.Study: The Future of VR, AR and Self-Driving Cars

Study: The Future of VR, AR and Self-Driving CarsLinkedIn

��

The research examines the integration of wearable technology, self-driving cars, and AI into everyday life. While 35% of respondents use wearables, their adoption increases with seniority and age, notably with higher usage in Brazil compared to the UK and Australia. Interest in purchasing self-driving cars and VR headsets varies significantly by age and region, with younger individuals showing greater openness, while concerns about AI are present but less acute among those interested in these technologies.Hype vs. Reality: The AI Explainer

Hype vs. Reality: The AI ExplainerLuminary Labs

��

The document discusses the current state and future potential of artificial intelligence (AI) in business, separating hype from reality. It emphasizes that AI will change job roles rather than eliminate them, and suggests five practical steps businesses can take to integrate AI in a meaningful way. Key points include starting with specific business problems, fostering empathy in the workforce, and ensuring a clear understanding of AI capabilities.Ad

More from Цифровые технологии (20)

Новинки и тенденции в развитии продуктов компании КРИПТО-ПРО

Новинки и тенденции в развитии продуктов компании КРИПТО-ПРОЦифровые технологии

��

Документ описывает VI международную конференцию по электронной торговле, акцентируя внимание на тенденциях и новинках в области информационной безопасности и использования облачных технологий для электронных подписей (ЭП). Рассматриваются преимущества облачных технологий, такие как уменьшение необходимости в установке программного обеспечения на клиентах и мошенничества с ключами ЭП. Также упоминается о планах производителей браузеров по отказу от поддержки плагинов и внедрении стандарта webcrypto для криптографических функций.Вход по сертификатам и электронная подпись для 1С-Битрикс

Вход по сертификатам и электронная подпись для 1С-БитриксЦифровые технологии

��

Документ освещает актуальные вопросы и решения в области электронной торговли и информационной безопасности, представленные на конференции «1С-Битрикс». Основные темы включают аутентификацию и авторизацию по сертификатам, использование модуля TrustedLogin, а также технологии электронной подписи. Также разработаны рекомендации по обмену электронными документами с юридически значимым статусом.SafeNet Authentication Service -

аутентификация следующего поколения

SafeNet Authentication Service -

аутентификация следующего поколенияЦифровые технологии

��

Документ обсуждает современные подходы к аутентификации, акцентируя внимание на многофакторной аутентификации и ее требованиях как в государственных, так и в финансовых системах. Обозначается важность облачных сервисов и различных типов аутентификаторов для обеспечения безопасности. Также представлены тенденции на рынке аутентификации как сервиса.Сервисы ЭДО Такском-Доклайнз и варианты интеграции с ними

Сервисы ЭДО Такском-Доклайнз и варианты интеграции с нимиЦифровые технологии

��

Документ представляет обзор сервисов электронного документооборота компании Такском и вариантов их интеграции, включая успешные кейсы разработки и внедрения. Обсуждаются различные способы взаимодействия клиентских систем с сервисами Такском, таких как использование API и клиентских средств. Также освещеныческие обязательности по обеспечению юридической значимости документов и поддержка автоматизированных процессов в учете.Организация роумингового обмена электронными документами между операторами ЭД...

Организация роумингового обмена электронными документами между операторами ЭД...Цифровые технологии

��

Документ описывает организацию роумингового обмена электронными документами между операторами через узловые центры (hub). В нем представлены сведения о различных операторах и состояниях их готовности к обмену, а также технологиях взаимодействия и маршрутизации данных. Упоминаются проблемы, такие как сложности в заключении соглашений и слабое продвижение технологии роуминга.Технические аспекты минимизации рисков использования электронной подписи

Технические аспекты минимизации рисков использования электронной подписиЦифровые технологии

��

Документ содержит информацию о технических аспектах минимизации рисков использования электронной подписи, обсуждаемых на VI международной конференции в Казани. Основные риски включают правовые, операционные и репутационные, а также пути снижения этих рисков через удостоверяющие центры и проверку статуса ключей. Также указывается на важность доказательства владения ключами и соответствия средствам подписи установленным требованиям.Новые требования законодательства в образовании и соответствие требованиям ре...

Новые требования законодательства в образовании и соответствие требованиям ре...Цифровые технологии

��

Документ представляет обзор изменений в законодательстве России в сфере образования, касающегося подготовки специалистов по информационной безопасности. Обсуждаются требования к квалификации, объемы подготовки, статистика, а также создание профессиональных стандартов для специалистов в области информационной безопасности. Упоминается о внедрении новых образовательных программ и лицензий, а также статистика по востребованности специалистов в данной области.Электронные сервисы нотариата, реалии и перспективы

Электронные сервисы нотариата, реалии и перспективыЦифровые технологии

��

Документ обсуждает внедрение единой информационной системы нотариата России, созданной для защиты прав граждан и упрощения нотариальных действий. Все нотариусы теперь подключены к системе, которая поддерживает электронные документы и подписи, а также взаимодействие с другими учреждениями через электронные каналы. Установлены правовые основы для обмена электронными документами в процессе государственной регистрации прав на недвижимость.Трансграничное доверенное электронное взаимодействие. теория и практика

Трансграничное доверенное электронное взаимодействие. теория и практикаЦифровые технологии

��

Документ рассматривает необходимость трансграничного доверенного электронного взаимодействия в условиях экономической и социальной интеграции, акцентируя внимание на потребностях бизнеса в безопасном обмене информацией. Описываются концептуальные подходы и этапы разработки системы доверенных услуг с 2011 по 2013 годы, а также перспективы практической реализации этой системы. Генеральный директор национального удостоверяющего центра подчеркивает важность создания механизма для защиты электронного взаимодействия.Рынок электронных услуг, взаимодействие профессиональных организаций с госуда...

Рынок электронных услуг, взаимодействие профессиональных организаций с госуда...Цифровые технологии

��

Документ обсуждает взаимодействие профессиональных общественных организаций с государством для развития рынка электронных услуг, а также подводит итоги годовщины внедрения технологии обмена электронными счетами-фактурами. Приводятся основные изменения в обмене документами и выявляются проблемы, мешающие их эффективному использованию. Документ также упоминает предложения по внедрению новых электронных форматов документов и открыт для сотрудничества.Комплексные решения для организации юридически значимого электронного докумен...

Комплексные решения для организации юридически значимого электронного докумен...Цифровые технологии

��

Документ описывает комплексные решения для организации юридически значимого электронного документооборота в интернет-магазине cryptostore.ru, включая различные криптографические продукты и их лицензии. Указаны цены на решения и процесс их покупки, а также информация о скидках при заказе. Продукты включают лицензии на криптографические системы и ключевые носители с различной стоимостью.Госзакупки: №44-фз о контрактной системе, переход на новые правила

Госзакупки: №44-фз о контрактной системе, переход на новые правилаЦифровые технологии

��

Документ описывает процедуры закупок различных типов заказчиков в соответствии с 94-ФЗ и 44-ФЗ, включая особенности проведения торгов и определения поставщиков. Рассматриваются способы закупок, такие как конкурсы, аукционы и запросы предложений, а также финансовые ограничения и требования к контрактам. Также упоминается о необходимости соблюдения планов-графиков и публикации извещений о закупках.Актуальные вопросы обеспечения юридической силы электронных документов

Актуальные вопросы обеспечения юридической силы электронных документовЦифровые технологии

��

Документ обсуждает актуальные вопросы обеспечения юридической силы электронных документов в условиях расширения государственных услуг в электронном виде. Уделяется внимание внедрению безопасных решений и стандартов для защиты конфиденциальной информации и придания электронным документам юридической силы. Освещены задачи, связанные с аутентификацией, подтверждением авторства и целостности документов, а также необходимость в доверенных услугах для обеспечения эффективного документооборота.Некоторые технологии реализации применения электронной подписи

Некоторые технологии реализации применения электронной подписиЦифровые технологии

��

Доклад на международной конференции посвящен технологиям реализации электронной подписи, включая преимущества облачной модели, которая предлагает надежное хранение ключей и аутентификацию. Рассматриваются угрозы и неопределенности в контексте безопасности e-подписей, а также методы их минимизации. Представлены примеры реализации технологий, таких как пакет 'КриптоПро DSS', обеспечивающий создание, проверку и защиту электронных подписей.Решения для бизнеса: криптографические продукты и онлайн сервисы

Решения для бизнеса: криптографические продукты и онлайн сервисыЦифровые технологии

��

Документ представляет собой презентацию о криптографических продуктах и онлайн-сервисах компании ООО 'Цифровые технологии'. В нем освещены результаты маркетинговых исследований, модели распространения программного обеспечения, а также представление сервиса Trusted Net и его функциональности для пользователей и организаций. Также обсуждаются клиентские приложения и новые версии криптоарм, включая их интеграции и функциональные возможности.Платформонезависимая методика обеспечения аутентичности в трансграничном элек...

Платформонезависимая методика обеспечения аутентичности в трансграничном элек...Цифровые технологии

��

Документ обсуждает проблемы аутентификации и признания электронных цифровых подписей (ЭЦП) в трансграничном электронном взаимодействии с акцентом на различия в национальных законодательстве и международных стандартах. Подчеркиваются сложности, связанные с отсутствием единой терминологии, разными требованиями к аккредитации и признанию ЭЦП в различных юрисдикциях. В заключение приводится обзор практики внедрения ЭЦП в разных странах, включая примеры успешных и проблемных случаев.Обеспечение юридической значимости трансграничного пространства доверия – нап...

Обеспечение юридической значимости трансграничного пространства доверия – нап...Цифровые технологии

��

Документ описывает работу по созданию трансграничного пространства доверия в области электронных подписей и взаимодействия между государственными учреждениями различных стран. Основное внимание уделяется сотрудничеству с международными организациями и разработке методологий для обеспечения юридической значимости электронных документов. Также представлены результаты сравнительного анализа законодательных инициатив и проектов в области электронной идентификации и доверительных сервисов.Организация обмена электронными юридически значимыми документами между участн...

Организация обмена электронными юридически значимыми документами между участн...Цифровые технологии

��

Доклад Анатолия Миклашевича освещает разработку технологии обмена электронными юридически значимыми документами в сфере B2B и B2G. Основные темы включают стандартизацию форм документов, упрощение отчетности и развитие роуминга в трансграничном взаимодействии. Также поднимются вопросы обеспечения безопасности и идентификации клиентов при обмене документами.Анализ законопроекта о федеральной контрактной системе (ФКС)

Анализ законопроекта о федеральной контрактной системе (ФКС)Цифровые технологии

��

Документ анализирует реформу госзаказа в России, касающуюся внедрения федеральной контрактной системы (ФКС) для эффективного управления закупками и обеспечения качества поставляемых товаров и услуг. Основные изменения включают упрощение процедур закупок, введение нормирования, общественного контроля и планирования, а также новые категории специалистов. Прогнозируется снижение количества электронных аукционов, но ожидается поэтапный запуск реформы не ранее 2014 года.Ключевые носители для систем юридически значимого документооборота что произо...

Ключевые носители для систем юридически значимого документооборота что произо...Цифровые технологии

��

Документ описывает развитие систем юридически значимого документооборота в России, включая использование электронных ключей и средств аутентификации, таких как рутокен и guardant. В последние три года на рынке произошли улучшения технологий благодаря конкуренции. Также анонсирован новый продукт рутокен лайт, который будет доступен в 2013 году.Организация роумингового обмена электронными документами между операторами ЭД...

Организация роумингового обмена электронными документами между операторами ЭД...Цифровые технологии

��

Новые требования законодательства в образовании и соответствие требованиям ре...

Новые требования законодательства в образовании и соответствие требованиям ре...Цифровые технологии

��

Рынок электронных услуг, взаимодействие профессиональных организаций с госуда...

Рынок электронных услуг, взаимодействие профессиональных организаций с госуда...Цифровые технологии

��

Комплексные решения для организации юридически значимого электронного докумен...

Комплексные решения для организации юридически значимого электронного докумен...Цифровые технологии

��

Платформонезависимая методика обеспечения аутентичности в трансграничном элек...

Платформонезависимая методика обеспечения аутентичности в трансграничном элек...Цифровые технологии

��

Обеспечение юридической значимости трансграничного пространства доверия – нап...

Обеспечение юридической значимости трансграничного пространства доверия – нап...Цифровые технологии

��

Организация обмена электронными юридически значимыми документами между участн...

Организация обмена электронными юридически значимыми документами между участн...Цифровые технологии

��

Ключевые носители для систем юридически значимого документооборота что произо...

Ключевые носители для систем юридически значимого документооборота что произо...Цифровые технологии

��

Ad

Рабочее место электронного документооборота, как сделать клиента счастливее

- 1. Международная конференция в сфере электронной торговли «Информационная безопасность и PKI» г. Казань, 23 октября 2014 года Рабочее место электронного документооборота, как сделать клиента счастливее. Горелов Дмитрий Львович Коммерческий директор компании «Актив»

- 4. Рабочее место Инсталляция Настройка Обучение Работа

- 5. Варианты Выездное обслуживание Удаленное обслуживание Технические решения: Web-диск Autorun

- 6. Рутокен Autorun Продукт Рутокен Autorun разработан для простой и удобной установки программного обеспечения (ПО), необходимого для работы с электронной подписью. Всего в один клик пользователь может подготовить свой компьютер для работы.

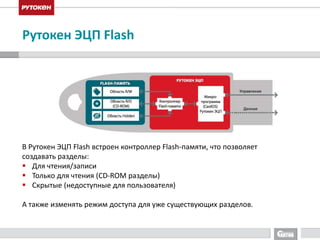

- 7. Рутокен ЭЦП Flash Рутокен Autorun разработан специально для usb-токена Рутокен ЭЦП Flash Устройство Рутокен ЭЦП Flash представляет собой криптографический USB-токен, дополненный управляемой Flash-памятью. Объем Flash памяти: от 4 до 64 ГБ.

- 8. Рутокен ЭЦП Flash В Рутокен ЭЦП Flash встроен контроллер Flash-памяти, что позволяет создавать разделы: Для чтения/записи Только для чтения (CD-ROM разделы) Скрытые (недоступные для пользователя) А также изменять режим доступа для уже существующих разделов.

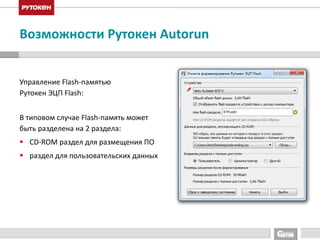

- 9. Возможности Рутокен Autorun Управление Flash-памятью Рутокен ЭЦП Flash: В типовом случае Flash-память может быть разделена на 2 раздела: CD-ROM раздел для размещения ПО раздел для пользовательских данных

- 10. Взаимодействие пользователя с Рутокен Autorun

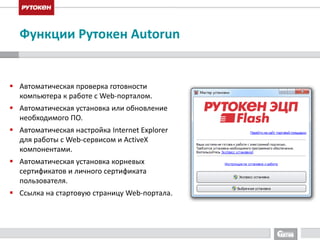

- 11. Функции Рутокен Autorun Автоматическая проверка готовности компьютера к работе с Web-порталом. Автоматическая установка или обновление необходимого ПО. Автоматическая настройка Internet Explorer для работы с Web-сервисом и ActiveX компонентами. Автоматическая установка корневых сертификатов и личного сертификата пользователя. Ссылка на стартовую страницу Web-портала.

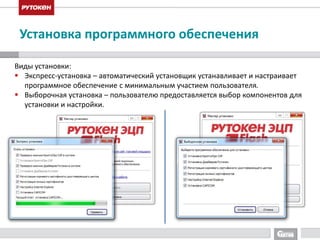

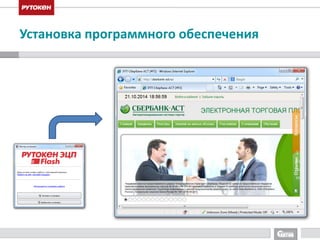

- 12. Установка программного обеспечения Виды установки: Экспресс-установка – автоматический установщик устанавливает и настраивает программное обеспечение с минимальным участием пользователя. Выборочная установка – пользователю предоставляется выбор компонентов для установки и настройки.

- 15. Дополнительные возможности Дизайн приложения в соответствии с требовании заказчика. Расширение базовой функциональности. Выбор текста и изображений, нанесенных на корпус токенов.

- 17. Контактная информация Горелов Дмитрий +7 (903) 729-29-23 gor@rutoken.ru www.rutoken.ru