Android.–≥–ª–∞–∑–∞–º–∏ —Ö–∞–∫–µ—Ä–∞

- 1. Android –≥–ª–∞–∑–∞–º–∏ —Ö–∞–∫–µ—Ä–∞ –Ý—é—Ç–∏–Ω –ë–æ—Ä–∏—Å @dukebarman Esage Lab {ne√∫ron}

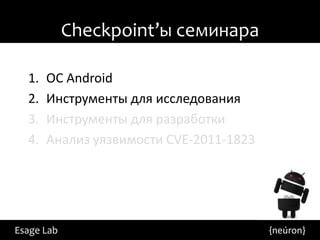

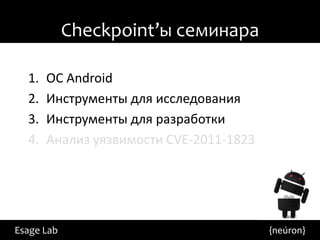

- 2. Checkpoint’ы семинара 1. ОС Android 2. Инструменты для исследования 3. Инструменты для разработки 4. Анализ уязвимости CVE-2011-1823 Esage Lab {neúron}

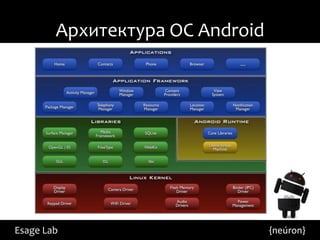

- 3. –ê—Ä—Ö–∏—Ç–µ–∫—Ç—É—Ä–∞ –û–° Android Esage Lab {ne√∫ron}

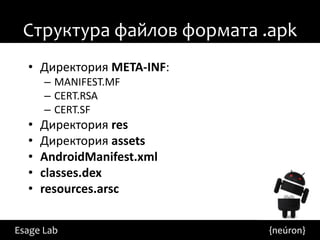

- 4. Структура файлов формата .apk • Директория META-INF: – MANIFEST.MF – CERT.RSA – CERT.SF • Директория res • Директория assets • AndroidManifest.xml • classes.dex • resources.arsc Esage Lab {neúron}

- 5. –¶–µ–ª–∏ malware-–ø—Ä–æ–≥—Ä–∞–º–º ‚Ä¢ GPS ‚Ä¢ –î–æ—Å—Ç—É–ø –∫ –≤–µ–±-—Å–∞–π—Ç–∞–º ‚Ä¢ –Ý–∞–±–æ—Ç–∞ —Å SMS ‚Ä¢ –î–µ—Ç–∞–ª–∏–∑–∞—Ü–∏—è –∑–≤–æ–Ω–∫–æ–≤ ‚Ä¢ –ò —Ç.–¥. Esage Lab {ne√∫ron}

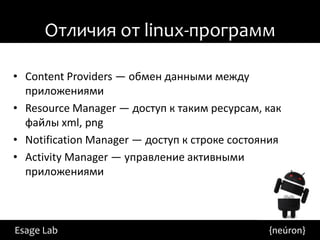

- 6. Отличия от linux-программ • Content Providers — обмен данными между приложениями • Resource Manager — доступ к таким ресурсам, как файлы xml, png • Notification Manager — доступ к строке состояния • Activity Manager — управление активными приложениями Esage Lab {neúron}

- 7. Checkpoint’ы семинара 1. ОС Android 2. Инструменты для исследования 3. Инструменты для разработки 4. Анализ уязвимости CVE-2011-1823 Esage Lab {neúron}

- 8. Пути исследования • Статистический анализ • Динамический анализ Esage Lab {neúron}

- 9. ApkTool Сайт:http://code.google.com/p/android-apktool/ Особенности: • Дизассемблирование приложения практически до оригинальных исходников с возможностью пересобрать • Дебаг smali-кода. • Тулза будет полезна переводчикам и тем, кто занимается переносом приложения на другие платформы. Esage Lab {neúron}

- 10. dex2jar Сайт: http://code.google.com/p/dex2jar Особенности: • Простое преобразование файлов формата *.dex в *.jar Esage Lab {neúron}

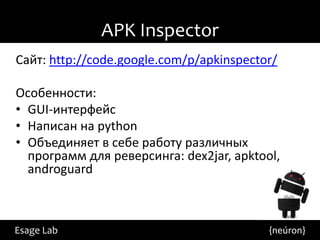

- 11. APK Inspector Сайт: http://code.google.com/p/apkinspector/ Особенности: • GUI-интерфейс • Написан на python • Объединяет в себе работу различных программ для реверсинга: dex2jar, apktool, androguard Esage Lab {neúron}

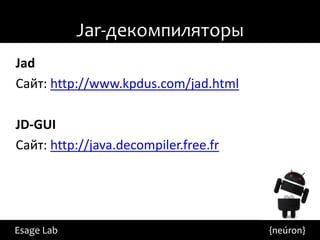

- 12. Jar-–¥–µ–∫–æ–º–ø–∏–ª—è—Ç–æ—Ä—ã Jad –°–∞–π—Ç: http://www.kpdus.com/jad.html JD-GUI –°–∞–π—Ç: http://java.decompiler.free.fr Esage Lab {ne√∫ron}

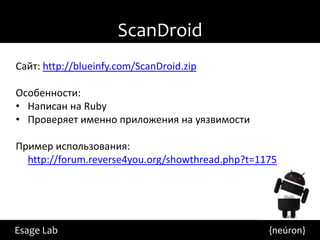

- 13. ScanDroid Сайт: http://blueinfy.com/ScanDroid.zip Особенности: • Написан на Ruby • Проверяет именно приложения на уязвимости Пример использования: http://forum.reverse4you.org/showthread.php?t=1175 Esage Lab {neúron}

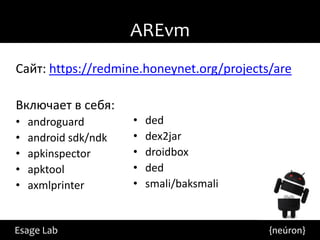

- 14. AREvm Сайт: https://redmine.honeynet.org/projects/are Включает в себя: • androguard • ded • android sdk/ndk • dex2jar • apkinspector • droidbox • apktool • ded • axmlprinter • smali/baksmali Esage Lab {neúron}

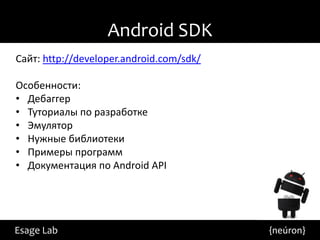

- 15. Android SDK Сайт: http://developer.android.com/sdk/ Особенности: • Дебаггер • Туториалы по разработке • Эмулятор • Нужные библиотеки • Примеры программ • Документация по Android API Esage Lab {neúron}

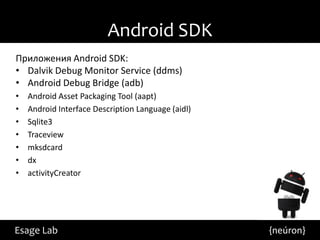

- 16. Android SDK Приложения Android SDK: • Dalvik Debug Monitor Service (ddms) • Android Debug Bridge (adb) • Android Asset Packaging Tool (aapt) • Android Interface Description Language (aidl) • Sqlite3 • Traceview • mksdcard • dx • activityCreator Esage Lab {neúron}

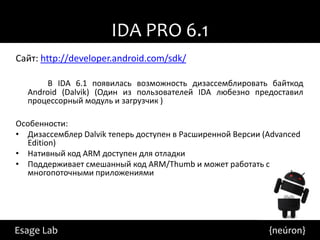

- 17. IDA PRO 6.1 –°–∞–π—Ç: http://developer.android.com/sdk/ –í IDA 6.1 –ø–æ—è–≤–∏–ª–∞—Å—å –≤–æ–∑–º–æ–∂–Ω–æ—Å—Ç—å –¥–∏–∑–∞—Å—Å–µ–º–±–ª–∏—Ä–æ–≤–∞—Ç—å –±–∞–π—Ç–∫–æ–¥ Android (Dalvik) (–û–¥–∏–Ω –∏–∑ –ø–æ–ª—å–∑–æ–≤–∞—Ç–µ–ª–µ–π IDA –ª—é–±–µ–∑–Ω–æ –ø—Ä–µ–¥–æ—Å—Ç–∞–≤–∏–ª –ø—Ä–æ—Ü–µ—Å—Å–æ—Ä–Ω—ã–π –º–æ–¥—É–ª—å –∏ –∑–∞–≥—Ä—É–∑—á–∏–∫ ) –û—Å–æ–±–µ–Ω–Ω–æ—Å—Ç–∏: ‚Ä¢ –î–∏–∑–∞—Å—Å–µ–º–±–ª–µ—Ä Dalvik —Ç–µ–ø–µ—Ä—å –¥–æ—Å—Ç—É–ø–µ–Ω –≤ –Ý–∞—Å—à–∏—Ä–µ–Ω–Ω–æ–π –í–µ—Ä—Å–∏–∏ (Advanced Edition) ‚Ä¢ –ù–∞—Ç–∏–≤–Ω—ã–π –∫–æ–¥ ARM –¥–æ—Å—Ç—É–ø–µ–Ω –¥–ª—è –æ—Ç–ª–∞–¥–∫–∏ ‚Ä¢ –ü–æ–¥–¥–µ—Ä–∂–∏–≤–∞–µ—Ç —Å–º–µ—à–∞–Ω–Ω—ã–π –∫–æ–¥ ARM/Thumb –∏ –º–æ–∂–µ—Ç —Ä–∞–±–æ—Ç–∞—Ç—å —Å –º–Ω–æ–≥–æ–ø–æ—Ç–æ—á–Ω—ã–º–∏ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è–º–∏ Esage Lab {ne√∫ron}

- 18. Checkpoint’ы семинара 1. ОС Android 2. Инструменты для исследования 3. Инструменты для разработки 4. Анализ уязвимости CVE-2011-1823 Esage Lab {neúron}

- 19. –°—Ä–µ–¥—ã –¥–ª—è —Ä–∞–∑—Ä–∞–±–æ—Ç–æ–∫–∏ Eclipse ADT-plugin –°–∞–π—Ç: http://developer.android.com/sdk/eclipse-adt.html NetBeans plugin –°–∞–π—Ç: http://www.nbandroid.org/ IntelliJ IDEA plugin –°–∞–π—Ç: http://code.google.com/p/idea-android/ Esage Lab {ne√∫ron}

- 20. Android NDK –°–∞–π—Ç: http://developer.android.com/sdk/ndk/index.html –ü–∞–∫–µ—Ç –∏–Ω—Å—Ç—Ä—É–º–µ–Ω—Ç–∞—Ä–∏–µ–≤ –∏ –±–∏–±–ª–∏–æ—Ç–µ–∫ –ø–æ–∑–≤–æ–ª—è—é—â–∏–π –≤–µ—Å—Ç–∏ —Ä–∞–∑—Ä–∞–±–æ—Ç–∫—É –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–π –Ω–∞ —è–∑—ã–∫–µ –°/–°++. NDK —Ä–µ–∫–æ–º–µ–Ω–¥—É–µ—Ç—Å—è –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å –¥–ª—è —Ä–∞–∑—Ä–∞–±–æ—Ç–∫–∏ —É—á–∞—Å—Ç–∫–æ–≤ –∫–æ–¥–∞ –∫—Ä–∏—Ç–∏—á–Ω—ã—Ö –∫ —Å–∫–æ—Ä–æ—Å—Ç–∏. Esage Lab {ne√∫ron}

- 21. Эмуляторы • Входящие в состав Android SDK • Собранные из исходников: – http://source.android.com/source/index.html – http://www.android-x86.org/ Esage Lab {neúron}

- 22. Checkpoint’ы семинара 1. ОС Android 2. Инструменты для исследования 3. Инструменты для разработки 4. Анализ уязвимости CVE-2011-1823 Esage Lab {neúron}

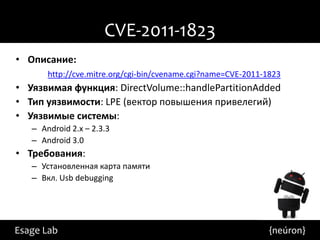

- 23. CVE-2011-1823 • Описание: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1823 • Уязвимая функция: DirectVolume::handlePartitionAdded • Тип уязвимости: LPE (вектор повышения привелегий) • Уязвимые системы: – Android 2.x – 2.3.3 – Android 3.0 • Требования: – Установленная карта памяти – Вкл. Usb debugging Esage Lab {neúron}

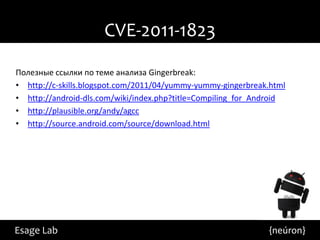

- 24. CVE-2011-1823 Полезные ссылки по теме анализа Gingerbreak: • http://c-skills.blogspot.com/2011/04/yummy-yummy-gingerbreak.html • http://android-dls.com/wiki/index.php?title=Compiling_for_Android • http://plausible.org/andy/agcc • http://source.android.com/source/download.html Esage Lab {neúron}

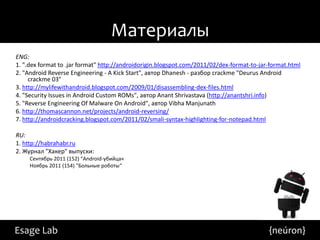

- 25. Материалы ENG: 1. ".dex format to .jar format" http://androidorigin.blogspot.com/2011/02/dex-format-to-jar-format.html 2. "Android Reverse Engineering - A Kick Start", автор Dhanesh - разбор crackme "Deurus Android crackme 03" 3. http://mylifewithandroid.blogspot.com/2009/01/disassembling-dex-files.html 4. "Security Issues in Android Custom ROMs", автор Anant Shrivastava (http://anantshri.info) 5. "Reverse Engineering Of Malware On Android", автор Vibha Manjunath 6. http://thomascannon.net/projects/android-reversing/ 7. http://androidcracking.blogspot.com/2011/02/smali-syntax-highlighting-for-notepad.html RU: 1. http://habrahabr.ru 2. Журнал "Хакер" выпуски: Сентябрь 2011 (152) "Android-убийца« Ноябрь 2011 (154) "Больные роботы“ Esage Lab {neúron}

- 26. –°–ø–∞—Å–∏–±–æ! Esagelab.ru Neuronspace.ru Drakonoid.ru Esage Lab {ne√∫ron}