Api –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è –Η –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―² –Η –Ζ–Α―â–Η―²–Α –Ϋ–Α web

- 1. API –ê–£–Δ–ï–ù–Δ–‰–Λ–‰–ö–ê–Π–‰–· –‰ –ë–ï–½–û–ü–ê–Γ–ù–û–Γ–Δ –‰ –½–ê–©–‰–Δ–ê –ù–ê WEB –ü–†–‰–¦–û–•–ï–ù–‰–· –ü–Ψ–Μ―è –ü–Β―²–Κ–Ψ–≤–Α ―¹–Ω–Β―Ü–Η–Α–Μ–Ϋ–Ψ―¹―² –‰–Ϋ―³–Ψ―Ä–Φ–Α―²–Η–Κ–Α ―³.–Ϋ. 10611

- 2. –Γ–Σ–î–Σ–†–•–ê–ù–‰–ï ο²Δ 1. –£―ä–≤–Β–¥–Β–Ϋ–Η–Β ο²Δ 2. –ö–Α–Κ–≤–Ψ –Β API? –½–Α―â–Ψ –Φ―É –Β –Ϋ―É–Ε–Ϋ–Α –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è? ο²Δ 3. –£–Η–¥–Ψ–≤–Β Api ο²Δ 4. –Γ–Η–≥―É―Ä–Ϋ–Ψ―¹―² –Η –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è –Ϋ–Α API ο²Δ 5. Web-–Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è―²–Α? –ö–Α–Κ–≤–Ψ –Ζ–Ϋ–Α–Β–Φ –Ζ–Α ―²―è―Ö? ο²Δ 6. –€–Β―²–Ψ–¥–Η –Ζ–Α –Α―²–Α–Κ–Η –Η –Ζ–Α―â–Η―²–Α –Ϋ–Α web –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è

- 3. –£–Σ–£–ï–î–ï–ù–‰–ï ο²Δ –‰–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―² ―¹ –≤―Ä–Β–Φ–Β―²–Ψ ―¹―²–Α–≤–Α –≤―¹–Β –Ω–Ψ –Ϋ–Β―Ä–Α–Ζ―Ä–Η–≤–Ϋ–Α ―΅–Α―¹―² –Ψ―² –Ϋ–Α―à–Η―è –Ε–Η–≤–Ψ―². –£―¹–Β–Κ–Η–¥–Ϋ–Β–≤–Ϋ–Ψ ―¹–Β –Ϋ–Α–Μ–Α–≥–Α –Η–Ζ–≤―ä―Ä―à–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Κ–Α–Κ–≤–Η –Μ–Η –Ϋ–Β –¥–Β–Ι―¹―²–≤–Η―è –Η–Ζ–Η―¹–Κ–≤–Α―â–Η –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è. ο²Δ –ö―Ä–Α–Ε–±–Α―²–Α –Ϋ–Α –Μ–Η―΅–Ϋ–Η –¥–Α–Ϋ–Ϋ–Η –Η ―¹–Α–Φ–Ψ–Μ–Η―΅–Ϋ–Ψ―¹―² –Φ–Ψ–Ε–Β –¥–Α –Ω―Ä–Η―΅–Η–Ϋ–Η –Ϋ–Β–≤―ä–Ψ–±―Ä–Α–Ζ–Η–Φ–Η ―â–Β―²–Η –Ϋ–Α –Ω–Ψ―¹―²―Ä–Α–¥–Α–Μ–Η―è –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ. ο²Δ –½–Α –¥–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―² ―Ö–Ψ―Ä–Α―²–Α ―¹–Ω–Ψ–Κ–Ψ–Ι–Ϋ–Ψ ―É―¹–Μ―É–≥–Η―²–Β, –Ω―Ä–Ψ–≥―Ä–Α–Φ–Η―²–Β –Η –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è―²–Α, –Κ–Ψ–Η―²–Ψ ―¹–Β ―¹―ä–Ζ–¥–Α–≤–Α―² –≤―¹–Β–Κ–Η–¥–Ϋ–Β–≤–Ϋ–Ψ –Η –Ψ―¹–Ψ–±–Β–Ϋ–Ψ ―²–Β–Ζ–Η, –Κ–Ψ–Η―²–Ψ –Η–Ζ–Ω–Ψ–Μ–≤–Α―² –Η–Ϋ―²–Β―Ä–Ϋ–Β―², ―²―Ä―è–±–≤–Α –¥–Α ―¹–Β –Ω–Ψ–¥―¹–Η–≥―É―Ä–Η ―²―è―Ö–Ϋ–Α―²–Α –±–Β–Ζ–Ψ–Ω–Ψ―¹–Ϋ–Ψ―¹―².

- 4. GIMME AN A! GIMME A P! GIMME AN I! API ο²Δ API (Application Programming Interface) –Η–Μ–Η –ü―Ä–Η–Μ–Ψ–Ε–Ϋ–Η―è―² –Ω―Ä–Ψ–≥―Ä–Α–Φ–Β–Ϋ –Η–Ϋ―²–Β―Ä―³–Β–Ι―¹ –Β –Ϋ–Α–±–Ψ―Ä –Ψ―² –Κ–Ψ–¥–Ψ–≤–Β –Η ―¹―²–Α–Ϋ–¥–Α―Ä―²–Η –Ζ–Α –¥–Ψ―¹―²―ä–Ω–≤–Α–Ϋ–Β –Ϋ–Α ―É–Β–±- –±–Α–Ζ–Η―Ä–Α–Ϋ–Η –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è –Η ―É―¹–Μ―É–≥–Η. ο²Δ –‰–Ζ–≥―Ä–Α–Ε–¥–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β –±–Β–Ζ API –Β ―Ä–Α–≤–Ϋ–Ψ―¹–Η–Μ–Ϋ–Ψ –Ϋ–Α –Ω–Ψ―¹―²―Ä–Ψ―è–≤–Α–Ϋ–Β –Ϋ–Α –Κ―ä―â–Α –±–Β–Ζ –≤―Ä–Α―²–Η.

- 5. ο²Δ –ö–Α–Ζ–Α–Ϋ–Ψ –Ϋ–Α–Κ―Ä–Α―²–Κ–Ψ API –Β –≤―Ä–Α―²–Α―²–Α, –Ω―Ä–Β–Ζ –Κ–Ψ―è―²–Ψ ―²―Ä―è–±–≤–Α –¥–Α –Φ–Η–Ϋ–Β―²–Β, –Ζ–Α –¥–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―²–Β –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è. –ê–Κ–Ψ –Η–Φ–Α―²–Β –Ω―Ä–Α–≤–Η–Μ–Ϋ–Η―è –Κ–Μ―é―΅, ―â–Β –Η–Φ–Α―²–Β –≤―ä–Ζ–Φ–Ψ–Ε–Ϋ–Ψ―¹―² –¥–Α –¥–Ψ―¹―²―ä–Ω–Η―²–Β –Ω―Ä–Ψ–¥―É–Κ―²–Η –Η ―É―¹–Μ―É–≥–Η –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ι–Κ–Η ―Ä–Α–Ζ–Μ–Η―΅–Ϋ–Η ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α. ο²Δ –Δ―ä–Ι –Κ–Α―²–Ψ API ―¹–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―² –Ζ–Α ―¹―ä–±–Η―Ä–Α–Ϋ–Β, –Ζ–Α–Ω–Η―¹–≤–Α–Ϋ–Β –Η –Ψ–Ω―Ä–Β―¹–Ϋ―è–≤–Α–Ϋ–Β –Ϋ–Α –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η―è―²–Α (update) –≤–Α–Ε–Β–Ϋ –Φ–Ψ–Φ–Β–Ϋ―² –Β –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è―²–Α. –ß―Ä–Β–Ζ –Ϋ–Β―è –≤―¹–Β–Κ–Η –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ ―¹–Μ–Β–¥ ―Ä–Β–≥–Η―¹―²―Ä–Α―Ü–Η―è –Φ–Ψ–Ε–Β –¥–Α –¥–Ψ–Κ–Α–Ε–Β –Ω―Ä–Β–¥ ―¹–Η―¹―²–Β–Φ–Α―²–Α ―¹–≤–Ψ―è―²–Α ―¹–Α–Φ–Ψ–Μ–Η―΅–Ϋ–Ψ―¹―² –Η –¥–Α –¥–Ψ―¹―²―ä–Ω–Η ―¹―ä–Ψ―²–≤–Β―²–Ϋ–Η―²–Β ―Ä–Β―¹―É―Ä―¹–Η, –Κ–Ψ–Η―²–Ψ ―¹–Β –Ω―Ä–Β–¥–Μ–Α–≥–Α―².

- 6. –£–‰–î–û–£–ï API ο²Δ –ü―É–±–Μ–Η―΅–Ϋ–Η βÄ™ –Ψ–±–≤―ä―Ä–Ζ–Α–Ϋ–Η ―¹–Α ―¹ –Φ–Η–Ϋ–Η–Φ–Α–Μ–Ϋ–Η –Η–Μ–Η –Ϋ–Η–Κ–Α–Κ–≤–Η –¥–Ψ–≥–Ψ–≤–Ψ―Ä–Ϋ–Η –Ψ―²–Ϋ–Ψ―à–Β–Ϋ–Η―è. –€–Ψ–Ε–Β –¥–Α –±―ä–¥–Α―² ―¹ –Ψ–≥―Ä–Α–Ϋ–Η―΅–Β–Ϋ–Η –≤―ä–Ζ–Φ–Ψ–Ε–Ϋ–Ψ―¹―²–Η; ο²Δ –ß–Α―¹―²–Ϋ–Η βÄ™ –Η–Φ–Α―² ―¹–Η–≥―É―Ä–Ϋ–Η –¥–Ψ–≥–Ψ–≤–Ψ―Ä–Ϋ–Η –Ψ―²–Ϋ–Ψ―à–Β–Ϋ–Η―è. –ü–Ψ–Ζ–≤–Ψ–Μ―è–≤–Α―² –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Ω―ä–Μ–Ϋ–Η―è –Ω–Ψ―²–Β–Ϋ―Ü–Η–Α–Μ –Η –≤―ä–Ζ–Φ–Ψ–Ε–Ϋ–Ψ―¹―²–Η –Ϋ–Α API.

- 7. –Γ–‰–™–Θ–†–ù–û–Γ–Δ –‰ –ê–£–Δ–ï–ù–Δ–‰–Λ–‰–ö–ê–Π–‰–· –ù–ê API ο²Δ –€–Η―¹―ä–Μ―²–Α –Ζ–Α –Β―³–Β–Κ―²–Η–≤–Ϋ–Α –Ζ–Α―â–Η―²–Α –Ϋ–Α API ―²―Ä―è–±–≤–Α –¥–Α –±―ä–¥–Β –Ζ–Α–Μ–Ψ–Ε–Β–Ϋ–Α –Ψ―â–Β –≤ –Ω―Ä–Ψ―Ü–Β―¹–Α –Ϋ–Α ―³–Ψ―Ä–Φ―É–Μ–Η―Ä–Α–Ϋ–Β –Ϋ–Α –¥–Η–Ζ–Α–Ι–Ϋ–Α. –€–Β―²–Ψ–¥–Η―²–Β, –Κ–Ψ–Η―²–Ψ ―¹–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―² –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―² ―²―Ä―è–±–≤–Α –¥–Α –±―ä–¥–Α―² ―¹―ä–Ψ–±―Ä–Α–Ζ–Β–Ϋ–Η ―¹ –±–Η–Ζ–Ϋ–Β―¹–Α –Η–Μ–Η –≤–Η–¥–Α –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η, –Κ–Ψ–Η―²–Ψ ―â–Β –¥–Ψ―¹―²―ä–Ω–≤–Α―² API. –ê–Κ–Ψ ―²–Ψ –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α ―³–Η–Ϋ–Α–Ϋ―¹–Ψ–≤–Η –¥–Α–Ϋ–Ϋ–Η –Ω―Ä–Β–Ζ –Ω―É–±–Μ–Η―΅–Ϋ–Η –Φ―Ä–Β–Ε–Η, –Β –Ζ–Α–¥―ä–Μ–Ε–Η―²–Β–Μ–Ϋ–Ψ –¥–Α ―¹–Β –≤–Ζ–Β–Φ–Α―² –Φ–Ϋ–Ψ–≥–Ψ ―¹–Β―Ä–Η–Ψ–Ζ–Ϋ–Η –Φ–Β―Ä–Κ–Η –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―².

- 8. ο²Δ –€–Ϋ–Ψ–≥–Ψ –Φ–Α–Μ–Κ–Ψ API ―Ä–Α–±–Ψ―²―è―² –±–Β–Ζ –Ϋ–Η–Κ–Α–Κ–≤–Α –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è, –Κ–Α―²–Ψ ―Ä–Β–≥–Η―¹―²―Ä–Α―Ü–Η―è –Ϋ–Α–Ω―Ä–Η–Φ–Β―Ä. –ü–Ψ–≤–Β―΅–Β―²–Ψ API –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―² –Β–¥–Ϋ–Α –Η–Μ–Η –Ω–Ψ–≤–Β―΅–Β ―²–Β―Ö–Ϋ–Η–Κ–Η –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―²: ο²Δ –‰–¥–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è –ö–Ψ–Ι –Ω―Ä–Α–≤–Η –Ζ–Α–Ω–Η―²–≤–Α–Ϋ–Β –Κ―ä–Φ API? ο²Δ –ê–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è –ù–Α–Η―¹―²–Η–Ϋ–Α –Μ–Η –Β ―²–Ψ–Ζ–Η, –Κ–Ψ–Ι―²–Ψ ―²–≤―ä―Ä–¥–Η ―΅–Β –Β –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―è? ο²Δ –ê―É―²–Ψ―Ä–Η–Ζ–Α―Ü–Η―è –†–Α–Ζ―Ä–Β―à–Β–Ϋ–Ψ –Μ–Η –Β –Ϋ–Α ―²–Ψ–Ζ–Η, –Κ–Ψ–Ι―²–Ψ –Ψ–Ω–Η―²–≤–Α –¥–Α –¥–Ψ―¹―²―ä–Ω–Η ―¹―ä–Ψ―²–≤–Β―²–Ϋ–Η―²–Β ―Ä–Β―¹―É―Ä―¹–Η –¥–Α –≥–Ψ –Ϋ–Α–Ω―Ä–Α–≤–Η?

- 9. –‰–î–ï–ù–Δ–‰–Λ–‰–ö–ê–Π–‰–· –‰ API –ö–¦–°–ß ο²Δ –ï–¥–Ϋ–Α –Ψ―² –Ω―ä―Ä–≤–Η―²–Β ―¹―²―ä–Ω–Κ–Η, –Ζ–Α –¥–Α ―¹–Β –Ω–Ψ–¥―¹–Η–≥―É―Ä–Η –Β–¥–Ϋ–Ψ API –Β –¥–Α ―¹–Β –Η–Ζ–±–Β–≥–Ϋ–Β –Ϋ–Β–Ψ―²–Ψ―Ä–Η–Ζ–Η―Ä–Α–Ϋ –¥–Ψ―¹―²―ä–Ω. –ï–¥–Η–Ϋ –Ψ―² –Ϋ–Α―΅–Η–Ϋ–Η―²–Β –¥–Α ―¹–Β –Ψ–Ω―Ä–Β–¥–Β–Μ–Η –Κ–Ψ–Β –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α API –Β –Κ–Α―²–Ψ ―¹–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α API –Κ–Μ―é―΅. ο²Δ API –Κ–Μ―é―΅–Ψ–≤–Β―²–Β ―¹–Α –Ω―Ä–Ψ―¹―²–Η, –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–Μ–Ϋ–Η –Η–¥–Β–Ϋ―²–Η―³–Η–Κ–Α―²–Ψ―Ä–Η ―Ä–Α–±–Ψ―²–Β―â–Η ―¹ HTTP –Ζ–Α―è–≤–Κ–Η –Η –Ω–Α―Ä–Α–Φ–Β―²―Ä–Η –Η–Μ–Η –Ϋ–Β―â–Ψ –¥―Ä―É–≥–Ψ ―Ä–Α–≤–Ϋ–Ψ―¹―²–Ψ–Ι–Ϋ–Ψ, –Ϋ–Ψ –Ω―Ä–Ψ―¹―²–Ψ, –Κ–Ψ–Β―²–Ψ –¥–Α ―¹–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α –≤―ä–≤ –≤―¹―è–Κ–Α API –Ζ–Α―è–≤–Κ–Α. –½–Α –¥–Α –Φ–Ψ–Ε–Β ―Ä–Α–Ζ―Ä–Α–±–Ψ―²―΅–Η–Κ–Α –¥–Α ―¹―ä–Ζ–¥–Α–¥–Β –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β ―¹ API ―²―Ä―è–±–≤–Α –¥–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α ―É–Ϋ–Η–Κ–Α–Μ–Β–Ϋ –Κ–Μ―é―΅, –Κ–Ψ–Ι―²–Ψ –¥–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α –≤―¹–Β–Κ–Η –Ω―ä―²

- 10. ο²Δ –Δ―ä–Ι –Κ–Α―²–Ψ ―²–Β–Ζ–Η –Κ–Μ―é―΅–Ψ–≤–Β ―¹–Α –Ω―Ä–Ψ―¹―²–Η –Η –Μ–Β―¹–Ϋ–Η –Ζ–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β, ―²–Β ―΅–Β―¹―²–Ψ –Ϋ–Β ―¹–Α –Κ―Ä–Η–Ω―²–Η―Ä–Α–Ϋ–Η, –Κ–Ψ–Β―²–Ψ –≥–Η –Ω―Ä–Α–≤–Η ―¹―Ä–Α–≤–Ϋ–Η―²–Β–Μ–Ϋ–Ψ –Μ–Β―¹–Ϋ–Η –Ζ–Α –Ψ―²–Κ―Ä–Η–≤–Α–Ϋ–Β –Η –Α―²–Α–Κ―É–≤–Α–Ϋ–Β –Ψ―² ―Ö–Α–Κ–Β―Ä–Η. –ü–Ψ ―²–Α–Ζ–Η –Ω―Ä–Η―΅–Η–Ϋ–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β―²–Ψ –Η–Φ –Κ–Α―²–Ψ ―¹―Ä–Β–¥―¹―²–≤–Ψ –Ζ–Α –Ζ–Α―â–Η―²–Α –Ϋ–Β –Β –Ω―Ä–Β–Ω–Ψ―Ä―ä―΅–Η―²–Β–Μ–Ϋ–Ψ, –Ϋ–Ψ –Ψ―² –≥–Μ–Β–¥–Ϋ–Α ―²–Ψ―΅–Κ–Α –Ϋ–Α –Α–Ϋ–Α–Μ–Η–Ζ–Η―²–Β –Η –Ϋ–Α–±–Μ―é–¥–Β–Ϋ–Η―è―²–Α –Β –¥–Ψ–±―Ä–Ψ ―¹―Ä–Β–¥―¹―²–≤–Ψ. –£―ä–Ω―Ä–Β–Κ–Η ―²–Ψ–≤–Α –Ζ–Α –Ϋ―è–Κ–Ψ–Η API –Ω–Ψ–¥–Ψ–±–Β–Ϋ –Κ–Μ―é―΅ –Β –≤―¹–Η―΅–Κ–Ψ, –Ψ―² –Κ–Ψ–Β―²–Ψ ―¹–Β –Ϋ―É–Ε–¥–Α―è―².

- 11. –ê–£–Δ–ï–ù–Δ–‰–Λ–‰–ö–ê–Π–‰–· ο²Δ –ê–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è―²–Α –Β –Ϋ–Α―΅–Η–Ϋ –¥–Α ―¹–Β –Ω–Ψ–Κ–Α–Ε–Β, –Κ–Ψ–Ι ―¹―²–Β –≤–Η–Β –Ζ–Α ―¹–Η―¹―²–Β–Φ–Α―²–Α. –ß―Ä–Β–Ζ ―²–Ψ–Ζ–Η –Φ–Β―²–Ψ–¥ ―¹–Β –Ω–Ψ–Κ–Α–Ζ–≤–Α –¥–Α–Μ–Η –Ϋ―è–Κ–Ψ–Ι, –Κ–Ψ–Ι―²–Ψ ―¹–Β –Ψ–Ω–Η―²–≤–Α –¥–Α –¥–Ψ―¹―²―ä–Ω–Η API –Β ―²–Ψ–Ζ–Η, –Ζ–Α –Κ–Ψ–Ι―²–Ψ ―¹–Β –Ω―Ä–Β–¥―¹―²–Α–≤―è. –€–Β―²–Ψ–¥―ä―² –Ζ–Α –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è ―΅–Β―¹―²–Ψ –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―¹–Κ–Η –Η–Φ–Β–Ϋ–Α –Η –Ω–Α―Ä–Ψ–Μ–Η, –Κ–Α–Κ―²–Ψ –Η –Ω–Ψ- ―΅–Β―¹―²–Ψ –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Η―è –Φ–Β―²–Ψ–¥ OAuth.

- 12. ο²Δ –ü–Ψ―²―Ä–Β–±–Η―²–Β–Μ―¹–Κ–Η –Η–Φ–Β–Ϋ–Α –Η –Ω–Α―Ä–Ψ–Μ–Η ο²Δ –ê–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è –±–Α–Ζ–Η―Ä–Α–Ϋ–Α –Ϋ–Α ―¹–Β―¹–Η–Β–Ϋ –¥–Ψ―¹―²―ä–Ω ο²Δ O–êuth ο²Δ OpenID –Α–≤―²–Β–Ϋ―²–Η―³–Η–Κ–Α―Ü–Η―è

- 13. WEB-–ü–†–‰–¦–û–•–ï–ù–‰–·–Δ–ê? –ö–ê–ö–£–û –½–ù–ê–ï–€ –½–ê –Δ–·–Ξ? ο²Δ –ù–Α–Κ―Ä–Α―²–Κ–Ψ Web-–Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β –Β ―¹–Ψ―³―²―É–Β―Ä, –Κ–Ψ–Ι―²–Ψ ―Ä–Α–±–Ψ―²–Η –≤ –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –±―Ä–Α―É–Ζ―ä―Ä–Α. –£ ―²–Ψ–≤–Α –Κ―Ä–Α―²–Κ–Ψ –Ψ–Ω―Ä–Β–¥–Β–Μ–Β–Ϋ–Η–Β –Φ–Ψ–Ε–Β –¥–Α ―¹–Β –¥–Ψ–Ω―ä–Μ–Ϋ–Η, ―΅–Β ―²–Ψ–Ζ–Η –Κ–Ψ–¥ –Β ―¹―ä―¹ ―¹―²―Ä–Ψ–≥–Ψ –Ψ–Ω―Ä–Β–¥–Β–Μ–Β–Ϋ–Α ―Ü–Β–Μ. –Δ–Ψ–≤–Α –Ψ–Ζ–Ϋ–Α―΅–Α–≤–Α, ―΅–Β Web-–Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β―²–Ψ –Η–Ζ–Ω―ä–Μ–Ϋ―è–≤–Α –Β–¥–Ϋ–Α –Η–Μ–Η –Ω–Ψ–≤–Β―΅–Β –Ζ–Α–¥–Α–¥–Β–Ϋ–Η –Ζ–Α–¥–Α―΅–Η.

- 14. –€–ï–Δ–û–î–‰ –½–ê –ê–Δ–ê–ö–‰ –‰ –½–ê–©–‰–Δ–ê –ù–ê WEB –ü–†–‰–¦–û–•–ï–ù–‰–· ο²Δ –ü―Ä–Β–Ω―ä–Μ–≤–Α–Ϋ–Β –Ϋ–Α –±―É―³–Β―Ä–Α –ë―É―³–Β―Ä―ä―² –Β –≤―Ä–Β–Φ–Β–Ϋ–Ϋ–Α –Ψ–±–Μ–Α―¹―² –Ζ–Α ―¹―ä―Ö―Ä–Α–Ϋ–Β–Ϋ–Η–Β –Ϋ–Α –¥–Α–Ϋ–Ϋ–Η. –ö–Ψ–≥–Α―²–Ψ ―²–Α–Φ ―¹–Β –Ω–Ψ―¹―²–Α–≤―è―² –Ω–Ψ–≤–Β―΅–Β –¥–Α–Ϋ–Ϋ–Η, –Ψ―²–Κ–Ψ–Μ–Κ–Ψ―²–Ψ –Β –Ω―Ä–Β–¥–≤–Η–¥–Β–Ϋ–Ψ –Ω―ä―Ä–≤–Ψ–Ϋ–Α―΅–Α–Μ–Ϋ–Ψ –Ψ―² –¥–Α–¥–Β–Ϋ –Ω―Ä–Ψ–≥―Ä–Α–Φ–Β–Ϋ –Η ―¹–Η―¹―²–Β–Φ–Β–Ϋ –Ω―Ä–Ψ―Ü–Β―¹, –¥–Ψ–Ω―ä–Μ–Ϋ–Η―²–Β–Μ–Ϋ–Η―²–Β –¥–Α–Ϋ–Ϋ–Η ―â–Β –≥–Ψ –Ω―Ä–Β–Ω―ä–Μ–Ϋ―è―². –Δ–Ψ–≤–Α –Ω―Ä–Η―΅–Η–Ϋ―è–≤–Α ―΅–Α―¹―² –Ψ―² –¥–Α–Ϋ–Ϋ–Η―²–Β –¥–Α –Η–Ζ―²–Β–Κ–Α―² –Κ―ä–Φ –¥―Ä―É–≥–Η –±―É―³–Β―Ä–Η, –Κ–Ψ–Β―²–Ψ –Φ–Ψ–Ε–Β –¥–Α ―Ä–Α–Ζ―Ä―É―à–Η –¥–Α–Ϋ–Ϋ–Η―²–Β, –Κ–Ψ–Η―²–Ψ ―²–Β ―¹―ä–¥―ä―Ä–Ε–Α―² –Η–Μ–Η –¥–Α –Ζ–Α–Ω–Η―à–Β –≤―ä―Ä―Ö―É ―²―è―Ö.

- 15. –½–ê–©–‰–Δ–ê –ù–ê WEB –ü–†–‰–¦–û–•–ï–ù–‰–·–Δ–ê –û–Δ –ü–†–ï–ü–Σ–¦–£–ê–ù–ï –ù–ê –ë–Θ–Λ–ï–†–ê ο²Δ- –î–Α ―¹–Β –Η–Ζ–±―è–≥–≤–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –±–Η–±–Μ–Η–Ψ―²–Β―΅–Ϋ–Η ―³–Α–Ι–Μ–Ψ–≤–Β ο²Δ- –î–Α ―¹–Β ―³–Η–Μ―²―Ä–Η―Ä–Α―² –≤―ä–≤–Β–Ε–¥–Α–Ϋ–Η―è―²–Α –Ψ―² –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η―²–Β ο²Δ- –Δ–Β―¹―²–≤–Α–Ϋ–Β –Ϋ–Α –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è―²–Α –Ω―Ä–Β–¥–Η –¥–Α –±―ä–¥–Α―² –≤–Ϋ–Β–¥―Ä–Β–Ϋ–Η

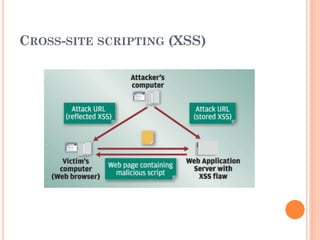

- 16. CROSS-SITE SCRIPTING (XSS) ο²Δ –ù–Α–Ι-–Ψ–±―â–Ψ –Κ–Α–Ζ–Α–Ϋ–Ψ Cross-Site Scripting (XSS) –Ω―Ä–Β–¥―¹―²–Α–≤–Μ―è–≤–Α –Ϋ–Α―΅–Η–Ϋ –Ζ–Α –Η–Ϋ–Ε–Β–Κ―²–Η―Ä–Α–Ϋ–Β –Ϋ–Α –Κ–Ψ–¥ –≤ –≥–Β–Ϋ–Β―Ä–Η―Ä–Α–Ϋ HTML. –Δ–Ψ–≤–Α ―¹―²–Α–≤–Α ―¹ –Ω–Ψ–Φ–Ψ―â―²–Α –Ϋ–Α –Ω―Ä–Ψ–Φ–Β–Ϋ–Μ–Η–≤–Η―²–Β, –Ω―Ä–Β–¥–Α–≤–Α–Ϋ–Η ―΅―Ä–Β–Ζ –Φ–Β―²–Ψ–¥–Α GET –Η–Μ–Η –Ω―Ä–Η –Ϋ–Β―³–Η–Μ―²―Ä–Η―Ä–Α–Ϋ–Ψ (–Ϋ–Β–Ω―Ä–Ψ–≤–Β―Ä–Β–Ϋ–Ψ) –Ω–Ψ–Μ–Β –Ζ–Α ―¹–Ω–Β―Ü–Η–Α–Μ–Ϋ–Η ―¹–Η–Φ–≤–Ψ–Μ–Η, –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Η –≤ HTML. ο²Δ –û―¹–Ϋ–Ψ–≤–Ϋ–Ψ XSS ―¹–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α –Ζ–Α –Κ―Ä–Α–¥–Β–Ϋ–Β –Ϋ–Α ―¹–Β―¹–Η―è –Η–Μ–Η βÄû–±–Η―¹–Κ–≤–Η―²–Κ–ΗβÄù (βÄ€cookiesβÄù). XSS –Β –Α―²–Α–Κ–Α, –Κ–Ψ―è―²–Ψ –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α ―É―è–Ζ–≤–Η–Φ–Ψ―¹―² –Ω―Ä–Η –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β―²–Ψ –Η βÄû–≤–Φ―ä–Κ–≤–ΑβÄù –Ϋ–Β–Ε–Β–Μ–Α–Ϋ –Κ–Ψ–¥, –Κ–Ψ–Ι―²–Ψ ―¹–Β –Η–Ζ–Ω―ä–Μ–Ϋ―è–≤–Α –≤ –±―Ä–Α―É–Ζ–Β―Ä–Α –Ϋ–Α –Κ―Ä–Α–Ι–Ϋ–Η―è –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ.

- 18. –½–ê–©–‰–Δ–ê –û–Δ CROSS-SITE SCRIPTING (XSS) ο²Δ –ü–Ψ–¥―¹–Η–≥―É―Ä―è–≤–Α–Ϋ–Β, ―΅–Β –¥–Η–Ϋ–Α–Φ–Η―΅–Ϋ–Ψ –≥–Β–Ϋ–Β―Ä–Η―Ä–Α–Ϋ–Η―²–Β ―¹―²―Ä–Α–Ϋ–Η―Ü–Η –Ϋ–Β ―¹―ä–¥―ä―Ä–Ε–Α―² –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―¹–Κ–Η –¥–Α–Ϋ–Ϋ–Η, –Κ–Ψ–Η―²–Ψ –Ϋ–Β ―¹–Α –Ω―Ä–Ψ–≤–Β―Ä–Β–Ϋ–Η; ο²Δ –·―¹–Ϋ–Ψ –Ψ–Κ–Α–Ζ–≤–Α–Ϋ–Β –Ϋ–Α character set-–Α, –Κ–Ψ–Ι―²–Ψ –Ω–Ψ–Μ–Ζ–≤–Α ―¹―²―Ä–Α–Ϋ–Η―Ü–Α―²–Α; ο²Δ –‰–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β –Ϋ–Α POST, –Α –Ϋ–Β GET –≤―ä–≤ ―³–Ψ―Ä–Φ–Η―²–Β; ο²Δ –‰–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β –Ϋ–Α HTTP ONLY βÄû–±–Η―¹–Κ–≤–Η―²–Κ–ΗβÄù.

- 19. SQL –‰–ù–•–ï–ö–Π–‰–‰ ο²Δ –ü―Ä–Η ―²–Ψ–Ζ–Η –≤–Η–¥ –Α―²–Α–Κ–Α –Ϋ–Α–Ω–Α–¥–Α―²–Β–Μ–Η―²–Β –Ω–Ψ–Μ―É―΅–Α–≤–Α―² –¥–Ψ―¹―²―ä–Ω –¥–Ψ ―É–Β–± –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è―²–Α –Κ–Α―²–Ψ –¥–Ψ–±–Α–≤―è―² Structured Query Language (SQL) –Κ–Ψ–¥ –Κ―ä–Φ –Ω–Ψ–Μ–Β –Ϋ–Α ―É–Β–± ―³–Ψ―Ä–Φ–Α –Ζ–Α –≤―ä–≤–Β–Ε–¥–Α–Ϋ–Β –Ω–Ψ–¥ ―³–Ψ―Ä–Φ–Α―²–Α –Ϋ–Α SQL –Ζ–Α―è–≤–Κ–Α, –Κ–Ψ–Β―²–Ψ –Β –Η―¹–Κ–Α–Ϋ–Β –Κ―ä–Φ –±–Α–Ζ–Α―²–Α –¥–Α–Ϋ–Ϋ–Η –¥–Α –Η–Ζ–Ω―ä–Μ–Ϋ–Η ―¹–Ω–Β―Ü–Η―³–Η―΅–Ϋ–Ψ –¥–Β–Ι―¹―²–≤–Η–Β. ο²Δ –û–±–Η–Κ–Ϋ–Ψ–≤–Β–Ϋ–Ψ –Ω–Ψ –≤―Ä–Β–Φ–Β –Ϋ–Α –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―¹–Κ–Ψ―²–Ψ ―É–¥–Ψ―¹―²–Ψ–≤–Β―Ä―è–≤–Α–Ϋ–Β ―¹–Β –≤―ä–≤–Β–Ε–¥–Α―² –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―¹–Κ–Ψ –Η–Φ–Β –Η –Ω–Α―Ä–Ψ–Μ–Α –Η ―¹–Β –≤–Κ–Μ―é―΅–≤–Α―² –≤ –Ζ–Α–Ω–Η―²–≤–Α–Ϋ–Β. –Γ–Μ–Β–¥ ―²–Ψ–≤–Α –Ϋ–Α –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―è –Η–Μ–Η –Φ―É ―¹–Β –Ω―Ä–Β–¥–Ψ―¹―²–Α–≤―è, –Η–Μ–Η –Φ―É ―¹–Β –Ψ―²–Κ–Α–Ζ–≤–Α –¥–Ψ―¹―²―ä–Ω –≤ –Ζ–Α–≤–Η―¹–Η–Φ–Ψ―¹―² –¥–Α–Μ–Η –Β –¥–Α–Μ –Ω―Ä–Α–≤–Η–Μ–Ϋ–Η –¥–Α–Ϋ–Ϋ–Η.

- 20. –ü–†–ï–î–ü–ê–½–£–ê–ù–ï –û–Δ SQL –‰–ù–•–ï–ö–Π–‰–‰ ο²Δ –î–Α –Ψ–≥―Ä–Α–Ϋ–Η―΅–Η –Ω―Ä–Η–≤–Η–Μ–Β–≥–Η–Η―²–Β –Ζ–Α –¥–Ψ―¹―²―ä–Ω –Ϋ–Α –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η―²–Β ο²Δ –û―¹–Η–≥―É―Ä–Β―²–Β –±–¥–Η―²–Β–Μ–Ϋ–Ψ―¹―² –Ϋ–Α –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η―²–Β –Ω–Ψ –Ψ―²–Ϋ–Ψ―à–Β–Ϋ–Η–Β –Ϋ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―²―²–Α ο²Δ –ù–Α–Φ–Α–Μ–Β―²–Β –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η―è―²–Α –Ζ–Α –Ψ―²―¹―²―Ä–Α–Ϋ―è–≤–Α–Ϋ–Β –Ϋ–Α –±―ä–≥–Ψ–≤–Β―²–Β ο²Δ –Δ–Β―¹―²–≤–Α–Ι―²–Β Web-–Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β―²–Ψ

- 21. DISTRIBUTED DENIAL OF SERVICES (DDOS) –ê–Δ–ê–ö–ê ο²Δ –ù–Α–Ι-–Ψ–±―â–Ψ –Κ–Α–Ζ–Α–Ϋ–Ψ DDoS –Α―²–Α–Κ–Η―²–Β ―É–Φ–Η―à–Μ–Β–Ϋ–Ψ –≤―ä–Ζ–Ω―Ä–Β–Ω―è―²―¹―²–≤–Α―² –¥–Ψ―¹―²–Η–≥–Α–Ϋ–Β―²–Ψ –¥–Ψ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Ψ–Ϋ–Ϋ–Η―²–Β ―Ä–Β―¹―É―Ä―¹–Η –Ϋ–Α Internet –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ―è, –Ψ–±–Η–Κ–Ϋ–Ψ–≤–Β–Ϋ–Ψ ―΅―Ä–Β–Ζ –Ω―Ä–Β―²–Ψ–≤–Α―Ä–≤–Α–Ϋ–Β –Ϋ–Α –Φ―Ä–Β–Ε–Α―²–Α ―΅―Ä–Β–Ζ –Η–Ζ–Ω―Ä–Α―â–Α–Ϋ–Β –Ϋ–Α –Η–Ζ–Μ–Η―à–Β–Ϋ ―²―Ä–Α―³–Η–Κ –Ψ―² –Φ–Ϋ–Ψ–≥–Ψ –Η–Ζ―²–Ψ―΅–Ϋ–Η―Ü–Η. –Δ–Ψ–Ζ–Η –≤–Η–¥ –Α―²–Α–Κ–Η –Ψ–±–Η–Κ–Ϋ–Ψ–≤–Β–Ϋ–Ψ ―¹–Β –Ψ―¹―ä―â–Β―¹―²–≤―è–≤–Α―² –Κ–Α―²–Ψ –Η–Ζ–Μ–Η―à–Ϋ–Η―è ―²―Ä–Α―³–Η–Κ –±―ä–¥–Β –Η–Ϋ–Ε–Β–Κ―²–Η―Ä–Α–Ϋ –≤ –Ψ–Ϋ–Ζ–Η, –Κ–Ψ–Ι―²–Ψ ―²―Ä―è–±–≤–Α –¥–Α ―¹―²–Η–≥–Ϋ–Β –¥–Ψ ―¹–Α–Φ–Η―²–Β –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η.

- 22. –ü–†–ï–î–ü–ê–½–£–ê–ù–ï –û–Δ DDOS –ê–Δ–ê–ö–‰ ο²Δ –Θ–≤–Β―Ä–Β―²–Β ―¹–Β, ―΅–Β –Η–Φ–Α―²–Β –Η–Ζ–Μ–Η―à―ä–Κ –Ψ―² ―΅–Β―¹―²–Ψ―²–Ϋ–Α –Μ–Β–Ϋ―²–Α –≤―ä–≤ –≤―Ä―ä–Ζ–Κ–Α―²–Α –Ϋ–Α –Ψ―Ä–≥–Α–Ϋ–Η–Ζ–Α―Ü–Η―è―²–Α ―¹ –Η–Ϋ―²–Β―Ä–Ϋ–Β―² ο²Δ –Θ–≤–Β―Ä–Β―²–Β ―¹–Β, ―΅–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―²–Β ―¹–Η―¹―²–Β–Φ–Α –Ζ–Α –Ψ―²–Κ―Ä–Η–≤–Α–Ϋ–Β –Ϋ–Α –Ω―Ä–Ψ–Ϋ–Η–Κ–≤–Α–Ϋ–Η―è (Intrusion Detection System, IDS). ο²Δ –ü–Ψ–¥–¥―ä―Ä–Ε–Α–Ϋ–Β –Ϋ–Α ―Ä–Β–Ζ–Β―Ä–≤–Ϋ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –≤―Ä―ä–Ζ–Κ–Α ―¹ –Ψ―²–¥–Β–Μ–Ϋ–Α –±–Α–Ζ–Α ―¹ –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –Α–¥―Ä–Β―¹–Η –Ζ–Α –Κ―Ä–Η―²–Η―΅–Ϋ–Η –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η

- 23. SOURCE CODE DISCLOSURE (SCD) ο²Δ –£ –Ϋ–Α–Ι-–Ψ–±―â–Η –Μ–Η–Ϋ–Η–Η Source Code Disclosure (SCD) –Α―²–Α–Κ–Η―²–Β –Ω–Ψ–Ζ–≤–Ψ–Μ―è–≤–Α―² –Ϋ–Α –Ζ–Μ–Ψ–Ϋ–Α–Φ–Β―Ä–Β–Ϋ–Η―è –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ –¥–Α –Ω–Ψ–Μ―É―΅–Η –Η–Ζ―Ö–Ψ–¥–Ϋ–Η―è –Κ–Ψ–¥ –Ϋ–Α server- side –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β. –Δ–Α–Ζ–Η ―É―è–Ζ–≤–Η–Φ–Ψ―¹―² –Ω―Ä–Β–¥–Ψ―¹―²–Α–≤―è –Ϋ–Α ―Ö–Α–Κ–Β―Ä–Η―²–Β –Ω–Ψ-–¥―ä–Μ–±–Ψ–Κ–Ψ –Ω–Ψ–Ζ–Ϋ–Α–≤–Α–Ϋ–Β –Ϋ–Α –Μ–Ψ–≥–Η–Κ–Α―²–Α –Ϋ–Α ―¹–Α–Φ–Ψ―²–Ψ Web-–Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β.

- 24. –½–ê–ö–¦–°–ß–ï–ù–‰–ï ο²Δ –ù–Β ―¹–Β –¥–Ψ–≤–Β―Ä―è–≤–Α–Ι―²–Β ―¹–Μ―è–Ω–Ψ –Ϋ–Α –Ϋ–Η―â–Ψ –Η –Ϋ–Η–Κ–Ψ–Ι, –Ω–Ψ–¥–Μ–Α–≥–Α–Ϋ–Β―²–Ψ –Ϋ–Α ―¹―ä–Φ–Ϋ–Β–Ϋ–Η–Β –Η ―²–Β―¹―²–Ψ–≤–Β –Ϋ–Α –≤–Α―à–Η―²–Β –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è ―â–Β –≥–Α―Ä–Α–Ϋ―²–Η―Ä–Α –Ω―Ä–Ψ–¥―É–Κ―²–Η, –Κ–Ψ–Η―²–Ψ –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η―²–Β ―â–Β –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―² –¥–Ψ–≤–Β―Ä―è–≤–Α–Ι–Κ–Η –Μ–Η―΅–Ϋ–Η―²–Β ―¹–Η –¥–Α–Ϋ–Ϋ–Η, –Α–Κ–Ψ ―¹–Β –Ϋ–Α–Μ–Α–≥–Α.