–ê–ª–≥–æ—Ä–∏—Ç–º—ã –ø–µ–Ω—Ç–µ—Å—Ç–æ–≤. BaltCTF 2012

- 1. BaltCTF 2012 –ù–µ—Å—Ç–∞–Ω–¥–∞—Ä—Ç–Ω—ã–µ —Å—Ü–µ–Ω–∞—Ä–∏–∏ –ø—Ä–∏ –ø—Ä–æ–≤–µ–¥–µ–Ω–∏–∏ —Ç–µ—Å—Ç–æ–≤ –Ω–∞ –ø—Ä–æ–Ω–∏–∫–Ω–æ–≤–µ–Ω–∏–µ –ì–∞–Ω–∏–µ–≤ –û–º–∞—Ä –°–ø–µ—Ü–∏–∞–ª–∏—Å—Ç –æ—Ç–¥–µ–ª–∞ –∞–Ω–∞–ª–∏–∑–∞ –∑–∞—â–∏—â–µ–Ω–Ω–æ—Å—Ç–∏

- 2. –¶–µ–ª–∏ ‚Äï –°–µ–≥–º–µ–Ω—Ç —Å–µ—Ç–∏ ‚Äï –Ý–∞–±–æ—á–∏–µ —Å—Ç–∞–Ω—Ü–∏–∏ ‚Äï –ö—Ä–∏—Ç–∏—á–µ—Å–∫–∏–µ —Å–µ—Ä–≤–µ—Ä–∞ ‚Äï –ö–æ–Ω—Ç—Ä–æ–ª–ª–µ—Ä –¥–æ–º–µ–Ω–∞ ‚Äï –°–µ—Ç–µ–≤–æ–µ –æ–±–æ—Ä—É–¥–æ–≤–∞–Ω–∏–µ ‚Äï ¬´–ñ–µ–ª–µ–∑–∫–∏¬ª

- 3. –ü—Ä–æ–Ω–∏–∫–Ω–æ–≤–µ–Ω–∏–µ ‚Äï –¶–µ–ø–æ—á–∫–∞ –Ω–µ–∫–æ—Ç–æ—Ä—ã—Ö –¥–µ–π—Å—Ç–≤–∏–π ‚Äï –ù–µ–¥–æ—Å—Ç–∞—Ç–æ—á–Ω–æ –æ–¥–Ω–æ–π —É—è–∑–≤–∏–º–æ—Å—Ç–∏ ‚Äï –Ý–∞–∑–Ω—ã–µ –ø—É—Ç–∏ –¥–ª—è –¥–æ—Å—Ç–∏–∂–µ–Ω–∏—è —Ü–µ–ª–∏ ‚Äï –ó–∞—â–∏—â–µ–Ω–Ω–æ—Å—Ç—å –æ–ø—Ä–µ–¥–µ–ª—è–µ—Ç—Å—è —Å–ª–∞–±—ã–º –∑–≤–µ–Ω–æ–º

- 4. Модель нарушителя ― Навыки и опыт использования уязвимостей и недекларированных возможностей ОС, распространенного прикладного ПО ― Опыт взлома подобных систем ― Средний технический уровень ― Изначально не имеет доступа к конфиденциальной информации

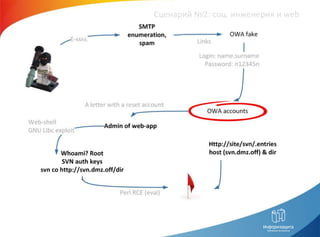

- 6. –°—Ü–µ–Ω–∞—Ä–∏–π ‚Ññ2: —Å–æ—Ü. –∏–Ω–∂–µ–Ω–µ—Ä–∏—è –∏ web

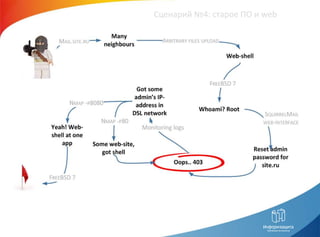

- 8. –°—Ü–µ–Ω–∞—Ä–∏–π ‚Ññ4: —Å—Ç–∞—Ä–æ–µ –ü–û –∏ web

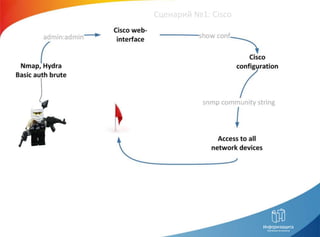

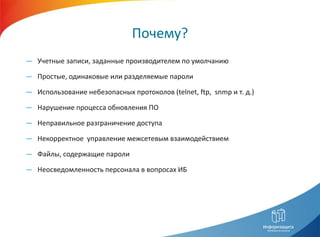

- 9. Почему? ― Учетные записи, заданные производителем по умолчанию ― Простые, одинаковые или разделяемые пароли ― Использование небезопасных протоколов (telnet, ftp, snmp и т. д.) ― Нарушение процесса обновления ПО ― Неправильное разграничение доступа ― Некорректное управление межсетевым взаимодействием ― Файлы, содержащие пароли ― Неосведомленность персонала в вопросах ИБ