–û—Ö–æ—Ç–∞ –Ω–∞ —É–≥—Ä–æ–∑—ã –Ω–∞ BIS summit 2016

- 1. Сергей Солдатов, эксперт BISA «… ИДЕТ ОХОТА!» В. Высоцкий «Охота на волков»

- 2. –°–ö–ê–ñ–ò–¢–ï, –ö–ê–ö –ï–ì–û‚Ķ? –ê. –Ý—ã–±–Ω–∏–∫–æ–≤/–Æ. –≠–Ω—Ç–∏–Ω ¬´–ë—É—Ä–∞—Ç–∏–Ω–æ¬ª 2 –Ý—É–∫–æ–≤–æ–¥–∏—Ç–µ–ª—å –¶–µ–Ω—Ç—Ä–∞ –º–æ–Ω–∏—Ç–æ—Ä–∏–Ω–≥–∞ –∫–∏–±–µ—Ä –±–µ–∑–æ–ø–∞—Å–Ω–æ—Å—Ç–∏: –ü—Ä–µ–≤—Ä–∞—Ç–∏—Ç—å ¬´–∏—Å–∫—É—Å—Å—Ç–≤–欪 –≤ ¬´—Ä–µ–º–µ—Å–ª–欪 : –ø—Ä–∞–∫—Ç–∏—á–µ—Å–∫–∏ —Ä–µ–∞–ª–∏–∑–æ–≤–∞—Ç—å –∏ –ø—Ä–µ–¥–ª–æ–∂–∏—Ç—å ¬´Threat hunting¬ª –≤ –Ý–§ –û–±–µ—Å–ø–µ—á–∏—Ç—å –∞–¥–∞–ø—Ç–∏–≤–Ω—É—é –∑–∞—â–∏—Ç—É –¥–ª—è –∫–ª–∏–µ–Ω—Ç–æ–≤ –ü–æ–≤—ã—Å–∏—Ç—å –∫–∞—á–µ—Å—Ç–≤–æ –ø—Ä–æ–¥—É–∫—Ç–æ–≤ –Ý—É–∫–æ–≤–æ–¥–∏—Ç–µ–ª—å –æ–ø–µ—Ä–∞—Ü–∏–æ–Ω–Ω—ã—Ö –ø–æ–¥—Ä–∞–∑–¥–µ–ª–µ–Ω–∏–π –ò–ë –≠–∫—Å–ø–µ—Ä—Ç/–∞—Ä—Ö–∏—Ç–µ–∫—Ç–æ—Ä –ø–æ –ò–¢-–∏–Ω—Ñ—Ä–∞—Å—Ç—Ä—É–∫—Ç—É—Ä–µ –∏ –ò–ë –≤ –ò–¢-–ø—Ä–æ–µ–∫—Ç–∞—Ö –Ý–∞–∑—Ä–∞–±–æ—Ç—á–∏–∫ –ü–û –°–ø–∏–∫–µ—Ä –Ω–∞ —Ç–µ—Ö–Ω–∏—á–µ—Å–∫–∏—Ö –∏ –±–∏–∑–Ω–µ—Å-–∫–æ–Ω—Ñ–µ—Ä–µ–Ω—Ü–∏—è—Ö –ê–≤—Ç–æ—Ä/—Å–æ–∞–≤—Ç–æ—Ä —Ä—è–¥–∞ —Å—Ç–∞—Ç–µ–π –ú—É–∑—ã–∫–∞–Ω—Ç –°–ø–æ—Ä—Ç—Å–º–µ–Ω

- 3. «…ЧТО БУДЕТ» М.Дунаевский/Л.Дербенев «Гадалка» В чем идея и зачем это? В чем отличие от того, что было? Что надо, чтобы это делать? Как это работает? Примеры из жизни Если останется время (снова теория) …

- 4. –ó–ê–¢–í–û–Ý–Ø–Æ–¢ –ú–´–°–õ–ò –í –Ý–ê–ú–ö–ò –ß–∞–π–§ ¬´–ó–∞ –ø–æ–ª—à–∞–≥–∞¬ª * http://reply-to-all.blogspot.ru/2012/04/blog-post_19.html –° —É–º–µ–Ω—å—à–µ–Ω–∏–µ–º –æ–±—ä–µ–º–∞ –∫–∞—á–µ—Å—Ç–≤–æ –æ–±–Ω–∞—Ä—É–∂–µ–Ω–∏—è –≤–æ–∑—Ä–∞—Å—Ç–∞–µ—Ç (–ó–∞–∫–æ–Ω—ã —Ñ–∏–∑–∏–∫–∏ —Ä–∞–±–æ—Ç–∞—é—Ç –≤–µ–∑–¥–µ*) –î–æ–ø–æ–ª–Ω–∏—Ç–µ–ª—å–Ω—ã–µ –ø–ª—é—à–∫–∏—Å—ã: —ç—Ç–æ —Ñ–∞–∫—Ç–∏—á–µ—Å–∫–∏–µ –í–∞—à–∏ —É–≥—Ä–æ–∑—ã

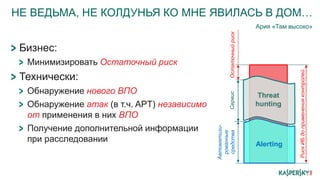

- 5. –ù–ï –í–ï–î–¨–ú–ê, –ù–ï –ö–û–õ–î–£–ù–¨–Ø –ö–û –ú–ù–ï –Ø–í–ò–õ–ê–°–¨ –í –î–û–ú‚Ķ –ê—Ä–∏—è ¬´–¢–∞–º –≤—ã—Å–æ–∫–欪 –Ý–∏—Å–∫–ò–ë–¥–æ–ø—Ä–∏–º–µ–Ω–µ–Ω–∏—è–∫–æ–Ω—Ç—Ä–æ–ª–µ–π –ê–≤—Ç–æ–º–∞—Ç–∏–∑–∏- —Ä–æ–≤–∞–Ω–Ω—ã–µ —Å—Ä–µ–¥—Å—Ç–≤–∞–°–µ—Ä–≤–∏—Å–û—Å—Ç–∞—Ç–æ—á–Ω—ã–π—Ä–∏—Å–∫ Alerting Threat hunting –ë–∏–∑–Ω–µ—Å: –ú–∏–Ω–∏–º–∏–∑–∏—Ä–æ–≤–∞—Ç—å –û—Å—Ç–∞—Ç–æ—á–Ω—ã–π —Ä–∏—Å–∫ –¢–µ—Ö–Ω–∏—á–µ—Å–∫–∏: –û–±–Ω–∞—Ä—É–∂–µ–Ω–∏–µ –Ω–æ–≤–æ–≥–æ –í–ü–û –û–±–Ω–∞—Ä—É–∂–µ–Ω–∏–µ –∞—Ç–∞–∫ (–≤ —Ç.—á. APT) –Ω–µ–∑–∞–≤–∏—Å–∏–º–æ –æ—Ç –ø—Ä–∏–º–µ–Ω–µ–Ω–∏—è –≤ –Ω–∏—Ö –í–ü–û –ü–æ–ª—É—á–µ–Ω–∏–µ –¥–æ–ø–æ–ª–Ω–∏—Ç–µ–ª—å–Ω–æ–π –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏ –ø—Ä–∏ —Ä–∞—Å—Å–ª–µ–¥–æ–≤–∞–Ω–∏–∏

- 6. –õ–ò–®–¨ –í–ß–ï–Ý–ê –ú–ù–ï –ú–ò–Ý –û–ë–™–Ø–¢–¨–Ø –Ý–ê–°–ö–Ý–´–í–ê–õ‚Ķ –ê. –ü—É–≥–∞—á–µ–≤–∞ ¬´–ë–µ–ª–∞—è –¥–≤–µ—ė嬪 ALERTING: –Ý–µ–∞–∫—Ç–∏–≤–Ω–æ ‚Äì –æ–±–Ω–∞—Ä—É–∂–µ–Ω–∏–µ –∏–∑–≤–µ—Å—Ç–Ω–æ–≥–æ –£–Ω–∏—á—Ç–æ–∂–∞–µ—Ç –ø–æ—Å–ª–µ –ø–æ–∏—Å–∫–∞ —Å–∏–≥–Ω–∞—Ç—É—Ä—ã HUNTING (MINING): –ü—Ä–æ–∞–∫—Ç–∏–≤–Ω–æ ‚Äì –æ–±–Ω–∞—Ä—É–∂–µ–Ω–∏–µ –Ω–µ–∏–∑–≤–µ—Å—Ç–Ω–æ–≥–æ –•—Ä–∞–Ω–∏—Ç –≤—Å–µ –¥–∞–Ω–Ω—ã–µ ‚Äì –º–Ω–æ–≥–æ–∫—Ä–∞—Ç–Ω–∞—è –ø—Ä–æ–≤–µ—Ä–∫–∞ http://reply-to-all.blogspot.ru/2016/07/blog-post.html –í–µ–Ω–¥–æ—Ä ITW IRAlerting –ü—Ä–µ–¥–ø–æ–ª–æ–∂–µ–Ω–∏–µ Hunting MA DF Alerting IR –í–µ–Ω–¥–æ—Ä ITW

- 7. А ЧТО НАМ НАДО? Серьга «А что нам надо?» Данные в т.ч. «Большие» Инструменты Люди интуиция Инструменты алгоритмы Взаимное дополнение Машины и Человека

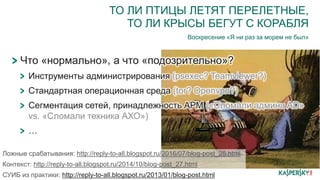

- 8. –¢–û –õ–ò –ü–¢–ò–¶–´ –õ–ï–¢–Ø–¢ –ü–ï–Ý–ï–õ–ï–¢–ù–´–ï, –¢–û –õ–ò –ö–Ý–´–°–´ –ë–ï–ì–£–¢ –° –ö–û–Ý–ê–ë–õ–Ø –í–æ—Å–∫—Ä–µ—Å–µ–Ω–∏–µ ¬´–Ø –Ω–∏ —Ä–∞–∑ –∑–∞ –º–æ—Ä–µ–º –Ω–µ –±—ã–ª¬ª –ß—Ç–æ ¬´–Ω–æ—Ä–º–∞–ª—å–Ω–æ¬ª, –∞ —á—Ç–æ ¬´–ø–æ–¥–æ–∑—Ä–∏—Ç–µ–ª—å–Ω–æ¬ª? –ò–Ω—Å—Ç—Ä—É–º–µ–Ω—Ç—ã –∞–¥–º–∏–Ω–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω–∏—è (psexec? Teamviewer?) –°—Ç–∞–Ω–¥–∞—Ä—Ç–Ω–∞—è –æ–ø–µ—Ä–∞—Ü–∏–æ–Ω–Ω–∞—è —Å—Ä–µ–¥–∞ (tor? Openvpn?) –°–µ–≥–º–µ–Ω—Ç–∞—Ü–∏—è —Å–µ—Ç–µ–π, –ø—Ä–∏–Ω–∞–¥–ª–µ–∂–Ω–æ—Å—Ç—å –ê–Ý–ú (¬´–°–ª–æ–º–∞–ª–∏ –∞–¥–º–∏–Ω–∞ AD¬ª vs. ¬´–°–ª–æ–º–∞–ª–∏ —Ç–µ—Ö–Ω–∏–∫–∞ –ê–•–û¬ª) ‚Ķ –õ–æ–∂–Ω—ã–µ —Å—Ä–∞–±–∞—Ç—ã–≤–∞–Ω–∏—è: http://reply-to-all.blogspot.ru/2016/07/blog-post_25.html –ö–æ–Ω—Ç–µ–∫—Å—Ç: http://reply-to-all.blogspot.ru/2014/10/blog-post_27.html –°–£–ò–ë –∏–∑ –ø—Ä–∞–∫—Ç–∏–∫–∏: http://reply-to-all.blogspot.ru/2013/01/blog-post.html

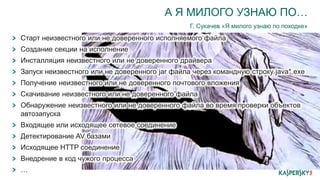

- 9. А Я МИЛОГО УЗНАЮ ПО… Г. Сукачев «Я милого узнаю по походке» Старт неизвестного или не доверенного исполняемого файла Создание секции на исполнение Инсталляция неизвестного или не доверенного драйвера Запуск неизвестного или не доверенного jar файла через командную строку java*.exe Получение неизвестного или не доверенного почтового вложения Скачивание неизвестного или не доверенного файла Обнаружение неизвестного или не доверенного файла во время проверки объектов автозапуска Входящее или исходящее сетевое соединение Детектирование AV базами Исходящее HTTP соединение Внедрение в код чужого процесса …

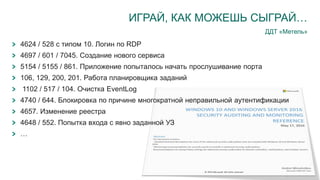

- 10. –ò–ì–Ý–ê–ô, –ö–ê–ö –ú–û–ñ–ï–®–¨ –°–´–ì–Ý–ê–ô‚Ķ –î–î–¢ ¬´–ú–µ—Ç–µ–ª—嬪 4624 / 528 —Å —Ç–∏–ø–æ–º 10. –õ–æ–≥–∏–Ω –ø–æ RDP 4697 / 601 / 7045. –°–æ–∑–¥–∞–Ω–∏–µ –Ω–æ–≤–æ–≥–æ —Å–µ—Ä–≤–∏—Å–∞ 5154 / 5155 / 861. –ü—Ä–∏–ª–æ–∂–µ–Ω–∏–µ –ø–æ–ø—ã—Ç–∞–ª–æ—Å—å –Ω–∞—á–∞—Ç—å –ø—Ä–æ—Å–ª—É—à–∏–≤–∞–Ω–∏–µ –ø–æ—Ä—Ç–∞ 106, 129, 200, 201. –Ý–∞–±–æ—Ç–∞ –ø–ª–∞–Ω–∏—Ä–æ–≤—â–∏–∫–∞ –∑–∞–¥–∞–Ω–∏–π 1102 / 517 / 104. –û—á–∏—Å—Ç–∫–∞ EventLog 4740 / 644. –ë–ª–æ–∫–∏—Ä–æ–≤–∫–∞ –ø–æ –ø—Ä–∏—á–∏–Ω–µ –º–Ω–æ–≥–æ–∫—Ä–∞—Ç–Ω–æ–π –Ω–µ–ø—Ä–∞–≤–∏–ª—å–Ω–æ–π –∞—É—Ç–µ–Ω—Ç–∏—Ñ–∏–∫–∞—Ü–∏–∏ 4657. –ò–∑–º–µ–Ω–µ–Ω–∏–µ —Ä–µ–µ—Å—Ç—Ä–∞ 4648 / 552. –ü–æ–ø—ã—Ç–∫–∞ –≤—Ö–æ–¥–∞ —Å —è–≤–Ω–æ –∑–∞–¥–∞–Ω–Ω–æ–π –£–ó ‚Ķ

- 11. –ù–ê –ó–í–ï–Ý–Ø –°–¢–Ý–ê–®–ù–û–ì–û –ù–ê–ô–î–ï–¢–°–Ø –°–í–û–ô‚Ķ –ú–µ–ª—å–Ω–∏—Ü–∞ ¬´–í–æ–ª–∫–æ–¥–∞–≤¬ª –£—Ä–æ–≤–µ–Ω—å 1: ¬´TI Farm¬ª –£—Ä–æ–≤–µ–Ω—å 2: ¬´Cases¬ª –û–±—ä–µ–∫—Ç—ã (MD5, FQDN) –î–µ–π—Å—Ç–≤–∏—è –≤ —Å–∏—Å—Ç–µ–º–µ –∏ IPC (–º–æ–∂–µ—Ç –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å –º–µ—Ç–∫–∏ –Ω–∞ –æ–±—ä–µ–∫—Ç–∞—Ö) –ú–µ—Ç–∫–∏ —Ö–∞—Ä–∞–∫—Ç–µ—Ä–∏—Å—Ç–∏–∫ –ü—Ä–æ–º–∞—Ä–∫–∏—Ä–æ–≤–∞–Ω–Ω—ã–µ –æ–±—ä–µ–∫—Ç—ã –∏ —Å–∏—Å—Ç–µ–º—ã, ¬´—Å—ã—Ä—ã–µ –Ω–æ—Ç–∏—Ñ–∏–∫–∞—Ü–∏–∏¬ª –£—Ä–æ–≤–µ–Ω—å 3: –ê–Ω–∞–ª–∏—Ç–∏–∫ DF, IR MA

- 12. –ò–©–£–¢ –ß–ê–î–ê, –ù–ï –ñ–ê–õ–ï–Ø –°–ò–õ‚Ķ –ö–∞–ª–∏–Ω–æ–≤ –º–æ—Å—Ç ¬´–ó–æ–ª–æ—Ç–æ–µ —Ç–æ–ª–æ–∫–Ω–æ¬ª –£—Ä–æ–≤–µ–Ω—å 1: ¬´TI Farm¬ª –§–∏–¥—ã: IoC, C2, pDNS ¬´–ë–µ–ª—ã–µ —Å–ø–∏—Å–∫–∏¬ª –ü–æ–ø—É–ª—è—Ä–Ω–æ—Å—Ç—å! –ü–æ—Ö–æ–∂–µ—Å—Ç—å –£—Ä–æ–≤–µ–Ω—å 2: ¬´Cases¬ª - TTP –ö–æ–Ω—Ç–µ–∫—Å—Ç! –ü—Ä–∞–∫—Ç–∏–∫–∞ –º–æ–Ω–∏—Ç–æ—Ä–∏–Ω–≥–∞ –û—Ç—á–µ—Ç—ã –æ–± –∏–∑–≤–µ—Å—Ç–Ω—ã—Ö [APT]-–∞—Ç–∞–∫–∞—Ö* –ü—Ä–∞–∫—Ç–∏–∫–∞ DF, IR, MA –ü—Ä–∞–∫—Ç–∏–∫–∞ —Ç–µ—Å—Ç–æ–≤ –Ω–∞ –ø—Ä–æ–Ω–∏–∫–Ω–æ–≤–µ–Ω–∏–µ –£—Ä–æ–≤–µ–Ω—å 3: –ê–Ω–∞–ª–∏—Ç–∏–∫ –Ý–µ–∑—É–ª—å—Ç–∞—Ç—ã –∞–≤—Ç–æ –æ–±—Ä–∞–±–æ—Ç–∫–∏ (–Ω–∞–≤–µ—à–∞–Ω–Ω—ã–µ –º–µ—Ç–∫–∏) –°–≤—è–∑–∏ (–ø–æ –Ω–æ—Ç–∏—Ñ–∏–∫–∞—Ü–∏—è–º) –ü–æ–≤–µ–¥–µ–Ω–∏–µ (–ø–æ –Ω–æ—Ç–∏—Ñ–∏–∫–∞—Ü–∏—è–º) –≠–º—É–ª—è—Ü–∏—è, –ø–µ—Å–æ—á–Ω–∏—Ü–∞ –í—Ç–æ—Ä–∞—è –ª–∏–Ω–∏—è: DF, MA * –ó–¥–æ—Ä–æ–≤–æ, –µ—Å–ª–∏ –µ—Å—Ç—å –¥–æ—Å—Ç—É–ø –∫ –Ω–µ–ø—É–±–ª–∏—á–Ω—ã–º –∏—Å—Ç–æ—á–Ω–∏–∫–∞–º

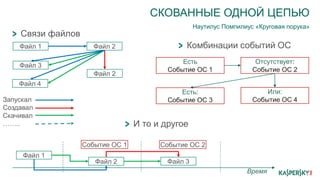

- 13. СКОВАННЫЕ ОДНОЙ ЦЕПЬЮ Наутилус Помпилиус «Круговая порука» Связи файлов Комбинации событий ОС И то и другое Файл 1 Файл 2 Файл 3 Файл 2 Запускал Создавал Скачивал …….. Файл 4 Есть Событие ОС 1 Отсутствует: Событие ОС 2 Или: Событие ОС 4 Файл 1 Событие ОС 1 Файл 2 Событие ОС 2 Файл 3 Время Есть: Событие ОС 3

- 14. –¢–ê–ö –ë–´–õ–û –í–°–ï–ì–î–ê –õ–ï–ì–ö–û –ì–û–í–û–Ý–ò–¢–¨‚Ķ –ú–∞—à–∏–Ω–∞ –≤—Ä–µ–º–µ–Ω–∏ ¬´–í –¥–æ–±—Ä—ã–π —á–∞—Ŭª

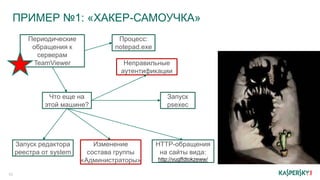

- 15. –ü–Ý–ò–ú–ï–Ý ‚Ññ1: ¬´–•–ê–ö–ï–Ý-–°–ê–ú–û–£–ß–ö–ꬪ 15 –ü–µ—Ä–∏–æ–¥–∏—á–µ—Å–∫–∏–µ –æ–±—Ä–∞—â–µ–Ω–∏—è –∫ —Å–µ—Ä–≤–µ—Ä–∞–º TeamViewer –ü—Ä–æ—Ü–µ—Å—Å: notepad.exe –ß—Ç–æ –µ—â–µ –Ω–∞ —ç—Ç–æ–π –º–∞—à–∏–Ω–µ? –ù–µ–ø—Ä–∞–≤–∏–ª—å–Ω—ã–µ –∞—É—Ç–µ–Ω—Ç–∏—Ñ–∏–∫–∞—Ü–∏–∏ –ó–∞–ø—É—Å–∫ —Ä–µ–¥–∞–∫—Ç–æ—Ä–∞ —Ä–µ–µ—Å—Ç—Ä–∞ –æ—Ç system –ò–∑–º–µ–Ω–µ–Ω–∏–µ —Å–æ—Å—Ç–∞–≤–∞ –≥—Ä—É–ø–ø—ã ¬´–ê–¥–º–∏–Ω–∏—Å—Ç—Ä–∞—Ç–æ—ė㬪 –ó–∞–ø—É—Å–∫ psexec HTTP-–æ–±—Ä–∞—â–µ–Ω–∏—è –Ω–∞ —Å–∞–π—Ç—ã –≤–∏–¥–∞: http://vugffdtokzeww/

- 16. –ü–Ý–ò–ú–ï–Ý ‚Ññ2: ¬´–®–ê–ù–•–ê–ô–°–ö–ò–ô –°–Æ–Ý–ü–Ý–ò–ó¬ª 16 –û—Ç–∫—Ä—ã—Ç –ø–æ–ª—å–∑–æ–≤–∞—Ç–µ–ª–µ–º –ó–∞–ø–∏—Å–∞–ª —Å–µ–±—è –≤ AppData/Roaming/ <–¥—Ä—É–≥–æ–µ –∏–º—è>.doc .doc –ø–æ –ø–æ—á—Ç–µ –ó–∞–ø–∏—Å—å .dll –≤ AppData/Roaming/<–Ω–µ –≤–∞–∂–Ω–æ —á—Ç–æ>.<–Ω–µ dll> –ó–∞–ø–∏—Å—å –≤ –∞–≤—Ç–æ–∑–∞–≥—Ä—É–∑–∫–µ –∑–∞–ø—É—Å–∫–∞ —ç—Ç–æ–≥–æ —Ñ–∞–π–ª–∞ –°–∫–∞—á–∏–≤–∞–Ω–∏–µ –Ω–æ–≤—ã—Ö PE —Å HTTP –ü–µ—Ä–∏–æ–¥–∏—á–µ—Å–∫–∏–µ –æ—Ç—Å—Ç—É–∫–∏ –ø–æ –∏–∑–≤–µ—Å—Ç–Ω—ã–º C&C –ò—Ö –∑–∞–ø—É—Å–∫‚Ķ ‚Ķ –∏ –º–Ω–æ–≥–æ –¥—Ä—É–≥–æ–≥–æ –∏–Ω—Ç–µ—Ä–µ—Å–Ω–æ–≥–æ‚Ķ

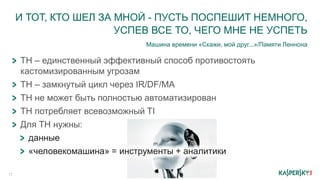

- 17. И ТОТ, КТО ШЕЛ ЗА МНОЙ - ПУСТЬ ПОСПЕШИТ НЕМНОГО, УСПЕВ ВСЕ ТО, ЧЕГО МНЕ НЕ УСПЕТЬ Машина времени «Скажи, мой друг...»/Памяти Леннона 17 ТН – единственный эффективный способ противостоять кастомизированным угрозам ТН – замкнутый цикл через IR/DF/MA ТН не может быть полностью автоматизирован ТН потребляет всевозможный TI Для ТН нужны: данные «человекомашина» = инструменты + аналитики

- 18. –°–µ—Ä–≥–µ–π –°–æ–ª–¥–∞—Ç–æ–≤, CISA, CISSP www.linkedin.com/in/sergeysoldatov reply-to-all.blogspot.ru –ù–ê –í–°–ï –í–û–ü–Ý–û–°–´‚Ķ –ü–∏–∫–Ω–∏–∫ ¬´–ò–µ—Ä–æ–≥–ª–∏—Ѭª

![ИЩУТ ЧАДА, НЕ ЖАЛЕЯ СИЛ…

Калинов мост «Золотое толокно»

Уровень 1: «TI Farm»

–§–∏–¥—ã: IoC, C2, pDNS

«Белые списки»

–ü–æ–ø—É–ª—è—Ä–Ω–æ—Å—Ç—å!

–ü–æ—Ö–æ–∂–µ—Å—Ç—å

Уровень 2: «Cases» - TTP

–ö–æ–Ω—Ç–µ–∫—Å—Ç!

–ü—Ä–∞–∫—Ç–∏–∫–∞ –º–æ–Ω–∏—Ç–æ—Ä–∏–Ω–≥–∞

–û—Ç—á–µ—Ç—ã –æ–± –∏–∑–≤–µ—Å—Ç–Ω—ã—Ö [APT]-–∞—Ç–∞–∫–∞—Ö*

–ü—Ä–∞–∫—Ç–∏–∫–∞ DF, IR, MA

–ü—Ä–∞–∫—Ç–∏–∫–∞ —Ç–µ—Å—Ç–æ–≤ –Ω–∞ –ø—Ä–æ–Ω–∏–∫–Ω–æ–≤–µ–Ω–∏–µ

–£—Ä–æ–≤–µ–Ω—å 3: –ê–Ω–∞–ª–∏—Ç–∏–∫

–Ý–µ–∑—É–ª—å—Ç–∞—Ç—ã –∞–≤—Ç–æ –æ–±—Ä–∞–±–æ—Ç–∫–∏

(–Ω–∞–≤–µ—à–∞–Ω–Ω—ã–µ –º–µ—Ç–∫–∏)

–°–≤—è–∑–∏ (–ø–æ –Ω–æ—Ç–∏—Ñ–∏–∫–∞—Ü–∏—è–º)

–ü–æ–≤–µ–¥–µ–Ω–∏–µ (–ø–æ –Ω–æ—Ç–∏—Ñ–∏–∫–∞—Ü–∏—è–º)

–≠–º—É–ª—è—Ü–∏—è, –ø–µ—Å–æ—á–Ω–∏—Ü–∞

–í—Ç–æ—Ä–∞—è –ª–∏–Ω–∏—è: DF, MA

* –ó–¥–æ—Ä–æ–≤–æ, –µ—Å–ª–∏ –µ—Å—Ç—å –¥–æ—Å—Ç—É–ø –∫ –Ω–µ–ø—É–±–ª–∏—á–Ω—ã–º –∏—Å—Ç–æ—á–Ω–∏–∫–∞–º](https://image.slidesharecdn.com/bis2016-v3-170331192924/85/BIS-summit-2016-12-320.jpg)