Báo cáo SQL injecttion

- 1. Nguyá» n Äức Duy Hoà ng Hữu CÆ°Æ¡ng Phó VÄn Quang SQL INJECTION

- 2. Ná»i dung trình bà y: â SQL Injection là gì? â Các dạng tấn công bằng SQL Injection â Kỹ Thuáºt tấn công bằng sql injection â Cách phòng tránh â Demo

- 3. SQL Injection là gì? ⢠SQL Injection là kỹ thuáºt tấn công sá» dụng các câu lá»nh SQL chèn và o phần input của website, từ Äó là m thay Äá»i kết quả trả vá» câu truy vấn. Thông qua Äó, hacker có thá» lấy Äược các thông tin quan trá»ng từ website nhÆ° username, password của trang quản trá», các tà i khoản của khách hà ng,... ⢠Lá»i nà y thÆ°á»ng xảy ra trên các ứng dụng web có dữ liá»u Äược quản là bằng các há» quản trá» cÆ¡ sá» dữ liá»u nhÆ° MySQL, SQL Server, Oracle, DB2, Sysbase

- 6. Có bá»n dạng thông thÆ°á»ng bao gá»m: ⢠Vượt qua kiá»m tra lúc ÄÄng nháºp ⢠Sá» dụng câu lá»nh SELECT ⢠Sá» dụng câu lá»nh INSERT ⢠Sá» dụng các stored-procedures Các dạng tấn công bằng SQL Injection

- 7. Dạng tấn công vượt qua kiá»m tra lúc ÄÄng nháºp ÄÄng nháºp nhá» và o lá»i khi dùng các câu lá»nh SQL thao tác trên cÆ¡ sá» dữ liá»u của ứng dụng web. Thông thÆ°á»ng Äá» cho phép ngÆ°á»i dùng truy cáºp và o các trang web Äược bảo máºt, há» thá»ng thÆ°á»ng xây dá»±ng trang ÄÄng nháºp Äá» yêu cầu ngÆ°á»i dùng nháºp thông tin vá» tên ÄÄng nháºp và máºt khẩu.

- 9. Äoạn code xá» lý <?php $username = isset($_POST['username'])? $_POST['usern ame']:"..."; $password = isset($_POST['password'])? $_POST['pass word']:"..."; $query = "SELECT * FROM tbl_users WHERE username = "'+$username+'" AND password = "'+$password+'""; .... ?>

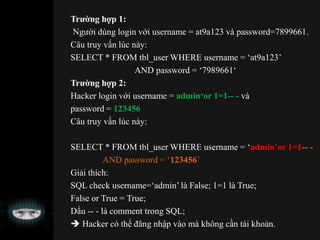

- 10. TrÆ°á»ng hợp 1: NgÆ°á»i dùng login vá»i username = at9a123 và password=7899661. Câu truy vấn lúc nà y: SELECT * FROM tbl_user WHERE username = âat9a123â AND password = â7989661â TrÆ°á»ng hợp 2: Hacker login vá»i username = adminâor 1=1-- - và password = 123456 Câu truy vấn lúc nà y: SELECT * FROM tbl_user WHERE username = âadminâor 1=1-- - AND password = â123456â Giải thÃch: SQL check username=âadminâ là False; 1=1 là True; False or True = True; Dấu -- - là comment trong SQL; ï¨ Hacker có thá» ÄÄng nháºp và o mà không cần tà i khoản.

- 11. Dạng tấn công sá» dụng câu lá»nh SELECT Äá» thá»±c hiá»n Äược kiá»u tấn công nà y, kẻ tấn công phải có khả nÄng hiá»u và lợi dụng các sÆ¡ há» trong các thông báo lá»i từ há» thá»ng Äá» dò tìm các Äiá»m yếu khá»i Äầu cho viá»c tấn công. Thông thÆ°á»ng, sẽ có má»t trang nháºn ID của tin cần hiá»n thá» rá»i sau Äó truy vấn ná»i dung của tin có ID nà y.

- 12. Xét site có dạng: http://site.com/chitiet.php?id=123 Có chứa Äiá»m yếu SQL Injection - Thông thÆ°á»ng Äoạn mã nà y trả vá» thông tin chi tiết của sản phẩm có mã 123. - Tuy nhiên, Nếu thay Äá»i nhÆ° sau: Id=0 or 1=1 thì lúc nà y sẽ ÄÆ°a ra toà n Bá» thông tin của bảng chứa sản phẩm vì Câu sql bây giá» là : SELECT * FROM sanpham WHERE id =0 or 1=1

- 13. - Dạng tấn công nà y phức tạp hÆ¡n. Äá» thá»±c hiá»n Äược kiá»u tấn công nà y, kẻ tấn công phải có khả nÄng hiá»u và lợi dụng các sÆ¡ há» trong ác thông báo lá»i từ há» thá»ng Äá» dò tìm các Äiá»m yếu khá»i Äầu cho viá»c tấn công. Khi Äó hacker sẽ lợi dụng lá»i của site sẽ khai thác và lấy thông tin nhÆ° : table, columns â¦, hoặc hiá»u chá»nh, xóa dữ liá»u bằng các câu lá»nh SQL. Tấn công kiá»u select nà y tuy phức tạp nhÆ°ng thÆ°á»ng Äược hacker sá» dụng, hacker thÆ°á»ng khai thác lá»i nà y Äá» lấy cắp tà i khoản chùa hoặc chiếm quyá»n Admin của má»t website nà o Äó.

- 14. Dạng tấn công sá» dụng câu lá»nh INSERT Chức nÄng không thá» thiếu là sau khi ÄÄng kà thà nh công, ngÆ°á»i dùng có thá» xem và hiá»u chá»nh thông tin của mình. SQL injection có thá» Äược dùng khi há» thá»ng không kiá»m tra tÃnh hợp lá» của thông tin nháºp và o. Và dụ, má»t câu lá»nh INSERT có thá» có cú pháp dạng: INSERT INTO TableName VALUES('Value One', 'Value Two', 'Value Three')

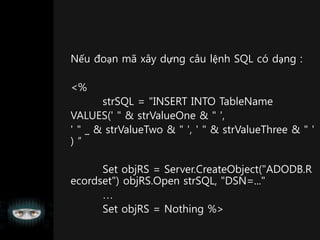

- 15. Nếu Äoạn mã xây dá»±ng câu lá»nh SQL có dạng : <% strSQL = "INSERT INTO TableName VALUES(' " & strValueOne & " ', ' " _ & strValueTwo & " ', ' " & strValueThree & " ' ) â Set objRS = Server.CreateObject("ADODB.R ecordset") objRS.Open strSQL, "DSN=..." ï¼ Set objRS = Nothing %>

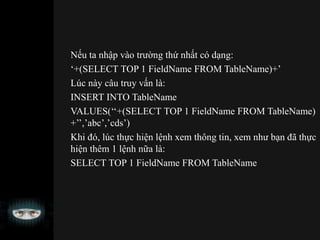

- 16. Nếu ta nháºp và o trÆ°á»ng thứ nhất có dạng: â+(SELECT TOP 1 FieldName FROM TableName)+â Lúc nà y câu truy vấn là : INSERT INTO TableName VALUES(ââ+(SELECT TOP 1 FieldName FROM TableName) +ââ,âabcâ,âcdsâ) Khi Äó, lúc thá»±c hiá»n lá»nh xem thông tin, xem nhÆ° bạn Äã thá»±c hiá»n thêm 1 lá»nh nữa là : SELECT TOP 1 FieldName FROM TableName

- 17. Dạng tấn công sá» dụng stored-procedures Viá»c tấn công bằng stored-procedures sẽ gây tác hại rất lá»n nếu ứng dụng Äược thá»±c thi vá»i quyá»n quản trá» há» thá»ng 'sa'. Và dụ, nếu ta thay Äoạn mã tiêm và o dạng: ' ; EXEC xp_cmdshell 'cmd.exe dir C: '. Lúc nà y há» thá»ng sẽ thá»±c hiá»n lá»nh liá»t kê thÆ° mục trên á» ÄÄ©a C: cà i Äặt server. Viá»c phá hoại kiá»u nà o tuỳ thuá»c và Ỡcâu lá»nh Äằng sau cmd.exe.

- 18. Kỹ Thuáºt tấn công bằng sql injection Các bÆ°á»c tiến hà nh BÆ°á»c 1: Tìm kiếm mục tiêu. BÆ°á»c 2: Kiá»m tra chá» yếu của trang web BÆ°á»c 3: Khai thác các thông tin BÆ°á»c 4: Xá» lý kết quả tìm Äược

- 19. BÆ°á»c 1 : Tìm kiếm mục tiêu ⢠Bạn có thá» dùng các bất kỳ má»t search-engine nà o trên mạng nhÆ° các trang login, search, feedback⦠⢠Bạn có thá» âcustome Search Engineâ lại cho phù hợp vá»i yêu cầu của bạn. Thá»±c hiá»n search: Inurl:php?id= site:com.vn Inurl: sanpham.php?id= Inurl: products_detail.php?id= ...

- 21. Kết quả thu Äược 1 sá» site nằm trong nhóm tÃnh nghi: http://www.tuduy.com.vn/productdetail.php?id=253â http://www.akclinic.com.vn/ankhang/ser.php?id=124â http://www.vemedim.com.vn/chitiettt.php?id=72â http://www.shugahaircare.com/product_details.php?id=9â http://www.sieuthibexinh.com/chitiet.php?id=179â http://thanhloisteel.com/chitietsanpham.php?id=7â http://aladinphoto.com/sanpham.php?id=5â http://www.daotaonlyt.edu.vn/index.php?id=320â http://www.beemabuild.co.uk/view_product.php?id=217â

- 22. BÆ°á»c 2: Kiá»m tra chá» yếu của trang web Bạn có thá» Äiá»n thêm má»t sá» lá»nh trên url, hoặc trên các from login, search, hoặc search Äá» phát hiá»n lá»i. Má»t sá» thông báo lá»i của MySQL: Mysql_fetch_array(); Database query failed... You have an error in your SQL systax... ....

- 25. BÆ°á»c 3: Khai thác các thông tin Äây là bÆ°á»c quan trá»ng nhất và Äòi há»i nhiá»u kÄ© thuáºt lẫn sá»± am hiá»u vá» cÆ¡ sá» dữ liá»u. Trong Mysql có 2 thà nh phần quan trá»ng: INFORMATION_SCHEMA.TABLES INFORMATION_SCHEMA.COLUMNS

- 26. Dá»±a và o lá»nh UNION SELECT, có thá» khai thác Äược: ⢠Phiên bản của CSDL ⢠Tên Database ⢠Xác Äá»nh Äược tên các Tables quan trá»ng ⢠Xác Äá»nh Äược các Columns của Tables

- 27. BÆ°á»c 4: Xá» lý kết quả tìm Äược Khi bạn Äã có tên của tất cả các column trong table, bạn có thá» UPDATE hoặc INSERT má»t record má»i và o table nà y. Hoặc bạn login trá»±c tiếp và o và thá»±c hiá»n dÆ°á»i quyá»n user Äó.

- 28. CÃCH PHÃNG TRÃNH ⢠Lá»c bá» các ký tá»± và từ khóa nguy hiá»m nhÆ°: -- , select , where, drop, shutdown ⦠⢠Äá» phòng tránh các nguy cÆ¡ có thá» xảy ra, hãy bảo vá» các câu lá»nh SQL là bằng cách kiá»m soát chặt chẽ tất cả các dữ liá»u nháºp nháºn Äược từ Äá»i tượng Request ⢠Cần có cÆ¡ chế kiá»m soát chặt chẽ và giá»i hạn quyá»n xá» là dữ liá»u Äến tà i khoản ngÆ°á»i dùng mà ứng dụng web Äang sá» dụngCác ứng dụng thông thÆ°á»ng nên tránh dùng Äến các quyá»n nhÆ° dbo hay sa. Quyá»n cà ng bá» hạn chế, thiá»t hại cà ng Ãt ⢠Nên chú ý loại bá» bất kì thông tin kÄ© thuáºt nà o chứa trong thông Äiá»p chuyá»n xuá»ng cho ngÆ°á»i dùng khi ứng dụng có lá»i. Các thông báo lá»i thông thÆ°á»ng tiết lá» các chi tiết kÄ© thuáºt có thá» cho phép kẻ tấn công biết Äược Äiá»m yếu của há» thá»ng

- 29. Äá»i vá»i website (dà nh cho láºp trình viên): Cần kiá»m tra tÃnh Äúng Äắn của tất cả dữ liá»u Äầu và o. Dữ liá»u Äầu và o không chá» là các tham sá», mà bao gá»m cả cookie, user agent, referer ⦠Viá»c kiá»m tra tÃnh Äúng Äắn của dữ liá»u có thá» dá»±a trên các phÆ°Æ¡ng pháp sau: Kiá»m tra dá»±a và o kiá»u dữ liá»u (sá», ngà y tháng â¦) Kiá»m tra, giá»i hạn Äá» dà i Äầu và o -Loại bá» các ký tá»± Äặc biá»t nhÆ°: â % â ? # @ & ⦠-Loại bá» các từ Äặc biá»t: select, drop, delete, information_sche mal, insert, union, xp_ â¦

- 30. Äá»i vá»i web server (dà nh cho quản trá» mạng): Hầu hết các máy chủ web (web server) hiá»n nay Äá»u có các module há» trợ viá»c phòng chá»ng SQL Injection, và dụ: Apache có modsecurity, IIS có URLScan. Bạn chá» cần báºt tÃnh nÄng nà y và cấu hình cho phù hợp. Nếu website của bạn là dạng trang tin tức thì rất phù hợp Äá» triá»n khai. Trong má»t sá» trÆ°á»ng hợp khác, các module nà y có thá» chặn nhầm, dẫn tá»i website hoạt Äá»ng không chÃnh xác.

- 31. Äá»i vá»i database server (dà nh cho quản trá» mạng): Bạn cần thá»±c hiá»n viá»c cấu hình phân quyá»n chặt chẽ Äá»i vá»i c ác tà i khoản. Khi Äó, dù tá»n tại lá»i SQL Injection, thiá»t hại cÅ©ng sẽ Äược hạn chế. Ngoà i ra, bạn cần loại bá» các bảng, thà nh phần và tà i khoản không cần thiết trong há» thá»ng.

- 32. Phòng chá»ng từ bên ngoà i. Giải pháp nà y sẽ dùng tÆ°á»ng lá»a Äặc biá»t Äá» bảo vá» bạn khá»i những ứng dụng dùng viá»c truy cáºp database vá»i mục ÄÃch xấu. Chúng ta cần lÆ°u ý rằng attacker tÆ°Æ¡ng tác vá»i ứng dụng web thông qua má»t trình duyá»t vá»i kết ná»i từ xa. Sau Äó, ứng dụng gá»i yêu cầu Äến database. NhÆ° váºy chúng ta có thá» ngÄn chặn các tấn công giữa attacker vá»i ứng dụng, giữa ứng dụng vá»i database và ngay cả trên chÃnh bản thân database Äó.

- 33. Má»t sá» công cụ quét và kiá»m tra lá»i SQL Injection hiá»u quả. Acunetix Web Vulnerability Scanner N-Stealth SQLmap ....

- 34. DEMO

![Äoạn code xá» lý

<?php

$username = isset($_POST['username'])? $_POST['usern

ame']:"...";

$password = isset($_POST['password'])? $_POST['pass

word']:"...";

$query = "SELECT * FROM tbl_users WHERE

username = "'+$username+'"

AND password = "'+$password+'"";

....

?>](https://image.slidesharecdn.com/nhm-09v2-151009011631-lva1-app6892/85/Bao-cao-SQL-injecttion-9-320.jpg)

![[123doc] do-an-phan-mem-quan-ly-nhan-su-tien-luong](https://cdn.slidesharecdn.com/ss_thumbnails/123doc-do-an-phan-mem-quan-ly-nhan-su-tien-luong-220312022256-thumbnail.jpg?width=560&fit=bounds)

![[Báo cáo] Bà i táºp lá»n Ngôn ngữ láºp trình: Quản lý thÆ° viá»n](https://cdn.slidesharecdn.com/ss_thumbnails/baocaobtlquanlythuvien-150904163812-lva1-app6891-thumbnail.jpg?width=560&fit=bounds)