[Confidence 2016] Red Team - najlepszy przyjaciel Blue Teamu

- 1. Piotr Ka┼║mierczak (@n0clues) CDeX CTO, Red Team Leader piotr.kazmierczak [@] vectorsynergy _._ com Red Team - najlepszy przyjaciel Blue Teamu

- 2. AGENDA Cyber Defence eXercises Red Team ŌĆō Modus Operandi Narz─Ödzia i Techniki Tips & Tricks Red Teaming ŌĆō wprowadzenie Dirty Tricks Red Team vs Blue Team Obiekcje wzgl─Ödem Red Teamingu Q & A

- 3. $ whoami Piotr Ka┼║mierczak (@n0clues) ŌĆó obecnie CDeX CTO i Red Team leader w firmie Vector Synergy ŌĆó tester penetracyjny, posiadacz OSCP i gracz CTF ŌĆō DebugTeam ŌĆó wcze┼øniej analityk bezpiecze┼ästwa w SOC w IBM ŌĆó jeszcze wcze┼øniej programista i student polityki Wroc┼éawskiej ’üŖ ŌĆó prywatnie fan motocykli, entuzjasta sztuk walki (1-sze kyu w Karate Kyokushin, instruktor samoobrony), survivalu, militari├│w i astronomii

- 4. Red Teaming Wprowadzenie w tematyk─Ö ŌĆó sk─ģd pomys┼é na tak─ģ prezentacj─Ö? ŌĆó troch─Ö historiiŌĆ” ŌĆó poj─Öcia takie jak Blue Team/Red Team (zwany r├│wnie┼╝ Tiger Teamem) pochodz─ģ z wargamingu i maj─ģ swoje pocz─ģtki w militariach ŌĆó Blue Team ŌĆō zesp├│┼é broni─ģcy ŌĆó Red Team (Tiger Team) ŌĆō atakuj─ģcy zesp├│┼é technicznych specjalist├│w, kt├│rych zadaniem jest bezlitosne wy┼øledzenie ka┼╝dego mo┼╝liwego ┼║r├│d┼éa awarii w systemie

- 5. Blue Team Charakterystyka ŌĆó zesp├│┼é obro┼äc├│w ŌĆó Hunting Team ŌĆó zadania BT: ŌĆó ochrona i utwardzanie system├│w ŌĆó wykrywanie atak├│w ŌĆó reagowanie na incydenty ŌĆó wyszukiwanie symptom├│w w┼éama┼ä (hunting), ŌĆó przeprowadzanie ┼øledztw po w┼éamaniowych, ŌĆó zabezpieczanie system├│w, log├│w, plik├│w po w┼éamaniu.

- 6. Red Teaming vs Pentesting Konfrontacja poj─Ö─ć ŌĆó Test penetracyjny ŌĆó nastawiony na weryfikacj─Ö bezpiecze┼ästwa infrastruktury IT poprzez analiz─Ö mo┼╝liwych do wykorzystania podatno┼øci, ŌĆó mo┼╝e by─ć rozszerzony o elementy socjotechniczne, ŌĆó cz─Östo ograniczony do wybranych system├│w albo aplikacji (np. WWW), ŌĆó ko┼äczy si─Ö najcz─Ö┼øciej po uzyskaniu dost─Öpu do system├│w z wykorzystaniem znalezionych podatno┼øci oraz ewentualnej eskalacji uprawnie┼ä, ŌĆó bardzo cz─Östo przeprowadzany w ┼øcis┼éej wsp├│┼épracy z dzia┼éem IT klienta.

- 7. Red Teaming vs Pentesting Konfrontacja poj─Ö─ć ŌĆó Red Teaming ŌĆó nastawiony na test umiej─Ötno┼øci BT oraz procedur obs┼éugi incydent├│w, ŌĆó ma za zadanie zwi─Ökszenie skuteczno┼øci i wydajno┼øci operacyjnej BT, ŌĆó mo┼╝na powiedzie─ć, ┼╝e zaczyna si─Ö tam gdzie test penetracyjny cz─Östo si─Ö ko┼äczy, ŌĆó dzia┼éania RT przeprowadzane s─ģ bez wiedzy dzia┼éu IT atakowanej infrastruktury, ŌĆó wszystkie chwyty dozwolone (z uwzgl─Ödnieniem odpowiednio uj─Ötych regu┼é umownych) .

- 8. Red Teaming vs Pentesting Konfrontacja poj─Ö─ć RT ma sprawi─ć by BT by┼é silniejszy!

- 9. Red Teaming vs security lifecycleŌĆ” Proces dbania o bezpiecze┼ästw o w firmie Operacje RT

- 10. TAKE A CHALLENGE Wargames Cyber Defence Exercises

- 11. Cyber Defence Exercises Cyber Wojna na sportowo Najbardziej znane ─ćwiczenia tego typu: ŌĆó Locked Shield ŌĆō odbywaj─ģ si─Ö raz do roku na ┼üotwie i nie s─ģ niedost─Öpne dla sektora prywatnego. W manewrach bierze udzia┼é wiele zespo┼é├│w r├│┼╝nego typu (nie tylko RT i BT, a np. zesp├│┼é prawny) ŌĆó NCCDC (National Collegiate Cyber Defense Competition) ŌĆō zawody organizowane raz do roku w USA, skierowane do koled┼╝y. Pierwsze etapy to rozgrywki regionalne (RCCDC), kt├│r─ģ ko┼äcz─ģ si─Ö fina┼éem krajowym (NCCDC). Dru┼╝yny BT s─ģ 8-mio osobowe, na ka┼╝dy zesp├│┼é przypada dw├│ch RT. Co wp┼éywa na bardzo wysok─ģ skuteczno┼ø─ć tego typu szkole┼ä? ŌĆó hands-on ŌĆó gamifikacja ŌĆó realizm (realne systemy, Gray Team) ŌĆó praca zespo┼éowa.

- 12. RT ŌĆō Role w zespole Podzia┼é umiej─Ötno┼øci i zakres obowi─ģzk├│w ŌĆó Dwie mo┼╝liwo┼øci podzia┼éu RT: ŌĆó RT przypisany do konkretnego BT, ŌĆó RT podzielony na specjalizacj─Ö. ŌĆó Podzia┼é RT na specjalizacje: ŌĆó zesp├│┼é zarz─ģdzaj─ģcy dost─Öpami, ŌĆó zesp├│┼é post exploitacyjny, ŌĆó zesp├│┼é wykonuj─ģcy ataki zdalne na infrastruktur─Ö, ŌĆó zesp├│┼é odpowiedzialny za ataki na aplikacje webowe, ŌĆó zesp├│┼é przeprowadzaj─ģcy ataki typu client-side, ŌĆó zesp├│┼é wykonuj─ģcy ŌĆ×zas┼éon─Ö dymn─ģŌĆØ. ŌĆó Zadanie RT: ŌĆó Zaplanowanie scenariuszy atak├│w, ŌĆó Przygotowanie swojej infrastruktury (serwery C&C, serwery WWW, maszyny po┼ørednie), ŌĆó Przygotowanie informacji zwrotnej dla BT z przeprowadzonych dzia┼éa┼ä.

- 13. TAKE A CHALLENGE Troch─Ö technikali├│w RT ŌĆō Modus Operandi

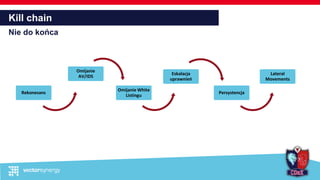

- 14. Kill chain Nie do końca Rekonesans Omijanie AV/IDS Omijanie White Listingu Eskalacja uprawnień Persystencja Lateral Movements

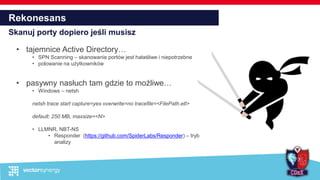

- 15. Rekonesans Skanuj porty dopiero je┼øli musisz ŌĆó tajemnice Active DirectoryŌĆ” ŌĆó SPN Scanning ŌĆō skanowanie port├│w jest ha┼éa┼øliwe i niepotrzebne ŌĆó polowanie na u┼╝ytkownik├│w ŌĆó pasywny nas┼éuch tam gdzie to mo┼╝liweŌĆ” ŌĆó Windows ŌĆō netsh netsh trace start capture=yes overwrite=no tracefile=<FilePath.etl> default: 250 MB, maxsize=<N> ŌĆó LLMNR, NBT-NS ŌĆó Responder (https://github.com/SpiderLabs/Responder) ŌĆō tryb analizy

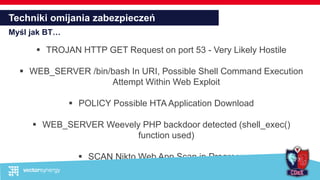

- 16. Techniki omijania zabezpiecze┼ä My┼øl jak BTŌĆ” ’é¦ TROJAN HTTP GET Request on port 53 - Very Likely Hostile ’é¦ WEB_SERVER /bin/bash In URI, Possible Shell Command Execution Attempt Within Web Exploit ’é¦ POLICY Possible HTA Application Download ’é¦ WEB_SERVER Weevely PHP backdoor detected (shell_exec() function used) ’é¦ SCAN Nikto Web App Scan in Progress

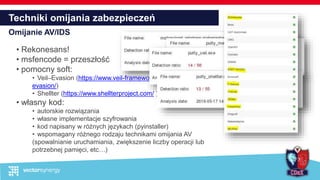

- 17. Techniki omijania zabezpiecze┼ä Omijanie AV/IDS ŌĆó Rekonesans! ŌĆó msfencode = przesz┼éo┼ø─ć ŌĆó pomocny soft: ŌĆó VeilŌĆōEvasion (https://www.veil-framework.com/framework/veil- evasion/) ŌĆó Shellter (https://www.shellterproject.com/ ) ŌĆó w┼éasny kod: ŌĆó autorskie rozwi─ģzania ŌĆó w┼éasne implementacje szyfrowania ŌĆó kod napisany w r├│┼╝nych j─Özykach (pyinstaller) ŌĆó wspomagany r├│┼╝nego rodzaju technikami omijania AV (spowalnianie uruchamiania, zwi─Ökszenie liczby operacji lub potrzebnej pami─Öci, etcŌĆ”)

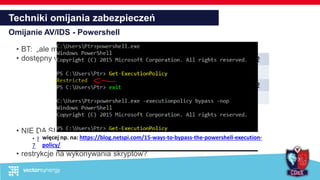

- 18. Techniki omijania zabezpiecze┼ä Omijanie AV/IDS - Powershell ŌĆó BT: ŌĆ×ale my te┼╝ go u┼╝ywamyŌĆ” :/ŌĆ× ŌĆó dost─Öpny w ka┼╝dej wspieranej wersji Windows ŌĆó NIE DA SI─ś GO WY┼ü─äCZY─å ŌĆó https://gist.github.com/subTee/68749aa53d7ce0fb02e0a64b8961576 7 ŌĆó restrykcje na wykonywania skrypt├│w? v 2.0 Windows 7 Windows 2008 R2 v 3.0 Windows 8 Windows 2012 v 4.0 Windows 8.1 Windows 2012 R2 v 5.0 Windows 10 Windows 2016 wi─Öcej np. na: https://blog.netspi.com/15-ways-to-bypass-the-powershell-execution- policy/

- 19. Techniki omijania zabezpiecze┼ä Omijanie White Listingu ŌĆó regsvcs ŌĆó https://github.com/subTee/Troopers2016/blob/master/regsvcs.cs $key = 'BwIAAAAkAABSU0EyAŌĆ”. ŌĆÜ $Content = [System.Convert]::FromBase64String($key) Set-Content key.snk -Value $Content -Encoding Byte C:WindowsMicrosoft.NETFrameworkv4.0.30319csc.exe /r:System.EnterpriseServices.dll /target:library /out:regsvcs.dll /keyfile:key.snk regsvcs.cs C:WindowsMicrosoft.NETFrameworkv4.0.30319regsvcs.exe regsvcs.dll ŌĆó https://github.com/subTee/ApplicationWhitelistBypassTechniques/blob/master/TheList .txt [ComRegisterFunction] public static void RegisterClass ( string key ) { Console.WriteLine("I shouldn't really execute"); Shellcode.Exec(); }

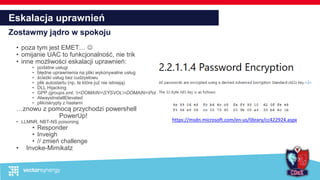

- 20. Eskalacja uprawnie┼ä Zostawmy j─ģdro w spokoju ŌĆó poza tym jest EMETŌĆ” ’üŖ ŌĆó omijanie UAC to funkcjonalno┼ø─ć, nie trik ŌĆó inne mo┼╝liwo┼øci eskalacji uprawnie┼ä: ŌĆó podatne us┼éugi ŌĆó b┼é─Ödne uprawnienia na pliki wykonywalne us┼éug ŌĆó ┼øcie┼╝ki us┼éug bez cudzys┼éowu ŌĆó plik autostartu (np. te kt├│re ju┼╝ nie istniej─ģ) ŌĆó DLL Hijacking ŌĆó GPP (groups.xml, <DOMAIN>SYSVOL<DOMAIN>Policies) ŌĆó AlwaysInstallElevated ŌĆó pliki/skrypty z has┼éami ŌĆ”znowu z pomoc─ģ przychodzi powershell PowerUp! ŌĆó LLMNR, NBT-NS poisoning ŌĆó Responder ŌĆó Inveigh ŌĆó // zmie┼ä challenge ŌĆó Invoke-Mimikatz https://msdn.microsoft.com/en-us/library/cc422924.aspx

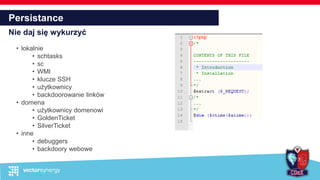

- 21. Persistance Nie daj si─Ö wykurzy─ć ŌĆó lokalnie ŌĆó schtasks ŌĆó sc ŌĆó WMI ŌĆó klucze SSH ŌĆó u┼╝ytkownicy ŌĆó backdoorowanie link├│w ŌĆó domena ŌĆó u┼╝ytkownicy domenowi ŌĆó GoldenTicket ŌĆó SilverTicket ŌĆó inne ŌĆó debuggers ŌĆó backdoory webowe

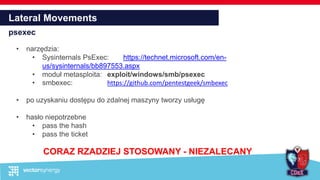

- 22. Lateral Movements psexec ŌĆó narz─Ödzia: ŌĆó Sysinternals PsExec: https://technet.microsoft.com/en- us/sysinternals/bb897553.aspx ŌĆó modu┼é metasploita: exploit/windows/smb/psexec ŌĆó smbexec: https://github.com/pentestgeek/smbexec ŌĆó po uzyskaniu dost─Öpu do zdalnej maszyny tworzy us┼éug─Ö ŌĆó has┼éo niepotrzebne ŌĆó pass the hash ŌĆó pass the ticket CORAZ RZADZIEJ STOSOWANY - NIEZALECANY

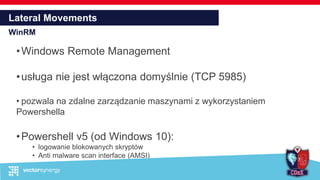

- 23. Lateral Movements WinRM ŌĆóWindows Remote Management ŌĆóus┼éuga nie jest w┼é─ģczona domy┼ølnie (TCP 5985) ŌĆó pozwala na zdalne zarz─ģdzanie maszynami z wykorzystaniem Powershella ŌĆóPowershell v5 (od Windows 10): ŌĆó logowanie blokowanych skrypt├│w ŌĆó Anti malware scan interface (AMSI)

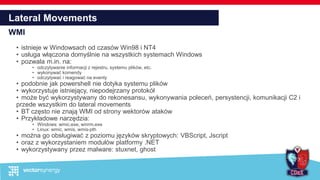

- 24. Lateral Movements WMI ŌĆó istnieje w Windowsach od czas├│w Win98 i NT4 ŌĆó us┼éuga w┼é─ģczona domy┼ølnie na wszystkich systemach Windows ŌĆó pozwala m.in. na: ŌĆó odczytywanie informacji z rejestru, systemu plik├│w, etc. ŌĆó wykonywa─ć komendy ŌĆó odczytywa─ć i reagowa─ć na eventy ŌĆó podobnie jak powershell nie dotyka systemu plik├│w ŌĆó wykorzystuje istniej─ģcy, niepodejrzany protok├│┼é ŌĆó mo┼╝e by─ć wykorzystywany do rekonesansu, wykonywania polece┼ä, persystencji, komunikacji C2 i przede wszystkim do lateral movements ŌĆó BT cz─Östo nie znaj─ģ WMI od strony wektor├│w atak├│w ŌĆó Przyk┼éadowe narz─Ödzia: ŌĆó Windows: wmic.exe, winrm.exe ŌĆó Linux: wmic, wmis, wmis-pth ŌĆó mo┼╝na go obs┼éugiwa─ć z poziomu j─Özyk├│w skryptowych: VBScript, Jscript ŌĆó oraz z wykorzystaniem modu┼é├│w platformy .NET ŌĆó wykorzystywany przez malware: stuxnet, ghost

- 25. Narz─Ödzia RAT Po┼╝─ģdane cechy: ŌĆó mechanizm dostarczenia implantu ŌĆó komunikacja low/slow, r├│┼╝ne protoko┼éy ŌĆó szyfrowany kana┼é komunikacji ŌĆó kontrola persystencji ŌĆó mechanizm logowania ŌĆó mo┼╝liwo┼ø─ć identyfikacji ŌĆó usuwanie. Komercyjne ŌĆó CobaltStrike ŌĆó Innuendo ŌĆó CoreImpact Open-Source ŌĆó Empire ŌĆó meterpreter ŌĆó Throwback ŌĆó Pupy (https://github.com/n1nj4sec/pupy )

- 26. Narz─Ödzia Empire Powershell (1/2) ŌĆó ┼é─ģczy w sobie moc narz─Ödzi wykorzystywanych do post- exploitacji opartych o Powershell takich jak powertools, powerup, powerview, itp. ŌĆó integruje si─Ö z metasploitem ŌĆó r├│┼╝nego rodzaju stagery: ŌĆó makra ŌĆó dll ŌĆó war ŌĆó USB Rubber Ducky ŌĆó komunikacja po http/https ŌĆó du┼╝e mo┼╝liwo┼øci konfiguracji agent├│w ŌĆó DefaultDelay ŌĆó WorkingHours ŌĆó DefaultJitter ŌĆó DefaultProfile ŌĆó KillDate

- 27. Narz─Ödzia Empire Powershell (2/2) ŌĆó od niedawna RESTful server ŌĆó Integracja z WebGUI ŌĆó Integracja z BEEF ŌĆó Multiplayer console ŌĆó Powerempire ŌĆó wiele modu┼é├│w ŌĆó Rekonesans domeny ŌĆó persystencja ŌĆó lateral movements ŌĆó management ŌĆó eskalacja uprawnie┼ä ŌĆó trolling ’üŖ

- 28. Narz─Ödzia meterpreter ŌĆó Powershell Extension ŌĆó Python Extension ŌĆó Reverse Port Forwards ŌĆó TLV Traffic Obfuscation

- 29. Narz─Ödzia Throwback ŌĆó HTTP(s) beaconing backdoor ŌĆó Dwa komponenty ŌĆó Throwback (https://github.com/silentbreaksec/Throwback) ŌĆó ThrowbackLP (https://github.com/silentbreaksec/ThrowbackLP) ŌĆó stringi w ┼║r├│dle (w tym adresy) s─ģ hex-encodowane ŌĆó Integracja z meterpreterem

- 30. Narz─Ödzia netcatokszta┼étne ŌĆó ncat (brat netcata) ŌĆó white/black listing host├│w ŌĆó SSL ŌĆó dnscat ŌĆó Musimy edytowa─ć ┼║r├│d┼éo w przeciwnym razie wszystkie subdomeny b─Öd─ģ prefixowane ŌĆ×dnscatŌĆØ ŌĆó shell ŌĆó przesy┼éanie plik├│w ŌĆó powercat ŌĆó https://github.com/besimorhino/powercat - pozwala na ┼é─ģczenie si─Ö zar├│wno po TCP jak i UDP, ale te┼╝ DNS (integracja z dnscat serverem) ŌĆó https://github.com/secabstraction/PowerCat - ma mo┼╝liwo┼ø─ć komunikowania si─Ö po nazywanych pipeŌĆÖach SMB

- 31. Dirty Tricks Utrudnijmy sobie ┼╝ycie ŌĆó zmiana timestamp plik├│w ŌĆó touch ŌĆōd ŌĆ×dataŌĆØ plik ŌĆó touch ŌĆōr plik_wzorzec plik ŌĆó meterpreter: timestomp plik ŌĆōm ŌĆ×dataŌĆØ ŌĆó nieusuwalne pliki ŌĆó chattr +i plik ŌĆó podmiana polece┼ä/aliasy ];-> ŌĆó czyszczenie log├│w ŌĆó find /var/log -name "*log*" -type f | xargs -v ŌĆó find /var/log -name "*gz*" -type f | xargs -v ŌĆó ruch wychodz─ģcy ograniczony? Zeskanuj swoj─ģ maszyn─Ö nads┼éuchuj─ģc po┼é─ģczenia przychodz─ģce. ŌĆó TCP: nc -nvw 1 -z 10.114.1.83 20-100 ŌĆó UDP: nc -nvuw 1 -z 10.114.1.83 20-100 ŌĆó stawiasz backdoora? Pami─Ötaj o HA ’üŖ

- 32. Tips & Tricks Przydatne informacje (1/3) ŌĆó automatyzuj swoj─ģ prac─Ö ŌĆó wiele adres├│w IP: # ifconfig eth0:1 10.10.15.120 ŌĆó metasploit ŌĆō LHOST ŌĆó Empire ŌĆō HOST [od nowej wersji] ŌĆó nc i ncat [-l LHOST] or [-s addr] ŌĆó nmap [-e <iface>] ŌĆó curl [--interface INTERFACE] ŌĆó ping [-I interface] ŌĆó dla wszystkich pozosta┼éych komend: # route add -host 10.15.40.101 dev eth0:1

- 33. Tips & Tricks Przydatne informacje (2/3) ŌĆó opcje zaawansowane nie s─ģ opcjonalne! ŌĆó metasploit i meterpreter $ SHOW ADVANCED ŌĆó profilowanie Empire Powershella ŌĆó DefaultProfile ŌĆó CertPath Name: ET ATTACK_RESPONSE Metasploit Meterpreter Reverse HTTPS certificate Priority: 1 Type: A Network Trojan was detected IP Info: 10.128.0.67 -> 192.168.11.16

- 34. Tips & Tricks Przydatne informacje (3/3) ŌĆó DNS + SMTP ŌĆó communication/info sharing ŌĆó Etherpad (http://etherpad.org/) ŌĆó Dradis ŌĆó google docs (?) ŌĆó file sharing

- 35. TAKE A CHALLENGE RT vs BT Przemy┼ølenia i wnioski

- 36. RT vs BT Jak powinna wygl─ģda─ć wsp├│┼épraca Z┼ée Podej┼øcie ŌĆō nie prowadzi do wzajemnego zwi─Ökszania swoich umiej─Ötno┼øci, poznania nowych technik i technologii. - omini─Öcie zabezpiecze┼ä BT = sukces - w przeciwnym razie pora┼╝ka - raportowanie do BT tylko akcji zako┼äczonych sukcesem - zablokowanie akcji RT = sukces - w przeciwnym przypadku pora┼╝ka - brak detekcji akcji RT = pora┼╝ka

- 37. RT vs BT Jak powinna wygl─ģda─ć wsp├│┼épraca Dobre Podej┼øcie ŌĆō prowadzi do zwi─Ökszenia w┼éasnych umiej─Ötno┼øci, poznania nowych technik, ugruntowania wiedzy, dok┼éadne zrozumienie wykorzystywanych technologii. + testowanie nowych technik ŌĆō jakich? Jakie IOC? + je┼øli uda┼éo si─Ö omin─ģ─ć zabezpieczenie, jak? + wypracowanie nowych technik wykrywania atak├│w + ulepszenie technik huntingu, monitoringu + aktualizacja procedur obs┼éugi incydent├│w

- 38. RT vs BT Realizm? ŌĆó rekonfiguracje w trakcie treningu ŌĆō otwarcie port├│w, zresetowanie danych uwierzytelniaj─ģcych, ŌĆó zablokowanie us┼éug ŌĆó inneŌĆ” ’üŖ Najwi─Öksze cyber-zagro┼╝enie znajduje si─Ö pomi─Ödzy monitorem a klawiatur─ģ

- 39. RT vs BT Realizm? ├Ś wielko┼ø─ć infrastruktury w firmach├Ś liczba pracownik├│w├Ś 24/7/365skala treningu

- 40. Podsumowanie Obiekcje wzgl─Ödem Red Teamingu #1 - Jestem atakowany ka┼╝dego dnia, nie potrzebuj─Ö Red Teamu #2 ŌĆō Fajnie to brzmi, ale obawiam si─Ö, ┼╝e mi zdestabilizujecie sie─ć #3 ŌĆō RT zawsze wygrywaŌĆ”

- 41. Podsumowanie Kilka zda┼ä na koniec ŌĆó Red Teaming to nie test penetracyjny. Red teaming testuje umiej─Ötno┼øci i procedury. ŌĆó Red Team ma sprawi─ć by BT by┼é silniejszy! ŌĆó Customizujmy istniej─ģce narz─Ödzia, rozwijajmy nowe techniki. ŌĆó Zawsze miej plan awaryjny, je┼øli jedna technika zawodzi, spr├│buj czego┼ø innego.

- 44. n0clues@cdex:~# env x='() { :;}; echo Happy Hunting!' bash -c "echo Thank you!"

Editor's Notes

- #5: RT: mocno rozwijany w USA i troch─Ö Europa w PL s┼éabo i tematyka nie do ko┼äca rozumiana Ograniczony dostep do materia┼é├│w w ŌĆ×polskim internecieŌĆØ (sporo o bug huntingu, pentestach, owasp, troch─Ö o socjo i RE, ale niewiele o metodyce prowadzenia dzia┼éa┼ä RT) RT ŌĆō parafraza artyku┼éu z 1964 w kontek┼øcie tworzenia i testowania system├│w kosmicznych, mo┼╝e to by─ć r├│┼╝nie interpretowane ŌĆō marketing, security, ŌĆ” czyli Red Team = ┼║li ch┼éopcy

- #8: RT ma za zadanie sprawi─ć by BT by┼é lepszy, silniejszy, pewien swoich umiej─Ötno┼øci w czasie rzeczywistej sytuacji kryzysowej.

- #9: RT ma za zadanie sprawi─ć by BT by┼é lepszy, silniejszy, pewien swoich umiej─Ötno┼øci w czasie rzeczywistej sytuacji kryzysowej. Purple teaming ŌĆō mieszanka BT i RT, ┼øcis┼éa wsp├│┼épraca RT z BT nastawiona na okre┼ølone cele. Cele mog─ģ by─ć np. r├│┼╝ne: BT wdro┼╝y┼é jak─ģ┼ø regu┼é─Ö, kt├│ra ma wykry─ć okre┼ølone akcje i RT w losowym momencie przeprowadzi akcje, kt├│re maj─ģ j─ģ aktywowa─ć, a nast─Öpnie spr├│bowa─ć obej┼ø─ć manager zdaje sobie spraw─Ö, ┼╝e BT mo┼╝e mie─ć lepsze skille np. Windowsowe i chce przeboksowa─ć zesp├│┼é np. z Linux├│w RAT ŌĆō np. customowy

- #10: Celowo nie podaje poszczeg├│lnych etap├│w, wyr├│┼╝niamy m.in.. planning, monitoring, wykrywanie zdarze┼ä, szacowanie ryzyka, tworzenie i wdra┼╝anie polityk, szkolenia, etcŌĆ” ale o to w tym chodzi, ┼╝e jednym z tych etap├│w jest vulnerability assessment, kt├│re powinno by─ć rozszerzone o cykliczne testy penetracyjne. Dzia┼éania RT powinny odbywa─ć si─Ö swoim torem, niezale┼╝nie od ca┼éego procesu ŌĆō tak jak dzia┼éaj─ģ agresorzy.

- #11: Do tej pory stara┼éem si─Ö przedstawi─ć idee red teamingu i naznaczy─ć wyra┼║ne r├│┼╝nice wzgl─Ödem innych ofensywnych dzia┼éa┼ä typu testy penetracyjne. W IT security jest - jak w sztukach walki, praktyka czyni mistrza i tego oczekuje si─Ö od specjalist├│w. Za┼é├│┼╝my, ┼╝e trenujemy SW dla siebie po to ┼╝eby┼ømy w sytuacji zagro┼╝enia mogli wykorzysta─ć swoje umiej─Ötno┼øci w samoobronie lub w obronie bliskich, mo┼╝emy jednak chodzi─ć ulicami latami i nie b─Ödzie to nam nigdy potrzebne ŌĆō i bardzo dobrze. ┼╗eby jednak by─ć gotowym na sytuacj─Ö kryzysowa, musimy by─ć w ci─ģg┼éym treningu, wy─ćwiczy─ć odruchy z pe┼én─ģ si┼é─ģ w stresie i zm─Öczeniu, po to ┼╝eby w odpowiednim momencie zadzia┼éa┼é instynkt. Najlepsz─ģ form─ģ weryfikowania swoich umiej─Ötno┼øci jest sparing czy zawody i do tego w┼éa┼ønie zmierzam. Red teaming mo┼╝e przyjmowa─ć form─Ö, o kt├│rej wspomina┼éem, ja jednak chcia┼ébym dzisiaj si─Ö skupi─ć na aspektach sparingowych ŌĆō grach wojennych, gdzie zespo┼éy BT maj─ģ szans─Ö stan─ģ─ć w szranki z RT na specjalnie przygotowanych w tym celu poligonach cybernetycznych gdzie mog─ģ rywalizowa─ć z innymi BT. Za┼éo┼╝enia pozostaj─ģ te same ŌĆō RT ma sprawi─ć by BT by┼é lepszy, ma sprowokowa─ć go do intensywnej pracy, podniesienia swoich kompetencji i usprawni─ć jego prac─Ö zespo┼éow─ģ.

- #12: Gratulacje dla CERTŌĆÖu ŌĆō nie wiem jak w tym roku (wygrali S┼éowacy), ale w ostatnich latach pokazywali klas─Ö. Mo┼╝na wymieni─ć inne np. Netwars SANSowe, CyberGym ŌĆō izraelska wersja. Hands-on ŌĆō dygresja nt. OSCP Gamifikacja ŌĆō rywalizacja, scoring Realizm ŌĆō z jednej strony rzeczywiste systemy i narz─Ödzia, z drugiej symulacja dzia┼éa┼ä zwyk┼éych u┼╝ytkownik├│w i us┼éug Praca zespo┼éowa ŌĆō lepsze poznanie si─Ö, wy┼éonienie si─Ö leader├│w etc.

- #13: Pierwszy zespół: payload configuration manage callback infrastructure survivable access persistence

- #15: Cz─Ö┼ø─ć rzeczy b─Ödzie uniwersalnych, kt├│re da si─Ö analogicznie zaaplikowa─ć na Win i Linux. Jednak podczas wielu rozm├│w rekrutacyjnych, kt├│re mia┼éem okazj─Ö prowadzi─ć na stanowiska pentesterskie do projekt├│w dla NATO i UE odnotowa┼éem s┼éab─ģ znajomo┼ø─ć domeny Windows i nowoczesnych technik opartych o powershell dlatego nie ukrywam, ┼╝e mo┼╝e by─ć odczuwalny nacisk na te zagadnienia.

- #16: Dla ka┼╝dej us┼éugi w domenie wspieraj─ģcej kerberosa potrzeba Service Principal Name po┼é─ģczonego z tym kontem. Wszystko to info jest w AD. netsh mo┼╝e te┼╝ zosta─ć u┼╝yty do przekierowania port├│w, warto to sobie te┼╝ sprawdzi─ć. LLMNR, NBT-NS: Oba protoko┼éy pozwalaj─ģ hostom identyfikowa─ć si─Ö nawzajem je┼øli padnie DNS. Responder powoli r├│wnie┼╝ zmapowa─ć AD, dowiedzie─ć si─Ö jakie maszyny s─ģ odpytywane, z jakimi innymi podsieciami mo┼╝emy si─Ö komunikowa─ć, etc. Jak b─Ödziemy chcieli przej┼ø─ć do aktywnych akcji mamy mo┼╝liwo┼ø─ć WPAD spoofingu czy SMB relaying.

- #17: Jakie zabezpieczenia wdro┼╝y┼ébym na tym ┼ørodowisku? Co na jakim poziomie dzia┼éa┼ä mo┼╝e mnie zablokowa─ć? Jakie ┼ølady pozostawiaj─ģ moje dzia┼éania? Dlaczego zainstalowali EMETŌĆÖa? ;>

- #18: Naszego RATŌĆÖa nie wys┼éa┼éem na VT z wiadomych powod├│w, testujemy go we w┼éasnym labie na najpopularniejszych vendorach AV, ale co ciekawe kod robi─ģcy to samo napisany w Pythonie i C++ jest inaczej identyfikowany. C++ cz─Östo wykrywane jest przez heurystyki przez co trzeba podejmowa─ć dodatkowe kroki ŌĆ×zaradczeŌĆØ.

- #19: Wersja 5 Powershella wprowadza szereg dodatkowych funkcji, kt├│re daj─ģ nowe mo┼╝liwo┼øci, ale jest to te┼╝ dobra wiadomo┼ø─ć dla BT, ale o tym p├│┼║niej.

- #20: Wykorzystanie natywnych technik i narz─Ödzi podpisanych cyfrowo przez Microsoft.

- #21: NTLM challenge-response Kekeo Tool: DCSync ŌĆō Jestem DC, daj mi hasla! Golden Ticket Ticket-Granting Tickets i SID History Silver Ticket Ticket-Granting Services MS wprowadzi┼é mo┼╝liwo┼ø─ć zmiany danych lokalnego admina z u┼╝yciem Group Policy Preferences, MS14-025 to poprawka, ale blokuje tylko t─Ö funkcjonalno┼ø─ć (nie usuwa hase┼é) MS14-068 ŌĆō brak prawid┼éowej walidacji checksumy PAC co pozwala na nadpisanie ticketu u┼╝ytkownika i eskalacje do poziomu admina domeny Zrzut hase┼é z pliku zrzutu pami─Öci: Dump LSASS proces memory securlsa::minidump sciezka

- #22: 5 x shift, ctrl + U Installs a security support provider (SSP) dll.

- #23: passthehash/passtheticket Nie wykorzystywany ju┼╝ (g┼éo┼øny, blokowany przez AV)

- #24: Jest to po prostu wykorzystanie Powershella na zdalnych maszynach.

- #26: Wyja┼ønienie poj─Öcia implantu

- #27: Wyja┼ønienie poj─Öcia stager

- #28: Wyja┼ønienie poj─Öcia stager Na zrzucie ekranu wida─ć omini─Öcie UAC ŌĆō (spatchowany Windows 10) dlatego m├│wi┼éem, ┼╝e to nie jest ┼╝aden wyczyn eskalacyjny ’üŖ

- #29: Type, Length, Value Generate the TLV packet as per usual. Generate 4 separate non-NULL bytes, and combine them into a single 32-bit XOR key. XOR the entire TLV packet with the 4-byte XOR key (cycled to match the entire payload length). Write the XOR key to the socket first. Finally write the XOR-ed packet to the socket.

- #33: Dobry przyk┼éad automatyzacji: Cobalt Strike i CortanaŌĆ” 256 alias├│w per interfejs

- #34: impersonate_ssl ŌĆō wygenerowanie certa na podstawie innego i dodanie go do meterpretera

- #35: Etherpad ŌĆō te┼╝ mo┼╝na pobra─ć i zainstalowa─ć lokalnie Dradis ŌĆō poprawione ostatnio GUI Google docs (w zale┼╝no┼øci od rodzaju wsp├│┼édzielonej informacji)

- #37: Mo┼╝emy sprawi─ć BT ┼éomot czy odnosz─ģc si─Ö do testu penetracyjnego ŌĆō pokaza─ć, ┼╝e da si─Ö w┼éama─ć. Dana ┼øcie┼╝ka w┼éamu zostanie zabezpieczona, ale BT pozostaje na okre┼ølonym poziomie wtajemniczenia. Nie uda┼éo nam si─Ö w┼éama─ć do BT wi─Öc pora┼╝ka? Jak si─Ö zabezpieczyli, co mogliby┼ømy zmieni─ć w przysz┼éo┼øci? A co z akcjami, kt├│re zako┼äczy┼éy si─Ö niepowodzeniem? BT wiedzia┼é, ┼╝e si─Ö przed nimi zabezpiecza? Czy ŌĆ×samoŌĆØ si─Ö zabezpieczy┼éo? Nie uda┼éo nam si─Ö zabezpieczy─ć przed atakami RT? Super! Jak to si─Ö prze┼éo┼╝y┼éo na nasz─ģ reakcj─Ö? Co gdyby to si─Ö wydarzy┼éo na naszej infrastrukturze? Czy nasze procedury i umiej─Ötno┼øci konfiguracji system├│w monitoruj─ģcych zawiod┼éy? Gdzie pope┼énili┼ømy b┼é─ģd?

- #38: Dzielenie si─Ö wiedz─ģ z BT ŌĆō jakie techniki s─ģ wykorzystywane, jak s─ģ wykonywane ataki? Jakie IOC mog─ģ powodowa─ć? Uda┼éo si─Ö omin─ģ─ć zabezpieczenie BT? Super! W jaki spos├│b? Jak mo┼╝na to monitorowa─ć? Jak si─Ö zabezpieczy─ć? Odpieramy ataki RT? Ok. Przetestujmy jakie┼ø nowe techniki? Nie odpieramy? OK. Wypracujmy z RT odpowiednie metody pracy. Znamy ataki RT, znamy IOC jakie pozostawiaj─ģ. Czy nasze metody huntingu sa wystarczaj─ģce? Czy powinni┼ømy co┼ø poprawi─ć? Czy znamy nowe technologie atak├│w?

- #39: #1 ŌĆō pozostawiony przez BT skrypt zawieraj─ģcy has┼éo domain admina #2 ŌĆō uruchomiony przez cz┼éonka BT dokument office na drugi dzie┼ä po wys┼éaniu

- #40: Podczas treningu mo┼╝na zauwa┼╝y─ć wzorce, z kt├│rymi spotykamy si─Ö na co dzie┼ä. Wystarczy przemno┼╝y─ć to przez skal─Ö ŌĆō wielko┼ø─ć infrastruktury w firmach i czas ŌĆō 24/7/365. Wnioski wydaj─ģ si─Ö by─ć oczywiste.

- #41: #1 ŌĆō Sk─ģd wiesz, ┼╝e odpierasz wszystkie ataki? Czy Tw├│j BT jest gotowy na dzie┼ä, w kt├│rym rzeczywi┼øcie kto┼ø si─Ö do Ciebie w┼éamie? #2 ŌĆō Jest ryzyko, ale co je┼øli zrobi to kto┼ø inny? #3 ŌĆō RT nie bierze udzia┼éu w bezpo┼øredniej rywalizacji

![Piotr Ka┼║mierczak (@n0clues)

CDeX CTO, Red Team Leader

piotr.kazmierczak [@] vectorsynergy _._ com

Red Team - najlepszy

przyjaciel Blue Teamu](https://image.slidesharecdn.com/confidence2k16-redteamnajlepszyprzyjacielblueteamu-160524080952/85/Confidence-2016-Red-Team-najlepszy-przyjaciel-Blue-Teamu-1-320.jpg)

![Techniki omijania zabezpieczeń

Omijanie White Listingu

ŌĆó regsvcs

ŌĆó https://github.com/subTee/Troopers2016/blob/master/regsvcs.cs

$key = 'BwIAAAAkAABSU0EyAŌĆ”. ŌĆÜ

$Content = [System.Convert]::FromBase64String($key)

Set-Content key.snk -Value $Content -Encoding Byte

C:WindowsMicrosoft.NETFrameworkv4.0.30319csc.exe

/r:System.EnterpriseServices.dll /target:library /out:regsvcs.dll /keyfile:key.snk

regsvcs.cs

C:WindowsMicrosoft.NETFrameworkv4.0.30319regsvcs.exe regsvcs.dll

ŌĆó https://github.com/subTee/ApplicationWhitelistBypassTechniques/blob/master/TheList

.txt

[ComRegisterFunction]

public static void RegisterClass ( string key )

{

Console.WriteLine("I shouldn't really execute");

Shellcode.Exec();

}](https://image.slidesharecdn.com/confidence2k16-redteamnajlepszyprzyjacielblueteamu-160524080952/85/Confidence-2016-Red-Team-najlepszy-przyjaciel-Blue-Teamu-19-320.jpg)

![Dirty Tricks

Utrudnijmy sobie ┼╝ycie

ŌĆó zmiana timestamp plik├│w

ŌĆó touch ŌĆōd ŌĆ×dataŌĆØ plik

ŌĆó touch ŌĆōr plik_wzorzec plik

ŌĆó meterpreter: timestomp plik ŌĆōm ŌĆ×dataŌĆØ

ŌĆó nieusuwalne pliki

ŌĆó chattr +i plik

ŌĆó podmiana polece┼ä/aliasy ];->

ŌĆó czyszczenie log├│w

ŌĆó find /var/log -name "*log*" -type f | xargs -v

ŌĆó find /var/log -name "*gz*" -type f | xargs -v

ŌĆó ruch wychodz─ģcy ograniczony? Zeskanuj swoj─ģ maszyn─Ö

nads┼éuchuj─ģc po┼é─ģczenia przychodz─ģce.

ŌĆó TCP: nc -nvw 1 -z 10.114.1.83 20-100

ŌĆó UDP: nc -nvuw 1 -z 10.114.1.83 20-100

ŌĆó stawiasz backdoora? Pami─Ötaj o HA ’üŖ](https://image.slidesharecdn.com/confidence2k16-redteamnajlepszyprzyjacielblueteamu-160524080952/85/Confidence-2016-Red-Team-najlepszy-przyjaciel-Blue-Teamu-31-320.jpg)

![Tips & Tricks

Przydatne informacje (1/3)

ŌĆó automatyzuj swoj─ģ prac─Ö

ŌĆó wiele adres├│w IP:

# ifconfig eth0:1 10.10.15.120

ŌĆó metasploit ŌĆō LHOST

ŌĆó Empire ŌĆō HOST [od nowej wersji]

ŌĆó nc i ncat [-l LHOST] or [-s addr]

ŌĆó nmap [-e <iface>]

ŌĆó curl [--interface INTERFACE]

ŌĆó ping [-I interface]

ŌĆó dla wszystkich pozosta┼éych komend:

# route add -host 10.15.40.101 dev eth0:1](https://image.slidesharecdn.com/confidence2k16-redteamnajlepszyprzyjacielblueteamu-160524080952/85/Confidence-2016-Red-Team-najlepszy-przyjaciel-Blue-Teamu-32-320.jpg)

![[Confidence 2016] Red Team - najlepszy przyjaciel Blue Teamu](https://image.slidesharecdn.com/confidence2k16-redteamnajlepszyprzyjacielblueteamu-160524080952/85/Confidence-2016-Red-Team-najlepszy-przyjaciel-Blue-Teamu-43-320.jpg)