Corso IFTS CyberSecurity Expert

- 2. Obiettivi del corso ŌĆó Teoria e pratica di Information Security Management Systems (ISMS) ŌĆó Attacchi, Vettori, Vulnerabilit├Ā, Architettura, Rischi ŌĆó Intrusion Detection ŌĆó Blockchain ŌĆó Best Practices, ISO 27000, e framework legali (GDPR, eIDAS) ŌĆó Impareremo: OpenSSL, Packet Filtering, Ethereum, HyperLedger, Apache

- 3. Introduzione ŌĆó ┬½La parola Sicurezza viene sempre con unŌĆÖaccezione negativa: viene applicata quando le cose non vanno come dovrebbero┬╗ [A, pg1] ŌĆó La sicurezza di un sistema IT (detta anche cybersecurity) deve essere un impegno di tutte le persone che si occupano dello scambio e la memorizzazione di dati e informazioni.

- 4. Introduzione ŌĆó Gli strumenti per la sicurezza dei dati si sono evoluti nel tempo ŌĆó Documenti riservati venivano rinchiusi in armadi ŌĆó Personale selezionato con dei criteri ben definiti

- 5. Introduzione ŌĆó Con lŌĆÖavvento dei computer, ├© risultato evidente lŌĆÖutilizzo di questi sistemi per la memorizzazione e il controllo dellŌĆÖaccesso di documenti riservati ŌĆó Successivamente i dati sensibili sono stati condivisi (avvento delle reti private e di internet).

- 6. Introduzione ŌĆó Sicurezza dei dati memorizzati (in rest) ŌĆó Sicurezza dei dati in transito (in transit)

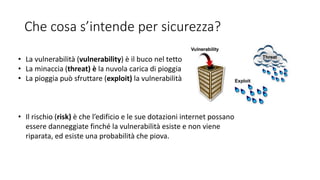

- 7. Che cosa sŌĆÖintende per sicurezza? ŌĆó La vulnerabilit├Ā (vulnerability) ├© il buco nel tetto ŌĆó La minaccia (threat) ├© la nuvola carica di pioggia ŌĆó La pioggia pu├▓ sfruttare (exploit) la vulnerabilit├Ā ŌĆó Il rischio (risk) ├© che lŌĆÖedificio e le sue dotazioni internet possano essere danneggiate finch├® la vulnerabilit├Ā esiste e non viene riparata, ed esiste una probabilit├Ā che piova.

- 8. Recap ŌĆó Sicurezza dei dati in transit e in rest ŌĆó Concetto di Vulnerabilit├Ā, Rischio, Exploit, Threat ŌĆó Concetto di Vettore di Attacco: la modalit├Ā di ingresso nel sistema (il ┬½buco┬╗)

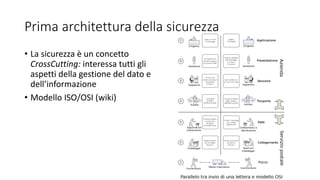

- 9. Prima architettura della sicurezza ŌĆó La sicurezza ├© un concetto CrossCutting: interessa tutti gli aspetti della gestione del dato e dellŌĆÖinformazione ŌĆó Modello ISO/OSI (wiki)

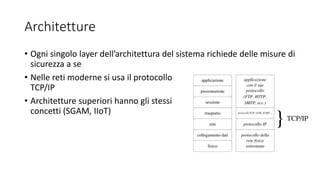

- 10. Architetture ŌĆó Ogni singolo layer dellŌĆÖarchitettura del sistema richiede delle misure di sicurezza a se ŌĆó Nelle reti moderne si usa il protocollo TCP/IP ŌĆó Architetture superiori hanno gli stessi concetti (SGAM, IIoT)

- 11. Meccanismi, attacchi e servizi ŌĆó Attacco alla sicurezza: qualsiasi azione che compromette la sicurezza delle informazioni di propriet├Ā dellŌĆÖorganizzazione ŌĆó Meccanismo di sicurezza: processo progettato perrilevare, prevenire o riparare i danni prodotti da un attacco ŌĆó Servizio Di Sicurezza: servizio che migliora la sicurezza dei sistemi di elaborazione e trasmissione delle informazioni [B, pg11]

- 12. Attacchi ŌĆó Sono di due tipi: passivi e attivi ŌĆó Attacchi passivi: si preoccupano di intercettare o monitorare le trasmissioni. LŌĆÖobiettivo ├© di carpire le informazioni che vengono trasmesse. ŌĆó Sono molto difficili da rilevare ŌĆó Esempio: packet sniffing, traffic analysis ŌĆó Attacchi attivi: modificano il flusso dei dati ŌĆó Esempio: ripetizione, mascheramento, modifica, DoS

- 13. Servizi di Sicurezza ŌĆó Definizione di X.800: ŌĆó Autenticazione (utente e dati) ŌĆó Controllo degli accessi ŌĆó Segretezza dei dati ŌĆó Integrit├Ā dei dati ŌĆó Non ripudiabilit├Ā ŌĆó Definizione di ISO 27000: la CIA (Confidentiality, Integrity, Availability) ŌĆó Ci sono moltissime ┬½*bility┬╗

- 14. CIA ŌĆó Confidentiality: (exclusivity) si definisce come il servizio che limita chi pu├▓ accedere a cosa. ŌĆó Si implementa con il meccanismo di Access Control, e Cifratura ŌĆó Integrity: si definisce come la correttezza o consistente con lo stato delle informazioni presunto (ogni modifica dei dati non autorizzata ├© una rottura dellŌĆÖintegrity) ŌĆó Si implementa con il meccanismo di firme digitali, One-Way Hash Function ŌĆó Availability: la probabilit├Ā di ottenere il servizio richiesto ad un tempo t, per ogni possibile valore di t.

- 15. Meccanismi ŌĆó Crittografia ŌĆó Firma ŌĆó Controllo accessi ŌĆó Integrit├Ā dei dati ŌĆó Scambio di autneticazione ŌĆó Riempimento del traffico (creazione di caos) ŌĆó Controllo dellŌĆÖinstradamento ŌĆó Uso di una Trusted Third Party

- 16. Meccanismi ŌĆó Funzionalit├Ā fidata (no byzantine) ŌĆó Etichetta di sicurezza (trust) ŌĆó Audit Trail

- 17. Esempio: interoperabilit├Ā ŌĆó LŌĆÖinteroperabilit├Ā ├© definita in tre livelli ŌĆó Fondazionale (messaggi scambiati, protocollo) ŌĆó Strutturale (a livello di scambio di dati) ŌĆó Semantica (a livello di informazione scambiata). ŌĆó ├ł da considerarsi un esempio di sicurezza?

- 18. Risposta ŌĆó SI! Se un dato non ├© interoperabile, non ├© accessibile (available), quindi la probabilit├Ā di ottenere il servizio ad un tempo t>0 ├© 0. ŌĆó Si viola la triade CIA ŌĆó LŌĆÖinteroperabilit├Ā ├© importante in sicurezza

- 19. Due care and Due diligence ŌĆó Due diligence is the act of investigating and understanding the risks the company faces ŌĆó A company practices due care by developing and implementing security policies, procedure and standards [A, pg 15] ŌĆó La sicurezza ├© di solito regolata dalla legge in maniera abbastanza precisa (ad esempio, General Data Protection Regulation (ex Data Protection Regulation, dagli anni 90) e electronic ID and Advanced Signature, dagli anni 90.

- 20. Mantra: NO security by obscurity ŌĆó Mettere in sicurezza un dato con un metodo inventato da noi, e mantenuto segreto, ├© estremamente debole: ŌĆó Bisogna essere parecchio bravi affinch├® il metodo sia robusto ŌĆó Richiede conoscenza: prima o poi verr├Ā scritto da qualche parte e tecniche di attacco sociali lo rendono disponibile ŌĆó Il codice si pu├▓ disassemblare (vedi le vecchie crack delle licenze) ŌĆó Sempre utilizzare algoritmi pubblici e ben conosciuti da tutti ŌĆó Security e Privacy by design (cfr. GDPR)

- 21. Social Attacks

- 22. Security becomes pervasive: IIoT

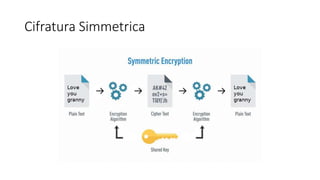

- 23. Tecniche di Crittografia ŌĆó La crittografia ├© un meccanismo per implementare la ŌĆ” ? ŌĆó ├ł una funzione che trasforma una serie di dati (messaggio in chiaro) in unŌĆÖaltra serie di dati (messaggio cifrato) e li rende accessibili solo a chi conosce un segreto (chiave). ŌĆó Se la chiave usata per cifrare viene usata per decifrare, si parla di cifrari simmetrici ŌĆó Se viene usata una chiave differente, asimmetrici.

- 24. Robustezza e attacchi ŌĆó Come si attacca un sistema crittografico simmetrico? ŌĆó Analisi Crittografica (basata sulle caratteristiche dellŌĆÖalgoritmo) ŌĆó Forza Bruta, viene fatta unŌĆÖanalisi sullŌĆÖintero spazio delle chiavi ŌĆó Storicamente si usano due tecniche ŌĆó Sostituzione ŌĆó Trasposizione ŌĆó Nella seconda guerra mondiale usate macchine a rotazione ŌĆó LŌĆÖanalisi crittografica viene solitamente instrumentata con attacchi di tipo passivo

- 25. Analisi ŌĆó Schema incondizionatamente sicuro: il testo cifrato generato non contiene informazioni sufficienti per determinare in modo univico il relativo test in chiaro ŌĆó Schema computazionalmente sicuro: iil costo della violazione del testo cifrato supera il valore delle informazioni crittografate, e il tempo richiesto per violare il testo cifrato ├© superiore alla vita utile delle informazioni ŌĆó Cercheremo cifrari computazionalmente sicuri.

- 26. Esempio Dimensioni della chiave (bit) Numero di chiavi possibili 1 crittografia / ØØüsec 1.000.000 crittografie / ØØüsec 32 232 = 4,3 ├Ś 109 231 Ø£ćØæĀ = 35 minuti 2,15 millisec 56 256 = 7,2 ├Ś 1016 256 Ø£ćØæĀ = 1142 anni 10,01 ore 128 2128 = 3,4 ├Ś 1038 2127 Ø£ćØæĀ = 5,4 ├Ś 1024 anni 5,4 ├Ś 1018 anni 168 2128 = 3,7 ├Ś 1050 2167 Ø£ćØæĀ = 5,9 ├Ś 1036 anni 5,9 ├Ś 1030 anni ŌĆó DES: 56 bit ŌĆó AES: 128 / 256

- 28. Cifrario di Giulio Cesare ŌĆó Consiste in una sostituzione di ciascuna lettera con altre che occupano k posizioni in pi├╣ o in meno nellŌĆÖalfabeto (considerato circolare) ŌĆó BAH, CAPIRAI. L'ABITO NON FA IL DRUIDO! ŌĆó EDKFDSLUDLODELWRQRQIDLOGUXLGR ŌĆó http://www.crittologia.eu/critto/caesar.htm ŌĆó Come scambiarsi la chiave?

- 29. Decisione ŌĆó La chiave di sostituzione era fissata a 3. ŌĆó Sia E(k, p) lŌĆÖalgoritmo di encryption, k la chiave, ØæØ Ōłł ØæĆ, M il testo in chiaro. ŌĆó ØÉČ = ØÉĖ 3, ØæØ = ØæØ + 3 ØæÜØæ£Øææ 26 per cifrare e ŌĆó ØæØ = ØÉĘ 3, ØÉČ = ØÉČ ŌłÆ Øæś ØæÜØæ£Øææ 26 per decifrare

- 30. Il modulo ŌĆó Dato lŌĆÖinsieme N dei numeri interi, si definisce lŌĆÖoperazione di modulo, che da come risultato il resto della divisione euclidea. Da wiki: ŌĆó 13 ØæÜØæ£Øææ 3 = 1, 13 3 = 4, 13 ŌłÆ 4 ├Ś 3 = 1 ŌĆó Nota: 3 ØæÜØæ£Øææ 4 = 3, ┬Š = 0, 3 ŌłÆ 4 ├Ś 0 = 3, ŌłĆØæÄ ØæÜØæ£Øææ ØæÅ ŌłČ ØæÄ < ØæÅ ŌĆó Congruenza: ŌĆó ØæÄ ŌēĪ ØæÅ (ØæÜØæ£Øææ Øæø) se ØæÄ ŌłÆ ØæÅ ├© multiplo di n, o ØæÄ ØæÜØæ£Øææ Øæø = (ØæÅ ØæÜØæ£Øææ Øæø) ŌĆó 38 ŌēĪ 14 ØæÜØæ£Øææ 12 perch├® 38-14 = 24, multiplo di 12.

- 31. Esempi ŌĆó (3 + Øæś) ØæÜØæ£Øææ 26, (9 + Øæś) ØæÜØæ£Øææ 26, (1 + Øæś) ØæÜØæ£Øææ 26, (15 + Øæś) ØæÜØæ£Øææ 26 ŌĆó K = 2 ŌĆó E se p = 26? 26 + 2 ØæÜØæ£Øææ 26 = 2 ŌĆó Analisi crittografica: una volta conosciuto E, si attacca di forza bruta. ŌĆó Che capacit├Ā computazionale? Al pi├╣ 25. Se il testo in chiaro ├© conosciuto ŌĆó E se fosse compresso? echo 'ciao' | tr 'A-Za-z' 'C-ZA-Bc-za-b'

- 32. Domande ŌĆó E se invece di k si usasse una permutazione? Invece che 25 chiavi, ce ne sarebbero 26!, tantissime ŌĆó Complesso da attaccare in forza bruta ŌĆó Crittoanalisi in frequenza (delle lettere. In inglese ERTA) ŌĆó Conseguente diminuzione dello spazio delle chiavi

- 33. Altri tipi di cifrari ŌĆó Vigenere, Playfair (usato nella seconda guerra mondiale) ŌĆó Uso del concetto di chiave ripetuta ŌĆó One time pad: chiave lunga quanto il messaggio, usata una sola volta. ŌĆó Se la chiave ├© casuale, allora il risultato ├© casuale ŌĆó Cifrario pi├╣ sicuro, ma ha due problemi, quali?

- 34. Problemi ŌĆó Generazione numeri casuali ŌĆó Distribuzione delle chiavi

- 35. La seconda guerra mondiale ŌĆó Macchine a rotazione (Enigma) ŌĆó Gli inglesi (bletchley park) usavano la RAF per cercare il testo in chiaro ŌĆó La necessit├Ā computazionale necessaria per indovinare le chiavi Enigma, ha spinto la creazione degli elaboratori di Von Neumann, e dei modelli concettuali di macchine di Turing ŌĆó Nascono i primi studi moderni di crittografia, applicati ai dati gestiti dagli elaboratori

- 36. Due righe sullŌĆÖentropia ŌĆó Se sto leggendo un libro di informatica, qual ├© la probabilit├Ā che ci sia scritto la parola ┬½software┬╗? ŌĆó Se questo fosse cifrato come abbiamo visto prima, la sua contestualizzazione (la RAF e le sue bombe ŌĆ” ) fornisce accorgimenti per la crittoanalisi ŌĆó Confusione: nasconde la relazione esistente tra testo in chiaro e tsto cifrato (la RAF non servirebbe pi├╣) -> sostituzione ŌĆó Diffusione: nasconde la ridondanza del testo in chiaro spargendola allŌĆÖinterno del testo cifrato -> trasposizione

- 37. Segretezza ŌĆó Un cifrario si dice perfetto se dopo aver intercettato un testo cifrato c lŌĆÖincertezza a posteriori sul testo in chiaro m ├© uguale allŌĆÖintercezza che si aveva a priori. ŌĆó Un cifrario ├© sicuro se dato un qualsiasi testo c, per chi non conosce ØÉĖ Øæś ŌłÆ1 e quindi k, p├© impossibile trovare m tale che ØÉĖ Øæś ØæÜ = ØæÉ ŌĆó LŌĆÖinformazione I(m) fornita allŌĆÖarrivo di un messaggio m ├© tanto pi├╣ grande quanto pi├╣ piccola ├© la probabilit├Ā del messaggio stesso. ŌĆó Che informazione mi da la parola ┬½Drago┬╗ in un libro di computer? ŌĆó LŌĆÖentropia di Shannon (la misura dellŌĆÖincertezza), dimostra che OTP ├© un cifrario sicuro

- 38. Block Ciphers ŌĆó Finora si cifrava un bit o un byte alla volta ŌĆó Cifrari a blocchi: si usa un blocco di testo in chiaro per essere trattato come entit├Ā, usato per produrre un blocco di testo cifrato di uguale lunghezza, di 64 o 128 bit (Schema di Feistel)

- 39. Data Encryption Standard ŌĆó Primo algoritmo usato su scala mondiale (DES) ŌĆó Adottato nel 1977 dal National Bureau of Standards (oggi NIST) ŌĆó Block Ciphers ŌĆó Chiave a 56 bit ŌĆó Algoritmo Polemico: il suo funzionamento si basava su delle funzioni (chiamate S-Box) che non erano resi pubblici: ŌĆó Gli utenti non potevano sapere se la struttura interna di DES fosse esente da punti deboli nascosti che potessero consentire alla NSA di decifrare i messaggi senza utilizzare la chiave.

- 40. Punti deboli ŌĆó Chiave a 56 bit imposta. Rotta nel 1998 con un hardware di 250.000$ ŌĆó Necessit├Ā di conoscere il testo in chiaro ŌĆó Attacchi Temporizzati: si ottiene informazioni sulla chiave sulla base del tempo impiegato da una data implementazione asvolgere la decrittografia (bit a 0: non cŌĆÖ├© corrente).

- 41. Block Ciphers ŌĆó Con ECB, lŌĆÖattaccante pu├▓ modificare lŌĆÖordine dei blocchi e non ce ne accorgeremmo (modificando la semantica del messaggio). ŌĆó CBC: Cipher Block Chaining

- 42. OpenSSL ŌĆó Iniziamo a cifrare e decifrare dei testi e vediamo quanto fatto fino qui. ŌĆó Esercizio 1: ROT13 ŌĆó Esercizio 2: DES-CBC ŌĆó Useremo OpenSSL, un tool e una libreria open source utilizzata da qualsiasi sistemista al mondo per operazioni di crittografia

- 43. OpenSSL max@spirit6 ~/Desktop/Corso PIN $ openssl version LibreSSL 2.6.5 Configuration file: openssl.cnf (di solito in /etc) Sintassi dei comandi: ŌĆó La prima parte ├© data dal nome del comando stesso, seguito da tutte le opzioni che si intendono specificare, ciascuna separata da spazio ŌĆó Le opzioni iniziano con un trattino Prendere: wget https://norvig.com/big.txt

- 44. OpenSSL ŌĆó Cifratura Simmetrica in OpenSSL openssl enc args Cifrare con DES openssl enc -des-cbc -in FILECORTO.txt -out corto_des_cbc.enc La password viene usata per generare il vettore di inizializzazione e il salt

- 45. Doppio Encoding ŌĆó max@spirit6 ~/Desktop/Corso PIN $ openssl enc -base64 -in FILECORTO.txt | openssl enc -des-cbc -out FILECORTO.b64des ŌĆó max@spirit6 ~/Desktop/Corso PIN $ openssl enc -d -des-cbc -in FILECORTO.b64des | openssl enc -d -base64 ŌĆó enter des-cbc decryption password: ŌĆó (Di solito si fa il contrario)

- 46. Generare Chiavi da Password ŌĆó Si usa PBKDF2 (Password Based Key Derivation Function 2) ŌĆó Rfc 2898 ŌĆó NIST Special Publication 800-132 ŌĆó (Note: sia il NIST.gov, che ENISA (European Union Agency for Network and Information Security forniscono lo stato dellŌĆÖarte da utilizzare nei contesti lavorativi).

- 47. AES ŌĆó Con DES reso non usabile dalla EFF, ├© stata pubblicata dal NIST unŌĆÖaltra richiesta di interesse per la creazione di un nuovo algoritmo di cifratura simmetrica standard ŌĆó Nel 2001 ├© stato introdotto Advanced Encryption Standard (AES, Rjiandel) ŌĆó Dopo DES ├© stato usato 3DES, fino al 2001 (comunque molto lento) ŌĆó Chiave da 128 a 256 bit

- 48. Esempio (molto empirico) ŌĆó max@spirit6 ~/Desktop/Corso PIN $ time openssl enc -in big.txt -des-cbc - out big.des real 0m2.922s ŌĆó max@spirit6 ~/Desktop/Corso PIN $ time openssl enc -in big.txt -des3 -out big.des ŌĆó enter des-ede3-cbc encryption password: real 0m3.164s ŌĆó max@spirit6 ~/Desktop/Corso PIN $ time openssl enc -in big.txt -aes-128- cbc -out big.des real 0m2.834s

- 49. Esercizi con OpenSSL (da A. De Santis) ŌĆó Codificare un file di testo arbitrario on Base64 e vedere il risultato ŌĆó Codificare un file binario arbitrario con Base64 e vedere il risultato ŌĆó Scrivere una password in un file, codificarla Base64, inviare il file ad un compagno, e lasciarla decifrare ŌĆó Cifrare un file arbitrario con DES, identificare un compagno di corso come fidato, e lasciarlo decifrare. Gli altri studenti cercano un modo per attaccarlo

- 50. Esercizi ŌĆó Usare ┬½ls ŌĆōal > dir.txt┬╗ per generare il file dir1. ŌĆó Cifrare con DES-ECB, per ottenere dir1.ecb: come si usa? ŌĆó Cifrare con DES-CBC, che comando si usa? ŌĆó Cifrare con AES-256-CBC, che comando si usa?

![Introduzione

ŌĆó ┬½La parola Sicurezza viene sempre con unŌĆÖaccezione negativa: viene

applicata quando le cose non vanno come dovrebbero┬╗ [A, pg1]

ŌĆó La sicurezza di un sistema IT (detta anche cybersecurity) deve essere

un impegno di tutte le persone che si occupano dello scambio e la

memorizzazione di dati e informazioni.](https://image.slidesharecdn.com/cs-190628091406/85/Corso-IFTS-CyberSecurity-Expert-3-320.jpg)

![Meccanismi, attacchi e servizi

ŌĆó Attacco alla sicurezza: qualsiasi azione che compromette la sicurezza

delle informazioni di propriet├Ā dellŌĆÖorganizzazione

ŌĆó Meccanismo di sicurezza: processo progettato perrilevare, prevenire

o riparare i danni prodotti da un attacco

ŌĆó Servizio Di Sicurezza: servizio che migliora la sicurezza dei sistemi di

elaborazione e trasmissione delle informazioni [B, pg11]](https://image.slidesharecdn.com/cs-190628091406/85/Corso-IFTS-CyberSecurity-Expert-11-320.jpg)

![Due care and Due diligence

ŌĆó Due diligence is the act of investigating and understanding the risks

the company faces

ŌĆó A company practices due care by developing and implementing

security policies, procedure and standards [A, pg 15]

ŌĆó La sicurezza ├© di solito regolata dalla legge in maniera abbastanza

precisa (ad esempio, General Data Protection Regulation (ex Data

Protection Regulation, dagli anni 90) e electronic ID and Advanced

Signature, dagli anni 90.](https://image.slidesharecdn.com/cs-190628091406/85/Corso-IFTS-CyberSecurity-Expert-19-320.jpg)