ą¢ąĖą▓ ą╗ąĖ CTF

- 2. flag{ąČąĖą▓_ą╗ąĖ_CTF_ą▓ _ąÜą░ąĘą░čģčüčéą░ąĮąĄ?} @fuzzyf10w && @n0z3r0 CTF Team: b1n4ry4rms

- 3. $ whois fuzzyf10w ą×ą╗ąĄą│ - Penetration tester Certs: Offensive Security Certified Professional (OSCP) ąśąĮč鹥čĆąĄčüčŗ: ąśąæ, ąŻčćą░čüčéąĖąĄ ą▓ CTF, Wargames ą×ą┐čŗčé čĆą░ą▒ąŠčéčŗ ą▓ ąśąæ > 10 ą╗ąĄčé ą×čüąĮąŠą▓ą░č鹥ą╗čī ąĖ ąÜą░ą┐ąĖčéą░ąĮ ą║ąŠą╝ą░ąĮą┤čŗ b1n4ry4rms ąĪą┐ąĄčåąĖą░ą╗ąĖąĘą░čåąĖčÅ: Pwn, Reverse, Web Twitter && Telegram: @fuzzyf10w

- 4. $ whois n0z3r0 ąÉą╗ąĄą║čüą░ąĮą┤čĆ - čĆą░ąĘčĆą░ą▒ąŠčéčćąĖą║ ą▓ maddevs.io ąśčüą┐ąŠą╗čīąĘčāčÄ: Go, Python, C, Ruby, Node.js, JavaScript ąĖ čé.ą┤. ąśąĮč鹥čĆąĄčüčŗ: ąśąæ, ąĀą░ąĘčĆą░ą▒ąŠčéą║ą░, čāčćą░čüčéąĖąĄ ą▓ ąŠčéą║čĆčŗčéčŗčģ ą╗ą░ą▒ąŠčĆą░č鹊čĆąĖčÅčģ ąĖ CTF ą×ą┐čŗčé čĆą░ąĘčĆą░ą▒ąŠčéą║ąĖ > 10 ą╗ąĄčé ąÆ ąśąæ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ ąĮąĄą┤ą░ą▓ąĮąŠ - 1 ą│ąŠą┤ ą¤čĆąĖčüąŠąĄą┤ąĖąĮąĖą╗čüčÅ ą║ ą║ąŠą╝ą░ąĮą┤ąĄ b1n4ry4rms ą▓ 2016 ą│ąŠą┤čā ąĪą┐ąĄčåąĖą░ą╗ąĖąĘą░čåąĖčÅ: ąĪč鹥ą│ąŠ, ąĀąĄą▓ąĄčĆčü, ąÆąĄą▒

- 7. ąóąĖą┐čŗ CTF ŌŚÅ Jeopardy / Task-based ąÜą░ąČą┤ąŠąĄ ąĘą░ą┤ą░ąĮąĖąĄ čüč鹊ąĖčé ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠąĄ ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąŠčćą║ąŠą▓. ą¤ąŠ ąĖčüč鹥č湥ąĮąĖąĖ ąŠčéą▓ąĄą┤ąĄąĮąĮąŠą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ą░ą▓č鹊ą╝ą░čéąĖč湥čüą║ąĖ ą▓čŗą▒ąĖčĆą░ąĄčéčüčÅ ą┐ąŠą▒ąĄą┤ąĖč鹥ą╗čī ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ąĮą░ą▒čĆą░ąĮąĮąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ ąŠčćą║ąŠą▓. ŌŚÅ Attack-Defense / Classic ą”ąĄą╗čīčÄ čÅą▓ą╗čÅąĄčéčüčÅ ąĘą░čēąĖčéą░ ąŠčé ą░čéą░ą║ ąĮą░ čüą▓ąŠą╣ čüąĄčĆą▓ąĄčĆ, ą░ čéą░ą║ąČąĄ ą░čéą░ą║ą░ ąĮą░ąĖą▒ąŠą╗čīčłąĄą│ąŠ ą▓ąŠąĘą╝ąŠąČąĮąŠą│ąŠ ą║ąŠą╗ąĖč湥čüčéą▓ą░ čüąĄčĆą▓ąĄčĆąŠą▓ ą┤čĆčāą│ąĖčģ ą║ąŠą╝ą░ąĮą┤. ąŚą░ ą░čéą░ą║čā ąĖ ąĘą░čēąĖčéčā ąŠčéą┤ąĄą╗čīąĮąŠ ąĮą░čćąĖčüą╗čÅčÄčéčüčÅ ąŠčćą║ąĖ. ą¤ąŠ čüčāą╝ą╝ąĄ ąŠčćą║ąŠą▓ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą┐ąŠą▒ąĄą┤ąĖč鹥ą╗čī.

- 9. CTF Style: Jeopardy ŌŚÅ Trivia ŌŚÅ Recon ŌŚÅ Forensics ŌŚÅ Stegano ŌŚÅ Crypto ŌŚÅ PPC ŌŚÅ Web ŌŚÅ Reversing ŌŚÅ Pwn ŌŚÅ Misc

- 13. H4CK1T CTF 2016 :: 25 / 460

- 14. EKOPARTY CTF 2016 :: 37 / 721

- 15. HackYou Spb 2016

- 16. Volga CTF Finals 2014 :: 5 /12

- 17. ąĪ č湥ą│ąŠ ąĮą░čćą░čéčī? ŌŚÅ ąØą░čćąĮąĖč鹥 ąĖą│čĆą░čéčī ą▓ CTF ą┐čĆčÅą╝ąŠ čüąĄą╣čćą░čü! (http://ctftime.org/) ŌŚÅ ą¦ąĖčéą░ą╣č鹥 write-upŌĆÖčŗ čāąČąĄ ą┐čĆąŠčłąĄą┤čłąĖčģ CTF (https://github.com/ctfs) ŌŚÅ ąŻčćą░čüčéą▓čāą╣č鹥 ą▓ ą┐ąŠčüč鹊čÅąĮąĮąŠ ą┤ąŠčüčéčāą┐ąĮčŗčģ Wargames (https://io.netgarage.org/ , http://smashthestack.org/ , http://overthewire.org/ , https://www.wechall.net/) ŌŚÅ ą¤ąŠą╗ąĄąĘąĮčŗą╣ čĆąĄčüčāčĆčü čüąŠ čüą▒ąŠčĆąĮąĖą║ąŠą╝ čāčÅąĘą▓ąĖą╝čŗčģ ąŠą▒čĆą░ąĘąŠą▓ čĆą░ąĘą╗ąĖčćąĮčŗą╣ čüąĖčüč鹥ą╝ , Vulnerable By Design (https://www.vulnhub.com/)

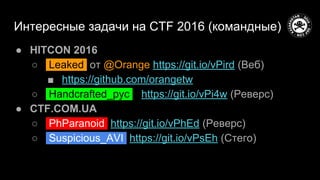

- 19. ąśąĮč鹥čĆąĄčüąĮčŗąĄ ąĘą░ą┤ą░čćąĖ ąĮą░ CTF 2016 (ą║ąŠą╝ą░ąĮą┤ąĮčŗąĄ) ŌŚÅ HITCON 2016 ŌŚŗ Leaked ąŠčé @Orange https://git.io/vPird (ąÆąĄą▒) Ō¢Ā https://github.com/orangetw ŌŚŗ Handcrafted_pyc https://git.io/vPi4w (ąĀąĄą▓ąĄčĆčü) ŌŚÅ CTF.COM.UA ŌŚŗ PhParanoid https://git.io/vPhEd (ąĀąĄą▓ąĄčĆčü) ŌŚŗ Suspicious_AVI https://git.io/vPsEh (ąĪč鹥ą│ąŠ)

- 20. ąśąĮč鹥čĆąĄčüąĮčŗąĄ ąĘą░ą┤ą░čćąĖ CTF 2016 ą¤ąĄčĆčüąŠąĮą░ą╗čīąĮčŗąĄ ŌŚÅ HACKYOU.CTF.SU ŌŚŗ Telebot https://git.io/vXIAz (Reverse) ŌŚŗ Gemorroy https://git.io/vXIjj (Stego) ŌŚŗ Shakal https://git.io/vXLej (Stego) ŌŚŗ Reader https://git.io/vXLUf (Web) ŌŚŗ Antihuman Captcha V2 https://git.io/vXLIs (PPC)

- 22. ąźąŠč鹥ą╗ąŠčüčī ą▒čŗ ąŠčüąŠą▒ąŠ ąŠčéą╝ąĄčéąĖčéčī ŌŚÅ ąśąĮč鹥čĆąĄčüąĮčŗąĄ ąĘą░ą┤ą░čćąĖ ąŠčé @Orange čü čĆą░ąĘą▒ąŠčĆą░ą╝ąĖ: ŌŚŗ https://github.com/orangetw/My-CTF-Web-Challenges ŌŚÅ ą×čĆą│ą░ąĮąĖąĘą░čåąĖčÅ ąĖ čĆąĄą░ą╗ąĖčüčéąĖčćąĮąŠčüčéčī. ŌŚÅ ąøčāčćčłąĖąĄ CTF: ŌŚŗ HITCON 2016 ŌŚŗ CTF.COM.UA 2016 (DCUA) ŌŚŗ EKOPARTY 2016 (NULL Life)

- 23. ą¦č鹊 ą┐ąŠą╗čāčćą░ąĄčłčī ąŠčé čāčćą░čüčéąĖčÅ ą▓ CTF? ŌŚÅ ąŻą┤ąŠą▓ąŠą╗čīčüčéą▓ąĖąĄ ąŠčé ą║ąŠą╝ą░ąĮą┤ąĮąŠą╣ čĆą░ą▒ąŠčéčŗ ŌŚÅ ą×ą┐čŗčé ŌŚÅ ąśąĮč乊čĆą╝ą░čåąĖčÄ ąŠ čĆąĄą░ą╗čīąĮčŗčģ čāčÅąĘą▓ąĖą╝ąŠčüčéčÅčģ. ŌŚÅ ąØąŠą▓čŗąĄ ąĖąĮčüčéčĆčāą╝ąĄąĮčéčŗ