debugging server with strace

- 1. debugging server with strace Yoshinari Takaoka @mumumu

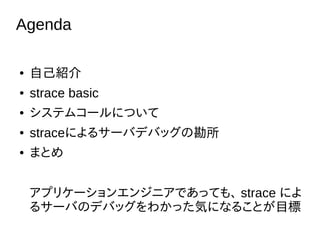

- 2. Agenda ”ń ×Ō¼ŗÉÜ½é ”ń strace basic ”ń „·„¹„Ę„ą„³©`„ė¤Ė¤Ä¤¤¤Ę ”ń strace¤Ė¤č¤ė„µ©`„Š„Ē„Š„Ć„°¤Īæ±Ėł ”ń ¤Ž¤Č¤į „¢„ׄź„±©`„·„ē„ó„Ø„ó„ø„Ė„¢¤Ē¤¢¤Ć¤Ę¤ā”¢ strace ¤Ė¤č ¤ė„µ©`„Š¤Ī„Ē„Š„Ć„°¤ņ¤ļ¤«¤Ć¤æŻ¤Ė¤Ź¤ė¤³¤Č¤¬ÄæĖ

- 3. ×Ō¼ŗÉܽé

- 4. ×Ō¼ŗÉܽé(1) ”ń Yoshinari Takaoka @mumumu ”ń „½„Õ„Č„¦„§„¢„Ø„ó„ø„Ė„¢ Java ¤Ē Web„¢„ׄź ”ś ½MŽz¤ß„½„Õ„ČĪŻ ”ś ECĪŻ ”ś ¬FĀ ”ń Śu±h³öÉķ

- 5. ×Ō¼ŗÉܽé(2) ”ń C, C++, Java, JavaScript, PHP, Python ”ń Linux (Red Hat, Debian, KDE) ”ń Translator, PHP Manual Maintainer http://producingoss.com/ http://www.oreilly.co.jp/books/9784873114125/

- 6. strace basic

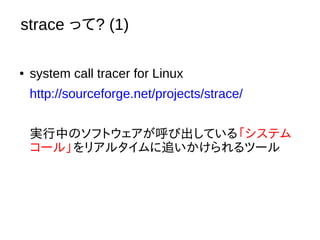

- 7. strace ¤Ć¤Ę? (1) ”ń system call tracer for Linux http://sourceforge.net/projects/strace/ gŠŠÖŠ¤Ī„½„Õ„Č„¦„§„¢¤¬ŗō¤Ó³ö¤·¤Ę¤¤¤ė”ø„·„¹„Ę„ą „³©`„ė”¹¤ņ„ź„¢„ė„愤„ą¤Ė×·¤¤¤«¤±¤é¤ģ¤ė„Ä©`„ė

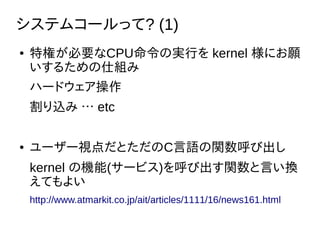

- 9. „·„¹„Ę„ą„³©`„ė¤Ć¤Ę? (1) ”ń ĢŲŲ¤¬±ŲŅŖ¤ŹCPUĆüĮī¤ĪgŠŠ¤ņ kernel ¤Ė¤Ŗī ¤¤¤¹¤ė¤æ¤į¤ĪŹĖ½M¤ß „Ļ©`„É„¦„§„¢²Ł×÷ øī¤źŽz¤ß ” etc ”ń „ę©`„¶©`Ņµć¤Ą¤Č¤æ¤Ą¤ĪCŃŌÕZ¤ĪévŹżŗō¤Ó³ö¤· kernel ¤ĪCÄÜ(„µ©`„Ó„¹)¤ņŗō¤Ó³ö¤¹évŹż¤ČŃŌ¤¤Q ¤Ø¤Ę¤ā¤č¤¤ http://www.atmarkit.co.jp/ait/articles/1111/16/news161.html

- 10. strace ¤Ć¤Ę? (2) ”ń system call tracer for Linux http://sourceforge.net/projects/strace/ gŠŠÖŠ¤Ī„½„Õ„Č„¦„§„¢¤Ī(kernel¤ĪCÄܤņgŠŠ¤·¤Ę¤¤¤ė) évŹżŗō¤Ó³ö¤·¤ņ„ź„¢ „ė„愤„ą¤Ė×·¤¤¤«¤±¤é¤ģ¤ė„Ä©`„ė ”ń ×·¤¤¤«¤±¤é¤ģ¤ėévŹż¤Ī³öĮ¦¤ĻCŃŌÕZ¤ĪŠĪŹ½ ”ń Ļó¤Č¤¹¤ė„½„Õ„Č„¦„§„¢¤ĪÓ¤¤ņoĶ£Ö¹¤ĒŅ¤ė¤³¤Č¤¬¤Ē¤¤ė „µ©`„Š¤ĪÕĻŗ¦½āĪö „¢„ׄź„ģ„Ł„ė¤Ē¤Ī„Ü„Č„ė„Ķ„Ć„Æ¤ĪÕ{Ė ...¤Ź¤É¤ĖÖŲ±¦ ”. ŅŖ¤¹¤ė¤Ė„Ē„Š„Ć„°„Ä©`„ė”£

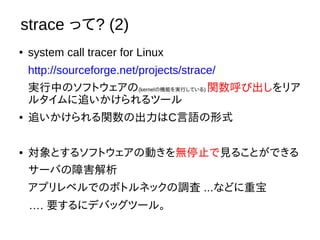

- 11. Demo sudo strace -T -tt -p XX -f -e trace=network,file,read,write ”ń ÉĻÓ¤ņgėH¤Ė¤ä¤Ć¤Ę¤ß¤ė ”ń gŠŠÖŠ¤Ī„ׄķ„»„¹¤Ė„¢„æ„Ć„Į¤Ē¤¤ė ”ń ³öĮ¦¤µ¤ģ¤ė1ŠŠ1ŠŠ¤¬„·„¹„Ę„ą„³©`„ė ”ń ¤±¤É¶ą·Ö1ŠŠ1ŠŠ¤¬ŗĪ¤¬¤Ź¤ó¤Ą¤«¤ļ¤«¤ó¤Ź¤¤ ”ś „·„¹„Ę„ą„³©`„ė¤ņ¤ā¤Ć¤ČÖŖ¤ė±ŲŅŖ¤¬¤¢¤ė

- 12. „·„¹„Ę„ą„³©`„ė¤Ć¤Ę?(2) ”ń „·„¹„Ę„ą„³©`„ė¤Ļ kernel ¤ĪCÄܤņŗō¤Ó³ö¤¹¤æ¤į¤ĪévŹżŗō¤Ó ³ö¤· ”ń Linux ¤Ī„·„¹„Ę„ą„³©`„ė¤Ļ2.6Ļµ¤Ē¤ā300Ī»¤¢¤ė ¤³¤³¤Ē¤Ļ”¢„µ©`„Š¤Ī„Ē„Š„Ć„°¤ĖŅŪĮ¢¤Ä¤ā¤Ī¤ņ½āÕh [„Ƅ鄤„¢„ó„Č|„µ©`„Š] ¤Ī»ł±¾µÄ¤ŹÓ¤¤ņÖŖ¤Ć¤Ę¤Ŗ¤Æ¤Č¤ļ¤«¤ź¤ä ¤¹¤¤ (Unix„ׄķ„°„é„ß„ó„°¤ĖÓH¤·¤ą¤ČÉŠĮ¼¤¤) ”ń ÖŖ¤é¤Ź¤¤„·„¹„Ę„ą„³©`„ė¤Ļ... ”ømanpage of „·„¹„Ę„ą„³©`„ėĆū”¹¤Ē„°„°¤ė¤« LinuxÉĻ¤Ē ”øman 2 „·„¹„Ę„ą„³©`„ėĆū”¹

- 13. „µ©`„Š¤Ī»ł±¾µÄ¤ŹÓ¤ int sock = socket(PF_INET, SOCK_STREAM); bind(sock, addr); listen(sock); while(1) { // “_Į¢g¤ß¤Ī½Ó¾A¤ņČ”¤ź³ö¤¹ int new_sock = accept(sock, &addr); char buf[1024] // „Ƅ鄤„¢„ó„Ȥ«¤éÕi¤ą(ŹÜŠÅ) size_t size = read(new_sock, buf, 1024); if (size == 0) { close(sock); // ĖĶŠÅ¤¬¤Ź¤±¤ģ¤ŠŗĪ¤ā¤·¤Ź¤¤ } else { ”” // „Ƅ鄤„¢„ó„ȤĖų¤Æ(ĖĶŠÅ) write(new_sock, buf, size); } }

- 14. „Ƅ鄤„¢„ó„ȤĪ»ł±¾µÄ¤ŹÓ¤ int sock = socket(PF_INET, SOCK_STREAM); connect(sock, addr); // ½Ó¾A write(sock, ”°ping”±); // „µ©`„Š¤ĖĖĶŠÅ char response[100]; read(sock, response, 100); // „µ©`„Š¤«¤éŹÜŠÅ

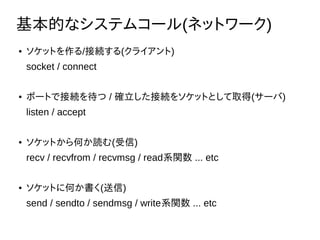

- 15. »ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė(„Ķ„Ć„Č„ļ©`„Æ) ”ń „½„±„ƄȤņ×÷¤ė/½Ó¾A¤¹¤ė(„Ƅ鄤„¢„ó„Č) socket / connect ”ń „Ż©`„ȤĒ½Ó¾A¤ņ“ż¤Ä / “_Į¢¤·¤æ½Ó¾A¤ņ„½„±„ƄȤȤ·¤ĘČ”µĆ(„µ©`„Š) listen / accept ”ń „½„±„ƄȤ«¤éŗĪ¤«Õi¤ą(ŹÜŠÅ) recv / recvfrom / recvmsg / readĻµévŹż ... etc ”ń „½„±„ƄȤĖŗĪ¤«ų¤Æ(ĖĶŠÅ) send / sendto / sendmsg / writeĻµévŹż ... etc

- 16. »ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė(„Ķ„Ć„Č„ļ©`„Æ)(2) ”ń „½„±„ƄȤĪדBä»Æ¤ņ“ż¤Ä select/poll/epoll_wait ” etc ”ń ½Ó¾A¤ņé]¤ø¤ė shutdown/close ... etc

- 17. »ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė(„Õ„”„¤„ė) ”ń „Õ„”„¤„ė¤ņé_¤Æ/é]¤ø¤ė open / close ”ń „Õ„”„¤„ė¤Ī×Ó¤ņŅ¤ė stat / fstat / lstat ... etc ”ń „Õ„”„¤„ė¤«¤éŗĪ¤«Õi¤ą read / readv / pread / preadv ... etc ”ń „Õ„”„¤„ė¤ĖŗĪ¤«ų¤Æ write / writev / pwrite / pwritev ... etc

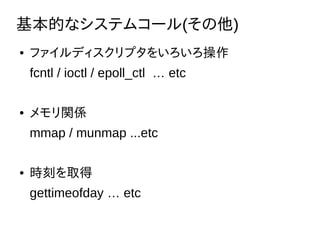

- 18. »ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė(¤½¤ĪĖū) ”ń „Õ„”„¤„ė„Ē„£„¹„Æ„ź„ׄæ¤ņ¤¤¤ķ¤¤¤ķ²Ł×÷ fcntl / ioctl / epoll_ctl ” etc ”ń „į„ā„źévS mmap / munmap ...etc ”ń ræĢ¤ņČ”µĆ gettimeofday ” etc

- 19. ·¬Ķā¾: „Õ„”„¤„ė„Ē„£„¹„Æ„ź„ׄæ¤Ė¤Ä¤¤¤Ę ”ń „Õ„”„¤„ė¤ä„½„±„ƄȤņé_¤¤¤æ¤Č¤”¢¤½¤ģ¤é¤ņ×Re¤¹¤ė0 ŅŌÉĻ¤ĪŹż¤ņ„Õ„”„¤„ė„Ē„£„¹„Æ„ź„ׄæ(ÓŹö×Ó)¤Čŗō¤Ö int fd = open(”°hoge.txt”±, O_RDONLY); ssize_t readbyte = read(fd, buffer, byte); „Õ„”„¤„ė¤ä„½„±„ƄȤĖÕi¤ßų¤¤¹¤ė¤Č¤¤Ļ”¢¤³¤Ī„Õ„”„¤„ė „Ē„£„¹„Æ„ź„ׄ椬±Ų¤ŗŅżŹż¤Ė¤Ź¤ė”£ ¤³¤Ī¤³¤Č¤¬”¢strace ¤Ī³öĮ¦¤ņÕi¤ą¤Č¤¤ĖÖŲŅŖ¤ŹŹÖ¤¬ ¤«¤ź¤Ė¤Ź¤ė”£

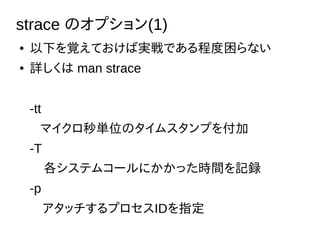

- 21. strace ¤Ī„Ŗ„ׄ·„ē„ó(1) ”ń ŅŌĻĀ¤ņŅ¤Ø¤Ę¤Ŗ¤±¤Šgé¤Ē¤¢¤ė³Ģ¶ČĄ§¤é¤Ź¤¤ ”ń Ō¤·¤Æ¤Ļ man strace -tt „Ž„¤„Æ„ķĆė gĪ»¤Ī„愤„ą„¹„æ„ó„פņø¶¼Ó -T ø÷„·„¹„Ę„ą„³©`„ė¤Ė¤«¤«¤Ć¤ærég¤ņÓåh -p ””„¢„æ„Ć„Į¤¹¤ė„ׄķ„»„¹ID¤ņÖø¶Ø

- 22. strace¤Ī„Ŗ„ׄ·„ē„ó(2) -f ””fork ¤·¤æ×Ó[„ׄķ„»„¹|„¹„ģ„Ć„É]¤ā×·ŪE¤¹¤ė -e trace=XXX ×·ŪE¤¹¤ė„·„¹„Ę„ą„³©`„ė¤ä×·ŪE¤ĪŹĖ·½¤ņÖø¶Ø”£ ¤³¤ģ¤ĒĒé󤬲»×ć¤¹¤ė¤č¤¦¤Ź¤éÖø¶Ø¤»¤ŗ¤ĖŌ¤·¤Ę¤ß¤ė Ąż) -e trace=network, file, read, write „Õ„”„¤„ė¤Č„Ķ„Ć„Č„ļ©`„ÆĻµ¤Ī„·„¹„Ę„ą„³©`„ė¤ņ ×·ŪE¤¹¤ė”£¤č¤ÆŹ¹¤¤¤Ž¤¹

- 26. æ±Ėł¤Ļ4¤Ä ”ń Õi¤ß¤Å¤é¤¤¤Ī¤Ē”¢³öĮ¦¤ņÕi¤ą„³„Ĥņ¤Ä¤«¤ą ”ń ×ӄׄķ„»„¹¤ĖøłŻ¤č¤ÆgŠŠ ”ń ®³£¤Ź„·„¹„Ę„ą„³©`„ė¤Īų¤ź¤Ė×¢Äæ ”ń ßW¤¤”¢¤Ž¤æ¤ĻŌ¤Ž¤Ć¤æÓ¤¤Ė×¢Äæ

- 27. strace ¤Ī³öĮ¦¤ņÕi¤ą„³„Ä ”ń ¤Ļ¤ø¤į¤Č½K¤ļ¤ź¤ņ¤Ä¤«¤ą ”ń Ķ¬¤ø„Õ„”„¤„ė„Ē„£„¹„Æ„ź„ׄæ¤ņ×·¤¦ ”ń „¢„ׄź¤ĪÓ¤¤ņÖŖ¤Ć¤Ę¤Ź¤Æ¤Ę¤āÕi¤į¤ė¤¬”¢ÖŖ¤Ć¤Ę¤¤¤æ ·½¤¬Į÷¤ģ¤ņĶĘy¤·¤ä¤¹¤¤

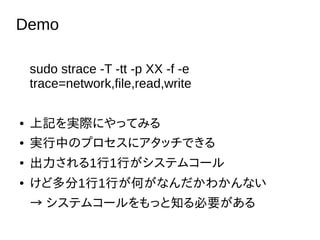

- 28. ¤Ļ¤ø¤į¤Č½K¤ļ¤ź¤ņ¤Ä¤«¤ą ”ń Web„µ©`„Š¤ĪöŗĻ”¢¤Ļ¤ø¤į¤Ļ½Ó¾A¤ņaccept ¤·¤Ę„ź „Æ„Ø„¹„ȤĪÖŠÉķ¤ņŹÜ¤±Č”¤ė¤Č¤³¤ķ¤«¤é ½K¤ļ¤ź¤Ļ„ģ„¹„Ż„󄹤ņ·µ¤¹¤Č¤³¤ķ ”ń HTML¤ņĶĀ¤Æ²æ·Ö¤Č¤«”£QUERY_STRING ¤Č¤«¤¢¤ė ²æ·Ö¤Č¤«”£¤¤¤ķ¤¤¤ķ”£

- 29. ¤Ļ¤ø¤į¤Č½K¤ļ¤ź¤ņ¤Ä¤«¤ą 23:44:43.704135 read(8, "f0QUERY_STRINGT2u=hogehoge...."..., 2648) = 2648 <0.000015> ” snip 23:44:43.798581 writev(8, [{"HTTP/1.1", 8}, {" ", 1}, {"200 OK", 6}, {"rn", 2}, {"Content-Type", 12}, {": ", 2}, {"text/html; charset=utf-8", 24}, {"rn", 2}, {"P3P", 3}, {": ", 2}, {"rn", 2}, {"Pragma", 6}, {": ", 2}, {"no-cache", 8}, {"rn", 2}, {"Cache-Control", 13}, {": ", 2}, {"private, no-cache, no-cache="Set"..., 58}, {"rn", 2}, {"Set-Cookie", 10}, {": ", 2}, {"rn", 2}, {"rn", 2}], 25) = 281 <0.000030> 23:44:43.798747 write(8, "<html><head><style>html,body{mar"..., 1641) = 1641 <0.000022>

- 31. Ķ¬¤ø„Õ„”„¤„ė„Ē„£„¹„Æ„ź„ׄæ¤ņ×·¤¦(2) 23:31:15.410761 sendto(15, "rn$7rnhoge foo barrn$44rnfoo.bar.s"..., 68, 0, NULL, 0) = 68 <0.000022> 23:31:15.410829 recvfrom(15, "hogehogern", 4096, 0, NULL, NULL) = 4 <0.000263> 23:31:15.412355 sendto(16, "*2rn$7rhoge foo barrn$44rnhogehoge.s"..., 68, 0, NULL, 0) = 68 <0.000021> 23:31:15.412422 recvfrom(16, "*0rn", 4096, 0, NULL, NULL) = 4 <0.000350> 23:31:15.413929 socket(PF_INET, SOCK_STREAM, IPPROTO_TCP) = 49 <0.001255> 23:31:15.415271 connect(49, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XXX.XXX.XXX.XXX")}, 16) = -1EINPROGRESS (Operation now in progress) <0.000026> 2:31:15.415705 socket(PF_INET, SOCK_STREAM, IPPROTO_TCP) = 50 <0.000016> 3:31:15.415798 connect(50, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XXX.XXX.XX.XX")}, 16) = -1 EINPROGRESS (Operation now in progress) <0.000030> 23:31:15.418609 getsockopt(49, SOL_SOCKET, SO_ERROR, [127367220803141632], [4]) = 0 <0.000011> 23:31:15.418672 getpeername(49, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XX.XX.XX.XX")}, [12703950620852240]) = 0 <0.000010> 23:31:15.418715 getsockname(49, {sa_family=AF_INET, sin_port=htons(38568), sin_addr=inet_addr("XX.XX.XX.X")}, [12147897053468426256]) = 0 <0.000008> 23:31:15.418859 sendto(49, "POST /hoge HTTP/1.1rnHost: hoge"..., 818, MSG_NOSIGNAL, NULL, 0) = 818 <0.000025> 23:31:15.419129 getsockopt(50, SOL_SOCKET, SO_ERROR, [127238371784261632], [4]) = 0 <0.000009> 23:31:15.419184 getpeername(50, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XXX.XX.XX.XX")}, [12703950620852240]) = 0 <0.000008> 23:31:15.419224 getsockname(50, {sa_family=AF_INET, sin_port=htons(50707), sin_addr=inet_addr("XXX.XXX.XX.X")}, [1424826340699275280]) = 0 <0.000009> 23:31:15.419435 sendto(50, "POST /?foo=bar HTTP/1.1rnHos"..., 759, MSG_NOSIGNAL, NULL, 0) = 759 <0.000020> 23:31:15.435741 recvfrom(49, "HTTP/1.1 204 No Contentrn"..., 16384, 0, NULL, NULL) = 305 <0.000011> 23:31:15.440848 recvfrom(50, "HTTP/1.1 200 OKrnServer: ...."..., 16384, 0, NULL, NULL) = 822 <0.000012>

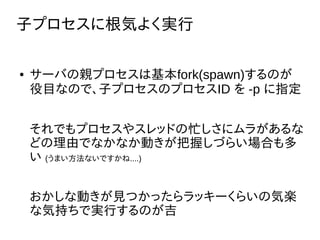

- 32. ×ӄׄķ„»„¹¤ĖøłŻ¤č¤ÆgŠŠ ”ń „µ©`„Š¤ĪÓH„ׄķ„»„¹¤Ļ»ł±¾fork(spawn)¤¹¤ė¤Ī¤¬ ŅŪÄæ¤Ź¤Ī¤Ē”¢×ӄׄķ„»„¹¤Ī„ׄķ„»„¹ID ¤ņ -p ¤ĖÖø¶Ø ¤½¤ģ¤Ē¤ā„ׄķ„»„¹¤ä„¹„ģ„ƄɤĪƦ¤·¤µ¤Ė„ą„餬¤¢¤ė¤Ź ¤É¤ĪĄķÓɤĒ¤Ź¤«¤Ź¤«Ó¤¤¬°ŃĪÕ¤·¤Å¤é¤¤öŗĻ¤ā¶ą ¤¤ (¤¦¤Ž¤¤·½·Ø¤Ź¤¤¤Ē¤¹¤«¤Ķ....) ¤Ŗ¤«¤·¤ŹÓ¤¤¬Ņ¤Ä¤«¤Ć¤æ¤é„é„Ć„©`¤Æ¤é¤¤¤ĪŻS ¤ŹŻ³Ö¤Į¤ĒgŠŠ¤¹¤ė¤Ī¤¬¼Ŗ

- 33. ×ӄׄķ„»„¹¤ĖøłŻ¤č¤ÆgŠŠ www-data 6331 681 0 14:54 ? 00:00:04 /usr/sbin/apache2 -k start www-data 7260 681 0 15:23 ? 00:00:02 /usr/sbin/apache2 -k start www-data 8721 681 0 16:44 ? 00:00:02 /usr/sbin/apache2 -k start www-data 9221 681 0 17:11 ? 00:00:01 /usr/sbin/apache2 -k start www-data 11497 681 0 19:12 ? 00:00:00 /usr/sbin/apache2 -k start www-data 11500 681 0 19:12 ? 00:00:00 /usr/sbin/apache2 -k start www-data 11967 681 0 19:30 ? 00:00:00 /usr/sbin/apache2 -k start www-data 11968 681 0 19:30 ? 00:00:00 /usr/sbin/apache2 -k start www-data 15708 681 0 8ŌĀ23 ? 00:00:16 /usr/sbin/apache2 -k start www-data 17784 681 0 8ŌĀ24 ? 00:00:08 /usr/sbin/apache2 -k start www-data 18109 681 0 8ŌĀ28 ? 00:00:06 /usr/sbin/apache2 -k start www-data 18885 681 0 10ŌĀ10 ? 00:00:15 /usr/sbin/apache2 -k start www-data 20943 681 0 01:14 ? 00:00:15 /usr/sbin/apache2 -k start www-data 26089 681 0 8ŌĀ28 ? 00:00:09 /usr/sbin/apache2 -k start www-data 27070 681 0 8ŌĀ24 ? 00:00:09 /usr/sbin/apache2 -k start ”ń

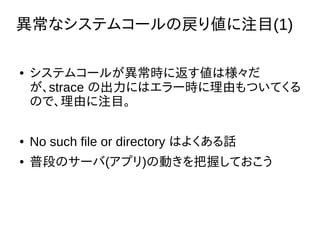

- 34. ®³£¤Ź„·„¹„Ę„ą„³©`„ė¤Īų¤ź¤Ė×¢Äæ(1) ”ń „·„¹„Ę„ą„³©`„ė¤¬®³£r¤Ė·µ¤¹¤Ļ”©¤Ą ¤¬”¢strace ¤Ī³öĮ¦¤Ė¤Ļ„Ø„é©`r¤ĖĄķÓɤā¤Ä¤¤¤Ę¤Æ¤ė ¤Ī¤Ē”¢ĄķÓɤĖ×¢Ä攣 ”ń No such file or directory ¤Ļ¤č¤Æ¤¢¤ėŌ ”ń ĘÕ¶Ī¤Ī„µ©`„Š(„¢„ׄź)¤ĪÓ¤¤ņ°ŃĪÕ¤·¤Ę¤Ŗ¤³¤¦

- 35. ®³£¤Ź„·„¹„Ę„ą„³©`„ė¤Īų¤ź¤Ė×¢Äæ(2) [pid 15033] 04:39:44.457978 accept(4, 0x7ffff7b82700, [16902192126610112528]) = -1 EMFILE (Too many open files) [pid 15033] 04:39:44.458035 open("/var/log/hoge/hoge.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = -1 EMFILE (Too many open files) [pid 15033] 04:39:44.458071 write(493, "foobarrn"..., 115) = 115 [pid 15033] 04:39:44.458110 epoll_ctl(3, EPOLL_CTL_MOD, 493, {EPOLLIN, {u32=493, u64=493}}) = 0 [pid 15033] 04:39:44.458139 read(361, "hogefugarn"..., 16384) = 68 [pid 15033] 04:39:44.458171 epoll_ctl(3, EPOLL_CTL_MOD, 361, {EPOLLIN|EPOLLOUT, {u32=361, u64=361}}) = 0 [pid 15033] 04:39:44.458201 epoll_wait(3, {{EPOLLIN, {u32=4, u64=4}}, {EPOLLOUT, {u32=361, u64=361}}, {EPOLLIN, {u32=190, u64=190}}}, 10240, 8) = 3 [pid 15033] 04:39:44.458231 accept(4, 0x7ffff7b82700, [16902192126610112528]) = -1 EMFILE (Too many open files) [pid 15033] 04:39:44.458274 open("/var/log/hoge/hoge.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = -1 EMFILE (Too many open files) [pid 15033] 04:39:44.458311 write(361, "hogehogern", 4) = 4 [pid 15033] 04:39:44.458369 epoll_ctl(3, EPOLL_CTL_MOD, 361, {EPOLLIN, {u32=361, u64=361}}) = 0 [pid 15033] 04:39:44.458416 read(190, "hogehogern"..., 16384) = 160 [pid 15033] 04:39:44.458460 epoll_ctl(3, EPOLL_CTL_MOD, 190, {EPOLLIN|EPOLLOUT, {u32=190, u64=190}}) = 0 [pid 15033] 04:39:44.458513 epoll_wait(3, {{EPOLLIN, {u32=4, u64=4}}, {EPOLLOUT, {u32=190, u64=190}}, {EPOLLIN, {u32=493, u64=493}}}, 10240, 8) = 3 [pid 15033] 04:39:44.458548 accept(4, 0x7ffff7b82700, [16902192126610112528]) = -1 EMFILE (Too many open files) [pid 15033] 04:39:44.458582 open("/var/log/hoge/hoge.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = -1 EMFILE (Too many open files) [pid 15033] 04:39:44.458613 write(190, "hogehogern", 5) = 5

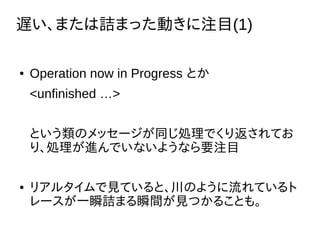

- 36. ßW¤¤”¢¤Ž¤æ¤ĻŌ¤Ž¤Ć¤æÓ¤¤Ė×¢Äæ(1) ”ń Operation now in Progress ¤Č¤« <unfinished ”> ¤Č¤¤¤¦ī¤Ī„į„Ć„»©`„ø¤¬Ķ¬¤øIĄķ¤Ē¤Æ¤ź·µ¤µ¤ģ¤Ę¤Ŗ ¤ź”¢IĄķ¤¬ßM¤ó¤Ē¤¤¤Ź¤¤¤č¤¦¤Ź¤éŅŖ×¢Äæ ”ń „ź„¢„ė„愤„ą¤ĒŅ¤Ę¤¤¤ė¤Č”¢“ؤĪ¤č¤¦¤ĖĮ÷¤ģ¤Ę¤¤¤ė„Č „ģ©`„¹¤¬Ņ»Ė²Ō¤Ž¤ėĖ²ég¤¬Ņ¤Ä¤«¤ė¤³¤Č¤ā”£

- 37. ßW¤¤”¢¤Ž¤æ¤ĻŌ¤Ž¤Ć¤æÓ¤¤Ė×¢Äæ(2) [pid 22331] 03:55:56.482860 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 9 [pid 22331] 03:55:56.483255 connect(9, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("127.0.0.1")}, 16) = 0 [pid 22331] 03:55:56.483406 sendto(9, "hogehogern", 23, 0, NULL, 0) = 23 [pid 22331] 03:55:56.483469 recvfrom(9, "+foobarrn", 4096, 0, NULL, NULL) = 5 ....snip [pid 22331] 03:55:56.487400 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 13 [pid 22331] 03:55:56.487635 connect(13, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("XX.XX.XX.XX")}, 16) = -1 EINPROGRESS (Operation now in progress) [pid 22331] 03:55:56.487873 getsockopt(13, SOL_SOCKET, SO_ERROR, [153356102270976000], [4]) = 0 [pid 22331] 03:55:56.487931 sendto(13, "hogehogehogehoge"..., 61, 0, NULL, 0) = 61 [pid 22331] 03:55:56.488534 recvfrom(13, "fugafugafugafuga"..., 4096, 0, NULL, NULL) = 76 [pid 22331] 03:55:56.488633 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 14 [pid 22331] 03:55:56.488855 connect(14, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("XX.XX.XX.XX")}, 16) = -1 EINPROGRESS (Operation now in progress) [pid 22331] 03:55:56.488987 getsockopt(14, SOL_SOCKET, SO_ERROR, [153356102270976000], [4]) = 0 [pid 22331] 03:55:56.489039 sendto(14, "foobarrn"..., 59, 0, NULL, 0) = 59 [pid 22331] 03:55:56.489353 recvfrom(14, "hogehogern"..., 4096, 0, NULL, NULL) = 73 [pid 22331] 03:55:56.491714 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 15 [pid 22331] 03:55:56.491986 connect(15, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("XX.XX.XX.XX")}, 16) = 0 [pid 22331] 03:55:56.492135 sendto(15, "foobarn"..., 51, 0, NULL, 0) = 51 [pid 22331] 03:55:56.492177 recvfrom(15, <unfinished ...>

- 38. ßW¤¤”¢¤Ž¤æ¤ĻŌ¤Ž¤Ć¤æÓ¤¤Ė×¢Äæ(3) ”ń „愤„ą„¹„æ„ó„פņŅ¤Ę¤É¤¦Ņ¤Ę¤āßW¤¤¤ā¤Ī¤ā×¢Ņā ”ń „µ©`„Š¤Ź¤Ī¤Ē”¢ź“š¤ņ¤Į¤ć¤ó¤Č·µ¤»¤Ę¤¤¤ė¤«¤ā×¢Äæ [pid 1710] 14:06:19.006556 futex(0x619064, FUTEX_WAIT_PRIVATE, 17, NULL <unfinished ...> [pid 1709] 14:06:19.006627 futex(0x619b60, FUTEX_WAIT_PRIVATE, 2, NULL <unfinished ...> [pid 1708] 14:06:19.006645 futex(0x619b60, FUTEX_WAIT_PRIVATE, 2, NULL <unfinished ...> [pid 1706] 14:06:19.006662 futex(0x619b60, FUTEX_WAIT_PRIVATE, 2, NULL <unfinished ...>

- 39. ¤Ž¤Č¤į ”ń strace ¤ĻoĶ£Ö¹¤Ē¤Ī„Ē„Š„Ć„°¤ĖÖŲ±¦ Ó¤¤¬ä¤Ź„µ©`„Š¤ņŅ¤Ä¤±¤æ¤é strace ¤·¤Ę¤ß¤ė 䤏¤Ī¤¬Ņ¤Ä¤«¤ģ¤Š„é„Ć„©`¤Æ¤é¤¤¤Ī¤Ä¤ā¤ź¤Ē ”ń »ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė¤ņ°ŃĪÕ¤·¤č¤¦ ”ń ¤č¤ÆŹ¹¤¦„Ŗ„ׄ·„ē„ó¤ĻĻŽ¤é¤ģ¤Ę¤¤¤ė ”ń ³öĮ¦¤ņÕi¤ą¤Ė¤ĻÉŁ¤·„³„Ĥ¬¤¤¤ė¤¬”¢æ±Ėł¤ņ¤Ŗ¤µ ¤Ø¤ģ¤Š“óÕÉ·ņ

- 40. Questions?

![„·„¹„Ę„ą„³©`„ė¤Ć¤Ę?(2)

”ń „·„¹„Ę„ą„³©`„ė¤Ļ kernel ¤ĪCÄܤņŗō¤Ó³ö¤¹¤æ¤į¤ĪévŹżŗō¤Ó

³ö¤·

”ń Linux ¤Ī„·„¹„Ę„ą„³©`„ė¤Ļ2.6Ļµ¤Ē¤ā300Ī»¤¢¤ė

¤³¤³¤Ē¤Ļ”¢„µ©`„Š¤Ī„Ē„Š„Ć„°¤ĖŅŪĮ¢¤Ä¤ā¤Ī¤ņ½āÕh

[„Ƅ鄤„¢„ó„Č|„µ©`„Š] ¤Ī»ł±¾µÄ¤ŹÓ¤¤ņÖŖ¤Ć¤Ę¤Ŗ¤Æ¤Č¤ļ¤«¤ź¤ä

¤¹¤¤ (Unix„ׄķ„°„é„ß„ó„°¤ĖÓH¤·¤ą¤ČÉŠĮ¼¤¤)

”ń ÖŖ¤é¤Ź¤¤„·„¹„Ę„ą„³©`„ė¤Ļ...

”ømanpage of „·„¹„Ę„ą„³©`„ėĆū”¹¤Ē„°„°¤ė¤«

LinuxÉĻ¤Ē ”øman 2 „·„¹„Ę„ą„³©`„ėĆū”¹](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-12-320.jpg)

![„µ©`„Š¤Ī»ł±¾µÄ¤ŹÓ¤

int sock = socket(PF_INET, SOCK_STREAM);

bind(sock, addr);

listen(sock);

while(1) {

// “_Į¢g¤ß¤Ī½Ó¾A¤ņČ”¤ź³ö¤¹

int new_sock = accept(sock, &addr);

char buf[1024]

// „Ƅ鄤„¢„ó„Ȥ«¤éÕi¤ą(ŹÜŠÅ)

size_t size = read(new_sock, buf, 1024);

if (size == 0) {

close(sock); // ĖĶŠÅ¤¬¤Ź¤±¤ģ¤ŠŗĪ¤ā¤·¤Ź¤¤

} else {

”” // „Ƅ鄤„¢„ó„ȤĖų¤Æ(ĖĶŠÅ)

write(new_sock, buf, size);

}

}](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-13-320.jpg)

![„Ƅ鄤„¢„ó„ȤĪ»ł±¾µÄ¤ŹÓ¤

int sock = socket(PF_INET, SOCK_STREAM);

connect(sock, addr); // ½Ó¾A

write(sock, ”°ping”±); // „µ©`„Š¤ĖĖĶŠÅ

char response[100];

read(sock, response, 100); // „µ©`„Š¤«¤éŹÜŠÅ](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-14-320.jpg)

![»ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė(„Ķ„Ć„Č„ļ©`„Æ)(2)

”ń „½„±„ƄȤĪדBä»Æ¤ņ“ż¤Ä

select/poll/epoll_wait ” etc

”ń ½Ó¾A¤ņé]¤ø¤ė

shutdown/close ... etc](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-16-320.jpg)

![»ł±¾µÄ¤Ź„·„¹„Ę„ą„³©`„ė(„Õ„”„¤„ė)

”ń „Õ„”„¤„ė¤ņé_¤Æ/é]¤ø¤ė

open / close

”ń „Õ„”„¤„ė¤Ī×Ó¤ņŅ¤ė

stat / fstat / lstat ... etc

”ń „Õ„”„¤„ė¤«¤éŗĪ¤«Õi¤ą

read / readv / pread / preadv ... etc

”ń „Õ„”„¤„ė¤ĖŗĪ¤«ų¤Æ

write / writev / pwrite / pwritev ... etc](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-17-320.jpg)

![strace¤Ī„Ŗ„ׄ·„ē„ó(2)

-f

””fork ¤·¤æ×Ó[„ׄķ„»„¹|„¹„ģ„Ć„É]¤ā×·ŪE¤¹¤ė

-e trace=XXX

×·ŪE¤¹¤ė„·„¹„Ę„ą„³©`„ė¤ä×·ŪE¤ĪŹĖ·½¤ņÖø¶Ø”£

¤³¤ģ¤ĒĒé󤬲»×ć¤¹¤ė¤č¤¦¤Ź¤éÖø¶Ø¤»¤ŗ¤ĖŌ¤·¤Ę¤ß¤ė

Ąż) -e trace=network, file, read, write

„Õ„”„¤„ė¤Č„Ķ„Ć„Č„ļ©`„ÆĻµ¤Ī„·„¹„Ę„ą„³©`„ė¤ņ

×·ŪE¤¹¤ė”£¤č¤ÆŹ¹¤¤¤Ž¤¹](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-22-320.jpg)

![¤Ļ¤ø¤į¤Č½K¤ļ¤ź¤ņ¤Ä¤«¤ą

23:44:43.704135 read(8, "f0QUERY_STRINGT2u=hogehoge...."...,

2648) = 2648 <0.000015>

” snip

23:44:43.798581 writev(8, [{"HTTP/1.1", 8}, {" ", 1}, {"200 OK", 6},

{"rn", 2}, {"Content-Type", 12}, {": ", 2}, {"text/html; charset=utf-8", 24},

{"rn", 2}, {"P3P", 3}, {": ", 2}, {"rn", 2}, {"Pragma", 6}, {": ", 2},

{"no-cache", 8}, {"rn", 2}, {"Cache-Control", 13}, {": ", 2}, {"private,

no-cache, no-cache="Set"..., 58}, {"rn", 2}, {"Set-Cookie", 10}, {": ",

2}, {"rn", 2}, {"rn", 2}], 25) = 281 <0.000030>

23:44:43.798747 write(8, "<html><head><style>html,body{mar"...,

1641) = 1641 <0.000022>](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-29-320.jpg)

![Ķ¬¤ø„Õ„”„¤„ė„Ē„£„¹„Æ„ź„ׄæ¤ņ×·¤¦(2)

23:31:15.410761 sendto(15, "rn$7rnhoge foo barrn$44rnfoo.bar.s"..., 68, 0, NULL, 0) = 68 <0.000022>

23:31:15.410829 recvfrom(15, "hogehogern", 4096, 0, NULL, NULL) = 4 <0.000263>

23:31:15.412355 sendto(16, "*2rn$7rhoge foo barrn$44rnhogehoge.s"..., 68, 0, NULL, 0) = 68 <0.000021>

23:31:15.412422 recvfrom(16, "*0rn", 4096, 0, NULL, NULL) = 4 <0.000350>

23:31:15.413929 socket(PF_INET, SOCK_STREAM, IPPROTO_TCP) = 49 <0.001255>

23:31:15.415271 connect(49, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XXX.XXX.XXX.XXX")}, 16) =

-1EINPROGRESS (Operation now in progress) <0.000026>

2:31:15.415705 socket(PF_INET, SOCK_STREAM, IPPROTO_TCP) = 50 <0.000016>

3:31:15.415798 connect(50, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XXX.XXX.XX.XX")}, 16) = -1

EINPROGRESS (Operation now in progress) <0.000030>

23:31:15.418609 getsockopt(49, SOL_SOCKET, SO_ERROR, [127367220803141632], [4]) = 0 <0.000011>

23:31:15.418672 getpeername(49, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XX.XX.XX.XX")},

[12703950620852240]) = 0 <0.000010>

23:31:15.418715 getsockname(49, {sa_family=AF_INET, sin_port=htons(38568), sin_addr=inet_addr("XX.XX.XX.X")},

[12147897053468426256]) = 0 <0.000008>

23:31:15.418859 sendto(49, "POST /hoge HTTP/1.1rnHost: hoge"..., 818, MSG_NOSIGNAL, NULL, 0) = 818 <0.000025>

23:31:15.419129 getsockopt(50, SOL_SOCKET, SO_ERROR, [127238371784261632], [4]) = 0 <0.000009>

23:31:15.419184 getpeername(50, {sa_family=AF_INET, sin_port=htons(80), sin_addr=inet_addr("XXX.XX.XX.XX")},

[12703950620852240]) = 0 <0.000008>

23:31:15.419224 getsockname(50, {sa_family=AF_INET, sin_port=htons(50707), sin_addr=inet_addr("XXX.XXX.XX.X")},

[1424826340699275280]) = 0 <0.000009>

23:31:15.419435 sendto(50, "POST /?foo=bar HTTP/1.1rnHos"..., 759, MSG_NOSIGNAL, NULL, 0) = 759 <0.000020>

23:31:15.435741 recvfrom(49, "HTTP/1.1 204 No Contentrn"..., 16384, 0, NULL, NULL) = 305 <0.000011>

23:31:15.440848 recvfrom(50, "HTTP/1.1 200 OKrnServer: ...."..., 16384, 0, NULL, NULL) = 822 <0.000012>](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-31-320.jpg)

![®³£¤Ź„·„¹„Ę„ą„³©`„ė¤Īų¤ź¤Ė×¢Äæ(2)

[pid 15033] 04:39:44.457978 accept(4, 0x7ffff7b82700, [16902192126610112528]) = -1 EMFILE (Too many open files)

[pid 15033] 04:39:44.458035 open("/var/log/hoge/hoge.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = -1 EMFILE (Too many

open files)

[pid 15033] 04:39:44.458071 write(493, "foobarrn"..., 115) = 115

[pid 15033] 04:39:44.458110 epoll_ctl(3, EPOLL_CTL_MOD, 493, {EPOLLIN, {u32=493, u64=493}}) = 0

[pid 15033] 04:39:44.458139 read(361, "hogefugarn"..., 16384) = 68

[pid 15033] 04:39:44.458171 epoll_ctl(3, EPOLL_CTL_MOD, 361, {EPOLLIN|EPOLLOUT, {u32=361, u64=361}}) = 0

[pid 15033] 04:39:44.458201 epoll_wait(3, {{EPOLLIN, {u32=4, u64=4}}, {EPOLLOUT, {u32=361, u64=361}}, {EPOLLIN, {u32=190,

u64=190}}}, 10240, 8) = 3

[pid 15033] 04:39:44.458231 accept(4, 0x7ffff7b82700, [16902192126610112528]) = -1 EMFILE (Too many open files)

[pid 15033] 04:39:44.458274 open("/var/log/hoge/hoge.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = -1 EMFILE (Too many

open files)

[pid 15033] 04:39:44.458311 write(361, "hogehogern", 4) = 4

[pid 15033] 04:39:44.458369 epoll_ctl(3, EPOLL_CTL_MOD, 361, {EPOLLIN, {u32=361, u64=361}}) = 0

[pid 15033] 04:39:44.458416 read(190, "hogehogern"..., 16384) = 160

[pid 15033] 04:39:44.458460 epoll_ctl(3, EPOLL_CTL_MOD, 190, {EPOLLIN|EPOLLOUT, {u32=190, u64=190}}) = 0

[pid 15033] 04:39:44.458513 epoll_wait(3, {{EPOLLIN, {u32=4, u64=4}}, {EPOLLOUT, {u32=190, u64=190}}, {EPOLLIN, {u32=493,

u64=493}}}, 10240, 8) = 3

[pid 15033] 04:39:44.458548 accept(4, 0x7ffff7b82700, [16902192126610112528]) = -1 EMFILE (Too many open files)

[pid 15033] 04:39:44.458582 open("/var/log/hoge/hoge.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = -1 EMFILE (Too many

open files)

[pid 15033] 04:39:44.458613 write(190, "hogehogern", 5) = 5](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-35-320.jpg)

![ßW¤¤”¢¤Ž¤æ¤ĻŌ¤Ž¤Ć¤æÓ¤¤Ė×¢Äæ(2)

[pid 22331] 03:55:56.482860 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 9

[pid 22331] 03:55:56.483255 connect(9, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("127.0.0.1")}, 16) = 0

[pid 22331] 03:55:56.483406 sendto(9, "hogehogern", 23, 0, NULL, 0) = 23

[pid 22331] 03:55:56.483469 recvfrom(9, "+foobarrn", 4096, 0, NULL, NULL) = 5

....snip

[pid 22331] 03:55:56.487400 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 13

[pid 22331] 03:55:56.487635 connect(13, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("XX.XX.XX.XX")}, 16) = -1

EINPROGRESS (Operation now in progress)

[pid 22331] 03:55:56.487873 getsockopt(13, SOL_SOCKET, SO_ERROR, [153356102270976000], [4]) = 0

[pid 22331] 03:55:56.487931 sendto(13, "hogehogehogehoge"..., 61, 0, NULL, 0) = 61

[pid 22331] 03:55:56.488534 recvfrom(13, "fugafugafugafuga"..., 4096, 0, NULL, NULL) = 76

[pid 22331] 03:55:56.488633 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 14

[pid 22331] 03:55:56.488855 connect(14, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("XX.XX.XX.XX")}, 16) = -1

EINPROGRESS (Operation now in progress)

[pid 22331] 03:55:56.488987 getsockopt(14, SOL_SOCKET, SO_ERROR, [153356102270976000], [4]) = 0

[pid 22331] 03:55:56.489039 sendto(14, "foobarrn"..., 59, 0, NULL, 0) = 59

[pid 22331] 03:55:56.489353 recvfrom(14, "hogehogern"..., 4096, 0, NULL, NULL) = 73

[pid 22331] 03:55:56.491714 socket(PF_INET, SOCK_STREAM, IPPROTO_IP) = 15

[pid 22331] 03:55:56.491986 connect(15, {sa_family=AF_INET, sin_port=htons(XXXX), sin_addr=inet_addr("XX.XX.XX.XX")}, 16) = 0

[pid 22331] 03:55:56.492135 sendto(15, "foobarn"..., 51, 0, NULL, 0) = 51

[pid 22331] 03:55:56.492177 recvfrom(15, <unfinished ...>](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-37-320.jpg)

![ßW¤¤”¢¤Ž¤æ¤ĻŌ¤Ž¤Ć¤æÓ¤¤Ė×¢Äæ(3)

”ń „愤„ą„¹„æ„ó„פņŅ¤Ę¤É¤¦Ņ¤Ę¤āßW¤¤¤ā¤Ī¤ā×¢Ņā

”ń „µ©`„Š¤Ź¤Ī¤Ē”¢ź“š¤ņ¤Į¤ć¤ó¤Č·µ¤»¤Ę¤¤¤ė¤«¤ā×¢Äæ

[pid 1710] 14:06:19.006556 futex(0x619064, FUTEX_WAIT_PRIVATE, 17,

NULL <unfinished ...>

[pid 1709] 14:06:19.006627 futex(0x619b60, FUTEX_WAIT_PRIVATE, 2,

NULL <unfinished ...>

[pid 1708] 14:06:19.006645 futex(0x619b60, FUTEX_WAIT_PRIVATE, 2,

NULL <unfinished ...>

[pid 1706] 14:06:19.006662 futex(0x619b60, FUTEX_WAIT_PRIVATE, 2,

NULL <unfinished ...>](https://image.slidesharecdn.com/debuggingserverwithstrace-131011060415-phpapp01/85/debugging-server-with-strace-38-320.jpg)