Elliptic Curve Method di Lenstra

- 1. Elliptic Curve Method Giuseppe Specchio

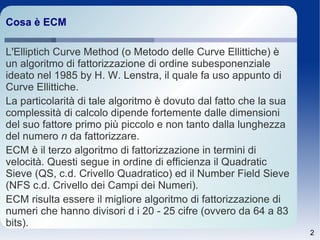

- 2. Cosa ├© ECM L'Elliptich Curve Method (o Metodo delle Curve Ellittiche) ├© un algoritmo di fattorizzazione di ordine subesponenziale ideato nel 1985 by H. W. Lenstra, il quale fa uso appunto di Curve Ellittiche.

- 3. La particolarit├Ā di tale algoritmo ├© dovuto dal fatto che la sua complessit├Ā di calcolo dipende fortemente dalle dimensioni del suo fattore primo pi├╣ piccolo e non tanto dalla lunghezza del numero n da fattorizzare.

- 4. ECM ├© il terzo algoritmo di fattorizzazione in termini di velocit├Ā. Questi segue in ordine di efficienza il Quadratic Sieve (QS, c.d. Crivello Quadratico) ed il Number Field Sieve (NFS c.d. Crivello dei Campi dei Numeri).

- 5. ECM risulta essere il migliore algoritmo di fattorizzazione di numeri che hanno divisori d i 20 - 25 cifre (ovvero da 64 a 83 bits).

- 6. Perch├© le Curve Ellittiche? [1/2] La maggior parte dei prodotti e degli standard che utilizzano la crittografia a chiave pubblica per la crittografia e le firme digitali utilizza l'algoritmo RSA.

- 7. La lunghezza delle chiavi per l'utilizzo sicuro di RSA ├© aumentata nel corso degli ultimi anni e questo ha sottoposto alle applicazioni che utilizzano RSA ad un maggiore carico elaborativo.

- 8. Questo tipo di carico ha delle implicazioni, specialmente per siti di e -commerce e sistemi di strong authentication basati su Smart Card.

- 9. Il principale interesse di sistemi crittografici basati su Curve Ellittiche rispetto a RSA consiste nel fatto che queste sembrano offrire la stessa sicurezza con chiavi di minori dimensioni riducendo pertanto il carico di elaborazione.

- 10. Perch├© le Curve Ellittiche? [2/2] L'utilizzo delle Curve Ellittiche in crittografia ├© gi├Ā stato sottoposto a vari tentativi di standardizzazione, fra cui lo standard IEEE (Institute of Electrical and Electronics Engineers) P1363 per la crittografia asimettrica.

- 11. L'efficienza computazionale dovuta all'utilizzo di tali strumeti ├© stata premiata anche da NSA ( National Security Agency ), la quale invita nell'adozione delle Curve Ellittiche nei sistemi di autenticazione in rete.

- 12. Prima Fase (1/2) La metodologia originaria proposta da Lenstra strutturava l'algoritmo su una sola fase.

- 13. Sia n il numero da fattorizzare e p un suo fattore primo da trovare.

- 14. Una curva ellittica (in forma di Montgomery) ├©

- 15. Dove ├© il piano proiettivo su

- 16. L'elemento neutro ├© detto anche punto all'infinito.

- 17. L'idea chiave dell'algoritmo consiste nel proiettare in i calcoli svolti in , per ogni primo p divisore di n , tenendo particolare attenzione per le quantit├Ā che sono zero in ma non .

- 18. Prima Fase (2/2) Scegliamo casualmente una curva E ed un suo punto P .

- 20. ove B 1 ├© un bound prefissato.

- 21. Sia p il primo divisore di n allora : se #E(Z/Z p ) | k allora Q sar├Ā un punto all'infinito per E(Z/Z p )

- 22. La coordinata z del punto Q sar├Ā

- 23. Il fattore incognito p potr├Ā essere recuperato tramite

- 24. Seconda fase (1/2) La prima fase termina con successo se tutti i fattori primi di g = #E(Z/Z p ) sono minori di B 1 , tale che dal Teorema di Hasse

- 25. La seconda fase permette di trovare un fattore primo g 1 di g , tale che ├© un valore minore di un secondo bound B 2 .

- 26. L'idea consiste nel considerare due famiglie di punti (a i Q) e (b j Q ) della curva E , e verificare se tali punti sono uguali in E(Z/Z p ) .

- 27. Se (a i Q)=(x i : y i : z i ) e (b j Q )= (x' j : y' j : z' j ) , allora gcd(x i z' j -x' j z i ,n) sar├Ā un fattore non banale quando g 1 divide un fattore non banale a i - b j

- 28. Seconda fase (2/2) Esistono due varianti della seconda fase:

- 29. Continuazione paradosso del compleanno : si scelgono casualmente gli scalari dei punti (a i Q) e (b j Q ), con la speranza che la differenza a i - b j possa ricoprire la maggior parte dei primi minori del bound B 2 .

- 30. Continuazione standard : si scelgono gli scalari dei punti (a i Q) e (b j Q ), in modo tale che ogni primo minore del bound B 2 divide almeno una differenza a i - b j

- 31. Entrambe le continuazioni trovano un beneficio in termini computazionali se gestite tramite le estensioni della FFT.

- 32. La Complessit├Ā Computazionale Si congettura che la complessit├Ā attesa per la fattorizzazione del numero n tramite l'ECM ├©

- 33. dove:

- 34. p ├© il pi├╣ piccolo divisore primo di n.

- 35. L(p) ├©

- 36. M(log n) rappresenta la complessit├Ā aritmetica modulo n

- 37. O(1) ├© un valore aggiunto per p che tende all'infinito.

- 38. La seconda fase decrementa il tempo di attesa di un fattore log p .

- 39. Operazioni su Curve Ellittiche (1/3) L'operazione di moltiplicazione di uno scalare k per un punto P appartenente alla curva E ├© definita come la somma [k]P = P+...+P (k volte ).

- 40. Un metodo efficiente per l'esecuzione di tale operazione ├© stato proposto da Montgomery nel 1987, conosciuto appunto come ŌĆ£Montgomery ladder algorithmŌĆØ.

- 41. Tale algoritmo ha la peculiarit├Ā di poter essere applicato su diverse tipologie di curve, ed ├© indipendente dalla tipologia dei punti, infatti pu├▓ utilizzare sia le coordinate affine che proiettive.

- 42. Come precedentemente anticipato, in seguito utilizzeremo solo coordinate proiettive, e mostreremo come tramite l'algoritmo di Montgomery sia possibile svincolarsi dalla coordinata y .

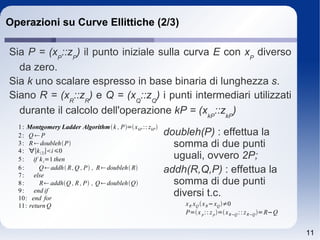

- 43. Operazioni su Curve Ellittiche (2/3) Sia P = (x P ::z P ) il punto iniziale sulla curva E con x P diverso da zero.

- 44. Sia k uno scalare espresso in base binaria di lunghezza s .

- 45. Siano R = (x R ::z R ) e Q = (x Q ::z Q ) i punti intermediari utilizzati durante il calcolo dell'operazione kP = (x kP ::z kP ) doubleh(P) : effettua la somma di due punti uguali, ovvero 2P;

- 46. addh(R,Q,P) : effettua la somma di due punti diversi t.c.

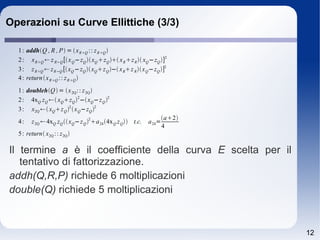

- 47. Operazioni su Curve Ellittiche (3/3) Il termine a ├© il coefficiente della curva E scelta per il tentativo di fattorizzazione.

- 48. addh(Q,R,P) richiede 6 moltiplicazioni

- 49. double(Q) richiede 5 moltiplicazioni

- 50. Parametrizzazione di una Curva Ellittica (1/2) Sia E una curva ellittica nella forma di Montgomery e sia q un primo tale che non divide 2b(a 2 -4) .

- 51. Suyama osserv├▓ che l'ordine di una curva ellittica in forma di Montgomery ├© divisibile per 4, o valori superiori come 8,12 o addirittura 16.

- 52. Tale caratteristica diede spunto per la definizione della seguente curva ellittica : Sia Žā un valore casuale nell'intervallo [6,n-1]

- 53. u = Žā 2 -5 (mod n) e v = 4 Žā (mod n)

- 54. e Ed il rispettivo punto di appartenenza P Žā =(x Žā :y Žā :z Žā ) tale che

- 55. Parametrizzazione di una Curva Ellittica (2/2) I vantaggi dovuti alla parametrizzazione realizzata da Suyama sono i seguenti: g = #E(Z/Z q ) ├© divisibile per 12 . Ci├▓ comporta un leggero vantaggio nella speranza di trovare un primo q tale che divida l'ordine g .

- 56. La determinazione della curva E Žā ed il punto di inizializzazione P Žā sono del tutto dipendenti dal parametro casuale Žā . Pertanto possiamo scegliere simultaneamente differenti Žā per da cui generare altrettante curve E Žā . Tale caratteristica comporta un parallelismo nella definizione delle curve, realizzabile tramite appositi thread.

- 57. La coordinata y ├© irrilevante nei calcoli sulla curva.

- 58. Seconda fase nella continuazione standard (1/x) Ipotizziamo che

- 59. quindi |E(Z/Z p )| non ├© B1 -smooth (friabile).

- 60. Ma potrebbe accadere che

- 61. ove q ├© un primo maggiore del bound B 1 .

- 62. Seconda fase nella continuazione standard (3/x) Ogni primo B 1 < p Ōēż B 2 pu├▓ essere espresso nella forma p=mD ┬▒ j tale che: 0 < D < B 2 la condizione per cui p ├© primo implica che gcd(j,D)=1

- 63. La condizione [p]Q=O implica che [ mD ┬▒ j]Q=O e che quindi [mD]Q=[ ┬▒ j]Q in E(Z/Z q ). Tale condizione ├© soddisfatta se e solo se

- 64. Seconda fase nella continuazione standard (4/x) L'esistenza della coppia m e j implica che possiamo identificare un fattore di n calcolando

- 65. E' possibile ridurre ulteriormente il livello computazionale osservando che

- 66. x [j]Q , z [j]Q e x [j]Q z [j]Q sono valori precalcolati appartenenti alla lista breve S={[j]Q :1 ŌēżjŌēż(D/2) } , quindi per ogni [mD]Q appartenente alla sequenza T={[mD]Q : M min Ōēż m ŌēżM max }, effettuiamo solo 2 moltiplicazioni (mod n )

- 67. Se il termine q ├© non banale abbiamo identificato il fattore primo del numero n , altrimenti scegliamo una nuova curva e ripartiamo dalla prima fase.

- 68. Somiglianza col metodo (p-1 ) di Pollard Si noti la somiglianza di questo metodo con quello di (p-1) di Pollard, sebbene, mentre in quest'ultimo si utilizza il gruppo Z p * , qui invece utiliziamo E(mod p) .

- 69. Nell'algoritmo p-1 abbiamo successo se, ovvero quando cio├© p-1 ├© B-Smooth , ovvero # Z p * ├© B-friabile .

- 70. In modo identico il metodo di Lenstra ha successo quando # E(Z/Z p ) ├© B-friabile .

- 71. Differentemente dal metodo di Pollard, in cui il gruppo utilizzabile era soltanto uno, con il metodo di Lenstra, se la curva E non va bene, possiamo cambiare la curva ellittica E ed il punto il suo rispettivo punto P .

- 72. Quante curve dovremmo provare per avere successo?

- 73. Quanti sono i numeri B-smooth (friabili) ?

- 74. Scelta dei bound B 1 , B 2 e D (1/2) L'appartenenza alla classe di complessit├Ā sub-esponenziale dell'ECM ├© legata dalla scelta del bound friabile

- 75. Per quantificare i numeri B-friabili , utilizziamo la funzione di Dickman-de Brujin ╬© (x,B) = #{n<=x | n ├© B-friabile} , da cui ricaviamo la probabilit├Ā che un numero intero casuale sia X (1/u) -friabile.

- 76. Come detto l'algoritmo ECM ha successo se #E(Z/Z p ) ├© B-friabile, quindi nel caso peggiore bisogna provare in media u u curve t.c. u = log(q)/log(B))

- 77. Il secondo bound B 2 , viene generalmente scelto tra 50B 1 e 100B 1 .

- 78. Scelta dei bound B 1 , B 2 e D (2/2) Nella seconda fase bisogna gestire al massimo D punti per le operazioni svolte sull'insieme dei punti S.

- 79. Bisogna svolgere al massimo B 2 /D per le operazioni svolte sull'insieme dei punti T .

- 80. La complessit├Ā totale delle operazioni ├© O(D+B 2 /D)

- 81. Scegliendo D ŌēłŌłÜ B 2 si minimizza la complessit├Ā O(D+B 2 /D)=O( ŌłÜ B 2 )

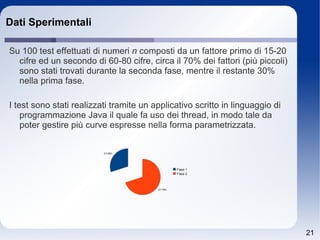

- 82. Dati Sperimentali Su 100 test effettuati di numeri n composti da un fattore primo di 15-20 cifre ed un secondo di 60-80 cifre, circa il 70% dei fattori (pi├╣ piccoli) sono stati trovati durante la seconda fase, mentre il restante 30% nella prima fase.

- 83. I test sono stati realizzati tramite un applicativo scritto in linguaggio di programmazione Java il quale fa uso dei thread, in modo tale da poter gestire pi├╣ curve espresse nella forma parametrizzata.

- 84. Esempio di Fattorizzazione L'Elliptich Curve Method risulta essere un ottimo strumento per quanto riguarda la fattorizzazione dei numeri di Fermat

- 86. Bits: 1025, Digits: 309 - Bound: 150000

- 87. Fase 1 Precomputazione.. - Fase 2 Precomputazione..

- 88. Curve 1: 2937450992 -> Curve 2: 726875123 -> Curve 3: 3915612953 -> Curve 4: 2175638314

- 89. Fattorizzazione avvenuta nella Fase 2

- 92. Tempo di Esecuzione: 00:04:27.331 (hh:mm:ss:ms)

- 93. Bibliografia The Elliptic Curve Method di Paul Zimmermann.

- 94. Factorization of the tenth Fermat Number , di R. Brent

- 95. Implementing the Elliptic Curve Method of Factoring in Reconfigurable Hardware, di Kris Gaj + altri.

- 96. Appunti lezioni di Crittografia del prof. R. Schoof .

![Perch├© le Curve Ellittiche? [1/2] La maggior parte dei prodotti e degli standard che utilizzano la crittografia a chiave pubblica per la crittografia e le firme digitali utilizza l'algoritmo RSA.](https://image.slidesharecdn.com/ecm2-1234623747482008-1/85/Elliptic-Curve-Method-di-Lenstra-6-320.jpg)

![Perch├© le Curve Ellittiche? [2/2] L'utilizzo delle Curve Ellittiche in crittografia ├© gi├Ā stato sottoposto a vari tentativi di standardizzazione, fra cui lo standard IEEE (Institute of Electrical and Electronics Engineers) P1363 per la crittografia asimettrica.](https://image.slidesharecdn.com/ecm2-1234623747482008-1/85/Elliptic-Curve-Method-di-Lenstra-10-320.jpg)