Future vuls introduction

- 1. Copyright ?2019 by Future Corporation フューチャー株式会社 脆弱性対応サービス FutureVulsのご紹介

- 2. - 2 - 2.技術対策の方法と効果 技術対策としては、「監視、証跡」、「緩和対策」、「根本対策」の3つが考えられますが、最も効果が 高い対策は根本対策になります。 悪意のある ハッカー Data 機密情報、システム 根本対策を実施するのが 最も効果が高い 監視、証跡 ? パケット監視 ? サーバー監視 ? ログ収集 ? SIEM etc 緩和対策 ? IPS/IDS ? ウィルス対策ソフト ? WAF etc 根本対策 ? 脆弱性に対するパッチ適用 ? セキュアコーディング etc 完全には防げない Copyright ?2019 by Future Corporation

- 3. 3.1 攻撃開始までの期間が短縮化 CVE-2018-2628(リモートコード実行)は脆弱性情報が公開され、攻撃コードが公開されるまで2日 攻撃コードが公開されるということは誰でも攻撃可能になるということ 攻撃コード公開と同時に攻撃の予兆であるポートスキャンが急増している Copyright ?2019 by Future Corporation - 3 - 4/17 Oracle社から脆弱性情報と 修正パッチを公開 4/18 Liao Xinxi氏が詳細を解説 したブログを公開し中国の SNSに投稿 4/19 Brianwrf氏がブログを参考に GItHubにPoCを公開。対象 ポートである7001へのポート スキャンが急増する 出展: SANS ISC https://isc.sans.edu/port.html?port=7001

- 4. ネットワーク系スキャナとの比較 FutureVulsのスキャンはシステムに影響を及ぼしません。 サーバにログインする、クレデンシャルスキャンであり、軽いコマンドのみを発行する データを破壊しない FutureVulsは日々スキャンを実施出来ます。 ネットワーク系スキャナは疑似攻撃するので、データ破壊、ログ膨大、システム停止リスクあり 別途テスト環境の準備が必要であり、この準備のため毎日回すことは現実的ではありません 前のページで紹介したように、脆弱性によっては脆弱性情報公開から攻撃コード公開、攻撃開始まで数 日のケースがあります。 日々スキャンしないとこのような脆弱性は気づくことができず対応が遅れます。 Copyright ?2019 by Future Corporation - 4 - 毎日スキャンをかけて、早期に脆弱性を検知し、 対応していくことが重要です

- 5. 9.オープンソースと有償版の違い 有償版では検知後の影響調査、対策検討などの運用部分をサポートするサービスです。 - 5 - 脆弱性情報 収集 Vuls FutureVuls 対象抽出 影響調査 パッチ検証、 本番適用 対策検討 脆弱性の自動検知 自動検知範囲の拡張 業務カバー範囲の拡張 脆 弱 性 管 理 業 務 Copyright ?2019 by Future Corporation Vuls

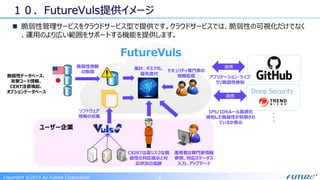

- 6. 10.FutureVuls提供イメージ - 6 - 脆弱性管理サービスをクラウドサービス型で提供です。クラウドサービスでは、脆弱性の可視化だけでなく 、運用のより広い範囲をサポートする機能を提供します。 ユーザー企業 ソフトウェア 情報の収集 脆弱性情報 の取得 脆弱性データベース、 攻撃コード情報、 CERT注意喚起、 オプションデータベース ? ? ? Deep Security 連携 集計、タスク化、 優先度付 セキュリティ専門家の 情報配信 FutureVuls IPS/IDSルール最適化 検知した脆弱性が防御され ているか表示 運用者は専門家情報 参照、対応ステータス 入力、アップデート Copyright ?2019 by Future Corporation 連携 アプリケーション?ライブ ラリ脆弱性検知 CSIRTは高リスクな脆 弱性の対応指示と対 応状況の追跡

- 7. CSIRT Option FutureVulsとCSIRT option FutureVuls 単一システム/グループの脆弱性管理機能を持ち、1ヶ月/1台から契約可能です。CSIRT optionの機能は使えません。 CSIRT option 大規模環境向けであり複数システム/グループを効率よく管理する機能を有しています。FutureVulsの機能はすべて使えます。最 低100台から契約可能ですが、1台あたりの価格は安価です。 Copyright ?2019 by Future Corporation - 7 - FutureVuls

- 8. 14.料金(2/3):サブスクリプション サブスクリプションについては、2種類を用意しています。 - 8 - サブスクリプション 初期導入 スキャン範囲 モジュール提供 管理サーバ 機能 Linux コンテナ ネットワーク機器 Windows スキャン、管理画面 環境に合わせた危険度算出 ステータス管理、対応履歴保存 機能?サービス 他サービスとの連携 グループ横断?脆弱性管理機能 グループ横断?ソフトウェア検索機能 FutureVuls CSIRT option ? ? ? ? ? ○ ? ? ? ? × × Copyright ?2019 by Future Corporation ? ? ? ? ? ○ ? ? ? ? ○ ○ 月額 4,000円/OS?コンテナ 年額 300万円/100 OS?コ ンテナ(最低100サーバ以上) (Option) (Option) (Option) (Option) 専門家アドバイス 有償脆弱性データ?ベース取り込み

- 9. FutureVuls機能紹介 グループごとに重要フィルタを設定可能 検知した脆弱性のうち、設定済みの重要フィルタに該当するものは「重要な未対応」に振り分け、それ以 外は「その他の未対応」に振り分けられる 未対応から右側の、対応中、対応済みに移動させていくイメージ Copyright ?2019 by Future Corporation - 9 - 重要フィルタ CVE CVE CVE CVE ?CVSSスコア ?CSVS基本評価基準 (攻撃元区分、複雑さ…) ?JPCERT/CC, US-CERT注意喚起

- 10. FutureVuls機能紹介 画面上にトリアージ(優先順位付け判断)で重要な情報を表示し、柔軟にフィルタ、ソート可能 攻撃コード有無、CVSSスコア、Base Metrics, JPCERT/CC, US-CERT注意喚起情報、プロセス 起動、NWポートリスン情報など Copyright ?2019 by Future Corporation - 10 -

- 11. FutureVuls機能紹介 詳細画面には、以下の情報が表示される 各データソースのCVSSスコア 緩和策 CVSS BaseMetrics 攻撃コードのリンク JPCERT/CC, US-CERT注意喚起情報リンク CVSS Base Scoreは画面上で現状、環境に即した 値に再計算が可能 攻撃コード公開有無などの現状に応じて(現状評価基準) サーバが置かれる環境に応じて(環境評価基準) Copyright ?2019 by Future Corporation - 11 -

- 12. FutureVuls機能紹介 タスク x サーバには、以下の情報が表示される どのサーバで検知されたか プロセスの起動状況(停止、起動、NWをListenしている) タスクステータスを表示 Copyright ?2019 by Future Corporation - 12 -

- 13. FutureVuls機能紹介 該当パッケージのプロセス起動情報、NWポートをListenしているかなどを詳細エリアに表示 Copyright ?2019 by Future Corporation - 13 - NWから攻撃可能な脆弱性を含むパッケージから、 NWポートをListenしているプロセスが起動中 の場合は注意、といった判断が可能

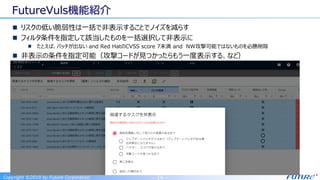

- 14. FutureVuls機能紹介 リスクの低い脆弱性は一括で非表示することでノイズを減らす フィルタ条件を指定して該当したものを一括選択して非表示に たとえば、パッチが出ない and Red HatのCVSS score 7未満 and NW攻撃可能ではないものを必勝削除 非表示の条件を指定可能(攻撃コードが見つかったらもう一度表示する、など) Copyright ?2019 by Future Corporation - 14 -

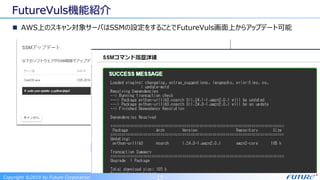

- 15. FutureVuls機能紹介 AWS上のスキャン対象サーバはSSMの設定をすることでFutureVuls画面上からアップデート可能 Copyright ?2019 by Future Corporation - 15 -

- 16. FutureVuls機能紹介 検知された脆弱性がDeep Security as a Serviceで防御されているかを表示可能 防御されている場合はネットワークからは攻撃不可能になったとみなすことができる タスクステータスを自動で「ワークアラウンド済み」に変更する Copyright ?2019 by Future Corporation - 16 -

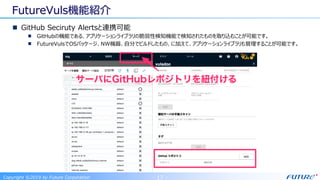

- 17. FutureVuls機能紹介 GitHub Seciruty Alertsと連携可能 GitHubの機能である、アプリケーションライブラリの脆弱性検知機能で検知されたものを取り込むことが可能です。 FutureVulsでOSパッケージ、NW機器、自分でビルドしたもの、に加えて、アプリケーションライブラリも管理することが可能です。 Copyright ?2019 by Future Corporation - 17 -

- 18. CSIRT option機能紹介 複数グループを横断的に管理可能な機能 CSIRTが要注意の脆弱性にDangerフラグを付けることで、Opsが認識し対応する。 CSIRTは対応状況を画面上で確認できる CSIRTがリスクの低い脆弱性を一括非表示することでOpsに大量の脆弱性を見せなくする Opsは大量の脆弱性に溺れることなく、主要業務であるサービス安定稼働に注力できる Copyright ?2019 by Future Corporation - 18 -

- 19. CSIRT option機能紹介 ソフトウェアを部分一致で検索可能 まだCVEが割り当てられていない脆弱性がネットで話題となっている どのサーバにどのバージョンが入っているのかを検索したいときに便利な機能 Copyright ?2019 by Future Corporation - 19 -

- 20. CSIRT option機能紹介 自動トリアージ機能 CVSSスコア、CVSS Base Metrics, JPCERT/CC, US-CERT の注意喚起情報の組み合わせを事前に設定し、一致したものを Dangerや非表示変更する機能。 Copyright ?2019 by Future Corporation - 20 -