Hß╗ć mß║Łt m├Ż merkle

- 1. pg. 1

- 2. pg. 1 Hß╗ć mß║Łt m├Ż Merkle-Hellman Nß╗Öi dung ch├Łnh: I Lß╗ŗch sß╗Ł II Mß╗Öt sß╗æ ─æß╗ŗnh ngh─®a III ├Ø tŲ░ß╗¤ng cß╗¦a hß╗ć mß║Łt m├Ż VI Qu├Ī tr├¼nh m├Ż h├│a v├Ā giß║Żi m├Ż cß╗¦a hß╗ć V Ų»u ─æiß╗ām, nhŲ░ß╗Żc ─æiß╗ām v├Ā ß╗®ng dß╗źng VI Qu├Ī tr├¼nh ph├Ī m├Ż VII Quß║Żn l├Į trao ─æß╗Ģi kh├│a Chi Tiß║┐t I Lß╗ŗch sß╗Ł: N─ām 1976 Diffie v├Ā Hellman ─æŲ░a ra phŲ░ŲĪng ph├Īp trao ─æß╗Ģi th├┤ngtin bß║▒ng mß║Łt m├Ż m├Ż h├│a kh├│a bß║źt ─æß╗æi xß╗®ng. Tß╗½ ├Į tŲ░ß╗¤ng ─æ├│ n─ām 1978 Merkle v├Ā Hellman ─æ├Ż lß║Łp ra hß╗ć mß║Łt m├Ż ba l├┤ (knapsack) Merkle-Hellman. N─ām 1982 Adi Shamir ─æ├Ż ph├Ī giß║Żi ─æŲ░ß╗Żc thuß║Łt to├Īn cß╗¦a hß╗ć mß║Łt m├Ż Merkle-Hellman. II ─Éß╗ŗnh ngh─®a phŲ░ŲĪng ph├Īp m├Ż h├│a kh├│a c├┤ng khai: M├Ż h├│a Kh├│a C├┤ng Khai (PKI Cryptography - viß║┐t tß║»t l├Ā PKC) - c├▓n ─æŲ░ß╗Żc xem nhŲ░ ─æß╗ōng ngh─®a vß╗øi m├Ż Kh├│a Bß║źt ─Éß╗æi Xß╗®ng (Asynmetric Cryptography)

- 3. pg. 2 Trong ─æ├│ kh├│a d├╣ng ─æß╗ā M├Ż H├│a (Encrypt)kh├Īc vß╗øi kh├│a d├╣ng ─æß╗ā Giß║Żi M├Ż (Decrypt). Trong PKC, ngŲ░ß╗Øi d├╣ng c├│ mß╗Öt cß║Ęp kh├│a : Kh├│a C├┤ng Khai (k├Į hiß╗ću l├Ā P) v├Ā Kh├│a C├Ī Nh├ón (Private Key ŌĆō k├Į hiß╗ću l├Ā Q). Kh├│a C├Ī Nh├ón ─æŲ░ß╗Żc giß╗» k├Łn trong khi Kh├│a C├┤ng Khai lß║Īi ─æŲ░ß╗Żc c├┤ng bß╗æ rß╗Öng r├Żi ─æß║┐n c├Īc ─æß╗æi tŲ░ß╗Żng tham gia giao dß╗ŗch. Tuy hai kh├│a n├Āy c├│ quan hß╗ć to├Īn hß╗Źc chß║Ęt chß║Į vß╗øi nhau nhŲ░ngviß╗ćc d├▓ t├¼m Kh├│a C├Ī Nh├ón th├┤ngqua Kh├│a C├┤ng Khai tr├¬n thß╗▒c tß║┐ ─æŲ░ß╗Żc xem nhŲ░ kh├┤ng thß╗ā thß╗▒c hiß╗ćn. III ├Ø tŲ░ß╗¤ng cß╗¦a hß╗ć m├Ż: ├Ø tŲ░ß╗¤ng cß╗¦a hß╗ć mß║Łt m├Ż Merkle-Hellman bß║»t nguß╗ōn tß╗½ viß╗ćc giß║Żi mß╗Öt b├Āi to├Īn kh├│, ─æ├│ l├Ā b├Āi to├Īn ŌĆ£ba l├┤ŌĆØ hay ŌĆ£c├Īi t├║iŌĆØ (knapsack). B├Āi to├Īn n├Āy l├Ā b├Āi to├Īn kh├┤ng thß╗ā giß║Żi quyß║┐t trong miß╗ün thß╗Øi gian ─æa thß╗®c hay n├│i c├Īch kh├Īc l├Ā chŲ░a c├│ thuß║Łt to├Īn n├Āo hiß╗ću quß║Ż tß╗æi Ų░u (c├│ thß╗ā giß║Żi quyß║┐t nhanh b├Āi to├Īn). Vß║źn ─æß╗ü cß╗¦a b├Āi to├Īn l├Ā tß╗æi Ų░u h├│a tß╗Ģ hß╗Żp. Nß╗Öi dung b├Āi to├Īn nhŲ░ sau: Mß╗Öt kß║╗ trß╗Öm ─æß╗Öt nhß║Łp v├Āo mß╗Öt cß╗Ła hiß╗ću t├¼m thß║źy c├│ n mß║Ęt h├Āng c├│ trß╗Źng lŲ░ß╗Żng v├Ā gi├Ī trß╗ŗ kh├Īc nhau, nhŲ░ng hß║»n chß╗ē mang theo mß╗Öt c├Īi t├║i c├│ sß╗®c chß╗®a vß╗ü trß╗Źng lŲ░ß╗Żng tß╗æi ─æa l├Ā M. Vß║Ły kß║╗ trß╗Öm n├¬n bß╗Å v├Āo ba l├┤ nhß╗»ng m├│n n├Āo v├Ā sß╗æ

- 4. pg. 3 lŲ░ß╗Żng bao nhi├¬u ─æß╗ā ─æß║Īt gi├Ī trß╗ŗ cao nhß║źt trong khß║Ż n─āng m├Ā hß║»n c├│ thß╗ā mang ─æi ─æŲ░ß╗Żc. ─Éß╗ŗnh ngh─®a b├Āi to├Īn: Ta c├│ n loß║Īi mß║Ęt h├Āng, x1 tß╗øi xn. Mß╗Śi ─æß╗ō vß║Łt xj c├│ mß╗Öt gi├Ī trß╗ŗ pj v├Ā mß╗Öt khß╗æi lŲ░ß╗Żng wj. Khß╗æi lŲ░ß╗Żng tß╗æi ─æa m├Ā ta c├│ thß╗ā mang trong ba l├┤ l├Ā C. ─Éß╗ā giß║Żi quyß║┐t b├Āi to├Īn ŌĆ£ba l├┤ŌĆØ n├Āy Merkle v├Ā Hellman ─æ├Ż dß╗▒a v├Āo mß╗Öt trŲ░ß╗Øng hß╗Żp ─æß║Ęc biß╗ćt cß╗¦a b├Āi to├Īn ŌĆ£ba l├┤ŌĆØ ─æ├│ l├Ā b├Āi to├Īn tß╗Ģng cß╗¦a c├Īc tß║Łp hß╗Żp con.

- 5. pg. 4 ─Éß╗ŗnh ngh─®a b├Āi to├Īn tß╗Ģng cß╗¦a tß║Łp hß╗Żp con: Cho mß╗Öt tß║Łp hß╗Żp c├Īc sß╗æ A v├Ā mß╗Öt sß╗æ B, t├¼m mß╗Öt tß║Łp hß╗Żp con cß╗¦a A sao cho tß╗Ģng bß║▒ng B. Li├¬n hß╗ć giß╗»a hai b├Āi to├Īn: A l├Ā mß╗Öt ba l├┤ phß╗®c tß║Īp (hard knapsack) B l├Ā mß╗Öt ba l├┤ ─æŲĪn giß║Żn (easy knapsack) hay mß╗Öt ba l├┤ si├¬u t─āng (superincreasing knapsack) C├Īc hß╗ć sß╗æ v├Ā phß║¦n tß╗Ł nghß╗ŗch ─æß║Żo theo module ─æŲ░ß╗Żc d├╣ng ─æß╗ā chuyß╗ān ─æß╗Ģi ba l├┤ ─æŲĪn giß║Żn B v├Āo ba l├┤ phß╗®ctß║Īp A. Ba l├┤ B l├Ā mß╗Öt ba l├┤ ─æŲĪn giß║Żn khi vetor w (w1, w2, ŌĆ”, wj, ŌĆ”,wn) trß╗ŹnglŲ░ß╗Żng cß╗¦a n mß║Ęt h├Āng tß║Īo th├Ānh mß╗Öt chuß╗Śi si├¬u t─āng Wj Ōēź Ōłæ wi jŌłÆ1 i vß╗øi i < j Ōēż n C├│ cß╗▒c ─æß║Īi h├│a Ōłæ pixin i V├Ā c├Īc mß║Ęt h├Āng x (x1, x2, ŌĆ”,xn) (tß╗ōn tß║Īi dŲ░ß╗øi dß║Īng nhß╗ŗ ph├ón)sao cho M = Ōłæ wixin i=1 Khi ─æ├│ c├Īc yß║┐u tß╗æ kh├Īc gß╗Źi l├Ā ba l├┤ phß╗®ctß║Īp A. T├¼m ─æŲ░ß╗Żc xi l├Ā mß╗Öt b├Āi to├Īn kh├│.

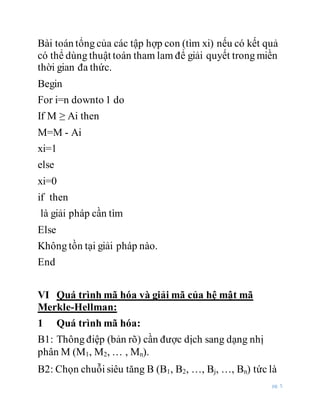

- 6. pg. 5 B├Āi to├Īn tß╗Ģng cß╗¦a c├Īc tß║Łp hß╗Żp con (t├¼m xi) nß║┐u c├│ kß║┐t quß║Ż c├│ thß╗ā d├╣ng thuß║Łt to├Īn tham lam ─æß╗ā giß║Żi quyß║┐t trong miß╗ün thß╗Øi gian ─æa thß╗®c. Begin For i=n downto 1 do If M Ōēź Ai then M=M - Ai xi=1 else xi=0 if then l├Ā giß║Żi ph├Īp cß║¦n t├¼m Else Kh├┤ng tß╗ōn tß║Īi giß║Żi ph├Īp n├Āo. End VI Qu├Ī tr├¼nh m├Ż h├│a v├Ā giß║Żi m├Ż cß╗¦a hß╗ć mß║Łt m├Ż Merkle-Hellman: 1 Qu├Ī tr├¼nh m├Ż h├│a: B1: Th├┤ng ─æiß╗ćp (bß║Żn r├Ą) cß║¦n ─æŲ░ß╗Żc dß╗ŗch sang dß║Īng nhß╗ŗ ph├ón M (M1, M2, ŌĆ” , Mn). B2: Chß╗Źn chuß╗Śi si├¬u t─āng B (B1, B2, ŌĆ”, Bj, ŌĆ”, Bn) tß╗®c l├Ā

- 7. pg. 6 Bj > Ōłæ BinŌłÆ1 i=1 Chß╗Źn sß╗æ nguy├¬n ngß║½u nhi├¬n q sao cho: q > Ōłæ Bin i=1 Chß╗Źn sß╗æ nguy├¬n r sao cho r v├Ā q l├Ā hai sß╗æ nguy├¬n tß╗æ c├╣ng nhau hay: GCD(r, q) = 1 B3: T├¼m kh├│a c├┤ng khai: A (A1, A2, ŌĆ” , An) Ai = r . Bi mod q B4: T├¼m bß║Żn m├Ż: Ci = Ōłæ MiAin i=1 Trong ─æ├│ A l├Ā kh├│a c├┤ng khai, c├▓n B, q, r l├Ā c├Īc kh├│a ri├¬ng 2 Qu├Ī tr├¼nh giß║Żi m├Ż B1: T├¼m phß║¦n tß╗Ł nghß╗ŗch ─æß║Żo cß╗¦a r theo module q (r -1 ) bß║▒ng giß║Żi thuß║Łt EUCLID mß╗¤ rß╗Öng nhŲ░ sau: int y0 = 0, y1 = 1; while r > 0 do { a = q mod r if a = 0 then Break b = q div r

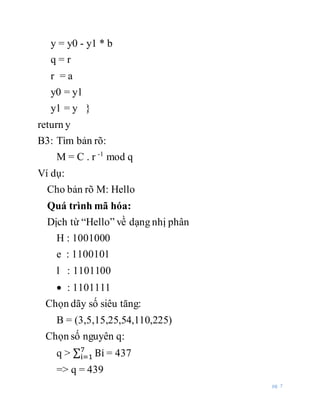

- 8. pg. 7 y = y0 - y1 * b q = r r = a y0 = y1 y1 = y } return y B3: T├¼m bß║Żn r├Ą: M = C . r -1 mod q V├Ł dß╗ź: Cho bß║Żn r├Ą M: Hello Qu├Ī tr├¼nh m├Ż h├│a: Dß╗ŗch tß╗½ ŌĆ£HelloŌĆØ vß╗ü dß║Īng nhß╗ŗ ph├ón H : 1001000 e : 1100101 l : 1101100 ’éĘ : 1101111 Chß╗Źn d├Ży sß╗æ si├¬u t─āng: B = (3,5,15,25,54,110,225) Chß╗Źn sß╗æ nguy├¬n q: q > Ōłæ Bi7 i=1 = 437 => q = 439

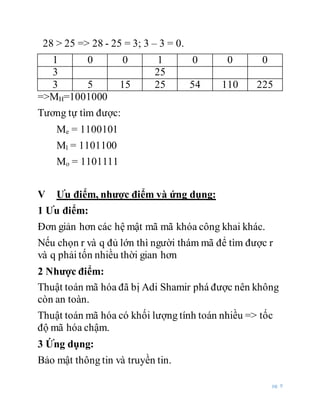

- 9. pg. 8 Chß╗Źn sß╗æ nguy├¬n r = 10 T├Łnh kh├│a c├┤ng khai: Ai = r.Bi mod q 3.10 mod 439 = 30 5.10 mod 439 = 50 15.10 mod 439 = 150 25.10 mod 439 = 250 54.10 mod 439 = 101 110.10mod 439 = 222 225.10mod 439 = 55 Tß║Īo ─æŲ░ß╗Żc d├Ży kh├│a c├┤ng khai: A = (30, 50, 150, 250, 101, 222, 55) CH = 1 . 30 + 0 . 50 + 0 . 150 + 1 . 250 + 0 . 101 + 0 . 222 + 0 . 55 = 280; TŲ░ŲĪng tß╗▒ ta t├Łnh ─æŲ░ß╗Żc: Ce = 236, Cl = 431, Co= 708 Qu├Ī tr├¼nh giß║Żi m├Ż: T├¼m phß║¦n tß╗Ł nghß╗ŗch ─æß║Żo cß╗¦a r theo module q: BŲ░ß╗øc i q r a b y0 y1 y 0 439 10 9 43 0 1 -43 1 10 9 1 1 1 -43 44 2 9 1 0 r -1 = 44 (10 . 44 mod 439 = 1) MH = CH . r -1 mod q = 280 . 44 mod 439 = 28

- 10. pg. 9 28 > 25 => 28 - 25 = 3; 3 ŌĆō 3 = 0. 1 0 0 1 0 0 0 3 25 3 5 15 25 54 110 225 =>MH=1001000 TŲ░ŲĪng tß╗▒ t├¼m ─æŲ░ß╗Żc: Me = 1100101 Ml = 1101100 Mo = 1101111 V Ų»u ─æiß╗ām, nhŲ░ß╗Żc ─æiß╗ām v├Ā ß╗®ng dß╗źng: 1 Ų»u ─æiß╗ām: ─ÉŲĪn giß║Żn hŲĪn c├Īc hß╗ć mß║Łt m├Ż m├Ż kh├│a c├┤ng khai kh├Īc. Nß║┐u chß╗Źn r v├Ā q ─æß╗¦ lß╗øn th├¼ ngŲ░ß╗Øi th├Īm m├Ż ─æß╗ā t├¼m ─æŲ░ß╗Żc r v├Ā q phß║Żi tß╗æn nhiß╗üu thß╗Øi gian hŲĪn 2 NhŲ░ß╗Żc ─æiß╗ām: Thuß║Łt to├Īn m├Ż h├│a ─æ├Ż bß╗ŗ Adi Shamir ph├Ī ─æŲ░ß╗Żc n├¬n kh├┤ng c├▓n an to├Ān. Thuß║Łt to├Īn m├Ż h├│a c├│ khß╗æi lŲ░ß╗Żng t├Łnh to├Īn nhiß╗üu => tß╗æc ─æß╗Ö m├Ż h├│a chß║Łm. 3 ß╗©ng dß╗źng: Bß║Żo mß║Łt th├┤ng tin v├Ā truyß╗ün tin.

- 11. pg. 10 Chß╗®ng thß╗▒c v├Ā chß╗» k├Į ─æiß╗ćn tß╗Ł. VI Qu├Ī tr├¼nh ph├Ī m├Ż: PhŲ░ŲĪng ph├Īp tß║źn c├┤ng tß╗Ģng thß╗ā - v├®t cß║Īn Nß║┐u qu├Ī tr├¼nh m├Ż h├│a v├Ā giß║Żi m├Ż sß╗Ł dß╗źng r v├Ā q ─æß╗¦ lß╗øn th├¼ phŲ░ŲĪng ph├Īp duyß╗ćt tß╗Ģng thß╗ā hay v├®t cß║Īn kh├│a l├Ā rß║źt kh├│ l├¬n ─æß║┐n 2n trŲ░ß╗Øng hß╗Żp x c├│ thß╗ā xß║Ży ra, do ─æ├│ thß╗Øi gian ─æß╗ā thß╗▒c hiß╗ćn qu├Ī tr├¼nh ph├Ī m├Ż l├Ā rß║źt lß╗øn => bß║źt khß║Ż thi. Thuß║Łt to├Īn ph├Ī m├Ż cß╗¦a Adi Shamir: Shamir-Adleman ─æ├Ż chß╗ē ra chß╗Ś yß║┐u cß╗¦a hß╗ć mß║Łt m├Ż n├Āy n├Āy bß║▒ng c├Īch ─æi t├¼m mß╗Öt cß║Ęp (r0, q0) sao cho n├│ c├│ thß╗ā biß║┐n ─æß╗Ģi ngŲ░ß╗Żc A vß╗ü B (tß╗½ Public key vß╗ü Private key). 1984, Brickell tuy├¬n bß╗æ sß╗▒ ─æß╗Ģ vß╗Ī cß╗¦a hß╗ć thß╗æng Knapsack vß╗øi dung lŲ░ß╗Żng t├Łnh to├Īn khoß║Żng 1 giß╗Ø m├Īy Cray-1 , vß╗øi 40 v├▓ng lß║Ęp ch├Łnh v├Ā cß╗Ī 100 trß╗Źng sß╗æ. VII Quß║Żn l├Į trao ─æß╗Ģi kh├│a: ─Éß╗ā trao ─æß╗Ģi th├┤ng─æiß╗ćp vß╗øi Bob, Alice gß╗Łi kh├│a c├┤ng khai cß╗¦a m├¼nh cho Bob, Bob d├╣ng kh├│a c├┤ng khai cß╗¦a Alice m├Ż h├│a th├┤ng ─æiß╗ćp rß╗ōi gß╗Łi lß║Īi cho Alice. Sau ─æ├│ Alice giß║Żi m├Ż th├┤ng ─æiß╗ćp bß║▒ng kh├│a ri├¬ng cß╗¦a m├¼nh. PhŲ░ŲĪng ph├Īp n├Āy kh├┤ng an to├Ān do t├Łnh x├Īc thß╗▒c kh├┤ng cao. ─Éß╗ā an to├Ān v├Ā t├Łnh x├Īc thß╗▒c cao Alice c├│ thß╗ā trao ─æß╗Ģi th├┤ng─æiß╗ćp vß╗øi Bob qua trung t├óm chß╗®ng thß╗▒cCA ŌĆ”

- 12. pg. 11 T├Āi liß╗ću tham khß║Żo tß║Īi c├Īc trang: https://en.wikipedia.org/wiki/Merkle%E2%80%93Hellma n_knapsack_cryptosystem https://en.wikipedia.org/wiki/Superincreasing_sequence https://vi.wikipedia.org/wiki/B%C3%A0i_to%C3%A1n_ x%E1%BA%BFp_ba_l%C3%B4 http://text.123doc.org/document/2237677-trinh-bay-he- ma-hoa-merkle-hellman-knapsack-tieu-luan-mon-an- ninh-he-thong-thong-tin.htm https://vi.wikipedia.org/wiki/Gi%E1%BA%A3i_thu%E1 %BA%ADt_Euclid_m%E1%BB%9F_r%E1%BB%99ng http://113.171.224.165/videoplayer/merkle-hellman- knapsack-based-public-key- method.pdf?ich_u_r_i=1a6ab00766e5c508f959f510b3758 b4b&ich_s_t_a_r_t=0&ich_e_n_d=0&ich_k_e_y=164505 8913750963002407&ich_t_y_p_e=1&ich_d_i_s_k_i_d=3 &ich_u_n_i_t=1