Pentesting Android with BackBox 4

- 1. 11 Ottobre 2014 Pentesting Android Applications Raffaele Forte

- 2. About ● BackBox è una distribuzione GNU/Linux ● Nasce nel Maggio 2010 ● Sviluppata per effettuare “Penetration Test” e “Security Assessment” ● 2011 - Nuova sezione “Forensic Analysis” ● 2014 - Nuova sezione “Mobile Analysis”

- 3. Development â—Ź Basata su Ubuntu 14.04 LTS â—Ź Last release 4.0 (Ottobre 2014) â—Ź Release schedule: every 4 months â—Ź Oltre 200 Tools!

- 4. Supported architectures â—Ź 64 Bit (amd64) â—Ź 32 Bit (i386) â—Ź Predisposition to ARM (armhf)

- 5. Community â—Ź Main developers â—Ź Repository maintainers â—Ź Public relations â—Ź Community staff â—Ź Contributors â—Ź Translators http://www.backbox.org/about

- 6. Resources & infrastructure â—Ź Web Site â—Ź Forum â—Ź Wiki â—Ź Chat â—Ź Repository LP â—Ź Server Amazon

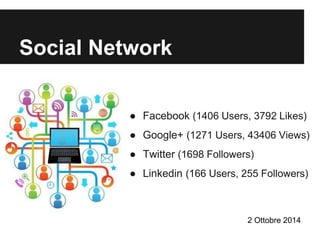

- 7. Social Network â—Ź Facebook (1406 Users, 3792 Likes) â—Ź Google+ (1271 Users, 43406 Views) â—Ź Twitter (1698 Followers) â—Ź Linkedin (166 Users, 255 Followers) 2 Ottobre 2014

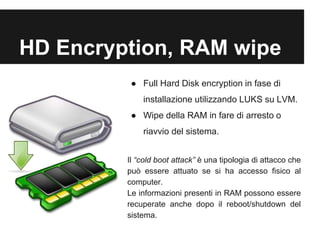

- 10. HD Encryption, RAM wipe ● Full Hard Disk encryption in fase di installazione utilizzando LUKS su LVM. ● Wipe della RAM in fare di arresto o riavvio del sistema. Il “cold boot attack” è una tipologia di attacco che può essere attuato se si ha accesso fisico al computer. Le informazioni presenti in RAM possono essere recuperate anche dopo il reboot/shutdown del sistema.

- 12. New anonymous feature â—Ź Transparent Tor proxy â—Ź Random Hostname e MAC address â—Ź Pulizia Log di sistema

- 15. La sicurezza delle APP Mobile è inadeguata? “Gartner Says More than 75 Percent of Mobile Applications will Fail Basic Security Tests Through 2015” Analysts to Discuss Latest Mobile Security Threats and Trends at the Gartner Security and Risk Management Summit, 15-16 September 2014 in Dubai, UAE Fonte: www.gartner.com/newsroom/id/2846017

- 16. Esempi di casi reali Nelle seguenti slide sono riportati alcuni casi reali che sono stati studiati da ricercatori che collaborano con lo sviluppo di BackBox. Questi esempi mostrano come la sicurezza delle applicazioni mobile non sia ancora garantita come lo è invece per infrastrutture server e applicazioni web.

- 17. iPad Newspapers Exploit A Maggio 2011 tramite un attacco “Man in the Middle” è stato possibile aggirare il sistema di “In-App Purchase” di alcuni applicativi per smartphone e tablet al fine di ottenere giornalmente una copia gratuita di 17 quotidiani italiani: La Repubblica, Il Sole 24 Ore, Il Corriere della Sera, ecc. Ricercatore: Andrea Draghetti

- 18. Un’applicazione presente nella Top Five dell’Apple Store è vulnerabile alla tecnica di “SQL Injection”. Il software comunica con un server esterno (back-end) memorizzando in un database l’indirizzo email dell’utente e informazioni sulla sua salute. Tali informazioni possono essere estratte attraverso un attacco mirato (SQLi) e sfruttate a fini malevoli (es. Phishing). Backend Vulnerability - SQL Injection Ricercatore: Andrea Draghetti

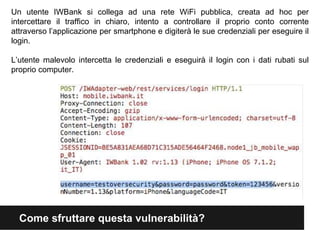

- 19. A Luglio 2014 analizzando l’applicazione IWBank dell’omonima banca è stata individuata l’assenza totale di una connessione protetta, era pertanto possibile visualizzare in chiaro tutto il traffico che tale software generava. Username, Password e Token erano quindi intercettabili, rendendo assolutamente insicuro il metodo di autenticazione progettato dall’istituto di credito. Scelta da chi sa scegliere... Ricercatori: Mattia Trapani e Andrea Draghetti

- 20. Un utente IWBank si collega ad una rete WiFi pubblica, creata ad hoc per intercettare il traffico in chiaro, intento a controllare il proprio conto corrente attraverso l’applicazione per smartphone e digiterà le sue credenziali per eseguire il login. L’utente malevolo intercetta le credenziali e eseguirà il login con i dati rubati sul proprio computer. Come sfruttare questa vulnerabilità ?

- 21. Personal banking apps leak info through phone by Ariel Sanchez La ricerca sulle applicazioni di homebanking ha previsto l’utilizzo di iPhone/iPad per analizzare 40 applicazioni scelte tra le 60 banche più influenti al mondo. Fonte: blog.ioactive.com

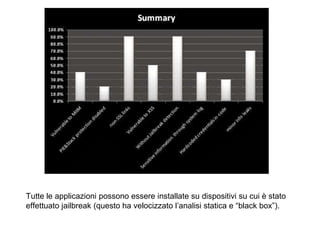

- 22. Tutte le applicazioni possono essere installate su dispositivi su cui è stato effettuato jailbreak (questo ha velocizzato l’analisi statica e “black box”).

- 23. ● Il 40% delle applicazioni testate non valida l’autenticità dei Certificati SSL. Questo rende tali APP attaccabili tramite attacchi di tipo “Man in The Middle”. ● In aggiunta, il 20% delle applicazioni invia codici di accesso in chiaro tramite Protocollo HTTP. Anche se questa funzionalità è limitata all’inizializzazione dell’account, il rischio che ne scaturisce è elevato. Se un malintenzionato intercettasse il traffico di rete, potrebbe eseguire attacchi di tipo Session Hijacking ed accedere all’account della vittima senza che ci siano evidenze di accesso non autorizzato. Vulnerabilità comuni - SSL misconfiguration

- 24. La maggior parte delle applicazioni (90%) contiene diversi link che non utilizzano SSL per la connessione. Questo permetterebbe ad un malintenzionato di intercettare il traffico e di iniettare codice JavaScript/HTML al fine di creare false richieste di accesso o contenuti malevoli. VulnerabilitĂ comuni - Comunicazione non protetta

- 25. In aggiunta, è stato identificato come il 50% delle applicazioni sia vulnerabile ad attacchi di tipo JavaScript injections attraverso UIWebView. In alcuni casi è stato possibile accedere alle funzionalità native di iOS, avendo la possibilità , ad esempio, di inviare SMS o email dal dispositivo dell’utente. Vulnerabilità comuni - Code injection

- 26. La maggior parte dei log generati dalle applicazioni, come Crash Report, espongono informazioni sensibili che potrebbero essere utilizzati da un malintenzionato per eseguire attacchi più precisi, o per ricercare nuovi exploit 0day per attaccare gli utilizzatori dell’APP. Vulnerabilità comuni - Information disclosure

- 27. Pentesting Android APP In queste slide vedremo come condurre un penetration test su applicazioni mobile Android. L’analisi si concentrerà su tre aree principali: ● Reverse Engineering ● Intecettazione del canale di comunicazione e analisi del traffico ● Analisi della memoria locale

- 28. Reverse Engineering Il Reverse Engineering è un processo mirato all’analisi del codice sorgente. Il fine è trovare dati sensibili, come credenziali di accesso e la possibilità di modificare il codice stesso per alterare il funzionamento dell’applicazione. Tools utilizzati: ● apktools ● dex2jar

- 29. Intercepting APP Traffic In questa fase viene utilizzato il Wi-Fi per intercettare i dati in ingresso/uscita delle applicazioni Android. Devieremo il traffico dallo smartphone al nostro computer utilizzando un server proxy, per poi analizzarlo ed eventualmente portare attacchi ai server di back-end. Tools utilizzati: â—Ź zaproxy â—Ź burpsuite

- 30. Memory Analysis I files memorizzati sulla memory card o sulla memoria locale del dispositivo possono contenere informazioni sensibili come credenziali di accesso, dati sensibili e token di sessione. Se non opportunamente protetti questi dati possono essere facilmente recuperati da un malintenzionato.

- 31. Conclusions Da un punto di vista difensivo, le seguenti raccomandazioni aiutano a mitigare il rischio dato dalle vulnerabilità più comuni: ● Assicurarsi che tutte le connessioni avvengano su canale protetto ● Verificare e controllare i certificati SSL ● Proteggere i dati sensibili che vengono salvati sul dispositivo utilizzando meccanismi di cifratura ● Implementare controlli aggiuntivi per identificare dispositivi su cui è stato effettuato il jailbreak. ● Offuscare il codice assembly e utilizzare meccanismi anti-debugging per rallentare eventuali attacchi che prevedono tecniche di reverse engineering dei binari. ● Rimuovere tutte le operazioni di debug (logs, statement, etc.) ● Rimuovere tutte le informazioni inerenti alla fase di sviluppo dal codice applicativo messo in produzione.

- 32. Grazie per l’attenzione! Raffaele Forte raffaele@backbox.org