IdM

- 1. ~L├żpin├żkyv├ż k├żytt├żj├żhallinta ja salaus kyberulottuvuudessa~ Mikko Jakonen: Ubiquitous model for managing role based identities and encryption capabilities within cyberspace (including clouds) ŌĆōtutkielma 11/2012 KYBERTURVALLISUUS 6.9.2012 mikko@jakonen.net

- 3. .me

- 4. M├ż├żrittelyt on t├żn├ż├żn jo annettu ’üŖ Kyberavaruus = Internet = Cloud tai mik├ż tahansa muu ymp├żrist├Č jossa informaatiovirtoja voidaan k├żsitell├ż, hy├Čdynt├ż├ż ja hallita tietoteknisin keinoin. T├żm├ż EI ota kantaa onko k├żytett├żv├ż tietotekninen ymp├żrist├Č valtiollinen, kaupallinen tai yksityinen

- 5. Lyhyesti Pureudutaan haasteeseen jota ei ole viel├ż mietitty (riitt├żv├żsti) ja josta voi olla merkitt├żv├żsti hy├Čty├ż tulevaisuudessa ja jota eri kyber- ja palvelutoimijat kaipaavat jo nyt. Huom! T├żm├ż EI ratkaise kaikkia haasteita joita tunnistamme. Esityksen #TECHNICAL_LEVEL ~2, BS_LEVEL ~1

- 6. Muutos ’üŖ Eli mihin Konsepti X:n pit├żisi kyberturvallisuudessa muunmuasssa vastata osaltaan, kun maailma muuttuu alla...

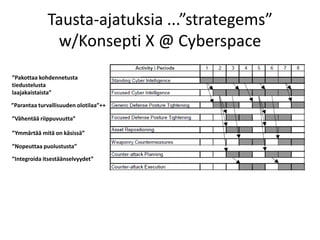

- 7. Tausta-ajatuksia ...ŌĆØstrategemsŌĆØ w/Konsepti X @ Cyberspace ŌĆØPakottaa kohdennetusta tiedustelusta laajakaistaistaŌĆØ ŌĆØParantaa turvallisuuden olotilaaŌĆØ++ ŌĆØV├żhent├ż├ż riippuvuuttaŌĆØ ŌĆØYmm├żrt├ż├ż mit├ż on k├żsiss├żŌĆØ ŌĆØNopeuttaa puolustustaŌĆØ ŌĆØIntegroida itsest├ż├żnselvyydetŌĆØ

- 8. ...taktiikoissa... ŌĆó Tiedolle voidaan asettaa taktinen ŌĆØaikaŌĆØ; ja sy├Čd├ż sit├ż loppup├ż├żst├ż ~ asettaa vanha tieto k├żytt├Čkelvottomaksi. Elinkaarihallinta. ŌĆó Laajojen, ep├żsymmetristen k├żytt├żj├żjoukkojen valtuushallinta saadaan valtavan nopeaksi. ŌĆó ...ja ennenkaikkea l├żpin├żkyv├żksi. ŌĆó Linnoittaa k├żytt├Čvaltuushallinnan pilveen vs. tehd├ż sit├ż yksitt├żisten toimijoiden kanssa. ŌĆó Iskunkest├żvyys. Hajauta ja hallitse ’üŖ

- 9. ...toiminnoissa ja operatiivisesti ŌĆó Tavoitteena 100% l├żpin├żkyvyys k├żytt├żj├żlle ja ymm├żrrys ŌĆØymm├żrryksest├żŌĆØ omalla vektorillaan. ŌĆó Lamauttamisen vaikutus heikkenee ja sen tuottaminen vaikeutuu. ŌĆó ŌĆØAttributionŌĆØ; sivuvaikutusten mitigointi. ŌĆó Jos mit├ż├żn ei ole tehty ’āĀ oman kyvykkyyden kasvattaminen. ŌĆó ŌĆØTiedonhallinnan resilienssiŌĆØ kasvaa; ymm├żrrys henkil├Čiden suhteesta tietoon ja sen k├żytt├Č├Čn. MAHDOLLISTAA oikea informaatioresurssien k├żytt├Č TURVALLISESTI Eli EI torju sovellusheikkouksia, eik├ż ihmisten laiskuutta. Eik├ż rakenna uusia verkkoja, ei tuo uusia purkkeja nurkkiin eik├ż muuta ŌĆØpelinŌĆØ s├ż├żnt├Čj├ż itsess├ż├żn. MUTTA...

- 10. ’āĀ In practical terms Konsepti X - ŌĆØulkona cybersodastaŌĆØ

- 11. Miksi otsikko on noin piiiitk├ż? ŌĆó Ubiquitous model for managing role based identities and encryption capabilities within cyberspace (including clouds) = Kyberavaruus on iiissoooooo! Ei ole mahdollista sanoa t├żt├ż lyhyemmin, viel├ż.

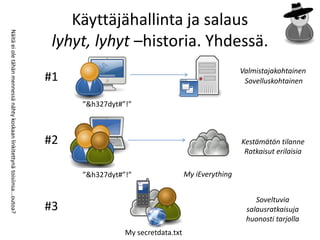

- 12. K├żytt├żj├żhallinta ja salaus N├żit├ż ei ole t├żh├żn menness├ż n├żhty koskaan linkitettyn├ż toisiinsa...outoa? lyhyt, lyhyt ŌĆōhistoria. Yhdess├ż. Valmistajakohtainen #1 Sovelluskohtainen ŌĆØ&h327dyt#ŌĆØ!ŌĆØ #2 Kest├żm├żt├Čn tilanne Ratkaisut erilaisia ŌĆØ&h327dyt#ŌĆØ!ŌĆØ My iEverything Soveltuvia #3 salausratkaisuja huonosti tarjolla My secretdata.txt

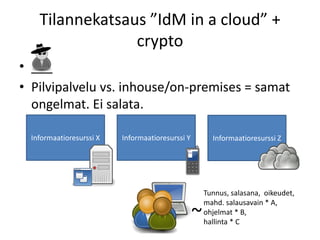

- 13. Tilannekatsaus ŌĆØIdM in a cloudŌĆØ + crypto ŌĆó ___ ŌĆó Pilvipalvelu vs. inhouse/on-premises = samat ongelmat. Ei salata. Informaatioresurssi X Informaatioresurssi Y Informaatioresurssi Z Tunnus, salasana, oikeudet, mahd. salausavain * A, ~ ohjelmat * B, hallinta * C

- 14. Haasteita ŌĆó K├żytt├Čvaltuuksia my├Čnnet├ż├żn irrallaan toisistaan eri tahojen toimesta ŌĆō Ei se mit├ż├żn, se on ihan ok! ŌĆō Sis├żinen/ulkoinen kyberavaruus, valtuuksien elinkaaren hallintaja useat toimijat/toimijaketjut...tekee hommasta raskasta. ŌĆó Salausta harjoitetaan, jos harjoitetaan (eli ei). ŌĆō Fine, jos n├żin on sovittu. Tokihan tied├żmme mik├ż tieto on arvokasta... ŌĆō Silti olemme huolissamme mit├ż arvokasta tietop├ż├żomaa valuu ’āĀ ŌĆō Luodaan ŌĆØtoissijaisia ratkaisujaŌĆØ

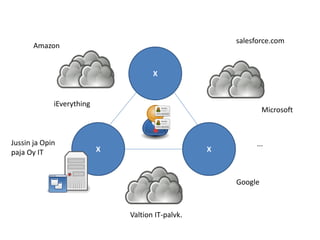

- 15. salesforce.com Amazon X iEverything Microsoft Jussin ja Opin ... paja Oy IT X X Google Valtion IT-palvk.

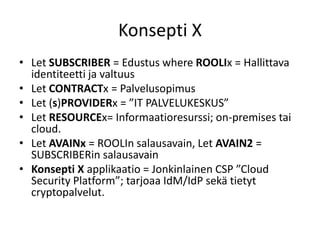

- 16. Konsepti X ŌĆó Let SUBSCRIBER = Edustus where ROOLIx = Hallittava identiteetti ja valtuus ŌĆó Let CONTRACTx = Palvelusopimus ŌĆó Let (s)PROVIDERx = ŌĆØIT PALVELUKESKUSŌĆØ ŌĆó Let RESOURCEx= Informaatioresurssi; on-premises tai cloud. ŌĆó Let AVAINx = ROOLIn salausavain, Let AVAIN2 = SUBSCRIBERin salausavain ŌĆó Konsepti X applikaatio = Jonkinlainen CSP ŌĆØCloud Security PlatformŌĆØ; tarjoaa IdM/IdP sek├ż tietyt cryptopalvelut.

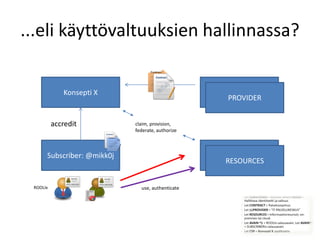

- 17. ...eli k├żytt├Čvaltuuksien hallinnassa? Konsepti X PROVIDER PROVIDER accredit claim, provision, federate, authorize Subscriber: @mikk0j PROVIDER RESOURCES ROOLIx use, authenticate

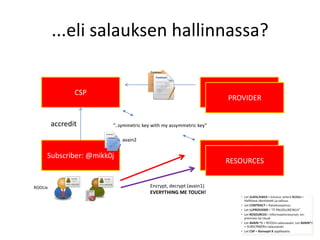

- 18. ...eli salauksen hallinnassa? CSP PROVIDER PROVIDER accredit ŌĆØ..symmetric key with my assymmetric keyŌĆØ avain2 Subscriber: @mikk0j PROVIDER RESOURCES ROOLIx Encrypt, decrypt (avain1) EVERYTHING ME TOUCH!

- 19. Hierakiasta - ŌĆ½ūÉūÖū¤ ūæūóūÖūĢū¬ŌĆ¼ ŌĆó mm. Sopimus ŌĆō Sopimus on p├ż├żt├Čs toimijoiden v├żlisest├ż valtuushallinnasta. Yksi tai useampia. ŌĆō Kun sopimus revoikoidaan, oikeudet poistuvat Salaus ŌĆō Kun oikeudet poistuvat, siirtyy avain esim. providerille (sopimuksen mukaan). ŌĆō Kun salausavain poistetaan, p├ż├żsy tietoihin estyy. ŌĆō Salaus toimii vain yhdess├ż roolien kanssa ŌĆō Salataan vain dataa ŌĆØin-restŌĆØ. Datan sijainnilla ei merkityst├ż. Valtuushallinta ŌĆō Hallittava moniedustuksellisuus ’üŖ - ts, ŌĆØsinulla on JO tili iCloudissa. ŌĆō Ymm├żrrys henkil├Čiden ja organisaatioiden suhteista.

- 20. Kun aikaa riitt├ż├ż (ja sit├ż vaaditaan), k├żyk├ż├ż tutustumassa Nevadassa muuallekin kuin Stripin ymp├żrist├Č├Čn. NTTR ja Nellis AFB ŌĆō CYBERIN syd├żmess├ż KIITOS!