Р РөСҲРөРҪРёСҸ InfoWatch РҙР»СҸ РәРҫРҪСӮСҖРҫР»СҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… РҝРҫСӮРҫРәРҫРІ

- 1. Р РөСҲРөРҪРёСҸ InfoWatch РҙР»СҸ РәРҫРҪСӮСҖРҫР»СҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… РҝРҫСӮРҫРәРҫРІ РЎСғСҮРәРҫРІР° ЕлРөРҪР° ДиСҖРөРәСӮРҫСҖ РҝРҫ СҖР°РұРҫСӮРө СҒРҫ СҒСӮСҖР°СӮРөРіРёСҮРөСҒРәРёРјРё РәлиРөРҪСӮами

- 3. Рһ РәРҫРјРҝР°РҪРёРё РҹСҖРҫРҙСғРәСӮРҫРІСӢР№ С„РҫРәСғСҒ: СҖРөСҲРөРҪРёСҸ РҙР»СҸ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РһРұСҲРёСҖРҪР°СҸ СҚРәСҒРҝРөСҖСӮРёР·Р° Рё РҫРҝСӢСӮ СҖРөализаСҶРёРё РҝСҖРҫРөРәСӮРҫРІ Р»СҺРұРҫР№ СҒР»РҫР¶РҪРҫСҒСӮРё РІ РіРҫСҒСғРҙР°СҖСҒСӮРІРөРҪРҪРҫРј СҒРөРәСӮРҫСҖРө, РўРӯРҡ, фиРҪР°РҪСҒРҫРІРҫР№, СӮРөР»РөРәРҫРјРјСғРҪРёРәР°СҶРёРҫРҪРҪРҫР№ Рё РҙСҖСғРіРёС… РҫСӮСҖР°СҒР»СҸС… СҚРәРҫРҪРҫРјРёРәРё РӣРёРҙРөСҖ СҖРҫСҒСҒРёР№СҒРәРҫРіРҫ СҖСӢРҪРәР° Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… РҫСӮ СғСӮРөСҮРәРё РҹР°СҖСӮРҪРөСҖСҒРәР°СҸ СҒРөСӮСҢ РІ Р РҫСҒСҒРёРё, РЎРқР“ Рё РҙалСҢРҪРөРј Р·Р°СҖСғРұРөР¶СҢРө РҳРҪРҪРҫРІР°СҶРёРҫРҪРҪСӢРө РҝСҖРҫРҙСғРәСӮСӢ РҡРҫРјРҝР°РҪРёСҸ РҫСҒРҪРҫРІР°РҪР° РІ 2003 РіРҫРҙСғ, РІСӢСҖРҫСҒла РёР· РІРҪСғСӮСҖРөРҪРҪРөРіРҫ РҝСҖРҫРөРәСӮР° В«РӣР°РұРҫСҖР°СӮРҫСҖРёРё РҡР°СҒРҝРөСҖСҒРәРҫРіРҫВ»

- 4. InfoWatch Holding 2004 2010 2011 20122010

- 5. РңР°СӮСҖРёСҶР° СғРіСҖРҫР· Р’РҪСғСӮСҖРөРҪРҪРёРө СғРіСҖРҫР·СӢ Р’РҪРөСҲРҪРёРө СғРіСҖРҫР·СӢ вҖў РҘалаСӮРҪРҫСҒСӮСҢ вҖў РазгилСҢРҙСҸР№СҒСӮРІРҫ вҖў РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҖРөСҒСғСҖСҒРҫРІ РІ СҖазвлРөРәР°СӮРөР»СҢРҪСӢС… СҶРөР»СҸС… вҖў РһСҲРёРұРәРё вҖў РқРөРәРҫСҖСҖРөРәСӮРҪР°СҸ СҖР°РұРҫСӮР° РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј вҖў РҡРҫРјРҝСҢСҺСӮРөСҖРҪСӢРө СҒРұРҫРё вҖў РңР°СҒСҒРҫРІСӢРө РІРёСҖСғСҒСӢ вҖў Р РөРәламРҪСӢР№/AD-РӨРёСҲРёРҪРі вҖў РҹРөСҖРөС…РІР°СӮ СӮСҖафиРәР° вҖў РЈСӮРөСҮРәР° РёРҪС„РҫСҖРјР°СҶРёРё СҮРөСҖРөР· РәРҫРҪСӮСҖагРөРҪСӮРҫРІ вҖў РЎРұРҫР№ СҖР°РұРҫСӮСӢ РҝСҖРҫвайРҙРөСҖР° вҖў РЎР°РұРҫСӮаж вҖў РЎРіРҫРІРҫСҖ вҖў Р’РҫСҖРҫРІСҒСӮРІРҫ вҖў РңРҫСҲРөРҪРҪРёСҮРөСҒСӮРІРҫ вҖў РЈСӮРөСҮРәР° РёРҪС„РҫСҖРјР°СҶРёРё вҖў Р—Р°РҝСғСҒРә РҪРөРіР°СӮРёРІР° РёР·РҪСғСӮСҖРё вҖў РҡР»РөРІРөСӮР° вҖў DDРҫS-Р°СӮР°РәРё вҖў РӨРёСҲРёРҪРі вҖў РЎРҫСҶиалСҢРҪР°СҸ РёРҪР¶РөРҪРөСҖРёСҸ вҖў РўР°СҖРіРөСӮРёСҖРҫРІР°РҪРҪСӢРө Р°СӮР°РәРё вҖў Р—Р°РҝСғСҒРә РҪРөРіР°СӮРёРІР° РёР·РІРҪРө вҖў РңРҫСҲРөРҪРҪРёСҮРөСҒСӮРІРҫ РЎР»СғСҮайРҪСӢРө РқамРөСҖРөРҪРҪСӢРө

- 6. РқР°СҲРё РәлиРөРҪСӮСӢ БаРҪРәРё Рё фиРҪР°РҪСҒСӢ РӯРҪРөСҖРіРөСӮРёРәР° Р“РҫСҒСғРҙР°СҖСҒСӮРІРөРҪРҪСӢР№ СҒРөРәСӮРҫСҖ РӨРөРҙРөСҖалСҢРҪР°СҸ ТамРҫР¶РөРҪРҪР°СҸ РЎР»СғР¶РұР° РңРёРҪРёСҒСӮРөСҖСҒСӮРІРҫ РӨРёРҪР°РҪСҒРҫРІ Р РҫСҒСҒРёР№СҒРәРҫР№ РӨРөРҙРөСҖР°СҶРёРё РӨРөРҙРөСҖалСҢРҪР°СҸ РҪалРҫРіРҫРІР°СҸ СҒР»СғР¶РұР° РңРёРҪРёСҒСӮРөСҖСҒСӮРІРҫ РҫРұРҫСҖРҫРҪСӢ Р РҫСҒСҒРёР№СҒРәРҫР№ РӨРөРҙРөСҖР°СҶРёРё РҹСҖавиСӮРөР»СҢСҒСӮРІРҫ РўСғР»СҢСҒРәРҫР№ РҫРұлаСҒСӮРё РңЧС Р РҫСҒСҒРёРё РқРөС„СӮРөгазРҫРІСӢР№ СҒРөРәСӮРҫСҖ РўРөР»РөРәРҫРјРјСғРҪРёРәР°СҶРёРё РЎСӮСҖахРҫРІР°РҪРёРө РўРҫСҖРіРҫРІР»СҸ РҹСҖРҫРјСӢСҲР»РөРҪРҪРҫСҒСӮСҢ РңРҫСҒРәРҫРІСҒРәРёР№ РІРөСҖСӮРҫР»РөСӮРҪСӢР№ завРҫРҙ РёРј. Рң.Рӣ. РңРёР»СҸ РӨР°СҖРјР°СҶРөРІСӮРёРәР° РўСҖР°РҪСҒРҝРҫСҖСӮ Рё Р»РҫРіРёСҒСӮРёРәР°

- 7. РӯРҙРІР°СҖРҙ РЎРҪРҫСғРҙРөРҪ - СӮРёРҝРёСҮРҪСӢР№ РёРҪСҒайРҙРөСҖ Р Р°РұРҫСӮал СҒРёСҒСӮРөРјРҪСӢРј Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРҫСҖРҫРј РқРө РІСӢР·СӢвал РҝРҫРҙРҫР·СҖРөРҪРёР№ Сғ СҖР°РұРҫСӮРҫРҙР°СӮРөР»СҸ РҳСҒРҝРҫР»СҢР·Рҫвал РҙР»СҸ РІСӢРҪРҫСҒР° РҙР°РҪРҪСӢС… РҫРұСүРөРҙРҫСҒСӮСғРҝРҪСӢРө РҝСҖРҫРіСҖаммСӢ Р’ РҗРқР‘ РЎРЁРҗ РҪРө РёСҒРҝРҫР»СҢР·РҫвалиСҒСҢ СҒСҖРөРҙСҒСӮРІР° РҙР»СҸ РәРҫРҪСӮСҖРҫР»СҸ СӮСҖафиРәР° СҒРәР°СҮал РҫРәРҫР»Рҫ 1,7 РјР»РҪ файлРҫРІ РёР· РІРҪСғСӮСҖРөРҪРҪРөРіРҫ wiki-РәР°СӮалРҫРіР° РҗРқР‘

- 8. Р—Р°РәРҫРҪРҫРҙР°СӮРөР»СҢСҒСӮРІРҫ РІ СҒС„РөСҖРө СғСӮРөСҮРөРә РҙР°РҪРҪСӢС… РһСҒРҪРҫРІРҪСӢРө Р·Р°РәРҫРҪСӢ: пӮ§ 149-РӨР— В«РһРұ РёРҪС„РҫСҖРјР°СҶРёРё, РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёСҸС… Рё Рҫ Р·Р°СүРёСӮРө РёРҪС„РҫСҖРјР°СҶРёРёВ» пӮ§ РЈРәаз РҹСҖРөР·РёРҙРөРҪСӮР° в„–188 В«РһРұ СғСӮРІРөСҖР¶РҙРөРҪРёРё РҝРөСҖРөСҮРҪСҸ СҒРІРөРҙРөРҪРёР№ РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫРіРҫ С…Р°СҖР°РәСӮРөСҖа» пӮ§ 152-РӨР— В«Рһ РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…В» пӮ§ 98-РӨР— В«Рһ РәРҫРјРјРөСҖСҮРөСҒРәРҫР№ СӮайРҪРөВ» РһСҒРҪРҫРІРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ Рё СҖРөРәРҫРјРөРҪРҙР°СҶРёРё СҖРөРіСғР»СҸСӮРҫСҖРҫРІ: пӮ§ РҹСҖРёРәаз РӨРЎРўРӯРҡ в„–21 (РҹР”РҪ) пӮ§ РҹСҖРёРәаз РӨРЎРўРӯРҡ в„–17 (РіРҫСҒСғРҙР°СҖСҒСӮРІРөРҪРҪСӢРө РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢРө СҒРёСҒСӮРөРјСӢ) пӮ§ РЎРўРһ БРРҳББС (РұР°РҪРәРё) пӮ§ 382-Рҹ (РқРҹРЎ) пӮ§ PCI DSS (РҝлаСӮРөР¶РҪСӢРө СҒРёСҒСӮРөРјСӢ) РҹСҖРҫСҮРёРө СҖРөРәРҫРјРөРҪРҙР°СҶРёРё: ISO 27001/ISO 27002 (Р“РһРЎРў 27001/Р“РһРЎРў 17799) РЎСӮ. 272 РЈРҡ Р РӨ: РҪРөРҝСҖавРҫРјРөСҖРҪСӢР№ РҙРҫСҒСӮСғРҝ Рә РёРҪС„РҫСҖРјР°СҶРёРё (РҪ-СҖ, РәРҫРҝРёСҖРҫРІР°РҪРёРө РёРҪС„РҫСҖРјР°СҶРёРё, РҫС…СҖР°РҪСҸРөРјРҫР№ Р·Р°РәРҫРҪРҫРј)- СҒСҖРҫРә РҙРҫ 2 Р»РөСӮ РЎСӮ. 183 РЈРҡ Р РӨ: СҖазглаСҲРөРҪРёРө или РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРІРөРҙРөРҪРёР№, СҒРҫСҒСӮавлСҸСҺСүРёС… РәРҫРјРјРөСҖСҮРөСҒРәСғСҺ СӮайРҪСғ, РҝРҫРІР»РөРәСҲРөРө СӮСҸР¶РәРёРө РҝРҫСҒР»РөРҙСҒСӮРІРёСҸ, - СҒСҖРҫРә РҙРҫ 7 Р»РөСӮ РЎСӮ. 183 РЈРҡ Р РӨ: СҖазглаСҲРөРҪРёРө или РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРІРөРҙРөРҪРёР№, СҒРҫСҒСӮавлСҸСҺСүРёС… РәРҫРјРјРөСҖСҮРөСҒРәСғСҺ СӮайРҪСғ, РҝСҖРёСҮРёРҪРёРІСҲРөРө РәСҖСғРҝРҪСӢР№ СғСүРөСҖРұ, - СҒСҖРҫРә РҫСӮ 3-5 Р»РөСӮ

- 9. Р—Р°СүРёСӮР° РҫСӮ СғСӮРөСҮРөРә Рё РІРҪСғСӮСҖРөРҪРҪРёС… СғРіСҖРҫР· InfoWatch Traffic Monitor Enterprise

- 10. 10 InfoWatch Traffic Monitor Enterprise Р’РҪСғСӮСҖРөРҪРҪРёРө СҒР»СғСҮайРҪСӢРө вҖў РҘалаСӮРҪРҫСҒСӮСҢ вҖў РазгилСҢРҙСҸР№СҒСӮРІРҫ вҖў РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҖРөСҒСғСҖСҒРҫРІ РІ СҖазвлРөРәР°СӮРөР»СҢРҪСӢС… СҶРөР»СҸС… Р’РҪСғСӮСҖРөРҪРҪРёРө РҪамРөСҖРөРҪРҪСӢРө вҖў РЎР°РұРҫСӮаж вҖў РЎРіРҫРІРҫСҖ вҖў Р’РҫСҖРҫРІСҒСӮРІРҫ вҖў РңРҫСҲРөРҪРҪРёСҮРөСҒСӮРІРҫ вҖў РЈСӮРөСҮРәР° РёРҪС„РҫСҖРјР°СҶРёРё вҖў Р—Р°РҝСғСҒРә РҪРөРіР°СӮРёРІР° РёР·РҪСғСӮСҖРё вҖў РҡР»РөРІРөСӮР° Р’РҪРөСҲРҪРёРө СҒР»СғСҮайРҪСӢРөР’РҪСғСӮСҖРөРҪРҪРёРө СҒР»СғСҮайРҪСӢРө Р’РҪСғСӮСҖРөРҪРҪРёРө РҪамРөСҖРөРҪРҪСӢРө Р’РҪРөСҲРҪРёРө РҪамРөСҖРөРҪРҪСӢРө InfoWatchTraffic MonitorEnterprise

- 11. РҹСҖРёРјРөСҖСӢ СғСӮРөСҮРәРё РҙР°РҪРҪСӢС… Р eСӮРөР№Р»РөСҖ РЎРҫСӮСҖСғРҙРҪРёРә РұР°РҪРәР° РЎРҫСҶСҒРөСӮРё РЈРІРөлиСҮРөРҪРёРө Р—Рҹ 169 СҒРҫСӮСҖСғРҙРҪРёРәам. РЈСүРөСҖРұ: 15,5 РјР»РҪ СҖСғРұ./РіРҫРҙ ДаРҪРҪСӢРө СҒСҮРөСӮРҫРІ VIP-РәлиРөРҪСӮРҫРІ СҒ РҝРёРҪ-РәРҫРҙами РЈРәСҖР°РҙРөРҪРҫ 3,5 РјР»РҪ СҖСғРұ. База РҙР°РҪРҪСӢС… СҒРҫСӮСҖСғРҙРҪРёРәРҫРІ (KPI, Р—Рҹ, РҝСҖРөРјРёРё)

- 12. РҳР·РІРөСҒСӮРҪСӢРө РјРөСҖСӢ Р·Р°СүРёСӮСӢ РһСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө РјРөСҖСӢ Р Рөжим РәРҫРјРјРөСҖСҮРөСҒРәРҫР№ СӮайРҪСӢ, СҖРөгламРөРҪСӮСӢ, СҖазгСҖР°РҪРёСҮРөРҪРёРө РҝСҖав Рё СӮ.Рҙ. БлРҫРәРёСҖРҫРІРәР° РәР°РҪалРҫРІ РҝРөСҖРөРҙР°СҮРё USB, РҳРҪСӮРөСҖРҪРөСӮ, РІРҪРөСҲРҪСҸСҸ РҝРҫСҮСӮР° РЎР»РөР¶РәР° Р·Р° РҝРөСҖСҒРҫРҪалРҫРј Р’РёРҙРөРҫРҪР°РұР»СҺРҙРөРҪРёРө, РЎРҡРЈР”, РҝСҖРҫРіСҖаммСӢ-СҒРҪиффРөСҖСӢ, Radmin Рё СӮ.Рҙ. РқРө РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ 1. РқСғР¶РҪСӢ СӮРөС…РҪРёСҮРөСҒРәРёРө СҒСҖРөРҙСҒСӮРІР° РҙР»СҸ РәРҫРҪСӮСҖРҫР»СҸ 1. Р’СӢР·СӢРІР°РөСӮ РҪРөРіР°СӮРёРІ 2. РҹРҫР»СҢР·РҫРІР°СӮРөли РёСүСғСӮ РҝСғСӮРё РҫРұС…РҫРҙР° 3. РўСҖРөРұСғРөСӮ СҖР°РұРҫСӮСӢ СҒ РёСҒРәР»СҺСҮРөРҪРёСҸРјРё 1. РўСҖРөРұСғРөСӮ РұРҫР»СҢСҲРёС… СҮРөР»РҫРІРөСҮРөСҒРәРёС… СҖРөСҒСғСҖСҒРҫРІ 2. РқРёР·РәР°СҸ СҚффРөРәСӮРёРІРҪРҫСҒСӮСҢ

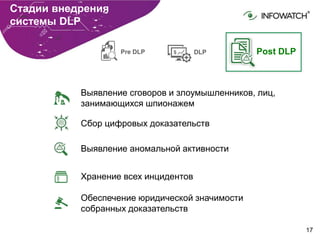

- 13. 13 РҡРҫРјРҝР»РөРәСҒРҪСӢР№ РҝРҫРҙС…РҫРҙ Рә Р·Р°СүРёСӮРө РҙР°РҪРҪСӢС… Pre DLP DLP Post DLP РҗСғРҙРёСӮ РҳР‘ РҡлаСҒСҒифиРәР°СҶРёСҸ РҙР°РҪРҪСӢС… Р’РҪРөРҙСҖРөРҪРёРө СҖРөжима РәРҫРјРјРөСҖСҮРөСҒРәРҫР№ СӮайРҪСӢ РЈСҒСӮР°РҪРҫРІРәР° Рё РҪР°СҒСӮСҖРҫР№РәР° РҹРһ РўРөС…РҪРёСҮРөСҒРәРҫРө СҒРҫРҝСҖРҫРІРҫР¶РҙРөРҪРёРө Р—Р°РҝСғСҒРә РјРҫРҪРёСӮРҫСҖРёРҪРіР° РҹСҖРҫРІРөРҙРөРҪРёРө СҖР°СҒСҒР»РөРҙРҫРІР°РҪРёР№ РЎРҫРҝСҖРҫРІРҫР¶РҙРөРҪРёРө РІРҪСғСӮСҖРөРҪРҪРёС… СҖР°СҒСҒР»РөРҙРҫРІР°РҪРёР№ РһРұРөСҒРҝРөСҮРөРҪРёРө С…СҖР°РҪРөРҪРёСҸ РІСҒРөС… РёРҪСҶРёРҙРөРҪСӮРҫРІ РқР°СҲ РҝРҫРҙС…РҫРҙ Рә Р·Р°СүРёСӮРө РҫСӮ СғСӮРөСҮРөРә РёРҪС„РҫСҖРјР°СҶРёРё

- 14. 14 InfoWatch Traffic Monitor Enterprise РҡР°РҪалСӢ РјРҫРҪРёСӮРҫСҖРёРҪРіР° РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… РҝРҫСӮРҫРәРҫРІ РҫСҖРіР°РҪРёР·Р°СҶРёРё РҹРҫСҮСӮР° РҳРҪСӮРөСҖРҪРөСӮ- СҖРөСҒСғСҖСҒСӢ РңРөСҒСҒРөРҪРҙР¶РөСҖСӢ РЎСҠРөРјРҪСӢРө РҪРҫСҒРёСӮРөли РҹРөСҮР°СӮСҢ РӣРҫРәалСҢРҪСӢРө, СҒРөСӮРөРІСӢРө РҝСҖРёРҪСӮРөСҖСӢ РҡамРөСҖР°, РҝРҫСҮСӮР°, РёРҪСӮРөСҖРҪРөСӮ-СӮСҖафиРә, СҒРҫРҫРұСүРөРҪРёСҸ РңРҫРұ. СғСҒСӮСҖРҫР№СҒСӮРІР° БлРҫРіРё, cРҫСҶСҒРөСӮРё, Р–Р–, С„РҫСҖСғРјСӢ: HTTP, HTTPS, FTP, FTPS SMTP, IMAP4, POP3, MAPI, Lotus Domino Рё РҙСҖСғРіРёРө СғСҒСӮСҖРҫР№СҒСӮРІР° ICQ, Skype, Gtalk, Mail.ru Agent, Lync, XMPP, MMP РЎРөСӮРөРІСӢРө РҝР°РҝРәРё, Р»РҫРәалСҢРҪСӢРө РҙРёСҒРәРё СҖР°РұРҫСҮРёС… СҒСӮР°РҪСҶРёР№РҘСҖР°РҪилиСүР° Р“РҫР»РҫСҒ Р“РҫР»РҫСҒРҫРІРҫР№ СӮСҖафиРә

- 15. 15 РўРөС…РҪРҫР»РҫРіРёРё Р°РҪализа РҙР°РҪРҪСӢС… ГиРұСҖРёРҙРҪСӢР№ Р°РҪализ РҪР° РҫСҒРҪРҫРІРө РәРҫРјРҝР»РөРәСҒР° СӮРөС…РҪРҫР»РҫРіРёР№ РӣРёРҪРіРІРёСҒСӮРёСҮРөСҒРәРёР№ Р°РҪализ БазСӢ РәРҫРҪСӮРөРҪСӮРҪРҫР№ филСҢСӮСҖР°СҶРёРё РһРҝСӮРёСҮРөСҒРәРҫРө СҖР°СҒРҝРҫР·РҪаваРҪРёРө СҒРёРјРІРҫР»РҫРІ (OCR) РҰРёС„СҖРҫРІСӢРө РҫСӮРҝРөСҮР°СӮРәРё Р”РөСӮРөРәСӮРҫСҖ РҝР°СҒРҝРҫСҖСӮРҫРІ Р”РөСӮРөРәСӮРҫСҖ РІСӢРіСҖСғР·РҫРә РёР· Рұаз РҙР°РҪРҪСӢС… Р”РөСӮРөРәСӮРҫСҖ Р·Р°РҝРҫР»РҪРөРҪРҪСӢС… С„РҫСҖРј Р”РөСӮРөРәСӮРҫСҖ РҝРөСҮР°СӮРөР№

- 16. 16 РҡлаСҒСҒифиРәР°СҶРёСҸ РҙР°РҪРҪСӢС… Р”Рҫ РҹРҫСҒР»Рө РңСӢ РҝРҫР№РјР°РөРј СҮС‘СҖРҪСғСҺ РәРҫСҲРәСғ РІ СӮёмРҪРҫР№ РәРҫРјРҪР°СӮРө

- 17. 17 РЎСӮР°РҙРёРё РІРҪРөРҙСҖРөРҪРёСҸ СҒРёСҒСӮРөРјСӢ DLP Pre DLP Post DLPDLP Р’СӢСҸРІР»РөРҪРёРө СҒРіРҫРІРҫСҖРҫРІ Рё Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРҫРІ, лиСҶ, Р·Р°РҪРёРјР°СҺСүРёС…СҒСҸ СҲРҝРёРҫРҪажРөРј РЎРұРҫСҖ СҶРёС„СҖРҫРІСӢС… РҙРҫРәазаСӮРөР»СҢСҒСӮРІ Р’СӢСҸРІР»РөРҪРёРө Р°РҪРҫмалСҢРҪРҫР№ Р°РәСӮРёРІРҪРҫСҒСӮРё РҘСҖР°РҪРөРҪРёРө РІСҒРөС… РёРҪСҶРёРҙРөРҪСӮРҫРІ РһРұРөСҒРҝРөСҮРөРҪРёРө СҺСҖРёРҙРёСҮРөСҒРәРҫР№ Р·РҪР°СҮРёРјРҫСҒСӮРё СҒРҫРұСҖР°РҪРҪСӢС… РҙРҫРәазаСӮРөР»СҢСҒСӮРІ

- 18. 18 РЈСҒРҝРөСҲРҪСӢР№ РәРөР№СҒ РҹСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёРө СғСӮРөСҮРөРә БаРҪРә РҹРөСҖРөС…РІР°СӮ Рұаз РҙР°РҪРҪСӢС… РәлиРөРҪСӮРҫРІ Р—Р° РәРІР°СҖСӮал РұСӢли РҝРҫР№РјР°РҪСӢ 92 СҒРҫСӮСҖСғРҙРҪРёРәР° Traffic Monitor 1. РІСӢСҸРІРёР» фаРәСӮ РІРҫСҖРҫРІСҒСӮРІР° 2. РҝСҖРөРҙРҫСӮРІСҖР°СӮРёР» СғСүРөСҖРұ $420 РјР»РҪ

- 19. 19 РЈСҒРҝРөСҲРҪСӢР№ РәРөР№СҒ РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҖРөСҒСғСҖСҒРҫРІ РәРҫРјРҝР°РҪРёРё РЎСӢСҖСҢРөРІР°СҸ РәРҫРјРҝР°РҪРёСҸ ЗавСӢСҲРөРҪРёРө СҒРөРұРөСҒСӮРҫРёРјРҫСҒСӮРё РқайРҙРөРҪРҫ РҝРёСҒСҢРјРҫ Рҫ СҒРіРҫРІРҫСҖРө РјРөР¶РҙСғ РұСғхгалСӮРөСҖРҫРј Рё главРҪСӢРј СӮРөС…РҪРҫР»РҫРіРҫРј Traffic Monitor 1. РІСӢСҸРІРёР» СҒРіРҫРІРҫСҖ 2. РҝСҖРөРҙРҫСӮРІСҖР°СӮРёР» СғСүРөСҖРұ РҪР° 11 РјР»РҪ СҖСғРұ.

- 20. 20 InfoWatch Traffic Monitor Enterprise РӣРёРҙРөСҖ СҖРҫСҒСҒРёР№СҒРәРҫРіРҫ СҖСӢРҪРәР° Р‘РҫР»РөРө 300 РәСҖСғРҝРҪСӢС… РәлиРөРҪСӮРҫРІ 11 Р»РөСӮ РҪР° СҖСӢРҪРәРө РЁРёСҖРҫРәР°СҸ РҝР°СҖСӮРҪРөСҖСҒРәР°СҸ СҒРөСӮСҢ РҹСҖРҫРҙажи РІ 16 СҒСӮСҖР°РҪах РјРёСҖР°

- 22. РҡРҫРҪСӮСҖРҫР»СҢ СҖР°СҒРҝРҫР»РҫР¶РөРҪРёСҸ файлРҫРІ РҪР°: пҒ¬ СҒРөСӮРөРІСӢС… С…СҖР°РҪилиСүах пҒ¬ SharePoint пҒ¬ СҖР°РұРҫСҮРёС… СҒСӮР°РҪСҶРёСҸС… РЈСҒСӮСҖР°РҪРөРҪРёРө РҪРөР»РөРіРёСӮРёРјРҪРҫРіРҫ С…СҖР°РҪРөРҪРёСҸ РҙР°РҪРҪСӢС… вҖ“ Crawlrer InfoWatch Traffic Monitor

- 23. Р’РҫРІР»РөСҮРөРҪРёРө РұРёР·РҪРөСҒР° РЈСҮР°СҒСӮРёРө РұРёР·РҪРөСҒ-РҝРҫРҙСҖазРҙРөР»РөРҪРёР№ РІ СғРҝСҖавлРөРҪРёРё РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢСҺ: СамРҫСҒСӮРҫСҸСӮРөР»СҢРҪРҫРө СҒРҫР·РҙР°РҪРёРө РҝРҫлиСӮРёРә РҳР‘ Р§СғРІСҒСӮРІРёСӮРөР»СҢРҪРҫСҒСӮСҢ Рә РёР·РјРөРҪРөРҪРёСҸРј РұРёР·РҪРөСҒ-РҝСҖРҫСҶРөСҒСҒРҫРІ Р§СғРІСҒСӮРІРёСӮРөР»СҢРҪРҫСҒСӮСҢ Рә РёР·РјРөРҪРөРҪРёСҸРј РІ РҙРҫРәСғРјРөРҪСӮРҫРҫРұРҫСҖРҫСӮРө РҹРҫлиСӮРёРәРё РҙРҫСҒСӮСғРҝРҪСӢ РІСҒРөРј Рё РҝСҖРҫСҒСӮСӢ РІ СҒРҫР·РҙР°РҪРёРё HR-СҒР»СғР¶РұР° Р®СҖРёРҙРёСҮРөСҒРәРёР№ РҙРөРҝР°СҖСӮамРөРҪСӮ РһСӮРҙРөР» РҝСҖРҫРҙаж РӨРёРҪР°РҪСҒРҫРІСӢР№ РҫСӮРҙРөР» РўРҫРҝ- РјРөРҪРөРҙжмРөРҪСӮ IT-СҒР»СғР¶РұР° InfoWatch Traffic Monitor

- 24. РјРҫРҙСғР»СҢРҪРҫСҒСӮСҢ Рё РіРёРұРәР°СҸ СҒС…РөРјР° РёРҪСӮРөРіСҖР°СҶРёРё РІ IT-РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСғ пҒ¬ Р°СҖС…РёСӮРөРәСӮСғСҖР° Р РөСҲРөРҪРёСҸ РҝРҫР·РІРҫР»СҸРөСӮ РіРёРұРәРҫ РёРҪСӮРөРіСҖРёСҖРҫРІР°СӮСҢСҒСҸ РІ СҒСғСүРөСҒСӮРІСғСҺСүСғСҺ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСғ РҫСҖРіР°РҪРёР·Р°СҶРёРё пҒ¬ РјРҫРҙСғР»СҢРҪР°СҸ Р°СҖС…РёСӮРөРәСӮСғСҖР° Р РөСҲРөРҪРёСҸ РҝРҫР·РІРҫР»СҸРөСӮ РҝРҫСҚСӮР°РҝРҪРҫ СҖР°СҒСҲРёСҖСҸСӮСҢ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮСҢ РұРөР· РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮРё РҝРөСҖРөСғСҒСӮР°РҪРҫРІРәРё СҒРёСҒСӮРөРјСӢ РІСӢСҒРҫРәР°СҸ РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»СҢРҪРҫСҒСӮСҢ Рё РҫСӮРәазРҫСғСҒСӮРҫР№СҮРёРІРҫСҒСӮСҢ пҒ¬ РөРҙРёРҪСҒСӮРІРөРҪРҪРҫРө Р РөСҲРөРҪРёРө, РәРҫСӮРҫСҖРҫРө СҖР°СҒСҒСҮРёСӮР°РҪРҫ РҪР° РәСҖСғРҝРҪСӢРө РҫСҖРіР°РҪРёР·Р°СҶРёРё СҒ РұРҫР»СҢСҲРёРјРё РҫРұСҠРөмами Р°РҪализиСҖСғРөРјРҫРіРҫ СӮСҖафиРәР° Рё СӮРөСҖСҖРёСӮРҫСҖиалСҢРҪРҫ-СҖР°СҒРҝСҖРөРҙРөР»РөРҪРҪРҫР№ СҒСӮСҖСғРәСӮСғСҖРҫР№ пҒ¬ РјРҫР¶РөСӮ СҖР°РұРҫСӮР°СӮСҢ РҪР° 1000 СҖР°РұРҫСҮРёС… СҒСӮР°РҪСҶРёР№ Рё РІСӢСҲРө (РҫРіСҖР°РҪРёСҮРөРҪРёСҸ РІ РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»СҢРҪРҫСҒСӮРё Р·Р°РҙР°СҺСӮСҒСҸ СӮРҫР»СҢРәРҫ РҳРў-РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖРҫР№ Р·Р°РәазСҮРёРәР°) пҒ¬ РҫРұлаРҙР°РөСӮ РІСҒСӮСҖРҫРөРҪРҪСӢРјРё СҒСҖРөРҙСҒСӮвами РәлаСҒСӮРөСҖРёР·Р°СҶРёРё Рё РұалаРҪСҒРёСҖРҫРІРәРё РҪагСҖСғР·РәРё РҹСҖРөРёРјСғСүРөСҒСӮРІР° InfoWatch Traffic Monitor

- 25. InfoWatch KRIBRUM РәР°Рә РјСӢ СҒР»СғСҲР°РөРј РҳРҪСӮРөСҖРҪРөСӮ РһРҪлайРҪ-СҒРөСҖРІРёСҒ РјРҫРҪРёСӮРҫСҖРёРҪРіР° Рё Р°РҪализа СҒРҫСҶиалСҢРҪСӢС… РјРөРҙРёР°

- 26. 26 InfoWatch KRIBRUM РҡлиРөРҪСӮСӢ вҖ“ РІ РҳРҪСӮРөСҖРҪРөСӮРө 62% РҪР°СҒРөР»РөРҪРёСҸ СҒСӮСҖР°РҪСӢ РҝРҫР»СҢР·СғРөСӮСҒСҸ РёРҪСӮРөСҖРҪРөСӮРҫРј (РңРёРҪРәРҫРјСҒРІСҸР·СҢ Р РҫСҒСҒРёРё, 2015) 90% РёР· РҪРёС… РҝРҫР»СҢР·СғСҺСӮСҒСҸ СҒРҫСҶиалСҢРҪСӢРјРё РјРөРҙРёР° (TNS Web-Index, 2014) вҖў РҹСҖРҫРҝагаРҪРҙР°, РҫРұСҒСғР¶РҙРөРҪРёСҸ вҖў РҳРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢРө РІРұСҖРҫСҒСӢ Рё Р°СӮР°РәРё вҖў РһСӮРҪРҫСҲРөРҪРёРө РҪР°СҒРөР»РөРҪРёСҸ Рә СҸРІР»РөРҪРёСҸРј, РҫРұСҠРөРәСӮам, РҝРөСҖСҒРҫРҪам вҖў РӯРәСҒСӮСҖРөРјРёР·Рј, РҪР°СҖРәРҫСӮРёРәРё вҖў РЈРіСҖРҫР·СӢ СҚРәРҫРҪРҫРјРёСҮРөСҒРәРҫР№ Рё РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё вҖў РқР°СҖСғСҲРөРҪРёСҸ авСӮРҫСҖСҒРәРҫРіРҫ РҝСҖава РЈРіСҖРҫР·СӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё РҝСҖРёР·РҪР°РәРё РҝСҖавРҫРҪР°СҖСғСҲРөРҪРёР№ вҖў РңР°СҒСҒРҫРІРҫСҒСӮСҢ вҖ“ миллиРҫРҪСӢ авСӮРҫСҖРҫРІ вҖў РӣавиРҪРҫРҫРұСҖазРҪРҫРө СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪРөРҪРёРө вҖў РҳРҪСӮРөСҖР°РәСӮРёРІРҪРҫСҒСӮСҢ вҖў РҹРҫРҙРІРөСҖР¶РөРҪРҪРҫСҒСӮСҢ влиСҸРҪРёСҺ вҖў СлаРұР°СҸ РәРҫРҪСӮСҖРҫлиСҖСғРөРјРҫСҒСӮСҢ РӨРҫСҖРјРёСҖРҫРІР°РҪРёРө Рё РҝСҖРҫСҸРІР»РөРҪРёРө РҫРұСүРөСҒСӮРІРөРҪРҪРҫРіРҫ РјРҪРөРҪРёСҸ

- 27. 27 InfoWatch KRIBRUM РӨР°РәСӮРҫСҖСӢ СҖазСҖСғСҲРөРҪРёСҸ СҖРөРҝСғСӮР°СҶРёРё РһСӮСҖРёСҶР°СӮРөР»СҢРҪСӢРө РҫСӮР·СӢРІСӢ РәлиРөРҪСӮРҫРІ РҳРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢРө Р°СӮР°РәРё Рё В«СҮРөСҖРҪСӢР№В» PR РәРҫРҪРәСғСҖРөРҪСӮРҫРІ РқРөРҝРҫРҙРҫРұР°СҺСүРөРө РҝРҫРІРөРҙРөРҪРёРө СҒРҫСӮСҖСғРҙРҪРёРәРҫРІ вҖў РҡлиРөРҪСӮСӢ СҮР°СүРө РҙРөР»СҸСӮСҒСҸ РҪРөРіР°СӮРёРІРҫРј, СҮРөРј РҝРҫР»РҫжиСӮРөР»СҢРҪСӢРј РҫРҝСӢСӮРҫРј вҖ“ СҮРөРј РҝРҫРҝСғР»СҸСҖРҪРөРө РұСҖРөРҪРҙ, СӮРөРј РұРҫР»СҢСҲРө РөРіРҫ СҖСғРіР°СҺСӮ вҖў РӣСҺРҙРё РҙРҫРІРөСҖСҸСҺСӮ РҫСӮР·СӢвам Рё РҫРұР·РҫСҖам РұРҫР»СҢСҲРө, СҮРөРј СҖРөРәламРө Рё PR вҖў РһСӮСҒСғСӮСҒСӮРІРёРө СҖРөР°РәСҶРёРё РҪР° жалРҫРұСғ СғСҒСғРіСғРұР»СҸРөСӮ РҪРөСғРҙРҫРІР»РөСӮРІРҫСҖРөРҪРҪРҫСҒСӮСҢ вҖў РазглаСҲРөРҪРёРө РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё вҖў ЖалРҫРұСӢ РҪР° СҖР°РұРҫСӮСғ, РәРҫллРөРі, РҪР°СҮалСҢРҪРёРәР°

- 28. 28 РҳРҪСҶРёРҙРөРҪСӮСӢ РӨР°РәСӮРҫСҖСӢ СҖазСҖСғСҲРөРҪРёСҸ СҖРөРҝСғСӮР°СҶРёРё РЎРҫСӮСҖСғРҙРҪРёРәРё РһРјСҒРәРҫРіРҫ СҒСӢСҖРҪРҫРіРҫ завРҫРҙР° РҹСғРұлиРәР°СҶРёСҸ С„РҫСӮРҫРіСҖафии РҪРөСғважиСӮРөР»СҢРҪРҫРіРҫ РҫСӮРҪРҫСҲРөРҪРёСҸ Рә РҝРҫСӮСҖРөРұРёСӮРөР»СҸРј РҹРҫСҒСӮСҖР°Рҙала СҖРөРҝСғСӮР°СҶРёСҸ РІСҒРөР№ РҫСӮСҖР°СҒли, завРҫРҙ Р·Р°РәСҖСӢли В«РҹРҫСҮСӮР° Р РҫСҒСҒРёРёВ» - СҖРөРәРҫСҖРҙСҒРјРөРҪ РҝРҫ РәРҫлиСҮРөСҒСӮРІСғ жалРҫРұ РІ 2013 РіРҫРҙ РҳР· РІСҒРөС… жалРҫРұ РҪР° РҫРҝРөСҖР°СӮРҫСҖРҫРІ СҒРІСҸР·Рё 90% - РҪР° В«РҹРҫСҮСӮСғ Р РҫСҒСҒРёРёВ» Р“СҖРҫР·РёР» СҲСӮСҖаф РІ 15 РјР»РҪ СҖСғРұР»РөР№* РЈС…СғРҙСҲРөРҪРёРө СҖРөРҝСғСӮР°СҶРёРё РһСӮСӮРҫРә РәлиРөРҪСӮРҫРІ* РҳР·РІРөСҒСӮРёСҸ

- 29. 29 InfoWatch KRIBRUM РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРөСҖРІРёСҒР° РһРұлаСҮРҪСӢР№ СҒРөСҖРІРёСҒ СҒ РҝРөСҖРёРҫРҙРёСҮРөСҒРәРҫР№ РҫРҝлаСӮРҫР№ (РҝРҫРҙРҝРёСҒРәР°) РҰРөРҪРҫРҫРұСҖазРҫРІР°РҪРёРө СҒСӮСҖРҫРёСӮСҒСҸ РҪР°: РқРөСӮ РҫРіСҖР°РҪРёСҮРөРҪРёР№ РҝРҫ: вҖў РәРҫлиСҮРөСҒСӮРІРө РҫРұСҠРөРәСӮРҫРІ РјРҫРҪРёСӮРҫСҖРёРҪРіР° вҖў РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮРё Р°РҪалиСӮРёСҮРөСҒРәРёС… РҫСӮСҮРөСӮРҫРІ (СҖР°РұРҫСӮР° СҚРәСҒРҝРөСҖСӮРҫРІ) вҖў РҫСҒРҪРҫРІРө Р·Р°РҝСҖРҫСҒРҫРІ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢС… СғСҒР»СғРі вҖў РәРҫлиСҮРөСҒСӮРІСғ СҖР°РұРҫСҮРёС… РјРөСҒСӮ вҖў РәРҫлиСҮРөСҒСӮРІСғ РәР»СҺСҮРөРІСӢС… СҒР»РҫРІ РҝРҫРёСҒРәР° вҖў РәРҫлиСҮРөСҒСӮРІСғ СҒРҫРұРёСҖР°РөРјСӢС… СғРҝРҫРјРёРҪР°РҪРёР№ вҖў РҫРұСҠРөРјСғ С…СҖР°РҪРёРјСӢС… РҙР°РҪРҪСӢС…

- 30. 30 InfoWatch KRIBRUM ДлСҸ РјР°СҖРәРөСӮРёРҪРіР° Рё РұРёР·РҪРөСҒ-РҝРҫРҙСҖазРҙРөР»РөРҪРёР№ вҖў РңР°СҖРәРөСӮРёРҪРіРҫРІСӢРө РёСҒСҒР»РөРҙРҫРІР°РҪРёСҸ вҖў РЈРҝСҖавлРөРҪРёРө РҝСҖРҫРҙСғРәСӮРҫРј Рё СҒРөСҖРІРёСҒами вҖў РӯффРөРәСӮРёРІРҪРҫСҒСӮСҢ РјР°СҖРәРөСӮРёРҪРіРҫРІСӢС… РәРҫРјРјСғРҪРёРәР°СҶРёР№ Рё PR вҖў РЈРҝСҖавлРөРҪРёРө Р»РҫСҸР»СҢРҪРҫСҒСӮСҢСҺ вҖў РһРҪлайРҪ-РҝРҫРҙРҙРөСҖР¶РәР° вҖў РҗРҪализ РәР°СҮРөСҒСӮРІР° СҖР°РұРҫСӮСӢ СҒ РәлиРөРҪСӮами вҖў РҡРҫРҪРәСғСҖРөРҪСӮРҪСӢР№ Р°РҪализ

- 31. 31 InfoWatch KRIBRUM KRIBRUM РҙР»СҸ СҒР»СғР¶РұСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё вҖў Р”РөСӮРөРәСӮРёСҖРҫРІР°РҪРёРө РҝРҫСҸРІР»РөРҪРёСҸ РІ РҫСӮРәСҖСӢСӮСӢС… РёСҒСӮРҫСҮРҪРёРәах РёРҪС„РҫСҖРјР°СҶРёРё РҫРіСҖР°РҪРёСҮРөРҪРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° вҖў РһРҝРөСҖР°СӮРёРІРҪРҫРө РІСӢСҸРІР»РөРҪРёРө РҪРөРҝСҖавРҫРјРөСҖРҪРҫРіРҫ/РҪРөРәРҫСҖСҖРөРәСӮРҪРҫРіРҫ РҝРҫРІРөРҙРөРҪРёСҸ СҒРҫСӮСҖСғРҙРҪРёРәРҫРІ РІ РҳРҪСӮРөСҖРҪРөСӮРө вҖў РңРҫРҪРёСӮРҫСҖРёРҪРі РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… РІРұСҖРҫСҒРҫРІ, В«СҮРөСҖРҪРҫРіРҫВ» PR вҖў РһРҝСҖРөРҙРөР»РөРҪРёРө РҝРөСҖРІРҫРёСҒСӮРҫСҮРҪРёРәРҫРІ вҖў РҹРёРәРё Рё РҙРёРҪамиРәР° СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪРөРҪРёСҸ вҖў РҗРәСӮРёРІРҪСӢРө РҝР»РҫСүР°РҙРәРё Рё авСӮРҫСҖСӢ

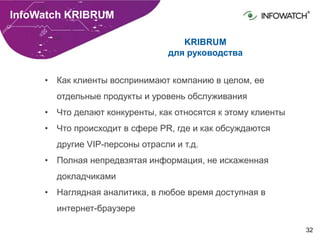

- 32. 32 InfoWatch KRIBRUM KRIBRUM РҙР»СҸ СҖСғРәРҫРІРҫРҙСҒСӮРІР° вҖў РҡР°Рә РәлиРөРҪСӮСӢ РІРҫСҒРҝСҖРёРҪРёРјР°СҺСӮ РәРҫРјРҝР°РҪРёСҺ РІ СҶРөР»РҫРј, РөРө РҫСӮРҙРөР»СҢРҪСӢРө РҝСҖРҫРҙСғРәСӮСӢ Рё СғСҖРҫРІРөРҪСҢ РҫРұСҒР»СғживаРҪРёСҸ вҖў Р§СӮРҫ РҙРөлаСҺСӮ РәРҫРҪРәСғСҖРөРҪСӮСӢ, РәР°Рә РҫСӮРҪРҫСҒСҸСӮСҒСҸ Рә СҚСӮРҫРјСғ РәлиРөРҪСӮСӢ вҖў Р§СӮРҫ РҝСҖРҫРёСҒС…РҫРҙРёСӮ РІ СҒС„РөСҖРө PR, РіРҙРө Рё РәР°Рә РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РҙСҖСғРіРёРө VIP-РҝРөСҖСҒРҫРҪСӢ РҫСӮСҖР°СҒли Рё СӮ.Рҙ. вҖў РҹРҫР»РҪР°СҸ РҪРөРҝСҖРөРҙРІР·СҸСӮР°СҸ РёРҪС„РҫСҖРјР°СҶРёСҸ, РҪРө РёСҒРәажРөРҪРҪР°СҸ РҙРҫРәлаРҙСҮРёРәами вҖў РқаглСҸРҙРҪР°СҸ Р°РҪалиСӮРёРәР°, РІ Р»СҺРұРҫРө РІСҖРөРјСҸ РҙРҫСҒСӮСғРҝРҪР°СҸ РІ РёРҪСӮРөСҖРҪРөСӮ-РұСҖР°СғР·РөСҖРө

- 33. 33 РЈСҒРҝРөСҲРҪСӢР№ РәРөР№СҒ РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРёСҒСӮРөРјСӢ: РқРөСҒРәРҫР»СҢРәРҫ СҒРҫСӮРөРҪ РҫСӮРІРөСӮРҫРІ РҪР° РҫСӮР·СӢРІСӢ Рё РІРҫРҝСҖРҫСҒСӢ РҫРҪлайРҪ РөР¶РөРҙРҪРөРІРҪРҫ Р РөР·СғР»СҢСӮР°СӮ: РҡлиРөРҪСӮ СғРҙРҫРІР»РөСӮРІРҫСҖРөРҪ РәР°СҮРөСҒСӮРІРҫРј СҒРұРҫСҖР° Рё Р°РҪализа РҙР°РҪРҪСӢС…. InfoWatch KRIBRUM РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪ СҒ РәРҫРҪСӮР°РәСӮ-СҶРөРҪСӮСҖРҫРј РәРҫРјРҝР°РҪРёРё РҡРөР№СҒ: - РәСҖСғРҝРҪСӢР№ РҫРҝРөСҖР°СӮРҫСҖ СҒРІСҸР·Рё РҰРөР»СҢ: СҒРҫС…СҖР°РҪРөРҪРёРө Р»РҫСҸР»СҢРҪРҫСҒСӮРё Р°РұРҫРҪРөРҪСӮРҫРІ СҮРөСҖРөР· СҖазвиСӮРёРө РҝРҫРҙРҙРөСҖР¶РәРё Рё РәРҫРјРјСғРҪРёРәР°СҶРёР№ СҒ РәлиРөРҪСӮами РІ СҒРҫСҶРјРөРҙРёР° РЎРҫРұСҖР°РҪРҫ Р·Р° 15 РјРөСҒСҸСҶРөРІ: вҖў РұРҫР»РөРө 2 300 000 СҒРҫРҫРұСүРөРҪРёР№, РҝРҫСҮСӮРё 1 000 000 РҫСҖРёРіРёРҪалСҢРҪСӢС… вҖў СҒСҖРөРҙРё РҪРёС… 850 000 СӮРҫР»СҢРәРҫ РҝРҫ РңРўРЎ, РҝРҫСҮСӮРё 350 000 РҫСҖРёРіРёРҪалСҢРҪСӢС… вҖў РҝСҖРҫфили 803 000 авСӮРҫСҖРҫРІ СҒРҫРҫРұСүРөРҪРёР№ РҝРҫ СӮРөР»РөРәРҫРј-СӮРөРјР°СӮРёРәРө

- 34. 34 РЈСҒРҝРөСҲРҪСӢР№ РәРөР№СҒ РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРёСҒСӮРөРјСӢ: вҖў РҳСҒСҒР»РөРҙРҫРІР°РҪРёРө РҫСӮР·СӢРІРҫРІ РәлиРөРҪСӮРҫРІ РҪР° СҖазлиСҮРҪСӢРө СӮРөРјСӢ: - СғРҙРҫРІР»РөСӮРІРҫСҖРөРҪРҪРҫСҒСӮСҢ РәлиРөРҪСӮСҒРәРёРј СҒРөСҖРІРёСҒРҫРј РІ РҫфиСҒах - РҝРҫСӮСҖРөРұРҪРҫСҒСӮРё РәлиРөРҪСӮРҫРІ РІ СҖРөРіРёРҫРҪах - РҝРҫР¶РөлаРҪРёСҸ Рә РұР°РҪРәРҫРІСҒРәРёРј РҝСҖРҫРҙСғРәСӮам Рё РҙСҖ. вҖў РҹСҖСҸРјСӢРө РәРҫРјРјСғРҪРёРәР°СҶРёРё СҒ РәлиРөРҪСӮами Рё РҝРҫРҙРҙРөСҖР¶РәР° РҫРҪлайРҪ Р РөР·СғР»СҢСӮР°СӮ: РазвиСӮРёРө РҝСҖР°РәСӮРёРә СғРҝСҖавлРөРҪРёСҸ Р»РҫСҸР»СҢРҪРҫСҒСӮСҢСҺ Р’РҫРІР»РөСҮРөРҪРёРө СҖРөРіРёРҫРҪРҫРІ РҳРҪСӮРөРіСҖР°СҶРёСҸ СҒ РҙСҖСғРіРёРјРё РҳРў-СҒРёСҒСӮРөмами РҡРөР№СҒ: РҘРҘРҘРұР°РҪРә РҰРөР»СҢ: РҝРҫРІСӢСҲРөРҪРёРө СғРҙРҫРІР»РөСӮРІРҫСҖРөРҪРҪРҫСҒСӮРё РәлиРөРҪСӮРҫРІ СҮРөСҖРөР· РёР·СғСҮРөРҪРёРө РёС… РҝРҫСӮСҖРөРұРҪРҫСҒСӮРөР№ Рё СҖазвиСӮРёРө РәРҫРјРјСғРҪРёРәР°СҶРёР№ РІ СҒРҫСҶРјРөРҙРёР° РЎРұРҫСҖ РёРҪС„РҫСҖРјР°СҶРёРё Рҫ РЎРұРөСҖРұР°РҪРәРө Рё РҫСҒРҪРҫРІРҪСӢС… РәРҫРҪРәСғСҖРөРҪСӮах: вҖў 1500 - 2000 СҒРҫРҫРұСүРөРҪРёР№ РІ РҙРөРҪСҢ вҖў 50 000 - 60 000 РІ РјРөСҒСҸСҶ

- 35. РЎРҝР°СҒРёРұРҫ Р·Р° РІРҪРёРјР°РҪРёРө! InfoWatch www.infowatch.ru +7 495 22 900 22 РЎСғСҮРәРҫРІР° ЕлРөРҪР° ДиСҖРөРәСӮРҫСҖ РҝРҫ СҖР°РұРҫСӮРө СҒРҫ СҒСӮСҖР°СӮРөРіРёСҮРөСҒРәРёРјРё РәлиРөРҪСӮами

Editor's Notes

- #9: РЎР»РөРҙСғРөСӮ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ СҒС„РөСҖР° РәРҫРҪСӮСҖРҫР»СҸ Р·Р° РҝРөСҖРөРјРөСүРөРҪРёРөРј РҙР°РҪРҪСӢС… СҮРөСӮРәРҫ РәРҫРҪСӮСҖРҫлиСҖСғРөСӮСҒСҸ Р·Р°РәРҫРҪРҫРҙР°СӮРөР»СҢСҒСӮРІРҫРј Рё РіРҫСҒСҖРөРіСғР»СҸСӮРҫСҖами. Р—Р°РәРҫРҪРҫРІ Рё РҙСҖСғРіРёС… РҪРҫСҖРјР°СӮРёРІРҪРҫ-РҝСҖавРҫРІСӢС… Р°РәСӮРҫРІ РІ СҚСӮРҫР№ СҒС„РөСҖРө РҫСҮРөРҪСҢ РјРҪРҫРіРҫ, РҪРҫ вам РҫРұСҸР·Р°СӮРөР»СҢРҪРҫ РҪСғР¶РҪРҫ Р·РҪР°СӮСҢ СӮСҖРё: РӯСӮРҫ 149-РӨР— В«РһРұ РёРҪС„РҫСҖРјР°СҶРёРё, РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёСҸС… Рё Р·Р°СүРёСӮРө РёРҪС„РҫСҖРјР°СҶРёРёВ», РӯСӮРҫ РІСҒРөРј РёР·РІРөСҒСӮРҪСӢР№ 152-РӨР— В«Рһ РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…В» РӯСӮРҫ 98-РӨР— В«Рһ РәРҫРјРјРөСҖСҮРөСҒРәРҫР№ СӮайРҪРөВ» РҹСҖРёСҮРөРј, РөСҒли СҖР°РҪСҢСҲРө СҒС„РөСҖР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҫСӮ СғСӮРөСҮРөРә Р·Р°РәРҫРҪРҫРҙР°СӮРөР»СҢРҪРҫ СҖРөРіСғлиСҖРҫвалаСҒСҢ СҒлаРұРҫ, СӮРҫ СӮРөРҝРөСҖСҢ РҝРҫСҸРІР»СҸРөСӮСҒСҸ РІСҒРө РұРҫР»СҢСҲРө РјРөСҖ РәР°Рә СҮР°СҒСӮРҪРҫРіРҫ С…Р°СҖР°РәСӮРөСҖР°, РҫРҝСҖРөРҙРөР»СҸРөРјСӢС… РҫСӮРҙРөР»СҢРҪСӢРјРё РҫСҖРіР°РҪРёР·Р°СҶРёСҸРјРё вҖ“ СӮР°РәРёРјРё РәР°Рә РӨРЎРўРӯРҡ, РӨРЎР‘ Р РҫСҒСҒРёРё, РҰР‘ Р РӨ, - РҙР»СҸ СғР·РәРҫРіРҫ РәСҖСғРіР° РәРҫРјРҝР°РҪРёР№ (РҪР°РҝСҖРёРјРөСҖ, РҰР‘ Р РӨ СҖРөРіСғлиСҖСғРөСӮ РұР°РҪРәРҫРІСҒРәРёР№ СҒРөРәСӮРҫСҖ), СӮР°Рә Рё РҫРұСүРёС… Р·Р°РәРҫРҪРҫРҙР°СӮРөР»СҢРҪСӢС… РҝСҖРҫРөРәСӮРҫРІ, РҪР°СҶРөР»РөРҪРҪСӢС… РҪР° Р·Р°СүРёСӮСғ РҹР”РҪ, РёРҪСӮРөСҖРөСҒРҫРІ РІСҒРөС… СғСҮР°СҒСӮРҪРёРәРҫРІ РәРҫРјРјРөСҖСҮРөСҒРәРҫРіРҫ РҝСҖРҫСҶРөСҒСҒР°. РўРөРҝРөСҖСҢ Р·Р°РәРҫРҪРҫРҙР°СӮРөР»СҢСҒСӮРІРҫ РҪРҫСҒРёСӮ РҪРө РҝСҖРҫСҒСӮРҫ РҫРұСҸР·Р°СӮРөР»СҢРҪСӢР№ С…Р°СҖР°РәСӮРөСҖ, РҪРҫ РҝСҖРөРҙРҝРҫлагаСҺСӮ СғРіРҫР»РҫРІРҪСғСҺ РҫСӮРІРөСӮСҒСӮРІРөРҪРҪРҫСҒСӮСҢ Р·Р° РёС… РҪР°СҖСғСҲРөРҪРёРө: РұСӢли РҝСҖРёРҪСҸСӮСӢ РҝРҫРҝСҖавРәРё РІ РЈРҡ Р РӨ, РҪРҫСҖРјСӢ РәРҫСӮРҫСҖРҫРіРҫ РҝСҖРөРҙСғСҒРјР°СӮСҖРёРІР°СҺСӮ лиСҲРөРҪРёРө СҒРІРҫРұРҫРҙСӢ СҒСҖРҫРәРҫРј РІРҝР»РҫСӮСҢ РҙРҫ 7 Р»РөСӮ Р·Р° СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪРөРҪРёРө РәРҫРјРјРөСҖСҮРөСҒРәРҫР№ СӮайРҪСӢ. FYI: РўСҸР¶РәРёРө РҝРҫСҒР»РөРҙСҒСӮРІРёСҸ вҖ“ СҚСӮРҫ СғСүРөСҖРұ РұРҫР»РөРө 10 РјР»РҪ. СҖСғРұ РҡСҖСғРҝРҪСӢР№ СғСүРөСҖРұ вҖ“СҚСӮРҫ РұРҫР»РөРө 2,5 РјР»РҪ. СҖСғРұ.