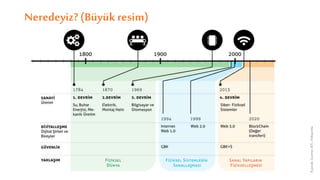

IoT ve G├╝venlik Ekim2017

- 1. IoT ve G├╝venlik IoTxTR 3.10.2017 Murat Lostar

- 3. IoT┤Ī▒¶▓╣▓į▒¶▓╣░∙─▒ ve Farkl─▒l─▒klar─▒ Dikey Pazarlar & IoT ŌĆó End├╝stri ve├£retim ŌĆó PerakendeveE─¤lence ŌĆó Sa─¤l─▒k Bina Otomasyonu ŌĆó Ak─▒ll─▒ Binalar ŌĆó Ak─▒ll─▒ ┼×ehirler ŌĆó Ak─▒ll─▒ Enerji/Altyap─▒ ŌĆó Dijital ─░┼¤yeri M2M ŌĆó ŌĆ£Ba─¤l─▒ŌĆØ Ula┼¤─▒m Ara├¦lar─▒ ŌĆó Uzaktan hissetme ŌĆó Telekom, ileti┼¤im Ev Otomasyonu veBireysel ŌĆó Ba─¤l─▒ ev ŌĆó Bireysel ├╝r├╝nler ŌĆó Oyuncaklar Kaynak:Gartner

- 5. 1. Mirai Botnet ŌĆ║ TwitterNetflix,Github,Spotify, Guardian,Reddit,CNN ŌĆ║ Telnet ŌĆ║ Cihazlar─▒n%2ŌĆÖsiTelnetba─¤lant─▒s─▒nda ├¦okzay─▒f┼¤ifrelenmesiyada ┼¤ifrelenmemesi ŌĆ║ 6.4milyarcihaz─▒n%2ŌĆÖsia┼¤a─¤─▒ yukar─▒ 128milyonbota├¦evriliyor. ŌĆ║ Video (Kaynak:Bitdefender)

- 7. 2. St. Jude MedicalŌĆÖde kardiyakcihazlar─▒ndaki a├¦─▒kl─▒klar ŌĆ║ Kalptemposu ayarlayan cihazlar ŌĆ║ 133 ├╝lkede ├╝r├╝n ŌĆ║ 4 k─▒tada21 ├╝retim tesisi

- 8. 3. Owlet WiFi Bebek kalp monit├Čr├╝ a├¦─▒kl─▒─¤─▒ ŌĆ║ Verileri yak─▒n─▒ndakihubŌĆÖa kablosuz aktarma ŌĆ║ ┼×ifrelenmemi┼¤ Wifi┼¤ebekesi

- 9. 4. TRENDnet WebcamA├¦─▒kl─▒─¤─▒ ŌĆ║ Console Cowboys ŌĆ║ 50.000 kamera ŌĆ║ Savunmas─▒z bir ├¦ok model ŌĆ║ Shodan kullananPython script

- 10. 5. Jeep Hack ŌĆ║ Charlie Miller ve Chris Valasek ŌĆ║ Dahili a─¤da bir CAN-bus (Controller Area Network) ŌĆ║ Video (Kaynak: Wired)

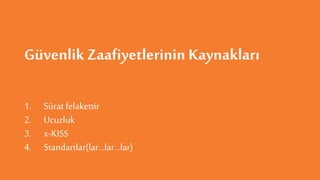

- 13. G├╝venlik Zaafiyetlerinin Kaynaklar─▒ 1. S├╝rat felakettir 2. Ucuzluk 3. x-KISS 4. Standartlar(larŌĆ”lar...lar)

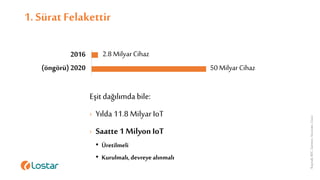

- 14. 1. S├╝rat Felakettir Kaynak:IDC,Gartner,Accurate,Cisco 2016 (├Čng├Čr├╝) 2020 2.8 Milyar Cihaz 50 Milyar Cihaz

- 15. 1. S├╝rat Felakettir E┼¤it da─¤─▒l─▒mda bile: ŌĆ║ Y─▒lda 11.8 Milyar IoT ŌĆ║ Saatte 1 MilyonIoT ŌĆó ├£retilmeli ŌĆó Kurulmal─▒, devreyeal─▒nmal─▒ Kaynak:IDC,Gartner,Accurate,Cisco 2016 (├Čng├Čr├╝) 2020 2.8 Milyar Cihaz 50 Milyar Cihaz

- 16. 2. TicariBask─▒ ŌĆ║ Yeni ├╝r├╝n├╝n piyasaya girme s├╝resi ŌĆ║ ├£r├╝n├╝n ARGE maliyeti ŌĆ║ ├£r├╝n├╝n ├╝retim maliyeti ŌĆ║ + Yeni ekosistem

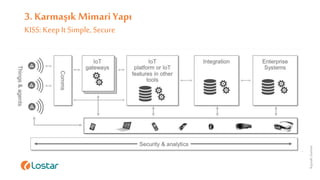

- 17. 3. Karma┼¤─▒k MimariYap─▒ KISS:Keep It Simple, Secure Kaynak:Gartner

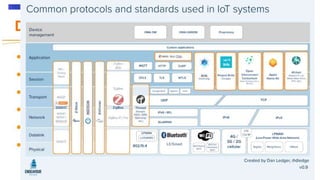

- 18. 4.Standartlar

- 20. G├╝venli─¤i nas─▒l sa─¤layaca─¤─▒z? 1. Agile (%80-%20) 2. Yap─▒sal(’āĀ’āĀ’āĀ%99,999)

- 21. 1. IoTG├╝venli─¤i - Agile ├£├¦a┼¤ama: 1. ├ć├Čz├╝m├╝ anlay─▒n 2. Mimari olu┼¤turun(ve ├¦izin) 3. Sald─▒rgangibid├╝┼¤├╝n├╝n

- 22. 1. IoT G├╝venli─¤i - Agile Ad─▒m1: ├ć├Čz├╝m├╝ anlay─▒n ŌĆ║ ├£r├╝n el kitaplar─▒ ŌĆ║ Belgeler ŌĆ║ Sat─▒c─▒n─▒nweb sitesinde yer alanbilgileri ŌĆ║ Di─¤er kaynaklardanek ayr─▒nt─▒lar

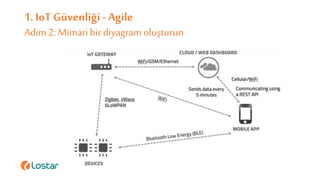

- 23. 1. IoT G├╝venli─¤i - Agile Ad─▒m2: Mimari bir diyagram olu┼¤turun

- 24. 1. IoT G├╝venli─¤i - Agile Ad─▒m3: Bir sald─▒rgan gibid├╝┼¤├╝n├╝n

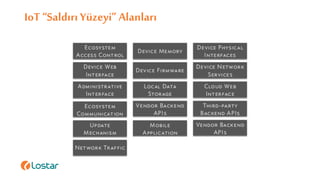

- 25. IoT ŌĆ£Sald─▒r─▒ Y├╝zeyiŌĆØ ┤Ī▒¶▓╣▓į▒¶▓╣░∙─▒

- 26. IoT ŌĆ£Sald─▒r─▒ Y├╝zeyiŌĆØ ┤Ī▒¶▓╣▓į▒¶▓╣░∙─▒ ŌĆ║ Do─¤rulama ŌĆ║ Oturum y├Čnetimi ŌĆ║ Veri y├Čnetimi ŌĆ║ Kay─▒t g├╝venli─¤i ŌĆ║ Devre d─▒┼¤─▒ b─▒rakma sistemi ŌĆ║ Kay─▒p eri┼¤im prosed├╝rleri ŌĆ║ A├¦─▒k metin kullan─▒c─▒ adlar─▒ ŌĆ║ A├¦─▒k metin ┼¤ifreleri ŌĆ║ ├£├¦├╝nc├╝ parti kimlik bilgileri ŌĆ║ ┼×ifreleme anahtarlar─▒ ŌĆ║ Ayg─▒t yaz─▒l─▒m─▒ ├¦─▒karma ŌĆ║ Kullan─▒c─▒ komut sat─▒r─▒ ŌĆ║ Y├Čnetici komut sat─▒r─▒ ŌĆ║ Yetki y├╝kseltme ŌĆ║ G├╝vensiz duruma s─▒f─▒rlama EKOS─░STEMER─░┼×─░MKONTROL├£ C─░HAZ HAFIZASI F─░Z─░KSELARAY├£Z

- 27. IoT ŌĆ£Sald─▒r─▒ Y├╝zeyiŌĆØ ┤Ī▒¶▓╣▓į▒¶▓╣░∙─▒ ŌĆ║ SQLi ŌĆ║ XSS ŌĆ║ Kullan─▒c─▒ ad─▒ listeleme ŌĆ║ Zay─▒f ┼¤ifreler ŌĆ║ Hesap kilitleme ŌĆ║ Bilinen kimlik bilgileri ŌĆ║ Hassas veri s─▒zd─▒rma ŌĆ║ Hassas URL bildirimi ŌĆ║ ┼×ifreleme anahtarlar─▒ ŌĆ║ Yaz─▒l─▒m versiyonu ŌĆ║ Bilgi a├¦─▒─¤─▒ ŌĆ║ Kullan─▒c─▒ komut sat─▒r─▒ ŌĆ║ Y├Čnetici komut sat─▒r─▒ ŌĆ║ DoS ŌĆ║ G├╝vensiz ┼¤ifre kurtarma mekanizmas─▒ WEBARAY├£Z AYGIT YAZILIMI A─× H─░ZMETLER─░

- 28. IoT ŌĆ£Sald─▒r─▒ Y├╝zeyiŌĆØ ┤Ī▒¶▓╣▓į▒¶▓╣░∙─▒ ŌĆ║ SQLi ŌĆ║ XSS ŌĆ║ Kullan─▒c─▒ ad─▒ listeleme ŌĆ║ Zay─▒f ┼¤ifreler ŌĆ║ Hesap kilitleme ŌĆ║ Bilinen kimlik bilgileri ŌĆ║ ┼×ifrelenmemi┼¤ veriler ŌĆ║ Ke┼¤fedilen anahtarlarile ┼¤ifrelenmi┼¤ veriler ŌĆ║ Veri b├╝t├╝nl├╝─¤├╝ eksikli─¤i ŌĆ║ SQLi ŌĆ║ XSS ŌĆ║ Kullan─▒c─▒ ad─▒ listeleme ŌĆ║ Zay─▒f ┼¤ifreler ŌĆ║ Hesap kilitleme ŌĆ║ Kimlik bilgileri Y├¢NET─░C─░ARAY├£Z├£ YERELVER─░DEPOLAMA BULUTWEBARAY├£Z├£

- 29. IoT ŌĆ£Sald─▒r─▒ Y├╝zeyiŌĆØ ┤Ī▒¶▓╣▓į▒¶▓╣░∙─▒ ŌĆ║ ┼×ifrelenmemi┼¤ bilgiler ŌĆ║ S─▒zd─▒r─▒lm─▒┼¤ cihaz bilgileri ŌĆ║ S─▒zd─▒r─▒lm─▒┼¤ lokasyon bilgisi ŌĆ║ G├╝ncelleme olmadan g├Čnderilen veri ŌĆ║ ─░mzalanm─▒┼¤ g├╝ncelleme ŌĆ║ Yaz─▒labilir lokasyon g├╝ncellemesi ŌĆ║ Bilinen kimlik bilgileri ŌĆ║ G├╝vensiz veri depolama alan─▒ ŌĆ║ ─░ki a┼¤amal─▒ kimlik do─¤rulama ├£├ć├£NC├£ PART─░ ARKAPLANAPI'LER─░ G├£NCELLEME MEKAN─░ZMASI MOB─░L UYGULAMA

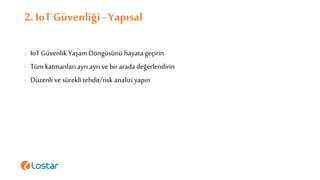

- 30. 2. IoT G├╝venli─¤i - Yap─▒sal ŌĆ║ IoT G├╝venlik Ya┼¤am D├Čng├╝s├╝n├╝ hayatage├¦irin ŌĆ║ T├╝m katmanlar─▒ayr─▒ ayr─▒ ve bir aradade─¤erlendirin ŌĆ║ D├╝zenli ve s├╝reklitehdit/risk analiziyap─▒n

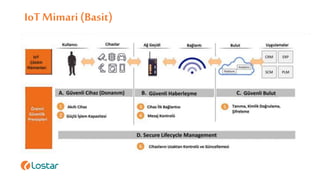

- 32. Cihaz Katman─▒ndaki IoT G├╝venlikMimari Prensipleri

- 34. Son olarakŌĆ”

- 35. IoTEdinmeden ├¢nce Hat─▒rlaman─▒z Gereken 7 Madde 7. Uzaktandestek ve g├╝ncelleme becerisi 6. Girmeden ├Čnce ├¦─▒k─▒┼¤(De─¤i┼¤ikli─¤i mimarinin par├¦as─▒olarak ├¦al─▒┼¤─▒n) 5. Teknoloji, ├╝retici ve ├╝r├╝n├╝ d├╝zenli olarakde─¤erlendirme 4. Esneklik(hep bir <B Plan─▒>n─▒zolsun) 3. Riskde─¤erlendirmesi (g├╝venlik + sosyal, ticari,teknik) 2. G├╝venlik = Ya┼¤am d├Čng├╝s├╝ 1. ├£r├╝n,katman,teknoloji g├╝venli─¤i ŌēĀ IoT ├¦├Čz├╝m g├╝venli─¤i