It copy

- 1. INFORMATION SECURITY PROTECTING YOUR INFORMATION IN THE DIGITAL AGE

- 3. DIGITAL ARTIFACTS IN OUR DAILY LIVES ATM MACHINES SMART PHONE COMPUTER NOTEBOOK TABLET

- 6. NO TELEPON > JUMLAH PENDUDUK

- 8. TAHUN 2009 , INDONESIA TIDAK ADA DALAM DAFTAR PENGUNA TWITTER, NAMUN SEKARANG JAKARTA MENJADI PENGUNA TERBANYAK NO 1 DAN BANDUNG PENGUNA TERBANYAK NO 6

- 14. PHISHING Usaha untuk mendapatkan suatu informasi penting dan rahasia secara tidak sah, seperti USER ID, PASSWORD, PIN, informasi rekening bank, informasi kartu kredit atau informasi rahasia lainnya

- 21. Program komputer yang dapat menggandakan atau menyalin dirinya sendiri dan menyebar dengan cara menyisipkan salinan dirinya ke dalam program atau dokumen lain

- 24. SKIMMER *Skimmer itu adalah sebuah alat yang bisa digunakan untuk mengambil dan mencatat data dari kartu kita. Nah kalau kita perhatikan ini misalnya contoh kartu ATM kita, atau kartu kredit, bentuknya sama. Di bagian belakang ini terdapat magnetic stripe, yang hitam. Ini adalah magnetic stripe kita. Kalau kita memasukkan kartu ini ke mesin ATM, maka si mesin ATM akan membaca data yang ada di magnetic stripe.

- 25. 3 ASPEK KEAMANAN INFORMASI - C ﺅ CONFIDENTIALI - I ﺅ INTEGRITY - A ﺅ AVAILABILITY

- 28. IT 01 EMAIL MILIST - Mailing list digunakan oleh bagian Marketing, Marketing Support dan Logistik untuk mendistrbusikan dokumen yang terkait antar departemen tersebut - Karyawan dilarang mengirim pesan elektronik yang tidak sah, mengungkapkan rahasia perusahaan atau informasi perusahaan yang bersifat rahasia ﻗ۱ Perusahaan menyediakan software antivirus sebagai sarana pemeriksaan terhadap sarana pesan elektronik (dalam hal ini email). Karyawan dilarang keras untuk mendisable / menonaktifkan software antivirus tersebut.

- 29. IT 01 EMAIL MILIST Apabila karyawan menerima pesan elektronik ( email ), lakukan langkah berikut : - Pastikan anda tahu / kenal pengirimnya - Jika anda tidak yakin isi dari lampiran / attachment email yang diterima, jangan buka lampiran / attachment tersebut. Klarifikasi terlebih dahulu kepada pengirim pesan tersebut apakah betul mengirimkan email dengan lampiran / attachment tersebut - Laporkan pesan email tersebut ke Departemen IT untuk di tindaklanjuti.

- 30. IT 03 KEAMANAN PASSW Pedoman Password : ﻗ۱ Jangan mengunakan bagian dari account identifier (nama penguna, login ID, tanggal lahir, dll ) ﻗ۱ Minimal 8 karakter atau lebih ﻗ۱ Mengunakan campuran antara angka, huruf besar dan huruf kecil Keamanan Password ﻗ۱ Departemen IT akan mengganti password jika ada permintaan dari user / bilamana dianggap perlu ﻗ۱ Jangan beritahukan password anda kepada siapapun ﻗ۱ Jangan biarkan orang lain melihat anda pada saat anda memasukkan password anda ﻗ۱ Jangan menampilkan atau menulis password anda di area kerja atau tempat lain yang terlihat ﻗ۱ Jika anda meninggalkan PC / Laptop anda, maka pastikan anda melakukan log off atau lock screen ( CTRL + ALT + DEL ) atau shutdown untuk memastikan PC / Laptop anda tidak dalam keadaan terbuka ( open )

- 31. IT 07 AKSES USB ﻗ۱ Akses USB port untuk semua level karyawan ditutup kecuali mendapat persetujuan dari Kepala Bagian IT dan direksi ﻗ۱ Apabila karyawan ingin memindahkan data dari USB Flash ke dalam system PC / Laptop / Tablet perusahaan maka harus menyerahkan data yang ada di USB Flash tersebut untuk di scanning antivirus oleh bagian IT begitu pula sebaliknya ﻗ۱ Data yang dipindahkan ke USB Flash Drive harus sepengetahuan kepala bagian

- 33. TO DO

- 34. ﻗPASSWORDS ARE LIKE UNDERWEAR, YOU DONﻗT LET PEOPLE SEE IT, YOU SHOULD CHANGE IT VERY OFTEN, AND YOU SHOULDNﻗT SHARE IT WITH STRANGERS.ﻗ ----Chris Pirillo

Editor's Notes

- #2: Tujuan : Sharing tentang Information Security secara general , kemudian akan dikaitkan dengan penerapannya di perusahan Matapel. Sharing kebijakan IT kita yang terkait security lebih aware terhadap masalah security Bagikan kuis, simpan, nanti jawabannya di bahas di akhir Atau kuisnya di akhir, sebelum kesimpulan dan quote, langsung bahas Cari video

- #3: Di segala bidang kehidupan , perbankan, travel, sekolah, manufactur, perdagangan, industri, perdagangan Pemerintah DKI teknologi informasi dalam pemerintahan , seperti sistem eBudgeting, eCatalog IT khususnya internet Telah Menjadi Bagian Kehidupan Sehari-hari - tanya ke audience di masing ﻗ masing bidang Berikan contoh di pajak kita ﻗ memakai eFaktur sejak 2015 Jaminan Kesehatan Nasional ﻗ BPJS Kesehatan itu juga sudah online ﻗ Edabu BPJS ketenagakerjaan ﻗ Edabu Tanyakan ke Import

- #4: Benda ﻗ benda digital / teknologi fisik device / alat teknologi yang sudah merasuk dalam kehidupan kita sehari hari ATM Tanya siapa yang pergi ke bank dalam sebulan terakhir Siapa yang ke ATM dalam sebulan terakhir Kita sekarang tak bisa lepas dari ATM Muncul petama kali tahun 60 an di Eropa, pengembangan ide dari para bankir dan IT ATM masuk ke Indonesia tahun 80 an Bank Niaga dan Hongkong Bank, sampai 98 masih ada bank yang tidak pakai ATM Sekarang kita tergantung, tp tren nya untuk transaksi non tunai kita pakai internet banking Mobile Phone - Tanya siapa yang punya lebih dari satu mobile phone Satu orang punya lebih dari satu Smart phone begitu personal sehingga ada yang kalau hp ketinggalan balik ke rumah, dompet ketinggalan ya udah lah. Lbh baik ketinggal hp dari dompet Begitu personal, untuk transaksi perbankan, email Kalau, hukum anak sekarang dengan dilarang mengunakan hp saja 1 bulan, dulu pergi ke kamar Fungsi di dalam hp yang pakai cukup sering mostly adalah kamera, sedikit2 selfie dan wefie Computer, mulai berkembang pelan pelan di tahun 80 an , mulai dari 90, di perusahan kita mungkin 95 ke atas, karena db pertama kita tercatat tahun 97 dan 98 Notebook / laptop ini sekitar tahun 90 masih jarang, sekarang juga sudah biasa kita lihat, perusahan kita memakai laptop tahun 2008/2009 dimulai dari Pak Victor, IT, mobile Tablet mulai dikenal sejak apple merilis IPAD tahun 2010 an, di perusahan kita mulai 2012, di awal oleh direksi, lalu staf lainnya seperti produksi dan marketing IT sudah menjadi bagian kebutuhan sehari ﻗ hari, teori mengenai kebutuhan menurut Abraham Maslow

- #5: 1. Kebutuhan Fisiologis /dasar, yang merupakan kebutuhan paling dasar pada manusia. Antara lain ; pemenuhan kebutuhan oksigen dan pertukaran gas, cairan (minuman), nutrisi (makanan), eliminasi, istirahat dan tidur, aktivitas, keseimbangan suhu tubuh, serta seksual. 2. Kebutuhan rasa aman dan perlindungan, dibagi menjadi perlindungan fisik dan perlindungan psikologis. Perlindungan fisik, meliputi perlindungan dari ancaman terhadap tubuh dan kehidupan seperti kecelakaan, penyakit, bahaya lingkungan, dll. Perlindungan psikologis, perlindungan dari ancaman peristiwa atau pengalaman baru atau asing yang dapat mempengaruhi kondisi kejiwaan seseorang. 3. Kebutuhan rasa cinta, yaitu kebutuhan untuk memiliki dan dimiliki, memberi dan menerima kasih sayang, kehangatan, persahabatan, dan kekeluargaan. 4. Kebutuhan akan harga diri dan perasaan dihargai oleh orang lain serta pengakuan dari orang lain. 5. Kebutuhan aktualisasi diri, ini merupakan kebutuhan tertinggi dalam hierarki Maslow, yang berupa kebutuhan untuk berkontribusi pada orang lain atau lingkungan serta mencapai potensi diri sepenuhnya.

- #6: Ternyata sekarang ini ada yang lebih mendasar lagi kebutuhan akan Wifi / internet Kebutuhan paket data masih mahal ya. Anak anak sekarang mencari wifi misal di restoran ﻗ restoran , bahkan anak2 juga sudah butuh wifi Kebutuhan akan baterai, sekarang udah lazim kita lihat bahwa smart phone dengan power bank, bahkan lebih gede powerbanknya dari hp Ada satu lagi yaitu steker listrik, ketika datang ke suatu tempat kita cari dulu mana yang ada steker listriknya, bahkan di bandara dan stasiun charger corner

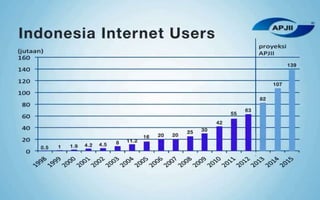

- #7: Penerapan teknologi Infomasi adalah internet Balik ke masalah internet Sebelum nya kita mau lihat data berikut Penguna Internet di Indonesia Jumlah No telp melebihi > jumlah penduduk Indonesia berdasarkan sensus penduduk tahun 2010 memiliki jumlah penduduk sebesar 237.641.326 juta jiwa, menjadikan negara ini negara dengan penduduk terbanyak ke-4 di dunia.[1] Jumlah ini diperkirakan akan terus bertambah sehingga diproyeksikan pada tahun 2015 penduduk Indonesia berjumlah 255 juta jiwa hingga mencapai 305 juta jiwa pada tahun 2035

- #8: Penguna internet sudah lebih dari 100 juta, dari tahun ke tahun semakin meningkat

- #9: Dari segi pemakai aplikasi Indonesia juga jagonya, membuka situs situs social media Ada Facebook, Twitter, Instagram, Path, dan lain-lainnya gitu ya Tipikal indonesia, datanya semua di luar negeri Indonesia ditempakan pada negara terbesar kelima pengguna twitter di bawah Amerika Serikat, Brazil, Jepang, dan Inggris Raya. Lima negara berikutnya, India, Meksiko, Kanada, Spanyol dan Filipina Dengan jumlah yang besa ini pasti ada masalah, 2 orang aja masalah, dalam group masalah nah nanti akan kita akan bahas masalah masalah terkait dengan security

- #10: APLIKASI DARI INDONESIA BERMUNCULAN SEPERTI GOJEK, GRAB APLIKASI MARKET PLACE ADA PENIPUAN2 Dengan jumlah yang besar ini pasti ada masalah, 2 orang aja masalah, 10, 100, 100 juta penguna masalah akan lebih besar lagi. Selanjutnya kita akan lebih lanjut hal hal yang terkait dengan security

- #11: Ceritakan sedikit tentang topeng anonymous Anonymous pada awalnya ialah kata dari bahasa inggris yang memiliki arti dalam bahsa Indonesia nya sebagai Anonim / Tidak Dikenal, namun nama tersebut memiliki arti berbeda di ranah internet / dunia digital, Anonymous ialah nama atau arti yang ditujukan kepada seorang / suatu individu / sekolompok / sekumpulan individu yang memiliki kemampuan untuk meretas atau membobol suatu sistem keamanan, baik itu keamanan pada suatu perangkat digital, situs / website, server, banking, ataupun hal lainya. Nah karena kebanyakan dari kegiatan yang disebutkan diatas ialah ilegal / bisa dikatakan melanggar hukum, para hacker menyampaikan pesan melalui video, demo ataupun dengan cara lain membutuhkan sebuah topeng untuk melindungi identitas mereka dalam hal ini Wajah / Muka. Disini dipakailah topeng Anonymous yang aslinya bernama topeng Guy Fawkes, dan topeng ini awalnya berasal dari film berjudul V for Vendetta.

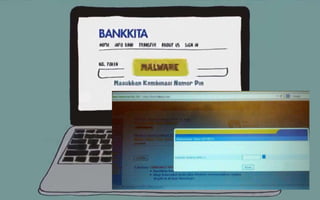

- #12: Kasus di Bank Di komputer nya terkena Malware = malicious software ﻗ virus / software yang jahat Akses situs bank, Malware-nya tuh aktif. Jadi kalau kita ke internet banking, dia mengeluarkan pop-up dan dia menanyakan kombinasi token kita. Jadi kalau Anda pakai token, sudah, ﻗWah ini sudah pasti aman nih.ﻗ Eh ternyata malware-nya ini menanyakan kombinasi pin di token itu. Begitu Anda masukkan, si malware-nya melakukan transaksi. Problem : masalah anda , komputer anda, kita gak ada kendali Kita buka web anda : kita gak tahu ini proses bank anda atau tidak Ini masih bingung kita, solusinya update antivirus terpada, penguna IT harus sadar

- #13: November - Desember 2014 http://www.tribunnews.com/bisnis/2014/12/03/transaksi-terganggu-ceo-singapore-exchange-minta-maaf Singapore Exchange Ltd menderita gangguan trading kedua dalam kurun waktu kurang dari sebulan. Kondisi itu menyebabkan Chief Executive Officer Magnus Bocker meminta maaf kepada investor dan broker di tengah kritisi yang datang dari pihak regulator. Asal tahu saja, hari ini, bursa terbesar di Asia Tenggara ini dibuka terlambat 3,5 jam dari jadwal karena adanya kerusakan software. Padahal, pada 5 November lalu, operator bursa ini juga menunda trading lebih dari dua jam karena adanya kegagalan power suplai. "Hal ini seharusnya tidak terjadi dan kami bertanggungjawab penuh. Kami tengah mereview proses yang tengah berlangsung untuk mencegah gangguan lain," jelas Bocker. Penipuan di media sosial Situs jual beli

- #14: Ceritakan sedikit tentang topeng anonymous Anonymous pada awalnya ialah kata dari bahasa inggris yang memiliki arti dalam bahsa Indonesia nya sebagai Anonim / Tidak Dikenal, namun nama tersebut memiliki arti berbeda di ranah internet / dunia digital, Anonymous ialah nama atau arti yang ditujukan kepada seorang / suatu individu / sekolompok / sekumpulan individu yang memiliki kemampuan untuk meretas atau membobol suatu sistem keamanan, baik itu keamanan pada suatu perangkat digital, situs / website, server, banking, ataupun hal lainya. Nah karena kebanyakan dari kegiatan yang disebutkan diatas ialah ilegal / bisa dikatakan melanggar hukum, para hacker menyampaikan pesan melalui video, demo ataupun dengan cara lain membutuhkan sebuah topeng untuk melindungi identitas mereka dalam hal ini Wajah / Muka. Disini dipakailah topeng Anonymous yang aslinya bernama topeng Guy Fawkes, dan topeng ini awalnya berasal dari film berjudul V for Vendetta.

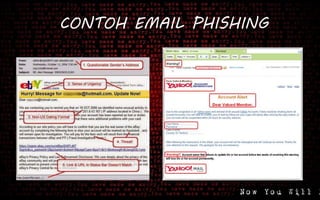

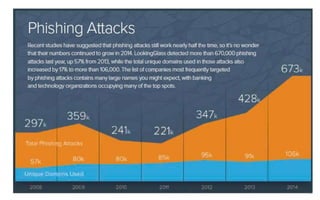

- #15: Berikan video Internet and Cyber Security Pencurian identitas Phishing itu adalah personal information fishing. Jadi dia seolah-olah, kita mancing data pribadi seseorang, data personal , pencurian identitas Mengupdate/ memverifikasi account, mengupgrade sistem Sarana yang digunakan berupa email yang berupa email palsu dan situs palsu, mungkin dari bank, ebay, situs jual beli online Mereka buat semirip mungkin dengan situs resminya, di emailnya juga mengunakan logo perusahaan resmi Yang mana dalam email itu dia akan meminta Anda untuk memasukkan data pribadi atau mengubah. Misalnya, yang awal-awalnya itu terjadi di bank. Jadi dia seolah-olah datang dari US Bank-kah atau Citibank. Berikut mereka dapatkan, lalu gunakan untuk kejahatan, misalnya untuk transaksi pembelanjaan online

- #16: 1. Alamat pengirim di pertanyakan

- #17: Contoh Kasus : Kenapa ini potensial phising

- #18: Jadi salah satu cara penangkalannya adalah kita mengajarkan kalau kita terima email yang tidak jelas atau emailnya itu menawarkan sesuatu yang keliatannya terlalu wah gitu ya, jangan klik link yang diminta. Demikian pula untuk data-data pribadi Anda, data pribadi Anda jangan diberikan dengan segera. Misalnya bank seolah-olah meminta data jangan dijawab melalui email atau melalui SMS atau melalui telepon tetapi Anda yang memulai atau menginisiasi koneksi atau menginisiasi komunikasi dan Anda berikan data. Hubungi admin anda

- #20: Spam adalah email yang kita tidak kehendaki. Jadi emailnya datang dan biasanya email itu berisikan tawaran-tawaran atau iklan-iklan. Nah problemnya adalah dari spam itu tadi kalau kita kaitkan dengan Phishing bisa jadi spam-nya itu berisi Phishing. Spam ini menghabiskan bandwitdh Menghabiskan storage Juga menghabiskan waktu jika kita pilah2 Repotnya spam dan Phishing tadi sering sulit ditangani karena tadi tulisan-tulisan manusia itu dia bervariasi sehingga kalau kita buatkan suatu program atau suatu sistem yang untuk memfilter seringkali bobol. Nah itulah sebabnya Anda juga kalau menerima email yang tidak jelas maka dengan dibuka, delete, atau minta kepada administrator di tempat Anda untuk membuat sistem untuk melakukan filtering terhadap sistem spam. Contoh snowden

- #22: Virus komputer dapat merusak (misalnya dengan merusak data pada dokumen), membuat pengguna komputer merasa terganggu, maupun tidak menimbulkan efek sama sekali.

- #24: Malware, browser hijack , membajak browser, halaman search engine pada suatu browser di ganti paksa oleh si malware

- #25: Skimmer itu adalah sebuah alat yang bisa digunakan untuk mengambil dan mencatat data dari kartu kita. Nah kalau kita perhatikan ini misalnya contoh kartu ATM kita, atau kartu kredit, bentuknya sama. Di bagian belakang ini terdapat magnetic stripe, yang hitam. Ini adalah magnetic stripe kita. Kalau kita memasukkan kartu ini ke mesin ATM, maka si mesin ATM akan membaca data yang ada di magnetic stripe. Stop : Quizzz

- #26: Lanjut ke teori security Konsep /aspek keamanan informasi Teori Security secara umum dapat dianggap sebagai 3 hal C - Confidentiality ﻗ Kerahasiaan informasi/data Asset yang di proteksi hanya mereka yang memiliki hak yang boleh mengakses informasi tertentu. kalau kita membuat rekening bank maka kita memberikan data. Contoh kita membuat rekening di bank maka akan ditanyakan nama, alamat, tempat tanggal lahir, untuk hal-hal tertentu ditanyakan nama ibu kandung dan seterusnya. contoh lainnya di perusahaan ﻗ tanyakan I - Integrity ﻗ Memastikan Data tidak boleh dibuka tanpa izin pemiliknya memastikan bahwa informasi tersebutﮊﮮﮊﮮﮊﮮ masih utuh, akurat, dan belum dimodifikasi oleh pihak yang tidak berhak contoh rekening tabungan kita saldonya 5 juta , gak boleh tiba ﻗ tiba nolnya hilang satu atau nambah satu Contoh ada serangan virus data kita jadi di ubah Contoh di perusahaan A ﻗ Availability - Ketersediaan data ketika dibutuhkan Di Indonesia ini banyak ya perusahaan electronic commerce. Tiba-tiba sistemnya tidak tersedia. Dia down misalnya selama sehari, maka tidak terjadi transaksi maka perusahaan kita rugi Sistem server kita Tanyakan ke bagian masing ﻗ masing data apa yang confidential di masing masing bagian 1. Confidentiality Keamanan informasi menjamin bahwa hanya mereka yang memiliki hak yang boleh mengakses informasi tertentu. Pengertian lain dari confidentiality merupakan tindakan pencegahan dari orang atau pihak yang tidak berhak untuk mengakses informasi. 2. Integrity Keamanan informasiﮊﮮ menjamin kelengkapan informasi dan menjaga dari kerusakan atau ancaman lain yang mengakibatkan berubah informasi dari aslinya. Pengertian lain dari integrity adalah memastikan bahwa informasi tersebutﮊﮮﮊﮮﮊﮮ masih utuh, akurat, dan belum dimodifikasi oleh pihak yang tidak berhak 3. Availability Keamanan informasi menjamin pengguna dapat mengakses informasi kapanpun tanpa adanya gangguan dan tidak dalam format yang tidak bisa digunakan. Pengguna dalam hal ini bisa jadi manusia, atau komputer yang tentunya dalam hal ini memiliki otorisasi untuk mengakses informasi. Availability meyakinkan bahwa pengguna mempunyai kesempatan dan akses pada suatu informasi. Security kalau kita bicara ya, umumnya kita bicara security itu bentuknya itu teknis ya. Wah, encryption, protection, hacking, back-up, segala macam itu. Update antivirus Update software aplikasi Update os Gunakan firewall

- #27: http://www.itgovernance.co.uk/blog/three-pillars-of-cyber-security/ Di Singkat PPT People ﺅ aspek terpenting dalam security, bisa seperti pedang bisa baik bisa jahat hacker, atau baik ﻗ menjaga sistem, perlu di edukasi Process ﺅ Policy, standard, procedure ﺅ langkah langkah dalam pembentukan security Jadi bagi perusahaan juga, si orang-orang itu juga, security bisa dijadikan kebiasaan, sehingga menjadi habit atau kebiasaan ya, dalam hal bekerja. Sama seperti kita meninggalkan rumah, kita kunci, sama juga, ketika kita meninggalkan kerja, kita lock password kita atau kita log out, gitu ya, sehingga kita tidak membiarkan informasi berceceran di atas meja kita, di komputer kita ketika pulang gitu ya. Itu masalah people. policy and procedure. Yang ini biasanya juga sama, dianggap sebagai barrier. Kenapa saya harus pasang antivirus, harus update terus? Kenapa saya harus ganti password, berapa ya, tiga bulan sekali, dan seterusnya. Atau tadi ya, clean desk, clean screen policy. Kenapa harus melakukan itu? Nah ini, kalau tidak dijelaskan maka dianggap sebagai barrier dan tidak akan dituruti oleh orang-orang tadi. Jadi proses pun harus kita ajarkan. Technology Kalau dulu, orang masuk kantor, bisa kita batasi ya. Kalau sekarang orang masuk kantor, dibatasi akses internetnya, ah, dia bilang, ﻗEnggak masalah. Saya pakai tethering saja.ﻗ Pasang ke laptopnya sendiri, pasang ke komputernya sendiri. Wah, repotlah kantor kita ya. Di sini sudah kita proteksi dengan firewall, eh tiba-tiba user-nya nyolok internet sendiri ya. Jadi susah. Ada istilah yang namanya BYOD, bring your own device. Misalnya, bolehkah pekerja membawa perangkatnya sendiri ke tempat kerja? Nah itu isu yang bikin kita pusing juga. Itu terkait dengan teknologi. Ya bagaimana lagi ya, kita tidak bisa membatasi teknologi ya. Tapi dari sisi tadi, ya kita harus mengajari orang-orangnya dan kita membuat proses-proses yang lebih baik lagi.

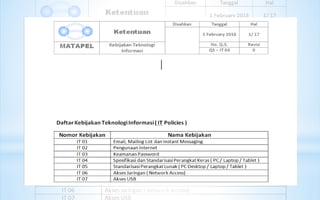

- #28: Apakah kita mempunyai policy yang mengatur keamanan informasi ini ; ISO 9001 kita QS IT 04 Mengenai security standar internasionalnya ada yaitu ISO 27000:2016 Information security management systems Beberapa isi qs di adopt dari iso 27000 seperti saya ambil yang penting2

- #29: 2. TERKAIT DENGAN RAHASIA

- #30: 2. TERKAIT DENGAN RAHASIA

- #31: 2. TERKAIT DENGAN RAHASIA

- #32: 2. TERKAIT DENGAN RAHASIA

- #33: Lihat minggu 1 Analogi pintu yang di gembok ﻗ CONTOH SEPERTI IMPLEMENTASI PASSWORD, DAN SERVER PAJAK Jadi ini untuk menunjukkan bahwa keamanan dan kenyamanan itu agak sedikit bertolak belakang. Untuk itu memang kita harus memilah-milah dan memang Anda harus memilih sejauh mana kenyamanan Anda ingin korbankan. Sejauh mana keamanan ingin didapatkan. Itulah sebabnya kalau kita berbicara soal kenyamanan, berbeda antara keamanan untuk personal pribadi kita, instansi. Instansi juga bervariasi, ada instansi yang terkait dengan transaksi, contohnya perbankan, ada instansi perkantoran, dan juga ada instansi militer misalnya. Jadi tingkat keamanannya tentu saja berbeda Keamanan berbeda, di tiap2 tempat di rumah, kantor, instalasi militer, instalasi nuklir Keluar rumah, pintu kunci, gembok, teralis, terus ada pagar, begitu hp dompet lupa, buka lagi Sama ke mesin atm , pin, kartu, jari, dna, rambut Memang lebih secure tetapi susah Security di anggap sebagai penghalang = barrier, harus ganti password , 3x seminggu

- #34: Security untuk meningkatkan - ini sisi teknologi

- #35: Berikan kesimpulan dan berikan quote Joseph "Chris" Pirillo (born July 26, 1973) is the founder and CEO of LockerGnome, Inc., a network of blogs, web forums, mailing lists, and online communities. He spent two years hosting the TechTV television program Call for Help, where he also hosted the first annual Call-for-Help-a-Thon. He now hosts videos on several Internet sites, including CNN, YouTube, Ustream, CBC.ca and his own website.[3]