It risk management with octave sm

- 1. MANAJEMEN RISIKO ASET OCTAVESM Didit Bagus Prasetyo 1412411055 Iman Saladin B.A 1412410512 Lisa Artha Sari 1412410134 M. Fadly Kurniawan 1412410651 Nur Fitri Ika Insanti 1412409454 Restu Pinasthika 1412409435

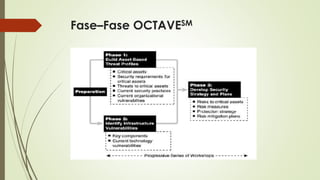

- 2. Pendahuluan ď‚´ OCTAVESM menjelaskan suatu evaluasi risiko keamanan information yang komprehensif, sistematik, konteks. ď‚´ Dengan metode OCTAVESM suatu organisasi dapat membuat keputusan perlindungan informasi berdasarkan risiko terhadap kerahasiaan, integritas, dan ketersediaan aset kritis dari teknologi informasi (TI). ď‚´ OCTAVESM menggunakan tiga fase dalam meneliti masalah organisasi dan teknologi untuk merakit gambaran yang komprehensif tentang kebutuhan keamanan informasi dari suatu organisasi.

- 3. Prinsip dan Atribut Prinsip Atribut Self-direction Analysis team Augmenting analysis team skills Adaptable measures Catalog of practices Generic threat profile Catalog of vulnerabilities Defined process Defined evaluation activities Documented evaluation results Evaluation scope Foundation for a continuous process Next steps Catalog of practices Senior management participation Forward-looking view Focus on risk Focus on the critical few Evaluation scope Focused activities

- 4. Prinsip dan Atribut Prinsip Atribut Integrated management Organizational and technological issues Business and information technology participation Senior management participation Open communication Collaborative approach Global perspective Organizational and technological issues Business and information technology participation Teamwork Analysis team Augment analysis team skills Business and information technology participation Collaborative approach

- 6. Fase 1 : Membangun Profil Ancaman (Threat Profile) Berbasis Aset  Hal – hal yang dilakukan dalam fase ini antara lain :  Mengindentifikasi aset kritis.  Apa yang dilakukan untuk melindungi aset kritis tersebut.  Persyaratan keamanan untuk setiap aset yang diidentifikasi  Output dari fase ini adalah  Aset Kritis  Persyaratan keamanan untuk aset kritis  Anacaman terhadap aset kritis  Praktek keamanan saat ini  Kerentanan organisasi saat ini

- 8. Aktivitas pada Fase 1: Aktivitas pada fase 1 adalah : 1. Identifikasi aset relatif dan prioritas 2. Mengidentifikasi bidang yang menjadi perhatian. 3. Mengidentifikasi persyaratan keamanan untuk aset yang paling kritis 4. Mengumpulkan pengetahuan dari praktik keamanan saat ini dan kerentanan organisasi. 5. Konsolidasi informasi dari proses 1 sampai 3. 6. Memilih aset kritirs. 7. Menyempurnakan presyaratan keamanan untuk aset kritis. 8. Mengidentifikasi dari ancaman terhadap aset kritis Proses 1 - 3 Proses 4

- 9. Fase 2 : Mengidentifikasi Kerentanan Infrasruktur  Hal – hal yang dilakukan dalam fase ini antara lain :  Periksa Network Access  Mengidentifikasi Kelas Komponen IT untuk Setiap aset  Tentukan ketahanan terhadap Serangan Jaringan  Output dari fase ini adalah  Komponen kunci  Kerentanan teknologi saat ini

- 10. Proses Fase 2

- 11. Aktivitas pada Fase 2: Aktivitas pada fase 2 adalah : 1. Mengidentifikasi kelas komponen utama 2. Mengidentifikasi komponen infrastruktur untuk diperiksa 3. Menjalankan alat evaluasi kerentanan pada komponen infrastruktur yang dipilih 4. Meninjau kerentanan teknologi dan meringkas hasil Proses 5 Proses 6

- 12. Fase 3 : Mengembangkan Strategi dan Rencana Keamanan  Hal – hal yang dilakukan dalam fase ini antara lain :  Identifikasi Resiko untuk Aset Kritis  Mengembangkan strategi perlindungan dan rencana mitgasi.  Analisis berdasarkan fase sebelumnya.  Output dari fase ini adalah  Risiko terhadap aset kritis  Pengukuran risiko  Startegi perlindungan  Rencana mitigasi risiko

- 13. Proses Fase 3

- 14. Aktivitas pada Fase 3: Aktivitas pada fase 3 adalah : 1. Mengidentifikasi dampak dari ancaman aset kritis 2. Membuat kriteria evaluasi risiko 3. Evaluasi dampak dari ancaman aset kritis 4. Konsolidasi informasi dari proses 1 sampai 3 5. Mereview informasi risiko 6. Membuat strategi perlindungan 7. Membuat rencana mitigasi 8. Membuat daftar tindakan Proses 7 Proses 8

- 15. Case Study : System XYZ (Critical Assets and Threat) ď‚´ Aset kritis pada case study ini adalah system XYZ. ď‚´ Konsen dari area aset kritis ini (areas of concern)antara lain : ď‚´ Orang-orang sengaja memasukkan data yang salah ke dalam sistem XYZ. Hal ini menyebabkan catatan yang salah pada sistem tersebut. ď‚´ Seseorang bisa menggunakan catatan dari sistem XYZ untuk keuntungan pribadi. ď‚´ Kelemahan yang melekat dan kerentanan dalam sistem XYZ dapat dieksploitasi oleh penyerang untuk melihat atau mengubah informasi penting dalam catatan.

- 16. Case Study : System XYZ (Threat Properties)  Propertis ancman :  Concern 1 :  asset – penyimpanan system XYZ  access – network (data yang dimasukan dan direkam pada sebuah sistem)  actor – insiders (staff yang memiliki askes)  ·motive – accidental  outcome – modification (Data yang salah, dimodifikasi)

- 17. Case Study : System XYZ (Threat Properties)  Propertis ancman :  Concern 2 :  asset – penyimpanan system XYZ  access – network (aktor dapat mengakses record dari sistem)  actor – insiders dan outsider(staff atau pihak luar yang memiliki askes )  ·motive – deliberate  outcome – disclosure (aktor iniyang bisa melihat informasi seharusnya ia tidak bisa melihat )

- 18. Case Study : System XYZ (Threat Properties)  Propertis ancman :  Concern 3 :  asset – penyimpanan system XYZ  access – network (aktor dapat mengakses record dari sistem)  actor – outsider(pihak luar ang menyerang sistem ini )  ·motive – deliberate  outcome – disclosure ,modification

- 19. Case Study : System XYZ (Threat Profile)

- 20. Case Study : Sytem XYZ (Key Component and Vulnerabilities) Key Component Server Network Router Switch Security Firewall Security Access Matrix User Access Matrix Workstation PC User

- 21. Case Study : System XYZ (Key Component and Vulnerabilities) Component Tools Scan/Review Vulnerability Summary Server Improve-UR- Network Y 3 High 2 Medium Router Y 1 High Switch Y 1 High Firewall Y 1 High Security Access Matrix Review Y 5 High User Access Matrix Y 5 High Workstation Improve-UR- Network Y 2 high PC User 1 Vulnerabilies-R- Found Y 2 Medium PC User 2 Y 2 Medium

- 22. Case Study : Sytem XYZ ( Vulnerability Security Level)

- 23. Case Study : Sytem XYZ (Impact & Probability) Case Actor Motive Outcome Impact Probability 1 Inside Accidental Modification High Medium 2 Inside Deliberate Disclosure High High Outside Deliberate Disclosure High Medium 3 Outside Deliberate Disclosure High Medium Modification High Medium

- 24. Case Study : Sytem XYZ (Evalutaion) Case Impact Probability Evaluation 1 High Medium High 2 High High High High Medium High 3 High Medium High High Medium High

- 25. Case Study : System XYZ ( Impact ) Tingkatan impact berdasarkan : ď‚´Reputation/customer confidence ď‚´Life/health of customers ď‚´Productivity ď‚´Fines/legal penalties ď‚´Finances ď‚´Facilities

- 26. Case Study : System XYZ ( Probability & Evaluation)

- 27. Case Study : System XYZ (Strategi Perlindungan) Case Actor Motive Outcome Strategi Perlindungan 1 Inside Accidental Modification Security Awareness and Training 2 Inside Deliberate Disclosure Security Awareness and training, Security management and Security Policies Outside Deliberate Disclosure Security management 3 Outside Deliberate Disclosure Security management Modification Security management

- 28. Case Study : System XYZ (Mitigation Plan) Case Actor Motive Outcome Mitigation Plan 1 Inside Accidental Modification Menerapkan fungsi maker checker 2 Inside Deliberate Disclosure Mengupadate UAM dan SAM, mengupadte firewall, router, switch Outside Deliberate Disclosure Mengupadte firewall, router, switch 3 Outside Deliberate Disclosure Mengupadte firewall, router, switch Modification Mengupadte firewall, router, switch

- 29. Referensi ď‚´ Dorofee, Audrey & Albets, Christopher. (2002). Managing Information Security Risks: The OCTAVESM Approach. Adison Wesley. ď‚´ Dorofee, Audrey & Albets, Christopher. OCTAVESM* Threat Profiles. Carnegie Mellon University.

- 30. TERIMA KASIH