Kriptografi dan enkripsi

- 1. KRIPTOGRAFI DAN ENKRIPSI Aurelia Vitania Rusli 42518059 3C TKJ

- 2. PENGANTAR KRIPTOGRAFI Kriptografi dapat dimaknai sebagai kajian untuk melindungi data dengan menggunakan sejumlah teknik penyembunyian rahasia data berupa kunci rahasia untuk digunakan dalam proses enchipering data. Dengan maksud bahwa hanya orang yang ber-hak-lah yang dapat membaca data yang dilindungi tersebut, dengan melakukan proses deciphering data terhadap data yang dikirimkan. Dalam kriptografi dikenal proses enkripsi (enchipering data) dan dekripsi (dechipering data), yang analogi dengan proses modulasi dan demodulasi pada proses transmisi sinyal informasi pada sistem telekomunikasi. Namun enkripsi dan dekripsi lebih dikhususkan untuk melindungi data yang dikirimkan sebelum ditransmisikan oleh transceiver. Ilmu yang ditujukan untuk mempelajari dan melakukan eksplorasi seputar keamanan pengiriman sebuah pesan (message).Sedangkan praktisi yang menggunakannya sering disebut dengan kriptografer (cryptographer). Kriptografi berasal dari kata cryptography yang diadopsi dari bahasa Yunani untuk merujuk kepada ŌĆ£secret-writingŌĆØ. Jadi bisa disimpulkan kriptografi adalah ilmu yang mempelajari teknik-teknik, biasanya berdasar pada matematika, yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, serta otentikasi. Umumnya digunakan terutama dalam bidang pertahanan dan keamanan. Juga banyak diaplikasikan untuk segala aktivitas yang berhubungan dengan Teknologi Informasi, dengan dasar pengembangannya menggunakan model matematika.

- 3. SKEMA SISTEM KRIPTOGRAFI Untuk memahaminya kita modelkan skema tersebut dengan sebuah fungsi matematika sebagai berikut : Plaintext : x Algoritma : tambahkan x dengan bilangan 13 Key : f(x) Ciphertext : (x+13)

- 5. ELEMEN-ELEMEN SISTEM KRIPTOGRAFI 1. Plaintext: yakni pesan sumber yang sediakalanya pertama sekali dibuat oleh user; dapat dibaca oleh orang umumnya. 2. Ciphertext: ini adalah bentuk setelah pesan dalam plaintext telah diubah bentuknya menjadi lebih aman dan tidak dapat dibaca. Proses mengubah plaintext menjadi ciphertext disebut encryption (enciphering), dan proses membalikkannya kembali disebut decryption (deciphering). 3. Cryptographic algorithm: yaitu mekanisme/tahapan yang digunakan berdasar operasi matematika untuk mengubah plaintext menjadi ciphertext. 4. Key: yakni kunci yang digunakan berdasar pada cryptographic algorithm untuk melakukan proses enkripsi dan dekripsi kepada pesan yang dikirimkan. Ini mengartikan bahwa hanya user yang memiliki key saja yang dapat men-decrypt sebuah pesan dalam bentuk ciphertext.

- 6. SKEMA PROSES ENKRIPSI DAN DEKRIPSI

- 7. Pada sistem kriptografi yang handal bisa melewatkan sebuah pesan dalam bentuk ciphertext pada sebuah kanal yang belum tentu aman. Ada tiga aspek untuk melindungi sebuah pesan yang ingin dikirimkan, yaitu dengan memberi lapisan keamanan pada sisi: pengirim, penerima, dan kanal yang digunakan untuk media pengiriman. Kesimpulannya, sistem kriprografi (cryptosystem) adalah interaksi diantara elemen- elemen sistem yang terdiri dari: algoritma kriptografi, plaintext, ciphertext, dan kunci untuk menghasilkan bentuk baru dari perubahan bentuk sebelumnya.Orang yang berusaha untuk melakukan penyadapan atau pembongkaran disebut dengan penyadap (eavesdropper) atau intruder.

- 8. Bidang-bidang yang biasanya mengaplikasikan kriptografi seperti: 1. proses pengiriman data melalui kanal komunikasi (kanal suara atau kanal data). 2. mekanisme penyimpanan data ke dalam disk-storage. Skema Implementasi Kriptografi Implementasi Kriptografi pada image

- 9. Tujuan Kriptografi secara umum adalah: 1.Menjaga kerahasiaan (confidentiality) pesan. 2.Keabsahan pengirim (user authentication). 3.Keaslian pesan (message authentication). 4.Anti-penyangkalan (non-repudiation).

- 10. Jika disimbolkan: P = plaintext C = chipertext maka: ŌĆó Fungsi pemetaan P . C disebut E (encryption), sehingga dapat dituliskan sebagai berikut: E(P) = C ŌĆó Fungsi pemetaan C . P disebut D (decryption), sehingga dapat dituliskan sebagai berikut: D(C) = P Kekuatan sebuah sistem kriptografi terletak pada hal yaitu: semakin banyak usaha yang diperlukan, untuk membongkar sebuah cryptosystems, maka semakin lama waktu yang dibutuhkan; sehingga semakin kuat algoritma kriptografi yang digunakan, artinya semakin aman digunakan untuk menyandikan pesan. Sebuah algoritma cryptography bersifat restricted, apabila kekuatan kriptografi-nya ditentukan dengan menjaga kerahasiaan algoritma tersebut.

- 11. CRYPTANALYSIS DAN CRYPTOLOGY Hubungan antara cryptanalysis dan cryptology dapat dijelaskan sebagai berikut: ŌĆó Cryptanalysis adalah cara yang digunakan untuk memecahkan chipertext menjadi plaintext tanpa mengetahui kunci (key) yang sebenarnya. User yang melakukannya disebut cryptanalyst. ŌĆó Cryptology adalah studi yang dilakukan untuk mempelajari segala bentuk tentang cryptography dan cryptanalysis.

- 12. Kesimpulan yang dapat diambil adalah sebagai berikut: 1. Persamaan cryptography dan cryptanalysis yaitu: mengeksplorasi bagaimana proses menerjemahkan ciphertext menjadi plaintext. 2. Perbedaan cryptography dan cryptanalysis yaitu: ŌĆó Cryptography bekerja secara legal berdasar proses legitimasi sebagaimana mestinya (yakni pengirim atau penerima pesan). ŌĆó Cryptanalysis bekerja secara ilegal karena dilakukan dengan cara menyadap untuk memungkin yang tidak berhak mengakses informasi.

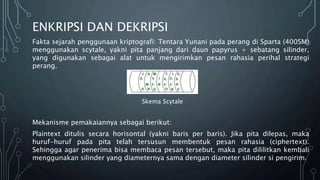

- 13. ENKRIPSI DAN DEKRIPSI Fakta sejarah penggunaan kriptografi: Tentara Yunani pada perang di Sparta (400SM) menggunakan scytale, yakni pita panjang dari daun papyrus + sebatang silinder, yang digunakan sebagai alat untuk mengirimkan pesan rahasia perihal strategi perang. Mekanisme pemakaiannya sebagai berikut: Plaintext ditulis secara horisontal (yakni baris per baris). Jika pita dilepas, maka huruf-huruf pada pita telah tersusun membentuk pesan rahasia (ciphertext). Sehingga agar penerima bisa membaca pesan tersebut, maka pita dililitkan kembali menggunakan silinder yang diameternya sama dengan diameter silinder si pengirim. Skema Scytale

- 14. JENIS ŌĆō JENIS KRIPTOGRAFI 1. Kriptografi Simetris 2. Kritografi Asimetris

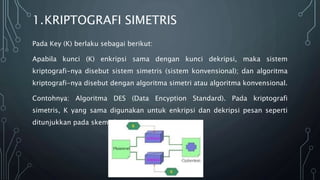

- 15. 1.KRIPTOGRAFI SIMETRIS Pada Key (K) berlaku sebagai berikut: Apabila kunci (K) enkripsi sama dengan kunci dekripsi, maka sistem kriptografi-nya disebut sistem simetris (sistem konvensional); dan algoritma kriptografi-nya disebut dengan algoritma simetri atau algoritma konvensional. Contohnya: Algoritma DES (Data Encyption Standard). Pada kriptografi simetris, K yang sama digunakan untuk enkripsi dan dekripsi pesan seperti ditunjukkan pada skema berikut ini:

- 16. 1.KRIPTOGRAFI SIMETRIS Kelebihan algoritma simetris: ŌĆó Kecepatan operasi lebih tinggi bila dibandingkan dengan algoritma asimetris. ŌĆó Karena kecepatan operasinya yang cukup tinggi, maka dapat digunakan pada sistem real-time. Kelemahan algoritma simetris: ŌĆó Untuk tiap pengiriman pesan dengan user yang berbeda dibutuhkan kunci yang berbeda juga, sehingga akan terjadi kesulitan dalam manajemen kunci tersebut.

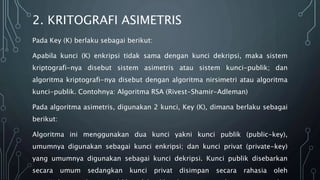

- 17. 2. KRITOGRAFI ASIMETRIS Pada Key (K) berlaku sebagai berikut: Apabila kunci (K) enkripsi tidak sama dengan kunci dekripsi, maka sistem kriptografi-nya disebut sistem asimetris atau sistem kunci-publik; dan algoritma kriptografi-nya disebut dengan algoritma nirsimetri atau algoritma kunci-publik. Contohnya: Algoritma RSA (Rivest-Shamir-Adleman) Pada algoritma asimetris, digunakan 2 kunci, Key (K), dimana berlaku sebagai berikut: Algoritma ini menggunakan dua kunci yakni kunci publik (public-key), umumnya digunakan sebagai kunci enkripsi; dan kunci privat (private-key) yang umumnya digunakan sebagai kunci dekripsi. Kunci publik disebarkan secara umum sedangkan kunci privat disimpan secara rahasia oleh

- 18. 2. KRITOGRAFI ASIMETRIS Pada kriptografi asimetris, K1 digunakan untuk enkripsi plaintext dan K2 digunakan untuk dekripsi ciphertext seperti ditunjukkan sebagai berikut: a) Kelebihan algoritma asimetris: ŌĆó Masalah keamanan pada distribusi kunci dapat lebih baik. ŌĆó Masalah manajemen kunci yang lebih baik karena jumlah kunci yang lebih sedikit. b)Kelemahan algoritma asimetris: ŌĆó Kecepatan yang lebih rendah bila dibandingkan dengan algoritma simetris. ŌĆó Untuk tingkat keamanan sama, kunci yang digunakan lebih panjang dibandingkan dengan algoritma simetris.

- 19. 1. Algoritma block cipher : Informasi/data yang hendak dikirim dalam bentuk blok-blok besar (misal 64-bit) dimana blok-blok ini dioperasikan dengan fungsi enkripsi yang sama dan akan menghasilkan informasi rahasia dalam blok-blok yang berukuran sama juga. Contoh: RC4, Seal, A5, Oryx. 2. Algoritma stream cipher : Informasi/data yang hendak dikirim dioperasikan dalam bentuk blok-blok yang lebih kecil (byte atau bit), biasanya satu karakter per-satuan waktu proses, menggunakan tranformasi enkripsi yang berubah setiap waktu. Contohnya: Blowfish, DES, Gost, Idea, RC5, Safer, Square, Twofish, RC6, Loki97. SEBUAH ALGORITMA KRIPTOGRAFI DIKATAKAN AMAN (COMPUTATIONALLY SECURE) BILA MEMENUHI TIGA KRITERIA BERIKUT:

- 20. Salah satu contoh teknik public key cryptography (Kriptografi Asimetris ) yang saat ini digunakan untuk transaksi elektronis dunia maya (internet) adalah digital signature. Prinsip utama digital signature adalah terletak labelling unik subscriber pada akhir form transaksi yang disepakati olehnya untuk dikirimkan. Tujuan digital signature ini untuk memastikan identitas seseorang atau labelling untuk copyright sebuah produk (software maupun hardware). Untuk proses enkripsi digunakan kunci privat, sedangkan untuk proses dekripsi-nya menggunakan kunci publik. Kriptografi Asimetris untuk jenis Digital Signature

- 21. KRIPTOGRAFI DENGAN MENGGUNAKAN KEY (K) Saat ini algoritma bersifat restricted tidak lagi banyak digunakan; dengan alasan tidak cocok dalam penggunaan pada karakter open-systems. Pada lingkungan dengan karakter open-systems, kekuatan algoritma cryptograpy- nya terletak pada key yang digunakan, yakni berupa deretan karakter atau bilangan bulat. Dengan menggunakan key (K), fungsi enkripsi dan dekripsi berubah menjadi: ŌĆó EK(P) = C ( untuk enkripsi ) ŌĆó DK(C) = P (untuk dekripsi ) ŌĆó DK(EK(P)) = P (untuk ekivalen) Skema Proses Enkripsi dan Dekripsi dengan K

- 22. ’üŖ THANK YOU ’üŖ