Loggingenmonitoringpresentatiemetpenetratietesten

- 1. Technische audits Logging audit Penetratie test Ferdinand Uittenbogaard 2013

- 2. Inhoud ŌĆó Logging ŌĆó Penetratie testen ŌĆó Wat kan de ADR bieden: ŌĆó Vooraf advies ŌĆó oordeel Technische audit | 2013

- 3. Risico┬┤s gebrekkige logging ŌĆó Incident management (trends) (brandblussen) ŌĆó Geen inzicht in systeemkosten. ŌĆó VM┬┤s goedkoper? ŌĆó Performance support staff? ŌĆó Scale up of scale out beslissingen ŌĆó Geen inzicht in system utilisation ŌĆó Geen inzicht in systeemperformance ŌĆó Geen value management op afgeronde projecten ŌĆó 80/20 regel voettekst3

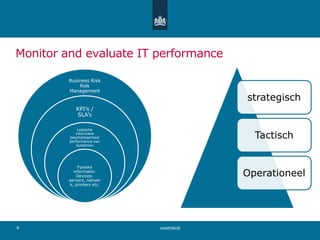

- 4. Monitor and evaluate IT performance voettekst4 strategisch Tactisch Operationeel Business Risk Risk Management KPIŌĆÖs / SLAŌĆÖs Logische informatie beschikbaarheid performance van systemen Fysieke informatie: Devices: servers, netwer k, printers etc.

- 5. Management informatie (maandrapportage) Wat moet het management weten om beslissingen te kunnen nemen? Welke zaken moeten daartoe gemeten worden? Daarna moet de informatie systematisch gemeten worden. voettekst5 Rapportage framework Meetinformatie Systematische meeting

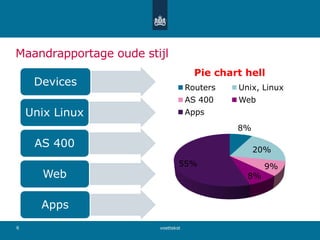

- 6. Maandrapportage oude stijl 8% 20% 9% 8% 55% Pie chart hell Routers Unix, Linux AS 400 Web Apps voettekst6 Devices Unix Linux AS 400 Web Apps

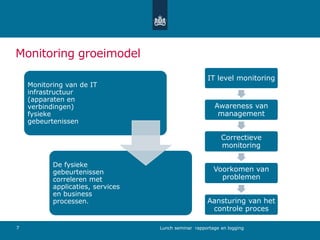

- 7. Monitoring groeimodel Lunch seminar rapportage en logging7 Monitoring van de IT infrastructuur (apparaten en verbindingen) fysieke gebeurtenissen De fysieke gebeurtenissen correleren met applicaties, services en business processen. IT level monitoring Awareness van management Correctieve monitoring Voorkomen van problemen Aansturing van het controle proces

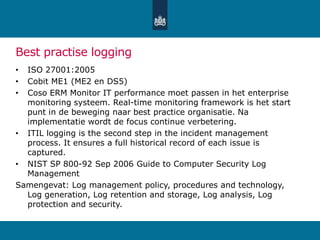

- 8. Best practise logging ŌĆó ISO 27001:2005 ŌĆó Cobit ME1 (ME2 en DS5) ŌĆó Coso ERM Monitor IT performance moet passen in het enterprise monitoring systeem. Real-time monitoring framework is het start punt in de beweging naar best practice organisatie. Na implementatie wordt de focus continue verbetering. ŌĆó ITIL logging is the second step in the incident management process. It ensures a full historical record of each issue is captured. ŌĆó NIST SP 800-92 Sep 2006 Guide to Computer Security Log Management Samengevat: Log management policy, procedures and technology, Log generation, Log retention and storage, Log analysis, Log protection and security.

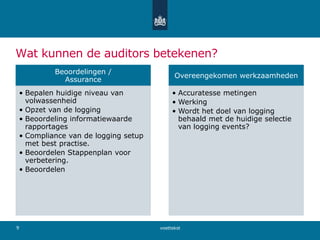

- 9. Wat kunnen de auditors betekenen? voettekst9 Beoordelingen / Assurance ŌĆó Bepalen huidige niveau van volwassenheid ŌĆó Opzet van de logging ŌĆó Beoordeling informatiewaarde rapportages ŌĆó Compliance van de logging setup met best practise. ŌĆó Beoordelen Stappenplan voor verbetering. ŌĆó Beoordelen Overeengekomen werkzaamheden ŌĆó Accuratesse metingen ŌĆó Werking ŌĆó Wordt het doel van logging behaald met de huidige selectie van logging events?

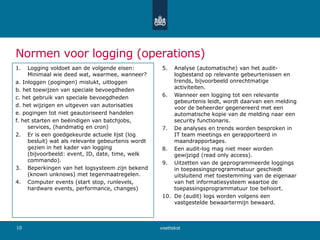

- 10. Normen voor logging (operations) 1. Logging voldoet aan de volgende eisen: Minimaal wie deed wat, waarmee, wanneer? a. Inloggen (pogingen) mislukt, uitloggen b. het toewijzen van speciale bevoegdheden c. het gebruik van speciale bevoegdheden d. het wijzigen en uitgeven van autorisaties e. pogingen tot niet geautoriseerd handelen f. het starten en beëindigen van batchjobs, services, (handmatig en cron) 2. Er is een goedgekeurde actuele lijst (log besluit) wat als relevante gebeurtenis wordt gezien in het kader van logging (bijvoorbeeld: event, ID, date, time, welk commando). 3. Beperkingen van het logsysteem zijn bekend (known unknows) met tegenmaatregelen. 4. Computer events (start stop, runlevels, hardware events, performance, changes) 5. Analyse (automatische) van het audit- logbestand op relevante gebeurtenissen en trends, bijvoorbeeld onrechtmatige activiteiten. 6. Wanneer een logging tot een relevante gebeurtenis leidt, wordt daarvan een melding voor de beheerder gegenereerd met een automatische kopie van de melding naar een security functionaris. 7. De analyses en trends worden besproken in IT team meetings en gerapporteerd in maandrapportages. 8. Een audit-log mag niet meer worden gewijzigd (read only access). 9. Uitzetten van de geprogrammeerde loggings in toepassingsprogrammatuur geschiedt uitsluitend met toestemming van de eigenaar van het informatiesysteem waartoe de toepassingsprogrammatuur toe behoort. 10. De (audit) logs worden volgens een vastgestelde bewaartermijn bewaard. voettekst10

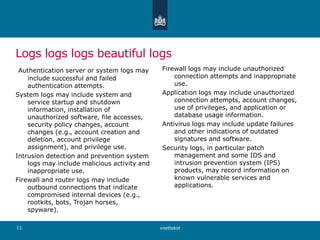

- 11. Logs logs logs beautiful logs Authentication server or system logs may include successful and failed authentication attempts. System logs may include system and service startup and shutdown information, installation of unauthorized software, file accesses, security policy changes, account changes (e.g., account creation and deletion, account privilege assignment), and privilege use. Intrusion detection and prevention system logs may include malicious activity and inappropriate use. Firewall and router logs may include outbound connections that indicate compromised internal devices (e.g., rootkits, bots, Trojan horses, spyware). Firewall logs may include unauthorized connection attempts and inappropriate use. Application logs may include unauthorized connection attempts, account changes, use of privileges, and application or database usage information. Antivirus logs may include update failures and other indications of outdated signatures and software. Security logs, in particular patch management and some IDS and intrusion prevention system (IPS) products, may record information on known vulnerable services and applications. voettekst11

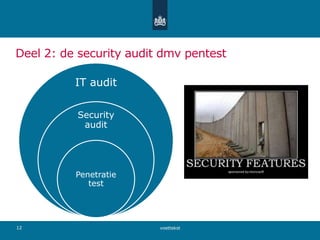

- 12. Deel 2: de security audit dmv pentest voettekst12 IT audit Security audit Penetratie test

- 13. Penetratie test fases voettekst13 Planning fase ŌĆóinformatie verzamelen devices ŌĆóvermoedelijke kwetsbaarheden ŌĆósecurity controls ŌĆótest aanpak Uitvoering ŌĆóVast stellen van kwetsbaarheden Rapportage ŌĆóanalyse van de geindentificeede kwetsbaarheden ŌĆóRoot causes ŌĆóvoorstellen tot tegenmaatregelen

- 14. Penetratie test Evaluatie methode om de security van een computer system of netwerk te testen door een aanval te simuleren. 1. Het proces bestaat uit een analyse van het systeem voor potentiële kwetsbaarheden bijvoorbeeld door onjuiste configuratie van systeem instellingen, software fouten, of fouten in procedures of tegenmaatregelen. 2. De analyse wordt uitgevoerd vanuit de positie van een potentiële aanvaller en probeert security kwetsbaarheden actief uit te buiten. 3. Kwetsbaarheden worden aan de systeem eigenaar gepresenteerd met prioriteit en waar mogelijk een oplossing. 4. Het doel van de penetratie test is om de slaagkans van een aanval te testen en impact van een kwetsbaarheid te beoordelen. voettekst14

- 15. Wat en waar Welke netwerk verkeer sniffen: ŌĆó Zoeken naar actieve devices op het netwerk (passief onderzoek) ŌĆó Identificeren van operating systemen, applicaties, services, en (onveilige) protocollen, (telnet) en ongeautoriseerde protocollen (p2p). ŌĆó Informatie verzamelen zoals onversleutelde gebruikersnamen en wachtwoorden. Waar sniffen: ŌĆó Bij de netwerk koppelingen, waar verkeer het netwerk binnenkomt en naar buiten gaat. ŌĆó Achter de firewalls, om de filter regels te testen ŌĆó Achter IDSs/IPSs, om de kijken of de triggers juist werken ŌĆó Voor een belangrijk (kritiek) systeem ŌĆó Op een specifiek netwerk segment, om de versleutelde protocollen te valideren. voettekst15

- 16. Kwetsbaarheidscategorie├½n ¶ĆƤ Misconfigurations. Misconfigured security settings, particularly insecure default settings, are usually easily exploitable. ¶ĆƤ Kernel Flaws. Kernel code is the core of an OS, and enforces the overall security model for the systemŌĆöso any security flaw in the kernel puts the entire system in danger. ¶ĆƤ Buffer Overflows. A buffer overflow occurs when programs do not adequately check input for appropriate length. When this occurs, arbitrary code can be introduced into the system and executed with the privilegesŌĆöoften at the administrative levelŌĆöof the running program. ¶ĆƤ Insufficient Input Validation. Many applications fail to fully validate the input they receive from users. An example is a Web application that embeds a value from a user in a database query. If the user enters SQL commands instead of or in addition to the requested value, and the Web application does not filter the SQL commands, the query may be run with malicious changes that the user requestedŌĆöcausing what is known as a SQL injection attack. ¶ĆƤ Symbolic Links. A symbolic link (symlink) is a file that points to another file. Operating systems include programs that can change the permissions granted to a file. If these programs run with privileged permissions, a user could strategically create symlinks to trick these programs into modifying or listing critical system files. ¶ĆƤ File Descriptor Attacks. File descriptors are numbers used by the system to keep track of files in lieu of filenames. Specific types of file descriptors have implied uses. When a privileged program assigns an inappropriate file descriptor, it exposes that file to compromise. ¶ĆƤ Race Conditions. Race conditions can occur during the time a program or process has entered into a privileged mode. A user can time an attack to take advantage of elevated privileges while the program or process is still in the privileged mode. ¶ĆƤ Incorrect File and Directory Permissions. File and directory permissions control the access assigned to users and processes. Poor permissions could allow many types of attacks, including the reading or writing of password files or additions to the list of trusted remote hosts. voettekst16

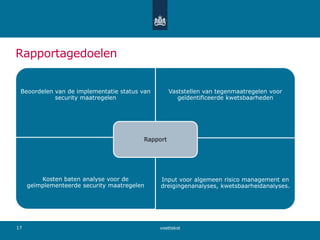

- 17. Rapportagedoelen voettekst17 Beoordelen van de implementatie status van security maatregelen Vaststellen van tegenmaatregelen voor geïdentificeerde kwetsbaarheden Kosten baten analyse voor de geïmplementeerde security maatregelen Input voor algemeen risico management en dreigingenanalyses, kwetsbaarheidanalyses. Rapport

- 18. Vragen? Audit afspraken / details etc: Contact cluster manager voettekst18