Mobile Device Management And BYOD

- 1. Mobile Device Management & BYOD 1! Gabriele Pellegrinetti gpellegrinetti@tecnetdati.it

- 2. Agenda ŌĆóŌĆ» Terminologia ŌĆóŌĆ» LŌĆÖintroduzione di mobile device in azienda ŌĆóŌĆ» Perch├® serve BYOD ŌĆóŌĆ» Problematiche di sicurezza e privacy ŌĆóŌĆ» Alcune linee guida ŌĆóŌĆ» Possibile soluzione BYOD 2!

- 3. Nuovi termini... Vecchi problemi ŌĆóŌĆ» Alcuni anni fa i dipendenti delle aziende iniziarono a portare i propri PC in ufficio e ad utilizzarli sul posto di lavoro --> si parlava di BYOC o BYOPC; ŌĆóŌĆ» Successivamente iniziarono ad utilizzare le proprie "chiavette" internet per accedere alla rete e per "superare" i firewall aziendali -- > si parlava di BYON; ŌĆóŌĆ» Oggi i dipendenti usano, con o senza il consenso dell'azienda i propri smartphone, tablet, eBook reader, media player... E li connettono alla rete aziendale --> si parla di BYOD; ŌĆóŌĆ» L'acquisto, in massa, di dispositivi informatici da parte dell'utente e il loro utilizzo, anche in ambiente lavorativo, prende il nome di IT Consumerization; ŌĆóŌĆ» Oggi, la maggior parte degli esperti, considera BYON come parte integrante di BYOD; ŌĆóŌĆ» Le pratiche utilizzate dalle aziende per l'implementazione di BYOC non sono pi├╣ sufficienti per BYOD. 3!

- 4. Introduzione di mobile device in azienda ŌĆóŌĆ» Le aziende possono adottare diverse strategie per l'introduzione e l'utilizzo di mobile device sul luogo di lavoro: ŌĆóŌĆ» dispositivi di propriet├Ā dell'azienda; ŌĆóŌĆ» dispositivi di propriet├Ā dell'utente utilizzabili sul luogo di lavoro (BYOD); ŌĆóŌĆ» un approccio ibrido fra i due precedenti. ŌĆóŌĆ» Gli strumenti, le best practices, le tecnologie atte a gestire i mobile device, sono gli stessi sia nel caso di dispositivi di propriet├Ā dell'azienda che nel caso di dispositivi di propriet├Ā dell'utente. ŌĆóŌĆ» Quello che cambia sono le policy da applicare. 4!

- 5. BYOD... No grazie ŌĆóŌĆ» Molte aziende non si sentono pronte per BYOD e decidono di utilizzare solo dispositivi di propriet├Ā... ŌĆóŌĆ» ... Quindi: ŌĆóŌĆ» non prevedono l'introduzione di BYOD; ŌĆóŌĆ» Posticipano ad un tempo futuro l'introduzione di BYOD; ŌĆóŌĆ» dicono di non fare BYOD. ŌĆóŌĆ» FALSO!!!! ŌĆóŌĆ» Tutte le aziende, solo per il fatto che gli utenti possano introdurre al loro interno device di loro propriet├Ā, sono soggette all'applicazione di alcune pratiche BYOD; ŌĆóŌĆ» nella realt├Ā, le aziende, fanno BYOD in modo inconsapevole. 5!

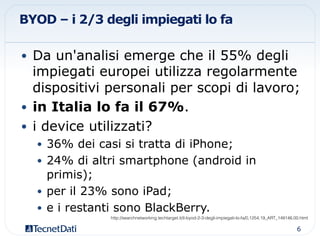

- 6. BYOD ŌĆō i 2/3 degli impiegati lo fa ŌĆóŌĆ» Da un'analisi emerge che il 55% degli impiegati europei utilizza regolarmente dispositivi personali per scopi di lavoro; ŌĆóŌĆ» in Italia lo fa il 67%. ŌĆóŌĆ» i device utilizzati? ŌĆóŌĆ» 36% dei casi si tratta di iPhone; ŌĆóŌĆ» 24% di altri smartphone (android in primis); ŌĆóŌĆ» per il 23% sono iPad; ŌĆóŌĆ» e i restanti sono BlackBerry. 6 http://searchnetworking.techtarget.it/il-byod-2-3-degli-impiegati-lo-fa/0,1254,19_ART_149146,00.html!

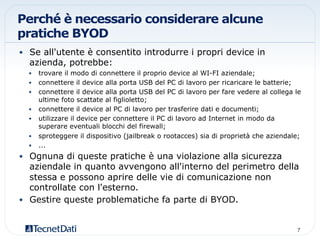

- 7. Perch├® ├© necessario considerare alcune pratiche BYOD ŌĆóŌĆ» Se all'utente ├© consentito introdurre i propri device in azienda, potrebbe: ŌĆóŌĆ» trovare il modo di connettere il proprio device al WI-FI aziendale; ŌĆóŌĆ» connettere il device alla porta USB del PC di lavoro per ricaricare le batterie; ŌĆóŌĆ» connettere il device alla porta USB del PC di lavoro per fare vedere al collega le ultime foto scattate al figlioletto; ŌĆóŌĆ» connettere il device al PC di lavoro per trasferire dati e documenti; ŌĆóŌĆ» utilizzare il device per connettere il PC di lavoro ad Internet in modo da superare eventuali blocchi del firewall; ŌĆóŌĆ» sproteggere il dispositivo (jailbreak o rootacces) sia di propriet├Ā che aziendale; ŌĆóŌĆ» ... ŌĆóŌĆ» Ognuna di queste pratiche ├© una violazione alla sicurezza aziendale in quanto avvengono all'interno del perimetro della stessa e possono aprire delle vie di comunicazione non controllate con l'esterno. ŌĆóŌĆ» Gestire queste problematiche fa parte di BYOD. 7!

- 8. In ogni caso, sia con device aziendali che con BYOD si corre il rischio di perdere il controllo 8!

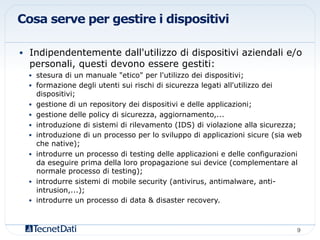

- 9. Cosa serve per gestire i dispositivi ŌĆóŌĆ» Indipendentemente dall'utilizzo di dispositivi aziendali e/o personali, questi devono essere gestiti: ŌĆóŌĆ» stesura di un manuale "etico" per l'utilizzo dei dispositivi; ŌĆóŌĆ» formazione degli utenti sui rischi di sicurezza legati all'utilizzo dei dispositivi; ŌĆóŌĆ» gestione di un repository dei dispositivi e delle applicazioni; ŌĆóŌĆ» gestione delle policy di sicurezza, aggiornamento,... ŌĆóŌĆ» introduzione di sistemi di rilevamento (IDS) di violazione alla sicurezza; ŌĆóŌĆ» introduzione di un processo per lo sviluppo di applicazioni sicure (sia web che native); ŌĆóŌĆ» introdurre un processo di testing delle applicazioni e delle configurazioni da eseguire prima della loro propagazione sui device (complementare al normale processo di testing); ŌĆóŌĆ» introdurre sistemi di mobile security (antivirus, antimalware, anti- intrusion,...); ŌĆóŌĆ» introdurre un processo di data & disaster recovery. 9!

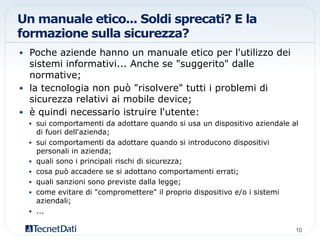

- 10. Un manuale etico... Soldi sprecati? E la formazione sulla sicurezza? ŌĆóŌĆ» Poche aziende hanno un manuale etico per l'utilizzo dei sistemi informativi... Anche se "suggerito" dalle normative; ŌĆóŌĆ» la tecnologia non pu├▓ "risolvere" tutti i problemi di sicurezza relativi ai mobile device; ŌĆóŌĆ» ├© quindi necessario istruire l'utente: ŌĆóŌĆ» sui comportamenti da adottare quando si usa un dispositivo aziendale al di fuori dell'azienda; ŌĆóŌĆ» sui comportamenti da adottare quando si introducono dispositivi personali in azienda; ŌĆóŌĆ» quali sono i principali rischi di sicurezza; ŌĆóŌĆ» cosa pu├▓ accadere se si adottano comportamenti errati; ŌĆóŌĆ» quali sanzioni sono previste dalla legge; ŌĆóŌĆ» come evitare di "compromettere" il proprio dispositivo e/o i sistemi aziendali; ŌĆóŌĆ» ... 10!

- 11. Introduzione di un reporitory ŌĆóŌĆ» In azienda lavorano utenti: ŌĆóŌĆ» con ruoli differenti; ŌĆóŌĆ» che hanno esigenze di mobility differenti; ŌĆóŌĆ» che richiedono applicazioni differenti. ŌĆóŌĆ» Un'azienda pu├▓: ŌĆóŌĆ» fornire lo stesso device con configurazioni differenti a seconda del ruolo dell'utente; ŌĆóŌĆ» fornire device differenti a seconda del ruolo dell'utente; ŌĆóŌĆ» usare soluzioni ibride. ŌĆóŌĆ» ├ł quindi necessario: ŌĆóŌĆ» avere un censimento dei dispositivi; ŌĆóŌĆ» avere un censimento delle applicazioni disponibili; ŌĆóŌĆ» avere un censimento delle configurazioni (intese come applicazioni e settings); ŌĆóŌĆ» gestire le associazioni profilo-device-configurazione; ŌĆóŌĆ» gestire l'upgrade controllato dei firmware, dei settings, delle applicazioni,.. ŌĆóŌĆ» gestire le policy di utilizzo dei dispositivi. ŌĆóŌĆ» Serve quindi un repository per il Mobile Device Management. 11!

- 12. Le policy di sicurezza ŌĆóŌĆ» L'utilizzo di un dispositivo deve essere gestito tramite policy: ŌĆóŌĆ» sul dispositivo; ŌĆóŌĆ» a livello di rete aziendale. ŌĆóŌĆ» Le policy definiscono cosa ├© consentito o meno: ŌĆóŌĆ» a seconda del profilo dell'utente; ŌĆóŌĆ» a seconda del dispositivo utilizzato; ŌĆóŌĆ» a seconda della connessione utilizzata (3g personale, 3g aziendale, wifi, ...); ŌĆóŌĆ» a seconda del perimetro (sono connesso alla rete aziendale, sono a casa,...); ŌĆóŌĆ» Cosa devono controllare: ŌĆóŌĆ» le applicazioni consentite e quelle vietate; ŌĆóŌĆ» le risorse a cui ├© possibile accedere; ŌĆóŌĆ» i servizi web consentiti; ŌĆóŌĆ» ... ŌĆóŌĆ» Non tutte le policy sono implementabili con strumenti di MDM... ├ł necessario integrare tali strumenti con altri (firewall, IDS,...) 12!

- 13. Le tecnologie ŌĆóŌĆ» In ambito mobile non esistono tecnologie universali; ŌĆóŌĆ» se un vendor dice che il suo prodotto pu├▓ gestire ogni aspetto di BYOD e MDM... Mente spudoratamente; ŌĆóŌĆ» un'azienda deve selezionare, in base ai requisiti presenti e futuri, la/le tecnologie pi├╣ adatti per: ŌĆóŌĆ» implementare i repository; ŌĆóŌĆ» gestire le policy "interne" ai dispositivi; ŌĆóŌĆ» gestire le policy a livello di rete; ŌĆóŌĆ» rilevare le intrusioni; ŌĆóŌĆ» gestire l'installazione automatica del software e degli upgrade; 13!

- 14. Sviluppo di applicazioni sicure ŌĆóŌĆ» I device mobile non sono sicuri; ŌĆóŌĆ» quando viene individuata una vulnerabilit├Ā, se va bene, viene risolta con il rilascio della nuova versione del firmware (1-3 rilasci l'anno); ŌĆóŌĆ» spesso le nuove release del firmware non supportano i device pi├╣ vecchi (un device ha una vita media di un anno); ŌĆóŌĆ» le aziende devono, quindi, provvedere ad evitare che le applicazioni da esse sviluppate possano essere soggette a vulnerabilit├Ā; ŌĆóŌĆ» un'applicazione non sicura "apre" le porte dell'azienda a eventuali attacchi; ŌĆóŌĆ» devono quindi essere adottate: ŌĆóŌĆ» best practices per lo sviluppo di applicazioni mobili sicure; ŌĆóŌĆ» test di verifica della qualit├Ā del codice per escludere o minimizzare la presenza di falle (injection, XSS, ...). 14!

- 15. Un nuovo processo di testing ŌĆóŌĆ» Le configurazioni (firmware, setting, policy, applicazioni,...) devono essere testate prima della propagazione sui dispositivi: ŌĆóŌĆ» test di corretto funzionamento; ŌĆóŌĆ» verifica di presenza di incompatibilit├Ā con la versione del firmware o con altre applicazioni; ŌĆóŌĆ» verifica di cosa fa realmente l'applicazione (per le applicazioni acquistate o di terze parti): ŌĆóŌĆ» accedono a funzioni non dichiarate (gps, contatti, fotocamera,...)? ŌĆóŌĆ» si connettono a server o servizi esterni di cui non necessitano? ŌĆóŌĆ» trasmettono o memorizzano dati riservati senza consenso? ŌĆóŌĆ» ... ŌĆóŌĆ» gli strumenti da utilizzare richiedono nuove competenze: ŌĆóŌĆ» analisi dei pacchetti di installazione; ŌĆóŌĆ» analisi a runtime dei folder delle applicazioni; ŌĆóŌĆ» sniffing del traffico dati fra il dispositivo e la rete; ŌĆóŌĆ» ... ŌĆóŌĆ» ovviamente queste attivit├Ā devono essere fatte su un apposito ambiente di test e non sui dispositivi assegnati agli utenti (├© illegale senza il loro consenso). 15!

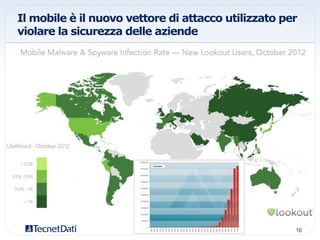

- 16. Il mobile ├© il nuovo vettore di attacco utilizzato per violare la sicurezza delle aziende 16!

- 17. Utilizzo di strumenti di mobile security 17! Attacchi riusciti su mobile device nel 2012! Distribuzione del malware (fonte ESET)! ŌĆóŌĆ»Gli attacchi su mobile, spesso portati a buon ’¼üne grazie all'installazione di malware sui dispositivi sono in aumento.! ŌĆóŌĆ»Compromettere un device vuol dire compromettere la rete a cui esso ├© connesso.! ŌĆóŌĆ»├ł indispensabile introdurre in azienda strumenti per l'individuazione di malware e altre minacce.!

- 18. Data & disaster recovery ŌĆóŌĆ» La creazione di una corretta configurazione dei device e le politiche di sicurezza adottate, non possono nulla contro eventi inattesi come: ŌĆóŌĆ» il guasto del dispositivo; ŌĆóŌĆ» il danneggiamento di dati e configurazioni dovuti a cadute di rete, di tensione, scaricamento delle batterie (es. durante un upgrade); ŌĆóŌĆ» allo stesso modo, un'attaccante potrebbe modificare dati e configurazioni sul dispositivo in modo da garantirsi l'accesso alla rete. ŌĆóŌĆ» ├ł quindi opportuno attuare un processo di data e disaster recovery che consenta: ŌĆóŌĆ» il backup dei dati importanti memorizzati sul dispositivo; ŌĆóŌĆ» il backup dell'ultima installazione/configurazione valida; ŌĆóŌĆ» il ripristino del dispositivo all'ultima configurazione stabile; ŌĆóŌĆ» la gestione della sicurezza del repository e dei dati in esso contenuti con ripristino dello stesso in caso di violazioni (se il repository viene violato... Tutti i dispositivi sono violati); ŌĆóŌĆ» ... 18!

- 19. Schema, ad alto livello, di una soluzione MDM per dispositivi aziendali e/o BYOD 19! Processo di governance!