Metasploit Framework ile Exploit Gelistirme

- 1. Metasploit Framework ile Exploit Geli┼¤tirme Fatih ├¢zavc─▒ Canberk Bolat Bilgi G├╝veni─¤i Dan─▒┼¤man─▒ G├╝venlik Ara┼¤t─▒rmac─▒s─▒ fatih.ozavci at gamasec.net canberk.bolat at gmail dotcom gamasec.net/fozavci cbolat.blogspot.com

- 2. Kapsam Exploit Geli┼¤tirme S├╝reci Metasploit Framework Geli┼¤tirme Ara├¦lar─▒ Exploit, Auxiliary ve Post i├¦in Haz─▒r Fonksiyonlar Protokol ve Servis Yard─▒mc─▒lar─▒ Fuzzing Ara├¦lar─▒ Encoder, NOP, Kripto Ara├¦lar─▒ ├¢rnek Exploit ve Mod├╝ller Bilinmesi Gerekenler Ruby Dili ve Yap─▒s─▒ Metasploit Framework Kullan─▒m─▒ 2

- 3. Exploit ve Temel Kavramlar Bir g├╝venlik a├¦─▒─¤─▒n─▒ kullanarak normal-d─▒┼¤─▒ bir i┼¤lem yap─▒lmas─▒n─▒ sa─¤layan y├Čntem veya yaz─▒l─▒m http://sunucu/scripts/..%c0%af../winnt/system32/cmd.exe?/c+dir http://sunucu/login.asp?uid=' OR 1='1 Payload / Shellcode : Exploit sonras─▒ ├¦al─▒┼¤t─▒r─▒lacak ve normal-d─▒┼¤─▒ i┼¤lemi yapacak i├¦erik, kabuk kodu NOP / NOP║▌║▌▀Ż : ŌĆ£Not OperationŌĆØ bitleri, talimat i├¦ermeyen ve bellekte istenen yere ula┼¤─▒ncaya kadar belle─¤i dolduran bitler Encoder : ├ćal─▒┼¤t─▒r─▒lacak ShellcodeŌĆÖu de─¤i┼¤tiren, Sald─▒r─▒ ├¢nleme Sistemi veya Anti-Vir├╝s taraf─▒ndan yakalanmas─▒n─▒ ├Čnleyen kodlar 3

- 4. G├╝venlik A├¦─▒─¤─▒ndan Exploit'e Gidi┼¤ Fuzzing Hata Ay─▒klama Sald─▒r─▒ Vekt├Čr├╝ EIP - 0x41414141 Kararl─▒ EIP D├Čn├╝┼¤ Adresi Son Kabuk Kodu K├Čt├╝ Karakterler Kabuk Kodu ├ćal─▒┼¤t─▒rma ├ćal─▒┼¤an Exploit Kabuk Kodunu INT 3? Kar┼¤─▒lama 4

- 5. ├¢rnek Exploit Yap─▒s─▒ EIP Exploit Decoder Gereksiz ─░┼¤levsiz EIP Payload/Shellcode Bitler Bitler SEH Exploit Gereksiz Bitler Decoder ─░┼¤levsiz NSEH SEH Payload/Shellcode EIP Bitler 5

- 6. Return Oriented Programming Resource: http://www.auscert.org.au/render.html?it=13408 6

- 7. Return Oriented Programming Data Execution Prevention Bypass VirtualAlloc HeapCreate SetProcessDEPPolicy NtSetInformationProcess VirtualProtect WriteProcessMemory Code Reuse Technique Ret2lib ROP Gadgets ROP / DEP Bypass http://cbolat.blogspot.com/2011/07/return-oriented-programming-dep-bypass.html 7

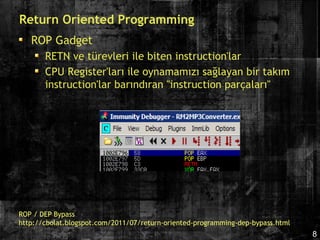

- 8. Return Oriented Programming ROP Gadget RETN ve t├╝revleri ile biten instruction'lar CPU Register'lar─▒ ile oynamam─▒z─▒ sa─¤layan bir tak─▒m instruction'lar bar─▒nd─▒ran "instruction par├¦alar─▒" ROP / DEP Bypass http://cbolat.blogspot.com/2011/07/return-oriented-programming-dep-bypass.html 8

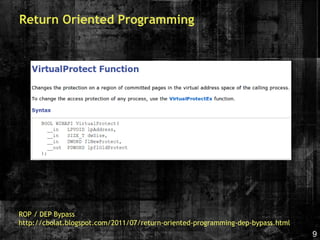

- 9. Return Oriented Programming ROP / DEP Bypass http://cbolat.blogspot.com/2011/07/return-oriented-programming-dep-bypass.html 9

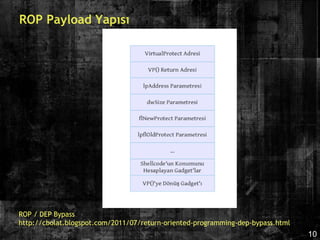

- 10. ROP Payload Yap─▒s─▒ ROP / DEP Bypass http://cbolat.blogspot.com/2011/07/return-oriented-programming-dep-bypass.html 10

- 11. Genel ExploitŌĆÖlerin ├¢zellikleri ├ćok farkl─▒ programlama dillerinde sunulabilirler (binary,c,c++,perl,lisp,python) A├¦─▒─¤─▒n tek veya ├Čzel bir kullan─▒m─▒ ├╝zerine geli┼¤tirilmi┼¤ olabilirler (..%c0%af.. veya ..%c0%qf..) Payload/Shellcode de─¤eri ├Čzelle┼¤tirilemeyebilir (binary, a├¦─▒k hakk─▒nda k─▒s─▒tl─▒ bilgi) Kod kirli veya k├Čt├╝ niyetli yaz─▒lm─▒┼¤ olabilir Herkes├¦e kullan─▒ld─▒─¤─▒ i├¦in ├Čnlem al─▒nm─▒┼¤ olabilir Sadece a├¦─▒─¤─▒ kan─▒tlamak i├¦in yaz─▒lm─▒┼¤ kod ├Črnekleri olabilir 11

- 12. Exploit Geli┼¤tirme S├╝reci G├╝venlik A├¦─▒─¤─▒n─▒n Farkl─▒ Payload Duyurulmas─▒ Teknik Analiz Kullan─▒m─▒na Haz─▒r ve ├ć├Čz├╝mleme Hale Getirilmesi ExploitŌĆÖin A├¦─▒k Atlama ├¢zelle┼¤tirilebilir Noktalar─▒n─▒n Hale Gelmesi Belirlenmesi Farkl─▒ Platform ├ć├Čz├╝mleme ve Programlara Yap─▒larak Uyarlanmas─▒ Normal-D─▒┼¤─▒ ─░┼¤lem ExploitŌĆÖin Yap─▒lmas─▒ Haz─▒rlanmas─▒ 12

- 13. Hangi Ara├¦lar Kullan─▒l─▒r A├¦─▒k Bulunan Yaz─▒l─▒m─▒n ├¢rne─¤i !? Fuzzer (Kar─▒┼¤t─▒r─▒c─▒ ve De─¤i┼¤tiriciler) Encoder (Kodlay─▒c─▒lar) HEX Edit├Črler Binary Analiz Ara├¦lar─▒ Debugger (Hata Ay─▒klay─▒c─▒lar) Sniffer (Paket Yakalay─▒c─▒lar) Protokol ├ć├Čz├╝mleyiciler Yorumlay─▒c─▒lar / Derleyiciler (Interpreter/Compiler) ShellcodeŌĆÖlar SQL Sorgular─▒ 13

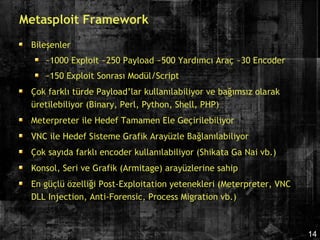

- 14. Metasploit Framework Bile┼¤enler ~1000 Exploit ~250 Payload ~500 Yard─▒mc─▒ Ara├¦ ~30 Encoder ~150 Exploit Sonras─▒ Mod├╝l/Script ├ćok farkl─▒ t├╝rde PayloadŌĆÖlar kullan─▒labiliyor ve ba─¤─▒ms─▒z olarak ├╝retilebiliyor (Binary, Perl, Python, Shell, PHP) Meterpreter ile Hedef Tamamen Ele Ge├¦irilebiliyor VNC ile Hedef Sisteme Grafik Aray├╝zle Ba─¤lan─▒labiliyor ├ćok say─▒da farkl─▒ encoder kullan─▒labiliyor (Shikata Ga Nai vb.) Konsol, Seri ve Grafik (Armitage) aray├╝zlerine sahip En g├╝├¦l├╝ ├Čzelli─¤i Post-Exploitation yetenekleri (Meterpreter, VNC DLL Injection, Anti-Forensic, Process Migration vb.) 14

- 15. Metasploit Framework'├╝n Avantajlar─▒ Exploit ve Payload ayr─▒m─▒ Varolan Exploit'lerin Geli┼¤tirilmesi, Hedef Eklenmesi Kaynak kodu a├¦─▒k ExploitŌĆÖler 0 g├╝n ExploitŌĆÖleri Haz─▒r fonksiyonlar ile daha az Exploit kodu Sadece Offset ve Ret De─¤i┼¤imi ile Hedef Ekleme Haz─▒r Servisler ve Protokol K├╝t├╝phaneleri Farkl─▒ ─░┼¤lemci Mimarileri i├¦in Kodlay─▒c─▒lar (Encoder) Haz─▒r Kabuk Kodlar─▒ ve Yard─▒mc─▒ ara├¦lar Egg Hunting, Heap Spraying, ROP Destekleri 15

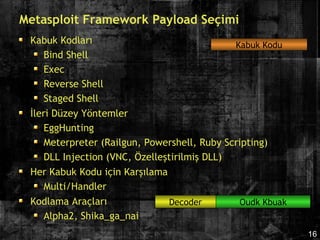

- 16. Metasploit Framework Payload Se├¦imi Kabuk Kodlar─▒ Kabuk Kodu Bind Shell Exec Reverse Shell Staged Shell ─░leri D├╝zey Y├Čntemler EggHunting Meterpreter (Railgun, Powershell, Ruby Scripting) DLL Injection (VNC, ├¢zelle┼¤tirilmi┼¤ DLL) Her Kabuk Kodu i├¦in Kar┼¤─▒lama Multi/Handler Kodlama Ara├¦lar─▒ Decoder Oudk Kbuak Alpha2, Shika_ga_nai 16

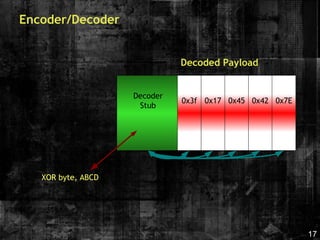

- 17. Encoder/Decoder Decoded Payload Decoder 0x3f 0x17 0x45 0x42 0x7E Stub XOR byte, ABCD 17

- 18. Egg Hunting Yap─▒s─▒ Payload Decoder'lara ├¦ok benzemektedir Shellcode Memory'de bilmedi─¤imiz bir adrestedir Egg Hunting payload Memory'de belirtilen ├Čzel bir string de─¤eri arar O string de─¤erin bulundu─¤u yerden itibaren olan instruction'lar ├¦al─▒┼¤t─▒r─▒l─▒r Yani Shellcode! 18

- 19. Egg Hunting Memory Egg Hunting Tag Shellcode 0x909090CC 0x3f456602 0x726f41b4 ... 0x43424342 ... IF (DWORD == 0x43424342) JUMP TO DWORD+4 19

- 20. Egg Hunting 00 33DB xor ebx,ebx 02 6681CBFF0F or bx,0xfff 07 43 inc ebx 08 6A08 push byte +0x8 0A 53 push ebx 0B B80D5BE777 mov eax,0x77e75b0d ; IsBadReadPtr 10 FFD0 call eax 12 85C0 test eax,eax 14 75EC jnz 0x2 16 B842434243 mov eax,0x43424342 ; TAG: CBCB 1B 8BFB mov edi,ebx 1D AF scasd ; Compare EAX w/ ES:EDI 1E 75E7 jnz 0x7 20 AF scasd ; Compare EAX w/ ES:EDI 21 75E4 jnz 0x7 23 FFE7 jmp edi ; JUMP to Shellcode 20

- 21. Metasploit Framework Ara├¦lar─▒ MSFPayload ŌĆō Kabuk Kodu Kodlama MSFEncode ŌĆō Kabuk Kodu Kodlama MSFRop ŌĆō ROP Gadget'lar─▒n─▒n Ara┼¤t─▒r─▒lmas─▒ Pattern_Create/Pattern_Offset ŌĆō Bellek Alan─▒ Hesaplama MSFPEScan/MSFElfScan ŌĆō D├Čn├╝┼¤ Adresi Bulma Metasm_Shell ŌĆō Assembler/Disassembler 21

- 22. Metasploit Framework Ara├¦lar─▒ MSFPayload ŌĆō Kabuk Kodu Kodlama MSFEncode ŌĆō Kabuk Kodu Kodlama MSFRop ŌĆō ROP Gadget'lar─▒n─▒n Ara┼¤t─▒r─▒lmas─▒ Pattern_Create/Pattern_Offset ŌĆō Bellek Alan─▒ Hesaplama MSFPEScan/MSFElfScan ŌĆō D├Čn├╝┼¤ Adresi Bulma Metasm_Shell ŌĆō Assembler/Disassembler 22

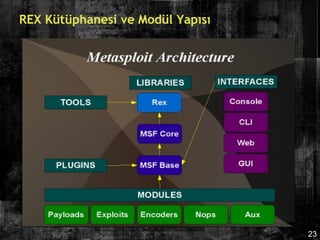

- 23. REX K├╝t├╝phanesi ve Mod├╝l Yap─▒s─▒ 23

- 24. Exploit ve Mod├╝l Ayr─▒m─▒ Metasploit Framework'e G├Čre, Kabuk Kodu ├ćal─▒┼¤t─▒r─▒lm─▒yorsa Exploit De─¤ildir. Auxiliary Mod├╝l├╝ Post Mod├╝l├╝ Yard─▒mc─▒ Mod├╝l ile Exploit ─░┼¤lemi Sahte Servis ile Bilgi S─▒zd─▒rma, Fuzzing, Bilgi Toplama Dosya ─░┼¤letme, Servis Engelleme, Sosyal M├╝hendislik Veritaban─▒, SAP, VoIP ve VM Analizi Post Mod├╝l├╝ Yetki Y├╝kseltme, Bilgi Toplama, Y├Čnetim Ele Ge├¦irme 24

- 25. Protokol, Servis ve ─░stemci S─▒n─▒flar─▒ Msf::Exploit::Remote::Ftp Msf::Exploit::Remote::Imap Msf::Exploit::Remote::FtpServer Msf::Exploit::Remote::Smtp Msf::Exploit::Remote::HttpClient Msf::Exploit::Remote::SMTPDeliver Msf::Exploit::Remote::HttpServer Msf::Exploit::Remote::SunRPC Msf::Exploit::Remote::HttpServer::HTML Msf::Exploit::Remote::MSSQL Msf::Exploit::Remote::Tcp Msf::Exploit::Remote::MSSQL_SQLI Msf::Exploit::Remote::TcpServer Msf::Exploit::Remote::MYSQL Msf::Exploit::Remote::TFTPServer Msf::Exploit::Remote::TNS Msf::Exploit::Remote::NDMP Msf::Exploit::Remote::Postgres Msf::Exploit::Remote::Udp Msf::Exploit::Remote::SMB Msf::Exploit::Remote::SMBServer Msf::Exploit::Remote::WinRM Msf::Exploit::Remote::SMB::Authenticated 25

- 26. Fuzzing ve Kabuk Kodu Haz─▒rlama Kodlama ve D├Čn├╝┼¤t├╝rme Fuzzing - Msf::Auxiliary::Fuzzer Rex::Assembly::Nasm #fuzz_numbers Rex::Encoder::Alpha2 #fuzz_string_corrupt* Rex::Encoder::Xor #fuzz_strings Rex::Encoder::NonAlpha #fuzzer_gen_string Rex::Encoder::NonUpper #fuzzer_number* #fuzzer_string_filepath_dos Karakter ├£retme - Rex::Text #fuzzer_string* rand_text* #fuzzer_string_path* md5 #fuzzer_string_uri* encode/decode_base64 26

- 27. Di─¤er Faydal─▒ S─▒n─▒flar Kabuk Kodu ├ćal─▒┼¤t─▒rma Dosya Tipi A├¦─▒klar─▒ Msf::Exploit::Brute Msf::Exploit::FILEFORMAT Msf::Exploit::BruteTargets Msf::Exploit::PDF Msf::Exploit::RopDb Msf::Exploit::PDF_Parse Rex::Exploitation::Seh Exe ├ćal─▒┼¤t─▒rma, Format String Rex::Exploitation::Omelet::* Msf::Exploit::FormatString Rex::Exploitation::Egghunter::* Msf::Exploit::WbemExec Rex::Exploitation::OpcodeDb::* Yerel A├¦─▒klar─▒n Kullan─▒m─▒ Rex::Exploitation::EncryptJS Msf::Exploit::Local::Linux Rex::Exploitation::HeapLib Msf::Exploit::Local::LinuxKernel Rex::Exploitation::JSObfu Msf::Exploit::Local::Unix Rex::Exploitation::ObfuscateJS Msf::Exploit::KernelMode Rex::Exploitation::CmdStager* 27

- 28. Exploit ve Modül Ûrnekleri Metasploit Framework Exploit ve Modüllerinin Ûrnekleme ile Analizi 28

- 29. Ba─¤lant─▒lar ve Referanslar G├╝nl├╝kler fozavci.blogspot.com cbolat.blogspot.com T├╝rk├¦e Metasploit Framework Rehberi www.gamasec.net/fozavci Metasploit Project www.metasploit.com Metasploit Unleashed www.offensive-security.com/metasploit-unleashed/Main_Page 29

- 30. Sorular ?