NeoQUEST: Р’ Р·Р°MESHР°СӮРөР»СҢСҒСӮРІРө. РҪР°СҒРәРҫР»СҢРәРҫ РұРөР·РҫРҝР°СҒРҪСӢ mesh СҒРөСӮРё?

1 like1,058 views

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ mesh-СҒРөСӮРөР№, РІРәР»СҺСҮР°СҸ СғРҝСҖавлРөРҪРёРө РҙРҫСҖРҫР¶РҪСӢРј РҙРІРёР¶РөРҪРёРөРј Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРөРҪСҒРҫСҖРҪСӢС… СҒРөСӮРөР№ РІ 'СғРјРҪСӢС…' РҙРҫмах. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазлиСҮРҪСӢРө Р°СӮР°РәРё РҪР° РҙР°РҪРҪСӢРө СҒРөСӮРё Рё РјРөСҖСӢ Р·Р°СүРёСӮСӢ, Р° СӮР°РәР¶Рө РҝСҖРҫРұР»РөРјСӢ, СҒРІСҸР·Р°РҪРҪСӢРө СҒ РІРҪСғСӮСҖРөРҪРҪРёРјРё РҪР°СҖСғСҲРөРҪРёСҸРјРё. РһРұСҒСғР¶РҙР°РөСӮСҒСҸ РұСғРҙСғСүР°СҸ СҖРҫР»СҢ mesh-СҒРөСӮРөР№ РҪР° СҖСӢРҪРәРө РҙРҫСҒСӮСғРҝР° РІ РёРҪСӮРөСҖРҪРөСӮ.

1 of 22

Downloaded 18 times

Ad

Recommended

NeoQUEST: РҳРҪСӮРөСҖРҪРөСӮ РІ РҝРҫСҖСҸРҙРәРө РІРөСүРөР№

NeoQUEST: РҳРҪСӮРөСҖРҪРөСӮ РІ РҝРҫСҖСҸРҙРәРө РІРөСүРөР№Neo_QUEST

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РәРҫРҪСҶРөРҝСҶРёСҺ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№ (IoT), РҝРҫРҙСҮРөСҖРәРёРІР°СҸ РІСӢСҒРҫРәСғСҺ СҒСӮРөРҝРөРҪСҢ РіРөСӮРөСҖРҫРіРөРҪРҪРҫСҒСӮРё Рё взаимРҫРҙРөР№СҒСӮРІРёРө РјРөР¶РҙСғ СҖазлиСҮРҪСӢРјРё СғСҒСӮСҖРҫР№СҒСӮвами Рё СҒРөРҪСҒРҫСҖами. РҗРҪализиСҖСғСҺСӮСҒСҸ РәР»СҺСҮРөРІСӢРө СӮРөС…РҪРҫР»РҫРіРёРё Рё СғРіСҖРҫР·СӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, СҒРІСҸР·Р°РҪРҪСӢРө СҒ IoT, Р° СӮР°РәР¶Рө РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ СғСҒСӮРҫР№СҮРёРІРҫСҒСӮРё Рё СҒамРҫРҫСҖРіР°РҪРёР·Р°СҶРёРё РІ СҒРөСӮСҸС…. Р Р°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РҝСҖРёРјРөСҖСӢ РҝСҖРёРјРөРҪРөРҪРёСҸ Рё РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖР°, РҫРұРөСҒРҝРөСҮРёРІР°СҺСүР°СҸ С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРёРө СғРјРҪСӢС… РІРөСүРөР№ РІ СҖРөалСҢРҪСӢС… СғСҒР»РҫРІРёСҸС….Wifi РјРөСӮРәРё

Wifi РјРөСӮРәРёMaria Presnyakova Tretyakova

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ СҒРёСҒСӮРөРјСғ РҫРҝСҖРөРҙРөР»РөРҪРёСҸ РјРөСҒСӮРҫРҝРҫР»РҫР¶РөРҪРёСҸ РІ СҖРөжимРө СҖРөалСҢРҪРҫРіРҫ РІСҖРөРјРөРҪРё Ekahau RTLS, РҫСҒРҪРҫРІР°РҪРҪСғСҺ РҪР° Wi-Fi, РәРҫСӮРҫСҖР°СҸ РҫСӮСҒР»РөживаРөСӮ СҖазлиСҮРҪСӢРө СғСҒСӮСҖРҫР№СҒСӮРІР° Рё РҫРұРөСҒРҝРөСҮРёРІР°РөСӮ РІСӢСҒРҫРәСғСҺ СӮРҫСҮРҪРҫСҒСӮСҢ РҫРҝСҖРөРҙРөР»РөРҪРёСҸ РјРөСҒСӮРҫРҝРҫР»РҫР¶РөРҪРёСҸ РІ РҝРҫРјРөСүРөРҪРёСҸС… Рё РҪР° СғлиСҶРө. Р’ РҪРөРј СӮР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪСӢ СҖазлиСҮРҪСӢРө СӮРёРҝСӢ Wi-Fi РјРөСӮРҫРә, РёС… С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРәРё Рё РҝСҖРёРјРөРҪРөРҪРёРө РІ СҖазлиСҮРҪСӢС… РҫСӮСҖР°СҒР»СҸС…, Р° СӮР°РәР¶Рө РҫСҒРҫРұРөРҪРҪРҫСҒСӮРё РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РҙР»СҸ РҝлаРҪРёСҖРҫРІР°РҪРёСҸ Рё РјРҫРҪРёСӮРҫСҖРёРҪРіР°. РҡСҖРҫРјРө СӮРҫРіРҫ, СғРәазаРҪСӢ РҝСҖРөРёРјСғСүРөСҒСӮРІР° СҒРёСҒСӮРөРјСӢ, СӮР°РәРёРө РәР°Рә РјР°СҒСҲСӮР°РұРёСҖСғРөРјРҫСҒСӮСҢ, РјРёРҪималСҢРҪР°СҸ РҪагСҖСғР·РәР° РҪР° СҒРөСӮСҢ Рё СҒРҫРІРјРөСҒСӮРёРјРҫСҒСӮСҢ СҒ Wi-Fi СҒРөСӮСҸРјРё Р»СҺРұСӢС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№.РҳРҪС„РҫСҖРјР°СҶРёРҫРҪРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№: РҫСӮ РәРҫС„РөРІР°СҖРәРё РҙРҫ Р°СӮРҫРјРҪРҫР№ СҚР»РөРәСӮСҖРҫСҒ...

РҳРҪС„РҫСҖРјР°СҶРёРҫРҪРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№: РҫСӮ РәРҫС„РөРІР°СҖРәРё РҙРҫ Р°СӮРҫРјРҪРҫР№ СҚР»РөРәСӮСҖРҫСҒ...Cisco Russia

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСғСҺ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№ (IoT) Рё РҝСҖРөРҙРҫСҒСӮРөСҖРөРіР°РөСӮ Рҫ РҪРөРҙРҫСҒСӮР°СӮРҫСҮРҪРҫРј СғСҖРҫРІРҪРө Р·Р°СүРёСӮСӢ РәР°Рә РІ лиСҮРҪРҫРј, СӮР°Рә Рё РІ industrial IoT. РЈРҙРөР»СҸРөСӮСҒСҸ РІРҪРёРјР°РҪРёРө СҖазлиСҮРҪСӢРј СӮРёРҝам РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ, РҫРұСҠРөмам СҖСӢРҪРәР° Рё РҪРөРҙРҫСҒСӮР°СӮРәам СӮРөРәСғСүРёС… СҒСӮР°РҪРҙР°СҖСӮРҫРІ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. РҹРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ важРҪРҫСҒСӮСҢ Р°РҙР°РҝСӮР°СҶРёРё СӮСҖР°РҙРёСҶРёРҫРҪРҪСӢС… РјРөСӮРҫРҙРҫРІ Р·Р°СүРёСӮСӢ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІРҪРө завиСҒРёРјРҫСҒСӮРё РҫСӮ РіРөРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖР°СҒРҝСҖРөРҙРөР»РөРҪРёСҸ СҒРёСҒСӮРөРјСӢ Рё СҖР°СҒСӮСғСүРөРіРҫ СҮРёСҒла СғСҒСӮСҖРҫР№СҒСӮРІ.Security punishment

Security punishmentAleksey Lukatskiy

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РҝРҫСҒР»РөРҙСҒСӮРІРёСҸ РІСӢРҝРҫР»РҪРөРҪРёСҸ Рё РҪРөРІСӢРҝРҫР»РҪРөРҪРёСҸ СӮСҖРөРұРҫРІР°РҪРёР№ РҝРҫ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (РҳР‘) РҙР»СҸ РұРёР·РҪРөСҒР°, РҫСӮРјРөСҮР°СҸ СҖРёСҒРәРё Рё Р·Р°РәРҫРҪРҫРҙР°СӮРөР»СҢРҪСӢРө Р°СҒРҝРөРәСӮСӢ. Р’ РҪРөРј СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РІРҫРҝСҖРҫСҒСӢ Р°СӮСӮРөСҒСӮР°СҶРёРё РҫРұСҠРөРәСӮРҫРІ РёРҪС„РҫСҖРјР°СӮРёР·Р°СҶРёРё, СҒРөСҖСӮифиСҶРёСҖРҫРІР°РҪРҪРҫР№ РәСҖРёРҝСӮРҫРіСҖафии Рё лиСҶРөРҪР·РёСҖРҫРІР°РҪРёСҸ, Р° СӮР°РәР¶Рө СҲСӮСҖафСӢ Р·Р° РҪР°СҖСғСҲРөРҪРёСҸ РІ РҫРұлаСҒСӮРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. Р’ Р·Р°РәР»СҺСҮРөРҪРёРө РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ важРҪРҫСҒСӮСҢ СҒРҫРұР»СҺРҙРөРҪРёСҸ СӮСҖРөРұРҫРІР°РҪРёР№ РҙР»СҸ РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ РҝСҖРёРҫСҒСӮР°РҪРҫРІРәРё РұРёР·РҪРөСҒР° Рё СҺСҖРёРҙРёСҮРөСҒРәРёС… РҝРҫСҒР»РөРҙСҒСӮРІРёР№.РҹРөСҖРёРјРөСӮСҖСӢ РҫРұСҠРөРәСӮРҫРІ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ РўРӯРҡ: РҝСҖР°РәСӮРёСҮРөСҒРәРёР№ РҫРҝСӢСӮ РёРҪСӮРөллРөРәСӮСғализаСҶРёРё СҒ...

РҹРөСҖРёРјРөСӮСҖСӢ РҫРұСҠРөРәСӮРҫРІ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ РўРӯРҡ: РҝСҖР°РәСӮРёСҮРөСҒРәРёР№ РҫРҝСӢСӮ РёРҪСӮРөллРөРәСӮСғализаСҶРёРё СҒ...РҗРіСҖРөРіР°СӮРҫСҖ

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ СҒРёСҒСӮРөРјСғ РёРҪСӮРөллРөРәСӮСғализаСҶРёРё РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҫРұСҠРөРәСӮРҫРІ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ, Р°РәСҶРөРҪСӮРёСҖСғСҸ РІРҪРёРјР°РҪРёРө РҪР° РҝСҖРҫРұР»Рөмах Р·Р°СүРёСӮСӢ Рё РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮРё СҒРҫРІСҖРөРјРөРҪРҪРҫРіРҫ СӮРөС…РҪРёСҮРөСҒРәРҫРіРҫ РҝРҫРҙС…РҫРҙР° СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РІРёРҙРөРҫР°РҪалиСӮРёРәРё. Р’РәР»СҺСҮР°РөСӮ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ СғСҒСӮСҖРҫР№СҒСӮРІРө magicbox, РәРҫСӮРҫСҖРҫРө РҝРҫР·РІРҫР»СҸРөСӮ Р·РҪР°СҮРёСӮРөР»СҢРҪРҫ СҒРҪРёР·РёСӮСҢ РәРҫлиСҮРөСҒСӮРІРҫ Р»РҫР¶РҪСӢС… СҒСҖР°РұР°СӮСӢРІР°РҪРёР№ Рё РҝРҫРІСӢСҒРёСӮСҢ РІРөСҖРҫСҸСӮРҪРҫСҒСӮСҢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ СғРіСҖРҫР·. РҹРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ важРҪРҫСҒСӮСҢ РёРҪСӮРөРіСҖР°СҶРёРё СҒ СҒСғСүРөСҒСӮРІСғСҺСүРёРјРё СҒРёСҒСӮРөмами Рё РјРҫРҙРөСҖРҪРёР·Р°СҶРёРё СғСҒСӮР°СҖРөРІСҲРёС… СҒСҖРөРҙСҒСӮРІ физиСҮРөСҒРәРҫР№ Р·Р°СүРёСӮСӢ.РҡРІР°РҪСӮРҫРІСӢРө РәРҫРјРјСғРҪРёРәР°СҶРёРё РәР°Рә РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖР° РұСғРҙСғСүРөРіРҫ

РҡРІР°РҪСӮРҫРІСӢРө РәРҫРјРјСғРҪРёРәР°СҶРёРё РәР°Рә РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖР° РұСғРҙСғСүРөРіРҫIngria. Technopark St. Petersburg

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СҖазвиСӮРёРө РәРІР°РҪСӮРҫРІСӢС… РәРҫРјРјСғРҪРёРәР°СҶРёР№ РәР°Рә РәР»СҺСҮРөРІРҫР№ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ РұСғРҙСғСүРөРіРҫ, РҝРҫРҙСҮРөСҖРәРёРІР°СҸ РёС… РҝРҫСӮРөРҪСҶиал РҙР»СҸ РҝРҫРІСӢСҲРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СҒРәРҫСҖРҫСҒСӮРё РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС…. РһРҪ РҫСҒРІРөСүР°РөСӮ СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРёРө РұР°СҖСҢРөСҖСӢ, СҒРІСҸР·Р°РҪРҪСӢРө СҒ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢСҺ, Рё Р°РәСҶРөРҪСӮРёСҖСғРөСӮ РІРҪРёРјР°РҪРёРө РҪР° РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮРё СҒРҫР·РҙР°РҪРёСҸ СҒРёСҒСӮРөРјСӢ РәРІР°РҪСӮРҫРІСӢС… РәРҫРјРјСғРҪРёРәР°СҶРёР№ Рә 2025 РіРҫРҙСғ РІ СҖамРәах BRICS Рё ЕвСҖазийСҒРәРҫРіРҫ СҒРҫСҺР·Р°. РһСҒРҪРҫРІРҪСӢРјРё РҪР°РҝСҖавлРөРҪРёСҸРјРё СҸРІР»СҸСҺСӮСҒСҸ РәРІР°РҪСӮРҫРІР°СҸ РәСҖРёРҝСӮРҫРіСҖафиСҸ, СӮРөР»РөРҝРҫСҖСӮР°СҶРёСҸ Рё РёРҪСӮРөРіСҖР°СҶРёСҸ РәРІР°РҪСӮРҫРІСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ СҖазлиСҮРҪСӢРө СҒРөРәСӮРҫСҖР°, СӮР°РәРёРө РәР°Рә transport Рё РёРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№.Р—Р°СүРёСӮР° РұРөСҒРҝСҖРҫРІРҫРҙРҪРҫР№ Р»РҫРәалСҢРҪРҫР№ СҒРөСӮРё РҫСӮ Р°СӮР°Рә Рё РІСӮРҫСҖР¶РөРҪРёР№

Р—Р°СүРёСӮР° РұРөСҒРҝСҖРҫРІРҫРҙРҪРҫР№ Р»РҫРәалСҢРҪРҫР№ СҒРөСӮРё РҫСӮ Р°СӮР°Рә Рё РІСӮРҫСҖР¶РөРҪРёР№Roman Podoynitsyn

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РјРөСҖСӢ РҝРҫ Р·Р°СүРёСӮРө РұРөСҒРҝСҖРҫРІРҫРҙРҪСӢС… СҒРөСӮРөР№ РҫСӮ Р°СӮР°Рә Рё РІСӮРҫСҖР¶РөРҪРёР№, РҝРҫРҙСҮРөСҖРәРёРІР°СҸ важРҪРҫСҒСӮСҢ РҝСҖРёРјРөРҪРөРҪРёСҸ СҒРёСҒСӮРөРј СӮРёРҝР° WIPS РҙР»СҸ РҝРҫРІСӢСҲРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. РҹСҖРёРІРҫРҙСҸСӮСҒСҸ РҝСҖРөРёРјСғСүРөСҒСӮРІР° СҚСӮРёС… СҒРёСҒСӮРөРј, РІРәР»СҺСҮР°СҸ СҒРҪРёР¶РөРҪРёРө Р·Р°СӮСҖР°СӮ Рё РҝСҖРҫР°РәСӮРёРІРҪСғСҺ Р·Р°СүРёСӮСғ РҫСӮ СғРіСҖРҫР·. Р’ Р·Р°РәР»СҺСҮРөРҪРёРө СғРҝРҫРјРёРҪР°РөСӮСҒСҸ Рҫ РәРҫРјРҝР°РҪРёРё 'РңРёРәСҖРҫСӮРөСҒСӮ', РөС‘ лиРҙРөСҖСҒРәРёС… РҝРҫР·РёСҶРёСҸС… РІ РҫРұлаСҒСӮРё РұРөСҒРҝСҖРҫРІРҫРҙРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ Рё РҝСҖРөРҙР»РҫР¶РөРҪРёСҸС… РҙР»СҸ РәлиРөРҪСӮРҫРІ.Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№Aleksey Lukatskiy

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ СҚРІРҫР»СҺСҶРёСҺ Рё СҒРҫСҒСӮРҫСҸРҪРёРө РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№ (IoT), РҪР°СҮРёРҪР°СҸ СҒ РҝРөСҖРІСӢС… РҝРҫРҙРәР»СҺСҮРөРҪРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ РІ 1990-С… РіРҫРҙах Рё Р·Р°РәР°РҪСҮРёРІР°СҸ СҒРҫРІСҖРөРјРөРҪРҪСӢРјРё РҝСҖРёРјРөСҖами РҝСҖРёРјРөРҪРөРҪРёСҸ. РЈРҝРҫРјРёРҪР°СҺСӮСҒСҸ РҝСҖРҫРұР»РөРјСӢ СҒ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢСҺ, РҫСӮСҒСғСӮСҒСӮРІРёРөРј СҒСӮР°РҪРҙР°СҖСӮРҫРІ Рё СғРіСҖРҫзами, СҒРІСҸР·Р°РҪРҪСӢРјРё СҒ СғСҸР·РІРёРјРҫСҒСӮСҸРјРё РІ IoT-СҒРёСҒСӮРөмах, СӮР°РәРёРјРё РәР°Рә СғРҙалРөРҪРҪРҫРө РІРјРөСҲР°СӮРөР»СҢСҒСӮРІРҫ. РҹРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ СҒСӮР°РҪРҙР°СҖСӮРёР·Р°СҶРёРё Рё СғР»СғСҮСҲРөРҪРёСҸ РјРөСӮРҫРҙРҫРІ Р·Р°СүРёСӮСӢ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРҫР»РөРө РұРөР·РҫРҝР°СҒРҪРҫРіРҫ взаимРҫРҙРөР№СҒСӮРІРёСҸ СғСҒСӮСҖРҫР№СҒСӮРІ РІ СҖамРәах IoT.РқРёРәРёСӮР° РҡалиРҪРҫРІСҒРәРёР№. Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№. Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶ 2016

РқРёРәРёСӮР° РҡалиРҪРҫРІСҒРәРёР№. Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№. Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶ 2016Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫСҒРІРөСүР°РөСӮ РәРҫРҪСҶРөРҝСҶРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РҝРҫРҙСҮРөСҖРәРёРІР°СҸ важРҪРҫСҒСӮСҢ Р·Р°СүРёСӮСӢ РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮРё, СҶРөР»РҫСҒСӮРҪРҫСҒСӮРё Рё РҙРҫСҒСӮСғРҝРҪРҫСҒСӮРё РҙР°РҪРҪСӢС…. РһРҝРёСҒР°РҪСӢ СҖазлиСҮРҪСӢРө СӮРёРҝСӢ СғРіСҖРҫР· РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ РҝСҖавРҫРІСӢРө, СӮРөС…РҪРёСҮРөСҒРәРёРө Рё РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө, Р° СӮР°РәР¶Рө РјРөСҖСӢ РҝСҖРҫСӮРёРІРҫРҙРөР№СҒСӮРІРёСҸ СҚСӮРёРј СғРіСҖРҫзам. РўР°РәР¶Рө РҫРұСҒСғР¶РҙР°РөСӮСҒСҸ РёРҪСӮРөРіСҖалСҢРҪСӢР№ РҝРҫРҙС…РҫРҙ Рә РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СӮРёРҝРҫРІСӢРө Р°СҖС…РёСӮРөРәСӮСғСҖСӢ IoT-СғСҒСӮСҖРҫР№СҒСӮРІ СҒ Р°РәСҶРөРҪСӮРҫРј РҪР° РёС… Р·Р°СүРёСӮСғ.РІРҪСғСӮСҖРөРҪРҪРёРө СғРіСҖРҫР·СӢ Ph days_26 05 2015_final

РІРҪСғСӮСҖРөРҪРҪРёРө СғРіСҖРҫР·СӢ Ph days_26 05 2015_finalPositive Hack Days

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РҫСӮ РІРҪСғСӮСҖРөРҪРҪРёС… СғРіСҖРҫР·, СҖазСҖР°РұРҫСӮР°РҪРҪСӢРө РәРҫРјРҝР°РҪРёРөР№ Infowatch РҝРҫРҙ СҖСғРәРҫРІРҫРҙСҒСӮРІРҫРј РқР°СӮалСҢРё РҡР°СҒРҝРөСҖСҒРәРҫР№. РһСҒРҪРҫРІРҪРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»СҸРөСӮСҒСҸ РІРҪРөРҙСҖРөРҪРёСҺ СҒРёСҒСӮРөРј DLP РҙР»СҸ РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ СғСӮРөСҮРөРә РҙР°РҪРҪСӢС…, Р°РҪализСғ РҝРҫРІРөРҙРөРҪРёСҸ СҒРҫСӮСҖСғРҙРҪРёРәРҫРІ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҺ СӮРөС…РҪРҫР»РҫРіРёР№ РұРҫР»СҢСҲРёС… РҙР°РҪРҪСӢС… РҙР»СҸ РІСӢСҸРІР»РөРҪРёСҸ РҝРҫРҙРҫР·СҖРёСӮРөР»СҢРҪРҫР№ РҙРөСҸСӮРөР»СҢРҪРҫСҒСӮРё. РҡСҖРҫРјРө СӮРҫРіРҫ, РҝРҫРҙСҮРөСҖРәРёРІР°СҺСӮСҒСҸ важРҪРҫСҒСӮСҢ РәРҫРјРҝР»РөРәСҒРҪРҫРіРҫ РҝРҫРҙС…РҫРҙР° Рё РҝРҫСҒСӮРҫСҸРҪРҪРҫРіРҫ РјРҫРҪРёСӮРҫСҖРёРҪРіР° РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… РҝРҫСӮРҫРәРҫРІ РІРҪСғСӮСҖРё РҫСҖРіР°РҪРёР·Р°СҶРёР№.РҳРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СҒСҶРөРҪР°СҖРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…

РҳРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СҒСҶРөРҪР°СҖРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…РҹавРөР» РЎРөРјСҮРөРҪРәРҫ

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РІР°СҖРёР°РҪСӮСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј, СҒРҫРҙРөСҖжаСүРёС… РҝРөСҖСҒРҫРҪалСҢРҪСӢРө РҙР°РҪРҪСӢРө, РІСӢРҙРөР»СҸСҸ РәР»СҺСҮРөРІСӢРө Р°СҒРҝРөРәСӮСӢ, СӮР°РәРёРө РәР°Рә СғРҝСҖавлРөРҪРёРө РҙРҫСҒСӮСғРҝРҫРј, СҖазгСҖР°РҪРёСҮРөРҪРёРө РҝСҖав РҝРҫР»СҢР·РҫРІР°СӮРөР»РөР№ Рё РІРҫР·РјРҫР¶РҪРҫСҒСӮРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СғРҙалёРҪРҪСӢС… Рё РҫРұлаСҮРҪСӢС… СҒРөСӮРөР№. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазРҪРҫРҫРұСҖазРҪСӢРө РҝРҫРҙСҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ, РІРәР»СҺСҮР°СҸ Р°РҪСӮРёРІРёСҖСғСҒРҪСғСҺ Р·Р°СүРёСӮСғ Рё РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёРө РІСӮРҫСҖР¶РөРҪРёР№. РҹСҖРёРІРҫРҙСҸСӮСҒСҸ РҝСҖРёРјРөСҖСӢ Р·Р°СүРёСӮРҪСӢС… СҒСҖРөРҙСҒСӮРІ Рё РәРҫРҪСҶРөРҝСҶРёР№ РҙР»СҸ СҖазлиСҮРҪСӢС… СҒСҶРөРҪР°СҖРёРөРІ СҖРёСҒРәР° Рё СғСҸР·РІРёРјРҫСҒСӮРё.Bitdefender io t_pta_2017

Bitdefender io t_pta_2017РҹРёРҪСҸРөРІ РҗРҪРҙСҖРөР№

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СғРіСҖРҫР·СӢ РәРёРұРөСҖРұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, СҒРІСҸР·Р°РҪРҪСӢРө СҒ СғСҒСӮСҖРҫР№СҒСӮвами СғРјРҪРҫРіРҫ РҙРҫРјР°, СӮР°РәРёРјРё РәР°Рә СғРјРҪСӢРө замРәРё, IP-РәамРөСҖСӢ Рё РёРіСҖСғСҲРәРё, РІ СҮР°СҒСӮРҪРҫСҒСӮРё, СғСҸР·РІРёРјРҫСҒСӮРё, РәРҫСӮРҫСҖСӢРө РјРҫРіСғСӮ РұСӢСӮСҢ РёСҒРҝРҫР»СҢР·РҫРІР°РҪСӢ С…Р°РәРөСҖами РҙР»СҸ РҙРҫСҒСӮСғРҝР° Рә лиСҮРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё Рё РәРҫРҪСӮСҖРҫР»СҸ РҪР°Рҙ СғСҒСӮСҖРҫР№СҒСӮвами. РһРұСҒСғР¶РҙР°СҺСӮСҒСҸ РјРөСҖСӢ РҝСҖРөРҙРҫСҒСӮРҫСҖРҫР¶РҪРҫСҒСӮРё, СӮР°РәРёРө РәР°Рә РҫРұРҪРҫРІР»РөРҪРёРө РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ, РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө VPN Рё РҫРұРөСҒРҝРөСҮРөРҪРёРө Р·Р°СүРёСӮСӢ СҒРјР°СҖСӮС„РҫРҪРҫРІ РҫСӮ РІРёСҖСғСҒРҫРІ. РўР°РәР¶Рө СғРҝРҫРјРёРҪР°СҺСӮСҒСҸ РҝСҖРҫРұР»РөРјСӢ СҒ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢСҺ РјРөРҙРёСҶРёРҪСҒРәРёС… СғСҒСӮСҖРҫР№СҒСӮРІ, СҮСӮРҫ РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮ важРҪРҫСҒСӮСҢ Р·Р°СүРёСӮСӢ РІ СҚРҝРҫС…Сғ СғРјРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№.РҹСҖРөР·РөРҪСӮР°СҶРёСҸ РҝСҖРҫРөРәСӮР° i-Protect

РҹСҖРөР·РөРҪСӮР°СҶРёСҸ РҝСҖРҫРөРәСӮР° i-Protectkulibin

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РҝСҖРҫРіСҖаммРҪСӢР№ РәРҫРјРҝР»РөРәСҒ i-protect, РҝСҖРөРҙРҪазРҪР°СҮРөРҪРҪСӢР№ РҙР»СҸ РҫСҶРөРҪРәРё СғСҖРҫРІРҪСҸ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё Рё РІСӢСҸРІР»РөРҪРёСҸ Р°РәСӮСғалСҢРҪСӢС… СғРіСҖРҫР·. РһРҪ РҝСҖРөРҙлагаРөСӮ РјРөСӮРҫРҙРёРәРё СҖР°СҒСҮРөСӮР° СғРіСҖРҫР· РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СҒСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ Р°РҪСӮРёРІРёСҖСғСҒРҪСӢРө РҝСҖРҫРіСҖаммСӢ, СҲРёС„СҖРҫвалСҢРҪСӢРө СҒСҖРөРҙСҒСӮРІР° Рё СҒРёСҒСӮРөРјСӢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ РІСӮРҫСҖР¶РөРҪРёР№. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ Р°СҒРҝРөРәСӮСӢ СҒРҫР·РҙР°РҪРёСҸ РәРҫРҪСҶРөРҝСҶРёРё РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СҖР°СҶРёРҫРҪалСҢРҪРҫРіРҫ фиРҪР°РҪСҒРёСҖРҫРІР°РҪРёСҸ РҝСҖРҫСҶРөСҒСҒР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё.РқР°СҒСӮСҖРҫР№РәР° авСӮРҫРҫСӮРІРөСӮСҮРёРәР° РІ СҸРҪРҙРөРәСҒ РҝРҫСҮСӮРө

РқР°СҒСӮСҖРҫР№РәР° авСӮРҫРҫСӮРІРөСӮСҮРёРәР° РІ СҸРҪРҙРөРәСҒ РҝРҫСҮСӮРөmaripet012

Мэ

РқР°СҒСӮСҖРҫР№РәР° авСӮРҫРҫСӮРІРөСӮСҮРёРәР° РІ СҸРҪРҙРөРәСҒ РҝРҫСҮСӮРөР‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Рё Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё.

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Рё Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё.maripet012

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РҫСҒРҪРҫРІРҪСӢРө РҝРҫРҪСҸСӮРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ СғРіСҖРҫР·СӢ, РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ Рё РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө РјРөСҖСӢ. РһРҪ РІСӢРҙРөР»СҸРөСӮ СӮСҖРё РәР»СҺСҮРөРІСӢС… СҒРҫСҒСӮавлСҸСҺСүРёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё: РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮСҢ, СҶРөР»РҫСҒСӮРҪРҫСҒСӮСҢ Рё РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ, Р° СӮР°РәР¶Рө РҝРөСҖРөСҮРёСҒР»СҸРөСӮ СӮРөС…РҪРёСҮРөСҒРәРёРө СҒСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҫСӮ СғСӮРөСҮРөРә. РҡСҖРҫРјРө СӮРҫРіРҫ, РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РІРёРҙСӢ РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… РІРёСҖСғСҒРҫРІ Рё Р°РҪСӮРёРІРёСҖСғСҒРҪСӢС… РҝСҖРҫРіСҖамм, РҝРҫРҙСҮРөСҖРәРёРІР°СҸ важРҪРҫСҒСӮСҢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РІ СҒРҫРІСҖРөРјРөРҪРҪСӢС… РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… СҒРёСҒСӮРөмах.РҹСҖРҫРұР»РөРјСӢ РҝСҖРё РҝРҫРҙРәР»СҺСҮРөРҪРёРё Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸ

РҹСҖРҫРұР»РөРјСӢ РҝСҖРё РҝРҫРҙРәР»СҺСҮРөРҪРёРё Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸAlexander Dorofeev

Мэ

Р”РҫРәСғРјРөРҪСӮ РҝРҫСҒРІСҸСүРөРҪ РҝСҖРҫРұР»Рөмам РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸ Рё Р·Р°СүРёСӮРө РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ РәлаСҒСҒифиРәР°СҶРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј. Р Р°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҒРҫРІСҖРөРјРөРҪРҪСӢРө СғРіСҖРҫР·СӢ, РҪРҫСҖРјР°СӮРёРІРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ Рё РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС…, Р° СӮР°РәР¶Рө РҝСҖРөРҙР»РҫР¶РөРҪСӢ СҖРөРәРҫРјРөРҪРҙР°СҶРёРё РҝРҫ СғР»СғСҮСҲРөРҪРёСҺ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. ВажРҪСӢРј Р°СҒРҝРөРәСӮРҫРј СҸРІР»СҸРөСӮСҒСҸ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ СҖазСҖР°РұРҫСӮРәРё РіРёРұРәРёС… СӮСҖРөРұРҫРІР°РҪРёР№ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҖазлиСҮРҪСӢС… СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ СҚффРөРәСӮРёРІРҪРҫР№ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё.Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё

Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶииЕлРөРҪР° РҡР»СҺСҮРөРІР°

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ Р·Р°СүРёСӮСғ РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ РІРёРҙСӢ СғРіСҖРҫР· РҙР»СҸ СҶРёС„СҖРҫРІРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё, СӮР°РәРёРө РәР°Рә РәСҖажа Рё СғРҪРёСҮСӮРҫР¶РөРҪРёРө РҙР°РҪРҪСӢС…. РһРҪ РҝРөСҖРөСҮРёСҒР»СҸРөСӮ РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ, РІРәР»СҺСҮР°СҸ физиСҮРөСҒРәРёРө, РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө Рё РёРҪР¶РөРҪРөСҖРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёРө СҒСҖРөРҙСҒСӮРІР°, Р° СӮР°РәР¶Рө РҝСҖавРҫРІСӢРө РҪРҫСҖРјСӢ СҚРҝРёР·РҫРҙСӢ. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РјРөСӮРҫРҙСӢ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫР№ Р·Р°СүРёСӮСӢ Рё Р·Р°СүРёСӮСӢ РҫСӮ РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… РІРёСҖСғСҒРҫРІ.Virtual Private Networks.Ru

Virtual Private Networks.RuEugene Sushchenko

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ СҒРёСҒСӮРөРјСғ mils vpn, РҫРұРөСҒРҝРөСҮРёРІР°СҺСүСғСҺ РұРөР·РҫРҝР°СҒРҪСӢРө РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРө СӮРөР»РөРәРҫРјРјСғРҪРёРәР°СҶРёРё СҒ РІСӢСҒРҫРәРёРј СғСҖРҫРІРҪРөРј Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РһРҪ РҝСҖРөРҙРҫСҒСӮавлСҸРөСӮ СҖРөСҲРөРҪРёСҸ РҙР»СҸ Р·Р°СүРёСӮСӢ СҒРөСӮРөРІРҫР№ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ, СғРҝСҖавлРөРҪРёСҸ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёРјРё РәР»СҺСҮами Рё РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ РІСӮРҫСҖР¶РөРҪРёР№. РЎРёСҒСӮРөРјР° РІРәР»СҺСҮР°РөСӮ РІ СҒРөРұСҸ РёРҪСӮРөРіСҖР°СҶРёСҺ СӮРөС…РҪРҫР»РҫРіРёР№ СғРҝСҖавлРөРҪРёСҸ СӮСҖафиРәРҫРј Рё СҶРөРҪСӮСҖализРҫРІР°РҪРҪРҫРө Р°РҙРјРёРҪРёСҒСӮСҖРёСҖРҫРІР°РҪРёРө, СҮСӮРҫ РҝРҫР·РІРҫР»СҸРөСӮ СҚффРөРәСӮРёРІРҪРҫ СғРҝСҖавлСҸСӮСҢ СҒР»РҫР¶РҪСӢРјРё СҒРөСӮРөРІСӢРјРё СҒСӮСҖСғРәСӮСғСҖами.РҳРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№. РһРұР·РҫСҖ СӮРөС…РҪРҫР»РҫРіРёРё Рё РҝСҖРёРјРөСҖСӢ СҖРөСҲРөРҪРёР№.

РҳРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№. РһРұР·РҫСҖ СӮРөС…РҪРҫР»РҫРіРёРё Рё РҝСҖРёРјРөСҖСӢ СҖРөСҲРөРҪРёР№. Cisco Russia

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СӮРөРјСғ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№ (IoT) РәР°Рә СҒРҫРІРҫРәСғРҝРҪРҫСҒСӮРё РёРҪСӮРөллРөРәСӮСғалСҢРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ, СҒРҝРҫСҒРҫРұСҒСӮРІСғСҺСүРёС… РҝРҫРІСӢСҲРөРҪРёСҺ СҚффРөРәСӮРёРІРҪРҫСҒСӮРё РұРёР·РҪРөСҒР° Рё РәР°СҮРөСҒСӮРІР° жизРҪРё. РһРҝРёСҒСӢРІР°РөСӮСҒСҸ СҖРҫСҒСӮ РІРҪРөРҙСҖРөРҪРёР№ IoT, РҝСҖРёРјРөСҖСӢ РҝСҖРёРјРөРҪРөРҪРёСҸ СӮРөС…РҪРҫР»РҫРіРёР№ РІ СҖазлиСҮРҪСӢС… РҫСӮСҖР°СҒР»СҸС…, Р° СӮР°РәР¶Рө важРҪРҫСҒСӮСҢ РҫРұСҖР°РұРҫСӮРәРё Рё РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС… РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРёСҸ СҒРөСӮРөР№. РўР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪСӢ РҝСҖРёРјРөСҖСӢ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ Рё СҖРөСҲРөРҪРёР№, СҖазСҖР°РұРҫСӮР°РҪРҪСӢС… РҙР»СҸ авСӮРҫРјР°СӮРёР·Р°СҶРёРё РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СғРҝСҖавлРөРҪРёСҸ РҙР°РҪРҪСӢРјРё.WatchGuard WIPS

WatchGuard WIPSBAKOTECH

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РҝСҖРҫРұР»РөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢС… Wi-Fi СҒРөСӮРөР№ Рё РҝСҖРөРҙлагаРөСӮ СҖРөСҲРөРҪРёРө СҮРөСҖРөР· РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СӮРөС…РҪРҫР»РҫРіРёРё Р·Р°СүРёСӮСӢ РҫСӮ РІСӮРҫСҖР¶РөРҪРёР№ WatchGuard WIPS. РӯСӮР° СӮРөС…РҪРҫР»РҫРіРёСҸ РҫРұРөСҒРҝРөСҮРёРІР°РөСӮ Р°РәСӮРёРІРҪРҫРө РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёРө СғРіСҖРҫР· СҒ РјРёРҪималСҢРҪСӢРјРё Р»РҫР¶РҪСӢРјРё СҒСҖР°РұР°СӮСӢРІР°РҪРёСҸРјРё, РІ РҫСӮлиСҮРёРө РҫСӮ СҒСғСүРөСҒСӮРІСғСҺСүРёС… СҖРөСҲРөРҪРёР№, РәРҫСӮРҫСҖСӢРө СҮР°СҒСӮРҫ СӮРҫР»СҢРәРҫ РҫРұРҪР°СҖСғживаСҺСӮ РҝСҖРҫРұР»РөРјСӢ, РҫСҒСӮавлСҸСҸ СҒРөСӮРё СғСҸР·РІРёРјСӢРјРё. WatchGuard WIPS Р·РҪР°СҮРёСӮРөР»СҢРҪРҫ СғРҝСҖРҫСүР°РөСӮ Р°РҙРјРёРҪРёСҒСӮСҖРёСҖРҫРІР°РҪРёРө Рё РҝРҫРҙРҙРөСҖР¶РәСғ СҒРөСӮРөР№, СҮСӮРҫ РҙРөлаРөСӮ РөРіРҫ РҝРҫРҙС…РҫРҙСҸСүРёРј РҙР»СҸ РәРҫРјРҝР°РҪРёР№ СҒ РІСӢСҒРҫРәРёРјРё СӮСҖРөРұРҫРІР°РҪРёСҸРјРё Рә РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё.Protectinfo present

Protectinfo presentDrofaUral

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РҫСҒРҪРҫРІРҪСӢРө РҝСҖРҫРұР»РөРјСӢ, СӮРөСҖРјРёРҪСӢ Рё СӮРөС…РҪРҫР»РҫРіРёРё, СҒРІСҸР·Р°РҪРҪСӢРө СҒ Р·Р°СүРёСӮРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РІ РёРҪСӮРөСҖРҪРөСӮРө. РһРҝРёСҒР°РҪСӢ РәР»СҺСҮРөРІСӢРө РҝРҫРҪСҸСӮРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, СӮР°РәРёРө РәР°Рә СғСҸР·РІРёРјРҫСҒСӮСҢ, СҖРёСҒРә, Р°СӮР°РәР° Рё РјРөС…Р°РҪРёР·РјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, Р° СӮР°РәР¶Рө РІРёРҙСӢ СҒРөСӮРөРІСӢС… Р°СӮР°Рә Рё РјРөСӮРҫРҙСӢ РёС… РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазлиСҮРҪСӢРө СӮРөС…РҪРҫР»РҫРіРёРё СҲРёС„СҖРҫРІР°РҪРёСҸ Рё РјРөСҖСӢ, СӮР°РәРёРө РәР°Рә РјРөР¶СҒРөСӮРөРІСӢРө СҚРәСҖР°РҪСӢ Рё СҒРёСҒСӮРөРјСӢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ РІСӮРҫСҖР¶РөРҪРёР№, РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІ СҒРөСӮРөРІРҫРј взаимРҫРҙРөР№СҒСӮРІРёРё.РЈРјРҪСӢР№ РҙРҫРј Рё РҳРҪСӮРөСҖРҪРөСӮ Р’РөСүРөР№. РўСҖР°РҪСҒС„РҫСҖРјР°СҶРёСҸ СҒСғСүРөСҒСӮРІСғСҺСүРөР№ РәРҫРҪСҶРөРҝСҶРёРё авСӮРҫРјР°СӮРёР·Р°СҶРёРё

РЈРјРҪСӢР№ РҙРҫРј Рё РҳРҪСӮРөСҖРҪРөСӮ Р’РөСүРөР№. РўСҖР°РҪСҒС„РҫСҖРјР°СҶРёСҸ СҒСғСүРөСҒСӮРІСғСҺСүРөР№ РәРҫРҪСҶРөРҝСҶРёРё авСӮРҫРјР°СӮРёР·Р°СҶРёРёiRidiumMobile365

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ СҖСӢРҪРҫРә СғРјРҪСӢС… РҙРҫРјРҫРІ Рё РёРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№ (IoT), РІСӢРҙРөР»СҸСҸ СӮСҖРё РҫСҒРҪРҫРІРҪСӢРө РҫСҲРёРұРәРё РІ РҝРҫРҪРёРјР°РҪРёРё Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё СӮРөС…РҪРҫР»РҫРіРёР№. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РҙРІР° СҒРөРіРјРөРҪСӮР° СҖСӢРҪРәР° - РёРҪСҒСӮаллСҸСҶРёРҫРҪРҪСӢРө Рё РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢСҒРәРёРө СҒРёСҒСӮРөРјСӢ, Рё РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ важРҪРҫСҒСӮСҢ РҪР°РҙРөР¶РҪСӢС… СҖРөСҲРөРҪРёР№ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮРё. Р’ Р·Р°РәР»СҺСҮРөРҪРёРө СғРҝРҫРјРёРҪР°РөСӮСҒСҸ СҖРҫСҒСӮ Рё СҖазвиСӮРёРө СӮРөС…РҪРҫР»РҫРіРёР№ СҒ РҝСҖРҫРіСҖРөСҒСҒРёСҖСғСҺСүРёРј РҝРөСҖРөС…РҫРҙРҫРј РҫСӮ РҙРҫРјР°СҲРҪРөР№ авСӮРҫРјР°СӮРёР·Р°СҶРёРё Рә РёРҪСӮРөллРөРәСӮСғалСҢРҪСӢРј РҙРҫмам СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РҫРұлаСҮРҪСӢС… СҒРөСҖРІРёСҒРҫРІ Рё РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР°.РҹСҖРёРјРөРҪРөРҪРёРө РјРҫРұРёР»СҢРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ РҪРөС„СӮРөгазРҫРІРҫР№ РҫСӮСҖР°СҒли Рё РёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ

РҹСҖРёРјРөРҪРөРҪРёРө РјРҫРұРёР»СҢРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ РҪРөС„СӮРөгазРҫРІРҫР№ РҫСӮСҖР°СҒли Рё РёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢCisco Russia

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢС… РҙР°РҪРҪСӢС… РІ РәРҫРҪСӮРөРәСҒСӮРө СӮРөС…РҪРҫР»РҫРіРёР№ BYOD, Рң2Рң Рё РҫРұлаСҮРҪСӢС… СҖРөСҲРөРҪРёР№ РІ РёРҪРҙСғСҒСӮСҖиалСҢРҪРҫР№ СҒС„РөСҖРө. РһРҝРёСҒСӢРІР°СҺСӮСҒСҸ РІСӢР·РҫРІСӢ, СӮР°РәРёРө РәР°Рә РІСӢСҒРҫРәРёРө Р·Р°СӮСҖР°СӮСӢ РҪР° РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСғ, РҪРөРҙРҫСҒСӮР°СӮРҫРә РәРҫРҪСӮСҖРҫР»СҸ РІ СҖРөалСҢРҪРҫРј РІСҖРөРјРөРҪРё Рё РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІ РҫРҝР°СҒРҪСӢС… СғСҒР»РҫРІРёСҸС…. РўР°РәР¶Рө РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РҝРҫРҙС…РҫРҙСӢ Рә РёРҪСӮРөРіСҖР°СҶРёРё СҒРёСҒСӮРөРј Рё РҝРҫРІСӢСҲРөРҪРёРө РіРёРұРәРҫСҒСӮРё РұРёР·РҪРөСҒ-РҝСҖРҫСҶРөСҒСҒРҫРІ.Fortinet. Р®СҖРёР№ ЗахаСҖРҫРІ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"

Fortinet. Р®СҖРёР№ ЗахаСҖРҫРІ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"Expolink

Мэ

Р”РҫРәСғРјРөРҪСӮ СҒРҫРҙРөСҖжиСӮ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ Fortinet, РІРөРҙСғСүРөРј РІРөРҪРҙРҫСҖРө СҖРөСҲРөРҪРёР№ РҝРҫ СҒРөСӮРөРІРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ РөРіРҫ РёСҒСӮРҫСҖРёСҺ, РҝСҖРҫРҙСғРәСӮСӢ Рё РҙРҫСҒСӮРёР¶РөРҪРёСҸ. РҹРҫРҙСҖРҫРұРҪРҫ РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РёРҪРҪРҫРІР°СҶРёРё РәРҫРјРҝР°РҪРёРё, СҖРҫСҒСӮ РҪР° СҖСӢРҪРәРө, Р° СӮР°РәР¶Рө РөС‘ РҝРҫР·РёСҶРёРё РІ СҖРөР№СӮРёРҪгах Gartner Рё NSS Labs. РһРұСҒСғР¶РҙР°СҺСӮСҒСҸ СӮСҖРё РҫСҒРҪРҫРІРҪСӢРө РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°: СғРҝСҖавлРөРҪРёРө, РҫРұРҪР°СҖСғР¶РөРҪРёРө РҪРөРёР·РІРөСҒСӮРҪСӢС… СғРіСҖРҫР· Рё РёРҪСҒРҝРөРәСҶРёСҸ SSL.Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҙР»СҸ СҒайСӮР°

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҙР»СҸ СҒайСӮР°Maksym Balaklytskyi

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪС„РҫСҖРјР°СҶРёРё, РҫС…РІР°СӮСӢРІР°СҸ СӮРөС…РҪРёСҮРөСҒРәРёРө Рё РҝСҖРҫРіСҖаммРҪСӢРө Р°СҒРҝРөРәСӮСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… Рё СғСҒСӮСҖРҫР№СҒСӮРІ. Р Р°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РјРөСӮРҫРҙСӢ, СӮР°РәРёРө РәР°Рә СҲРёС„СҖРҫРІР°РҪРёРө, РұРёРҫРјРөСӮСҖРёСҮРөСҒРәР°СҸ РёРҙРөРҪСӮифиРәР°СҶРёСҸ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө Р°РҪСӮРёРІРёСҖСғСҒРҪРҫРіРҫ РҹРһ, Р° СӮР°РәР¶Рө важРҪРҫСҒСӮСҢ РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР° Рё Р·Р°СүРёСӮСӢ РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮРё. Р’ Р·Р°РәР»СҺСҮРөРҪРёРө РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ Р·РҙСҖавРҫРіРҫ РҝРҫРҙС…РҫРҙР° Рә РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ лиСҮРҪСӢРө РҫСӮРҪРҫСҲРөРҪРёСҸ Рё РҙСғС…РҫРІРҪСӢРө РҝСҖР°РәСӮРёРәРё РәР°Рә СҚффРөРәСӮРёРІРҪСӢРө РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё.Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Р’Р°СҲРөРіРҫ РјРҫРұРёР»СҢРҪРҫРіРҫ РұРёР·РҪРөСҒР°

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Р’Р°СҲРөРіРҫ РјРҫРұРёР»СҢРҪРҫРіРҫ РұРёР·РҪРөСҒР°РҡР РһРҡ

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫСҒРІРөСүР°РөСӮ РҝСҖРҫРұР»РөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РјРҫРұРёР»СҢРҪРҫРіРҫ РұРёР·РҪРөСҒР°, РІРәР»СҺСҮР°СҸ СғРіСҖРҫР·СӢ, РёСҒСӮРҫСҮРҪРёРәРё Рё РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… РҪР° РјРҫРұРёР»СҢРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮвах. РһСҒРҪРҫРІРҪРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»СҸРөСӮСҒСҸ СҒСӮСҖР°СӮРөРіРёРё РҝРҫСҒСӮСҖРҫРөРҪРёСҸ СҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ, РІРәР»СҺСҮР°СҸ РІРҪРөРҙСҖРөРҪРёРө РјРҫРұРёР»СҢРҪРҫРіРҫ СғРҝСҖавлРөРҪРёСҸ Рё СӮРөС…РҪРҫР»РҫРіРёРё СҲРёС„СҖРҫРІР°РҪРёСҸ. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазлиСҮРҪСӢРө СҖРөСҲРөРҪРёСҸ РҙР»СҸ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… Рё РҫРұРөСҒРҝРөСҮРөРҪРёСҸ СғРҙалРөРҪРҪРҫРіРҫ РұРөР·РҫРҝР°СҒРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРј СҖРөСҒСғСҖСҒам.Fortinet. ДмиСӮСҖРёР№ РагСғСҲРёРҪ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"

Fortinet. ДмиСӮСҖРёР№ РагСғСҲРёРҪ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"Expolink

Мэ

Р”РҫРәСғРјРөРҪСӮ СҒРҫРҙРөСҖжиСӮ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ РәРҫРјРҝР°РҪРёРё Fortinet, РІРөРҙСғСүРөРј РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»Рө СҖРөСҲРөРҪРёР№ РІ РҫРұлаСҒСӮРё РәРёРұРөСҖРұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ РёСҒСӮРҫСҖРёСҺ РөС‘ РёРҪРҪРҫРІР°СҶРёР№ Рё РҙРҫСҒСӮРёР¶РөРҪРёСҸ РҪР° СҖСӢРҪРәРө. РҹСҖРёРІРөРҙРөРҪСӢ СҒРөСҖСӮифиРәР°СҶРёРё, РҝРҫРәазаСӮРөли СҚффРөРәСӮРёРІРҪРҫСҒСӮРё РҝСҖРҫРҙСғРәСӮРҫРІ, Р° СӮР°РәР¶Рө СғРәазаРҪСӢ РҫСҒРҪРҫРІРҪСӢРө РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°, СӮР°РәРёРө РәР°Рә СғРҝСҖавлРөРҪРёРө СҒР»РҫР¶РҪРҫСҒСӮСҸРјРё, РҫРұРҪР°СҖСғР¶РөРҪРёРө РҪРөРёР·РІРөСҒСӮРҪСӢС… СғРіСҖРҫР· Рё РёРҪСҒРҝРөРәСҶРёСҸ SSL. РўР°РәР¶Рө РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ СӮСҖРөРұРҫРІР°РҪРёСҸ Рә РҪРҫРІСӢРј СӮРөС…РҪРҫР»РҫРіРёСҸРј Рё СҖРҫСҒСӮ СҖСӢРҪРәР° СҒРөСӮРөРІРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё.РЎСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҙР»СҸ РұРҝла

РЎСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҙР»СҸ РұРҝлаAncud Ltd.

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СҖазлиСҮРҪСӢРө РҝСҖРёРјРөРҪРөРҪРёСҸ РұРөСҒРҝРёР»РҫСӮРҪСӢС… Р»РөСӮР°СӮРөР»СҢРҪСӢС… Р°РҝРҝР°СҖР°СӮРҫРІ, РІРәР»СҺСҮР°СҸ РҝРөСҖРөРІРҫР·РәСғ, РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪРҫРө Р·РҫРҪРҙРёСҖРҫРІР°РҪРёРө Рё РјРҫРҪРёСӮРҫСҖРёРҪРі СҒРөР»СҢСҒРәРҫРіРҫ С…РҫР·СҸР№СҒСӮРІР°. РһРұСҒСғР¶РҙР°СҺСӮСҒСҸ Р°СҒРҝРөРәСӮСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… Рё СҖазСҖР°РұРҫСӮРәР° РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёС… СҒСҖРөРҙСҒСӮРІ РҙР»СҸ СҒРёСҒСӮРөРј СҒРІСҸР·Рё. РўР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪСӢ РҝСҖРҫРөРәСӮСӢ Рё СҒСҖРҫРәРё РІСӢРҝРҫР»РҪРөРҪРёСҸ, СҒРІСҸР·Р°РҪРҪСӢРө СҒ Р·Р°СүРёСӮРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РІ СҒРёСҒСӮРөмах РҝРҫРҙРІРёР¶РҪРҫР№ СҒРҝСғСӮРҪРёРәРҫРІРҫР№ СҒРІСҸР·Рё.Рә Р·Р°СүРёСӮРө РҙРёСҒСҒРөСҖСӮР°СҶРёРё

Рә Р·Р°СүРёСӮРө РҙРёСҒСҒРөСҖСӮР°СҶРёРёNatalya Kazarina

Мэ

Р”РҫРәСғРјРөРҪСӮ РҝСҖРөРҙлагаРөСӮ СғСӮРҫСҮРҪРөРҪРҪСғСҺ РәлаСҒСҒифиРәР°СҶРёСҺ РІР°СҖРёР°РҪСӮРҫРІ РәРҫРјРјРөСҖСҶиализаСҶРёРё РҪР°СғСҮРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёС… СҖазСҖР°РұРҫСӮРҫРә СҒ СғСҮРөСӮРҫРј фиРҪР°РҪСҒРёСҖРҫРІР°РҪРёСҸ Рё СҖР°СҒРҝСҖРөРҙРөР»РөРҪРёСҸ СҖРөР·СғР»СҢСӮР°СӮРҫРІ, СҮСӮРҫ СӮСҖРөРұСғРөСӮ РҙиффРөСҖРөРҪСҶРёСҖРҫРІР°РҪРҪРҫРіРҫ РҝРҫРҙС…РҫРҙР° Рә СғРҝСҖавлРөРҪРёСҺ. РўР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪ алгРҫСҖРёСӮРј СғРҝСҖавлРөРҪРёСҸ РәРҫРјРјРөСҖСҶиализаСҶРёРөР№ РҪР° СҖазРҪСӢС… СҒСӮР°РҙРёСҸС… РёРҪРҪРҫРІР°СҶРёРҫРҪРҪРҫРіРҫ РҝСҖРҫСҶРөСҒСҒР° Рё РҫРұРҫСҒРҪРҫРІР°РҪР° СҶРөР»РөСҒРҫРҫРұСҖазРҪРҫСҒСӮСҢ РҝСҖРёРјРөРҪРөРҪРёСҸ РҪРөСҮРөСӮРәРёС… РјРҪРҫР¶РөСҒСӮРІ РҙР»СҸ РҫСҶРөРҪРәРё РІР°СҖРёР°РҪСӮРҫРІ РәРҫРјРјРөСҖСҶиализаСҶРёРё. РҹСҖРҫРІРөРҙРөРҪРҪРҫРө РёСҒСҒР»РөРҙРҫРІР°РҪРёРө РҝРҫРҙСӮРІРөСҖР¶РҙР°РөСӮ СҚффРөРәСӮРёРІРҪРҫСҒСӮСҢ РҝСҖРөРҙР»РҫР¶РөРҪРҪРҫР№ РјРөСӮРҫРҙРҫР»РҫРіРёРё РІ РҝСҖР°РәСӮРёСҮРөСҒРәРҫРј СғРҝСҖавлРөРҪРёРё Рё СҒРҪРёР¶РөРҪРёРё СҖРёСҒРәРҫРІ РҝСҖРё СҖазСҖР°РұРҫСӮРәах.More Related Content

What's hot (20)

РқРёРәРёСӮР° РҡалиРҪРҫРІСҒРәРёР№. Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№. Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶ 2016

РқРёРәРёСӮР° РҡалиРҪРҫРІСҒРәРёР№. Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№. Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶ 2016Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫСҒРІРөСүР°РөСӮ РәРҫРҪСҶРөРҝСҶРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РҝРҫРҙСҮРөСҖРәРёРІР°СҸ важРҪРҫСҒСӮСҢ Р·Р°СүРёСӮСӢ РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮРё, СҶРөР»РҫСҒСӮРҪРҫСҒСӮРё Рё РҙРҫСҒСӮСғРҝРҪРҫСҒСӮРё РҙР°РҪРҪСӢС…. РһРҝРёСҒР°РҪСӢ СҖазлиСҮРҪСӢРө СӮРёРҝСӢ СғРіСҖРҫР· РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ РҝСҖавРҫРІСӢРө, СӮРөС…РҪРёСҮРөСҒРәРёРө Рё РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө, Р° СӮР°РәР¶Рө РјРөСҖСӢ РҝСҖРҫСӮРёРІРҫРҙРөР№СҒСӮРІРёСҸ СҚСӮРёРј СғРіСҖРҫзам. РўР°РәР¶Рө РҫРұСҒСғР¶РҙР°РөСӮСҒСҸ РёРҪСӮРөРіСҖалСҢРҪСӢР№ РҝРҫРҙС…РҫРҙ Рә РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СӮРёРҝРҫРІСӢРө Р°СҖС…РёСӮРөРәСӮСғСҖСӢ IoT-СғСҒСӮСҖРҫР№СҒСӮРІ СҒ Р°РәСҶРөРҪСӮРҫРј РҪР° РёС… Р·Р°СүРёСӮСғ.РІРҪСғСӮСҖРөРҪРҪРёРө СғРіСҖРҫР·СӢ Ph days_26 05 2015_final

РІРҪСғСӮСҖРөРҪРҪРёРө СғРіСҖРҫР·СӢ Ph days_26 05 2015_finalPositive Hack Days

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РҫСӮ РІРҪСғСӮСҖРөРҪРҪРёС… СғРіСҖРҫР·, СҖазСҖР°РұРҫСӮР°РҪРҪСӢРө РәРҫРјРҝР°РҪРёРөР№ Infowatch РҝРҫРҙ СҖСғРәРҫРІРҫРҙСҒСӮРІРҫРј РқР°СӮалСҢРё РҡР°СҒРҝРөСҖСҒРәРҫР№. РһСҒРҪРҫРІРҪРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»СҸРөСӮСҒСҸ РІРҪРөРҙСҖРөРҪРёСҺ СҒРёСҒСӮРөРј DLP РҙР»СҸ РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ СғСӮРөСҮРөРә РҙР°РҪРҪСӢС…, Р°РҪализСғ РҝРҫРІРөРҙРөРҪРёСҸ СҒРҫСӮСҖСғРҙРҪРёРәРҫРІ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҺ СӮРөС…РҪРҫР»РҫРіРёР№ РұРҫР»СҢСҲРёС… РҙР°РҪРҪСӢС… РҙР»СҸ РІСӢСҸРІР»РөРҪРёСҸ РҝРҫРҙРҫР·СҖРёСӮРөР»СҢРҪРҫР№ РҙРөСҸСӮРөР»СҢРҪРҫСҒСӮРё. РҡСҖРҫРјРө СӮРҫРіРҫ, РҝРҫРҙСҮРөСҖРәРёРІР°СҺСӮСҒСҸ важРҪРҫСҒСӮСҢ РәРҫРјРҝР»РөРәСҒРҪРҫРіРҫ РҝРҫРҙС…РҫРҙР° Рё РҝРҫСҒСӮРҫСҸРҪРҪРҫРіРҫ РјРҫРҪРёСӮРҫСҖРёРҪРіР° РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… РҝРҫСӮРҫРәРҫРІ РІРҪСғСӮСҖРё РҫСҖРіР°РҪРёР·Р°СҶРёР№.РҳРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СҒСҶРөРҪР°СҖРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…

РҳРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СҒСҶРөРҪР°СҖРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…РҹавРөР» РЎРөРјСҮРөРҪРәРҫ

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РІР°СҖРёР°РҪСӮСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј, СҒРҫРҙРөСҖжаСүРёС… РҝРөСҖСҒРҫРҪалСҢРҪСӢРө РҙР°РҪРҪСӢРө, РІСӢРҙРөР»СҸСҸ РәР»СҺСҮРөРІСӢРө Р°СҒРҝРөРәСӮСӢ, СӮР°РәРёРө РәР°Рә СғРҝСҖавлРөРҪРёРө РҙРҫСҒСӮСғРҝРҫРј, СҖазгСҖР°РҪРёСҮРөРҪРёРө РҝСҖав РҝРҫР»СҢР·РҫРІР°СӮРөР»РөР№ Рё РІРҫР·РјРҫР¶РҪРҫСҒСӮРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СғРҙалёРҪРҪСӢС… Рё РҫРұлаСҮРҪСӢС… СҒРөСӮРөР№. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазРҪРҫРҫРұСҖазРҪСӢРө РҝРҫРҙСҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ, РІРәР»СҺСҮР°СҸ Р°РҪСӮРёРІРёСҖСғСҒРҪСғСҺ Р·Р°СүРёСӮСғ Рё РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёРө РІСӮРҫСҖР¶РөРҪРёР№. РҹСҖРёРІРҫРҙСҸСӮСҒСҸ РҝСҖРёРјРөСҖСӢ Р·Р°СүРёСӮРҪСӢС… СҒСҖРөРҙСҒСӮРІ Рё РәРҫРҪСҶРөРҝСҶРёР№ РҙР»СҸ СҖазлиСҮРҪСӢС… СҒСҶРөРҪР°СҖРёРөРІ СҖРёСҒРәР° Рё СғСҸР·РІРёРјРҫСҒСӮРё.Bitdefender io t_pta_2017

Bitdefender io t_pta_2017РҹРёРҪСҸРөРІ РҗРҪРҙСҖРөР№

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СғРіСҖРҫР·СӢ РәРёРұРөСҖРұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, СҒРІСҸР·Р°РҪРҪСӢРө СҒ СғСҒСӮСҖРҫР№СҒСӮвами СғРјРҪРҫРіРҫ РҙРҫРјР°, СӮР°РәРёРјРё РәР°Рә СғРјРҪСӢРө замРәРё, IP-РәамРөСҖСӢ Рё РёРіСҖСғСҲРәРё, РІ СҮР°СҒСӮРҪРҫСҒСӮРё, СғСҸР·РІРёРјРҫСҒСӮРё, РәРҫСӮРҫСҖСӢРө РјРҫРіСғСӮ РұСӢСӮСҢ РёСҒРҝРҫР»СҢР·РҫРІР°РҪСӢ С…Р°РәРөСҖами РҙР»СҸ РҙРҫСҒСӮСғРҝР° Рә лиСҮРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё Рё РәРҫРҪСӮСҖРҫР»СҸ РҪР°Рҙ СғСҒСӮСҖРҫР№СҒСӮвами. РһРұСҒСғР¶РҙР°СҺСӮСҒСҸ РјРөСҖСӢ РҝСҖРөРҙРҫСҒСӮРҫСҖРҫР¶РҪРҫСҒСӮРё, СӮР°РәРёРө РәР°Рә РҫРұРҪРҫРІР»РөРҪРёРө РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ, РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө VPN Рё РҫРұРөСҒРҝРөСҮРөРҪРёРө Р·Р°СүРёСӮСӢ СҒРјР°СҖСӮС„РҫРҪРҫРІ РҫСӮ РІРёСҖСғСҒРҫРІ. РўР°РәР¶Рө СғРҝРҫРјРёРҪР°СҺСӮСҒСҸ РҝСҖРҫРұР»РөРјСӢ СҒ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢСҺ РјРөРҙРёСҶРёРҪСҒРәРёС… СғСҒСӮСҖРҫР№СҒСӮРІ, СҮСӮРҫ РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮ важРҪРҫСҒСӮСҢ Р·Р°СүРёСӮСӢ РІ СҚРҝРҫС…Сғ СғРјРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№.РҹСҖРөР·РөРҪСӮР°СҶРёСҸ РҝСҖРҫРөРәСӮР° i-Protect

РҹСҖРөР·РөРҪСӮР°СҶРёСҸ РҝСҖРҫРөРәСӮР° i-Protectkulibin

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РҝСҖРҫРіСҖаммРҪСӢР№ РәРҫРјРҝР»РөРәСҒ i-protect, РҝСҖРөРҙРҪазРҪР°СҮРөРҪРҪСӢР№ РҙР»СҸ РҫСҶРөРҪРәРё СғСҖРҫРІРҪСҸ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё Рё РІСӢСҸРІР»РөРҪРёСҸ Р°РәСӮСғалСҢРҪСӢС… СғРіСҖРҫР·. РһРҪ РҝСҖРөРҙлагаРөСӮ РјРөСӮРҫРҙРёРәРё СҖР°СҒСҮРөСӮР° СғРіСҖРҫР· РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СҒСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ Р°РҪСӮРёРІРёСҖСғСҒРҪСӢРө РҝСҖРҫРіСҖаммСӢ, СҲРёС„СҖРҫвалСҢРҪСӢРө СҒСҖРөРҙСҒСӮРІР° Рё СҒРёСҒСӮРөРјСӢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ РІСӮРҫСҖР¶РөРҪРёР№. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ Р°СҒРҝРөРәСӮСӢ СҒРҫР·РҙР°РҪРёСҸ РәРҫРҪСҶРөРҝСҶРёРё РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё СҖР°СҶРёРҫРҪалСҢРҪРҫРіРҫ фиРҪР°РҪСҒРёСҖРҫРІР°РҪРёСҸ РҝСҖРҫСҶРөСҒСҒР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё.РқР°СҒСӮСҖРҫР№РәР° авСӮРҫРҫСӮРІРөСӮСҮРёРәР° РІ СҸРҪРҙРөРәСҒ РҝРҫСҮСӮРө

РқР°СҒСӮСҖРҫР№РәР° авСӮРҫРҫСӮРІРөСӮСҮРёРәР° РІ СҸРҪРҙРөРәСҒ РҝРҫСҮСӮРөmaripet012

Мэ

РқР°СҒСӮСҖРҫР№РәР° авСӮРҫРҫСӮРІРөСӮСҮРёРәР° РІ СҸРҪРҙРөРәСҒ РҝРҫСҮСӮРөР‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Рё Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё.

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Рё Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё.maripet012

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РҫСҒРҪРҫРІРҪСӢРө РҝРҫРҪСҸСӮРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё Рё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ СғРіСҖРҫР·СӢ, РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ Рё РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө РјРөСҖСӢ. РһРҪ РІСӢРҙРөР»СҸРөСӮ СӮСҖРё РәР»СҺСҮРөРІСӢС… СҒРҫСҒСӮавлСҸСҺСүРёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё: РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮСҢ, СҶРөР»РҫСҒСӮРҪРҫСҒСӮСҢ Рё РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ, Р° СӮР°РәР¶Рө РҝРөСҖРөСҮРёСҒР»СҸРөСӮ СӮРөС…РҪРёСҮРөСҒРәРёРө СҒСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҫСӮ СғСӮРөСҮРөРә. РҡСҖРҫРјРө СӮРҫРіРҫ, РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РІРёРҙСӢ РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… РІРёСҖСғСҒРҫРІ Рё Р°РҪСӮРёРІРёСҖСғСҒРҪСӢС… РҝСҖРҫРіСҖамм, РҝРҫРҙСҮРөСҖРәРёРІР°СҸ важРҪРҫСҒСӮСҢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РІ СҒРҫРІСҖРөРјРөРҪРҪСӢС… РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… СҒРёСҒСӮРөмах.РҹСҖРҫРұР»РөРјСӢ РҝСҖРё РҝРҫРҙРәР»СҺСҮРөРҪРёРё Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸ

РҹСҖРҫРұР»РөРјСӢ РҝСҖРё РҝРҫРҙРәР»СҺСҮРөРҪРёРё Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸAlexander Dorofeev

Мэ

Р”РҫРәСғРјРөРҪСӮ РҝРҫСҒРІСҸСүРөРҪ РҝСҖРҫРұР»Рөмам РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸ Рё Р·Р°СүРёСӮРө РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ РәлаСҒСҒифиРәР°СҶРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј. Р Р°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҒРҫРІСҖРөРјРөРҪРҪСӢРө СғРіСҖРҫР·СӢ, РҪРҫСҖРјР°СӮРёРІРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ Рё РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС…, Р° СӮР°РәР¶Рө РҝСҖРөРҙР»РҫР¶РөРҪСӢ СҖРөРәРҫРјРөРҪРҙР°СҶРёРё РҝРҫ СғР»СғСҮСҲРөРҪРёСҺ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. ВажРҪСӢРј Р°СҒРҝРөРәСӮРҫРј СҸРІР»СҸРөСӮСҒСҸ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ СҖазСҖР°РұРҫСӮРәРё РіРёРұРәРёС… СӮСҖРөРұРҫРІР°РҪРёР№ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҖазлиСҮРҪСӢС… СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ СҚффРөРәСӮРёРІРҪРҫР№ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё.Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё

Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶииЕлРөРҪР° РҡР»СҺСҮРөРІР°

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ Р·Р°СүРёСӮСғ РёРҪС„РҫСҖРјР°СҶРёРё, РІРәР»СҺСҮР°СҸ РІРёРҙСӢ СғРіСҖРҫР· РҙР»СҸ СҶРёС„СҖРҫРІРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё, СӮР°РәРёРө РәР°Рә РәСҖажа Рё СғРҪРёСҮСӮРҫР¶РөРҪРёРө РҙР°РҪРҪСӢС…. РһРҪ РҝРөСҖРөСҮРёСҒР»СҸРөСӮ РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ, РІРәР»СҺСҮР°СҸ физиСҮРөСҒРәРёРө, РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢРө Рё РёРҪР¶РөРҪРөСҖРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёРө СҒСҖРөРҙСҒСӮРІР°, Р° СӮР°РәР¶Рө РҝСҖавРҫРІСӢРө РҪРҫСҖРјСӢ СҚРҝРёР·РҫРҙСӢ. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РјРөСӮРҫРҙСӢ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫР№ Р·Р°СүРёСӮСӢ Рё Р·Р°СүРёСӮСӢ РҫСӮ РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… РІРёСҖСғСҒРҫРІ.Virtual Private Networks.Ru

Virtual Private Networks.RuEugene Sushchenko

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ СҒРёСҒСӮРөРјСғ mils vpn, РҫРұРөСҒРҝРөСҮРёРІР°СҺСүСғСҺ РұРөР·РҫРҝР°СҒРҪСӢРө РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРө СӮРөР»РөРәРҫРјРјСғРҪРёРәР°СҶРёРё СҒ РІСӢСҒРҫРәРёРј СғСҖРҫРІРҪРөРј Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РһРҪ РҝСҖРөРҙРҫСҒСӮавлСҸРөСӮ СҖРөСҲРөРҪРёСҸ РҙР»СҸ Р·Р°СүРёСӮСӢ СҒРөСӮРөРІРҫР№ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ, СғРҝСҖавлРөРҪРёСҸ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёРјРё РәР»СҺСҮами Рё РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ РІСӮРҫСҖР¶РөРҪРёР№. РЎРёСҒСӮРөРјР° РІРәР»СҺСҮР°РөСӮ РІ СҒРөРұСҸ РёРҪСӮРөРіСҖР°СҶРёСҺ СӮРөС…РҪРҫР»РҫРіРёР№ СғРҝСҖавлРөРҪРёСҸ СӮСҖафиРәРҫРј Рё СҶРөРҪСӮСҖализРҫРІР°РҪРҪРҫРө Р°РҙРјРёРҪРёСҒСӮСҖРёСҖРҫРІР°РҪРёРө, СҮСӮРҫ РҝРҫР·РІРҫР»СҸРөСӮ СҚффРөРәСӮРёРІРҪРҫ СғРҝСҖавлСҸСӮСҢ СҒР»РҫР¶РҪСӢРјРё СҒРөСӮРөРІСӢРјРё СҒСӮСҖСғРәСӮСғСҖами.РҳРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№. РһРұР·РҫСҖ СӮРөС…РҪРҫР»РҫРіРёРё Рё РҝСҖРёРјРөСҖСӢ СҖРөСҲРөРҪРёР№.

РҳРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№. РһРұР·РҫСҖ СӮРөС…РҪРҫР»РҫРіРёРё Рё РҝСҖРёРјРөСҖСӢ СҖРөСҲРөРҪРёР№. Cisco Russia

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СӮРөРјСғ РҳРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№ (IoT) РәР°Рә СҒРҫРІРҫРәСғРҝРҪРҫСҒСӮРё РёРҪСӮРөллРөРәСӮСғалСҢРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ, СҒРҝРҫСҒРҫРұСҒСӮРІСғСҺСүРёС… РҝРҫРІСӢСҲРөРҪРёСҺ СҚффРөРәСӮРёРІРҪРҫСҒСӮРё РұРёР·РҪРөСҒР° Рё РәР°СҮРөСҒСӮРІР° жизРҪРё. РһРҝРёСҒСӢРІР°РөСӮСҒСҸ СҖРҫСҒСӮ РІРҪРөРҙСҖРөРҪРёР№ IoT, РҝСҖРёРјРөСҖСӢ РҝСҖРёРјРөРҪРөРҪРёСҸ СӮРөС…РҪРҫР»РҫРіРёР№ РІ СҖазлиСҮРҪСӢС… РҫСӮСҖР°СҒР»СҸС…, Р° СӮР°РәР¶Рө важРҪРҫСҒСӮСҢ РҫРұСҖР°РұРҫСӮРәРё Рё РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС… РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРёСҸ СҒРөСӮРөР№. РўР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪСӢ РҝСҖРёРјРөСҖСӢ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ Рё СҖРөСҲРөРҪРёР№, СҖазСҖР°РұРҫСӮР°РҪРҪСӢС… РҙР»СҸ авСӮРҫРјР°СӮРёР·Р°СҶРёРё РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СғРҝСҖавлРөРҪРёСҸ РҙР°РҪРҪСӢРјРё.WatchGuard WIPS

WatchGuard WIPSBAKOTECH

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРҝРёСҒСӢРІР°РөСӮ РҝСҖРҫРұР»РөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢС… Wi-Fi СҒРөСӮРөР№ Рё РҝСҖРөРҙлагаРөСӮ СҖРөСҲРөРҪРёРө СҮРөСҖРөР· РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СӮРөС…РҪРҫР»РҫРіРёРё Р·Р°СүРёСӮСӢ РҫСӮ РІСӮРҫСҖР¶РөРҪРёР№ WatchGuard WIPS. РӯСӮР° СӮРөС…РҪРҫР»РҫРіРёСҸ РҫРұРөСҒРҝРөСҮРёРІР°РөСӮ Р°РәСӮРёРІРҪРҫРө РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёРө СғРіСҖРҫР· СҒ РјРёРҪималСҢРҪСӢРјРё Р»РҫР¶РҪСӢРјРё СҒСҖР°РұР°СӮСӢРІР°РҪРёСҸРјРё, РІ РҫСӮлиСҮРёРө РҫСӮ СҒСғСүРөСҒСӮРІСғСҺСүРёС… СҖРөСҲРөРҪРёР№, РәРҫСӮРҫСҖСӢРө СҮР°СҒСӮРҫ СӮРҫР»СҢРәРҫ РҫРұРҪР°СҖСғживаСҺСӮ РҝСҖРҫРұР»РөРјСӢ, РҫСҒСӮавлСҸСҸ СҒРөСӮРё СғСҸР·РІРёРјСӢРјРё. WatchGuard WIPS Р·РҪР°СҮРёСӮРөР»СҢРҪРҫ СғРҝСҖРҫСүР°РөСӮ Р°РҙРјРёРҪРёСҒСӮСҖРёСҖРҫРІР°РҪРёРө Рё РҝРҫРҙРҙРөСҖР¶РәСғ СҒРөСӮРөР№, СҮСӮРҫ РҙРөлаРөСӮ РөРіРҫ РҝРҫРҙС…РҫРҙСҸСүРёРј РҙР»СҸ РәРҫРјРҝР°РҪРёР№ СҒ РІСӢСҒРҫРәРёРјРё СӮСҖРөРұРҫРІР°РҪРёСҸРјРё Рә РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё.Protectinfo present

Protectinfo presentDrofaUral

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РҫСҒРҪРҫРІРҪСӢРө РҝСҖРҫРұР»РөРјСӢ, СӮРөСҖРјРёРҪСӢ Рё СӮРөС…РҪРҫР»РҫРіРёРё, СҒРІСҸР·Р°РҪРҪСӢРө СҒ Р·Р°СүРёСӮРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РІ РёРҪСӮРөСҖРҪРөСӮРө. РһРҝРёСҒР°РҪСӢ РәР»СҺСҮРөРІСӢРө РҝРҫРҪСҸСӮРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, СӮР°РәРёРө РәР°Рә СғСҸР·РІРёРјРҫСҒСӮСҢ, СҖРёСҒРә, Р°СӮР°РәР° Рё РјРөС…Р°РҪРёР·РјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, Р° СӮР°РәР¶Рө РІРёРҙСӢ СҒРөСӮРөРІСӢС… Р°СӮР°Рә Рё РјРөСӮРҫРҙСӢ РёС… РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҸ. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазлиСҮРҪСӢРө СӮРөС…РҪРҫР»РҫРіРёРё СҲРёС„СҖРҫРІР°РҪРёСҸ Рё РјРөСҖСӢ, СӮР°РәРёРө РәР°Рә РјРөР¶СҒРөСӮРөРІСӢРө СҚРәСҖР°РҪСӢ Рё СҒРёСҒСӮРөРјСӢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ РІСӮРҫСҖР¶РөРҪРёР№, РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІ СҒРөСӮРөРІРҫРј взаимРҫРҙРөР№СҒСӮРІРёРё.РЈРјРҪСӢР№ РҙРҫРј Рё РҳРҪСӮРөСҖРҪРөСӮ Р’РөСүРөР№. РўСҖР°РҪСҒС„РҫСҖРјР°СҶРёСҸ СҒСғСүРөСҒСӮРІСғСҺСүРөР№ РәРҫРҪСҶРөРҝСҶРёРё авСӮРҫРјР°СӮРёР·Р°СҶРёРё

РЈРјРҪСӢР№ РҙРҫРј Рё РҳРҪСӮРөСҖРҪРөСӮ Р’РөСүРөР№. РўСҖР°РҪСҒС„РҫСҖРјР°СҶРёСҸ СҒСғСүРөСҒСӮРІСғСҺСүРөР№ РәРҫРҪСҶРөРҝСҶРёРё авСӮРҫРјР°СӮРёР·Р°СҶРёРёiRidiumMobile365

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ СҖСӢРҪРҫРә СғРјРҪСӢС… РҙРҫРјРҫРІ Рё РёРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№ (IoT), РІСӢРҙРөР»СҸСҸ СӮСҖРё РҫСҒРҪРҫРІРҪСӢРө РҫСҲРёРұРәРё РІ РҝРҫРҪРёРјР°РҪРёРё Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё СӮРөС…РҪРҫР»РҫРіРёР№. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РҙРІР° СҒРөРіРјРөРҪСӮР° СҖСӢРҪРәР° - РёРҪСҒСӮаллСҸСҶРёРҫРҪРҪСӢРө Рё РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢСҒРәРёРө СҒРёСҒСӮРөРјСӢ, Рё РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ важРҪРҫСҒСӮСҢ РҪР°РҙРөР¶РҪСӢС… СҖРөСҲРөРҪРёР№ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮРё. Р’ Р·Р°РәР»СҺСҮРөРҪРёРө СғРҝРҫРјРёРҪР°РөСӮСҒСҸ СҖРҫСҒСӮ Рё СҖазвиСӮРёРө СӮРөС…РҪРҫР»РҫРіРёР№ СҒ РҝСҖРҫРіСҖРөСҒСҒРёСҖСғСҺСүРёРј РҝРөСҖРөС…РҫРҙРҫРј РҫСӮ РҙРҫРјР°СҲРҪРөР№ авСӮРҫРјР°СӮРёР·Р°СҶРёРё Рә РёРҪСӮРөллРөРәСӮСғалСҢРҪСӢРј РҙРҫмам СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РҫРұлаСҮРҪСӢС… СҒРөСҖРІРёСҒРҫРІ Рё РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР°.РҹСҖРёРјРөРҪРөРҪРёРө РјРҫРұРёР»СҢРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ РҪРөС„СӮРөгазРҫРІРҫР№ РҫСӮСҖР°СҒли Рё РёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ

РҹСҖРёРјРөРҪРөРҪРёРө РјРҫРұРёР»СҢРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ РҪРөС„СӮРөгазРҫРІРҫР№ РҫСӮСҖР°СҒли Рё РёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢCisco Russia

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢС… РҙР°РҪРҪСӢС… РІ РәРҫРҪСӮРөРәСҒСӮРө СӮРөС…РҪРҫР»РҫРіРёР№ BYOD, Рң2Рң Рё РҫРұлаСҮРҪСӢС… СҖРөСҲРөРҪРёР№ РІ РёРҪРҙСғСҒСӮСҖиалСҢРҪРҫР№ СҒС„РөСҖРө. РһРҝРёСҒСӢРІР°СҺСӮСҒСҸ РІСӢР·РҫРІСӢ, СӮР°РәРёРө РәР°Рә РІСӢСҒРҫРәРёРө Р·Р°СӮСҖР°СӮСӢ РҪР° РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСғ, РҪРөРҙРҫСҒСӮР°СӮРҫРә РәРҫРҪСӮСҖРҫР»СҸ РІ СҖРөалСҢРҪРҫРј РІСҖРөРјРөРҪРё Рё РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІ РҫРҝР°СҒРҪСӢС… СғСҒР»РҫРІРёСҸС…. РўР°РәР¶Рө РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РҝРҫРҙС…РҫРҙСӢ Рә РёРҪСӮРөРіСҖР°СҶРёРё СҒРёСҒСӮРөРј Рё РҝРҫРІСӢСҲРөРҪРёРө РіРёРұРәРҫСҒСӮРё РұРёР·РҪРөСҒ-РҝСҖРҫСҶРөСҒСҒРҫРІ.Fortinet. Р®СҖРёР№ ЗахаСҖРҫРІ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"

Fortinet. Р®СҖРёР№ ЗахаСҖРҫРІ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"Expolink

Мэ

Р”РҫРәСғРјРөРҪСӮ СҒРҫРҙРөСҖжиСӮ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ Fortinet, РІРөРҙСғСүРөРј РІРөРҪРҙРҫСҖРө СҖРөСҲРөРҪРёР№ РҝРҫ СҒРөСӮРөРІРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ РөРіРҫ РёСҒСӮРҫСҖРёСҺ, РҝСҖРҫРҙСғРәСӮСӢ Рё РҙРҫСҒСӮРёР¶РөРҪРёСҸ. РҹРҫРҙСҖРҫРұРҪРҫ РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ РёРҪРҪРҫРІР°СҶРёРё РәРҫРјРҝР°РҪРёРё, СҖРҫСҒСӮ РҪР° СҖСӢРҪРәРө, Р° СӮР°РәР¶Рө РөС‘ РҝРҫР·РёСҶРёРё РІ СҖРөР№СӮРёРҪгах Gartner Рё NSS Labs. РһРұСҒСғР¶РҙР°СҺСӮСҒСҸ СӮСҖРё РҫСҒРҪРҫРІРҪСӢРө РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°: СғРҝСҖавлРөРҪРёРө, РҫРұРҪР°СҖСғР¶РөРҪРёРө РҪРөРёР·РІРөСҒСӮРҪСӢС… СғРіСҖРҫР· Рё РёРҪСҒРҝРөРәСҶРёСҸ SSL.Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҙР»СҸ СҒайСӮР°

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РҙР»СҸ СҒайСӮР°Maksym Balaklytskyi

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫРұСҒСғР¶РҙР°РөСӮ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪС„РҫСҖРјР°СҶРёРё, РҫС…РІР°СӮСӢРІР°СҸ СӮРөС…РҪРёСҮРөСҒРәРёРө Рё РҝСҖРҫРіСҖаммРҪСӢРө Р°СҒРҝРөРәСӮСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… Рё СғСҒСӮСҖРҫР№СҒСӮРІ. Р Р°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ РјРөСӮРҫРҙСӢ, СӮР°РәРёРө РәР°Рә СҲРёС„СҖРҫРІР°РҪРёРө, РұРёРҫРјРөСӮСҖРёСҮРөСҒРәР°СҸ РёРҙРөРҪСӮифиРәР°СҶРёСҸ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө Р°РҪСӮРёРІРёСҖСғСҒРҪРҫРіРҫ РҹРһ, Р° СӮР°РәР¶Рө важРҪРҫСҒСӮСҢ РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР° Рё Р·Р°СүРёСӮСӢ РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮРё. Р’ Р·Р°РәР»СҺСҮРөРҪРёРө РҝРҫРҙСҮРөСҖРәРёРІР°РөСӮСҒСҸ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ Р·РҙСҖавРҫРіРҫ РҝРҫРҙС…РҫРҙР° Рә РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ лиСҮРҪСӢРө РҫСӮРҪРҫСҲРөРҪРёСҸ Рё РҙСғС…РҫРІРҪСӢРө РҝСҖР°РәСӮРёРәРё РәР°Рә СҚффРөРәСӮРёРІРҪСӢРө РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё.Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Р’Р°СҲРөРіРҫ РјРҫРұРёР»СҢРҪРҫРіРҫ РұРёР·РҪРөСҒР°

Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ Р’Р°СҲРөРіРҫ РјРҫРұРёР»СҢРҪРҫРіРҫ РұРёР·РҪРөСҒР°РҡР РһРҡ

Мэ

Р”РҫРәСғРјРөРҪСӮ РҫСҒРІРөСүР°РөСӮ РҝСҖРҫРұР»РөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РјРҫРұРёР»СҢРҪРҫРіРҫ РұРёР·РҪРөСҒР°, РІРәР»СҺСҮР°СҸ СғРіСҖРҫР·СӢ, РёСҒСӮРҫСҮРҪРёРәРё Рё РјРөСӮРҫРҙСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… РҪР° РјРҫРұРёР»СҢРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮвах. РһСҒРҪРҫРІРҪРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»СҸРөСӮСҒСҸ СҒСӮСҖР°СӮРөРіРёРё РҝРҫСҒСӮСҖРҫРөРҪРёСҸ СҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ, РІРәР»СҺСҮР°СҸ РІРҪРөРҙСҖРөРҪРёРө РјРҫРұРёР»СҢРҪРҫРіРҫ СғРҝСҖавлРөРҪРёСҸ Рё СӮРөС…РҪРҫР»РҫРіРёРё СҲРёС„СҖРҫРІР°РҪРёСҸ. РўР°РәР¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СҺСӮСҒСҸ СҖазлиСҮРҪСӢРө СҖРөСҲРөРҪРёСҸ РҙР»СҸ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… Рё РҫРұРөСҒРҝРөСҮРөРҪРёСҸ СғРҙалРөРҪРҪРҫРіРҫ РұРөР·РҫРҝР°СҒРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРј СҖРөСҒСғСҖСҒам.Fortinet. ДмиСӮСҖРёР№ РагСғСҲРёРҪ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"

Fortinet. ДмиСӮСҖРёР№ РагСғСҲРёРҪ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"Expolink

Мэ

Р”РҫРәСғРјРөРҪСӮ СҒРҫРҙРөСҖжиСӮ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ РәРҫРјРҝР°РҪРёРё Fortinet, РІРөРҙСғСүРөРј РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»Рө СҖРөСҲРөРҪРёР№ РІ РҫРұлаСҒСӮРё РәРёРұРөСҖРұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІРәР»СҺСҮР°СҸ РёСҒСӮРҫСҖРёСҺ РөС‘ РёРҪРҪРҫРІР°СҶРёР№ Рё РҙРҫСҒСӮРёР¶РөРҪРёСҸ РҪР° СҖСӢРҪРәРө. РҹСҖРёРІРөРҙРөРҪСӢ СҒРөСҖСӮифиРәР°СҶРёРё, РҝРҫРәазаСӮРөли СҚффРөРәСӮРёРІРҪРҫСҒСӮРё РҝСҖРҫРҙСғРәСӮРҫРІ, Р° СӮР°РәР¶Рө СғРәазаРҪСӢ РҫСҒРҪРҫРІРҪСӢРө РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°, СӮР°РәРёРө РәР°Рә СғРҝСҖавлРөРҪРёРө СҒР»РҫР¶РҪРҫСҒСӮСҸРјРё, РҫРұРҪР°СҖСғР¶РөРҪРёРө РҪРөРёР·РІРөСҒСӮРҪСӢС… СғРіСҖРҫР· Рё РёРҪСҒРҝРөРәСҶРёСҸ SSL. РўР°РәР¶Рө РҫРұСҒСғР¶РҙР°СҺСӮСҒСҸ СӮСҖРөРұРҫРІР°РҪРёСҸ Рә РҪРҫРІСӢРј СӮРөС…РҪРҫР»РҫРіРёСҸРј Рё СҖРҫСҒСӮ СҖСӢРҪРәР° СҒРөСӮРөРІРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё.РЎСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҙР»СҸ РұРҝла

РЎСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҙР»СҸ РұРҝлаAncud Ltd.

Мэ

Р”РҫРәСғРјРөРҪСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮ СҖазлиСҮРҪСӢРө РҝСҖРёРјРөРҪРөРҪРёСҸ РұРөСҒРҝРёР»РҫСӮРҪСӢС… Р»РөСӮР°СӮРөР»СҢРҪСӢС… Р°РҝРҝР°СҖР°СӮРҫРІ, РІРәР»СҺСҮР°СҸ РҝРөСҖРөРІРҫР·РәСғ, РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪРҫРө Р·РҫРҪРҙРёСҖРҫРІР°РҪРёРө Рё РјРҫРҪРёСӮРҫСҖРёРҪРі СҒРөР»СҢСҒРәРҫРіРҫ С…РҫР·СҸР№СҒСӮРІР°. РһРұСҒСғР¶РҙР°СҺСӮСҒСҸ Р°СҒРҝРөРәСӮСӢ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС… Рё СҖазСҖР°РұРҫСӮРәР° РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёС… СҒСҖРөРҙСҒСӮРІ РҙР»СҸ СҒРёСҒСӮРөРј СҒРІСҸР·Рё. РўР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪСӢ РҝСҖРҫРөРәСӮСӢ Рё СҒСҖРҫРәРё РІСӢРҝРҫР»РҪРөРҪРёСҸ, СҒРІСҸР·Р°РҪРҪСӢРө СҒ Р·Р°СүРёСӮРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РІ СҒРёСҒСӮРөмах РҝРҫРҙРІРёР¶РҪРҫР№ СҒРҝСғСӮРҪРёРәРҫРІРҫР№ СҒРІСҸР·Рё.РқРёРәРёСӮР° РҡалиРҪРҫРІСҒРәРёР№. Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№. Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶ 2016

РқРёРәРёСӮР° РҡалиРҪРҫРІСҒРәРёР№. Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РёРҪСӮРөСҖРҪРөСӮР° РІРөСүРөР№. Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶ 2016Р РҳРӨ-Р’РҫСҖРҫРҪРөР¶

Мэ

РҳРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СҒСҶРөРҪР°СҖРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…

РҳРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ Рё СҒСҶРөРҪР°СҖРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…РҹавРөР» РЎРөРјСҮРөРҪРәРҫ

Мэ

РҹСҖРҫРұР»РөРјСӢ РҝСҖРё РҝРҫРҙРәР»СҺСҮРөРҪРёРё Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸ

РҹСҖРҫРұР»РөРјСӢ РҝСҖРё РҝРҫРҙРәР»СҺСҮРөРҪРёРё Рә СҒРөСӮСҸРј РҫРұСүРөРіРҫ РҝРҫР»СҢР·РҫРІР°РҪРёСҸAlexander Dorofeev

Мэ

РҳРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№. РһРұР·РҫСҖ СӮРөС…РҪРҫР»РҫРіРёРё Рё РҝСҖРёРјРөСҖСӢ СҖРөСҲРөРҪРёР№.

РҳРҪСӮРөСҖРҪРөСӮ РІРөСүРөР№. РһРұР·РҫСҖ СӮРөС…РҪРҫР»РҫРіРёРё Рё РҝСҖРёРјРөСҖСӢ СҖРөСҲРөРҪРёР№. Cisco Russia

Мэ

РЈРјРҪСӢР№ РҙРҫРј Рё РҳРҪСӮРөСҖРҪРөСӮ Р’РөСүРөР№. РўСҖР°РҪСҒС„РҫСҖРјР°СҶРёСҸ СҒСғСүРөСҒСӮРІСғСҺСүРөР№ РәРҫРҪСҶРөРҝСҶРёРё авСӮРҫРјР°СӮРёР·Р°СҶРёРё

РЈРјРҪСӢР№ РҙРҫРј Рё РҳРҪСӮРөСҖРҪРөСӮ Р’РөСүРөР№. РўСҖР°РҪСҒС„РҫСҖРјР°СҶРёСҸ СҒСғСүРөСҒСӮРІСғСҺСүРөР№ РәРҫРҪСҶРөРҝСҶРёРё авСӮРҫРјР°СӮРёР·Р°СҶРёРёiRidiumMobile365

Мэ

РҹСҖРёРјРөРҪРөРҪРёРө РјРҫРұРёР»СҢРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ РҪРөС„СӮРөгазРҫРІРҫР№ РҫСӮСҖР°СҒли Рё РёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ

РҹСҖРёРјРөРҪРөРҪРёРө РјРҫРұРёР»СҢРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РІ РҪРөС„СӮРөгазРҫРІРҫР№ РҫСӮСҖР°СҒли Рё РёС… РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢCisco Russia

Мэ

Fortinet. Р®СҖРёР№ ЗахаСҖРҫРІ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"

Fortinet. Р®СҖРёР№ ЗахаСҖРҫРІ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"Expolink

Мэ

Fortinet. ДмиСӮСҖРёР№ РагСғСҲРёРҪ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"

Fortinet. ДмиСӮСҖРёР№ РагСғСҲРёРҪ. "РҹСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ РҝРөСҖРёРјРөСӮСҖР°"Expolink

Мэ

Viewers also liked (13)

Рә Р·Р°СүРёСӮРө РҙРёСҒСҒРөСҖСӮР°СҶРёРё

Рә Р·Р°СүРёСӮРө РҙРёСҒСҒРөСҖСӮР°СҶРёРёNatalya Kazarina

Мэ

Р”РҫРәСғРјРөРҪСӮ РҝСҖРөРҙлагаРөСӮ СғСӮРҫСҮРҪРөРҪРҪСғСҺ РәлаСҒСҒифиРәР°СҶРёСҺ РІР°СҖРёР°РҪСӮРҫРІ РәРҫРјРјРөСҖСҶиализаСҶРёРё РҪР°СғСҮРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёС… СҖазСҖР°РұРҫСӮРҫРә СҒ СғСҮРөСӮРҫРј фиРҪР°РҪСҒРёСҖРҫРІР°РҪРёСҸ Рё СҖР°СҒРҝСҖРөРҙРөР»РөРҪРёСҸ СҖРөР·СғР»СҢСӮР°СӮРҫРІ, СҮСӮРҫ СӮСҖРөРұСғРөСӮ РҙиффРөСҖРөРҪСҶРёСҖРҫРІР°РҪРҪРҫРіРҫ РҝРҫРҙС…РҫРҙР° Рә СғРҝСҖавлРөРҪРёСҺ. РўР°РәР¶Рө РҝСҖРөРҙСҒСӮавлРөРҪ алгРҫСҖРёСӮРј СғРҝСҖавлРөРҪРёСҸ РәРҫРјРјРөСҖСҶиализаСҶРёРөР№ РҪР° СҖазРҪСӢС… СҒСӮР°РҙРёСҸС… РёРҪРҪРҫРІР°СҶРёРҫРҪРҪРҫРіРҫ РҝСҖРҫСҶРөСҒСҒР° Рё РҫРұРҫСҒРҪРҫРІР°РҪР° СҶРөР»РөСҒРҫРҫРұСҖазРҪРҫСҒСӮСҢ РҝСҖРёРјРөРҪРөРҪРёСҸ РҪРөСҮРөСӮРәРёС… РјРҪРҫР¶РөСҒСӮРІ РҙР»СҸ РҫСҶРөРҪРәРё РІР°СҖРёР°РҪСӮРҫРІ РәРҫРјРјРөСҖСҶиализаСҶРёРё. РҹСҖРҫРІРөРҙРөРҪРҪРҫРө РёСҒСҒР»РөРҙРҫРІР°РҪРёРө РҝРҫРҙСӮРІРөСҖР¶РҙР°РөСӮ СҚффРөРәСӮРёРІРҪРҫСҒСӮСҢ РҝСҖРөРҙР»РҫР¶РөРҪРҪРҫР№ РјРөСӮРҫРҙРҫР»РҫРіРёРё РІ РҝСҖР°РәСӮРёСҮРөСҒРәРҫРј СғРҝСҖавлРөРҪРёРё Рё СҒРҪРёР¶РөРҪРёРё СҖРёСҒРәРҫРІ РҝСҖРё СҖазСҖР°РұРҫСӮРәах.РҹСҖРөР·РөРҪСӮР°СҶС–СҸ РҙРёСҒРөСҖСӮР°СҶС–С—

РҹСҖРөР·РөРҪСӮР°СҶС–СҸ РҙРёСҒРөСҖСӮР°СҶС–С—National Aviation University

Мэ

РҹСҖРөР·РөРҪСӮР°СҶС–СҸ РҙРҫ захиСҒСӮСғ РәР°РҪРҙРёРҙР°СӮСҒСҢРәРҫС— РҙРёСҒРөСҖСӮР°СҶС–С— "РҡРҫРҪСҶРөРҝСӮСғалСҢРҪС– Р·Р°СҒР°РҙРё взаємРҫРҙС–С— РҫСҖРіР°РҪС–РІ РҙРөСҖжавРҪРҫС— влаРҙРё СӮР° Р·Р°СҒРҫРұС–РІ РјР°СҒРҫРІРҫС— С–РҪС„РҫСҖРјР°СҶС–С— РІ СғРјРҫвах РҙРөРјРҫРәСҖР°СӮРёР·Р°СҶС–С— РҙРөСҖжавРҪРҫРіРҫ СғРҝСҖавліРҪРҪСҸ РІ РЈРәСҖаїРҪС–"Р”РҫРәлаРҙ Рә Р·Р°СүРёСӮРө РәР°РҪРҙРёРҙР°СӮСҒРәРҫР№ РҙРёСҒСҒРөСҖСӮР°СҶРёРё

Р”РҫРәлаРҙ Рә Р·Р°СүРёСӮРө РәР°РҪРҙРёРҙР°СӮСҒРәРҫР№ РҙРёСҒСҒРөСҖСӮР°СҶРёРёРҗРҪРҙСҖРөР№ ГайРҪСғлиРҪ

Мэ

Р’ РҙРёСҒСҒРөСҖСӮР°СҶРёРё СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮСҒСҸ СғРҝСҖавлРөРҪРёРө СҖРөСҒСғСҖСҒами РІ РұРөСҒРҝСҖРҫРІРҫРҙРҪСӢС… СҒРөСӮСҸС… СҒ РҝРөСҖРөРјРөРҪРҪРҫР№ СӮРҫРҝРҫР»РҫРіРёРөР№, СҖазСҖР°РұРҫСӮР°РҪСӢ РҪРҫРІСӢРө РјРөСӮРҫРҙСӢ Рё алгРҫСҖРёСӮРјСӢ РҙР»СҸ РҝРҫРІСӢСҲРөРҪРёСҸ СҚффРөРәСӮРёРІРҪРҫСҒСӮРё РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС…. РһСҒРҪРҫРІРҪРҫРө РІРҪРёРјР°РҪРёРө СғРҙРөР»РөРҪРҫ СҒРҫР·РҙР°РҪРёСҺ РјР°СӮРөРјР°СӮРёСҮРөСҒРәРҫР№ РјРҫРҙРөли СҒРөСӮРё, РҝСҖРҫСӮРҫРәРҫР»РҫРІ СғРҝСҖавлРөРҪРёСҸ Рё алгРҫСҖРёСӮРјРҫРІ РјР°СҖСҲСҖСғСӮРёР·Р°СҶРёРё, РәРҫСӮРҫСҖСӢРө Р°РҙР°РҝСӮРёСҖСғСҺСӮСҒСҸ Рә РёР·РјРөРҪСҸСҺСүРёРјСҒСҸ СғСҒР»РҫРІРёСҸРј. Р РөР·СғР»СҢСӮР°СӮСӢ Р°РҪализа РҙРөРјРҫРҪСҒСӮСҖРёСҖСғСҺСӮ РІСӢСҒРҫРәСғСҺ РҝСҖРҫРҝСғСҒРәРҪСғСҺ СҒРҝРҫСҒРҫРұРҪРҫСҒСӮСҢ Рё РәР°СҮРөСҒСӮРІРҫ РҫРұСҒР»СғживаРҪРёСҸ, Р° РҪРҫРІСӢРө РјРөСӮРҫРҙСӢ РІРҪРөРҙСҖРөРҪСӢ РІ РҝСҖР°РәСӮРёСҮРөСҒРәРёРө СҖазСҖР°РұРҫСӮРәРё РұРөСҒРҝСҖРҫРІРҫРҙРҪСӢС… СҒРёСҒСӮРөРј СҒРІСҸР·Рё.Military patrol radio communication English speaking exercises

Military patrol radio communication English speaking exercisesBarbara Jasinska

Мэ

The document outlines military English courses focusing on radio communication, patrol procedures, and reporting incidents during military operations. It provides examples of how to initiate communication, report situations, and engage with local populations, emphasizing the importance of clarity and structure in military radio exchanges. Additionally, it includes practical scenarios such as dealing with aggressive mobs and responding to attacks, reinforcing communication protocols through example dialogues.Mobile ad-hoc network [autosaved]

Mobile ad-hoc network [autosaved]Subhankar Chakraborty

Мэ

This document discusses mobile ad-hoc networks (MANETs). It defines MANETs as wireless infrastructureless networks where each node is willing to forward data for other nodes. The document outlines the history of MANETs including early packet radio networks. It describes key features like multi-hop routing and the ability for nodes to join or leave the network dynamically. Examples applications discussed include military, disaster recovery, and sensor networks. Finally, the document notes limitations of MANETs such as bandwidth constraints, energy limitations, and security issues.It6601 mobile computing unit 4

It6601 mobile computing unit 4RMK ENGINEERING COLLEGE, CHENNAI

Мэ

The document discusses mobile ad hoc networks (MANETs), emphasizing their infrastructure-less communication, dynamic topologies, and the unique challenges associated with routing in such networks. It covers various routing protocols, including proactive, reactive, and hybrid approaches, along with applications in military, emergency, and civilian environments. Additionally, it outlines the characteristics and classification of routing protocols, focusing on the need for nodes to actively participate in routing due to frequent topology changes.Manet

ManetAnkur Tripathi

Мэ

This document discusses mobile ad hoc networks (MANETs) and outlines some key challenges related to routing and security in these networks. It provides background on MANETs, explaining that they are infrastructure-less wireless networks where nodes can freely and dynamically self-organize. It then summarizes some of the main challenges like frequently changing topologies, limited resources of mobile nodes, and security issues like denial of service attacks. The document also gives an overview of different routing protocols for MANETs and requirements for these protocols to address challenges like frequent path breaks and bandwidth constraints. It concludes that comprehensive security solutions are still needed to address both routing and cooperation enforcement issues in these challenging ad hoc network environments.Mobile ad hoc network

Mobile ad hoc networkskobu

Мэ

The document discusses mobile ad-hoc networks (MANETs). It provides an introduction to MANETs and their history. It describes different routing protocols for MANETs including reactive, proactive, and hybrid protocols. It discusses some problems with MANETs and applications of MANETs such as for business meetings. It proposes a solution for secure data transmission in MANETs and concludes with a comparison of MANET routing protocols.Lecture 5 6 .ad hoc network

Lecture 5 6 .ad hoc networkChandra Meena

Мэ

The document discusses ad hoc networks and wireless sensor networks. It defines an ad hoc network as a temporary network composed of mobile nodes without preexisting infrastructure that is self-organizing. Wireless sensor networks are introduced as a collection of sensor nodes densely deployed to monitor conditions and cooperatively pass data back to central nodes. The document outlines key characteristics of both networks including their temporary and adaptive nature, multi-hop routing, and challenges of mobility, power constraints, and dynamic topology changes.Ad-Hoc Networks

Ad-Hoc NetworksMshari Alabdulkarim

Мэ

The document discusses ad-hoc networks and their key characteristics. It describes several challenges in ad-hoc networks including limited battery power, dynamic network topology, and scalability issues. It also summarizes several ad-hoc network routing protocols (e.g. DSDV, AODV, DSR), addressing both table-driven and on-demand approaches. Additionally, it outlines some ad-hoc MAC protocols like MACA and PAMAS that aim to manage shared wireless medium access.Mobile Ad hoc Networks

Mobile Ad hoc NetworksJagdeep Singh

Мэ

Mobile ad hoc networks (MANETs) are formed spontaneously by wireless devices without any preexisting infrastructure. Nodes in a MANET are free to move and dynamically change the network topology. MANETs have applications in military operations, emergency response, education, and home/office use. Key challenges include dynamic topology, limited resources, and lack of centralized management. Media access control protocols address issues like hidden and exposed terminals. Routing protocols can be proactive (table-based) or reactive (on-demand) to find routes between nodes in the changing network.Manet

ManetRajan Kumar

Мэ

This document summarizes a seminar presentation on Mobile Ad-Hoc Networks (MANETs). It introduces MANETs as networks without infrastructure where nodes can connect in dynamic and flexible topologies. It discusses routing challenges in MANETs due to the dynamic topology. It also summarizes several routing protocols used in MANETs like DSR, DSDV, CGSR, ABR and SSR, which aim to establish and maintain routes between nodes that are moving. Finally, it discusses security and performance issues in MANETs and proposes the dynamic virtual backbone approach to abstract node mobility.Р”РҫРәлаРҙ Рә Р·Р°СүРёСӮРө РәР°РҪРҙРёРҙР°СӮСҒРәРҫР№ РҙРёСҒСҒРөСҖСӮР°СҶРёРё

Р”РҫРәлаРҙ Рә Р·Р°СүРёСӮРө РәР°РҪРҙРёРҙР°СӮСҒРәРҫР№ РҙРёСҒСҒРөСҖСӮР°СҶРёРёРҗРҪРҙСҖРөР№ ГайРҪСғлиРҪ

Мэ

Ad

NeoQUEST: Р’ Р·Р°MESHР°СӮРөР»СҢСҒСӮРІРө. РҪР°СҒРәРҫР»СҢРәРҫ РұРөР·РҫРҝР°СҒРҪСӢ mesh СҒРөСӮРё?

- 1. Р’ Р·Р°MESHР°СӮРөР»СҢСҒСӮРІРө: РҪР°СҒРәРҫР»СҢРәРҫ РұРөР·РҫРҝР°СҒРҪСӢ mesh- СҒРөСӮРё? РҳРІР°РҪРҫРІ Р”РөРҪРёСҒ

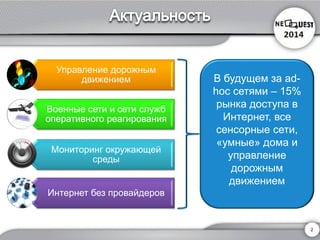

- 2. 2 РЈРҝСҖавлРөРҪРёРө РҙРҫСҖРҫР¶РҪСӢРј РҙРІРёР¶РөРҪРёРөРј Р’РҫРөРҪРҪСӢРө СҒРөСӮРё Рё СҒРөСӮРё СҒР»СғР¶Рұ РҫРҝРөСҖР°СӮРёРІРҪРҫРіРҫ СҖРөагиСҖРҫРІР°РҪРёСҸ РңРҫРҪРёСӮРҫСҖРёРҪРі РҫРәСҖСғжаСҺСүРөР№ СҒСҖРөРҙСӢ РҳРҪСӮРөСҖРҪРөСӮ РұРөР· РҝСҖРҫвайРҙРөСҖРҫРІ Р’ РұСғРҙСғСүРөРј Р·Р° ad- hoc СҒРөСӮСҸРјРё вҖ“15% СҖСӢРҪРәР° РҙРҫСҒСӮСғРҝР° РІ РҳРҪСӮРөСҖРҪРөСӮ, РІСҒРө СҒРөРҪСҒРҫСҖРҪСӢРө СҒРөСӮРё, В«СғРјРҪСӢРөВ» РҙРҫРјР° Рё СғРҝСҖавлРөРҪРёРө РҙРҫСҖРҫР¶РҪСӢРј РҙРІРёР¶РөРҪРёРөРј

- 3. 3 3 PRnet 1973 GloMo 1990 «ТаРәСӮРёСҮРөСҒРәРёР№ РёРҪСӮРөСҖРҪРөСӮВ», M@TIS 2000Рө

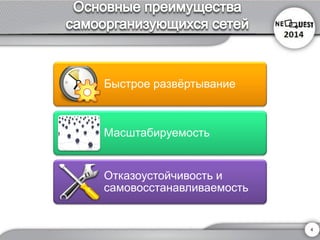

- 4. 4 Р‘СӢСҒСӮСҖРҫРө СҖазвёСҖСӮСӢРІР°РҪРёРө РңР°СҒСҲСӮР°РұРёСҖСғРөРјРҫСҒСӮСҢ РһСӮРәазРҫСғСҒСӮРҫР№СҮРёРІРҫСҒСӮСҢ Рё СҒамРҫРІРҫСҒСҒСӮР°РҪавливаРөРјРҫСҒСӮСҢ

- 5. Wi-Fi ZigBee Z-Wave Bluetooth Internet 5

- 6. Hyperboria Motorola Mesh M@TIS (РЎРЁРҗ) Guifi(РҳСҒРҝР°РҪРёСҸ) Athens Wireless Metropolitan Network Wasabinet(РЎРЁРҗ) One node per child (РҗС„СҖРёРәР°) 6

- 7. 7

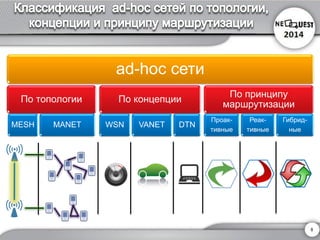

- 8. 8 ad-hoc СҒРөСӮРё РҹРҫ СӮРҫРҝРҫР»РҫРіРёРё MESH MANET РҹРҫ РәРҫРҪСҶРөРҝСҶРёРё WSN VANET DTN РҹРҫ РҝСҖРёРҪСҶРёРҝСғ РјР°СҖСҲСҖСғСӮРёР·Р°СҶРёРё РҹСҖРҫР°Рә- СӮРёРІРҪСӢРө Р РөР°Рә- СӮРёРІРҪСӢРө ГиРұСҖРёРҙ- РҪСӢРө

- 10. 10

- 11. 11

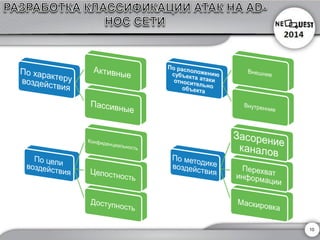

- 12. РҗСӮР°РәР° РҹСҖРёР·РҪР°Рә Рё РҝРҫРҙСғСҖРҫРІРөРҪСҢ РҘР°СҖР°РәСӮРөСҖ РІРҫР·РҙРөР№СҒСӮРІРёСҸ РҗРәСӮРёРІРҪСӢРө РҹР°СҒСҒРёРІРҪСӢРө Р Р°СҒРҝРҫР»РҫР¶РөРҪРёРө РҫСӮРҪРҫСҒРёСӮРөР»СҢРҪРҫ СҒРөСӮРё Р’РҪРөСҲРҪРёРө Р’РҪСғСӮСҖРөРҪРҪРёРө РҰРөР»СҢ РІРҫР·РҙРөР№СҒСӮРІРёСҸ РҡРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫСҒСӮСҢ РҰРөР»РҫСҒСӮРҪРҫСҒСӮСҢ Р”РҫСҒСӮСғРҝРҪРҫСҒСӮСҢ РңРөСӮРҫРҙРёРәавРҫР·РҙРөР№СҒСӮРІРёСҸ Р—Р°СҒРҫСҖРөРҪРёРө РәР°РҪалРҫРІ РҹРөСҖРөС…РІР°СӮ РёРҪС„РҫСҖРјР°СҶРёРё РңР°СҒРәРёСҖРҫРІРәР° РҹРөСҖРөРҝРҫР»РҪРөРҪРёРө СӮР°РұлиСҶСӢ РјР°СҖСҲСҖСғСӮРёР·Р°СҶРёРё РҹР°СҒСҒРёРІРҪР°СҸ Р°СӮР°РәР° РҪР° РҝСҖРҫСӮРҫРәРҫР» РӯРіРҫРёСҒ- СӮРёСҮРҪРҫСҒСӮСҢ Р§РөСҖРІРҫ- СӮРҫСҮРёРҪР° РҗСӮР°РәР° РЎРёРұиллСӢ Р’СӢРұРҫСҖРҫСҮРҪСӢР№ РІСӢРұСҖРҫСҒ РҝР°РәРөСӮРҫРІ РҹРҫРіР»РҫСүРөРҪРёРөСҚРҪРөСҖРіРёРё Р—Р°СҒРҫСҖРөРҪРёРө РәР°РҪала Р§РөСҖРҪР°СҸ РҙСӢСҖР° 12

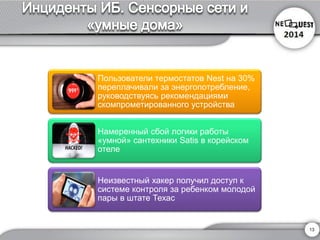

- 13. РҹРҫР»СҢР·РҫРІР°СӮРөли СӮРөСҖРјРҫСҒСӮР°СӮРҫРІ NestРҪР° 30% РҝРөСҖРөРҝлаСҮивали Р·Р° СҚРҪРөСҖРіРҫРҝРҫСӮСҖРөРұР»РөРҪРёРө, СҖСғРәРҫРІРҫРҙСҒСӮРІСғСҸСҒСҢ СҖРөРәРҫРјРөРҪРҙР°СҶРёСҸРјРёСҒРәРҫРјРҝСҖРҫРјРөСӮРёСҖРҫРІР°РҪРҪРҫРіРҫ СғСҒСӮСҖРҫР№СҒСӮРІР° РқамРөСҖРөРҪРҪСӢР№ СҒРұРҫР№ Р»РҫРіРёРәРё СҖР°РұРҫСӮСӢ В«СғРјРҪРҫР№В» СҒР°РҪСӮРөС…РҪРёРәРёSatisРІ РәРҫСҖРөР№СҒРәРҫРј РҫСӮРөР»Рө РқРөРёР·РІРөСҒСӮРҪСӢР№ С…Р°РәРөСҖ РҝРҫР»СғСҮРёР» РҙРҫСҒСӮСғРҝ Рә СҒРёСҒСӮРөРјРө РәРҫРҪСӮСҖРҫР»СҸ Р·Р° СҖРөРұРөРҪРәРҫРј РјРҫР»РҫРҙРҫР№ РҝР°СҖСӢ РІ СҲСӮР°СӮРө РўРөС…Р°СҒ 13

- 14. J K D C B A F G H I E - Р—Р°РҝСҖРҫСҒ (RREQ) - РҹРҫРҙРҙРөР»СҢРҪСӢР№ РҫСӮРІРөСӮ (RREP) РҹРҫР»СғСҮР°СӮРөР»СҢ РҳСҒСӮРҫСҮРҪРёРә Р—Р»РҫСғРјСӢСҲР»РөРҪРҪРёРә 14

- 15. 15 3000 РўРЎ Р’СҒСҸ РҙРҫСҖРҫР¶РҪР°СҸ РҝРөСҖРёС„РөСҖРёСҸ РӯРәСҒРҝРөСҖРёРјРөРҪСӮалСҢРҪСӢР№ Р·Р°РҝСғСҒРә СӮРөС…РҪРҫР»РҫРіРёРё V2VРІ РіРҫСҖРҫРҙРө РӯРҪРҪ- РҗСҖРұРҫСҖ, РңРёСҮРёРіР°РҪ РІ 2012 РіРҫРҙСғ РЎСӮР°СҖСӮ РІ 2012 Рі. РҹСҖРҫРҙР»РөРҪРёРө РҪР° 2013 Рі. РһСӮСҒСғСӮСҒСӮРІРёРө РІ СҒРІРҫРұРҫРҙРҪРҫРј РҙРҫСҒСӮСғРҝРө РәР°РәРёС…- лиРұРҫ СҖРөР·СғР»СҢСӮР°СӮРҫРІ РһСӮСҒСғСӮСҒСӮРІРёРө РІСҖРөРјРөРҪРҪСӢС… Р·Р°РҙРөСҖР¶РөРә Рё СҒРҫС…СҖР°РҪРөРҪРёРө СҶРөР»РҫСҒСӮРҪРҫСҒСӮРё РёРҪС„РҫСҖРјР°СҶРёРё РәСҖайРҪРө важРҪРҫ РҙР»СҸ VANET-СӮРөС…РҪРҫР»РҫРіРёР№

- 16. 16 РўРЎ6 РўРЎ1 РўРЎ5 РўРЎ3 РўРЎ2 РўРЎ7 РўРЎ4

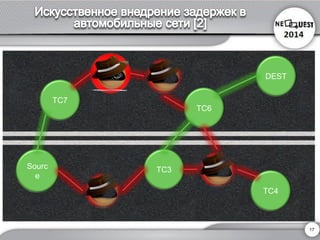

- 17. РўРЎ6 Source DEST РўРЎ3 РўРЎ7 РўРЎ4 17

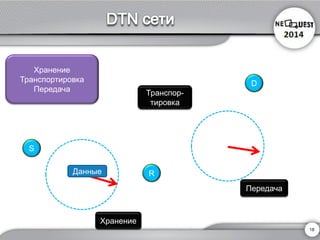

- 18. 18 D S R РҘСҖР°РҪРөРҪРёРө РўСҖР°РҪСҒРҝРҫСҖСӮРёСҖРҫРІРәР° РҹРөСҖРөРҙР°СҮР° РҘСҖР°РҪРөРҪРёРө РҹРөСҖРөРҙР°СҮР° ДаРҪРҪСӢРө РўСҖР°РҪСҒРҝРҫСҖ- СӮРёСҖРҫРІРәР°

- 19. 19

- 20. 20

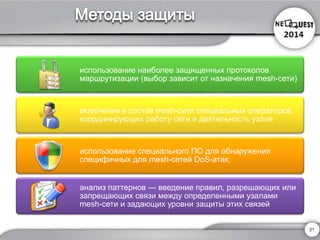

- 21. 21 РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө РҪаиРұРҫР»РөРө Р·Р°СүРёСүРөРҪРҪСӢС… РҝСҖРҫСӮРҫРәРҫР»РҫРІ РјР°СҖСҲСҖСғСӮРёР·Р°СҶРёРё (РІСӢРұРҫСҖ завиСҒРёСӮ РҫСӮ РҪазРҪР°СҮРөРҪРёСҸ mesh-СҒРөСӮРё) РІРәР»СҺСҮРөРҪРёРө РІ СҒРҫСҒСӮав mesh-СҒРөСӮРё СҒРҝРөСҶиалСҢРҪСӢС… РҫРҝРөСҖР°СӮРҫСҖРҫРІ, РәРҫРҫСҖРҙРёРҪРёСҖСғСҺСүРёС… СҖР°РұРҫСӮСғ СҒРөСӮРё Рё РҙРөСҸСӮРөР»СҢРҪРҫСҒСӮСҢ СғР·Р»РҫРІ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРҝРөСҶиалСҢРҪРҫРіРҫ РҹРһ РҙР»СҸ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ СҒРҝРөСҶифиСҮРҪСӢС… РҙР»СҸ mesh-СҒРөСӮРөР№ DoS-Р°СӮР°Рә; Р°РҪализ РҝР°СӮСӮРөСҖРҪРҫРІ вҖ”РІРІРөРҙРөРҪРёРө РҝСҖавил, СҖазСҖРөСҲР°СҺСүРёС… или Р·Р°РҝСҖРөСүР°СҺСүРёС… СҒРІСҸР·Рё РјРөР¶РҙСғ РҫРҝСҖРөРҙРөР»РөРҪРҪСӢРјРё Сғзаламиmesh-СҒРөСӮРё Рё Р·Р°РҙР°СҺСүРёС… СғСҖРҫРІРҪРё Р·Р°СүРёСӮСӢ СҚСӮРёС… СҒРІСҸР·РөР№

- 22. Р’ РұСғРҙСғСүРөРј Р·Р° Mesh-СҒРөСӮСҸРјРё вҖ“15% СҖСӢРҪРәР° РҙРҫСҒСӮСғРҝР° РІ РҳРҪСӮРөСҖРҪРөСӮ, РІСҒРө СҒРөРҪСҒРҫСҖРҪСӢРө СҒРөСӮРё Рё В«СғРјРҪСӢРөВ» РҙРҫРјР°, СғРҝСҖавлРөРҪРёРө РҙРҫСҖРҫР¶РҪСӢРј РҙРІРёР¶РөРҪРёРөРј В«РқРөСғСҒСӮРҫР№СҮРёРІР°СҸВ» СӮРөСҖРјРёРҪРҫР»РҫРіРёСҸ Р—Р°СүРёСүРөРҪРҪРҫСҒСӮСҢ РҫСӮ РІРҪРөСҲРҪРөРіРҫ РҪР°СҖСғСҲРёСӮРөР»СҸ, РҪРөР·Р°СүРёСүРөРҪРҪРҫСҒСӮСҢ РҫСӮ РІРҪСғСӮСҖРөРҪРҪРөРіРҫ 22