آموزش کوتاه و کاربردی Nmap

- 1. از کاربردی و کوتاهNmapنفوذ تست برای

- 2. از کاربردی و کوتاهNmapنفوذ تست برای کالکترونیکی تابکاربرد و کوتاهی ازNmapبراینفوذ تست توسط شده تهیه اآور نیک حسان تیم عضوEsecurity.ir

- 3. از کاربردی و کوتاهNmapنفوذ تست برای مقدمه برای کاربردی ولی کوچک راهنمای یک عنوان به کتاب این ،عزیز دوستان کلیه خدمت ادب و سالم عرض با کاربردی ابزار از مناسب استفاده و بهتر چه هر آشناییNmap.است ابزار نصب از ما دیگر کتب همانند ،کتاب این درNmap.کرد نخواهیم شروع ... و لینوکس یا ویندوز روی بر ک چراد توضیح امر این مشابه های کتاب در هالبته .است شده ادهلینوکس کالی عامل سیستم در ابزار این .کنیم می استفاده عامل سیستم این از ما و است موجود صورت به و ساده زبانی با که باشد می نفوذ تست و شبکه امنیت به عالقمندان برای سریع مرجعی کتاب این که است شده تهیه کوتاه.نگیرد شما از زیادی وقت و باشد آسان آن از استفاده قدرتمند ابزار از استفاده جهت کاربردی مطالب بخش هر در که است شده تهیه بخش هفت در کتاب این Nmap.است شده مطرح .باشید همراه ما با کتاب این انتهای تا کنیم می پیشنهاد پس ن دارای و نیست کامل قطعا مطلبی و کتاب هرو پیشنهاد ،انتقاد گونه هر منظور همین به .باشد می واقصی مطالب و ها کتاب تهیه برای ما گشای راه ،نمایند می مطالعه را مطلب این که گرامی دوستان شما نظرات .بود خواهد بعدی ایمیل به را خود نظرات تا هستیم خواهشمند شما از کلیه لذاinfo@esecurity.irموضوع باNmap .نمایید ارسال این از تا بگذارید اشتراک به خود دوستان با را آن ،دانستید مفید را کتاب این اگر که شوم می ممنون بسیار .نمایند استفاده کتاب آور نیک احسان

- 4. از کاربردی و کوتاهNmapنفوذ تست برای باول خش Nmapدراز بخشی چهدارد؟ کاربرد نفوذ تست شرکت استاندارد با مطابقEccouncilاطالعات و شبکه امنیت زمینه در بزرگ های شرکت از یکی که ًااصطالح یا و نفوذ تست مراحل ،باشد میHacking Phase.شود می تقسیم مرحله پنج به :از عبارتند مراحل پنج این اطالعات آوری جمع آسیب و پورت ،شبکه اسکن شامل (که پویش یا اسکن)باشد می پذیری اولیه دسترسی آوردن دست به دسترسی داری نگه و ارتقاء ردپا کردن پاک قدرتمند ابزارNmapمرا درشدن شناخته که آن اصلی کاربرد ولی دارد کاربرد بسیار دوم و اول حلNmap .باشد می اسکن یا دوم مرحله ،است اساس این بر ب اسکن مرحله روی بر ما هم کتاب این دراز استفاده اNmap.داشت خواهیم تمرکز .باشد می پذیری آسیب و پورت ،شبکه اسکن شامل اسکن مرحله ،شد اشاره که همانطور های آدرس رنج و شبکه یک بازه ،شبکه اسکن درIP.شوند می شناسایی شناسایی ها آن روی بر موجود های سرویس و ها سیستم روی بر باز های پورت ،پورت اسکن در.گردد می .گرفت خواهد قرار ارزیابی مورد سیستم روی بر موجود پذیری آسیب ،پذیری آسیب اسکن در

- 5. از کاربردی و کوتاهNmapنفوذ تست برای دوم بخش برای هدف تعریفNmap با آشنایی برای مرحله اولین درNmapمورد سیستم آدرس واقع در که داریم خود هدف تعریف به نیاز ما :است پذیر امکان زیر اشکال به هدف تعریف نحوه .است نظر nmap 10.0.0.1 آدرس ،حالت ترین ساده و اولین درIPعبارت از بعد را هدف سیستمNmap.دهیم می قرار nmap 10.0.0.1,2,3 با ها آدرس سازی جدا دیگر حالتباشد می کاما عالمت)ها آدرس بودن هم سر پشت صورت (در . nmap 10.0.0.1-100 از که ها آدرس از ای بازه کردن مشخص1تا100.است مثال این در nmap 10.0.0.0/24 صورت به که شبکه از ای بازه یک کردن مشخصSubnetهای آدرس مثال این در .است شده مشخص 10.0.0.1آدرس تا10.0.0.254.باشد می ما هدف nmap -iL list.txt سوییج از استفاده با مثال این در–iLهای آدرس حاوی که فایل یکIP.باشد می نظر مورد ،باشد می nmap 10.0.0.0/24 --exclude 10.0.0.12 آدرس بازه یک از که باشید داشته قصد اگرIPتعر از بعد نمایید استثناء را خاص آدرس یکآدرس بازه یف عبارد از--excloude.کنید می وارد را شود اسکن نباید که نظر مورد آدرس و نموده استفاده nmap 10.0.0.0/24 --excludefile list.txt دستور از نمایید استثناء را ها آدرس از ای بازه تا دارید قصد اگر--excludefileآدرس معرفی ادامه در بعد و نموده استفاده.نمایید می معرفی را ها آدرس حاوی لیست ،عبارت این از nmap -6 IPv6 های آدرس جا این به تاIPv4های آدرس تا دارید قصد که صورتی در .بود ما نظر مدIPv6نمایید اسکن را .نمایید عمل باال مثال مطابق توانید می

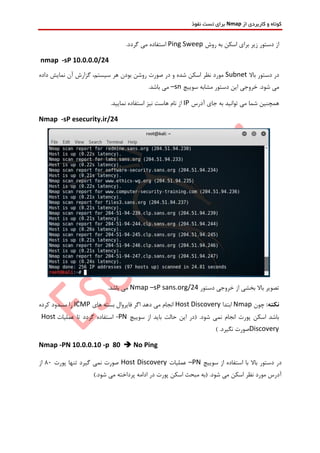

- 6. از کاربردی و کوتاهNmapنفوذ تست برای سوم بخش با اسکن و شبکه در روشن های سیستم شناساییICMP ابزار استفاده موارد از یکیNmapآن به ًااصطالح که است شبکه در روشن های سیستم شناساییCheck for Live SystemیاHost Discovery.شود می گفته .نمود استفاده زیر دستور از توان می منظور این برای nmap –sn IP عبارت جای به دستور این درIPمختلفی حاالت از توان مینمود استفاده کرد اشاره آن به اول بخش در که تا.نمود حاصل اطالع شبکه درون روشن های سیستم از تکنیک شود می استفاده آن از روشن های سیستم شناسایی برای که دیگری روشPing Sweepدر .است بسته یک روش اینICMPحاویECHO Requestبازگشت صورت در و شده ارسال نظر مورد آدرس به جواب یکECHO Reply.شود می گرفته نظر در روشن هدف سیستم ،

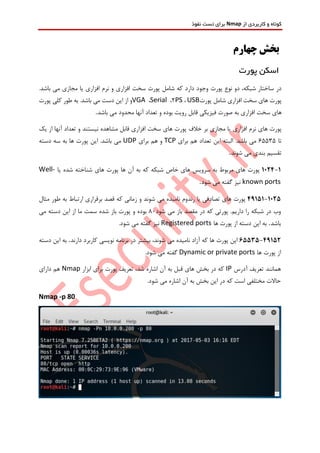

- 7. از کاربردی و کوتاهNmapنفوذ تست برای روش به اسکن برای زیر دستور ازPing Sweep.گردد می استفاده nmap -sP 10.0.0.0/24 باال دستور درSubnetگزا ،سیستم هر بودن روشن صورت در و شده اسکن نظر موردداده نمایش آن رش .شود میسوییچ مشابه دستور این خروجی–sn.باشد می آدرس جای به توانید می شما همچنینIP.نمایید استفاده نیز هاست نام از Nmap -sP esecurity.ir/24 دستور خروجی از بخشی باال تصویرNmap –sP sans.org/24.باشد می :نکتهچونNmapابتداHost Discoveryهای بسته فایروال اگر دهد می انجامICMPکرده مسدود را سوییچ از باید حالت این (در .شود نمی انجام پورت اسکن باشد-PNگردد استفادهعملیات تاHost Discovery.نگیرد صورت) Nmap -PN 10.0.0.10 -p 80 No Ping سوییچ از استفاده با باال دستور در–PNعملیاتHost Discoveryپو تنها گیرد نمی صورترت80از ).شود می پرداخته ادامه در پورت اسکن مبحث (به .شود می اسکن نظر مورد آدرس

- 8. از کاربردی و کوتاهNmapنفوذ تست برای نکته ابزارNmap.باشد می حساس بزرگ و کوچک حروف به تص دربدون دستور بار اولین باال ویر-PN:گوید می ما به که نمایید می مالحظه خروجی در که شد تست "توسط اما است فعال هاست این که هستید مطمئن اگر باشد خاموش هاست که رسد می نظر به ب ،فایروالهای ستهPingوICMP،است شده مسدودسوییچ با-PN.دهید انجام را تست" دومین درمرتبهسوییچ با شد انجام که-PNتستیا و ندارد وجود هاست گردید مشخص که شد انجام .است خاموش های بسته ،فایروال توسط و باشد روشن هدف سیستم اگر بنابراینICMPدستورات اگر ،باشد شده مسدود Nmapبدون را-PN.گردد نادرست نتیجه باعث و شده چالش دچار تست پاسخ است ممکن ،کنیم وارد :نکته درNmapمیان تفاوتی-Pnو-PNو-P0.ندارد وجود

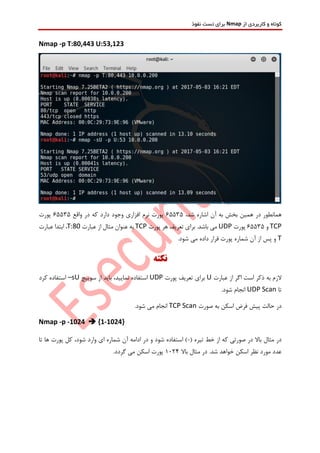

- 9. از کاربردی و کوتاهNmapنفوذ تست برای چهارم بخش پورت اسکن می مجازی یا افزاری نرم و افزاری سخت پورت شامل که دارد وجود پورت نوع دو ،شبکه ساختار در.باشد پورتهایسختافزاریشاملپورتUSB،PS2،Serial،VGAوازایندستمیباشد.بهطورکلیپورت هایسختافزاریبهصورتفیزیکیقابلرویتبودهوتعدادآنهامحدودمیباشد. پورتهاینرمافزارییامجازیبرخالفپورتهایسختافزاریقابلمشاهدهنیستندوتعدادآنهاازیک تا65535میباشد.البتهاینتعدادهمبرایTCPوهمبرایUDPمیباشد.اینپورتهابهسهدسته تقسیمبندیمیشوند. 1024-1پورتهایمربوطبهسرویسهایخاصشبکهکهبهآنهاپورتهایشناختهشدهیاWell- known portsنیزگفتهمیشود. 49151-1025پورتهایتصادفییارندومنامیدهمیشوندوزمانیکهقصدبرقراریارتباطبهطورمثال وبدرشبکهراداریم.پورتیکهدرمقصدبازمیشود80بودهوپورتبازشدهسمتماازایندستهمی باشد.ها پورت از دسته این بهRegistered ports.شود می گفته نیز 65535-49152اینپورتهاکهآزادنامیدهمی،شوندبیشتردربرنامهنویسیکاربرددارند.دسته این به ها پورت ازDynamic or private ports.شود می گفته آدرس تعریف همانندIPابزار برای پورت تعریف ،شد اشاره آن به قبل های بخش در کهNmapدارای هم .شود می اشاره آن به بخش این در که است مختلفی حاالت Nmap -p 80

- 10. از کاربردی و کوتاهNmapنفوذ تست برای سوییچ با که باشد می باال صورت به پورت تعریف روش ترین ساده و اولین-pپورت شماره نمودن مشخص و .باشد می Nmap -p 80,443,445-450,3389 کا از استفاده با که باشد می پورت چندین تعریف بعدی روششماره توان می البته .شود می جداسازی ما صورت به را سرهم پشت های پورت445-450.کرد تعریف Nmap -p http,https,ftp .شود می تعریف باال مثال مانند که است سرویس یا پروتکل نام از استفاده دیگر روش

- 11. از کاربردی و کوتاهNmapنفوذ تست برای Nmap -p T:80,443 U:53,123 ،شد اشاره آن به بخش همین در همانطور65535واقع در که دارد وجود افزاری نرم پورت65535پورت TCPو65535پورتUDPپورت هر تعریف برای .باشد میTCPعبارت از مثال عنوان بهT:80عبارت ابتدا ، T.شود می داده قرار پورت شماره آن از پس و نکته عبارت از اگر است ذکر به الزمUپورت تعریف برایUDPسوییچ از باید ،نمایید استفاده–sUکرد استفاده تاUDP Scan.شود انجام صورت به اسکن فرض پیش حالت درTCP Scan.شود می انجام Nmap -p -1024 {1-1024} ( تیره خط از که صورتی در باال مثال در-در و شود استفاده )تا ها پورت کل ،شود وارد ای شماره آن ادامه باال مثال در .شد خواهد اسکن نظر مورد عدد1024.گردد می اسکن پورت

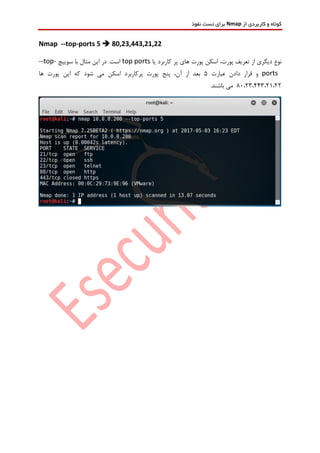

- 12. از کاربردی و کوتاهNmapنفوذ تست برای Nmap --top-ports 5 80,23,443,21,22 یا کاربرد پر های پورت اسکن ،پورت تعریف از دیگری نوعtop portsسوییچ با مثال این در .است--top- portsعبارت دادن قرار و5ها پورت این که شود می اسکن پرکاربرد پورت پنج ،آن از بعد 80،23،443،21،22.باشند می

- 13. از کاربردی و کوتاهNmapنفوذ تست برای پنجم بخش در کاربرد پر دستوراتNmap آدرس تعریف از پسIPدر پرکاربرد های سوییچ از برخی ،پورت وNmapهم نفوذ تست در که دارد وجود .باشد می کاربردی Nmap -sV Verbose مورد در بیشتری اطالعات که شود می باعث دستور اینسرویسباز پورتی اگر مثال عنوان به .شود ارائه ،دارد قرار آن روی بر که سرویسی و پورت مورد در بیشتری اطالعات ،شود استفاده سوییچ این از و باشد .شود می دادهخروجی بین تفاوت زیر تصویر درNmapبدون-sV.نمایید می مشاهده را سوییچ این با و

- 14. از کاربردی و کوتاهNmapنفوذ تست برای Nmap -O OS Detection سوییچ از توان می هدف عامل سیستم شناسایی برای-O.کرد استفاده Nmap -O --osscan-guess برای قبلی روش اگرشود می استفاده عامل سیستم حدس روش از ،نبود گو پاسخ عامل سیستم شناسایی .شود می عمل مثال مطابق که Nmap -F Fast Scan (top 100 ports)

- 15. از کاربردی و کوتاهNmapنفوذ تست برای دیگر سوییچ-Fو باشد می سریع اسکن ًااصطالح که باشد می100.کند می اسکن را پرکاربرد پورت Nmap -A Aggressive Scan = -sV , -sC , -O بعد سوییچ-AیاAggressiveهای سوییچ از تلفیقی که باشد می-sV،-Oو-sCکه باشد می-sCشامل شناسایی چگونگی همچنین و مورد این .باشد می فرض پیش های اسکریپت اعمالtop portsسمینار در آموزشیNmapسایت در کهEsecurity.ir.است شده داده توضیح ،دارد وجود سمینار فیلم جزئیات مشاهده برایNmapاس ذکر به الزم .نمایید مراجعه زیر لینک بهبه سمینار این ت اعضای برای رایگان صورتامنیت مدرسه.گردید برگزار باتخفیف را آموزشی بسته این توانید می نمایید می مطالعه را کتاب این که شما همچنینبسیارتهیه ویژه نفیلم خرید و بیشتر اطالعات برای .ماییدکاملسمینار آموزشیNmap.نمایید مراجعه زیر لینک به آموزشی سمینارNmap

- 16. از کاربردی و کوتاهNmapنفوذ تست برای ششم بخش های اسکریپتNmap ،نمودیم اشاره آن به که مواردی بر عالوهNmapواقع در .باشد می هم اسکریپتی موتور یک دارایNmap در اسکریپت زیادی تعداد .دهند می انجام را خاصی کارهای که باشد می هایی اسکریپت دارایNmapوجود مسیر در لینوکس کالی در که دارد/usr/share/nmap/scripts.دارند قرار اسکریپت یک از استفاده برای همچنین .شوید ،شده ذکر مسیر وارد باید موجود های اسکریپت مشاهده برای درNmapسوییچ از--script.شود می داده قرار نظر مورد اسکریپت نام آن از پس و شده استفاده در اسکریپت یک استفاده از ای نمونه زیر مثالNmap.باشد می nmap -p 80 --script whois-ip 20.0.0.1 اسکریپت از مثال این درwhois-ipاطالعات استخراج برایWhoisبه مربوطIP20.0.0.1می استفاده .شود سوییچ از فرض پیش های پورت اسکن از جلوگیری برای ها اسکریپت از نوع این در-pپورت شماره و80 .شود می استفاده

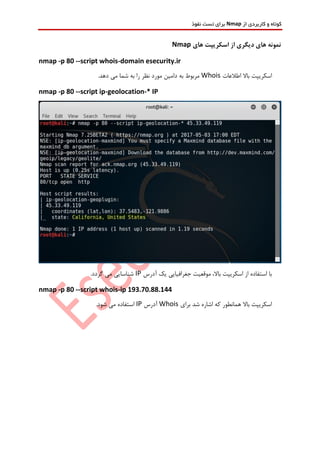

- 17. از کاربردی و کوتاهNmapنفوذ تست برای های اسکریپت از دیگری های نمونهNmap nmap -p 80 --script whois-domain esecurity.ir اطالعات باال اسکریپتWhois.دهد می شما به را نظر مورد دامین به مربوط nmap -p 80 --script ip-geolocation-* IP یک جغرافیایی موقعیت ،باال اسکریپت از استفاده باآدرسIP.گردد می شناسایی nmap -p 80 --script whois-ip 193.70.88.144 برای شد اشاره که همانطور باال اسکریپتWhoisآدرسIP.شود می استفاده

- 18. از کاربردی و کوتاهNmapنفوذ تست برای nmap -p80 --script dns-brute nmap.org سایت مجموعه زیر های دامین کردن پیدا برای باال اسکریپتnmap.orgمی شما که شود می استفاده را خود نظر مورد سایت ،سایت این جای به توانید.دهید قرار nmap -p80 --script http-waf-detect esecurity.ir ف شناسایی برای باال اسکریپت ازیا وب تحت ایروالWeb Application Firewallسایت وب یک .شود می استفاده

- 19. از کاربردی و کوتاهNmapنفوذ تست برای هفتم بخش در ها خروجی انواعNmap در پورت و آدرس معرفی نحوه و مختلف های سوییچ با اینکه از پسNmapباید اکنون هم ،شدید آشنا .نمود استفاده آن از توان به آینده در تا نمود ذخیره خروجی یک قالب در را آمده دست به اطالعات .شد خواهیم آشنا آن کاربرد و ها خروجی انواع با بخش این در -oN Nmap File(Text file) خروجی ،باال دستور از استفاده باNmapفای یک قالب درهای کتاب از برخی در .گیرد می قرار متنی ل آموزشیNmapخروجی نوع این بهNmap File.شود می گفته هم

- 20. از کاربردی و کوتاهNmapنفوذ تست برای -oX XML File توسط که خروجی از دیگری نوعNmap،گردد می پشتیبانیXMLاز خروجی نوع این برای که .است .شود می استفاده باال سوییچ

- 21. از کاربردی و کوتاهNmapنفوذ تست برای -oG Grep support file در که دیگری خروجیNmap،شود می پشتیبانی آن ازGrepableزمانی برای خروجی نوع این .است خروجی از تا باشید داشته قصد که گیرد می قرار استفاده موردNmapدستور برایGrepاستفاده خروجی ،دستور این .نماییدNmapبرای رادستورGrep.کند می آماده -oA All (NXG) این.نماید می ایجاد جا یک صورت به را باال خروجی سه هر سوییچ

- 22. از کاربردی و کوتاهNmapنفوذ تست برای -oS Script Kids file خروجی نوع این.نماید می ایجاد هکرها زبان صورت به را خروجی و دارد تفریحی جنبه بیشتر از امیدوارم پایان درالکترونیکی کتابکاربرد و کوتاهیازNmapبراینفوذ تستبا برده را الزم استفادهشید اگر وکتاب ایندانس مفید رارا آن ،تیددو با.بگذارید اشتراک به نفوذ تست به عالقمندان و خود ستان است ذکر به الزم همچنیندربه کاربردی و کوتاه صورت به کتاب اینافزار نرم های توانمندی از برخی قدرتمندNmapهای قابلیت ابزار این و شد پرداختهزیادتریاین در آنچه از،شد اشاره آن به کتابرا داراست. باشید سربلند و موفق همواره