Operating Systems

- 1. FIREWALL Türkçe Güvenlık Duvarı anlamına gelmektedir.Bizi internet ağından gelebilecek tehlikelere karşı korumaktadır.Windows işletim sistemlerinde varsayılan olarak güvenlik duvarı gelmektedir Ancak daha güçlü bir güvenlik duvarını da manuel olarak yükleyebiliriz. Güvenlik duvarı hem kişisel hem de ticari amaçla kullanılmaktadır. internet F i r e w a l l Modem PC Güvenli Güvensiz Güvenli

- 2. YAPILARINA GÖRE GÜVENLiK DUVARLARI Güvenlik duvarları yapılarına göre kendi içinde iki sınıfa ayrılmaktadır 1-) Donanımsal Güvenlik Duvarları Adından da anlaşılacağı gibi donanıma bağlı olarak gelmektedir. Örn:Modem fortinet firewall …vs Varsayılan olarak filtreleme yöntemini kullanmaktadırlar 2-)Yazılımsal Güvenlik Duvarları Yazılım olarak yüklenmektedir. MiMARiLERiNE GÖRE GÜVENLiK DUVARLARI Güvenlik duvarları mimarilerine göre kendi içinde dörde ayrılmaktadır 1-) Proxy Destekli 2-)Devre Seviyesi 3-)Statik Paket Filtreleme 4-)Dinamik Paket Filtreleme

- 3. PROXY DESTEKLi GÜVENLiK DUVARLARI Proxy destekli güvenlik duvarlarında işlem başlangıç ile hedef arasında olmamaktadır.Sistemi açmak isteyen bir kullanıcı açmak istediğini güvenlik duvarına iletir ve güvenlik duvarı bu iletiyi algıladığı zaman isteğini gerçekleştirir yani paket başarıyla gönderilmiş olur. Proxyler transparan ve görünebilen durumda olabilirler.Proxy kullanırken FTP vb yerlere ulaşım sıkıntı olabilir.(Uptime oranı sürekli değişiyor).Büyük şirketler kendi Proxy serverlarını ve kullanmaktadır.Özel Proxy server her zaman güvenlidir Proxy kullanırken dikkat etmek gerekir.Her Proxy sistemini kullanamayız.Şüpelendiğimiz bir durum olduğunda işlemi durdurmamak bilgilerin çalınmasına yol açabilir. işlem basit Proxy kullanıldığı zaman paket verilerinin bir kopyası Proxy yazılımını kodlayan kişilere ulaşmaktadır.Bu ulaşımdan bizim haberimiz olmadığı için rahatlıkla tüm bilgiler çalınabilmektedir

- 4. DEVRE SEViYESi Seçici olarak adlandırılmaktadır.Talep doğrultusunda çalışmaktadır.Asıl amacı bir paketin talep doğrultusunda geçmesi ya da geçmemesidir.Dışarda kalan ağlar sadece bir adres görebilmektedir.Nat kullanılmaktadır Devre seviyesi güvenlik duvarında bir kayıt dosyası tutulmaktadır.Hangi paket nereye gönderildiği, ne zaman gönderildiği gibi bilgiler bu dosyada yer almaktadır. STATiK PAKET FiLTRELEME Statik paket filtreleme TCP/UDP kontorllerinden oluşmaktadır.Gelen trafiği kontrol eder aşırı yüksek bir yoğunluk yoksa paketi kabul eder aksi durumda kabul etmez. Ip ve port bilgileri saklanmaktadır. Genellikle Ethernet modemlerde görülmektedir Ancak bazı firmalar USB modem routerlarda bu yöntemi kullanmaktadırlar.En çok tercih edilen filtreleme yöntemlerinden biridir. DiNAMiK PAKET FiLTRELEME Dinamik paket filtrelemede ek olarak takip etme özelliği bulunmaktadır. En avantajlı tarafı bu özelliğin bulunmasıdır.Kişisel bilgisayarlarda çok tercih edilmez Genellikle büyük şirketler şirket bilgisayarlarının verilerini takip etmek için kullanır.TCP protokolüne göre çalışmaktadır

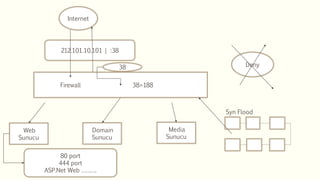

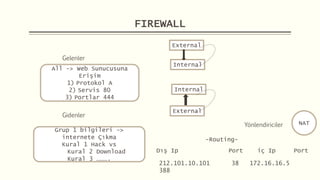

- 5. Internet 212.101.10.101 | :38 Firewall 38=188 Web Sunucu Domain Sunucu Media Sunucu 80 port 444 port ASP.Net Web ………. 38 Deny Syn Flood

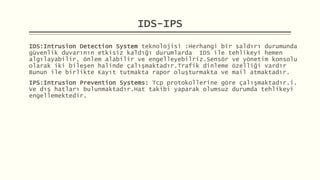

- 6. IDS-IPS IDS:Intrusion Detection System teknolojisi :Herhangi bir saldırı durumunda güvenlik duvarının etkisiz kaldığı durumlarda IDS ile tehlikeyi hemen algılayabilir, önlem alabilir ve engelleyebilriz.Sensör ve yönetim konsolu olarak iki bileşen halinde çalışmaktadır.Trafik dinleme özelliği vardır Bunun ile birlikte Kayıt tutmakta rapor oluşturmakta ve mail atmaktadır. IPS:Intrusion Prevention Systems: Tcp protokollerine göre çalışmaktadır.i. Ve dış hatları bulunmaktadır.Hat takibi yaparak olumsuz durumda tehlikeyi engellemektedir.

- 7. FIREWALL Gelenler External Internal All -> Web Sunucusuna Erişim 1) Protokol A 2) Servis 80 3) Portlar 444 Gidenler External Internal Grup 1 bilgileri -> internete Çıkma Kural 1 Hack vs Kural 2 Download Kural 3 ………. Yönlendiriciler NAT -Routing- Dış Ip Port iç Ip Port 212.101.10.101 38 172.16.16.5 388

- 8. IPTABLES Netfilter takımı ve birçok destekleyici tarafından geliştirilmiş bir güvenlik duvarı (firewall) yazılımıdır. Linux (kernel) çekirdek ile iletişime geçerek paket süzme kurallarını belirler ve servislerin çalıştığı portlardan geçen trafiği engelleyebilir başka bir porta yönlendirme yapabilir.

- 9. IPTABLES Kullanmadan önce kurulum yapmak gereklidir.Kurulum için # yum install iptables (IPv4) #yum install iptables-ipv6 (IPv6) Kurulumdan sonra başlatmak gerekli: #service iptables start Firewall servisinin otomatik başlaması için: #chkconfig –level 345 iptables on Firewall servisini durdurmak için: #service iptables stop Firewall servisinin mevcut durumunu görüntülemek için #service iptables status

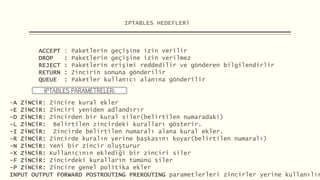

- 10. IPTABLES HEDEFLERi ACCEPT : Paketlerin geçişine izin verilir DROP : Paketlerin geçişine izin verilmez REJECT : Paketlerin erişimi reddedilir ve gönderen bilgilendirlir RETURN : Zincirin sonuna gönderilir QUEUE : Paketler kullanıcı alanına gönderilir IPTABLES PARAMETRELERi -A ZiNCiR: Zincire kural ekler -E ZiNCiR: Zinciri yeniden adlandırır -D ZiNCiR: Zincirden bir kural siler(belirtilen numaradaki) -L ZiNCiR: Belirtilen zincirdeki kuralları gösterir. -I ZiNCiR: Zincirde belirtilen numaralı alana kural ekler. -R ZiNCiR: Zincirde kuralın yerine başkasını koyar(belirtilen numaralı) -N ZiNCiR: Yeni bir zincir oluşturur -X ZiNCiR: Kullanıcının eklediği bir zinciri siler -F ZiNCiR: Zincirdeki kuralların tümünü siler -P ZiNCiR: Zincire genel politika ekler INPUT OUTPUT FORWARD POSTROUTING PREROUTING parametlerleri zincirler yerine kullanılır

- 11. IPTABLES PARAMETRELERi iptables –F iptables –X iptables –t nat –F iptables –t nat –X iptables –t mangle –F iptables –t mangle –X iptables –P INPUT ACCEPT iptables –P FORWARD ACCEPT iptables – P OUTPUT ACCEPT Bu komutlardan sonra:kayıt /sbin/service iptables save Listeleme: iptables –L Toplu kural eklemek için:Dosya oluşturma ve açma touch iptables_script.sh gedit iptables_script.sh Dosya oluşturduktan sonra çalışma yetkisi verme chmod 755 iptables_script.sh

- 12. Iptables #!/bin/sh IPT="/sbin/iptables« # #Loglama işlemleri # $IPT –A INPUT –m limit –limit 15/minute –j LOG –log-level 7 –log prefix " INPUT Güvenlik Kayıtı " $IPT –A OUTPUT –m limit – limit 15/minute –j LOG –log-level 7 –log prefix " OUTPUT Güvenlik Kayıtı " $IPT –A FORWARD –m limit –limit 15/minute –j LOG –log-level 7 –log prefix " FORWARD Güvenlik Kayıtı « # #Port Açma # #http portu iptables –A INPUT –p tcp –dport 80 –j ACCEPT iptables –A INPUT –p udp –dport 80 –j ACCEPT iptables –A INPUT –p tcp –dport 8080 –j ACCEPT iptables –A INPUT –p udp –dport 8080 –j ACCEPT

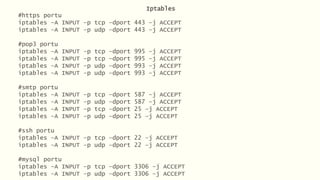

- 13. Iptables #https portu iptables –A INPUT –p tcp –dport 443 –j ACCEPT iptables –A INPUT –p udp –dport 443 –j ACCEPT #pop3 portu iptables –A INPUT –p tcp –dport 995 –j ACCEPT iptables –A INPUT –p tcp –dport 995 –j ACCEPT iptables –A INPUT –p udp –dport 993 –j ACCEPT iptables –A INPUT –p udp –dport 993 –j ACCEPT #smtp portu iptables –A INPUT –p tcp –dport 587 –j ACCEPT iptables –A INPUT –p udp –dport 587 –j ACCEPT iptables –A INPUT –p tcp –dport 25 –j ACCEPT iptables –A INPUT –p udp –dport 25 –j ACCEPT #ssh portu iptables –A INPUT –p tcp –dport 22 –j ACCEPT iptables –A INPUT –p udp –dport 22 –j ACCEPT #mysql portu iptables –A INPUT –p tcp –dport 3306 –j ACCEPT iptables –A INPUT –p udp –dport 3306 –j ACCEPT

- 14. Iptables #samba portu iptables –A INPUT –p tcp –dport 137 –j ACCEPT iptables –A INPUT –p udp –dport 137 –j ACCEPT iptables –A INPUT –p tcp –dport 138 –j ACCEPT iptables –A INPUT –p udp –dport 138 –j ACCEPT iptables –A INPUT –p tcp –dport 139 –j ACCEPT iptables –A INPUT –p udp –dport 139 –j ACCEPT iptables –A INPUT –p tcp –dport 145 –j ACCEPT iptables –A INPUT –p udp –dport 145 –j ACCEPT # #Tüm portları kapat # $IPT –A INPUT –p tcp ! –syn –m state –state NEW –j DROP $IPT –A INPUT –j DROP #Tcp engelli ama 10.42.42.42 IP ayrıcalıklı İptables –A INPUT –p tcp –source ! 10.42.42.42 –j DROP # NAT YAPMA iptables -t nat -A POSTROUTING -j SNAT --to-source 192.168.1.20-192.168.1.25

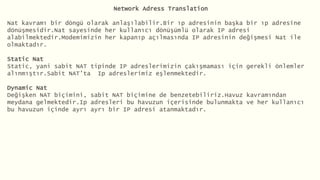

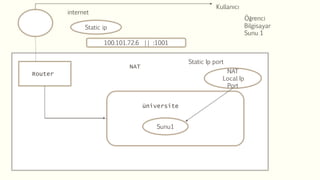

- 15. Network Adress Translation Nat kavramı bir döngü olarak anlaşılabilir.Bir ıp adresinin başka bir ıp adresine dönüşmesidir.Nat sayesinde her kullanıcı dönüşümlü olarak IP adresi alabilmektedir.Modemimizin her kapanıp açılmasında IP adresinin değişmesi Nat ile olmaktadır. Static Nat Static, yani sabit NAT tipinde IP adreslerimizin çakışmaması için gerekli önlemler alınmıştır.Sabit NAT’ta Ip adreslerimiz eşlenmektedir. Dynamic Nat Değişken NAT biçimini, sabit NAT biçimine de benzetebiliriz.Havuz kavramından meydana gelmektedir.Ip adresleri bu havuzun içerisinde bulunmakta ve her kullanıcı bu havuzun içinde ayrı ayrı bir IP adresi atanmaktadır.

- 16. Ro Router NAT üniversite Sunu1 internet Static ip 100.101.72.6 || :1001 Kullanıcı Öğrenci Bilgisayar Sunu 1 Static Ip port NAT Local Ip Port

- 17. Windows ve Linux Server Kıyaslanması Windows  Firewall cihazı  Dhcp-Dns sunucu  Log Analiz cihaz  Ips Cihaz Linux  Yazılımcı (Shell Kod)  Ips yazıl  Firewall yaz  Dhcp Dns Proxy oluştur  DÜŞÜK MALiYET!

- 19. T.C. CUMHURİYET ÜNİVERSİTESİ MÜHENDİSLİK FAKÜLTESİ BİLGİSAYAR MÜHENDİSLİĞİ İŞLETİM SİSTEMLERİ DERSİ Firewall-iptables-Nat Hazırlayan Gökhan GÜLLER 2014123039 Yrd.Doc.Dr Halil ARSLAN 2017