OWASP Top 10 ≥¨≥ıºâæé

- 1. OWASP Top 10 ≥¨≥ıºâæé akimalu

- 2. ◊‘º∫ΩBΩÈ akimalu Twitter:@aki_malu_sec(•ª•≠•Â•Í•∆•£åüÈT•¢•´•¶•Û•») ê€÷™±h…˙§Þ§Ï •ø•§”˝§¡ ◊ÓΩ¸§Œ≤Œº”àˆÀ˘ :•µ•§•–©`•ª•≠•Â•Í•∆•£•∑•Û•ð•∏•¶•ýµ¿·· 2019 «ÈàÛÑI¿Ì—ߪ· µ⁄81ªÿ»´π˙¥Ûª· ∞k±Ì(—ß…˙äX¿¯Ÿp) § §… È_∞k≈dŒ∂£∫ƒø“ô§Þ§∑ + •π•Þ•€, ◊‘Ñ”UI•÷•È•¶•∂£¨§ §…

- 3. OWASP Top 10 ? OWASP(The Open Web Application Security Project)§¨ 4ƒÍö∞§Œ•⁄©`•π§«π´È_§µ§Ï§∆§§§Î•…•≠•Â•·•Û•» ? êô”√§Œ§∑§‰§π§µ£¨ó ÷™§Œ§∑§‰§π§µ£¨”∞Ì만3§ƒ§Œ÷∏òÀ§´§ÈÀ„≥ˆ §µ§Ï§ø•π•≥•¢§¨∏þ§§Ìò§ÀÌòŒª∏∂§±§µ§Ï§ø§‚§Œ °˙ Web•¢•◊•Í•±©`•∑•Á•Û§À§™§§§∆°¢Ãÿ§Àöð§Ú∏∂§±§ §±§Ï§– § §È§ §§•Í•π•ØTop 10§Œ§Ë§¶§ §‚§Œ https://www.owasp.org/images/2/23/OWASP_Top_10-2017%28ja%29.pdf

- 4. OWASP Top 10 - 2013 OWASP Top 10 - 2017 A1. •§•Û•∏•ß•Ø•∑•Á•Û A1. •§•Û•∏•ß•Ø•∑•Á•Û A2. ’J‘^§Œ≤ªÇ‰§»•ª•√•∑•Á•ÛπÐ¿Ì A2. ’J‘^§Œ≤ªÇ‰ A3. XSS A3. ôCŒ¢§ «ÈàÛ§Œ¬∂≥ˆ A4. ∞≤»´§«§ §§•™•÷•∏•ß•Ø•»§ÿ§Œ÷±Ω”≤Œ’’ A4. XXE A5. ≤ªþm«–§ •ª•≠•Â•Í•∆•£‘O∂® A5. •¢•Ø•ª•π÷∆”˘§Œ≤ªÇ‰ A6. ôCŒ¢§ «ÈàÛ§Œ¬∂≥ˆ A6. ≤ªþm«–§ •ª•≠•Â•Í•∆•£‘O∂® A7. ôCƒÐ•Ï•Ÿ•Î§Œ•¢•Ø•ª•π÷∆”˘§Œ≤ª◊„ A7. XSS A8. CSRF A8. ∞≤»´§«§ §§•«•∑•Í•¢•È•§•º©`•∑•Á•Û A9. º»÷™§Œ¥ý»ı–‘§Œ§¢§Î•≥•Û•ð©`•Õ•Û•»§Œ π”√ A9. º»÷™§Œ¥ý»ı–‘§Œ§¢§Î•≥•Û•ð©`•Õ•Û•»§Œ π”√ A10. Œ¥ó ‘^§Œ•Í•¿•§•Ï•Ø•»§»ÐûÀÕ A10. ≤ª Æ∑÷§ •Ì•Æ•Û•∞§»•‚•À•ø•Í•Û•∞

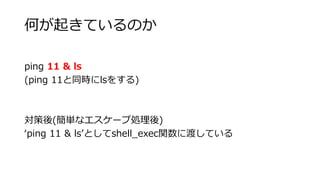

- 7. ∫Œ§¨∆§≠§∆§§§Î§Œ§´ ping 11 & ls (ping 11§»Õ¨ïr§Àls§Ú§π§Î) åù≤þ··(∫ÜÖg§ •®•π•±©`•◊ÑI¿Ì··) °Æping 11 & ls°Ø§»§∑§∆shell_execÈv ˝§À∂…§∑§∆§§§Î

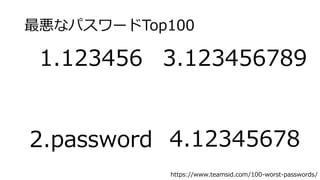

- 11. ◊Óêô§ •—•π•Ô©`•…Top100 5. 12345 6. 111111 7. 1234567 8. sunshine 9. qwerty 10.iloveyou 11.princess 12.admin 13.welcome 14.666666 15.abc123 16.football 17.123123 18.monkey 19.654321 20.!@#$%^&* 21.charlie 22.aa123456 23.donald 24.password1 25.qwerty123 26.zxcvbnm 27.121212 28.bailey 29.freedom 30.shadow 31.passw0rd 32.baseball 33.buster 34.daniel 35.hannah 36.thomas https://www.teamsid.com/100-worst-passwords/

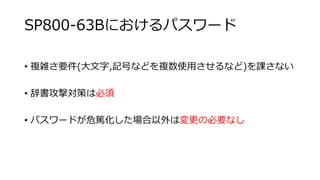

- 14. SP800-63 ? NIST(√◊π˙π˙¡¢òÀú ºº–g—–æøÀ˘)§¨∞k–– ? SP800-63B(Îä◊”µƒ’J‘^§ÀÈv§π§Î•¨•§•…•È•§•Û)§¨•À•Â©`•π§ŒåùœÛ °˙ •—•π•Ô©`•…§¨Ãÿ§À◊¢ƒø§µ§Ï§ø

- 15. SP800-63B§À§™§±§Î•—•π•Ô©`•… ? —}Îj§µ“™º˛(¥ÛŒƒ◊÷,”õ∫≈§ §…§Ú—} ˝ π”√§µ§ª§Î§ §…)§Ú’n§µ§ §§ ? ¥«ï¯π•ìƒåù≤þ§œ±ÿÌö ? •—•π•Ô©`•…§¨Œ£∫VªØ§∑§ø≥°∫œ“‘Õ‚§œâ‰∏¸§Œ±ÿ“™§ §∑

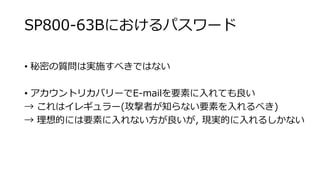

- 16. SP800-63B§À§™§±§Î•—•π•Ô©`•… ? √ÿ√ЧŒŸ|Üñ§œåg ©§π§Ÿ§≠§«§œ§ §§ ? •¢•´•¶•Û•»•Í•´•–•Í©`§«E-mail§Ú“™Àÿ§À»Î§Ï§∆§‚¡º§§ °˙ §≥§Ï§œ•§•Ï•Æ•Â•È©`(π•ìƒ’þ§¨÷™§È§ §§“™Àÿ§Ú»Î§Ï§Î§Ÿ§≠) °˙ ¿ÌœÎµƒ§À§œ“™Àÿ§À»Î§Ï§ §§∑Ω§¨¡º§§§¨, ¨Fågµƒ§À»Î§Ï§Î§∑§´§ §§

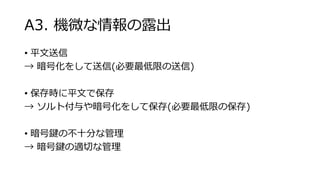

- 17. A3. ôCŒ¢§ «ÈàÛ§Œ¬∂≥ˆ ? ∆ΩŒƒÀÕ–≈ °˙ ∞µ∫≈ªØ§Ú§∑§∆ÀÕ–≈(±ÿ“™◊ӵ՜ާŒÀÕ–≈) ? ±£¥Êïr§À∆ΩŒƒ§«±£¥Ê °˙ •Ω•Î•»∏∂”Χ‰∞µ∫≈ªØ§Ú§∑§∆±£¥Ê(±ÿ“™◊ӵ՜ާŒ±£¥Ê) ? ∞µ∫≈ÊI§Œ≤ª Æ∑÷§ πÐ¿Ì °˙ ∞µ∫≈ÊI§Œþm«–§ πпÌ

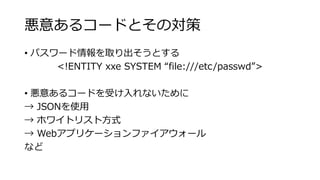

- 20. êô“‚§¢§Î•≥©`•…§»§Ω§Œåù≤þ ? •—•π•Ô©`•…«ÈàÛ§Ú»°§Í≥ˆ§Ω§¶§»§π§Î <!ENTITY xxe SYSTEM °∞file:///etc/passwd°±> ? êô“‚§¢§Î•≥©`•…§Ú Ч±»Î§Ï§ §§§ø§·§À °˙ JSON§Ú π”√ °˙ •€•Ô•§•»•Í•π•»∑Ω Ω °˙ Web•¢•◊•Í•±©`•∑•Á•Û•’•°•§•¢•¶•©©`•Î § §…

- 24. A6. ≤ªþm«–§ •ª•≠•Â•Í•∆•£‘O∂® ? π≈§§•–©`•∏•Á•Û§Œ•ª•≠•Â•Í•∆•£•€©`•Î§Ú§ƒ§§§øπ•ìƒ °˙ ◊Ó–¬§Œ•–©`•∏•Á•Û§Ú π”√ ? •∆•π•»•¢•´•¶•Û•»(•«•’•©•Î•»•¢•´•¶•Û•»)§Ú π”√§∑§øπ•ìƒ °˙ •«•’•©•Î•»•¢•´•¶•Û•»§Œœ˜≥˝ ? ¥ý»ı–‘§Ú§ƒ§§§øπ•ìƒ§Ú Ч±§Îø…ƒÐ–‘§Œ…œïN °˙ ±ÿ“™◊ӵ՜ާŒôCƒÐ∏∂”Î

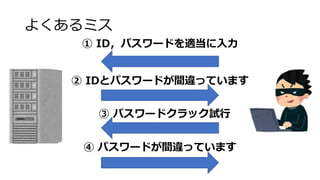

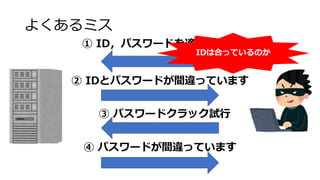

- 25. §Ë§Ø§¢§Î•þ•π ¢Ÿ ID£¨•—•π•Ô©`•…§Úþmµ±§À»Î¡¶ ¢⁄ ID§»•—•π•Ô©`•…§¨Ègþ`§√§∆§§§Þ§π ¢€ •—•π•Ô©`•…•Ø•È•√•Ø‘á–– ¢Ð •—•π•Ô©`•…§¨Ègþ`§√§∆§§§Þ§π

- 26. §Ë§Ø§¢§Î•þ•π ¢Ÿ ID£¨•—•π•Ô©`•…§Úþmµ±§À»Î¡¶ ¢⁄ ID§»•—•π•Ô©`•…§¨Ègþ`§√§∆§§§Þ§π ¢€ •—•π•Ô©`•…•Ø•È•√•Ø‘á–– ¢Ð •—•π•Ô©`•…§¨Ègþ`§√§∆§§§Þ§π ID§œ∫œ§√§∆§§§Î§Œ§´

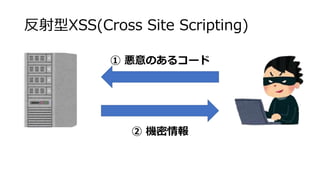

- 30. ∑¥…‰–ÕXSS(Cross Site Scripting) ¢Ÿ êô“‚§Œ§¢§Î•≥©`•… ¢⁄ ôC√ЫÈàÛ

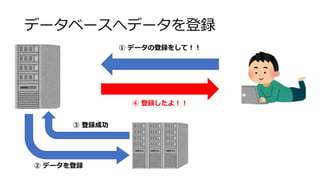

- 31. •«©`•ø•Ÿ©`•π§ÿ•«©`•ø§Úµ«Âh ¢Ÿ •«©`•ø§Œµ«Âh§Ú§∑§∆£°£° ¢⁄ •«©`•ø§Úµ«Âh ¢€ µ«Âh≥…π¶ ¢Ð µ«Âh§∑§ø§Ë£°£°

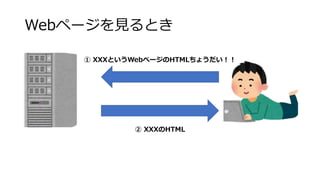

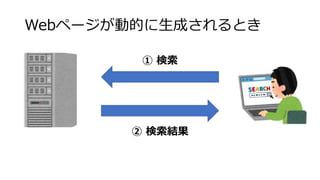

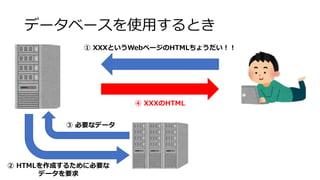

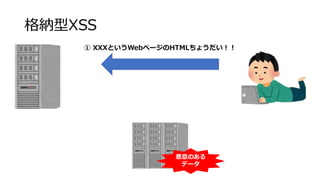

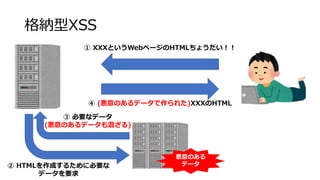

- 32. •«©`•ø•Ÿ©`•π§Ú π”√§π§Î§»§≠ ¢Ÿ XXX§»§§§¶Web•⁄©`•∏§ŒHTML§¡§Á§¶§¿§§£°£° ¢⁄ HTML§Ú◊˜≥…§π§Î§ø§·§À±ÿ“™§ •«©`•ø§Ú“™«Û ¢€ ±ÿ“™§ •«©`•ø ¢Ð XXX§ŒHTML

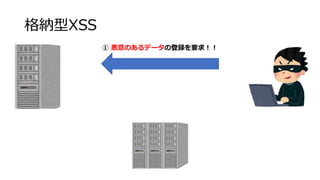

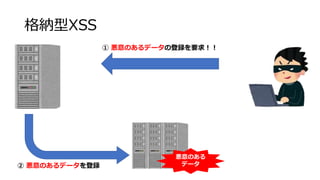

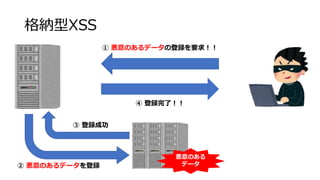

- 35. ∏Òº{–ÕXSS ¢Ÿ êô“‚§Œ§¢§Î•«©`•ø§Œµ«Âh§Ú“™«Û£°£° ¢⁄ êô“‚§Œ§¢§Î•«©`•ø§Úµ«Âh ¢€ µ«Âh≥…π¶ ¢Ð µ«ÂhÕÍ¡À£°£° êô“‚§Œ§¢§Î •«©`•ø

- 37. ∏Òº{–ÕXSS ¢Ÿ XXX§»§§§¶Web•⁄©`•∏§ŒHTML§¡§Á§¶§¿§§£°£° ¢⁄ HTML§Ú◊˜≥…§π§Î§ø§·§À±ÿ“™§ •«©`•ø§Ú“™«Û ¢€ ±ÿ“™§ •«©`•ø (êô“‚§Œ§¢§Î•«©`•ø§‚ªÏ§∂§Î) ¢Ð (êô“‚§Œ§¢§Î•«©`•ø§«◊˜§È§Ï§ø)XXX§ŒHTML êô“‚§Œ§¢§Î •«©`•ø

- 41. A9. º»÷™§Œ¥ý»ı–‘§Œ§¢§Î•≥•Û•ð©`•Õ•Û•»§Œ π”√ ? •–©`•∏•Á•Ûπп̧∑§≠§Ï§∆§§§ §§§≥§»§À§Ë§Î√{Õ˛ °˙ ±ÿ“™◊ӵ՜ާŒôCƒÐ∏∂”Î ? •ª•≠•Â•Í•∆•£•—•√•¡§¨þm”√§µ§Ï§∆§§§ §§§≥§»§À§Ë§Î√{Õ˛ °˙ •—•√•¡§Œþm”√ ? π≈§§•–©`•∏•Á•Û§Œ π”√§À§Ë§Î√{Õ˛ °˙ ◊Ó–¬§Œ•–©`•∏•Á•Û§ÿ§Œ∏¸–¬

- 42. A10. ≤ª Æ∑÷§ •Ì•Æ•Û•∞§»•‚•À•ø•Í•Û•∞ ? •Ì•∞≤ª◊„§À§Ë§Í•§•Û•∑•«•Û•»•Ï•π•ð•Û•π§¨¿ßÎy§À§ §Î °˙ Æ∑÷§ ∆⁄Èg§Œ Æ∑÷§ ƒ⁄»ð§Œ•Ì•∞§Ú≤–§π ? •Ì•∞Èá”E§ŒòÿœÞ§ÀÈv§π§Î≤ªþm«–§ ‘O∂®§À§Ë§Î«ÈàÛ¬©õ™ °˙ •Ì•∞Èá”E§ÀÈv§π§Î‘O∂®§œ±ÿ“™◊ӵ՜ާ«þm«–§ ‘O∂®§À§π§Î

- 43. XVWA(https://github.com/s4n7h0/xvwa) Web•¢•◊•Í•±©`•∑•Á•Û§À§™§±§Î•ª•≠•Â•Í•∆•£§Ú•œ•Û•∫•™•Û§« —ߧŸ§ÎOSS ? SQL•§•Û•∏•ß•Ø•∑•Á•Û ? OS•≥•Þ•Û•…•§•Û•∏•ß•Ø•∑•Á•Û ? XSS ? PHP•™•÷•∏•ß•Ø•»•§•Û•∏•ß•Ø•∑•Á•Û ? XPATH•§•Û•∏•ß•Ø•∑•Á•Û § §…