± ±·± §«•ª•≠•Â•Í•∆•£§Ú’Ê√ʃø§Àøº§®§Î

- 1. •™©`•◊•Û•Ω©`•π•´•Û•’•°•Ï•Û•π2011 Hokkaido PHP§« •ª•≠•Â•Í•∆•£§Ú ’Ê√ʃø§Àøº§®§Î LOCAL PHP≤ø ◊Ùß◊¡‘’£®nazo£©

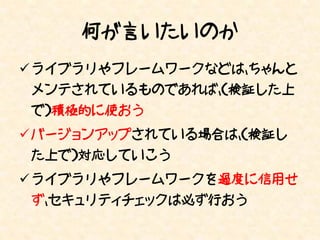

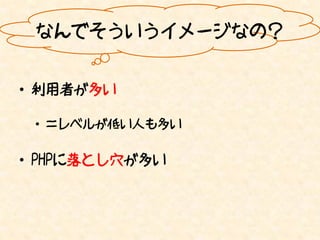

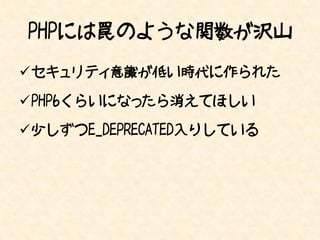

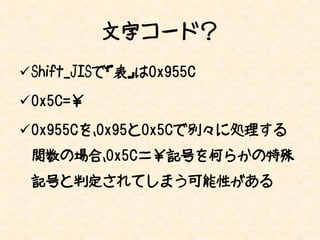

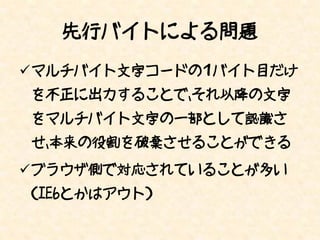

- 2. ≈‰≤ºœÚ§±◊¢“‚ ¬Ìó ? §≥§ŒŸY¡œ§œOSC2011Hokkaido”√§Œ45∑÷ŸY¡œ§Ú°¢ ≈‰≤º”√§À‘ŸæéºØ§∑§ø§‚§Œ§«§π°£ ? •ª•≠•Â•Í•∆•£§»§§§¶é⁄§§•∆©`•Þ§ÚíQ§¶§Œ§À45 ∑÷§»§§§¶ïrÈg§œ§π§¥§Ø◊„§Í§ §Ø°¢◊Ó≥ı§´§È»´ §∆§ÚæW¡_§π§Î§ƒ§‚§Í§œ§¢§Í§Þ§ª§Û°£§Ω§Œ§ø§·°¢ íi§±§∆§§§Îƒ⁄»ð§¨∂ý§§§»Àº§§§Þ§π§¨°¢[··§«µı §π]•ø•∞§Ú∏∂§±§ø§Í§π§Î§Œ§œ§¥þhë]œ¬§µ§§°£

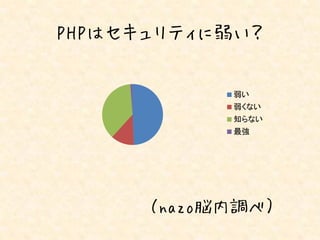

- 3. …Ÿ œÚ ? PHP •ª ? § §± ª˘ •þ •ª ΩÒ §§ §« ±æ §Œ • •≠ ªÿ §´ §π µƒ •Õ ©` •Â §Œ §‚ §¨ §À •ø §» •Í ƒ⁄ §∑ °¢ ≥ı §¨ ±ª •∆ »ð §Ï ºö •· §Î •£ §´ –ƒ •Õ §Þ ’þ •§ §´ §§ •Û •ø §ª °´ §» §« §Û Ω‚ §« Àº ’h ÷– À˚ °£ ºâ §π §√ §œ °£ §ø §Œ ’þ §Œ §«

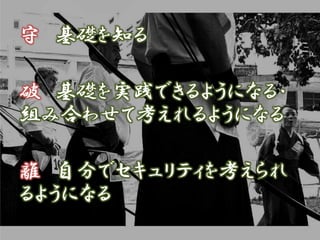

- 7. ± ±·± §œ•ª•≠•Â•Í•∆•£§À»ı§§£ø »ı§§ »ı§Ø§ §§ ÷™§È§ §§ ◊Óèä £®nazo√óƒ⁄’{§Ÿ£©

- 8. ± ±·± £Ω•ª•≠•Â•Í•∆•£§À»ı§§ §»§§§¶”°œÛ °˘§≥§Œƒ⁄»ð§œ¨F‘⁄§œ–Þ’˝§µ§Ï§∆§§§Þ§π°£

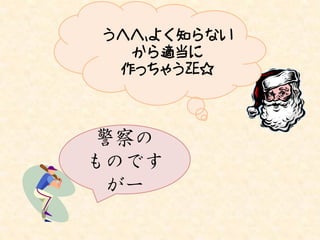

- 9. § §Û§«§Ω§¶§§§¶•§•·©`•∏§ §Œ£ø ? ¿˚”√’þ§¨∂ý§§ ? £Ω•Ï•Ÿ•Î§¨µÕ§§»À§‚∂ý§§ ? PHP§À¬‰§»§∑—®§¨∂ý§§

- 10. §¶§ÿ§ÿ°¢§Ë§Ø÷™§È§ §§ §´§Èþmµ±§À ◊˜§√§¡§„§¶ZE°Ó æØ≤ϧŒ §‚§Œ§«§π §¨©`

- 14. ÿ ª˘µA§Ú÷™§Î ∆∆ ª˘µA§Úågº˘§«§≠§Î§Ë§¶§À§ §Î? ΩM§þ∫œ§Ô§ª§∆øº§®§Ï§Î§Ë§¶§À§ §Î Îx ◊‘∑÷§«•ª•≠•Â•Í•∆•£§Úøº§®§È§Ï §Î§Ë§¶§À§ §Î

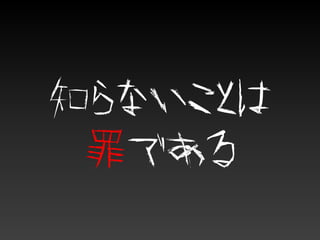

- 15. °≠§Ω§Ï§Ú»´§∆ª∞§π§»÷’§Ô§È§ §§§Œ§« ΩÒªÿ§œ± ±·± §Œª∞

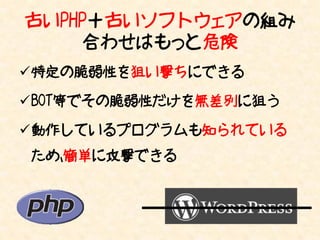

- 18. π≈§§± ±·± £´π≈§§•Ω•’•»•¶•ß•¢§Œ◊ȧþ ∫œ§Ô§ª§œ§‚§√§»Œ£Íì ?Ãÿ∂®§Œ¥ý»ı–‘§Úæ—§§ìƒ§¡§À§«§≠§Î ?BOTµ»§«§Ω§Œ¥ý»ı–‘§¿§±§Úüo≤ÓÑe§Àæ—§¶ ?Ñ”◊˜§∑§∆§§§Î•◊•Ì•∞•È•ý§‚÷™§È§Ï§∆§§§Î §ø§·°¢∫ÜÖg§Àπ•ìƒ§«§≠§Î

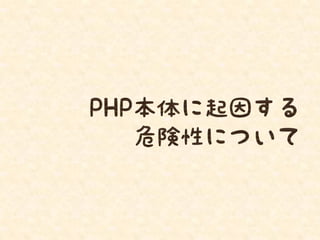

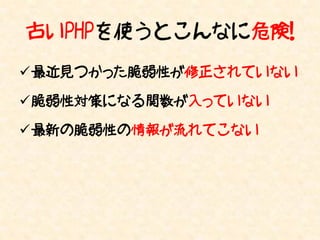

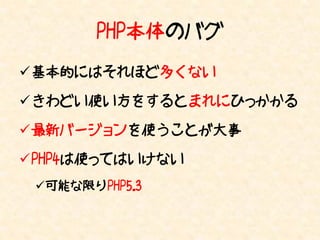

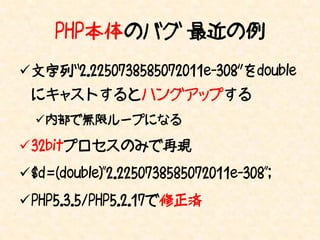

- 20. PHP±æ猕–•∞ ◊ÓΩ¸§Œ¿˝ ?Œƒ◊÷¡–°∞2.2250738585072011e-308°±§Údouble §À•≠•„•π•»§π§Î§»•œ•Û•∞•¢•√•◊§π§Î ?ƒ⁄≤ø§«üoœÞ•Î©`•◊§À§ §Î ?32bit•◊•Ì•ª•π§Œ§þ§«‘Ÿ¨F ?$d = (double)"2.2250738585072011e-308"; ?PHP5.3.5/PHP5.2.17§«–Þ’˝úg

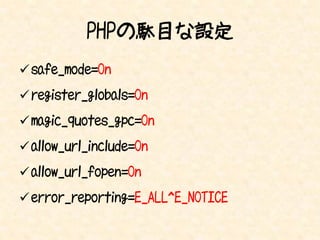

- 22. PHP§ŒÒjƒø§ ‘O∂® ? safe_mode=On ? register_globals=On ? magic_quotes_gpc=On ? allow_url_include=On ? allow_url_fopen=On ? error_reporting=E_ALL^E_NOTICE

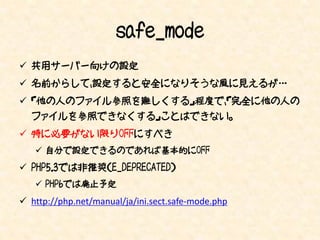

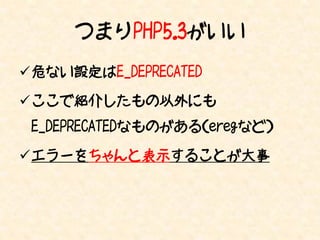

- 23. safe_mode ? π≤”√•µ©`•–©`œÚ§±§Œ‘O∂® ? √˚«∞§´§È§∑§∆°¢‘O∂®§π§Î§»∞≤»´§À§ §Í§Ω§¶§ ÔL§À“䧮§Î§¨°≠ ? °∏À˚§Œ»À§Œ•’•°•§•Î≤Œ’’§ÚÎy§∑§Ø§π§Î°π≥Ã∂»§«°¢°∏ÕÍ»´§ÀÀ˚§Œ»À§Œ •’•°•§•Î§Ú≤Œ’’§«§≠§ §Ø§π§Î°π§≥§»§œ§«§≠§ §§°£ ? Ãÿ§À±ÿ“™§¨§ §§œÞ§ÍOFF§À§π§Ÿ§≠ ? ◊‘∑÷§«‘O∂®§«§≠§Î§Œ§«§¢§Ï§–ª˘±æµƒ§ÀOFF ? PHP5.3§«§œ∑«Õ∆äX£®E_DEPRECATED£© ? PHP6§«§œé¸÷π”Ë∂® ? http://php.net/manual/ja/ini.sect.safe-mode.php

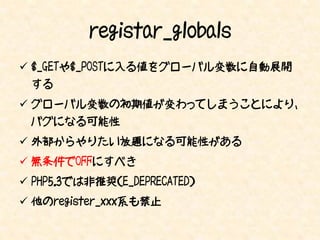

- 24. registar_globals ? $_GET§‰$_POST§À»Î§ÎÇé§Ú•∞•Ì©`•–•Î≠˝§À◊‘Ñ”’πÈ_ §π§Î ? •∞•Ì©`•–•Î≠˝§Œ≥ı∆⁄Ç駨≧ԧ√§∆§∑§Þ§¶§≥§»§À§Ë§Í°¢ •–•∞§À§ §Îø…ƒÐ–‘ ? Õ‚≤ø§´§È§‰§Í§ø§§∑≈Ó}§À§ §Îø…ƒÐ–‘§¨§¢§Î ? üoÃıº˛§«OFF§À§π§Ÿ§≠ ? PHP5.3§«§œ∑«Õ∆äX£®E_DEPRECATED£© ? À˚§Œregister_xxxœµ§‚Ω˚÷π

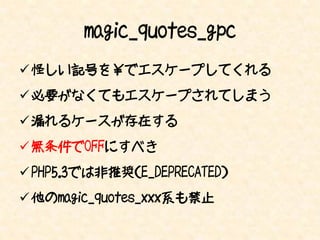

- 25. magic_quotes_gpc ? π÷§∑§§”õ∫≈§Ú£§§«•®•π•±©`•◊§∑§∆§Ø§Ï§Î ? ±ÿ“™§¨§ §Ø§∆§‚•®•π•±©`•◊§µ§Ï§∆§∑§Þ§¶ ? ¬©§Ï§Î•±©`•π§¨¥Ê‘⁄§π§Î ? üoÃıº˛§«OFF§À§π§Ÿ§≠ ? PHP5.3§«§œ∑«Õ∆äX£®E_DEPRECATED£© ? À˚§Œmagic_quotes_xxxœµ§‚Ω˚÷π

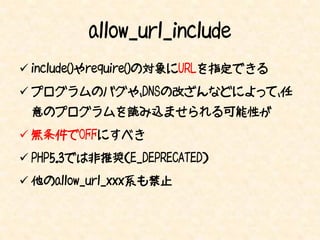

- 26. allow_url_include ? include()§‰require()§ŒåùœÛ§ÀURL§Ú÷∏∂®§«§≠§Î ? •◊•Ì•∞•È•ý§Œ•–•∞§‰°¢DNS§Œ∏ƒ§∂§Û§ §…§À§Ë§√§∆°¢»Œ “‚§Œ•◊•Ì•∞•È•ý§Ú’i§þÞz§Þ§ª§È§Ï§Îø…ƒÐ–‘§¨ ? üoÃıº˛§«OFF§À§π§Ÿ§≠ ? PHP5.3§«§œ∑«Õ∆äX£®E_DEPRECATED£© ? À˚§Œallow_url_xxxœµ§‚Ω˚÷π

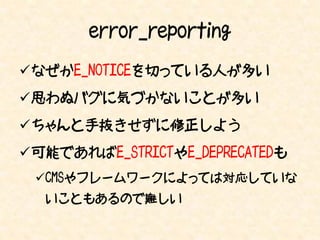

- 27. error_reporting ?§ §º§´E_NOTICE§Ú«–§√§∆§§§Î»À§¨∂ý§§ ?Àº§Ô§Ã•–•∞§Àöð§≈§´§ §§§≥§»§¨∂ý§§ ?§¡§„§Û§» ÷íi§≠§ª§∫§À–Þ’˝§∑§Ë§¶ ?ø…ƒÐ§«§¢§Ï§–E_STRICT§‰E_DEPRECATED§‚ ?CMS§‰•’•Ï©`•ý•Ô©`•Ø§À§Ë§√§∆§œåùèͧ∑§∆§§§ §§§≥§»§‚§¢§Î§Œ§«ƒ—§∑§§

- 29. §Ëé¸ π≈ §¶–Ê §§ PHP § §Œ §‚ § §Œ §Û §∆

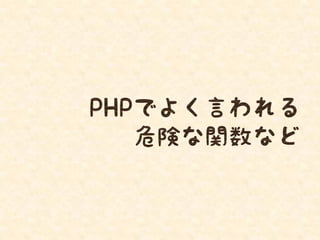

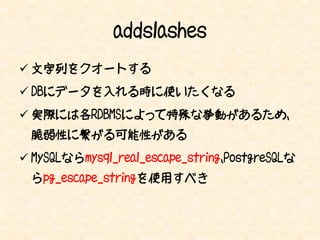

- 33. addslashes ? Œƒ◊÷¡–§Ú•Ø•™©`•»§π§Î ? DB§À•«©`•ø§Ú»Î§Ï§Îïr§À 𧧧ø§Ø§ §Î ? ågÎH§À§œ∏˜RDBMS§À§Ë§√§∆Ãÿ ‚§ í§Ñ”§¨§¢§Î§ø§·°¢ ¥ý»ı–‘§Àø駨§Îø…ƒÐ–‘§¨§¢§Î ? MySQL§ §Èmysql_real_escape_string°¢PostgreSQL§ §Èpg_escape_string§Ú π”√§π§Ÿ§≠

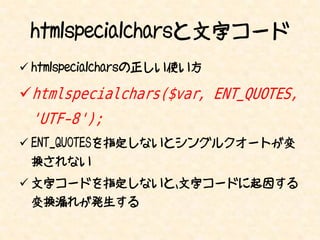

- 34. htmlspecialchars§»Œƒ◊÷•≥©`•… ? htmlspecialchars§Œ’˝§∑§§ π§§∑Ω ?htmlspecialchars($var, ENT_QUOTES, 'UTF-8'); ? ENT_QUOTES§Ú÷∏∂®§∑§ §§§»•∑•Û•∞•Î•Ø•™©`•»§¨â‰ ìQ§µ§Ï§ §§ ? Œƒ◊÷•≥©`•…§Ú÷∏∂®§∑§ §§§»°¢Œƒ◊÷•≥©`•…§À∆“Ú§π§Î â‰ìQ¬©§Ï§¨∞k…˙§π§Î

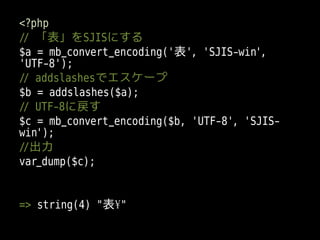

- 36. <?php // °∏±Ì°π§ÚSJIS§À§π§Î $a = mb_convert_encoding('±Ì', 'SJIS-win', 'UTF-8'); // addslashes§«•®•π•±©`•◊ $b = addslashes($a); // UTF-8§À믧π $c = mb_convert_encoding($b, 'UTF-8', 'SJIS- win'); //≥ˆ¡¶ var_dump($c); => string(4) "±Ì?"

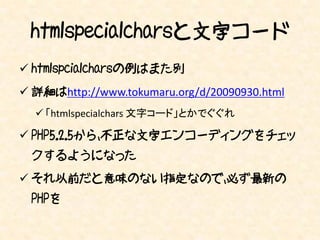

- 37. htmlspecialchars§»Œƒ◊÷•≥©`•… ? htmlspcialchars§Œ¿˝§œ§Þ§øÑe ? ‘îºö§œhttp://www.tokumaru.org/d/20090930.html ? °∏htmlspecialchars Œƒ◊÷•≥©`•…°π§»§´§«§∞§∞§Ï ? PHP5.2.5§´§È°¢≤ª’˝§ Œƒ◊÷•®•Û•≥©`•«•£•Û•∞§Ú•¡•ß•√ •Ø§π§Î§Ë§¶§À§ §√§ø ? §Ω§Ï“‘«∞§¿§»“‚Œ∂§Œ§ §§÷∏∂®§ §Œ§«°¢±ÿ§∫◊Ó–¬§Œ PHP§Ú

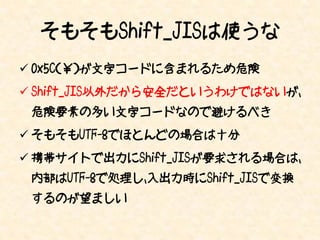

- 38. §Ω§‚§Ω§‚Shift_JIS§œ 𧶧 ? 0x5C£®£§£©§¨Œƒ◊÷•≥©`•…§À∫¨§Þ§Ï§Î§ø§·Œ£Íì ? Shift_JIS“‘Õ‚§¿§´§È∞≤»´§¿§»§§§¶§Ô§±§«§œ§ §§§¨°¢ Œ£Íì“™Àÿ§Œ∂ý§§Œƒ◊÷•≥©`•…§ §Œ§«±Ð§±§Î§Ÿ§≠ ? §Ω§‚§Ω§‚UTF-8§«§€§»§Û§…§Œàˆ∫œ§œ Æ∑÷ ? –Øé°•µ•§•»§«≥ˆ¡¶§ÀShift_JIS§¨“™«Û§µ§Ï§Îàˆ∫œ§œ°¢ ƒ⁄≤ø§œUTF-8§«ÑI¿Ì§∑°¢»Î≥ˆ¡¶ïr§ÀShift_JIS§«â‰ìQ §π§Î§Œ§¨Õ˚§Þ§∑§§

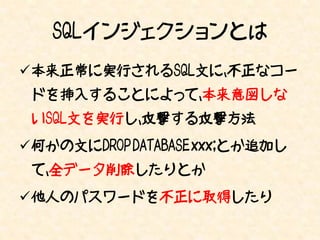

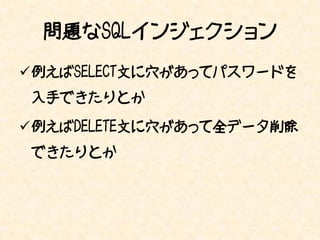

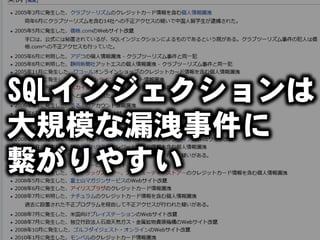

- 43. SQL•§•Û•∏•ß•Ø•∑•Á•Û§»§œ ?±æ¿¥’˝≥£§Àåg––§µ§Ï§ÎSQLŒƒ§À°¢≤ª’˝§ •≥©` •…§Úí∑»Î§π§Î§≥§»§À§Ë§√§∆°¢±æ¿¥“‚á̧∑§ §§SQLŒƒ§Úåg––§∑°¢π•ìƒ§π§Îπ•ìƒ∑Ω∑® ?∫Œ§´§ŒŒƒ§ÀDROP DATABASE xxx;§»§´◊∑º”§∑ §∆°¢»´•«©`•øœ˜≥˝§∑§ø§Í§»§´ ?À˚»À§Œ•—•π•Ô©`•…§Ú≤ª’˝§À»°µ√§∑§ø§Í

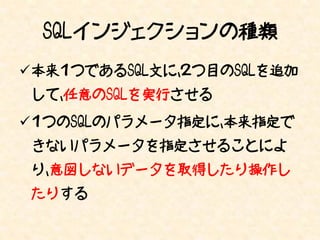

- 44. SQL•§•Û•∏•ß•Ø•∑•Á•Û§Œ∑NÓê ?±æ¿¥£±§ƒ§«§¢§ÎSQLŒƒ§À°¢£≤§ƒƒø§ŒSQL§Ú◊∑º” §∑§∆°¢»Œ“‚§ŒSQL§Úåg––§µ§ª§Î ?£±§ƒ§ŒSQL§Œ•—•È•·©`•ø÷∏∂®§À°¢±æ¿¥÷∏∂®§« §≠§ §§•—•È•·©`•ø§Ú÷∏∂®§µ§ª§Î§≥§»§À§Ë §Í°¢“‚á̧∑§ §§•«©`•ø§Ú»°µ√§∑§ø§Í≤Ÿ◊˜§∑ §ø§Í§π§Î

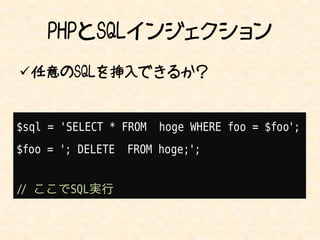

- 45. PHP§»SQL•§•Û•∏•ß•Ø•∑•Á•Û ?»Œ“‚§ŒSQL§Úí∑»Î§«§≠§Î§´£ø $sql = 'SELECT * FROM hoge WHERE foo = $foo'; $foo = '; DELETE FROM hoge;'; // §≥§≥§«SQLåg––

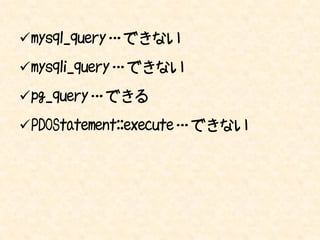

- 46. ?mysql_query °≠ §«§≠§ §§ ?mysqli_query °≠ §«§≠§ §§ ?pg_query °≠ §«§≠§Î ?PDOStatement::execute °≠ §«§≠§ §§

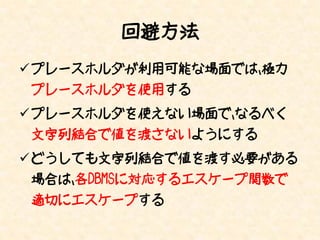

- 48. ªÿ±Ð∑Ω∑® ? •◊•Ï©`•π•€•Î•¿§¨¿˚”√ø…ƒÐ§ àˆ√ʧ«§œ°¢òO¡¶ •◊•Ï©`•π•€•Î•¿§Ú π”√§π§Î ? •◊•Ï©`•π•€•Î•¿§Ú 𧮧 §§àˆ√ʧ«°¢§ §Î§Ÿ§Ø Œƒ◊÷¡–ΩY∫œ§«Çé§Ú∂…§µ§ §§§Ë§¶§À§π§Î ? §…§¶§∑§∆§‚Œƒ◊÷¡–ΩY∫œ§«Çé§Ú∂…§π±ÿ“™§¨§¢§Î àˆ∫œ§œ°¢∏˜DBMS§Àåùèͧπ§Î•®•π•±©`•◊Èv ˝§« þm«–§À•®•π•±©`•◊§π§Î

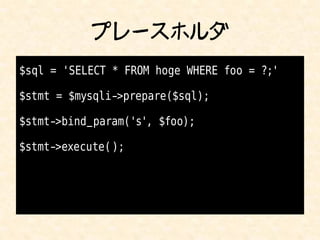

- 49. •◊•Ï©`•π•€•Î•¿ $sql = 'SELECT * FROM hoge WHERE foo = ?;' $stmt = $mysqli->prepare($sql); $stmt->bind_param('s', $foo); $stmt->execute( );

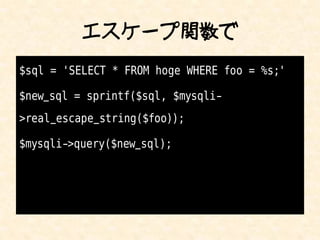

- 50. •®•π•±©`•◊Èv ˝§« $sql = 'SELECT * FROM hoge WHERE foo = %s;' $new_sql = sprintf($sql, $mysqli- >real_escape_string($foo)); $mysqli->query($new_sql);

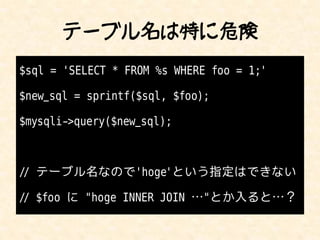

- 51. •∆©`•÷•Î√˚§œÃÿ§ÀŒ£Íì $sql = 'SELECT * FROM %s WHERE foo = 1;' $new_sql = sprintf($sql, $foo); $mysqli->query($new_sql); // •∆©`•÷•Î√˚§ §Œ§«'hoge'§»§§§¶÷∏∂®§œ§«§≠§ §§ // $foo §À "hoge INNER JOIN °≠"§»§´»Î§Î§»°≠£ø

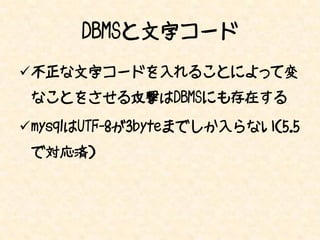

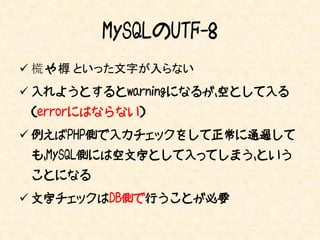

- 53. MySQL§ŒUTF-8 ? §‰ §»§§§√§øŒƒ◊÷§¨»Î§È§ §§ ? »Î§Ï§Ë§¶§»§π§Î§»warning§À§ §Î§¨°¢ø’§»§∑§∆»Î§Î £®error§À§œ§ §È§ §§£© ? ¿˝§®§–PHPÇ»§«»Î¡¶•¡•ß•√•Ø§Ú§∑§∆’˝≥£§ÀÕ®þ^§∑§∆ §‚°¢MySQLÇ»§À§œø’Œƒ◊÷§»§∑§∆»Î§√§∆§∑§Þ§¶°¢§»§§§¶ §≥§»§À§ §Î ? Œƒ◊÷•¡•ß•√•Ø§œDBÇ»§«––§¶§≥§»§¨±ÿ“™

- 57. ±ı± •¢•…•Ï•π§« ÷∆œÞ§∑§∆§™§±§– ”ý‘£§¿§º©` §§§‰À˚§À§‚ ¥ý»ı–‘§œ §¢§Î§∑°≠ §∑§´§‚§Ω§ŒIP•¢•…•Ï•π•Í•π•»§¡§„§Û§»∏¸–¬§∑§∆§Î£ø

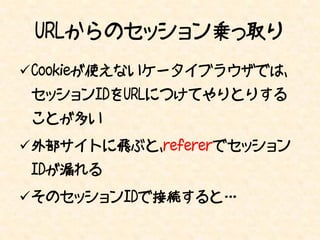

- 58. URL§´§È§Œ•ª•√•∑•Á•ÛÅ\§√»°§Í ?Cookie§¨ 𧮧 §§•±©`•ø•§•÷•È•¶•∂§«§œ°¢ •ª•√•∑•Á•ÛID§ÚURL§À§ƒ§±§∆§‰§Í§»§Í§π§Î §≥§»§¨∂ý§§ ?Õ‚≤ø•µ•§•»§ÀÔw§÷§»°¢referer§«•ª•√•∑•Á•Û ID§¨¬©§Ï§Î ?§Ω§Œ•ª•√•∑•Á•ÛID§«Ω”æA§π§Î§»°≠

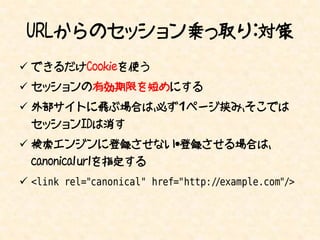

- 59. URL§´§È§Œ•ª•√•∑•Á•ÛÅ\§√»°§Í£∫åù≤þ ? §«§≠§Î§¿§±Cookie§Ú 𧶠? •ª•√•∑•Á•Û§Œ”–Ñø∆⁄œÞ§Ú∂ç·§À§π§Î ? Õ‚≤ø•µ•§•»§ÀÔw§÷àˆ∫œ§œ°¢±ÿ§∫£±•⁄©`•∏–Ƨþ°¢§Ω§≥§«§œ •ª•√•∑•Á•ÛID§œœ˚§π ? ó À˜•®•Û•∏•Û§Àµ«Âh§µ§ª§ §§?µ«Âh§µ§ª§Îàˆ∫œ§œ°¢ canonical url§Ú÷∏∂®§π§Î ? <link rel="canonical" href="http://example.com"/>

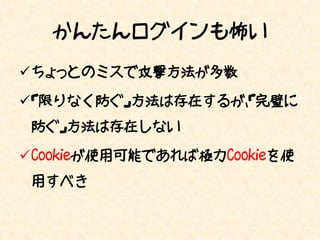

- 61. §´µ¡Çħ¡ §‚§Þ»À§Á §∑§Ï«È§√ §Ï§∆àÛ§» § §§§¨§∑ §§§Î §ø •þ •π §«

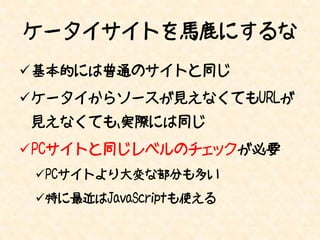

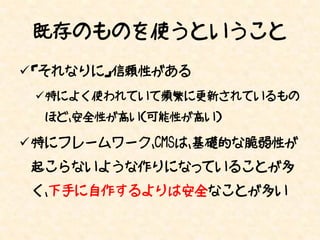

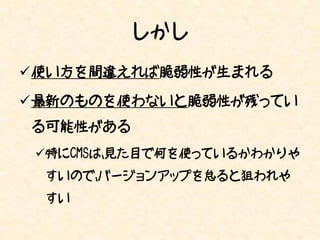

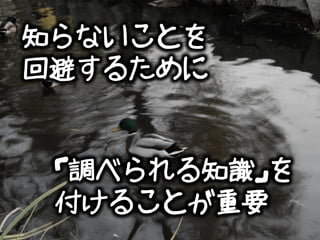

- 63. º»¥Ê§Œ§‚§Œ§Ú 𧶧»§§§¶§≥§» ? °∏§Ω§Ï§ §Í§À°π–≈Óm–‘§¨§¢§Î ?Ãÿ§À§Ë§Ø π§Ô§Ï§∆§§§∆Ól∑±§À∏¸–¬§µ§Ï§∆§§§Î§‚§Œ §€§…°¢∞≤»´–‘§¨∏þ§§£®ø…ƒÐ–‘§¨∏þ§§£© ? Ãÿ§À•’•Ï©`•ý•Ô©`•Ø°¢CMS§œ°¢ª˘µAµƒ§ ¥ý»ı–‘§¨ ∆§≥§È§ §§§Ë§¶§ ◊˜§Í§À§ §√§∆§§§Î§≥§»§¨∂ý §Ø°¢œ¬ ÷§À◊‘◊˜§π§Î§Ë§Í§œ∞≤»´§ §≥§»§¨∂ý§§

- 65. ∫Œ§¨—‘§§§ø§§§Œ§´ ? •È•§•÷•È•Í§‰•’•Ï©`•ý•Ô©`•Ø§ §…§œ°¢§¡§„§Û§» •·•Û•∆§µ§Ï§∆§§§Î§‚§Œ§«§¢§Ï§–°¢£®ó ‘^§∑§ø…œ §«£©∑eòOµƒ§À 𧙧¶ ? •–©`•∏•Á•Û•¢•√•◊§µ§Ï§∆§§§Îàˆ∫œ§œ°¢£®ó ‘^§∑ §ø…œ§«£©åùèͧ∑§∆§§§≥§¶ ? •È•§•÷•È•Í§‰•’•Ï©`•ý•Ô©`•Ø§Úþ^∂»§À–≈”√§ª §∫°¢•ª•≠•Â•Í•∆•£•¡•ß•√•Ø§œ±ÿ§∫––§™§¶

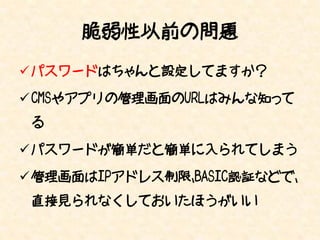

- 67. ¥ý»ı–‘“‘«∞§ŒÜñÓ} ? •—•π•Ô©`•…§œ§¡§„§Û§»‘O∂®§∑§∆§Þ§π§´£ø ? CMS§‰•¢•◊•Í§Œπп̪≠√ʧŒURL§œ§þ§Û§ ÷™§√§∆ §Î ? •—•π•Ô©`•…§¨∫ÜÖg§¿§»∫ÜÖg§À»Î§È§Ï§∆§∑§Þ§¶ ? πп̪≠√ʧœIP•¢•…•Ï•π÷∆œÞ°¢BASIC’J‘^§ §…§«°¢ ÷±Ω”“ä§È§Ï§ §Ø§∑§∆§™§§§ø§€§¶§¨§§§§

- 73. •–•∞§¨≥ˆ§∆§‚°≠ ? •®•È©`§œª≠√ʧÀ±Ì æ§∑§ §§£° ? display_errors=OFF ? È_∞k÷–§œON§À§∑§Ë§¶ ? •–•∞§¨§ §§§≥§»§¨µ±»ª§¿§¨°¢◊Óêô§Œàˆ∫œ§Œ§ø §· ?MySQL§¨Õª»ªÀ¿§∑§øïr§À§¶§√§´§Í•—•π•Ô©`•…§¨“ä §®§ø§Í§»§´

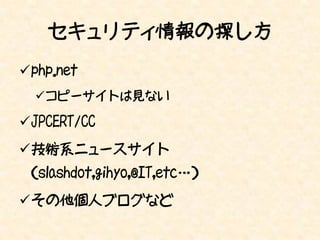

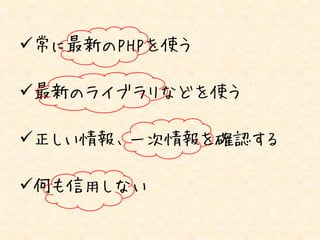

- 74. •ª•≠•Â•Í•∆•£«ÈàÛ§ŒÃΩ§∑∑Ω ?php.net ?•≥•‘©`•µ•§•»§œ“ä§ §§ ?JPCERT/CC ?ºº–gœµ•À•Â©`•π•µ•§•» £®slashdot,gihyo,@IT,etc°≠£© ?§Ω§ŒÀ˚ÇÄ»À•÷•Ì•∞§ §…

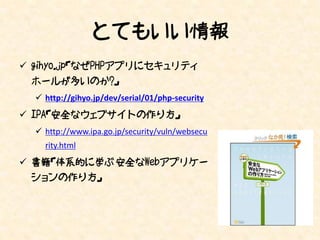

- 75. §»§∆§‚§§§§«ÈàÛ ? gihyo.jp°∏§ §ºPHP•¢•◊•Í§À•ª•≠•Â•Í•∆•£ •€©`•Î§¨∂ý§§§Œ§´?°π ? http://gihyo.jp/dev/serial/01/php-security ? IPA°∏∞≤»´§ •¶•ß•÷•µ•§•»§Œ◊˜§Í∑Ω°π ? http://www.ipa.go.jp/security/vuln/websecu rity.html ? ﯺư∏ÃÂœµµƒ§À—ߧ÷ ∞≤»´§ Web•¢•◊•Í•±©` •∑•Á•Û§Œ◊˜§Í∑Ω°π

- 77. §Ω§¶§¿°¢§ª§≠§Â§ð§Ì§À≤Œº”§∑§Ë§¶ ±±∫£µ¿«ÈàÛ•ª•≠•Â•Í•∆•£√„è䪷 (Õ®≥∆£∫§ª§≠§Â§ð§Ì) http://secpolo.techtalk.jp/

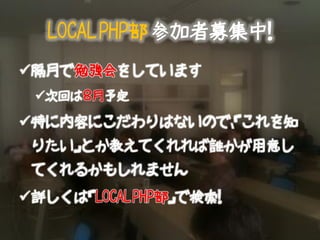

- 79. LOCAL PHP≤ø ≤Œº”’þƒººØ÷–£° ?∏Ù‘¬§«√„è䪷§Ú§∑§∆§§§Þ§π ?¥Œªÿ§œ£∏‘¬”Ë∂® ?Ãÿ§Àƒ⁄»ð§À§≥§¿§Ô§Í§œ§ §§§Œ§«°¢°∏§≥§Ï§Ú÷™ §Í§ø§§°π§»§´Ω箧∆§Ø§Ï§Ï§–’l§´§¨”√“‚§∑ §∆§Ø§Ï§Î§´§‚§∑§Ï§Þ§ª§Û ?‘î§∑§Ø§œ°∏LOCAL PHP≤ø°π§«ó À˜£°

- 80. ª≠œÒÃ·π©£®»´§∆CC£© ? http://www.flickr.com/photos/posteriormente/501245300 6/ ? http://www.flickr.com/photos/weightlifting/5065942769/ ? http://www.flickr.com/photos/kentamabuchi/4616039938/ ? http://www.flickr.com/photos/8mitsu/142336481/ ? http://www.flickr.com/photos/sotome/2229496414/

![≈‰≤ºœÚ§±◊¢“‚ ¬Ìó

? §≥§ŒŸY¡œ§œOSC2011Hokkaido”√§Œ45∑÷ŸY¡œ§Ú°¢

≈‰≤º”√§À‘ŸæéºØ§∑§ø§‚§Œ§«§π°£

? •ª•≠•Â•Í•∆•£§»§§§¶é⁄§§•∆©`•Þ§ÚíQ§¶§Œ§À45

∑÷§»§§§¶ïrÈg§œ§π§¥§Ø◊„§Í§ §Ø°¢◊Ó≥ı§´§È»´

§∆§ÚæW¡_§π§Î§ƒ§‚§Í§œ§¢§Í§Þ§ª§Û°£§Ω§Œ§ø§·°¢

íi§±§∆§§§Îƒ⁄»ð§¨∂ý§§§»Àº§§§Þ§π§¨°¢[··§«µı

§π]•ø•∞§Ú∏∂§±§ø§Í§π§Î§Œ§œ§¥þhë]œ¬§µ§§°£](https://image.slidesharecdn.com/php-110612162936-phpapp02/85/PHP-2-320.jpg)

![Œƒ◊÷•≥©`•…§»PHP

?Œƒ◊÷•≥©`•…§Úøºë]§µ§Ï§∆§§§ §§Èv ˝§œŒ£

Íì

?ereg,fgetcsv,addslashes,strlen,etc°≠

?’˝“é±Ì¨F§œpreg§Ú°¢mb_xxx§¨§¢§ÎÈv ˝§œ

mb_xxx§Ú π”√§π§Ÿ§≠](https://image.slidesharecdn.com/php-110612162936-phpapp02/85/PHP-40-320.jpg)