Сам СҒРҫРұС– sandbox Р°РұРҫ СҸРә РҝРөСҖРөРІС–СҖСҸСӮРё файли

- 1. ВлаРҙРёСҒлав Р Р°РҙРөСҶСҢРәРёР№ vr@optidata.com.ua РһСҒРҫРұливРҫСҒСӮС– РҝРөСҖРөРІС–СҖРәРё файлів (СҸРә Р·СҖРҫРұРёСӮРё влаСҒРҪРёР№ sandbox) 26 / 03 / 2024

- 2. РҘСӮРҫ СҸ СӮР°РәРёР№ ? РңРөРҪРө Р·РІР°СӮРё ВлаРҙ. РҜ РҝСҖР°СҶСҺСҺ Сғ РәРҫРјРҝР°РҪС–С— OptiData РҗРҪалізСғСҺ РІС–СҖСғСҒРё РҝС–Рҙ Windows. ЧаСҒРҫРј РҝРёСҲСғ СҒСӮР°СӮСӮС–. РҹСҖРҫРІРҫРҙР¶Сғ РҪавСҮР°РҪРҪСҸ Р· СҖС–Р·РҪРёС… Р°СҒРҝРөРәСӮС–РІ РҶР‘ ЗаймаСҺСҒСҢ РҝСҖРҫРөРәСӮСғРІР°РҪРҪСҸРј, РІРҝСҖРҫРІР°РҙР¶РөРҪРҪСҸРј СӮР° СҒСғРҝСҖРҫРІРҫРҙРҫРј СҖС–Р·РҪРёС… СҒРёСҒСӮРөРј захиСҒСӮСғ. vr@optidata.com.ua radetskiy.wordpress.com pastebin.com/u/VRad slideshare.net/Glok17

- 3. 1. РҜРәСүРҫ вам СҒРҝРҫРҙРҫРұаєСӮСҢСҒСҸ вҖ“ СҖРҫР·РәажіСӮСҢ РҙСҖСғР·СҸРј СӮР° Р·РҪайРҫРјРёРј 2. РҹРҫ РјРҫжливРҫСҒСӮС– - РҪРө РІС–РҙРІРҫліРәайСӮРөСҒСҸ РҪР° СӮРөР»РөС„РҫРҪ 3. РҡРҫР¶РҪРө Р’Р°СҲРө Р·Р°РҝРёСӮР°РҪРҪСҸ важливРө, СӮРҫРјСғ, РұСғРҙСҢ лаСҒРәР°, РҝРёСҲС–СӮСҢ С—С… Сғ СҮР°СӮ вҖ“ Р° СҸ Р· СҖР°РҙС–СҒСӮСҺ РІС–РҙРҝРҫРІС–Рј РҪР° РҪРёС… РҝС–СҒР»СҸ СҒРІРҫєї СҖРҫР·РҝРҫРІС–РҙС–. Р РөгламРөРҪСӮ:

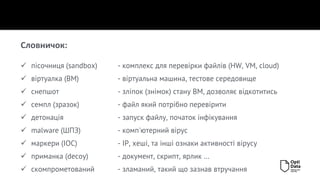

- 4. вң“ РҝС–СҒРҫСҮРҪРёСҶСҸ (sandbox) - РәРҫРјРҝР»РөРәСҒ РҙР»СҸ РҝРөСҖРөРІС–СҖРәРё файлів (HW, VM, cloud) вң“ РІС–СҖСӮСғалРәР° (Р’Рң) - РІС–СҖСӮСғалСҢРҪР° РјР°СҲРёРҪР°, СӮРөСҒСӮРҫРІРө СҒРөСҖРөРҙРҫРІРёСүРө вң“ СҒРҪРөРҝСҲРҫСӮ - зліРҝРҫРә (Р·РҪС–РјРҫРә) СҒСӮР°РҪСғ Р’Рң, РҙРҫР·РІРҫР»СҸС” РІС–РҙРәРҫСӮРёСӮРёСҒСҢ вң“ СҒРөРјРҝР» (Р·СҖазРҫРә) - файл СҸРәРёР№ РҝРҫСӮСҖС–РұРҪРҫ РҝРөСҖРөРІС–СҖРёСӮРё вң“ РҙРөСӮРҫРҪР°СҶС–СҸ - Р·Р°РҝСғСҒРә файлСғ, РҝРҫСҮР°СӮРҫРә С–РҪфіРәСғРІР°РҪРҪСҸ вң“ malware (РЁРҹР—) - РәРҫРјРҝ'СҺСӮРөСҖРҪРёР№ РІС–СҖСғСҒ вң“ РјР°СҖРәРөСҖРё (IOC) - РҶР , С…РөСҲС–, СӮР° С–РҪСҲС– РҫР·РҪР°РәРё Р°РәСӮРёРІРҪРҫСҒСӮС– РІС–СҖСғСҒСғ вң“ РҝСҖРёРјР°РҪРәР° (decoy) - РҙРҫРәСғРјРөРҪСӮ, СҒРәСҖРёРҝСӮ, СҸСҖлиРә вҖҰ вң“ СҒРәРҫРјРҝСҖРҫРјРөСӮРҫРІР°РҪРёР№ - зламаРҪРёР№, СӮР°РәРёР№ СүРҫ зазРҪав РІСӮСҖСғСҮР°РҪРҪСҸ РЎР»РҫРІРҪРёСҮРҫРә:

- 5. 1. РЎСҶРөРҪР°СҖС–С— СӮР° Р·Р°РҙР°СҮС– Р°РҪалізСғ 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ? 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС– 6. Р’РёСҒРҪРҫРІРәРё РҹСҖРҫ СүРҫ СҸ С…РҫСҮСғ Р· вами РҝРҫРіРҫРІРҫСҖРёСӮРё:

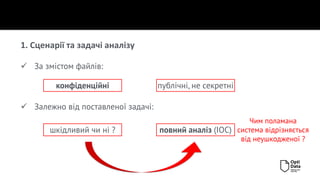

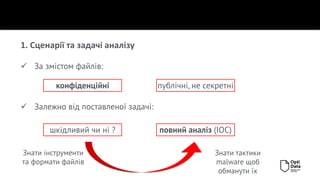

- 6. 1. РЎСҶРөРҪР°СҖС–С— СӮР° Р·Р°РҙР°СҮС– Р°РҪалізСғ вң“ Р—Р° Р·РјС–СҒСӮРҫРј файлів: вң“ ЗалРөР¶РҪРҫ РІС–Рҙ РҝРҫСҒСӮавлРөРҪРҫС— Р·Р°РҙР°СҮС–: РәРҫРҪфіРҙРөРҪСҶС–Р№РҪС– РҝСғРұліСҮРҪС–, РҪРө СҒРөРәСҖРөСӮРҪС– СҲРәС–Рҙливий СҮРё РҪС– ? РҝРҫРІРҪРёР№ Р°РҪаліз (IOC)

- 7. 1. РЎСҶРөРҪР°СҖС–С— СӮР° Р·Р°РҙР°СҮС– Р°РҪалізСғ вң“ Р—Р° Р·РјС–СҒСӮРҫРј файлів: вң“ ЗалРөР¶РҪРҫ РІС–Рҙ РҝРҫСҒСӮавлРөРҪРҫС— Р·Р°РҙР°СҮС–: РәРҫРҪфіРҙРөРҪСҶС–Р№РҪС– РҝСғРұліСҮРҪС–, РҪРө СҒРөРәСҖРөСӮРҪС– СҲРәС–Рҙливий СҮРё РҪС– ? РҝРҫРІРҪРёР№ Р°РҪаліз (IOC) Чим РҝРҫламаРҪР° СҒРёСҒСӮРөРјР° РІС–РҙСҖС–Р·РҪСҸС”СӮСҢСҒСҸ РІС–Рҙ РҪРөСғСҲРәРҫРҙР¶РөРҪРҫС— ?

- 8. 1. РЎСҶРөРҪР°СҖС–С— СӮР° Р·Р°РҙР°СҮС– Р°РҪалізСғ вң“ Р—Р° Р·РјС–СҒСӮРҫРј файлів: вң“ ЗалРөР¶РҪРҫ РІС–Рҙ РҝРҫСҒСӮавлРөРҪРҫС— Р·Р°РҙР°СҮС–: Р—РҪР°СӮРё С–РҪСҒСӮСҖСғРјРөРҪСӮРё СӮР° С„РҫСҖРјР°СӮРё файлів Р—РҪР°СӮРё СӮР°РәСӮРёРәРё malware СүРҫРұ РҫРұРјР°РҪСғСӮРё С—С… РәРҫРҪфіРҙРөРҪСҶС–Р№РҪС– РҝСғРұліСҮРҪС–, РҪРө СҒРөРәСҖРөСӮРҪС– СҲРәС–Рҙливий СҮРё РҪС– ? РҝРҫРІРҪРёР№ Р°РҪаліз (IOC)

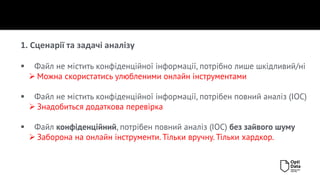

- 9. 1. РЎСҶРөРҪР°СҖС–С— СӮР° Р·Р°РҙР°СҮС– Р°РҪалізСғ в–Ә РӨайл РҪРө РјС–СҒСӮРёСӮСҢ РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРҫС— С–РҪС„РҫСҖРјР°СҶС–С—, РҝРҫСӮСҖС–РұРҪРҫ лиСҲРө СҲРәС–Рҙливий/РҪС– в–Ә РӨайл РҪРө РјС–СҒСӮРёСӮСҢ РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРҫС— С–РҪС„РҫСҖРјР°СҶС–С—, РҝРҫСӮСҖС–РұРөРҪ РҝРҫРІРҪРёР№ Р°РҪаліз (IOC) в–Ә РӨайл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№, РҝРҫСӮСҖС–РұРөРҪ РҝРҫРІРҪРёР№ Р°РҪаліз (IOC) РұРөР· зайвРҫРіРҫ СҲСғРјСғ

- 10. 1. РЎСҶРөРҪР°СҖС–С— СӮР° Р·Р°РҙР°СҮС– Р°РҪалізСғ в–Ә РӨайл РҪРө РјС–СҒСӮРёСӮСҢ РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРҫС— С–РҪС„РҫСҖРјР°СҶС–С—, РҝРҫСӮСҖС–РұРҪРҫ лиСҲРө СҲРәС–Рҙливий/РҪС– вһў РңРҫР¶РҪР° СҒРәРҫСҖРёСҒСӮР°СӮРёСҒСҢ СғР»СҺРұР»РөРҪРёРјРё РҫРҪлайРҪ С–РҪСҒСӮСҖСғРјРөРҪСӮами в–Ә РӨайл РҪРө РјС–СҒСӮРёСӮСҢ РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРҫС— С–РҪС„РҫСҖРјР°СҶС–С—, РҝРҫСӮСҖС–РұРөРҪ РҝРҫРІРҪРёР№ Р°РҪаліз (IOC) вһў Р—РҪР°РҙРҫРұРёСӮСҢСҒСҸ РҙРҫРҙР°СӮРәРҫРІР° РҝРөСҖРөРІС–СҖРәР° в–Ә РӨайл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№, РҝРҫСӮСҖС–РұРөРҪ РҝРҫРІРҪРёР№ Р°РҪаліз (IOC) РұРөР· зайвРҫРіРҫ СҲСғРјСғ вһў Р—Р°РұРҫСҖРҫРҪР° РҪР° РҫРҪлайРҪ С–РҪСҒСӮСҖСғРјРөРҪСӮРё. РўС–Р»СҢРәРё РІСҖСғСҮРҪСғ. РўС–Р»СҢРәРё С…Р°СҖРҙРәРҫСҖ.

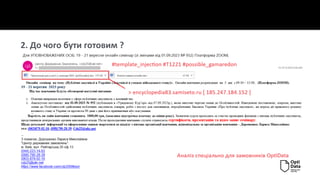

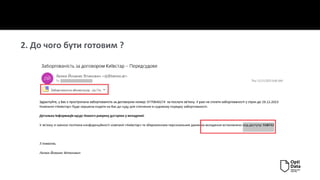

- 11. 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ?

- 12. 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ?

- 13. 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ?

- 14. 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ? вң“ exe , scr , msi РІ СҖС–Р·РҪРёС… Р°СҖхівах, Р· РҝР°СҖРҫР»РөРј СӮР° РұРөР· вң“ СҒРәСҖРёРҝСӮРё (js, vbs вҖҰ) , hta , lnk , url вң“ Р”РҫРәСғРјРөРҪСӮРё MS Office СӮР° PDF Р· Р°РәСӮРёРІРҪРҫСҺ РҪР°СҮРёРҪРәРҫСҺ вң“ РҶРҪСҲРө

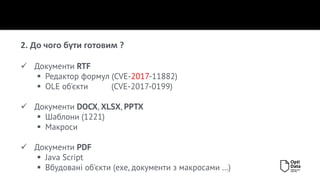

- 15. 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ? вң“ Р”РҫРәСғРјРөРҪСӮРё RTF в–Ә Р РөРҙР°РәСӮРҫСҖ С„РҫСҖРјСғР» (CVE-2017-11882) в–Ә OLE РҫРұ'С”РәСӮРё (CVE-2017-0199) вң“ Р”РҫРәСғРјРөРҪСӮРё DOCX, XLSX, PPTX в–Ә РЁР°РұР»РҫРҪРё (1221) в–Ә РңР°РәСҖРҫСҒРё вң“ Р”РҫРәСғРјРөРҪСӮРё PDF в–Ә Java Script в–Ә Р’РұСғРҙРҫРІР°РҪС– РҫРұ'С”РәСӮРё (exe, РҙРҫРәСғРјРөРҪСӮРё Р· РјР°РәСҖРҫСҒами вҖҰ)

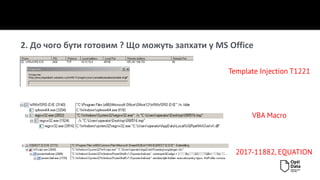

- 16. 2. Р”Рҫ СҮРҫРіРҫ РұСғСӮРё РіРҫСӮРҫРІРёРј ? Р©Рҫ РјРҫР¶СғСӮСҢ Р·Р°РҝС…Р°СӮРё Сғ MS Office Template Injection T1221 VBA Macro 2017-11882, EQUATION

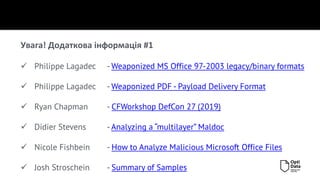

- 17. Увага! Р”РҫРҙР°СӮРәРҫРІР° С–РҪС„РҫСҖРјР°СҶС–СҸ #1 вң“ Philippe Lagadec - Weaponized MS Office 97-2003 legacy/binary formats вң“ Philippe Lagadec - Weaponized PDF - Payload Delivery Format вң“ Ryan Chapman - CFWorkshop DefCon 27 (2019) вң“ Didier Stevens - Analyzing a вҖңmultilayerвҖқ Maldoc вң“ Nicole Fishbein - How to Analyze Malicious Microsoft Office Files вң“ Josh Stroschein - Summary of Samples

- 18. Увага! Р”РҫРҙР°СӮРәРҫРІР° С–РҪС„РҫСҖРјР°СҶС–СҸ #2 РңРҫС— РјР°СӮРөСҖіали РҝРҫ Р·СҖазРәам malware РҪР° slideshare: вң“ РқРөРІРёРІСҮРөРҪС– СғСҖРҫРәРё Р°РұРҫ Р»РҫРіРё Р°РҪСӮРёРІС–СҖСғСҒРҪРёС… РІС–Р№РҪ (2018) вң“ РӣРҫРіРё (Р°РҪСӮРё)РІС–СҖСғСҒРҪРёС… РІС–Р№РҪ (2020) вң“ РҜРә РҪРө СҒСӮР°СӮРё Р¶РөСҖСӮРІРҫСҺ ? (2020) вң“ РҹСҖР°РәСӮРёСҮРҪС– СҖРөСҶРөРҝСӮРё захиСҒСӮСғ (2021)

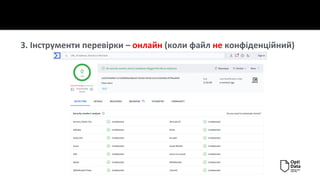

- 19. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫРҪлайРҪ (РәРҫли файл РҪРө РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№) вң“ VirusTotal - РҝРөСҖРөРІС–СҖРәР° РҝРҫ AV РІРёСҖРҫРұРҪРёРәам, РҪРө завжРҙРё СӮРҫСҮРҪРёР№ вң“ Docguard - СҒСӮР°СӮРёСҮРҪРёР№ Р°РҪаліз РҙРҫРәСғРјРөРҪСӮС–РІ, РҝРҫСҲСғРә Р°РәСӮРёРІРҪРҫРіРҫ РІРјС–СҒСӮСғ вң“ Triage - СҸРәС–СҒРҪРёР№ С–РҪСӮРөСҖР°РәСӮРёРІ (Р· РІС–РҙРҝРҫРІС–РҙРҪРёРјРё РҫРұРјРөР¶РөРҪРҪСҸРјРё) вң“ UnpacMe - СҖРҫР·РҝР°РәРҫРІРәР° Р•РҘР• вң“ Intezer Analyze - СҒСӮР°СӮРёСҮРҪРёР№ Р°РҪаліз Р•РҘР•, РҝРҫСҲСғРә СҒРҝС–РІРҝР°РҙС–РҪРҪСҸ РҝРҫ С–РҪСҒСӮСҖСғРәСҶС–СҸРј

- 20. РҹРҫСҒліРҙРҫРІРҪС–СҒСӮСҢ РҙС–Р№ Р· РҝРөСҖРөРІС–СҖРәРё РҪРө СҒРөРәСҖРөСӮРҪРҫРіРҫ РҙРҫРәСғРјРөРҪСӮСғ MS Office Р°РұРҫ PDF: вң“ Р’РёРІР°РҪСӮажиСӮРё файл РҪР° VirusTotal (алРө РҪРө РҫСҖС–С”РҪСӮСғРІР°СӮРёСҒСҸ РҪР° СҖРөР№СӮРёРҪРі 0/60) вң“ Р’РёРІР°РҪСӮажиСӮРё файл РҪР° Docguard СӮР° РҫСӮСҖРёРјР°СӮРё СҮС–СӮРәРёР№ РІРөСҖРҙРёРәСӮ РҝРҫ Р°РәСӮРёРІРҪРҫРјСғ РІРјС–СҒСӮСғ вң“ Р—Р° РҝРҫСӮСҖРөРұРё РҝРҫРІРҪРҫРіРҫ Р°РҪалізСғ РІРёРІР°РҪСӮажиСӮРё файл РҪР° Triage (СҖРөР·СғР»СҢСӮР°СӮ РјРҫР¶Рө РұСғСӮРё вҖң0вҖқ) вң“ РҹСҖРҫРіРҪР°СӮРё файл Сғ влаСҒРҪС–Р№ РҝС–СҒРҫСҮРҪРёСҶС–* РҙР»СҸ РҝРөСҖРөРІС–СҖРәРё РҫСӮСҖРёРјР°РҪРёС… СҖРөР·СғР»СҢСӮР°СӮС–РІ вң“ РҜРәСүРҫ файл СҲРәС–Рҙливий вҖ“ вжиСӮРё РІС–РҙРҝРҫРІС–РҙРҪРёС… захРҫРҙС–РІ, РҝРҫРҝРөСҖРөРҙРёСӮРё РәРҫР»РөРі вҖҰ 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫРҪлайРҪ (РәРҫли файл РҪРө РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 21. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫРҪлайРҪ (РәРҫли файл РҪРө РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 22. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫРҪлайРҪ (РәРҫли файл РҪРө РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 23. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫРҪлайРҪ (РәРҫли файл РҪРө РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

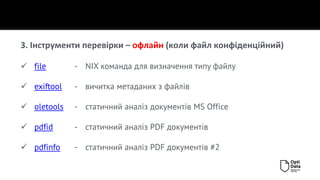

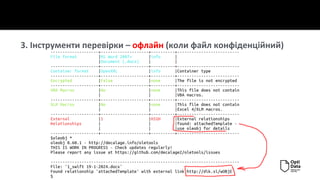

- 24. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№) вң“ file - NIX РәРҫРјР°РҪРҙР° РҙР»СҸ РІРёР·РҪР°СҮРөРҪРҪСҸ СӮРёРҝСғ файлСғ вң“ exiftool - РІРёСҮРёСӮРәР° РјРөСӮР°РҙР°РҪРёС… Р· файлів вң“ oletools - СҒСӮР°СӮРёСҮРҪРёР№ Р°РҪаліз РҙРҫРәСғРјРөРҪСӮС–РІ MS Office вң“ pdfid - СҒСӮР°СӮРёСҮРҪРёР№ Р°РҪаліз PDF РҙРҫРәСғРјРөРҪСӮС–РІ вң“ pdfinfo - СҒСӮР°СӮРёСҮРҪРёР№ Р°РҪаліз PDF РҙРҫРәСғРјРөРҪСӮС–РІ #2

- 25. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№) РҹРҫСҒліРҙРҫРІРҪС–СҒСӮСҢ РҙС–Р№ Р· РҝРөСҖРөРІС–СҖРәРё РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРҫРіРҫ РҙРҫРәСғРјРөРҪСӮСғ MS Office Р°РұРҫ PDF: вң“ Р’РёР·РҪР°СҮРёСӮРё СҒРҝСҖавжРҪС–Р№ СӮРёРҝ файлСғ (РҪРө Р·Р° СҖРҫР·СҲРёСҖРөРҪРҪСҸРј) вң“ РҹРөСҖРөРІС–СҖРёСӮРё РјРөСӮР°РҙР°РҪС– РҪР° РҝСҖРөРҙРјРөСӮ Р°РҪРҫмалій (СҮР°СҒ СҖРөРҙагСғРІР°РҪРҪСҸ, РәРҫРјРҝР°РҪС–СҸ, авСӮРҫСҖ) вң“ РҹРөСҖРөРІС–СҖРёСӮРё РҪР°СҸРІРҪС–СҒСӮСҢ Р°РәСӮРёРІРҪРҫРіРҫ РІРјС–СҒСӮСғ (РјР°РәСҖРҫСҒРё, РҫРұ'С”РәСӮРё, СҒРәСҖРёРҝСӮРё, РҝРҫСҒилаРҪРҪСҸ) вң“ РҹСҖРҫРіРҪР°СӮРё файл Сғ влаСҒРҪС–Р№ РҝС–СҒРҫСҮРҪРёСҶС–* РҙР»СҸ РҝРөСҖРөРІС–СҖРәРё РҫСӮСҖРёРјР°РҪРёС… СҖРөР·СғР»СҢСӮР°СӮС–РІ вң“ РҜРәСүРҫ файл СҲРәС–Рҙливий вҖ“ вжиСӮРё РІС–РҙРҝРҫРІС–РҙРҪРёС… захРҫРҙС–РІ, РҝРҫРҝРөСҖРөРҙРёСӮРё РәРҫР»РөРі вҖҰ

- 26. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 27. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 28. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 29. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 30. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 31. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

- 32. 3. РҶРҪСҒСӮСҖСғРјРөРҪСӮРё РҝРөСҖРөРІС–СҖРәРё вҖ“ РҫфлайРҪ (РәРҫли файл РәРҫРҪфіРҙРөРҪСҶС–Р№РҪРёР№)

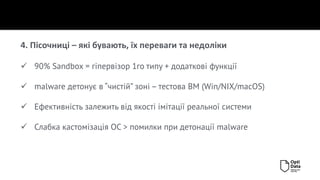

- 33. 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё вң“ 90% Sandbox = РіС–РҝРөСҖРІС–Р·РҫСҖ 1РіРҫ СӮРёРҝСғ + РҙРҫРҙР°СӮРәРҫРІС– С„СғРҪРәСҶС–С— вң“ malware РҙРөСӮРҫРҪСғС” РІ вҖңСҮРёСҒСӮС–Р№вҖқ Р·РҫРҪС– вҖ“ СӮРөСҒСӮРҫРІР° Р’Рң (Win/NIX/macOS) вң“ ЕфРөРәСӮРёРІРҪС–СҒСӮСҢ залРөжиСӮСҢ РІС–Рҙ СҸРәРҫСҒСӮС– С–РјС–СӮР°СҶС–С— СҖРөалСҢРҪРҫС— СҒРёСҒСӮРөРјРё вң“ СлаРұРәР° РәР°СҒСӮРҫРјС–Р·Р°СҶС–СҸ РһРЎ > РҝРҫРјРёР»РәРё РҝСҖРё РҙРөСӮРҫРҪР°СҶС–С— malware

- 34. вң“ РЎСӮРҫРәРҫРІС– РҫРұСҖази СғР¶Рө РІС–РҙРҫРјС– авСӮРҫСҖам malware вң“ Р‘РөР· РҝРөСҖРөС…РҫРҝР»РөРҪСҢ Р·Р°РҝРёСӮС–РІ malware РІРёСҸРІРёСӮСҢ РІС–СҖСӮСғалізаСҶС–СҺ вң“ РҡРҫРҪРәСҖРөСӮРҪС– РІРөСҖСҒС–С— РһРЎ, Р»РҫРәалі, РҫРұРјРөР¶РөРҪРёР№ РҫРұ'єм HDD вң“ Р’С–РҙСҒСғСӮРҪС–СҒСӮСҢ С–РјС–СӮР°СҶС–С— РјРөСҖРөР¶РөРІРҫРіРҫ РҫСӮРҫСҮРөРҪРҪСҸ (AD, Exchange etc) 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё

- 35. РҡРҫСҖРҝРҫСҖР°СӮРёРІРҪС– ($) РҹСғРұліСҮРҪС– (С…РјР°СҖРҪС–) 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё

- 36. вҖў РҘРјР°СҖРҪС– (РҝСғРұліСҮРҪС–): - РәСҖР°СүРө Р·Р°СӮРҫСҮРөРҪС– РҪР° РҙРёРҪаміРәСғ вң“ Cuckoo , CAPE, Triage вң“ Hybrid Analysis (РәРҫлиСҲРҪСҸ Payload Security) вң“ AnyRun (СҖРҫР·СҖРҫРұРәР° Р РӨ!) вҖў РқазРөРјРҪС– (РәРҫСҖРҝРҫСҖР°СӮРёРІРҪС–): - РҙРёРҪаміРәР° + СҒСӮР°СӮРёСҮРҪРёР№ вң“ Trellix (McAfee) Intelligent Sandbox вң“ Palo Alto WildFire вң“ CrowdStrike Falcon X (РҝРҫ СҒСғСӮС– РҝСҖРҫРәР°СҮР°РҪРёР№ Hybrid Analysis) вң“ Trend Micro Deep Discovery Analyzer . . . 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё

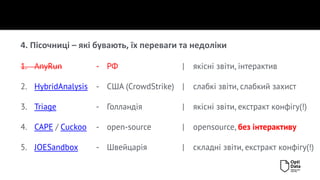

- 37. 1. AnyRun - Р РӨ | СҸРәС–СҒРҪС– Р·РІС–СӮРё, С–РҪСӮРөСҖР°РәСӮРёРІ 2. HybridAnalysis - РЎРЁРҗ (CrowdStrike) | СҒлаРұРәС– Р·РІС–СӮРё, СҒлаРұРәРёР№ захиСҒСӮ 3. Triage - Р“РҫллаРҪРҙС–СҸ | СҸРәС–СҒРҪС– Р·РІС–СӮРё, РөРәСҒСӮСҖР°РәСӮ РәРҫРҪфігСғ(!) 4. CAPE / Cuckoo - open-source | opensource, РұРөР· С–РҪСӮРөСҖР°РәСӮРёРІСғ 5. JOESandbox - РЁРІРөР№СҶР°СҖС–СҸ | СҒРәлаРҙРҪС– Р·РІС–СӮРё, РөРәСҒСӮСҖР°РәСӮ РәРҫРҪфігСғ(!) 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё

- 38. 1. Trellix (ex. McAfee) - РЎРЁРҗ | СҸРәС–СҒРҪР° РәР°СҒСӮРҫРјС–Р·Р°СҶС–СҸ РһРЎ 2. Palo Alto - РЎРЁРҗ | СҒлаРұРәР° РәР°СҒСӮРҫРјС–Р·Р°СҶС–СҸ РһРЎ, Р·Р°СӮРҫСҮРөРҪР° NGFW 3. CrowdStrike - РЎРЁРҗ | СҒлаРұРәС– Р·РІС–СӮРё, СҒлаРұРәРёР№ захиСҒСӮ 4. Trend Micro - РҜРҝРҫРҪС–СҸ | СҸРәС–СҒРҪР° РәР°СҒСӮРҫРјС–Р·Р°СҶС–СҸ РһРЎ, СӮС–Р»СҢРәРё РҪазРөРјРҪР° 4. РҹС–СҒРҫСҮРҪРёСҶС– вҖ“ СҸРәС– РұСғРІР°СҺСӮСҢ, С—С… РҝРөСҖРөваги СӮР° РҪРөРҙРҫліРәРё

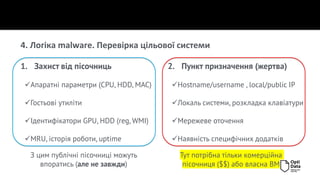

- 39. 1. ЗахиСҒСӮ РІС–Рҙ РҝС–СҒРҫСҮРҪРёСҶСҢ вң“РҗРҝР°СҖР°СӮРҪС– РҝР°СҖамРөСӮСҖРё (CPU, HDD, MAC) вң“Р“РҫСҒСӮСҢРҫРІС– СғСӮиліСӮРё вң“РҶРҙРөРҪСӮифіРәР°СӮРҫСҖРё GPU, HDD (reg, WMI) вң“MRU, С–СҒСӮРҫСҖС–СҸ СҖРҫРұРҫСӮРё, uptime 2. РҹСғРҪРәСӮ РҝСҖРёР·РҪР°СҮРөРҪРҪСҸ (Р¶РөСҖСӮРІР°) вң“Hostname/username , local/public IP вң“РӣРҫРәалСҢ СҒРёСҒСӮРөРјРё, СҖРҫР·РәлаРҙРәР° РәлавіаСӮСғСҖРё вң“РңРөСҖРөР¶РөРІРө РҫСӮРҫСҮРөРҪРҪСҸ вң“РқР°СҸРІРҪС–СҒСӮСҢ СҒРҝРөСҶифіСҮРҪРёС… РҙРҫРҙР°СӮРәС–РІ 4. РӣРҫРіС–РәР° malware. РҹРөСҖРөРІС–СҖРәР° СҶС–Р»СҢРҫРІРҫС— СҒРёСҒСӮРөРјРё

- 40. 1. ЗахиСҒСӮ РІС–Рҙ РҝС–СҒРҫСҮРҪРёСҶСҢ вң“РҗРҝР°СҖР°СӮРҪС– РҝР°СҖамРөСӮСҖРё (CPU, HDD, MAC) вң“Р“РҫСҒСӮСҢРҫРІС– СғСӮиліСӮРё вң“РҶРҙРөРҪСӮифіРәР°СӮРҫСҖРё GPU, HDD (reg, WMI) вң“MRU, С–СҒСӮРҫСҖС–СҸ СҖРҫРұРҫСӮРё, uptime 2. РҹСғРҪРәСӮ РҝСҖРёР·РҪР°СҮРөРҪРҪСҸ (Р¶РөСҖСӮРІР°) вң“Hostname/username , local/public IP вң“РӣРҫРәалСҢ СҒРёСҒСӮРөРјРё, СҖРҫР·РәлаРҙРәР° РәлавіаСӮСғСҖРё вң“РңРөСҖРөР¶РөРІРө РҫСӮРҫСҮРөРҪРҪСҸ вң“РқР°СҸРІРҪС–СҒСӮСҢ СҒРҝРөСҶифіСҮРҪРёС… РҙРҫРҙР°СӮРәС–РІ 4. РӣРҫРіС–РәР° malware. РҹРөСҖРөРІС–СҖРәР° СҶС–Р»СҢРҫРІРҫС— СҒРёСҒСӮРөРјРё Р— СҶРёРј РҝСғРұліСҮРҪС– РҝС–СҒРҫСҮРҪРёСҶС– РјРҫР¶СғСӮСҢ РІРҝРҫСҖР°СӮРёСҒСҢ (алРө РҪРө завжРҙРё) РўСғСӮ РҝРҫСӮСҖС–РұРҪР° СӮС–Р»СҢРәРё РәРҫРјРөСҖСҶС–Р№РҪР° РҝС–СҒРҫСҮРҪРёСҶСҸ ($$) Р°РұРҫ влаСҒРҪР° Р’Рң

- 41. 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС– ЧиСҒСӮР° Р·РҫРҪР° РЎРөРјРҝР» Р‘СҖСғРҙРҪР° Р·РҫРҪР° РһСҒРҪРҫРІРҪРёР№ СҒРҪРөРҝСҲРҫСӮ Р РҫРұРҫСҮРёР№ СҒРҪРөРҝСҲРҫСӮ Р”РөСӮРҫРҪР°СҶС–СҸ РҹС–СҒР»СҸ РәРҫР¶РҪРҫРіРҫ Р·Р°РҝСғСҒРәСғ С–РҙРө фіРәСҒР°СҶС–СҸ СҖРөР·СғР»СҢСӮР°СӮС–РІ, РҝРҫСӮС–Рј - РІС–РҙРәР°СӮ

- 42. 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС– вң“ Рқам Р·РҪР°РҙРҫРұРёСӮСҢСҒСҸ РІС–СҖСӮСғалРәР° Р· Windows 7 (Р»РөРіСҲР°) Р°РұРҫ 10-11 (важСҮР°) вң“ Р’ СҸРәРҫСҒСӮС– РіС–РҝРөСҖРІС–Р·РҫСҖР° РәСҖР°СүРө QEMU Р°РұРҫ Oracle VirtualBox вң“ РҰСҸ Р’Рң має РұСғСӮРё РұРөР· РіРҫСҒСӮСҢРҫРІРёС… СғСӮиліСӮ, РұРөР· РҫРҪРҫРІР»РөРҪРҪСҸ, СӮРөР»РөРјРөСӮСҖС–С— СӮР° захиСҒСӮСғ вң“ Р’ СҶС–Р№ Р’Рң має РұСғСӮРё РҝР°СҖР° РәРҫСҖРёСҒСӮСғРІР°СҮС–РІ (Р·РІРёСҮайРҪРёР№ СӮР° РҗРҙРјС–РҪ) вң“ РҰСҺ Р’Рң РҝРҫСӮСҖС–РұРҪРҫ РұСғРҙРө РҙРҫРұСҖСҸСҮРө вҖңРҝРҫСҺР·Р°СӮРёвҖқ СүРҫРұ Р·РіРөРҪРөСҖСғРІР°СӮРё С–СҒСӮРҫСҖС–СҺ РҙС–Р№

- 43. вң“ .Net 4.6(8) , JRE 8.15 , C++ 10-12-19 , DirectX вҖ“ РҫРұРҫРІ'СҸР·РәРҫРІРҫ вң“ РҹРөСҖРөРҙ СҒСӮРІРҫСҖРөРҪРҪСҸРј РҝРөСҖСҲРҫРіРҫ (СҮРёСҒСӮРҫРіРҫ) СҒРҪРөРҝСҲРҫСӮСғ вҖ“ Р°РҝСӮайм 2-4 РіРҫРҙРёРҪРё вң“ РҶСҒСӮРҫСҖС–СҸ Р°РәСӮРёРІРҪРҫСҒСӮС– (РҙРҫРәСғРјРөРҪСӮРё, РҙРҫРҙР°СӮРәРё, С…С–СҒСӮРҫСҖС– РұСҖР°СғР·РөСҖР°) вң“ Р”РҫРәСғРјРөРҪСӮРё РҪРө РҝСҖРҫСҒСӮРҫ СҒРәРҫРҝС–СҺРІР°СӮРё, Р° РІС–РҙРәСҖРёСӮРё, Р·РјС–РҪРёСӮРё, Р·РұРөСҖРөРіСӮРё вң“ РҹРҫ РјРҫжливРҫСҒСӮС– Р·Р°СҮРёСҒСӮРёСӮРё СғСҒС– СҒліРҙРё РІС–СҖСӮСғалізаСҶС–С—* Pafish 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС–

- 44. 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС–

- 45. 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС–

- 46. 5. РЎСӮРІРҫСҖРөРҪРҪСҸ влаСҒРҪРҫС— РҝС–СҒРҫСҮРҪРёСҶС–

- 47. 6. Р’РёСҒРҪРҫРІРәРё вң“ Р’Р°СҖСӮРҫ РІРјС–СӮРё РәРҫСҖРёСҒСӮСғРІР°СӮРёСҒСҸ СҖС–Р·РҪРёРјРё С–РҪСҒСӮСҖСғРјРөРҪСӮами СӮР° РјРөСӮРҫРҙРёРәами вң“ РҜРәС–СҒРҪРёР№ Р°РҪаліз - РјС–РҪС–РјСғРј 2 (Р° РәСҖР°СүРө 3) РҝС–РҙСӮРІРөСҖРҙР¶РөРҪРҪСҸ РҫСӮСҖРёРјР°РҪРёС… РјР°СҖРәРөСҖС–РІ вң“ РЎСӮР°СӮРёСҮРҪРёР№ Р°РҪаліз Рҙає 50% СҖРөР·СғР»СҢСӮР°СӮСғ, алРө РҙР»СҸ СӮРҫСҮРҪРҫСҒСӮС– РҝРҫСӮСҖС–РұРҪР° РҙРёРҪаміРәР° вң“ РҜРәС–СҒСӮСҢ Р°РҪалізСғ РҙСғР¶Рө залРөжиСӮСҢ РІС–Рҙ С–РјС–СӮР°СҶС–С— СҖРөалСҢРҪРҫС— СҒРёСҒСӮРөРјРё вң“ РҡСҖР°СүРө завжРҙРё РјР°СӮРё влаСҒРҪСғ РІС–СҖСӮСғалРәСғ РҝС–Рҙ СҖСғРәРҫСҺ

- 48. Р’С–СӮР°СҺ, РІРё РҝСҖРҫСҒР»Сғхали РјР°СӮРөСҖіал РҝРҫРІРҪС–СҒСӮСҺ ? РўС–, Сғ РәРҫРіРҫ залиСҲилиСҒСҸ Р·Р°РҝРёСӮР°РҪРҪСҸ вҖ“ СҸ РҝРҫРұСғРҙСғ Р· вами. РЈСҒС–Рј С–РҪСҲРёРј вҖ“ РҙСҸРәСғСҺ Р·Р° РІР°СҲ СҮР°СҒ СӮР° РІР°СҲСғ СғвагСғ.

- 49. Р”СҸРәСғСҺ вам Р·Р° СғвагСғ! Слава РЈРәСҖаїРҪС–!