SIEM ve KVKK Teknik Tedbirlerinin ANET SureLog SIEM ile uygulanmasÄą

- 1. SIEM ve KVKK Teknik Tedbirlerinin ANET SureLog SIEM ile uygulanmasÄą Dr. ErtuÄrulAKBAÅ Manager, ANET Software

- 2. ANET SureLog ïī SureLog temel olarak loglarÄą merkezileÅtirme, raporlama ve arama&tarama(Search) yeteneklerine sahip ve ileri seviye gÞvenlik analizi, korelasyon ve veri analizi yapabilen ve bir platformdur. ïī Tamamen yerli kaynaklarla Þretilen ve Log arama ve raporlamanÄąn Ãķtesinde Þreticilerin Signature ID veri tabanlarÄą ve data mining kullanarakTaxonomy Þretebilen ve en ileri seviye korelasyon senaryolarÄąnÄą kolayca geliÅtirip uygulayabileceÄiniz bir gÞvenlik çÃķzÞmÞdÞr.

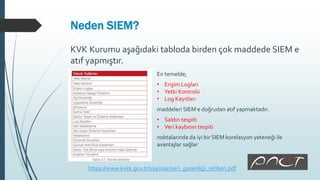

- 4. Neden SIEM? KVK Kurumu aÅaÄÄądaki tabloda birden çok maddede SIEM e atÄąf yapmÄąÅtÄąr. https://www.kvkk.gov.tr/yayinlar/veri_guvenligi_rehberi.pdf En temelde; âĒ EriÅim LoglarÄą âĒ Yetki KontrolÞ âĒ Log KayÄątlarÄą maddeleri SIEM e doÄrudan atÄąf yapmaktadÄąr. âĒ SaldÄąrÄą tespiti âĒ Veri kaybÄąnÄąn tespiti noktalarÄąnda da iyi bir SIEM korelasyon yeteneÄi ile avantajlar saÄlar

- 5. Neden SIEM? ïī EriÅim LoglarÄą Nelerdir? ïī Ä°Åletim sistemleri ïī Windows ïī Linux ïī Mac ïī .. ïī VeritabanlarÄą ïī Oracle ïī MSSQL ïī MySQL ïī PostgreSQL ïī .. ïī FirewallYÃķnetim Paneli ïī SwitchYÃķnetim Paneli ïī APYÃķnetim Paneli ïī Internet EriÅimi

- 6. Neden SIEM? Yetki KontrolÞ; Yetki kontrolÞ için Identity & Access Management ÞrÞnlerinden birini uyguladÄąÄÄąnÄązÄąn dÞÅÞnelim. Bu yeterli mi? AÅaÄÄądaki gibi kontrol mekanizmasÄąna ihtiyaç var. ÂŦA KullanÄącÄąsÄą X,Y IP lerinden A veritabanÄąna eriÅebilir ama diÄer IP lerden eriÅememeli.Âŧ Ä°yi bir SIEM çÃķzÞmÞ ile yukarÄądaki senaryo kural olarak sisteme eklenip takip edilebilir. AyrÄąca yetki kontrolÞnde veri keÅfi uygulamalarÄą gerekir ki hangi veriler kiÅisel veri bulalÄąm ÂŦkiÅisel veri içeren A sunucusuna VPN ile yurt dÄąÅÄąndan baÄlantÄą kurulamasÄąnÂŧ Åeklinde SIEM kurallarÄą geliÅtirilebilsin. Bu noktada ANET Siperium Veri KeÅfi çÃķzÞmÞ devreye girer ve SureLog SIEM ile entegre

- 7. Neden SIEM? Yetki KontrolÞ; Ãzel nitelikli kiÅisel verilerin olduÄu sunucuya ertugrul.akbas kullanÄącÄąsÄą sadece 192.168.1.137, 192.168.1.200,192.168.1.10 IP lerindne eriÅebilir. BaÅk bir yerden baÄlantÄą isteÄi gelirse alarm Þret.

- 8. Neden SIEM? ïī Log KayÄątlarÄą. Bu en bilinen konu. 5651, PCI , ISO27001 vb.. konulardan dolayÄą aÅinayÄąz. AÅaÄÄądaki kategorilerdeki her Åeyin logu alÄąnabilir.

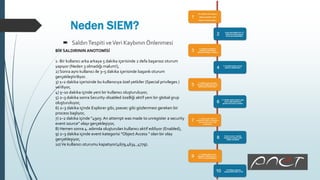

- 9. Neden SIEM? ïī SaldÄąrÄąTespiti veVeri KaybÄąnÄąn Ãnlenmesi BÄ°R SALDIRININ ANOTOMÄ°SÄ° 1- Bir kullanÄącÄą arka arkaya 5 dakika içerisinde 2 defa baÅarÄąsÄąz oturum yapÄąyor (Neden 3 olmadÄąÄÄą malum!), 2) Sonra aynÄą kullanÄącÄą ile 3â5 dakika içerisinde baÅarÄąlÄą oturum gerçekleÅtiriliyor. 3) 1â2 dakika içerisinde bu kullanÄącÄąya Ãķzel yetkiler (Special privileges ) veriliyor, 4) 5â10 dakika içinde yeni bir kullanÄącÄą oluÅturuluyor, 5) 2â3 dakika sonra Security-disabled ÃķzelliÄi aktif yeni bir global grup oluÅturuluyor, 6) 2â3 dakika içinde Explorer gibi, psexec gibi gÃķzlenmesi gereken bir process baÅlÄąyor, 7) 1â2 dakika içinde "4905: An attempt was made to unregister a security event source" olayÄą gerçekleÅiyor, 8) Hemen sonra 4. adÄąmda oluÅturulan kullanÄącÄą aktif ediliyor (Enabled), 9) 2â3 dakika içinde event kategorisi "Object Access " olan bir olay gerçekleÅiyor, 10)Ve kullanÄącÄą oturumu kapatÄąyor(4679,4634 ,4779).

- 10. Neden SIEM? ïī SIEM Ä°LE BÄ°R SALDIRININ ANOTOMÄ°SÄ°NÄ° HER SIEM Ä°LEYAPABÄ°LÄ°R MÄ°YÄ°Z? âĒ Senaryo adÄąmlarÄą arasÄąndaki Zaman baÄlaçlarÄą. Bir kullanÄącÄą arka arkaya 5 dakika içerisinde 2 defa baÅarÄąsÄąz oturum yapÄąyor ve daha sonra aynÄą kullanÄącÄą ile 3â5 dakika içerisinde baÅarÄąlÄą oturum gerçekleÅtiriliyor. âĒ Ãapraz Korelasyon. 20. adÄąmdaki KullanÄącÄą ile 1. adÄąmdaki kullanÄącÄą aynÄą olacak.

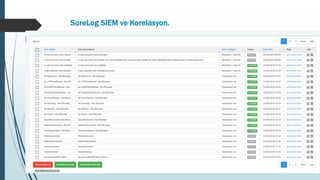

- 11. SureLog SIEM ve Korelasyon.

- 12. SureLog SIEM de KVKK ile ilgili aÅaÄÄądaki hazÄąr alarmlar mevcuttur. ïī GÃķnderilen maillerin konu kÄąsmÄąnda Kredi KartÄą veyaT.C Kimlik NumarasÄą varsa alarm Þret. ïī File Server da eriÅilen dosyalarÄąn adÄąnda kredi kartÄą veyaTC kimlik kartÄą geçerse uyar ïī E-mail eklentisindeki dosya adÄąnda kredi kartÄą veyaTC kimlik kartÄą geçerse uyar ïī Enterasys Dragon IDS, Cisco Nexus, Citrix NetScaler, Sonicwall SSLVPN cihazlarÄą da entegre ederek kredi kartÄą bilgisi tespit edilirse uyar ïī VeritabanÄąndan çekilen SQL sorgularÄąndaTC kimlik veya kredi kartÄą bilgisi varsa uyar? ïī Ãzellikle kendi ekibi ile kod geliÅtiren firmalarÄąn yazÄąlÄąmcÄąlarÄąn uygulama loglarÄąnda kiÅisel veri yazdÄąrÄąp yazdÄąrmadÄąÄÄąnÄą kontrol etmeleri KVKK aÃ§ÄąsÄąndan Ãķnemli. Loglarda kredi kartÄą veyaTC kimlik verisi varsa uyar

- 13. SureLog SIEM de KVKK ile ilgili hazÄąr alarmlar mevcuttur.

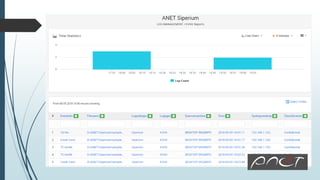

- 14. SureLog SIEM ve Siperium BirlikteliÄi Ne SaÄlar? Siperium ile kiÅisel veriler aranÄąp bulunabilir, sÄąnÄąflandÄąrÄąlabilir ve veritabanÄą anonimleÅtirilebilir. Siperium bu iÅleri yaparken yaptÄąÄÄą bu iÅleri dÄąÅarÄąda 3. Parti bir log yazÄąlÄąmÄąna Syslog ile gÃķnderebilir. SureLog SIEM Siperium loglarÄąnÄą tanÄądÄąÄÄą için bu Syslog mesajlarÄąnÄą direkt tanÄąyÄąp aÅaÄÄądaki gibi hazÄąr raporlar ve alarmlar Þretebilir.

- 16. SureLog SIEM ile Sperium birlikteliÄi ile herhangi bir dosyada kiÅisel veriye eriÅildiÄi anda bunun haberini almak da mÞmkÞndÞr. Bu haber alma iÅi SureLog SIEM alarm ÃķzelliÄi ile saÄlanÄąr.

- 17. T E Å E K K Ã R L E R www.anetyazilim.com.tr