信息安全监控

- 3. 安全监控内容 ? 安全监控通过实时监控网络或主机活动,监视分析用户和系统的行 为,审计系统配置和漏洞,评估敏感系统和数据的完整性,识别攻 击行为,对异常行为进行统计和跟踪,识别违反安全法规的行为, 使用诱骗服务器记录黑客行为等功能,使管理员有效地监视、控制 和评估网络或主机系统。

- 4. 文件系统监控原理 ? 当文件系统监控程序运行在数据库生成模式时,会根据管 理员设置的一个配置文件对指定要监控的文件进行读取, 对每个文件生成相应数字签名,并将这些结果保存在自己 的数据库中。除此以外,管理员还可使用MD5, MD4, CRC32,SHA等哈希函数。当怀疑系统被入侵时,可由 根据先前生成的,数据库文件来做一次数字签名的对照, 如果文件被替换,则与数据库内相应数字签名不匹配, 这时会报告相应文件被更动,管理员会收到报警证明系统 文件遭到篡改。

- 5. 文件系统监控软件 ? Tripwire Download:http://sourceforge.net/projects/tripwire ? Aide Download:http://aide.sourceforge.net/ ? Ossec Download:http://www.ossec.net/

- 6. 文件系统监控软件实例 ? Tripwire 1.源代码安装 2.rpm安装 rpm -ivh ftp://rpmfind.net/linux/epel/5/i386/tripwire-2.4.1.1- 1.el5.i386.rpm 3.配置 3.1 编辑twcfg.txt修改配置 LOOSEDIRECTORYCHECKING=ture关闭监控所有的目录减少不必要的报 警 3.2 生成key twadmin --generate-keys --site-keyfile /etc/tripwire/site.key twadmin --generate-keys --local-keyfile ./$HOSTNAME-local.key

- 7. 文件系统监控软件实例 3.3 加密配置文件: 加密配置文件 twadmin --create-cfgfile --cfgfile ./tw.cfg --site-keyfile ./site.key twcfg.txt twadmin --create-polfile --cfgfile tw.cfg --site-keyfile site.key twpol.txt 3.4 修改权限 chmod 0600 tw.cfg tw.pol 3.5 创建基线 tripwire --init --cfgfile ./tw.cfg --polfile ./tw.pol --site-keyfile ./site.key --local- keyfile ./nagios.oa.wanmei.com-local.key 3.6 检查(由于是默认的所以会遗漏重要的目录,例如我们的web目录,我们可以添 加上,添加的操作是在twpol.txt中,修改完毕以后在进行加密) tripwire --check tripwire --check -r "/var/lib/tripwire/report/nagios.oa.wanmei.com-20120229- 113844.twr" | logger -t tripwire

- 8. 文件系统监控软件实例 ? 3.7 检测 添加一个账号来监控passwd的变化 ? 3.8 加入crontab 00 03 * * * /usr/sbin/tripwire --check ? 3.9 更新数据库 tripwire --update --twrfile /var/lib/tripwire/report/nagios.oa.wanmei.com- 20120229-113844.twr ? 3.10 更新策略 tripwire --update-policy --cfgfile /etc/tripwire/tw.cfg --polfile /etc/tripwire/tw.pol --site-keyfile /etc/tripwire/site.key --local-keyfile /etc/tripwire/nagios.oa.wanmei.com-local.key ? 3.10 加入nagios监控

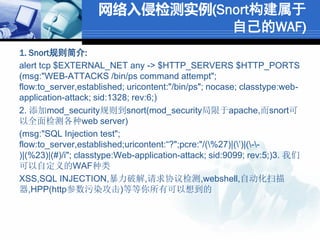

- 10. 网络入侵检测实例(厂苍辞谤迟构建属于 自己的WAF) 1. Snort规则介绍: alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS $HTTP_PORTS (msg:"WEB-ATTACKS /bin/ps command attempt"; flow:to_server,established; uricontent:"/bin/ps"; nocase; classtype:web- application-attack; sid:1328; rev:6;) 2. 添加mod_security规则到snort(mod_security局限于apache,而snort可 以全面检测各种web server) (msg:"SQL Injection test"; flow:to_server,established;uricontent:“?";pcre:"/(%27)|(’)|(-- )|(%23)|(#)/i"; classtype:Web-application-attack; sid:9099; rev:5;)3. 我们 可以自定义的WAF种类 XSS,SQL INJECTION,暴力破解,请求协议检测,webshell,自动化扫描 器,HPP(http参数污染攻击)等等你所有可以想到的

- 12. Nagios高级安全监控 ? Nagios+aide 实现原理:使用aide来进行文件监控同时生成日志监控文件,我 们可以使用nagios的脚本来读取aide的日志文件,提取出来感 兴趣的字段然后通过nagios监控发送到报警平台。 ? Nagios+snort Download:https://www.monitoringexchange.org/inventory/Ch eck-Plugins/Network/check_snort- ? Nagios+ossec Download:http://kintoandar.blogspot.com/2011/01/nagios- nrpe-ossec-check.html

- 14. OSSIM高级安全实践 1. 安装ossim-agent wget http://downloads.sourceforge.net/project/os-sim/os-sim/os-sim-2.1/ossim- 2.1.tar.gz?r=http%3A%2F%2Fsourceforge.net%2Fprojects%2Fos- sim%2F&ts=1330507868&use_mirror=cdnetworks-kr-1 tar xvzf ossim-2.1.tar.gz cd ossim-2.1/agent && python setup.py install 2. 配置 vim /etc/ossim/agent/config.cfg 修改

- 20. 交流与讨论 2012-03-03 公司 徽标