–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Ю–°

2 likes1,189 views

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Б–≤–µ—Й–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –≤–Ї–ї—О—З–∞—П —Б–ї–∞–±—Л–µ –Љ–µ—Б—В–∞ –≤ –Ј–∞—Й–Є—В–µ –Є –Љ–µ—В–Њ–і—Л –∞—В–∞–Ї–Є. –Ю–љ –Њ–њ–Є—Б—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ –Ј–∞–і–∞—З–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –Ј–∞—Й–Є—В—Л, —Б–њ–Њ—Б–Њ–±—Л –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є–Є –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є, –∞ —В–∞–Ї–ґ–µ –≤–Є–і—Л –∞—В–∞–Ї –Є –і–µ—Д–µ–Ї—В—Л –Ї–Њ–і–∞. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л –Є —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л –Њ—В –љ–Є—Е.

1 of 26

Downloaded 38 times

Ad

Recommended

–Њ–±–љ–∞—А—Г–ґ–µ–љ–Є–µ —Б–µ—В–µ–≤—Л—Е –∞—В–∞–Ї

–Њ–±–љ–∞—А—Г–ґ–µ–љ–Є–µ —Б–µ—В–µ–≤—Л—Е –∞—В–∞–ЇMike Gorohov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ—Л–µ –≤–Є–і—Л —Б–µ—В–µ–≤—Л—Е –∞—В–∞–Ї, –≤–Ї–ї—О—З–∞—П —Б–Ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ –њ–Њ—А—В–Њ–≤, DoS-–∞—В–∞–Ї–Є, IP-—Б–њ—Г—Д–Є–љ–≥, —Б–љ–Є—Д—Д–µ—А—Л –њ–∞–Ї–µ—В–Њ–≤ –Є –њ–∞—А–Њ–ї—М–љ—Л–µ –∞—В–∞–Ї–Є. –Ю–љ –њ–Њ–і—А–Њ–±–љ–Њ –Њ–±—К—П—Б–љ—П–µ—В –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –Ї–∞–ґ–і–Њ–є –∞—В–∞–Ї–Є, –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ—Л–µ –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Њ—В –љ–Є—Е. –Я—А–µ–і–ї–∞–≥–∞—О—В—Б—П –Љ–µ—А—Л –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —Б–ї–Њ–ґ–љ—Л—Е –њ–∞—А–Њ–ї–µ–є –Є —А–∞–Ј–ї–Є—З–љ—Л—Е —Б—А–µ–і—Б—В–≤ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.Not a children in da web

Not a children in da webyalegko

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —Б–Њ–і–µ—А–ґ–Є—В –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ —А–Є—Б–Ї–∞—Е –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –≤–Є—А—Г—Б—Л, —В—А–Њ—П–љ—Л –Є —Д–Є—И–Є–љ–≥, –∞ —В–∞–Ї–ґ–µ —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є–Є –њ–Њ –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—О –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤. –Я–Њ–і—А–Њ–±–љ–Њ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ј–∞–≥—А—Г–Ј–Ї–∞ –њ—А–Њ–≥—А–∞–Љ–Љ —В–Њ–ї—М–Ї–Њ —Б –њ—А–Њ–≤–µ—А–µ–љ–љ—Л—Е —Б–∞–є—В–Њ–≤, –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –∞–љ—В–Є–≤–Є—А—Г—Б–Њ–≤ –Є –Њ—Б—В–Њ—А–Њ–ґ–љ–Њ—Б—В—М –њ—А–Є –Њ–±—А–∞—Й–µ–љ–Є–Є —Б —Б—Б—Л–ї–Ї–∞–Љ–Є. –Т–Ї–ї—О—З–µ–љ—Л —Б–Њ–≤–µ—В—Л –њ–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–Љ—Г –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—О –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –Є –Є–љ—В–µ—А–љ–µ—В-—Б–Њ–µ–і–Є–љ–µ–љ–Є–є.–Ґ–Є–њ–Њ–≤—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е —Б–Є—Б—В–µ–Љ

–Ґ–Є–њ–Њ–≤—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е —Б–Є—Б—В–µ–ЉDmitry Evteev

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В —В–Є–њ–Њ–≤—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е —Б–Є—Б—В–µ–Љ–∞—Е, –≤–Ї–ї—О—З–∞—П –∞—В–∞–Ї–Є –љ–∞ –Ї–ї–Є–µ–љ—В–Њ–≤ –Є —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є —Б–Є—Б—В–µ–Љ –і–Є—Б—В–∞–љ—Ж–Є–Њ–љ–љ–Њ–≥–Њ –±–∞–љ–Ї–Њ–≤—Б–Ї–Њ–≥–Њ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є—П. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —Б–њ–Њ—Б–Њ–±—Л –∞—В–∞–Ї, —В–∞–Ї–Є–µ –Ї–∞–Ї —Д–Є—И–Є–љ–≥, –Ј–∞—А–∞–ґ–µ–љ–Є–µ –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–Љ –Ї–Њ–і–Њ–Љ –Є –∞—В–∞–Ї–Є –љ–∞ –±–∞–љ–Ї–Њ–Љ–∞—В—Л, –∞ —В–∞–Ї–ґ–µ –Љ–µ—В–Њ–і—Л –Љ–Њ–љ–µ—В–Є–Ј–∞—Ж–Є–Є –∞—В–∞–Ї. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В—Б—П –≤–∞–ґ–љ–Њ—Б—В—М –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–≥–Њ –∞—Г–і–Є—В–∞ –і–ї—П –Ј–∞—Й–Є—В—Л –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е —Б–Є—Б—В–µ–Љ –Њ—В —Г–≥—А–Њ–Ј.–Ч–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Р–ї–µ–Ї—Б–∞–љ–і—А–Њ–≤–Є—З –Т–Є–Ї—В–Њ—А–Є—П

–Ч–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Р–ї–µ–Ї—Б–∞–љ–і—А–Њ–≤–Є—З –Т–Є–Ї—В–Њ—А–Є—ПVika Ezhevika

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –≤–∞–ґ–љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є –≤–Є–і—Л —Г–≥—А–Њ–Ј, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ї—А–∞–ґ–∞, —А–∞–Ј—А—Г—И–µ–љ–Є–µ –Є –≤–Є—А—Г—Б—Л. –Ю–љ —В–∞–Ї–ґ–µ –≤–Ї–ї—О—З–∞–µ—В —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є–Є –њ–Њ –Љ–µ—А–∞–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –њ—А–Є–Љ–µ–љ—П–µ–Љ—Л–Љ –Ї–∞–Ї –і–ї—П –ї–Є—З–љ—Л—Е –Ї–Њ–Љ–њ—М—О—В–µ—А–Њ–≤, —В–∞–Ї –Є –і–ї—П —И–Ї–Њ–ї—М–љ—Л—Е –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –Ї–ї–∞—Б—Б–Њ–≤. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П –Љ–µ—В–Њ–і—Л —И–Є—Д—А–Њ–≤–∞–љ–Є—П –Є —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –±—А–∞–љ–і–Љ–∞—Г—Н—А—Л –Є —Ж–Є—Д—А–Њ–≤—Л–µ –њ–Њ–і–њ–Є—Б–Є.FireEye IDC IT Security Roadshow Moscow 2016

FireEye IDC IT Security Roadshow Moscow 2016Dmitry Ragushin

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –∞–љ–∞–ї–Є–Ј–Є—А—Г–µ—В —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л–µ –Ї–Є–±–µ—А—Г–≥—А–Њ–Ј—Л –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Њ—В –љ–Є—Е. –Т—Л–і–µ–ї—П—О—В—Б—П —А–Њ—Б—Б–Є–є—Б–Ї–Є–µ –Є –Ї–Є—В–∞–є—Б–Ї–Є–µ —Е–∞–Ї–µ—А—Л –Ї–∞–Ї –≤–µ–і—Г—Й–Є–µ –Є–≥—А–Њ–Ї–Є –љ–∞ —Н—В–Њ–Љ –њ–Њ–ї–µ, –∞ —В–∞–Ї–ґ–µ –Њ–њ–Є—Б—Л–≤–∞—О—В—Б—П —Б–ї–Њ–ґ–љ—Л–µ —В–µ—Е–љ–Є–Ї–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї bootkits –Є ransomware. –Р–Ї—Ж–µ–љ—В–Є—А—Г–µ—В—Б—П –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ –Ј–љ–∞—З–Є–Љ–Њ—Б—В–Є –∞–љ–∞–ї–Є—В–Є–Ї–Є –Є —Г–Љ–µ–љ–Є–Є —А–µ–∞–≥–Є—А–Њ–≤–∞—В—М –љ–∞ –Є–љ—Ж–Є–і–µ–љ—В—Л —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –њ–µ—А–µ–і–Њ–≤—Л—Е —В–µ—Е–љ–Њ–ї–Њ–≥–Є–є.–Ґ–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ –њ—А–Њ–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–µ –≤ —Б–µ—В—П—Е Microsoft

–Ґ–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ –њ—А–Њ–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–µ –≤ —Б–µ—В—П—Е MicrosoftDmitry Evteev

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –Њ–±–Ј–Њ—А –Љ–µ—В–Њ–і–Њ–≤ —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ –њ—А–Њ–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–µ –≤ —Б–µ—В—П—Е Microsoft, –Њ–њ–Є—Б—Л–≤–∞—П —В–Є–њ–Њ–≤—Л–µ —Б—Ж–µ–љ–∞—А–Є–Є –∞—В–∞–Ї –Є —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є Active Directory. –Р–≤—В–Њ—А, –Ф–Љ–Є—В—А–Є–є –Х–≤—В–µ–µ–≤, –і–µ–ї–Є—В—Б—П —Б–≤–Њ–Є–Љ –Њ–њ—Л—В–Њ–Љ –Є —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є—П–Љ–Є –њ–Њ —Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є–Є —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є, –њ–Њ–і–±–Њ—А—Г –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—В–Њ—А–Њ–≤ –Є –њ–Њ–≤—Л—И–µ–љ–Є—О –њ—А–Є–≤–Є–ї–µ–≥–Є–є –≤ —Б–Є—Б—В–µ–Љ–µ. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –Њ–±—Й–Є–µ —А–µ—Б—Г—А—Б—Л –Є —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є–Є –њ–Њ —Б–Ї—А—Л—В–Є—О –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—В–Њ—А–Њ–≤ –≤ Active Directory.–Ґ–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ –њ—А–Њ–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–µ –≤ —Б–µ—В—П—Е Microsoft (v.2)

–Ґ–µ—Б—В–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ –њ—А–Њ–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–µ –≤ —Б–µ—В—П—Е Microsoft (v.2)Dmitry Evteev

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —П–≤–ї—П–µ—В—Б—П –∞–љ–∞–ї–Є–Ј–Њ–Љ —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ –њ—А–Њ–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–µ –≤ —Б–µ—В–Є Microsoft, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й–Є–Љ —В–Є–њ–Њ–≤—Л–µ —Б—Ж–µ–љ–∞—А–Є–Є –∞—В–∞–Ї –Є –Љ–µ—В–Њ–і—Л –њ–Њ—Б—В-—Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є–Є. –Ю–љ –Њ–њ–Є—Б—Л–≤–∞–µ—В —А–∞–Ј–ї–Є—З–љ—Л–µ —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є Active Directory –Є –і–µ–є—Б—В–≤–Є—П –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤ –њ–Њ –њ–Њ–ї—Г—З–µ–љ–Є—О –і–Њ—Б—В—Г–њ–∞ –Ї —Г—З–µ—В–љ—Л–Љ –Ј–∞–њ–Є—Б—П–Љ –Є –њ–Њ–≤—Л—И–µ–љ–Є—П –њ—А–Є–≤–Є–ї–µ–≥–Є–є. –Ґ–∞–Ї–ґ–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В—Б—П –≤–∞–ґ–љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Њ—В –∞—В–∞–Ї –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –Є—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є–є –≤ –Њ–±–ї–∞—Б—В–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і—А—Г–≥–Є—Е —Б–Є—Б—В–µ–Љ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–µ–є.–Т–≤–µ–і–µ–љ–Є–µ –≤ —В–µ–Љ—Г –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є–є

–Т–≤–µ–і–µ–љ–Є–µ –≤ —В–µ–Љ—Г –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є–єDmitry Evteev

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–±—Б—Г–ґ–і–∞–µ—В –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є–є, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П, —З—В–Њ –±–Њ–ї–µ–µ 80% —Б–∞–є—В–Њ–≤ –Є–Љ–µ—О—В —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є –Є –≤–µ—А–Њ—П—В–љ–Њ—Б—В—М –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –Ј–∞—А–∞–ґ–µ–љ–Є—П —Б–Њ—Б—В–∞–≤–ї—П–µ—В 15-20%. –Я—А–Є–≤–µ–і–µ–љ—Л –њ—А–Є–Љ–µ—А—Л –∞—В–∞–Ї, –≤–Ї–ї—О—З–∞—П –≤–Ј–ї–Њ–Љ—Л —З–µ—А–µ–Ј SQL-–Є–љ—К–µ–Ї—Ж–Є–Є –Є —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є –≤ –њ–ї–∞–≥–Є–љ–∞—Е, –∞ —В–∞–Ї–ґ–µ –њ–µ—А–µ—З–Є—Б–ї–µ–љ—Л –Ї–ї—О—З–µ–≤—Л–µ –Ї–Њ–Љ–њ–Њ–љ–µ–љ—В—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Љ–µ–ґ—Б–µ—В–µ–≤—Л–µ —Н–Ї—А–∞–љ—Л –Є –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є. –Ч–∞–≤–µ—А—И–µ–љ–Є–µ –і–Њ–Ї—Г–Љ–µ–љ—В–∞ —Б–Њ–і–µ—А–ґ–Є—В —Б—В–∞—В–Є—Б—В–Є–Ї—Г –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Њ—В —Г–≥—А–Њ–Ј, –∞ —В–∞–Ї–ґ–µ –Њ–±—Б—Г–ґ–і–µ–љ–Є–µ —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В–Є –≤–µ–±-—Д–∞–µ—А–≤–Њ–ї–Њ–≤.–Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є

–Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є–Х–ї–µ–љ–∞ –Ъ–ї—О—З–µ–≤–∞

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Ј–∞—Й–Є—В—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—П –≤–Є–і—Л —Г–≥—А–Њ–Ј –і–ї—П —Ж–Є—Д—А–Њ–≤–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ї—А–∞–ґ–∞ –Є —Г–љ–Є—З—В–Њ–ґ–µ–љ–Є–µ –і–∞–љ–љ—Л—Е. –Ю–љ –њ–µ—А–µ—З–Є—Б–ї—П–µ—В –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л, –≤–Ї–ї—О—З–∞—П —Д–Є–Ј–Є—З–µ—Б–Ї–Є–µ, –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л–µ –Є –Є–љ–ґ–µ–љ–µ—А–љ–Њ-—В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞, –∞ —В–∞–Ї–ґ–µ –њ—А–∞–≤–Њ–≤—Л–µ –љ–Њ—А–Љ—Л —Н–њ–Є–Ј–Њ–і—Л. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –Љ–µ—В–Њ–і—Л –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Њ–є –Ј–∞—Й–Є—В—Л –Є –Ј–∞—Й–Є—В—Л –Њ—В –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—МEvgeniya0352

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Ї–Њ–љ—Ж–µ–њ—Ж–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Ї–Њ—В–Њ—А–∞—П –≤–Ї–ї—О—З–∞–µ—В –≤ —Б–µ–±—П –Ј–∞—Й–Є—В—Г, —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –£–њ–Њ–Љ–Є–љ–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —Г–≥—А–Њ–Ј—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –≤–Є–і—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤ –Є –Љ–µ—В–Њ–і—Л –Є—Е –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л –Є –Љ–µ—А—Л –Ї–Њ–љ—В—А–Њ–ї—П –і–Њ—Б—В—Г–њ–∞. –Ю—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї–µ–љ–Њ –≤–∞–ґ–љ–Њ—Б—В–Є –Ј–∞—Й–Є—В—Л –і–∞–љ–љ—Л—Е –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л–Љ –Љ–µ—А–∞–Љ –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.Security of Information and Communication Systems

Security of Information and Communication SystemsSSA KPI

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —Б–Њ–і–µ—А–ґ–Є—В –ї–µ–Ї—Ж–Є–Њ–љ–љ—Л–є –њ–ї–∞–љ –њ–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ-–Ї–Њ–Љ–Љ—Г–љ–Є–Ї–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й–Є–є –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –Ј–∞—Й–Є—В—Л, –∞—А—Е–Є—В–µ–Ї—В—Г—А—Г —Б–Є—Б—В–µ–Љ –Є —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ—Л–µ —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —Г–≥—А–Њ–Ј—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В—М, —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –∞ —В–∞–Ї–ґ–µ —Б–њ–Њ—Б–Њ–±—Л —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ–Њ–≥–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М—О. –Ф–∞–љ–љ—Л–є –Љ–∞—В–µ—А–Є–∞–ї —В–∞–Ї–ґ–µ –Ј–∞—В—А–∞–≥–Є–≤–∞–µ—В –≤–∞–ґ–љ–Њ—Б—В—М –∞—А—Е–Є—В–µ–Ї—В—Г—А—Л —Б–Є—Б—В–µ–Љ –Є –Ї–∞—З–µ—Б—В–≤–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–є –Ј–∞—Й–Є—В—Л.+ –њ—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –ї–µ–Ї—Ж–Є–є

+ –њ—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –ї–µ–Ї—Ж–Є–єGulnaz Shakirova

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ–Њ—Б–≤—П—Й–µ–љ –Ї—Г—А—Б—Г –њ–Њ –Љ–µ—В–Њ–і–∞–Љ –Є —Б—А–µ–і—Б—В–≤–∞–Љ –Ј–∞—Й–Є—В—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й–µ–Љ—Г –Њ—Б–љ–Њ–≤–љ—Л–µ –Ї–Њ–љ—Ж–µ–њ—Ж–Є–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —Г–≥—А–Њ–Ј—Л –Є –Ї–ї–∞—Б—Б—Л –њ–Њ–ї–Є—В–Є–Ї –і–Њ—Б—В—Г–њ–∞. –Ю–љ —В–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –Љ–µ—В–Њ–і—Л –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є–Є, –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є, –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є –њ—А–Њ—В–Њ–Ї–Њ–ї—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤ —В–Њ–Љ —З–Є—Б–ї–µ —Б–Є–Љ–Љ–µ—В—А–Є—З–љ—Л–µ –Є –∞—Б–Є–Љ–Љ–µ—В—А–Є—З–љ—Л–µ –Ї—А–Є–њ—В–Њ—Б–Є—Б—В–µ–Љ—Л. –Ф–Њ–Ї—Г–Љ–µ–љ—В —Б–Њ–і–µ—А–ґ–Є—В –њ–Њ–і—А–Њ–±–љ—Л–µ —Б–≤–µ–і–µ–љ–Є—П –Њ –Ј–∞—Й–Є—В–µ –і–∞–љ–љ—Л—Е, —Г–њ—А–∞–≤–ї–µ–љ–Є–Є –і–Њ—Б—В—Г–њ–Њ–Љ –Є —А–µ–Ї–Њ–Љ–µ–љ–і–Њ–≤–∞–љ–љ—Л—Е –Љ–µ—А–∞—Е –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.—А–∞–Ј—А–∞–±–Њ—В–Ї–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –Ї–Њ–і–∞

—А–∞–Ј—А–∞–±–Њ—В–Ї–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –Ї–Њ–і–∞Andrey Somsikov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –≤–∞–ґ–љ—Л–µ –∞—Б–њ–µ–Ї—В—Л —А–∞–Ј—А–∞–±–Њ—В–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П, –≤–Ї–ї—О—З–∞—П –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є –Ј–∞—Й–Є—В—Г –њ–µ—А—Б–Њ–љ–∞–ї—М–љ—Л—Е –і–∞–љ–љ—Л—Е. –Ю–љ —В–∞–Ї–ґ–µ –∞–љ–∞–ї–Є–Ј–Є—А—Г–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Њ—Б—В–Є –Є —А–Є—Б–Ї–Є, —Б–≤—П–Ј–∞–љ–љ—Л–µ —Б —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П–Љ–Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П, –∞ —В–∞–Ї–ґ–µ –њ—А–µ–і–ї–∞–≥–∞–µ—В –Љ–µ—В–Њ–і—Л –Є –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –љ–∞ –≤—Б–µ—Е —Н—В–∞–њ–∞—Е —А–∞–Ј—А–∞–±–Њ—В–Ї–Є. –Ъ–ї—О—З–µ–≤—Л–Љ–Є —В–µ–Љ–∞–Љ–Є —П–≤–ї—П—О—В—Б—П –њ–µ—А–µ–њ–Њ–ї–љ–µ–љ–Є–µ –±—Г—Д–µ—А–∞, –њ—А–∞–≤–Є–ї—М–љ–Њ–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є–Є –Є –Љ–љ–Њ–≥–Њ—Г—А–Њ–≤–љ–µ–≤–∞—П –Ј–∞—Й–Є—В–∞ —Б–Є—Б—В–µ–Љ.–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є –Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.

–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є –Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.maripet012

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ –њ–Њ–љ—П—В–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—П —Г–≥—А–Њ–Ј—Л, –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л–µ –Љ–µ—А—Л. –Ю–љ –≤—Л–і–µ–ї—П–µ—В —В—А–Є –Ї–ї—О—З–µ–≤—Л—Е —Б–Њ—Б—В–∞–≤–ї—П—О—Й–Є—Е –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є: –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В—М, —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М, –∞ —В–∞–Ї–ґ–µ –њ–µ—А–µ—З–Є—Б–ї—П–µ—В —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Њ—В —Г—В–µ—З–µ–Ї. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П –≤–Є–і—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤ –Є –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П –≤–∞–ґ–љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—Мiulia11

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –≤–Њ–њ—А–Њ—Б—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П —Г–≥—А–Њ–Ј—Л –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л–µ –≤–Є—А—Г—Б—Л –Є –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л. –Ю—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є–Є –≤–Є—А—Г—Б–Њ–≤, –Є—Е –≤–Њ–Ј–і–µ–є—Б—В–≤–Є—О –љ–∞ —Б–Є—Б—В–µ–Љ—Л –Є –Љ–µ—В–Њ–і–∞–Љ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ –Є —И–Є—Д—А–Њ–≤–∞–љ–Є–µ. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В—Б—П –≤–∞–ґ–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –Ї–Њ–љ—В–µ–Ї—Б—В–µ –љ–∞—Ж–Є–Њ–љ–∞–ї—М–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –њ–Њ—Б—В–Њ—П–љ–љ–Њ–≥–Њ —Б–Њ–≤–µ—А—И–µ–љ—Б—В–≤–Њ–≤–∞–љ–Є—П –Љ–µ—А –њ–Њ –Ј–∞—Й–Є—В–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.Protectinfo present

Protectinfo presentDrofaUral

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–±—Б—Г–ґ–і–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л, —В–µ—А–Љ–Є–љ—Л –Є —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є, —Б–≤—П–Ј–∞–љ–љ—Л–µ —Б –Ј–∞—Й–Є—В–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ –Є–љ—В–µ—А–љ–µ—В–µ. –Ю–њ–Є—Б–∞–љ—Л –Ї–ї—О—З–µ–≤—Л–µ –њ–Њ–љ—П—В–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї —Г—П–Ј–≤–Є–Љ–Њ—Б—В—М, —А–Є—Б–Ї, –∞—В–∞–Ї–∞ –Є –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞ —В–∞–Ї–ґ–µ –≤–Є–і—Л —Б–µ—В–µ–≤—Л—Е –∞—В–∞–Ї –Є –Љ–µ—В–Њ–і—Л –Є—Е –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—П. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є —И–Є—Д—А–Њ–≤–∞–љ–Є—П –Є –Љ–µ—А—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –Љ–µ–ґ—Б–µ—В–µ–≤—Л–µ —Н–Ї—А–∞–љ—Л –Є —Б–Є—Б—В–µ–Љ—Л –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П –≤—В–Њ—А–ґ–µ–љ–Є–є, –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ —Б–µ—В–µ–≤–Њ–Љ –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є–Є.–Ю—В–≤–µ—В—Л

–Ю—В–≤–µ—В—ЛLena Jermakova

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –Ј–љ–∞—З–Є–Љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П, —З—В–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П —П–≤–ї—П–µ—В—Б—П —Ж–µ–љ–љ—Л–Љ –∞–Ї—В–Є–≤–Њ–Љ, –Є –µ–µ —Г—В–µ—З–Ї–∞ –Љ–Њ–ґ–µ—В –±—Л—В—М –Њ–њ–∞—Б–љ–∞. –Ю–±—Б—Г–ґ–і–∞—О—В—Б—П –≤–Є–і—Л —Г–≥—А–Њ–Ј –і–ї—П —Ж–Є—Д—А–Њ–≤–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —Б–њ–Њ—Б–Њ–±—Л –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л –Є —И–Є—Д—А–Њ–≤–∞–ї—М–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л, –∞ —В–∞–Ї–ґ–µ –≤–∞–ґ–љ–Њ—Б—В—М –Љ–µ—А –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ —И–Ї–Њ–ї—М–љ—Л—Е –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –Ї–ї–∞—Б—Б–∞—Е. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В—Б—П —А–Њ–ї—М —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ–і–њ–Є—Б–Є –≤ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–≤ –Є –∞–≤—В–Њ—А—Б—В–≤–∞.Inforomation security Basic presentation .pptx

Inforomation security Basic presentation .pptxamaqifeedback

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –њ—А–µ—Б—В—Г–њ–ї–µ–љ–Є–є, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П –≤–∞–ґ–љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ–Њ–Љ –Њ–±—Й–µ—Б—В–≤–µ. –Ю–љ –Њ–њ–Є—Б—Л–≤–∞–µ—В –≤–Є–і—Л —Г–≥—А–Њ–Ј, —В–∞–Ї–Є–µ –Ї–∞–Ї –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ—Л–є –і–Њ—Б—В—Г–њ –Є –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л–µ –≤–Є—А—Г—Б—Л, –∞ —В–∞–Ї–ґ–µ –Љ–µ—А—Л –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –Ј–∞–Ї–Њ–љ–Њ–і–∞—В–µ–ї—М–љ—Л–µ –Є–љ–Є—Ж–Є–∞—В–Є–≤—Л –Є —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л. –Ю—Б–Њ–±–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П–Љ, –≤—Л–Ј–≤–∞–љ–љ—Л–Љ –≤–љ–µ—И–љ–Є–Љ–Є –Є –≤–љ—Г—В—А–µ–љ–љ–Є–Љ–Є —Г–≥—А–Њ–Ј–∞–Љ–Є, –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–≥–Њ –њ–Њ–і—Е–Њ–і–∞ –Ї –Ј–∞—Й–Є—В–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б—А–µ–і—Л.–Х–≤–≥–µ–љ–Є–є –Ъ—Г—В—П - –Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Х–≤–≥–µ–љ–Є–є –Ъ—Г—В—П - –Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—МGAiN@ESD

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –≤–Њ–њ—А–Њ—Б—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—П –Ј–∞—Й–Є—В—Г –і–∞–љ–љ—Л—Е –Њ—В —А–∞–Ј–ї–Є—З–љ—Л—Е —Г–≥—А–Њ–Ј –Є —А–∞—Б—Б–Љ–Њ—В—А–µ–љ–Є–µ –Љ–µ—В–Њ–і–Њ–≤ —В–µ—Е–љ–Є—З–µ—Б–Ї–Њ–є –Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–є –Ј–∞—Й–Є—В—Л. –Ю–њ–Є—Б–∞–љ—Л —А–∞–Ј–ї–Є—З–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –і–Њ–њ—Г—Б–Ї–∞, –≤–∞–ґ–љ–Њ—Б—В—М —И–Є—Д—А–Њ–≤–∞–љ–Є—П –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —Н–ї–µ–Ї—В—А–Њ–љ–љ—Л—Е —Ж–Є—Д—А–Њ–≤—Л—Е –њ–Њ–і–њ–Є—Б–µ–є (–≠–¶–Я) –і–ї—П –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є –Є –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –і–∞–љ–љ—Л—Е. –Ґ–∞–Ї–ґ–µ —Г–њ–Њ–Љ–Є–љ–∞—О—В—Б—П –∞—Б–њ–µ–Ї—В—Л –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –∞–љ—В–Є–≤–Є—А—Г—Б–љ–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Є –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–≥–Њ —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–≥–Њ –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–Њ–±–Њ—А–Њ—В–∞.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –≤ –≤–µ–± - –Њ—Б–љ–Њ–≤—Л

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –≤ –≤–µ–± - –Њ—Б–љ–Њ–≤—ЛAlex Chistyakov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –Њ–±–ї–∞—З–љ—Л–є –і–Њ–Ї–ї–∞–і –Њ –Ї–ї—О—З–µ–≤—Л—Е –∞—Б–њ–µ–Ї—В–∞—Е –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є—П—Е, –≤–Ї–ї—О—З–∞—П —А–∞–Ј–ї–Є—З–љ—Л–µ –Љ–Њ–і–µ–ї–Є —Г–≥—А–Њ–Ј –Є –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л. –Ю—Б–љ–Њ–≤–љ–Њ–є –∞–Ї—Ж–µ–љ—В —Б–і–µ–ї–∞–љ –љ–∞ –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є—Е —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є—П—Е –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–∞–љ–љ—Л—Е, –≤–Ї–ї—О—З–∞—П –Љ–µ—В–Њ–і—Л —И–Є—Д—А–Њ–≤–∞–љ–Є—П, –Ї–Њ–љ—В—А–Њ–ї—М –і–Њ—Б—В—Г–њ–∞ –Є –Ј–∞—Й–Є—В—Г –Њ—В –∞—В–∞–Ї, —В–∞–Ї–Є—Е –Ї–∞–Ї SQL injection. –Р–≤—В–Њ—А –і–µ–ї–Є—В—Б—П —Б–≤–Њ–Є –Њ–њ—Л—В–Њ–Љ –Є —О–Љ–Њ—А–Њ–Љ, —З—В–Њ–±—Л –Њ–±–ї–µ–≥—З–Є—В—М –≤–Њ—Б–њ—А–Є—П—В–Є–µ —Б–ї–Њ–ґ–љ—Л—Е —В–µ–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –Њ–±–ї–∞—Б—В–Є –≤–µ–±-—В–µ—Е–љ–Њ–ї–Њ–≥–Є–є.–Ґ—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ

–Ґ—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љssuser8410f7

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –∞–љ–∞–ї–Є–Ј–Є—А—Г—П —А–∞–Ј–ї–Є—З–љ—Л–µ –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є–Є —Г–≥—А–Њ–Ј –Є —В–Є–њ–Є—З–љ—Л–µ –∞—В–∞–Ї–Є. –Ю–љ –Њ–њ–Є—Б—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ —Д—Г–љ–Ї—Ж–Є–Є –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П, –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –Є –∞—Г–і–Є—В, –∞ —В–∞–Ї–ґ–µ –≤–∞–ґ–љ–Њ—Б—В—М –∞–і–µ–Ї–≤–∞—В–љ–Њ–є –њ–Њ–ї–Є—В–Є–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Ј–∞—Й–Є—В—Л. –Т –Ј–∞–≤–µ—А—И–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—О—В—Б—П —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –∞—Г–і–Є—В—Г –і–ї—П —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–≥–Њ –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞ —Г–≥—А–Њ–Ј –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—Мmilushaaa

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Ї–Њ–љ—Ж–µ–њ—Ж–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞–Ї—Ж–µ–љ—В–Є—А—Г—П –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ –Ј–∞—Й–Є—В–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Њ—В —Б–ї—Г—З–∞–є–љ—Л—Е –Є –њ—А–µ–і–љ–∞–Љ–µ—А–µ–љ–љ—Л—Е —Г–≥—А–Њ–Ј, –≤–Ї–ї—О—З–∞—П –Ї—А–∞–ґ—Г –Є –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л. –Ю–љ –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –Є—Б—В–Њ—А–Є—З–µ—Б–Ї–Є–µ —Н—В–∞–њ—Л —А–∞–Ј–≤–Є—В–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞ —В–∞–Ї–ґ–µ —Г–≥—А–Њ–Ј—Л –Є –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л, –≤–Ї–ї—О—З–∞—П –Ї–Њ–љ—В—А–Њ–ї—М –і–Њ—Б—В—Г–њ–∞ –Є –Љ–µ—В–Њ–і—Л –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є—П. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В—Б—П –≤–∞–ґ–љ–Њ—Б—В—М —Г–Ї–Њ—А–µ–љ–µ–љ–Є—П —Б–Є—Б—В–µ–Љ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ—Л—Е –Є —З–∞—Б—В–љ—Л—Е —Б—В—А—Г–Ї—В—Г—А–∞—Е –і–ї—П –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.–Ц—Г—А–љ–∞–ї

–Ц—Г—А–љ–∞–їSergey Semenov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –њ–Њ–љ—П—В–Є—П –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—О—Й–Є–µ –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є–µ —Г—В–µ—З–Ї–Є –Ј–∞—Й–Є—Й–∞–µ–Љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Є –љ–µ–њ—А–µ–і–љ–∞–Љ–µ—А–µ–љ–љ—Л—Е –≤–Њ–Ј–і–µ–є—Б—В–≤–Є–є. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —В–µ—Е–љ–Є–Ї–Є –Є –Љ–µ—А—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П —И–Є—Д—А–Њ–≤–∞–љ–Є–µ, —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –і–Њ—Б—В—Г–њ–Њ–Љ –Є –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л, –∞ —В–∞–Ї–ґ–µ –Ј–∞–і–∞—З–Є, —Б–≤—П–Ј–∞–љ–љ—Л–µ —Б –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М—О –Ї–∞–Ї –≤ –ї–Є—З–љ–Њ–є, —В–∞–Ї –Є –≤ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–є —Б—Д–µ—А–µ. –Ґ–∞–Ї–ґ–µ –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П –≤–Є–і—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤, –Є—Е –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є—П –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Њ—В –љ–Є—Е.–Ю—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Ї –і–∞–љ–љ—Л–Љ

–Ю—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Ї –і–∞–љ–љ—Л–ЉIvan Ignatyev

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –ї–µ–Ї—Ж–Є—О –Њ –і–Њ—Б—В—Г–њ–µ –Ї –і–∞–љ–љ—Л–Љ –Є –Є—Е –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П—Е, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й—Г—О —Б–Њ–Ј–і–∞–љ–Є–µ, —Е—А–∞–љ–µ–љ–Є–µ, –Њ–±—А–∞–±–Њ—В–Ї—Г –Є –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є–µ –і–∞–љ–љ—Л—Е. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ –Љ–Њ–і–µ–ї–Є –і–Њ—Б—В—Г–њ–∞, —В–∞–Ї–Є–µ –Ї–∞–Ї DAC, MAC –Є RBAC, –∞ —В–∞–Ї–ґ–µ –Є—Е –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞ –Є –љ–µ–і–Њ—Б—В–∞—В–Ї–Є. –Ґ–∞–Ї–ґ–µ –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї—М–љ—Л–µ —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –Ј–∞—Й–Є—В–µ –і–∞–љ–љ—Л—Е –Є –њ–Њ–ї–Є—В–Є–Ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ, –≤–Ї–ї—О—З–∞—П –∞—Г–і–Є—В–Њ—А—Б–Ї–Є–µ –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Њ–љ–љ—Л–µ –∞—Б–њ–µ–Ї—В—Л.–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ

–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љyaevents

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –ї–µ–Ї—Ж–Є—О –њ–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й—Г—О —В–µ–Љ—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞—А—Е–Є—В–µ–Ї—В—Г—А–∞ –≠–Т–Ь, –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Ю—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –Њ–њ—А–µ–і–µ–ї–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —Ж–µ–ї—П–Љ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є —Г–≥—А–Њ–Ј–∞–Љ, –∞ —В–∞–Ї–ґ–µ –Љ–µ—В–Њ–і–∞–Љ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є. –Я—А–Є–≤–µ–і–µ–љ—Л –њ—А–Є–Љ–µ—А—Л –Є —В–µ—А–Љ–Є–љ—Л, –Ї–∞—Б–∞—О—Й–Є–µ—Б—П —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ –Є –њ–Њ–ї–Є—В–Є–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–ЄAleksey Lukatskiy

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –∞–Ї—В—Г–∞–ї—М–љ—Л–µ —А–Є—Б–Ї–Є –≤ –±–Є–Ј–љ–µ—Б–µ, –Њ—Б–Њ–±–µ–љ–љ–Њ –≤ —Б–≤–µ—В–µ —В—А–µ–±–Њ–≤–∞–љ–Є–є —А–µ–≥—Г–ї—П—В–Њ—А–Њ–≤ –Є —А–Њ—Б—В–∞ —З–Є—Б–ї–∞ –љ–Њ—А–Љ–∞—В–Є–≤–љ—Л—Е –∞–Ї—В–Њ–≤. –Я—А–Є–Љ–µ–љ–µ–љ–Є–µ –њ—А–Є–љ—Ж–Є–њ–∞ –Я–∞—А–µ—В–Њ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В –≤–∞–ґ–љ–Њ—Б—В—М —Б–Њ—Б—А–µ–і–Њ—В–Њ—З–µ–љ–Є—П —А–µ—Б—Г—А—Б–Њ–≤ –љ–∞ –Ї–ї—О—З–µ–≤—Л—Е –∞—Б–њ–µ–Ї—В–∞—Е –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —Б–њ–Њ—Б–Њ–±–љ—Л—Е —Б–љ–Є–Ј–Є—В—М –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ —Г–≥—А–Њ–Ј. –Р–≤—В–Њ—А –∞–љ–∞–ї–Є–Ј–Є—А—Г–µ—В —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є–µ –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л –Є –њ—А–µ–і–ї–∞–≥–∞–µ—В —Б—В—А–∞—В–µ–≥–Є–Є –і–ї—П –Є—Е —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –≤ —Г—Б–ї–Њ–≤–Є—П—Е –Њ–≥—А–∞–љ–Є—З–µ–љ–љ—Л—Е —А–µ—Б—Г—А—Б–Њ–≤.–Ч–∞–љ—П—В–Є–µ вДЦ 10. –£—З–µ—В–љ—Л–µ –Ј–∞–њ–Є—Б–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –Ю–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–µ –і–Є—Б–Ї–Њ–≤. –Э–∞—Б—В—А–Њ–є–Ї–∞ –њ–∞...

–Ч–∞–љ—П—В–Є–µ вДЦ 10. –£—З–µ—В–љ—Л–µ –Ј–∞–њ–Є—Б–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –Ю–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–µ –і–Є—Б–Ї–Њ–≤. –Э–∞—Б—В—А–Њ–є–Ї–∞ –њ–∞...Aibek9

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —Б–µ—В–µ–≤—Л—Е –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –∞–Ї—Ж–µ–љ—В–Є—А—Г—П –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П—Е –Є –Њ—И–Є–±–Ї–∞—Е –њ—А–Њ–µ–Ї—В–Є—А–Њ–≤–∞–љ–Є—П, —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –Є —Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є–Є. –С—Л–ї–Є –њ—А–Є–≤–µ–і–µ–љ—Л –њ—А–Є–Љ–µ—А—Л –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤ –Є –Њ—И–Є–±–Ї–Є –≤ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є –Њ–±–љ–Њ–≤–ї–µ–љ–Є—П—Е, –∞ —В–∞–Ї–ґ–µ –Њ–њ–Є—Б–∞–љ—Л –Љ–µ—В–Њ–і—Л –Ї–Њ–љ—В—А–Њ–ї—П —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є –Є —А–∞–Ј–≥—А–∞–љ–Є—З–µ–љ–Є—П –і–Њ—Б—В—Г–њ–∞. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ—А–µ–і—Б—В–∞–≤–ї–µ–љ—Л —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є–Є –њ–Њ –љ–∞—Б—В—А–Њ–є–Ї–µ —Б–Є—Б—В–µ–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л—Е —Б—А–µ–і—Б—В–≤ –Ј–∞—Й–Є—В—Л.–Я—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –Э–Ш–Ґ

–Я—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –Э–Ш–ҐKazHackStan

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ—Л—Е –Њ—А–≥–∞–љ–∞—Е, –≤–Ї–ї—О—З–∞—П —А–∞–Ј—А–Њ–Ј–љ–µ–љ–љ–Њ—Б—В—М —Б–Є—Б—В–µ–Љ –Є –≤—Л—Б–Њ–Ї—Г—О –≤–µ—А–Њ—П—В–љ–Њ—Б—В—М —Г–≥—А–Њ–Ј –і–ї—П –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л. –Я—А–µ–і–ї–∞–≥–∞—О—В—Б—П —А–µ—И–µ–љ–Є—П, –Њ—Б–љ–Њ–≤–∞–љ–љ—Л–µ –љ–∞ —Б–µ—А–≤–Є—Б–љ–Њ–Љ –њ–Њ–і—Е–Њ–і–µ, –≤–Ї–ї—О—З–∞—П —Г–љ–Є—Д–Є–Ї–∞—Ж–Є—О –Є –њ—А–Њ–∞–Ї—В–Є–≤–љ–Њ–µ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —А–Є—Б–Ї–∞–Љ–Є. –Т–∞–ґ–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –Ї–∞—З–µ—Б—В–≤—Г —Г—Б–ї—Г–≥ –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –љ–∞–ї–Є—З–Є—О –±–∞–Ј–Њ–≤—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤ –Є —Б–Є—Б—В–µ–Љ–µ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ.–§–∞–є–ї–Њ–≤—Л–µ —Б–Є—Б—В–µ–Љ—Л

–§–∞–є–ї–Њ–≤—Л–µ —Б–Є—Б—В–µ–Љ—ЛEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤—Л –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ –Є —Д–∞–є–ї–Њ–≤—Л—Е —Б–Є—Б—В–µ–Љ, –≤–Ї–ї—О—З–∞—П —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –і–Њ–ї–≥–Њ–≤—А–µ–Љ–µ–љ–љ–Њ–Љ—Г —Е—А–∞–љ–Є–ї–Є—Й—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —Б—В—А—Г–Ї—В—Г—А—Г —Д–∞–є–ї–Њ–≤ –Є –Ї–∞—В–∞–ї–Њ–≥–Њ–≤, –Њ–њ–µ—А–∞—Ж–Є–Є —Б –љ–Є–Љ–Є, –∞ —В–∞–Ї–ґ–µ —А–∞–Ј–ї–Є—З–љ—Л–µ —В–Є–њ—Л —Д–∞–є–ї–Њ–≤—Л—Е —Б–Є—Б—В–µ–Љ. –Ґ–∞–Ї–ґ–µ –Ј–∞—В—А–∞–≥–Є–≤–∞—О—В—Б—П –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є —Д–∞–є–ї–Њ–≤–Њ–є —Б–Є—Б—В–µ–Љ—Л, –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ—Б—В—М –Є –≤–Њ–њ—А–Њ—Б—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Т–Ї–ї—О—З–µ–љ—Л –і–µ—В–∞–ї–Є –Њ Unix, —В–∞–Ї–Є–µ –Ї–∞–Ї –≤–Є—А—В—Г–∞–ї—М–љ–∞—П —Д–∞–є–ї–Њ–≤–∞—П —Б–Є—Б—В–µ–Љ–∞ (VFS) –Є –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є —Б—В—А—Г–Ї—В—Г—А—Л —Г–Ј–ї–Њ–≤ —Д–∞–є–ї–Њ–≤–Њ–є —Б–Є—Б—В–µ–Љ—Л ext3.–Т–Є—А—В—Г–∞–ї—М–љ–∞—П –њ–∞–Љ—П—В—М

–Т–Є—А—В—Г–∞–ї—М–љ–∞—П –њ–∞–Љ—П—В—МEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–±—Б—Г–ґ–і–∞–µ—В —А–∞–±–Њ—В—Г —Б –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –њ–∞–Љ—П—В—М—О –≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е, –≤–Ї–ї—О—З–∞—П –Њ—Б–љ–Њ–≤–љ—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л –Є –Љ–µ—В–Њ–і—Л —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–∞–Љ—П—В—М—О. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –∞–ї–≥–Њ—А–Є—В–Љ—Л –Ј–∞–Љ–µ—Й–µ–љ–Є—П —Б—В—А–∞–љ–Є—Ж –Є –Є—Е –Љ–Њ–і–Є—Д–Є–Ї–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї FIFO, LRU –Є '–≤—В–Њ—А–Њ–є —И–∞–љ—Б'. –Ґ–∞–Ї–ґ–µ —Г–њ–Њ–Љ–Є–љ–∞—О—В—Б—П –њ–Њ–і—Е–Њ–і—Л –Ї —Г–њ—А–∞–≤–ї–µ–љ–Є—О –Љ–љ–Њ–≥–Њ–≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –њ–∞–Љ—П—В—М—О –Є —Б—В—А–∞—В–µ–≥–Є–Є –Є–љ–Є—Ж–Є–∞–ї–Є–Ј–∞—Ж–Є–Є –њ–Њ–і–Ї–∞—З–Ї–Є —Б—В—А–∞–љ–Є—Ж.More Related Content

Similar to –С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Ю–° (20)

–Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є

–Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є–Х–ї–µ–љ–∞ –Ъ–ї—О—З–µ–≤–∞

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Ј–∞—Й–Є—В—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—П –≤–Є–і—Л —Г–≥—А–Њ–Ј –і–ї—П —Ж–Є—Д—А–Њ–≤–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ї—А–∞–ґ–∞ –Є —Г–љ–Є—З—В–Њ–ґ–µ–љ–Є–µ –і–∞–љ–љ—Л—Е. –Ю–љ –њ–µ—А–µ—З–Є—Б–ї—П–µ—В –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л, –≤–Ї–ї—О—З–∞—П —Д–Є–Ј–Є—З–µ—Б–Ї–Є–µ, –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л–µ –Є –Є–љ–ґ–µ–љ–µ—А–љ–Њ-—В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞, –∞ —В–∞–Ї–ґ–µ –њ—А–∞–≤–Њ–≤—Л–µ –љ–Њ—А–Љ—Л —Н–њ–Є–Ј–Њ–і—Л. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –Љ–µ—В–Њ–і—Л –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Њ–є –Ј–∞—Й–Є—В—Л –Є –Ј–∞—Й–Є—В—Л –Њ—В –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—МEvgeniya0352

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Ї–Њ–љ—Ж–µ–њ—Ж–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Ї–Њ—В–Њ—А–∞—П –≤–Ї–ї—О—З–∞–µ—В –≤ —Б–µ–±—П –Ј–∞—Й–Є—В—Г, —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –£–њ–Њ–Љ–Є–љ–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —Г–≥—А–Њ–Ј—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –≤–Є–і—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤ –Є –Љ–µ—В–Њ–і—Л –Є—Е –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л –Є –Љ–µ—А—Л –Ї–Њ–љ—В—А–Њ–ї—П –і–Њ—Б—В—Г–њ–∞. –Ю—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї–µ–љ–Њ –≤–∞–ґ–љ–Њ—Б—В–Є –Ј–∞—Й–Є—В—Л –і–∞–љ–љ—Л—Е –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л–Љ –Љ–µ—А–∞–Љ –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.Security of Information and Communication Systems

Security of Information and Communication SystemsSSA KPI

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —Б–Њ–і–µ—А–ґ–Є—В –ї–µ–Ї—Ж–Є–Њ–љ–љ—Л–є –њ–ї–∞–љ –њ–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ-–Ї–Њ–Љ–Љ—Г–љ–Є–Ї–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й–Є–є –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –Ј–∞—Й–Є—В—Л, –∞—А—Е–Є—В–µ–Ї—В—Г—А—Г —Б–Є—Б—В–µ–Љ –Є —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ—Л–µ —Г—П–Ј–≤–Є–Љ–Њ—Б—В–Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —Г–≥—А–Њ–Ј—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В—М, —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –∞ —В–∞–Ї–ґ–µ —Б–њ–Њ—Б–Њ–±—Л —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ–Њ–≥–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М—О. –Ф–∞–љ–љ—Л–є –Љ–∞—В–µ—А–Є–∞–ї —В–∞–Ї–ґ–µ –Ј–∞—В—А–∞–≥–Є–≤–∞–µ—В –≤–∞–ґ–љ–Њ—Б—В—М –∞—А—Е–Є—В–µ–Ї—В—Г—А—Л —Б–Є—Б—В–µ–Љ –Є –Ї–∞—З–µ—Б—В–≤–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–є –Ј–∞—Й–Є—В—Л.+ –њ—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –ї–µ–Ї—Ж–Є–є

+ –њ—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –ї–µ–Ї—Ж–Є–єGulnaz Shakirova

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ–Њ—Б–≤—П—Й–µ–љ –Ї—Г—А—Б—Г –њ–Њ –Љ–µ—В–Њ–і–∞–Љ –Є —Б—А–µ–і—Б—В–≤–∞–Љ –Ј–∞—Й–Є—В—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й–µ–Љ—Г –Њ—Б–љ–Њ–≤–љ—Л–µ –Ї–Њ–љ—Ж–µ–њ—Ж–Є–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —Г–≥—А–Њ–Ј—Л –Є –Ї–ї–∞—Б—Б—Л –њ–Њ–ї–Є—В–Є–Ї –і–Њ—Б—В—Г–њ–∞. –Ю–љ —В–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –Љ–µ—В–Њ–і—Л –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є–Є, –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є, –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є –њ—А–Њ—В–Њ–Ї–Њ–ї—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤ —В–Њ–Љ —З–Є—Б–ї–µ —Б–Є–Љ–Љ–µ—В—А–Є—З–љ—Л–µ –Є –∞—Б–Є–Љ–Љ–µ—В—А–Є—З–љ—Л–µ –Ї—А–Є–њ—В–Њ—Б–Є—Б—В–µ–Љ—Л. –Ф–Њ–Ї—Г–Љ–µ–љ—В —Б–Њ–і–µ—А–ґ–Є—В –њ–Њ–і—А–Њ–±–љ—Л–µ —Б–≤–µ–і–µ–љ–Є—П –Њ –Ј–∞—Й–Є—В–µ –і–∞–љ–љ—Л—Е, —Г–њ—А–∞–≤–ї–µ–љ–Є–Є –і–Њ—Б—В—Г–њ–Њ–Љ –Є —А–µ–Ї–Њ–Љ–µ–љ–і–Њ–≤–∞–љ–љ—Л—Е –Љ–µ—А–∞—Е –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.—А–∞–Ј—А–∞–±–Њ—В–Ї–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –Ї–Њ–і–∞

—А–∞–Ј—А–∞–±–Њ—В–Ї–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –Ї–Њ–і–∞Andrey Somsikov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –≤–∞–ґ–љ—Л–µ –∞—Б–њ–µ–Ї—В—Л —А–∞–Ј—А–∞–±–Њ—В–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П, –≤–Ї–ї—О—З–∞—П –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М —В–µ—Б—В–Є—А–Њ–≤–∞–љ–Є—П –љ–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є –Ј–∞—Й–Є—В—Г –њ–µ—А—Б–Њ–љ–∞–ї—М–љ—Л—Е –і–∞–љ–љ—Л—Е. –Ю–љ —В–∞–Ї–ґ–µ –∞–љ–∞–ї–Є–Ј–Є—А—Г–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Њ—Б—В–Є –Є —А–Є—Б–Ї–Є, —Б–≤—П–Ј–∞–љ–љ—Л–µ —Б —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П–Љ–Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П, –∞ —В–∞–Ї–ґ–µ –њ—А–µ–і–ї–∞–≥–∞–µ—В –Љ–µ—В–Њ–і—Л –Є –Є–љ—Б—В—А—Г–Љ–µ–љ—В—Л –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –љ–∞ –≤—Б–µ—Е —Н—В–∞–њ–∞—Е —А–∞–Ј—А–∞–±–Њ—В–Ї–Є. –Ъ–ї—О—З–µ–≤—Л–Љ–Є —В–µ–Љ–∞–Љ–Є —П–≤–ї—П—О—В—Б—П –њ–µ—А–µ–њ–Њ–ї–љ–µ–љ–Є–µ –±—Г—Д–µ—А–∞, –њ—А–∞–≤–Є–ї—М–љ–Њ–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є–Є –Є –Љ–љ–Њ–≥–Њ—Г—А–Њ–≤–љ–µ–≤–∞—П –Ј–∞—Й–Є—В–∞ —Б–Є—Б—В–µ–Љ.–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є –Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.

–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є –Ј–∞—Й–Є—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.maripet012

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ –њ–Њ–љ—П—В–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—П —Г–≥—А–Њ–Ј—Л, –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л–µ –Љ–µ—А—Л. –Ю–љ –≤—Л–і–µ–ї—П–µ—В —В—А–Є –Ї–ї—О—З–µ–≤—Л—Е —Б–Њ—Б—В–∞–≤–ї—П—О—Й–Є—Е –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є: –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В—М, —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –Є –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М, –∞ —В–∞–Ї–ґ–µ –њ–µ—А–µ—З–Є—Б–ї—П–µ—В —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Њ—В —Г—В–µ—З–µ–Ї. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П –≤–Є–і—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤ –Є –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П –≤–∞–ґ–љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—Мiulia11

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –≤–Њ–њ—А–Њ—Б—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П —Г–≥—А–Њ–Ј—Л –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л–µ –≤–Є—А—Г—Б—Л –Є –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л. –Ю—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є–Є –≤–Є—А—Г—Б–Њ–≤, –Є—Е –≤–Њ–Ј–і–µ–є—Б—В–≤–Є—О –љ–∞ —Б–Є—Б—В–µ–Љ—Л –Є –Љ–µ—В–Њ–і–∞–Љ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ –Є —И–Є—Д—А–Њ–≤–∞–љ–Є–µ. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В—Б—П –≤–∞–ґ–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –Ї–Њ–љ—В–µ–Ї—Б—В–µ –љ–∞—Ж–Є–Њ–љ–∞–ї—М–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –њ–Њ—Б—В–Њ—П–љ–љ–Њ–≥–Њ —Б–Њ–≤–µ—А—И–µ–љ—Б—В–≤–Њ–≤–∞–љ–Є—П –Љ–µ—А –њ–Њ –Ј–∞—Й–Є—В–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.Protectinfo present

Protectinfo presentDrofaUral

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–±—Б—Г–ґ–і–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л, —В–µ—А–Љ–Є–љ—Л –Є —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є, —Б–≤—П–Ј–∞–љ–љ—Л–µ —Б –Ј–∞—Й–Є—В–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ –Є–љ—В–µ—А–љ–µ—В–µ. –Ю–њ–Є—Б–∞–љ—Л –Ї–ї—О—З–µ–≤—Л–µ –њ–Њ–љ—П—В–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї —Г—П–Ј–≤–Є–Љ–Њ—Б—В—М, —А–Є—Б–Ї, –∞—В–∞–Ї–∞ –Є –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞ —В–∞–Ї–ґ–µ –≤–Є–і—Л —Б–µ—В–µ–≤—Л—Е –∞—В–∞–Ї –Є –Љ–µ—В–Њ–і—Л –Є—Е –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—П. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є —И–Є—Д—А–Њ–≤–∞–љ–Є—П –Є –Љ–µ—А—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –Љ–µ–ґ—Б–µ—В–µ–≤—Л–µ —Н–Ї—А–∞–љ—Л –Є —Б–Є—Б—В–µ–Љ—Л –Њ–±–љ–∞—А—Г–ґ–µ–љ–Є—П –≤—В–Њ—А–ґ–µ–љ–Є–є, –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ —Б–µ—В–µ–≤–Њ–Љ –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є–Є.–Ю—В–≤–µ—В—Л

–Ю—В–≤–µ—В—ЛLena Jermakova

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –Ј–љ–∞—З–Є–Љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П, —З—В–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П —П–≤–ї—П–µ—В—Б—П —Ж–µ–љ–љ—Л–Љ –∞–Ї—В–Є–≤–Њ–Љ, –Є –µ–µ —Г—В–µ—З–Ї–∞ –Љ–Њ–ґ–µ—В –±—Л—В—М –Њ–њ–∞—Б–љ–∞. –Ю–±—Б—Г–ґ–і–∞—О—В—Б—П –≤–Є–і—Л —Г–≥—А–Њ–Ј –і–ї—П —Ж–Є—Д—А–Њ–≤–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —Б–њ–Њ—Б–Њ–±—Л –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л –Є —И–Є—Д—А–Њ–≤–∞–ї—М–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л, –∞ —В–∞–Ї–ґ–µ –≤–∞–ґ–љ–Њ—Б—В—М –Љ–µ—А –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ —И–Ї–Њ–ї—М–љ—Л—Е –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –Ї–ї–∞—Б—Б–∞—Е. –Ґ–∞–Ї–ґ–µ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В—Б—П —А–Њ–ї—М —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ–і–њ–Є—Б–Є –≤ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–≤ –Є –∞–≤—В–Њ—А—Б—В–≤–∞.Inforomation security Basic presentation .pptx

Inforomation security Basic presentation .pptxamaqifeedback

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –њ—А–µ—Б—В—Г–њ–ї–µ–љ–Є–є, –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—П –≤–∞–ґ–љ–Њ—Б—В—М –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Б–Њ–≤—А–µ–Љ–µ–љ–љ–Њ–Љ –Њ–±—Й–µ—Б—В–≤–µ. –Ю–љ –Њ–њ–Є—Б—Л–≤–∞–µ—В –≤–Є–і—Л —Г–≥—А–Њ–Ј, —В–∞–Ї–Є–µ –Ї–∞–Ї –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ—Л–є –і–Њ—Б—В—Г–њ –Є –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л–µ –≤–Є—А—Г—Б—Л, –∞ —В–∞–Ї–ґ–µ –Љ–µ—А—Л –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П –Ј–∞–Ї–Њ–љ–Њ–і–∞—В–µ–ї—М–љ—Л–µ –Є–љ–Є—Ж–Є–∞—В–Є–≤—Л –Є —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л. –Ю—Б–Њ–±–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П–Љ, –≤—Л–Ј–≤–∞–љ–љ—Л–Љ –≤–љ–µ—И–љ–Є–Љ–Є –Є –≤–љ—Г—В—А–µ–љ–љ–Є–Љ–Є —Г–≥—А–Њ–Ј–∞–Љ–Є, –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–≥–Њ –њ–Њ–і—Е–Њ–і–∞ –Ї –Ј–∞—Й–Є—В–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б—А–µ–і—Л.–Х–≤–≥–µ–љ–Є–є –Ъ—Г—В—П - –Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Х–≤–≥–µ–љ–Є–є –Ъ—Г—В—П - –Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—МGAiN@ESD

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –≤–Њ–њ—А–Њ—Б—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—П –Ј–∞—Й–Є—В—Г –і–∞–љ–љ—Л—Е –Њ—В —А–∞–Ј–ї–Є—З–љ—Л—Е —Г–≥—А–Њ–Ј –Є —А–∞—Б—Б–Љ–Њ—В—А–µ–љ–Є–µ –Љ–µ—В–Њ–і–Њ–≤ —В–µ—Е–љ–Є—З–µ—Б–Ї–Њ–є –Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–є –Ј–∞—Й–Є—В—Л. –Ю–њ–Є—Б–∞–љ—Л —А–∞–Ј–ї–Є—З–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –і–Њ–њ—Г—Б–Ї–∞, –≤–∞–ґ–љ–Њ—Б—В—М —И–Є—Д—А–Њ–≤–∞–љ–Є—П –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —Н–ї–µ–Ї—В—А–Њ–љ–љ—Л—Е —Ж–Є—Д—А–Њ–≤—Л—Е –њ–Њ–і–њ–Є—Б–µ–є (–≠–¶–Я) –і–ї—П –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є –Є –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –і–∞–љ–љ—Л—Е. –Ґ–∞–Ї–ґ–µ —Г–њ–Њ–Љ–Є–љ–∞—О—В—Б—П –∞—Б–њ–µ–Ї—В—Л –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –∞–љ—В–Є–≤–Є—А—Г—Б–љ–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Є –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–≥–Њ —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–≥–Њ –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–Њ–±–Њ—А–Њ—В–∞.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –≤ –≤–µ–± - –Њ—Б–љ–Њ–≤—Л

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –≤ –≤–µ–± - –Њ—Б–љ–Њ–≤—ЛAlex Chistyakov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –Њ–±–ї–∞—З–љ—Л–є –і–Њ–Ї–ї–∞–і –Њ –Ї–ї—О—З–µ–≤—Л—Е –∞—Б–њ–µ–Ї—В–∞—Е –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є—П—Е, –≤–Ї–ї—О—З–∞—П —А–∞–Ј–ї–Є—З–љ—Л–µ –Љ–Њ–і–µ–ї–Є —Г–≥—А–Њ–Ј –Є –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л. –Ю—Б–љ–Њ–≤–љ–Њ–є –∞–Ї—Ж–µ–љ—В —Б–і–µ–ї–∞–љ –љ–∞ –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є—Е —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є—П—Е –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–∞–љ–љ—Л—Е, –≤–Ї–ї—О—З–∞—П –Љ–µ—В–Њ–і—Л —И–Є—Д—А–Њ–≤–∞–љ–Є—П, –Ї–Њ–љ—В—А–Њ–ї—М –і–Њ—Б—В—Г–њ–∞ –Є –Ј–∞—Й–Є—В—Г –Њ—В –∞—В–∞–Ї, —В–∞–Ї–Є—Е –Ї–∞–Ї SQL injection. –Р–≤—В–Њ—А –і–µ–ї–Є—В—Б—П —Б–≤–Њ–Є –Њ–њ—Л—В–Њ–Љ –Є —О–Љ–Њ—А–Њ–Љ, —З—В–Њ–±—Л –Њ–±–ї–µ–≥—З–Є—В—М –≤–Њ—Б–њ—А–Є—П—В–Є–µ —Б–ї–Њ–ґ–љ—Л—Е —В–µ–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –Њ–±–ї–∞—Б—В–Є –≤–µ–±-—В–µ—Е–љ–Њ–ї–Њ–≥–Є–є.–Ґ—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ

–Ґ—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љssuser8410f7

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –∞–љ–∞–ї–Є–Ј–Є—А—Г—П —А–∞–Ј–ї–Є—З–љ—Л–µ –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є–Є —Г–≥—А–Њ–Ј –Є —В–Є–њ–Є—З–љ—Л–µ –∞—В–∞–Ї–Є. –Ю–љ –Њ–њ–Є—Б—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤–љ—Л–µ —Д—Г–љ–Ї—Ж–Є–Є –Ј–∞—Й–Є—В—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П, –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –Є –∞—Г–і–Є—В, –∞ —В–∞–Ї–ґ–µ –≤–∞–ґ–љ–Њ—Б—В—М –∞–і–µ–Ї–≤–∞—В–љ–Њ–є –њ–Њ–ї–Є—В–Є–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Ј–∞—Й–Є—В—Л. –Т –Ј–∞–≤–µ—А—И–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞—О—В—Б—П —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –∞—Г–і–Є—В—Г –і–ї—П —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–≥–Њ –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞ —Г–≥—А–Њ–Ј –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—Мmilushaaa

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Ї–Њ–љ—Ж–µ–њ—Ж–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞–Ї—Ж–µ–љ—В–Є—А—Г—П –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ –Ј–∞—Й–Є—В–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Њ—В —Б–ї—Г—З–∞–є–љ—Л—Е –Є –њ—А–µ–і–љ–∞–Љ–µ—А–µ–љ–љ—Л—Е —Г–≥—А–Њ–Ј, –≤–Ї–ї—О—З–∞—П –Ї—А–∞–ґ—Г –Є –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л. –Ю–љ –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –Є—Б—В–Њ—А–Є—З–µ—Б–Ї–Є–µ —Н—В–∞–њ—Л —А–∞–Ј–≤–Є—В–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –∞ —В–∞–Ї–ґ–µ —Г–≥—А–Њ–Ј—Л –Є –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л, –≤–Ї–ї—О—З–∞—П –Ї–Њ–љ—В—А–Њ–ї—М –і–Њ—Б—В—Г–њ–∞ –Є –Љ–µ—В–Њ–і—Л –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є—П. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В—Б—П –≤–∞–ґ–љ–Њ—Б—В—М —Г–Ї–Њ—А–µ–љ–µ–љ–Є—П —Б–Є—Б—В–µ–Љ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ—Л—Е –Є —З–∞—Б—В–љ—Л—Е —Б—В—А—Г–Ї—В—Г—А–∞—Е –і–ї—П –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є.–Ц—Г—А–љ–∞–ї

–Ц—Г—А–љ–∞–їSergey Semenov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –њ–Њ–љ—П—В–Є—П –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –≤–Ї–ї—О—З–∞—О—Й–Є–µ –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є–µ —Г—В–µ—З–Ї–Є –Ј–∞—Й–Є—Й–∞–µ–Љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Є –љ–µ–њ—А–µ–і–љ–∞–Љ–µ—А–µ–љ–љ—Л—Е –≤–Њ–Ј–і–µ–є—Б—В–≤–Є–є. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ —В–µ—Е–љ–Є–Ї–Є –Є –Љ–µ—А—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤–Ї–ї—О—З–∞—П —И–Є—Д—А–Њ–≤–∞–љ–Є–µ, —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –і–Њ—Б—В—Г–њ–Њ–Љ –Є –∞–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ—Л, –∞ —В–∞–Ї–ґ–µ –Ј–∞–і–∞—З–Є, —Б–≤—П–Ј–∞–љ–љ—Л–µ —Б –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М—О –Ї–∞–Ї –≤ –ї–Є—З–љ–Њ–є, —В–∞–Ї –Є –≤ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–є —Б—Д–µ—А–µ. –Ґ–∞–Ї–ґ–µ –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П –≤–Є–і—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ—Л—Е –≤–Є—А—Г—Б–Њ–≤, –Є—Е –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є—П –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Њ—В –љ–Є—Е.–Ю—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Ї –і–∞–љ–љ—Л–Љ

–Ю—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –Ї –і–∞–љ–љ—Л–ЉIvan Ignatyev

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –ї–µ–Ї—Ж–Є—О –Њ –і–Њ—Б—В—Г–њ–µ –Ї –і–∞–љ–љ—Л–Љ –Є –Є—Е –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П—Е, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й—Г—О —Б–Њ–Ј–і–∞–љ–Є–µ, —Е—А–∞–љ–µ–љ–Є–µ, –Њ–±—А–∞–±–Њ—В–Ї—Г –Є –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є–µ –і–∞–љ–љ—Л—Е. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П —А–∞–Ј–ї–Є—З–љ—Л–µ –Љ–Њ–і–µ–ї–Є –і–Њ—Б—В—Г–њ–∞, —В–∞–Ї–Є–µ –Ї–∞–Ї DAC, MAC –Є RBAC, –∞ —В–∞–Ї–ґ–µ –Є—Е –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤–∞ –Є –љ–µ–і–Њ—Б—В–∞—В–Ї–Є. –Ґ–∞–Ї–ґ–µ –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї—М–љ—Л–µ —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –Ј–∞—Й–Є—В–µ –і–∞–љ–љ—Л—Е –Є –њ–Њ–ї–Є—В–Є–Ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ, –≤–Ї–ї—О—З–∞—П –∞—Г–і–Є—В–Њ—А—Б–Ї–Є–µ –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Њ–љ–љ—Л–µ –∞—Б–њ–µ–Ї—В—Л.–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ

–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љyaevents

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –ї–µ–Ї—Ж–Є—О –њ–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –Њ—Е–≤–∞—В—Л–≤–∞—О—Й—Г—О —В–µ–Љ—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞—А—Е–Є—В–µ–Ї—В—Г—А–∞ –≠–Т–Ь, –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Ю—Б–љ–Њ–≤–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –Њ–њ—А–µ–і–µ–ї–µ–љ–Є—О –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —Ж–µ–ї—П–Љ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є —Г–≥—А–Њ–Ј–∞–Љ, –∞ —В–∞–Ї–ґ–µ –Љ–µ—В–Њ–і–∞–Љ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ –Є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є. –Я—А–Є–≤–µ–і–µ–љ—Л –њ—А–Є–Љ–µ—А—Л –Є —В–µ—А–Љ–Є–љ—Л, –Ї–∞—Б–∞—О—Й–Є–µ—Б—П —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ –Є –њ–Њ–ї–Є—В–Є–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–ЄAleksey Lukatskiy

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –∞–Ї—В—Г–∞–ї—М–љ—Л–µ —А–Є—Б–Ї–Є –≤ –±–Є–Ј–љ–µ—Б–µ, –Њ—Б–Њ–±–µ–љ–љ–Њ –≤ —Б–≤–µ—В–µ —В—А–µ–±–Њ–≤–∞–љ–Є–є —А–µ–≥—Г–ї—П—В–Њ—А–Њ–≤ –Є —А–Њ—Б—В–∞ —З–Є—Б–ї–∞ –љ–Њ—А–Љ–∞—В–Є–≤–љ—Л—Е –∞–Ї—В–Њ–≤. –Я—А–Є–Љ–µ–љ–µ–љ–Є–µ –њ—А–Є–љ—Ж–Є–њ–∞ –Я–∞—А–µ—В–Њ –њ–Њ–і—З–µ—А–Ї–Є–≤–∞–µ—В –≤–∞–ґ–љ–Њ—Б—В—М —Б–Њ—Б—А–µ–і–Њ—В–Њ—З–µ–љ–Є—П —А–µ—Б—Г—А—Б–Њ–≤ –љ–∞ –Ї–ї—О—З–µ–≤—Л—Е –∞—Б–њ–µ–Ї—В–∞—Е –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —Б–њ–Њ—Б–Њ–±–љ—Л—Е —Б–љ–Є–Ј–Є—В—М –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ —Г–≥—А–Њ–Ј. –Р–≤—В–Њ—А –∞–љ–∞–ї–Є–Ј–Є—А—Г–µ—В —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є–µ –Љ–µ—А—Л –Ј–∞—Й–Є—В—Л –Є –њ—А–µ–і–ї–∞–≥–∞–µ—В —Б—В—А–∞—В–µ–≥–Є–Є –і–ї—П –Є—Е —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ–є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –≤ —Г—Б–ї–Њ–≤–Є—П—Е –Њ–≥—А–∞–љ–Є—З–µ–љ–љ—Л—Е —А–µ—Б—Г—А—Б–Њ–≤.–Ч–∞–љ—П—В–Є–µ вДЦ 10. –£—З–µ—В–љ—Л–µ –Ј–∞–њ–Є—Б–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –Ю–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–µ –і–Є—Б–Ї–Њ–≤. –Э–∞—Б—В—А–Њ–є–Ї–∞ –њ–∞...

–Ч–∞–љ—П—В–Є–µ вДЦ 10. –£—З–µ—В–љ—Л–µ –Ј–∞–њ–Є—Б–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –Ю–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–µ –і–Є—Б–Ї–Њ–≤. –Э–∞—Б—В—А–Њ–є–Ї–∞ –њ–∞...Aibek9

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —Б–µ—В–µ–≤—Л—Е –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –∞–Ї—Ж–µ–љ—В–Є—А—Г—П –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ —Г—П–Ј–≤–Є–Љ–Њ—Б—В—П—Е –Є –Њ—И–Є–±–Ї–∞—Е –њ—А–Њ–µ–Ї—В–Є—А–Њ–≤–∞–љ–Є—П, —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –Є —Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є–Є. –С—Л–ї–Є –њ—А–Є–≤–µ–і–µ–љ—Л –њ—А–Є–Љ–µ—А—Л –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤ –Є –Њ—И–Є–±–Ї–Є –≤ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є –Њ–±–љ–Њ–≤–ї–µ–љ–Є—П—Е, –∞ —В–∞–Ї–ґ–µ –Њ–њ–Є—Б–∞–љ—Л –Љ–µ—В–Њ–і—Л –Ї–Њ–љ—В—А–Њ–ї—П —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є –Є —А–∞–Ј–≥—А–∞–љ–Є—З–µ–љ–Є—П –і–Њ—Б—В—Г–њ–∞. –Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ –њ—А–µ–і—Б—В–∞–≤–ї–µ–љ—Л —А–µ–Ї–Њ–Љ–µ–љ–і–∞—Ж–Є–Є –њ–Њ –љ–∞—Б—В—А–Њ–є–Ї–µ —Б–Є—Б—В–µ–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л—Е —Б—А–µ–і—Б—В–≤ –Ј–∞—Й–Є—В—Л.–Я—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –Э–Ш–Ґ

–Я—А–µ–Ј–µ–љ—В–∞—Ж–Є—П –Э–Ш–ҐKazHackStan

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–µ—В –њ—А–Њ–±–ї–µ–Љ—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –≤ –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ—Л—Е –Њ—А–≥–∞–љ–∞—Е, –≤–Ї–ї—О—З–∞—П —А–∞–Ј—А–Њ–Ј–љ–µ–љ–љ–Њ—Б—В—М —Б–Є—Б—В–µ–Љ –Є –≤—Л—Б–Њ–Ї—Г—О –≤–µ—А–Њ—П—В–љ–Њ—Б—В—М —Г–≥—А–Њ–Ј –і–ї—П –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л. –Я—А–µ–і–ї–∞–≥–∞—О—В—Б—П —А–µ—И–µ–љ–Є—П, –Њ—Б–љ–Њ–≤–∞–љ–љ—Л–µ –љ–∞ —Б–µ—А–≤–Є—Б–љ–Њ–Љ –њ–Њ–і—Е–Њ–і–µ, –≤–Ї–ї—О—З–∞—П —Г–љ–Є—Д–Є–Ї–∞—Ж–Є—О –Є –њ—А–Њ–∞–Ї—В–Є–≤–љ–Њ–µ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —А–Є—Б–Ї–∞–Љ–Є. –Т–∞–ґ–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –Ї–∞—З–µ—Б—В–≤—Г —Г—Б–ї—Г–≥ –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –љ–∞–ї–Є—З–Є—О –±–∞–Ј–Њ–≤—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤ –Є —Б–Є—Б—В–µ–Љ–µ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ.–Ґ—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ

–Ґ—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љssuser8410f7

ћэ

–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–ЄAleksey Lukatskiy

ћэ

–Ч–∞–љ—П—В–Є–µ вДЦ 10. –£—З–µ—В–љ—Л–µ –Ј–∞–њ–Є—Б–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –Ю–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–µ –і–Є—Б–Ї–Њ–≤. –Э–∞—Б—В—А–Њ–є–Ї–∞ –њ–∞...

–Ч–∞–љ—П—В–Є–µ вДЦ 10. –£—З–µ—В–љ—Л–µ –Ј–∞–њ–Є—Б–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –Ю–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–µ –і–Є—Б–Ї–Њ–≤. –Э–∞—Б—В—А–Њ–є–Ї–∞ –њ–∞...Aibek9

ћэ

More from Evgeniy Mironov (6)

–§–∞–є–ї–Њ–≤—Л–µ —Б–Є—Б—В–µ–Љ—Л

–§–∞–є–ї–Њ–≤—Л–µ —Б–Є—Б—В–µ–Љ—ЛEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –Њ—Б–љ–Њ–≤—Л –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ –Є —Д–∞–є–ї–Њ–≤—Л—Е —Б–Є—Б—В–µ–Љ, –≤–Ї–ї—О—З–∞—П —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –і–Њ–ї–≥–Њ–≤—А–µ–Љ–µ–љ–љ–Њ–Љ—Г —Е—А–∞–љ–Є–ї–Є—Й—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —Б—В—А—Г–Ї—В—Г—А—Г —Д–∞–є–ї–Њ–≤ –Є –Ї–∞—В–∞–ї–Њ–≥–Њ–≤, –Њ–њ–µ—А–∞—Ж–Є–Є —Б –љ–Є–Љ–Є, –∞ —В–∞–Ї–ґ–µ —А–∞–Ј–ї–Є—З–љ—Л–µ —В–Є–њ—Л —Д–∞–є–ї–Њ–≤—Л—Е —Б–Є—Б—В–µ–Љ. –Ґ–∞–Ї–ґ–µ –Ј–∞—В—А–∞–≥–Є–≤–∞—О—В—Б—П –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є —Д–∞–є–ї–Њ–≤–Њ–є —Б–Є—Б—В–µ–Љ—Л, –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ—Б—В—М –Є –≤–Њ–њ—А–Њ—Б—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Т–Ї–ї—О—З–µ–љ—Л –і–µ—В–∞–ї–Є –Њ Unix, —В–∞–Ї–Є–µ –Ї–∞–Ї –≤–Є—А—В—Г–∞–ї—М–љ–∞—П —Д–∞–є–ї–Њ–≤–∞—П —Б–Є—Б—В–µ–Љ–∞ (VFS) –Є –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є —Б—В—А—Г–Ї—В—Г—А—Л —Г–Ј–ї–Њ–≤ —Д–∞–є–ї–Њ–≤–Њ–є —Б–Є—Б—В–µ–Љ—Л ext3.–Т–Є—А—В—Г–∞–ї—М–љ–∞—П –њ–∞–Љ—П—В—М

–Т–Є—А—В—Г–∞–ї—М–љ–∞—П –њ–∞–Љ—П—В—МEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–±—Б—Г–ґ–і–∞–µ—В —А–∞–±–Њ—В—Г —Б –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –њ–∞–Љ—П—В—М—О –≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е, –≤–Ї–ї—О—З–∞—П –Њ—Б–љ–Њ–≤–љ—Л–µ –њ—А–Њ–±–ї–µ–Љ—Л –Є –Љ–µ—В–Њ–і—Л —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–∞–Љ—П—В—М—О. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –∞–ї–≥–Њ—А–Є—В–Љ—Л –Ј–∞–Љ–µ—Й–µ–љ–Є—П —Б—В—А–∞–љ–Є—Ж –Є –Є—Е –Љ–Њ–і–Є—Д–Є–Ї–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї FIFO, LRU –Є '–≤—В–Њ—А–Њ–є —И–∞–љ—Б'. –Ґ–∞–Ї–ґ–µ —Г–њ–Њ–Љ–Є–љ–∞—О—В—Б—П –њ–Њ–і—Е–Њ–і—Л –Ї —Г–њ—А–∞–≤–ї–µ–љ–Є—О –Љ–љ–Њ–≥–Њ–≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –њ–∞–Љ—П—В—М—О –Є —Б—В—А–∞—В–µ–≥–Є–Є –Є–љ–Є—Ж–Є–∞–ї–Є–Ј–∞—Ж–Є–Є –њ–Њ–і–Ї–∞—З–Ї–Є —Б—В—А–∞–љ–Є—Ж.–†–∞–±–Њ—В–∞ —Б –њ–∞–Љ—П—В—М—О. –Р–ї–ї–Њ–Ї–∞—В–Њ—А—Л

–†–∞–±–Њ—В–∞ —Б –њ–∞–Љ—П—В—М—О. –Р–ї–ї–Њ–Ї–∞—В–Њ—А—ЛEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –њ–∞–Љ—П—В—М—О –≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е, –≤–Ї–ї—О—З–∞—П –∞–ї–ї–Њ–Ї–∞—Ж–Є—О –Є –Њ—Б–≤–Њ–±–Њ–ґ–і–µ–љ–Є–µ –њ–∞–Љ—П—В–Є, –∞ —В–∞–Ї–ґ–µ —А–∞–Ј–ї–Є—З–љ—Л–µ –∞–ї–≥–Њ—А–Є—В–Љ—Л –Є –њ–Њ–і—Е–Њ–і—Л –Ї —А–∞—Б–њ—А–µ–і–µ–ї–µ–љ–Є—О –њ–∞–Љ—П—В–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї —Б–њ–Є—Б–Њ–Ї —Б–≤–Њ–±–Њ–і–љ—Л—Е —Н–ї–µ–Љ–µ–љ—В–Њ–≤, –∞–ї–ї–Њ–Ї–∞—В–Њ—А—Л –љ–∞ –Њ—Б–љ–Њ–≤–µ —Б—В–µ–њ–µ–љ–Є 2 –Є –∞–ї–≥–Њ—А–Є—В–Љ –і–≤–Њ–є–љ–Є–Ї–Њ–≤. –Ю–±—Б—Г–ґ–і–∞—О—В—Б—П –њ–ї—О—Б—Л –Є –Љ–Є–љ—Г—Б—Л –Ї–∞–ґ–і–Њ–≥–Њ –Љ–µ—В–Њ–і–∞, –∞ —В–∞–Ї–ґ–µ —Б—В—А–∞—В–µ–≥–Є–Є –Њ—В—Б–ї–µ–ґ–Є–≤–∞–љ–Є—П —Б–≤–Њ–±–Њ–і–љ–Њ–є –њ–∞–Љ—П—В–Є –Є –њ–Њ–≤—Л—И–µ–љ–Є—П —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В–Є —А–∞–±–Њ—В—Л –∞–ї–ї–Њ–Ї–∞—В–Њ—А–Њ–≤. –Ю—Б–Њ–±–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ —Г–і–µ–ї—П–µ—В—Б—П –њ—А–Њ–±–ї–µ–Љ–∞–Љ —Д—А–∞–≥–Љ–µ–љ—В–∞—Ж–Є–Є –њ–∞–Љ—П—В–Є –Є —А–∞–Ј–ї–Є—З–љ—Л–Љ —В–µ—Е–љ–Є–Ї–∞–Љ, –љ–∞–њ—А–∞–≤–ї–µ–љ–љ—Л–Љ –љ–∞ –µ–µ —Б–љ–Є–ґ–µ–љ–Є–µ.–Я—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–Є. –Я–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ –Є –≤–Ј–∞–Є–Љ–Њ–±–ї–Њ–Ї–Є—А–Њ–≤–Ї–Є

–Я—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–Є. –Я–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ –Є –≤–Ј–∞–Є–Љ–Њ–±–ї–Њ–Ї–Є—А–Њ–≤–Ї–ЄEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ—Е–≤–∞—В—Л–≤–∞–µ—В —В–µ–Љ—Л –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –≤–Ї–ї—О—З–∞—П –њ—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–Є, –≤–Ј–∞–Є–Љ–Њ–±–ї–Њ–Ї–Є—А–Њ–≤–Ї–Є –Є –њ–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ. –Ю–љ –њ–Њ–і—А–Њ–±–љ–Њ –Њ–њ–Є—Б—Л–≤–∞–µ—В —Г—Б–ї–Њ–≤–Є—П –≤–Њ–Ј–љ–Є–Ї–љ–Њ–≤–µ–љ–Є—П –≤–Ј–∞–Є–Љ–Њ–±–ї–Њ–Ї–Є—А–Њ–≤–Њ–Ї, –Љ–µ—В–Њ–і—Л –Є—Е –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—П –Є –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є—П, –∞ —В–∞–Ї–ґ–µ —А–∞–Ј–ї–Є—З–љ—Л–µ —Б–њ–Њ—Б–Њ–±—Л –њ–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є—П –њ—А–Њ—Ж–µ—Б—Б–Њ–≤ –≤ —А–∞–Ј–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е. –Т–Ї–ї—О—З–∞–µ—В –∞–ї–≥–Њ—А–Є—В–Љ—Л, —В–∞–Ї–Є–µ –Ї–∞–Ї –∞–ї–≥–Њ—А–Є—В–Љ –±–∞–љ–Ї–Є—А–∞ –Є –Љ–µ—В–Њ–і—Л –њ–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є—П —А–µ–∞–ї—М–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є, —Б –њ—А–Є–Љ–µ—А–∞–Љ–Є –Є —Е–∞—А–∞–Ї—В–µ—А–Є—Б—В–Є–Ї–∞–Љ–Є.–Я—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–Є

–Я—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–ЄEvgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –Њ–њ–Є—Б—Л–≤–∞–µ—В –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л, –∞–Ї—Ж–µ–љ—В–Є—А—Г—П –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ –њ—А–Њ—Ж–µ—Б—Б–∞—Е –Є –њ–Њ—В–Њ–Ї–∞—Е, –Є—Е –Є–µ—А–∞—А—Е–Є–Є, —Б–Њ—Б—В–Њ—П–љ–Є—П—Е –Є –Љ–µ—Е–∞–љ–Є–Ј–Љ–∞—Е —Г–њ—А–∞–≤–ї–µ–љ–Є—П. –†–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—О—В—Б—П –Њ—В–ї–Є—З–Є—П –≤ —Б–Њ–Ј–і–∞–љ–Є–Є –њ—А–Њ—Ж–µ—Б—Б–Њ–≤ –Љ–µ–ґ–і—Г Unix –Є Windows, –∞ —В–∞–Ї–ґ–µ —Б—В—А–∞—В–µ–≥–Є–Є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –њ–Њ—В–Њ–Ї–Њ–≤ –Є –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є–µ –Љ–µ–ґ–і—Г –њ—А–Њ—Ж–µ—Б—Б–∞–Љ–Є –і–ї—П —Г—Б—В—А–∞–љ–µ–љ–Є—П —Б–Њ—Б—В—П–Ј–∞—В–µ–ї—М–љ—Л—Е —Б–Є—В—Г–∞—Ж–Є–є. –Ю—Б–љ–Њ–≤–љ—Л–µ —В–µ–Љ—Л –≤–Ї–ї—О—З–∞—О—В –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –њ—А–µ—А—Л–≤–∞–љ–Є—П, –Љ–љ–Њ–≥–Њ–Ј–∞–і–∞—З–љ–Њ—Б—В—М, –∞ —В–∞–Ї–ґ–µ –Љ–µ—В–Њ–і—Л —Б–Є–љ—Е—А–Њ–љ–Є–Ј–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї —Б–µ–Љ–∞—Д–Њ—А—Л –Є –Љ—М—О—В–µ–Ї—Б—Л.–Т–≤–µ–і–µ–љ–Є–µ –≤ –Ї—Г—А—Б –Ю–°

–Т–≤–µ–і–µ–љ–Є–µ –≤ –Ї—Г—А—Б –Ю–°Evgeniy Mironov

ћэ

–Ф–Њ–Ї—Г–Љ–µ–љ—В –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В –≤–≤–µ–і–µ–љ–Є–µ –≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –Є –∞–њ–њ–∞—А–∞—В–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ, –≤–Ї–ї—О—З–∞—П –±–∞–Ј–Њ–≤—Л–µ —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї —Б–ї—Г—И–∞—В–µ–ї—П–Љ, —В–∞–Ї–Є–µ –Ї–∞–Ї –Ј–љ–∞–љ–Є–µ –Ю–° Microsoft Windows 7 –Є–ї–Є Ubuntu –Є —П–Ј—Л–Ї–Њ–≤ –°/–°++. –Ю–љ –Њ—Е–≤–∞—В—Л–≤–∞–µ—В —А–∞–Ј–≤–Є—В–Є–µ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ –Њ—В –њ–µ—А–≤—Л—Е –њ–Њ–Ї–Њ–ї–µ–љ–Є–є –і–Њ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л—Е, –∞ —В–∞–Ї–ґ–µ –Є—Е —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї—М–љ—Л–µ —Е–∞—А–∞–Ї—В–µ—А–Є—Б—В–Є–Ї–Є –Є –Ї–ї–∞—Б—Б–Є—Д–Є–Ї–∞—Ж–Є–Є. –Т –і–Њ–Ї—Г–Љ–µ–љ—В–µ —В–∞–Ї–ґ–µ –љ–∞—И–ї–Є –Њ—В—А–∞–ґ–µ–љ–Є–µ –∞—А—Е–Є—В–µ–Ї—В—Г—А–љ—Л–µ –Ї–Њ–љ—Ж–µ–њ—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –Љ–Њ–љ–Њ–ї–Є—В–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л, –Љ–љ–Њ–≥–Њ—Г—А–Њ–≤–љ–µ–≤—Л–µ —Б–Є—Б—В–µ–Љ—Л –Є –Ї–ї–Є–µ–љ—В-—Б–µ—А–≤–µ—А–љ–∞—П –Љ–Њ–і–µ–ї—М.–Я—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–Є. –Я–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ –Є –≤–Ј–∞–Є–Љ–Њ–±–ї–Њ–Ї–Є—А–Њ–≤–Ї–Є

–Я—А–Њ—Ж–µ—Б—Б—Л –Є –њ–Њ—В–Њ–Ї–Є. –Я–ї–∞–љ–Є—А–Њ–≤–∞–љ–Є–µ –Є –≤–Ј–∞–Є–Љ–Њ–±–ї–Њ–Ї–Є—А–Њ–≤–Ї–ЄEvgeniy Mironov

ћэ

Ad

–С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –Ю–°

- 2. –Я—А–∞–≤–Є–ї–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є 1. –Ч–∞—Й–Є—Й–∞—О—Й–µ–Љ—Г—Б—П –њ—А–Є—Е–Њ–і–Є—В—М—Б—П –Њ—Е—А–∞–љ—П—В—М—Б—П –≤—Б–µ —Б–ї–∞–±—Л–µ –Љ–µ—Б—В–∞, –∞ –љ–∞–њ–∞–і–∞—О—Й–µ–Љ—Г –і–Њ—Б—В–∞—В–Њ—З–љ–Њ –≤—Л–±—А–∞—В—М –Њ–і–љ–Њ 2. –Ч–∞—Й–Є—Й–∞—О—Й–Є–є—Б—П –≥–Њ—В–Њ–≤–Є—В—М—Б—П –Њ—В—А–∞–Ј–Є—В—М –≤—Б–µ –Є–Ј–≤–µ—Б—В–љ—Л–µ –∞—В–∞–Ї–Є, –∞ –љ–∞–њ–∞–і–∞—О—Й–Є–є –Љ–Њ–ґ–µ—В –њ—А–Є–і—Г–Љ–∞—В—М –љ–Њ–≤—Л–µ –Љ–µ—В–Њ–і–Є–Ї–Є –≤–Ј–ї–Њ–Љ–∞ 3. –Ю–±–Њ—А–Њ–љ—Г –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –і–µ—А–ґ–∞—В—М –≤—Б–µ–≥–і–∞, –∞ —Г–і–∞—А –≤–Њ–Ј–Љ–Њ–ґ–µ–љ –Ї–Њ–≥–і–∞ —Г–≥–Њ–і–љ–Њ 4. –Ч–∞—Й–Є—Й–∞—О—Й–µ–Љ—Г –њ—А–Є—Е–Њ–і–Є—В—М—Б—П —Б–Њ–±–ї—О–і–∞—В—М –≤—Б–µ –њ—А–∞–≤–Є–ї–∞, –∞ –љ–∞–њ–∞–і–∞—О—Й–µ–Љ—Г –Љ–Њ–ґ–љ–Њ –≤–µ—Б—В–Є ¬Ђ–Є–≥—А—Г –љ–µ –њ–Њ –њ—А–∞–≤–Є–ї–∞–Љ¬ї

- 3. –Ч–∞–і–∞—З–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є 1. –Ъ–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В—М –і–∞–љ–љ—Л—Е 2. –¶–µ–ї–Њ—Б—В–љ–Њ—Б—В—М –і–∞–љ–љ—Л—Е 3. –†–∞–±–Њ—В–Њ—Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М —Б–Є—Б—В–µ–Љ—Л 4. –Ш—Б–Ї–ї—О—З–µ–љ–Є–µ –њ–Њ—Б—В–Њ—А–Њ–љ–љ–µ–≥–Њ –і–Њ—Б—В—Г–њ–∞

- 4. –Ъ–∞—В–µ–≥–Њ—А–Є–Є –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤ 1. –Я—А–∞–Ј–і–љ–Њ–µ –ї—О–±–Њ–њ—Л—В—Б—В–≤–Њ 2. –®–њ–Є–Њ–љ–∞–ґ –≤–љ—Г—В—А–Є –Ї–Њ–ї–ї–µ–Ї—В–Є–≤–∞ 3. –Р—В–∞–Ї–Є —Б —Ж–µ–ї—М—О –Њ–±–Њ–≥–∞—Й–µ–љ–Є—П 4. –Ъ–Њ–Љ–Љ–µ—А—З–µ—Б–Ї–Є–є –Є–ї–Є –≤–Њ–µ–љ–љ—Л–є —И–њ–Є–Њ–љ–∞–ґ

- 5. –Ъ—А–∞—В–Ї–Є–є —Б–њ–Є—Б–Њ–Ї –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Є—Е —Б–њ–Њ—Б–Њ–±–Њ–≤ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є 1. –®–Є—Д—А–Њ–≤–∞–љ–Є–µ —Б —Б–µ–Ї—А–µ—В–љ—Л–Љ –Ї–ї—О—З–Њ–Љ 2. –®–Є—Д—А–Њ–≤–∞–љ–Є–µ —Б –Њ—В–Ї—А—Л—В—Л–Љ –Ї–ї—О—З–Њ–Љ 3. –Ю–і–љ–Њ—Б—В–Њ—А–Њ–љ–љ–Є–µ —Д—Г–љ–Ї—Ж–Є–Є 4. –¶–Є—Д—А–Њ–≤–∞—П –њ–Њ–і–њ–Є—Б—М 5. –Ъ—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Є–є –њ—А–Њ—Ж–µ—Б—Б–Њ—А

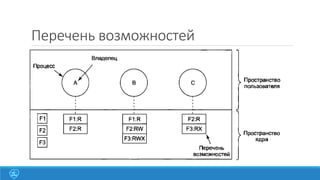

- 6. –Ь–µ—Е–∞–љ–Є–Ј–Љ—Л –Ј–∞—Й–Є—В—Л 1. –Ф–Њ–Љ–µ–љ—Л –Ј–∞—Й–Є—В—Л 2. –°–њ–Є—Б–Ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–Њ—Б—В—Г–њ–Њ–Љ 3. –Я–µ—А–µ—З–µ–љ—М –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–µ–є

- 10. –Ь–љ–Њ–≥–Њ—Г—А–Њ–≤–љ–µ–≤–∞—П –Ј–∞—Й–Є—В–∞ 1. –Ь–Њ–і–µ–ї—М –С–µ–ї–ї–∞ вАУ –Ы–∞ –Я–∞–і—Г–ї—Л 2. –Ь–Њ–і–µ–ї—М –С–Є–±–∞

- 11. –Ь–Њ–і–µ–ї—М –С–µ–ї–ї–∞ вАУ –Ы–∞ –Я–∞–і—Г–ї—Л 1. –Я—А–Њ—Б—В–Њ–µ —Б–≤–Њ–є—Б—В–≤–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є (k -> read(k), read (k-1) вА¶) 2. –°–≤–Њ–є—Б—В–≤–Њ *(k -> write(k), write (k+1)вА¶)

- 12. –Ь–Њ–і–µ–ї—М –С–Є–±–∞ 1. –Я—А–Њ—Б—В–Њ–є –њ—А–Є–љ—Ж–Є–њ —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є (k -> write(k), write(k-1)) 2. –°–≤–Њ–є—Б—В–≤–Њ —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є * (k -> read(k), read(k+1), вА¶)

- 13. –°–Њ–Ї—А—Л—В–Є–µ –њ–µ—А–µ–і–∞—З–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є 1. –Ґ–∞–є–љ—Л–є –Ї–∞–љ–∞–ї 2. –°—В–µ–≥–∞–љ–Њ–≥—А–∞—Д–Є—П

- 14. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П 1. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –њ–∞—А–Њ–ї–µ–є salt, –Њ–і–љ–Њ—А–∞–Ј–Њ–≤—Л–µ –њ–∞—А–Њ–ї–Є 2. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ —Д–Є–Ј–Є—З–µ—Б–Ї–Њ–≥–Њ –Њ–±—К–µ–Ї—В–∞ 3. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –њ–Њ –±–Є–Њ–Љ–µ—В—А–Є—З–µ—Б–Ї–Є–Љ –і–∞–љ–љ—Л–Љ

- 15. –°—Г—Й–µ—Б—В–≤—Г—О—Й–Є–µ –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є 1. –С–∞–Ј–Њ–≤–∞—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П 2. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –љ–∞ –Њ—Б–љ–Њ–≤–µ —Е–µ—И–∞ 3. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –љ–∞ –Њ—Б–љ–Њ–≤–µ —Д–Њ—А–Љ 4. Microsoft passport 5. OAuth 6. Kerberos 7. вА¶

- 16. –Р—В–∞–Ї–Є ¬Ђ–Є–Ј–љ—Г—В—А–Є¬ї 1. –Ы–Њ–≥–Є—З–µ—Б–Ї–Є–µ –±–Њ–Љ–±—Л 2. –Ы–∞–Ј–µ–є–Ї–Є 3. –§–∞–ї—М—Б–Є—Д–Є–Ї–∞—Ж–Є—П –≤—Е–Њ–і–∞ –≤ —Б–Є—Б—В–µ–Љ—Г

- 17. –Р—В–∞–Ї–Є —В–Є–њ–∞ ¬Ђ–Њ—В–Ї–∞–Ј –≤ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є–Є¬ї (Denial of Service, DoS) 1. –Р—В–∞–Ї–Є, –≤—Л–Ј—Л–≤–∞—О—Й–Є–µ –њ–µ—А–µ–≥—А—Г–Ј–Ї—Г –њ—А–Њ—Ж–µ—Б—Б–Њ—А–∞ 2. –Р—В–∞–Ї–Є, –≤—Л–Ј—Л–≤–∞—О—Й–Є–µ –љ–µ—Е–≤–∞—В–Ї—Г –њ–∞–Љ—П—В–Є 3. –Р—В–∞–Ї–Є, –≤—Л–Ј—Л–≤–∞—О—Й–Є–µ –љ–µ—Е–≤–∞—В–Ї—Г —А–µ—Б—Г—А—Б–Њ–≤ 4. –Р—В–∞–Ї–Є, –≤—Л–Ј—Л–≤–∞—О—Й–Є–µ —Б–љ–Є–ґ–µ–љ–Є–µ –њ—А–Њ–њ—Г—Б–Ї–љ–Њ–є —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В–Є —Б–µ—В–Є

- 18. –Ф–µ—Д–µ–Ї—В—Л –Ї–Њ–і–∞. –Я–µ—А–µ–њ–Њ–ї–љ–µ–љ–Є–µ –±—Г—Д–µ—А–∞ 1. –Я–µ—А–µ–њ–Њ–ї–љ–µ–љ–Є–µ —Б—В–µ–Ї–∞ 2. –Я–µ—А–µ–њ–Њ–ї–љ–µ–љ–Є–µ –±—Г—Д–µ—А–∞ 3. –Ю—И–Є–±–Ї–Є –Є–љ–і–µ–Ї—Б–∞—Ж–Є–Є –Љ–∞—Б—Б–Є–≤–∞ 4. –Э–µ—Б–Њ–≤–њ–∞–і–µ–љ–Є–µ —А–∞–Ј–Љ–µ—А–Њ–≤ ANSI –Є Unicode 5. –Я–µ—А–µ–њ–Њ–ї–љ–µ–љ–Є–µ —Ж–µ–ї–Њ—З–Є—Б–ї–µ–љ–љ—Л—Е –Ј–љ–∞—З–µ–љ–Є–є

- 19. –Ф–µ—Д–µ–Ї—В—Л –Ї–Њ–і–∞. –Ш–љ—К–µ–Ї—Ж–Є–Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Ї–Њ–і–∞ 1. SQL 2. Acm 3. Bash, shell, cmd

- 20. –Ф–µ—Д–µ–Ї—В—Л –Ї–Њ–і–∞. –Ф–∞–љ–љ—Л–µ –Є –Ї–Њ–і —А–∞–Ј–Љ–µ—Й–∞—О—В –Њ—В–і–µ–ї—М–љ–Њ 1. –Т—Л–љ–Њ—Б–Є—В–µ —Б—В—А–Њ–Ї–Є –і–ї—П –ї–Њ–Ї–∞–ї–Є–Ј–∞—Ж–Є–є 2. –Э–µ —А–∞–Ј–Љ–µ—Й–∞—В—М —Б–ї—Г–ґ–µ–±–љ—Л–µ —Б—В—А–Њ–Ї–Є –≤ –Ї–Њ–і–µ

- 21. –Я—А–Њ–≤–µ—А–Ї–∞ –≤—Е–Њ–і–љ—Л—Е –і–∞–љ–љ—Л—Е 1. –°—Г—В—М –њ—А–Њ–±–ї–µ–Љ—Л –≤ –Є–Ј–ї–Є—И–љ–µ–Љ –і–Њ–≤–µ—А–Є–Є 2. –°–Њ–Ј–і–∞–љ–Є–µ –≥—А–∞–љ–Є—Ж—Л –і–Њ–≤–µ—А–µ–љ–љ–Њ–є –Ј–Њ–љ—Л –Є ¬Ђ–Ї–Њ–љ—В—А–Њ–ї—М–љ–Њ-–њ—А–Њ–њ—Г—Б–Ї–љ—Л—Е –њ—Г–љ–Ї—В–Њ–≤¬ї 3. –Я—А–Њ–≤–µ—А–Ї–∞ –Ї–Њ—А—А–µ–Ї—В–љ–Њ—Б—В–Є –і–∞–љ–љ—Л—Е вЧ¶ вЧ¶ вЧ¶ –†–µ–≥—Г–ї—П—А–љ—Л–µ –≤—Л—А–∞–ґ–µ–љ–Є–µ –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —Б–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е —В–Є–њ–Њ–≤ –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —Г–њ—А–∞–≤–ї—П–µ–Љ–Њ–≥–Њ –Ї–Њ–і–∞

- 22. –Т—А–µ–і–Њ–љ–Њ—Б–љ–Њ–µ –Я–Ю 1. –Ґ—А–Њ—П–љ—Б–Ї–Є–є –Ї–Њ–љ—М 2. –Т–Є—А—Г—Б—Л 3. –І–µ—А–≤–Є 4. –Я—А–Њ–≥—А–∞–Љ–Љ—Л-—И–њ–Є–Њ–љ—Л 5. –†—Г—В–Ї–Є—В—Л

- 23. –Т–Є—А—Г—Б—Л 1. –Т–Є—А—Г—Б—Л-–Ї–Њ–Љ–њ–∞–љ—М–Њ–љ—Л 2. –Т–Є—А—Г—Б—Л, –Ј–∞—А–∞–ґ–∞—О—Й–Є–µ –Є—Б–њ–Њ–ї–љ—П–µ–Љ—Л–µ —Д–∞–є–ї—Л 3. –†–µ–Ј–Є–і–µ–љ—В–љ—Л–µ –≤–Є—А—Г—Б—Л 4. –Т–Є—А—Г—Б—Л, –њ–Њ—А–∞–ґ–∞—О—Й–Є–µ –Ј–∞–≥—А—Г–Ј–Њ—З–љ—Л–є —Б–µ–Ї—В–Њ—А 5. –Т–Є—А—Г—Б—Л –і—А–∞–є–≤–µ—А–Њ–≤ —Г—Б—В—А–Њ–є—Б—В–≤ 6. –Ь–∞–Ї—А–Њ–≤–Є—А—Г—Б—Л 7. –Т–Є—А—Г—Б—Л –Є—Б—Е–Њ–і–љ–Њ–≥–Њ –Ї–Њ–і–∞

- 24. –Ф–µ–є—Б—В–≤–Є—П, –њ—А–µ–і–њ—А–Є–љ–Є–Љ–∞–µ–Љ—Л–µ –њ—А–Њ–≥—А–∞–Љ–Љ–Њ–є-—И–њ–Є–Њ–љ–Њ–Љ 1. –Ш–Ј–Љ–µ–љ–µ–љ–Є–µ –љ–∞—Б—В—А–Њ–µ–Ї –±—А–∞—Г–Ј–µ—А–∞ 2. –Ш–Ј–Љ–µ–љ–µ–љ–Є–µ —Б—В–∞–љ–і–∞—А—В–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П 3. –У–µ–љ–µ—А–∞—Ж–Є—П —А–µ–Ї–ї–∞–Љ—Л 4. –°–±–Њ—А –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є

- 25. –†—Г—В–Ї–Є—В—Л (—Б–Ї—А—Л—В–Є–µ –њ—А–Є—Б—Г—В—Б—В–≤–Є—П) 1. –†—Г—В–Ї–Є—В—Л –≤–Њ –≤—Б—В—А–Њ–µ–љ–љ–Њ–Љ –Я–Ю 2. –†—Г—В–Ї–Є—В—Л-–≥–Є–њ–µ—А–≤–Є–Ј–Њ—А—Л 3. –†—Г—В–Ї–Є—В—Л –≤ —П–і—А–µ 4. –†—Г—В–Ї–Є—В—Л –≤ –±–Є–±–ї–Є–Њ—В–µ–Ї–∞—Е 5. –†—Г—В–Ї–Є—В—Л –≤ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П—Е

- 26. –°—А–µ–і—Б—В–≤–∞ –Ј–∞—Й–Є—В—Л 1. –С—А–∞–љ–і–Љ–∞—Г—Н—А—Л 2. –Р–љ—В–Є–≤–Є—А—Г—Б–љ—Л–µ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є вЧ¶ –Я—А–Њ–≥—А–∞–Љ–Љ—Л –њ–Њ–Є—Б–Ї–∞ –≤–Є—А—Г—Б–Њ–≤ –Я–Њ–ї–Є–Љ–Њ—А—Д–љ—Л–µ –≤–Є—А—Г—Б—Л вЧ¶ вЧ¶ вЧ¶ –Я—А–Њ–≥—А–∞–Љ–Љ—Л –њ—А–Њ–≤–µ—А–Ї–Є —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є —Д–∞–є–ї–Њ–≤ –Я—А–Њ–≥—А–∞–Љ–Љ—Л, –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г—О—Й–Є–µ –њ–Њ–≤–µ–і–µ–љ–Є–µ –Ъ–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞–љ–Є–µ –љ–∞ –Њ—Б–љ–Њ–≤–µ –Љ–Њ–і–µ–ї–Є 3. –≠–ї–µ–Ї—В—А–Њ–љ–љ–∞—П –њ–Њ–і–њ–Є—Б—М –і–≤–Њ–Є—З–љ—Л—Е —Д–∞–є–ї–Њ–≤ 4. –Я–µ—Б–Њ—З–љ–Є—Ж—Л