–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –ě—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź

Download as pptx, pdf0 likes410 views

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ļ–į—Ā–į–Ķ—ā—Ā—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č –ĺ—ā –≤—Ä–Ķ–ī–Ĺ—č—Ö –≤–ĺ–∑–ī–Ķ–Ļ—Ā—ā–≤–ł–Ļ. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ľ–Ķ—ā–ĺ–ī—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, —ā–į–ļ–ł–Ķ –ļ–į–ļ —Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ—č–Ķ –ł –į—Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ—č–Ķ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ—č, –į —ā–į–ļ–∂–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł –ł –į—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł. –Ę–į–ļ–∂–Ķ –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā—Ā—Ź —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ VPN, –Ķ–≥–ĺ —Ä–ĺ–Ľ—Ć –≤ –∑–į—Č–ł—ā–Ķ –ī–į–Ĺ–Ĺ—č—Ö –ł —É–≥—Ä–ĺ–∑—č, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č–Ķ —Ā –Ķ–≥–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ–ľ.

1 of 15

Downloaded 21 times

Ad

Recommended

–ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. I psec, ssl, web

–ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. I psec, ssl, webNataliya Sobaka

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ IPsec, TLS –ł SSL, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į—é—ā –∑–į—Č–ł—ā—É –ī–į–Ĺ–Ĺ—č—Ö –≤ —Ā–Ķ—ā–ł. –ě–Ņ–ł—Ā—č–≤–į–Ķ—ā—Ā—Ź –į—Ä—Ö–ł—ā–Ķ–ļ—ā—É—Ä–į IPsec, –Ķ–≥–ĺ –ļ–ĺ–ľ–Ņ–ĺ–Ĺ–Ķ–Ĺ—ā—č –ł —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –ľ–Ķ—ā–ĺ–ī—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, –į —ā–į–ļ–∂–Ķ –ľ–Ķ—Ä—č –Ņ–ĺ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä–ĺ–≤, –≤–ļ–Ľ—é—á–į—Ź –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č–Ķ —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź –ł –∑–į—Č–ł—ā—É –ĺ—ā —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā–Ķ–Ļ, —ā–į–ļ–ł—Ö –ļ–į–ļ SQL-–ł–Ĺ—ä–Ķ–ļ—Ü–ł–ł –ł XSS. –ě–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –≤–į–∂–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –Ņ—Ä–ĺ–Ķ–ļ—ā–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ—č—Ö –≤–Ķ–Ī-—Ā–į–Ļ—ā–ĺ–≤ –ł –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–ł —Ā–Ķ—Ä–≤–Ķ—Ä–Ĺ—č—Ö —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–Ļ –ī–Ľ—Ź –ľ–ł–Ĺ–ł–ľ–ł–∑–į—Ü–ł–ł —Ä–ł—Ā–ļ–ĺ–≤ –į—ā–į–ļ.–∑–į—Č–ł—ā–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł

–∑–į—Č–ł—ā–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł–ē–Ľ–Ķ–Ĺ–į –ö–Ľ—é—á–Ķ–≤–į

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –≤–ļ–Ľ—é—á–į—Ź –≤–ł–ī—č —É–≥—Ä–ĺ–∑ –ī–Ľ—Ź —Ü–ł—Ą—Ä–ĺ–≤–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ļ—Ä–į–∂–į –ł —É–Ĺ–ł—á—ā–ĺ–∂–Ķ–Ĺ–ł–Ķ –ī–į–Ĺ–Ĺ—č—Ö. –ě–Ĺ –Ņ–Ķ—Ä–Ķ—á–ł—Ā–Ľ—Ź–Ķ—ā –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č, –≤–ļ–Ľ—é—á–į—Ź —Ą–ł–∑–ł—á–Ķ—Ā–ļ–ł–Ķ, –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ –ł –ł–Ĺ–∂–Ķ–Ĺ–Ķ—Ä–Ĺ–ĺ-—ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ —Ā—Ä–Ķ–ī—Ā—ā–≤–į, –į —ā–į–ļ–∂–Ķ –Ņ—Ä–į–≤–ĺ–≤—č–Ķ –Ĺ–ĺ—Ä–ľ—č —ć–Ņ–ł–∑–ĺ–ī—č. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ľ–Ķ—ā–ĺ–ī—č –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ĺ–Ļ –∑–į—Č–ł—ā—č –ł –∑–į—Č–ł—ā—č –ĺ—ā –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č—Ö –≤–ł—Ä—É—Ā–ĺ–≤.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆNataDruzhinina

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –Ņ–ĺ–Ĺ—Ź—ā–ł–Ķ –ł —Ü–Ķ–Ľ–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ —Ā—ā–į–Ĺ–ī–į—Ä—ā–Ĺ—č–Ķ –ľ–ĺ–ī–Ķ–Ľ–ł –ł –Ī–į–∑–ĺ–≤—č–Ķ —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł—Ź –ļ –∑–į—Č–ł—ā–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –ě–Ņ–ł—Ā—č–≤–į—é—ā—Ā—Ź –ī–Ķ–Ļ—Ā—ā–≤–ł—Ź, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ľ–ĺ–≥—É—ā —É–≥—Ä–ĺ–∂–į—ā—Ć –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ļ –ī–ĺ—Ā—ā—É–Ņ, –≤–ł—Ä—É—Ā—č –ł —Ā–Ņ–į–ľ. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź —É–≥—Ä–ĺ–∑—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –ł—Ö –ļ–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź —Ā–ł—Ā—ā–Ķ–ľ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł.–Ľ–Ķ–ļ—Ü–ł—Ź 1 –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź –ļ–Ī

–Ľ–Ķ–ļ—Ü–ł—Ź 1 –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź –ļ–Īnikolaeva-tatiana

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ļ–ĺ–Ĺ—Ü–Ķ–Ņ—Ü–ł—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –ļ–į—ā–Ķ–≥–ĺ—Ä–ł–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ķ–Ķ –∑–į—Č–ł—ā—č. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –Ņ—Ä–į–≤–ĺ–≤—č–ľ –į—Ā–Ņ–Ķ–ļ—ā–į–ľ, –≤–ļ–Ľ—é—á–į—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ĺ–į—Ü–ł–ĺ–Ĺ–į–Ľ—Ć–Ĺ—č—Ö –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā–ĺ–≤ –ł –∑–į—Č–ł—ā—É —á–į—Ā—ā–Ĺ–ĺ–Ļ –∂–ł–∑–Ĺ–ł. –ü—Ä–ł–≤–Ķ–ī–Ķ–Ĺ—č –ļ–Ľ—é—á–Ķ–≤—č–Ķ –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –ł –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ –Ņ–ĺ–ī—Ö–ĺ–ī—č –ļ –Ķ–Ķ —Ä–Ķ–į–Ľ–ł–∑–į—Ü–ł–ł.–Ľ–Ķ–ļ—Ü–ł—Ź 15

–Ľ–Ķ–ļ—Ü–ł—Ź 15Gulnaz Shakirova

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –≤–ļ–Ľ—é—á–į–Ķ—ā –≤ —Ā–Ķ–Ī—Ź –Ľ–Ķ–ļ—Ü–ł—é –ĺ –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł–ł –ł –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č—Ö –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ–į—Ö –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –ĺ—Ö–≤–į—ā—č–≤–į—Ź —ā–į–ļ–ł–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź, –ļ–į–ļ —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā—Ć, —Ä–ł—Ā–ļ –ł –Ņ–ĺ–Ľ–ł—ā–ł–ļ–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –ě–Ņ–ł—Ā—č–≤–į—é—ā—Ā—Ź –į–Ľ–≥–ĺ—Ä–ł—ā–ľ—č —Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–≥–ĺ –ł –į—Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–≥–ĺ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, —Ö—ć—ą-—Ą—É–Ĺ–ļ—Ü–ł–ł –ł –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ—č –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ. –Ę–į–ļ–∂–Ķ –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā—Ć –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ–ĺ–≥–ĺ –Ņ–ĺ–ī—Ö–ĺ–ī–į –ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –ĺ—Ā–ĺ–∑–Ĺ–į–Ĺ–ł—Ź —Ā–ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ–≥–ĺ –ļ–ĺ–Ĺ—ā–Ķ–ļ—Ā—ā–į –Ņ—Ä–ł —Ä–į–∑—Ä–į–Ī–ĺ—ā–ļ–Ķ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.–ě—ā–≤–Ķ—ā—č

–ě—ā–≤–Ķ—ā—čLena Jermakova

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –∑–Ĺ–į—á–ł–ľ–ĺ—Ā—ā—Ć –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į—Ź, —á—ā–ĺ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—Ź —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź —Ü–Ķ–Ĺ–Ĺ—č–ľ –į–ļ—ā–ł–≤–ĺ–ľ, –ł –Ķ–Ķ —É—ā–Ķ—á–ļ–į –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć –ĺ–Ņ–į—Ā–Ĺ–į. –ě–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –≤–ł–ī—č —É–≥—Ä–ĺ–∑ –ī–Ľ—Ź —Ü–ł—Ą—Ä–ĺ–≤–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –∑–į—Č–ł—ā—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ—č–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ—č –ł —ą–ł—Ą—Ä–ĺ–≤–į–Ľ—Ć–Ĺ—č–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č, –į —ā–į–ļ–∂–Ķ –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –ľ–Ķ—Ä –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ —ą–ļ–ĺ–Ľ—Ć–Ĺ—č—Ö –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č—Ö –ļ–Ľ–į—Ā—Ā–į—Ö. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā—Ā—Ź —Ä–ĺ–Ľ—Ć —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ņ–ĺ–ī–Ņ–ł—Ā–ł –≤ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–ł –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–ĺ–≤ –ł –į–≤—ā–ĺ—Ä—Ā—ā–≤–į.Security3 aut

Security3 autKomilbek

Őż

–Ē–ĺ–ļ–Ľ–į–ī –ļ–į—Ā–į–Ķ—ā—Ā—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ĺ–į –Ņ—Ä–Ķ–ī–Ņ—Ä–ł—Ź—ā–ł—Ź—Ö, —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—Ź —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –ľ–Ķ—ā–ĺ–ī—č –į—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ī–Ķ—Ü–Ķ–Ĺ—ā—Ä–į–Ľ–ł–∑–ĺ–≤–į–Ĺ–Ĺ—č–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č –ł –ĺ–ī–Ĺ–ĺ—Ä–į–∑–ĺ–≤—č–Ķ –Ņ–į—Ä–ĺ–Ľ–ł. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł—é –ľ–Ĺ–ĺ–≥–ĺ—Ä–į–∑–ĺ–≤—č—Ö –Ņ–į—Ä–ĺ–Ľ–Ķ–Ļ, –į —ā–į–ļ–∂–Ķ –į—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł –Ĺ–į –ĺ—Ā–Ĺ–ĺ–≤–Ķ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤, –≥–į—Ä–į–Ĺ—ā–ł—Ä—É—é—Č–ł—Ö —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–ł–Ķ –ĺ—ā–ļ—Ä—č—ā–ĺ–≥–ĺ –ļ–Ľ—é—á–į –Ķ–≥–ĺ –≤–Ľ–į–ī–Ķ–Ľ—Ć—Ü—É. –Ę–į–ļ–∂–Ķ –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā—Ā—Ź —Ā—Ö–Ķ–ľ–į —Ą–ĺ—Ä–ľ–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź —Ü–ł—Ą—Ä–ĺ–≤–ĺ–Ļ –Ņ–ĺ–ī–Ņ–ł—Ā–ł –ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –į—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č—Ö –ļ–ĺ–ī–ĺ–≤.—ā—Č–ĺ–Ņ–≥—Ā—ā—Ä–ĺ—Ā–į–ĺ–Ņ—Ä–į–ī–Ņ—Ä–ĺ

—ā—Č–ĺ–Ņ–≥—Ā—ā—Ä–ĺ—Ā–į–ĺ–Ņ—Ä–į–ī–Ņ—Ä–ĺElena Nazarova

Őż

–ö—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—Ź ‚ÄĒ —ć—ā–ĺ –Ĺ–į—É–ļ–į –ĺ –ľ–į—ā–Ķ–ľ–į—ā–ł—á–Ķ—Ā–ļ–ł—Ö –ľ–Ķ—ā–ĺ–ī–į—Ö –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –≤–ļ–Ľ—é—á–į—Ź –Ņ—Ä–Ķ–ĺ–Ī—Ä–į–∑–ĺ–≤–į–Ĺ–ł–Ķ —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł–Ļ –≤ –Ĺ–Ķ—á–ł—ā–į–Ķ–ľ—É—é —Ą–ĺ—Ä–ľ—É –ł –ĺ–Ī—Ä–į—ā–Ĺ–ĺ. –í –†–ĺ—Ā—Ā–ł–ł –ļ–ĺ–ľ–ľ–Ķ—Ä—á–Ķ—Ā–ļ–į—Ź –ī–Ķ—Ź—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć —Ā –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–ľ–ł —Ā—Ä–Ķ–ī—Ā—ā–≤–į–ľ–ł –Ņ–ĺ–ī–Ľ–Ķ–∂–ł—ā –ĺ–Ī—Ź–∑–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ–ľ—É –Ľ–ł—Ü–Ķ–Ĺ–∑–ł—Ä–ĺ–≤–į–Ĺ–ł—é —Ā 2008 –≥–ĺ–ī–į, –ĺ—Ö–≤–į—ā—č–≤–į—é—Č–Ķ–ľ—É –ł—Ö —Ä–į—Ā–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ–Ķ–Ĺ–ł–Ķ, –ĺ–Ī—Ā–Ľ—É–∂–ł–≤–į–Ĺ–ł–Ķ –ł —É—Ā–Ľ—É–≥–ł –≤ –ĺ–Ī–Ľ–į—Ā—ā–ł —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź. –°–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–Ķ —É–≥—Ä–ĺ–∑—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–ľ –ł—Ā—Ö–ĺ–ī—Ź—ā –ĺ—ā –∑–Ľ–ĺ—É–ľ—č—ą–Ľ–Ķ–Ĺ–Ĺ—č—Ö –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–ĺ–≤, —á—ā–ĺ —ā—Ä–Ķ–Ī—É–Ķ—ā —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ —Ä–į–∑–Ľ–ł—á–Ĺ—č—Ö —Ā—Ą–Ķ—Ä–į—Ö.–ź–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ī–ĺ–Ľ—Ć—ą–ł—Ö –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.

–ź–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ī–ĺ–Ľ—Ć—ą–ł—Ö –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.SelectedPresentations

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–ľ–ł —Ā–ł—Ā—ā–Ķ–ľ–į–ľ–ł –ł —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł—Ź –ļ —Ä–į–∑–Ľ–ł—á–Ĺ—č–ľ –ļ–į—ā–Ķ–≥–ĺ—Ä–ł—Ź–ľ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ, –≤–ļ–Ľ—é—á–į—Ź –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö –ł –ľ–į—Ā—Ā–ĺ–≤—č—Ö. –ě—Ā–ĺ–Ī–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –∑–į—Č–ł—ā–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ł —é—Ä–ł–ī–ł—á–Ķ—Ā–ļ–ĺ–Ļ –∑–Ĺ–į—á–ł–ľ–ĺ—Ā—ā–ł –≤ —Ä–į–ľ–ļ–į—Ö –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ. –í –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–Ķ —ā–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā—Ć —Ä–į–∑–≤–ł—ā–ł—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –ĺ–Ī—É—á–Ķ–Ĺ–ł—Ź –ī–Ľ—Ź —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –Ī–ĺ–Ľ–Ķ–Ķ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī—č –ī–Ľ—Ź –≥—Ä–į–∂–ī–į–Ĺ.Protectinfo present

Protectinfo presentDrofaUral

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ—č, —ā–Ķ—Ä–ľ–ł–Ĺ—č –ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č–Ķ —Ā –∑–į—Č–ł—ā–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā–Ķ. –ě–Ņ–ł—Ā–į–Ĺ—č –ļ–Ľ—é—á–Ķ–≤—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā—Ć, —Ä–ł—Ā–ļ, –į—ā–į–ļ–į –ł –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –≤–ł–ī—č —Ā–Ķ—ā–Ķ–≤—č—Ö –į—ā–į–ļ –ł –ľ–Ķ—ā–ĺ–ī—č –ł—Ö –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł—Ź. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł –ľ–Ķ—Ä—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ľ–Ķ–∂—Ā–Ķ—ā–Ķ–≤—č–Ķ —ć–ļ—Ä–į–Ĺ—č –ł —Ā–ł—Ā—ā–Ķ–ľ—č –ĺ–Ī–Ĺ–į—Ä—É–∂–Ķ–Ĺ–ł—Ź –≤—ā–ĺ—Ä–∂–Ķ–Ĺ–ł–Ļ, –ī–Ľ—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ —Ā–Ķ—ā–Ķ–≤–ĺ–ľ –≤–∑–į–ł–ľ–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł–ł.–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł

–ė–° ¬ę–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ –†–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—ĬĽ

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł

–ė–° ¬ę–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ –†–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—ĬĽ–¶–ł—Ą—Ä–ĺ–≤—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—É—é —Ā–ł—Ā—ā–Ķ–ľ—É '–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ —Ä–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—Ä', –Ņ—Ä–Ķ–ī–Ĺ–į–∑–Ĺ–į—á–Ķ–Ĺ–Ĺ—É—é –ī–Ľ—Ź —Ā–Ī–ĺ—Ä–į –ł –į—É–ī–ł—ā–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –ļ–ĺ–Ĺ—ā–Ķ–ļ—Ā—ā–Ķ —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ—č—Ö –į—É–ļ—Ü–ł–ĺ–Ĺ–ĺ–≤ –ł —Ä–į–∑–ľ–Ķ—Č–Ķ–Ĺ–ł—Ź –∑–į–ļ–į–∑–ĺ–≤. –ě–Ĺ –≤–ļ–Ľ—é—á–į–Ķ—ā –į—Ä—Ö–ł—ā–Ķ–ļ—ā—É—Ä—É —Ā–ł—Ā—ā–Ķ–ľ—č, –Ņ–ĺ–ī—Ā–ł—Ā—ā–Ķ–ľ—č –ī–Ľ—Ź –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ź, –į—É–ī–ł—ā–į –ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –ľ–Ķ—Ä—č –Ņ–ĺ –∑–į—Č–ł—ā–Ķ –ī–į–Ĺ–Ĺ—č—Ö –ł –≤–∑–į–ł–ľ–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł—é —Ā –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ–ł. –°–ł—Ā—ā–Ķ–ľ–į —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É–Ķ—ā 2 –ļ–Ľ–į—Ā—Ā—É –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į–Ķ—ā –∑–į—Č–ł—ā—É –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–Ķ –Ņ—Ä–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł—Ź —ā–ĺ—Ä–≥–ĺ–≤.–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ, –≤–Ĺ–Ķ–ī—Ä—Ź–Ķ–ľ—č—Ö –≤ —Ä–į–ľ–ļ–į—Ö –ė–Ę-–Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ, –≤–Ĺ–Ķ–ī—Ä—Ź–Ķ–ľ—č—Ö –≤ —Ä–į–ľ–ļ–į—Ö –ė–Ę-–Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤Max Shalomovich

Őż

–Ē–ĺ–ļ–Ľ–į–ī –ú–į–ļ—Ā–ł–ľ–į –®–į–Ľ–ĺ–ľ–ĺ–≤–ł—á–į –Ņ–ĺ—Ā–≤—Ź—Č—Ď–Ĺ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ IT-–Ņ—Ä–ĺ–Ķ–ļ—ā–į—Ö –ł –ĺ—Ö–≤–į—ā—č–≤–į–Ķ—ā –ļ–Ľ—é—á–Ķ–≤—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ –∑–į–ī–į—á–ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–Ķ—Ä–ľ–ł–Ĺ–ĺ–Ľ–ĺ–≥–ł—Ź –ł –Ņ—Ä–ł–ľ–Ķ—Ä—č. –í –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –≤–į–∂–Ĺ—č–Ķ —Ā–≤–ĺ–Ļ—Ā—ā–≤–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ĺ—Ā–ĺ–Ī–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ł –∑–į—Č–ł—ā—č –≤ —Ä–į–ľ–ļ–į—Ö –∂–ł–∑–Ĺ–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ —Ü–ł–ļ–Ľ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ. –Ę–į–ļ–∂–Ķ –ĺ—Ā–≤–Ķ—Č–į—é—ā—Ā—Ź –į–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ī–Ľ—Ź –Ī–ł–∑–Ĺ–Ķ—Ā–į, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č–Ķ —Ā –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ–ľ –ī–ĺ—Ā—ā—É–Ņ–į –ļ —Ä–Ķ—Ā—É—Ä—Ā–į–ľ –ł –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć—é –ī–į–Ĺ–Ĺ—č—Ö.–ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć –ĺ–Ī—Č–Ķ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł

–ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć –ĺ–Ī—Č–Ķ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–łtrenders

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć —Ā–ł—Ā—ā–Ķ–ľ—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –ĺ—Ö–≤–į—ā—č–≤–į—Ź —Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–Ķ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ, —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ —Ā –ĺ—ā–ļ—Ä—č—ā—č–ľ –ļ–Ľ—é—á–ĺ–ľ –ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ—É—é —Ü–ł—Ą—Ä–ĺ–≤—É—é –Ņ–ĺ–ī–Ņ–ł—Ā—Ć. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ–į–ľ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, –ł—Ö —Ā—ā–ĺ–Ļ–ļ–ĺ—Ā—ā–ł, –ľ–Ķ—ā–ĺ–ī–į–ľ —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–ľ–ł –ļ–Ľ—é—á–į–ľ–ł –ł –≤–ĺ–∑–ľ–ĺ–∂–Ĺ—č–ľ –į—ā–į–ļ–į–ľ –Ĺ–į —Ā–ł—Ā—ā–Ķ–ľ—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź. –Ę–į–ļ–∂–Ķ –ĺ–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä–į –ĺ—ā–ļ—Ä—č—ā—č—Ö –ļ–Ľ—é—á–Ķ–Ļ –ł –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ—č –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ĺ–Ī–ľ–Ķ–Ĺ–į, —ā–į–ļ–ł–Ķ –ļ–į–ļ SSL –ł IPsec.–ļ—Ä –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

–ļ—Ä –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–łTarakashka

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź–Ķ—ā —Ā–ĺ–Ī–ĺ–Ļ –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ć–Ĺ—É—é —Ä–į–Ī–ĺ—ā—É –ĺ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–ľ–Ķ—Ä—Ü–ł–ł, –≤ –ļ–ĺ—ā–ĺ—Ä–ĺ–Ļ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź —É–≥—Ä–ĺ–∑—č –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ–ľ –Ī–ł–∑–Ĺ–Ķ—Ā–Ķ. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź–ľ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į–ľ —É–≥—Ä–ĺ–∑ –ł –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā–ł –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ–ĺ–≥–ĺ –Ņ–ĺ–ī—Ö–ĺ–ī–į –ļ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –∑–į—Č–ł—ā—č –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā–ĺ–≤ —Ā—É–Ī—ä–Ķ–ļ—ā–ĺ–≤, —É—á–į—Ā—ā–≤—É—é—Č–ł—Ö –≤ –ļ–ĺ–ľ–ľ–Ķ—Ä—á–Ķ—Ā–ļ–ł—Ö —Ā–ī–Ķ–Ľ–ļ–į—Ö —á–Ķ—Ä–Ķ–∑ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā. –Ę–į–ļ–∂–Ķ –ĺ–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –ļ–į—ā–Ķ–≥–ĺ—Ä–ł–ł –ł –ļ–Ľ–į—Ā—Ā—č —Ā—É–Ī—ä–Ķ–ļ—ā–ĺ–≤ —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–ľ–Ķ—Ä—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –ĺ—Ü–Ķ–Ĺ–ļ–ł —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.3 –ļ—É—Ä—Ā

3 –ļ—É—Ä—Ā–í–Ľ–į–ī–ł–ľ–ł—Ä –®–≤–į—Ä—Ü

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–ĺ–≤ –≤ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ–į—Ö, –≤–ļ–Ľ—é—á–į—Ź –ļ–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—é —É–≥—Ä–ĺ–∑ –ł –Ņ–ĺ–ī—Ö–ĺ–ī—č –ļ –ł—Ö –ľ–ł–Ĺ–ł–ľ–ł–∑–į—Ü–ł–ł. –ě–Ņ–ł—Ā–į–Ĺ—č –Ņ—Ä–į–≤–ĺ–≤—č–Ķ –ĺ—Ā–Ĺ–ĺ–≤—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł—Ź –ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–ľ —Ā–ł—Ā—ā–Ķ–ľ–į–ľ –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ĺ—ā –ļ–į–ļ –Ņ—Ä–Ķ–ī–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö, —ā–į–ļ –ł –Ĺ–Ķ–Ņ—Ä–Ķ–ī–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö —É–≥—Ä–ĺ–∑. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –ļ–ĺ–Ĺ—Ü–Ķ–Ņ—Ü–ł–ł, —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –ĺ–Ī—Ä–į–Ī–ĺ—ā–ļ–ł –ł –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ—č–Ķ –ľ–Ķ—Ä—č –∑–į—Č–ł—ā—č –ī–Ľ—Ź —Ā–ł—Ā—ā–Ķ–ľ –ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł.–Ņ—Ä–Ķ–∑–Ķ–Ĺ—ā–į—Ü–ł—Ź1

–Ņ—Ä–Ķ–∑–Ķ–Ĺ—ā–į—Ü–ł—Ź1itsnormal

Őż

–ü—Ä–Ķ–∑–Ķ–Ĺ—ā–į—Ü–ł—Ź —É—á–Ķ–Ĺ–ł—Ü—č 10 ¬ę–į¬Ľ –ļ–Ľ–į—Ā—Ā–į –Į–ī—č–≥–ł–Ĺ–ĺ–Ļ –ú–į—Ä–ł–ł –Ņ–ĺ—Ā–≤—Ź—Č–Ķ–Ĺ–į –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ –†–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ĺ–Ļ –§–Ķ–ī–Ķ—Ä–į—Ü–ł–ł. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ, –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤—č–Ķ, —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—á–Ķ—Ā–ļ–ł–Ķ –ł –ļ–į–ī—Ä–ĺ–≤—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č, –į —ā–į–ļ–∂–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –∑–į–ļ–ĺ–Ĺ–ĺ–ī–į—ā–Ķ–Ľ—Ć–Ĺ—č–Ķ –į–ļ—ā—č –≤ –ī–į–Ĺ–Ĺ–ĺ–Ļ –ĺ–Ī–Ľ–į—Ā—ā–ł. –ě—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ĺ–į–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ī–Ķ—Ź—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –≤–ļ–Ľ—é—á–į—é—ā –≤—č—Ź–≤–Ľ–Ķ–Ĺ–ł–Ķ —É–≥—Ä–ĺ–∑, –∑–į—Č–ł—ā—É –Ņ—Ä–į–≤ –≥—Ä–į–∂–ī–į–Ĺ –ł –ĺ—Ä–≥–į–Ĺ–ĺ–≤ –≤–Ľ–į—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ĺ—ā –Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –≤–ĺ–∑–ī–Ķ–Ļ—Ā—ā–≤–ł–Ļ.–Ľ–Ķ–ļ—Ü–ł—Ź 3.docx

–Ľ–Ķ–ļ—Ü–ł—Ź 3.docxssuser090a572

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –ļ–ĺ–ī–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ–ľ –ĺ–Ī—Č–Ķ—Ā—ā–≤–Ķ, –į —ā–į–ļ–∂–Ķ —Ä–ĺ–Ľ—Ć –ļ—Ä–ł–Ņ—ā–ĺ–Ľ–ĺ–≥–ł–ł –≤ –∑–į—Č–ł—ā–Ķ –ī–į–Ĺ–Ĺ—č—Ö. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź, –ľ–Ķ—ā–ĺ–ī—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, —ā–ł–Ņ—č —ą–ł—Ą—Ä–ĺ–≤ –ł –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č, –≤–ļ–Ľ—é—á–į—Ź –ł—Ö –Ņ—Ä–ł–ľ–Ķ–Ĺ–Ķ–Ĺ–ł–Ķ –ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—á–Ķ—Ā–ļ–ł–Ķ –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č. –Ę–į–ļ–∂–Ķ —É–Ņ–ĺ–ľ–ł–Ĺ–į—é—ā—Ā—Ź —É–≥—Ä–ĺ–∑—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č–Ķ –≤–ł—Ä—É—Ā—č, –ł —Ā—Ä–Ķ–ī—Ā—ā–≤–į –ī–Ľ—Ź –ł—Ö –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł—Ź.–í–≤–ĺ–ī–Ĺ–į—Ź –Ľ–Ķ–ļ—Ü–ł—Ź –Ņ–ĺ –ě–ü–ě–ė–Ď

–í–≤–ĺ–ī–Ĺ–į—Ź –Ľ–Ķ–ļ—Ü–ł—Ź –Ņ–ĺ –ě–ü–ě–ė–Ď–ź–Ľ–Ķ–ļ—Ā–Ķ–Ļ –ö—É—Ä–į–Ľ–Ķ–Ĺ–ļ–ĺ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤—č –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤–ĺ–≥–ĺ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ –†–ĺ—Ā—Ā–ł–ł, –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź—Ź –ļ–Ľ—é—á–Ķ–≤—č–Ķ —ā–Ķ—Ä–ľ–ł–Ĺ—č –ł –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –≤–ł–ī—č –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤—č—Ö –į–ļ—ā–ĺ–≤, —Ä–Ķ–≥—É–Ľ–ł—Ä—É—é—Č–ł—Ö –ī–į–Ĺ–Ĺ—É—é –ĺ–Ī–Ľ–į—Ā—ā—Ć. –ě–Ņ–ł—Ā—č–≤–į—é—ā—Ā—Ź —Ą—É–Ĺ–ļ—Ü–ł–ł –ł –ĺ—Ä–≥–į–Ĺ—č, –ĺ—ā–≤–Ķ—ā—Ā—ā–≤–Ķ–Ĺ–Ĺ—č–Ķ –∑–į –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ—č, –Ĺ–į–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ķ –Ĺ–į –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł–Ķ —É—ā–Ķ—á–ļ–ł –∑–į—Č–ł—Č–į–Ķ–ľ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –≤—č–ī–Ķ–Ľ—Ź–Ķ—ā –≤–į–∂–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤–ĺ–Ļ –Ī–į–∑—č –ł –ĺ—ā–≤–Ķ—ā—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –∑–į –Ĺ–į—Ä—É—ą–Ķ–Ĺ–ł—Ź –≤ —Ā—Ą–Ķ—Ä–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–łTarakashka

Őż

–†–į–Ī–ĺ—ā–į –Ņ–ĺ—Ā–≤—Ź—Č–Ķ–Ĺ–į –Ņ–ĺ–Ĺ—Ź—ā–ł—é –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–ľ–Ķ—Ä—Ü–ł–ł –ł –Ķ–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–ľ —É–≥—Ä–ĺ–∑–į–ľ. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –≤–ł–ī—č —É–≥—Ä–ĺ–∑, —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –ĺ—Ü–Ķ–Ĺ–ļ–ł —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –ľ–Ķ—Ä—č –Ņ–ĺ –ł—Ö –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é. –ź–ļ—Ü–Ķ–Ĺ—ā–ł—Ä—É–Ķ—ā—Ā—Ź –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ –Ĺ–į –≤–∑–į–ł–ľ–ĺ—Ā–≤—Ź–∑–ł —Ą–ł–∑–ł—á–Ķ—Ā–ļ–ĺ–Ļ, —ć–ļ–ĺ–Ĺ–ĺ–ľ–ł—á–Ķ—Ā–ļ–ĺ–Ļ –ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –Ĺ–į —Ä–ł—Ā–ļ–į—Ö, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č—Ö —Ā –≤–ł—Ä—É—Ā–į–ľ–ł, —Ö–į–ļ–Ķ—Ä—Ā–ļ–ł–ľ–ł –į—ā–į–ļ–į–ľ–ł –ł –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł—á–Ķ—Ā—ā–≤–ĺ–ľ.–ß—ā–ĺ —ā–į–ļ–ĺ–Ķ –ł –Ņ–ĺ—á–Ķ–ľ—É –≤–į–∂–Ĺ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć?

–ß—ā–ĺ —ā–į–ļ–ĺ–Ķ –ł –Ņ–ĺ—á–Ķ–ľ—É –≤–į–∂–Ĺ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć?–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –Ķ–Ķ –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł–Ķ, –∑–į–ī–į—á–ł, —É–≥—Ä–ĺ–∑—č –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –ü–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā—Ā—Ź –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł, –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā–ł –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ī–į–Ĺ–Ĺ—č—Ö, –į —ā–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑ –ł —Ā—ā–į—ā–ł—Ā—ā–ł–ļ–į –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č—Ö –Ņ—Ä–Ķ—Ā—ā—É–Ņ–Ľ–Ķ–Ĺ–ł–Ļ. –Ē–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ –ł–∑–Ľ–į–≥–į–Ķ—ā—Ā—Ź –≤–Ľ–ł—Ź–Ĺ–ł–Ķ IT-–ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č –Ĺ–į —Ä–ł—Ā–ļ–ł –ł —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā–ł –≤ —Ā–ł—Ā—ā–Ķ–ľ–į—Ö –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.–Ď–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ī–Ľ—Ź —Ā–į–Ļ—ā–į

–Ď–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ī–Ľ—Ź —Ā–į–Ļ—ā–įMaksym Balaklytskyi

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –ĺ—Ö–≤–į—ā—č–≤–į—Ź —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ –ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö –ł —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ľ–Ķ—ā–ĺ–ī—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ, –Ī–ł–ĺ–ľ–Ķ—ā—Ä–ł—á–Ķ—Ā–ļ–į—Ź –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ–ĺ–≥–ĺ –ü–ě, –į —ā–į–ļ–∂–Ķ –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ł –∑–į—Č–ł—ā—č –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł. –í –∑–į–ļ–Ľ—é—á–Ķ–Ĺ–ł–Ķ –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā—Ć –∑–ī—Ä–į–≤–ĺ–≥–ĺ –Ņ–ĺ–ī—Ö–ĺ–ī–į –ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –Ľ–ł—á–Ĺ—č–Ķ –ĺ—ā–Ĺ–ĺ—ą–Ķ–Ĺ–ł—Ź –ł –ī—É—Ö–ĺ–≤–Ĺ—č–Ķ –Ņ—Ä–į–ļ—ā–ł–ļ–ł –ļ–į–ļ —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ—č–Ķ –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł.–ĺ—Ā–Ĺ–ĺ–≤—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ—Ā—ā–ł –ł—Ā

–ĺ—Ā–Ĺ–ĺ–≤—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ—Ā—ā–ł –ł—Ātrenders

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –∑–į–ī–į—á–ł —Ä–į—Ā—á–Ķ—ā–į –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į—Ź, —á—ā–ĺ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –ļ–Ľ—é—á–Ķ–≤–ĺ–Ļ —á–į—Ā—ā—Ć—é –ł–Ĺ—ā–Ķ–≥—Ä–į–Ľ—Ć–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ĺ–į —Ä–į–∑–Ľ–ł—á–Ĺ—č—Ö —É—Ä–ĺ–≤–Ĺ—Ź—Ö. –ě—Ā–≤–Ķ—Č–į—é—ā—Ā—Ź —ā–Ķ–ľ—č –ľ–Ķ—Ö–į–Ĺ–ł–ļ –≥–Ķ–Ĺ–Ķ—Ä–į—Ü–ł–ł –Ĺ–ĺ–≤—č—Ö —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ, —Ā–≤–ĺ–Ļ—Ā—ā–≤–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, —É–≥—Ä–ĺ–∑–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č. –í–ļ–Ľ—é—á–Ķ–Ĺ—č —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č —É–≥—Ä–ĺ–∑, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā—Ć –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć, –į —ā–į–ļ–∂–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑, –≤–ļ–Ľ—é—á–į—Ź –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ķ –ł –≤–Ĺ–Ķ—ą–Ĺ–ł–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 2.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 2.–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –ľ–Ķ—ā–ĺ–ī—č –ł —Ā—Ä–Ķ–ī—Ā—ā–≤–į –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ —É–≥—Ä–ĺ–∑—č –ł –≤—č–∑–ĺ–≤—č –≤ —ć—ā–ĺ–Ļ –ĺ–Ī–Ľ–į—Ā—ā–ł. –ě–Ĺ –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā —Ā—ā—Ä—É–ļ—ā—É—Ä—É –ł —É—Ä–ĺ–≤–Ķ–Ĺ—Ć –∑—Ä–Ķ–Ľ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –∂–ł–∑–Ĺ–Ķ–Ĺ–Ĺ—č–Ļ —Ü–ł–ļ–Ľ –ł –Ņ–Ľ–į–Ĺ –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ–Ķ–Ĺ—č —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī—É–Ķ–ľ—č–Ķ –Ľ–ł—ā–Ķ—Ä–į—ā—É—Ä–į –ł –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –Ņ–ĺ —ā–Ķ–ľ–Ķ.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 1. –ě—Ā–Ĺ–ĺ–≤—č –ė–Ď –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź –°–ě–ė–Ď.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 1. –ě—Ā–Ĺ–ĺ–≤—č –ė–Ď –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź –°–ě–ė–Ď.–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–Ľ—Ź–Ķ—ā –ĺ–Ī–∑–ĺ—Ä –ĺ—Ā–Ĺ–ĺ–≤ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –∑–į–ī–į—á–ł –ł –ľ–Ķ—ā–ĺ–ī—č –Ķ–Ķ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ļ–Ľ—é—á–Ķ–≤—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā—Ć, –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —É—Ä–ĺ–≤–Ĺ–ł –∑—Ä–Ķ–Ľ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –£–Ņ–ĺ–ľ–ł–Ĺ–į—é—ā—Ā—Ź –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –∑–Ĺ–į—á–ł–ľ–ĺ—Ā—ā—Ć –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ī–Ľ—Ź –Ī–ł–∑–Ĺ–Ķ—Ā-–Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–ĺ–≤.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆBellaBolotova

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ļ–į–ļ –ļ–Ľ—é—á–Ķ–≤–ĺ–≥–ĺ —Ä–Ķ—Ā—É—Ä—Ā–į –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–Ļ, –į–ļ—Ü–Ķ–Ĺ—ā–ł—Ä—É—Ź –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ –Ĺ–į —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ī–į–Ĺ–Ĺ—č—Ö. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ, —ā–į–ļ–ł–Ķ –ļ–į–ļ –į–Ĺ—ā—Ä–ĺ–Ņ–ĺ–≥–Ķ–Ĺ–Ĺ—č–Ķ, —ā–Ķ—Ö–Ĺ–ĺ–≥–Ķ–Ĺ–Ĺ—č–Ķ –ł —Ā—ā–ł—Ö–ł–Ļ–Ĺ—č–Ķ —Ą–į–ļ—ā–ĺ—Ä—č, –į —ā–į–ļ–∂–Ķ —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–≥–ĺ –ī–ĺ—Ā—ā—É–Ņ–į –ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –Ē–Ľ—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ņ—Ä–Ķ–ī–Ľ–į–≥–į–Ķ—ā—Ā—Ź –Ņ—Ä–ł–ľ–Ķ–Ĺ—Ź—ā—Ć –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ—č–Ķ –ľ–Ķ—Ä—č –∑–į—Č–ł—ā—č, –≤–ļ–Ľ—é—á–į—Ź –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ –ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—á–Ķ—Ā–ļ–ł–Ķ –Ņ–ĺ–ī—Ö–ĺ–ī—č, –ĺ–ī–Ĺ–į–ļ–ĺ –≤—Ā–Ķ–≥–ī–į –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ —É—á–ł—ā—č–≤–į—ā—Ć –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–ł—Ā—Ā –ľ–Ķ–∂–ī—É —É—Ä–ĺ–≤–Ĺ–Ķ–ľ –∑–į—Č–ł—ā—č –ł —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć—é —Ä–į–Ī–ĺ—ā—č —Ā–ł—Ā—ā–Ķ–ľ.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆAndrey Dolinin

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –Ņ–ĺ–Ĺ—Ź—ā–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł —É–≥—Ä–ĺ–∑, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č—Ö —Ā —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī—č, –≤–ļ–Ľ—é—á–į—Ź –≤–Ĺ–Ķ—ą–Ĺ–ł–Ķ –ł –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑. –ě–Ņ–ł—Ā—č–≤–į—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ —Ü–Ķ–Ľ–ł –ł –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ—č–Ķ –į–ļ—ā—č, —Ä–Ķ–≥—É–Ľ–ł—Ä—É—é—Č–ł–Ķ –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –†–ĺ—Ā—Ā–ł–ł, –į —ā–į–ļ–∂–Ķ —Ā—ā—Ä—É–ļ—ā—É—Ä—č, –ĺ—ā–≤–Ķ—á–į—é—Č–ł–Ķ –∑–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –Ĺ–į —É—Ä–ĺ–≤–Ĺ–Ķ –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–į –ł –Ņ—Ä–Ķ–ī–Ņ—Ä–ł—Ź—ā–ł–Ļ. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –ĺ–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –Ī–ł–ĺ–ľ–Ķ—ā—Ä–ł—á–Ķ—Ā–ļ–ł–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł –ļ–į–ļ —Ā—Ä–Ķ–ī—Ā—ā–≤–į –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –≤–ļ–Ľ—é—á–į—Ź —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į –ł –ľ–Ķ—ā–ĺ–ī—č –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆAlphika

Őż

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź–Ķ—ā —Ā–ĺ—Ö—Ä–į–Ĺ–Ķ–Ĺ–ł–Ķ –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, —á—ā–ĺ —Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ā—Ź –ļ–Ľ—é—á–Ķ–≤—č–ľ –≤ —É—Ā–Ľ–ĺ–≤–ł—Ź—Ö –≥–Ľ–ĺ–Ī–į–Ľ–ł–∑–į—Ü–ł–ł –ł –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā-—Ä–į–∑–≤–ł—ā–ł—Ź. –ö–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤–ļ–Ľ—é—á–į–Ķ—ā —É—Ä–ĺ–≤–Ĺ–ł —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ–ĺ—Ā—ā–ł, –ĺ—ā –Ĺ–Ķ–ļ–Ľ–į—Ā—Ā–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ļ –ī–ĺ —Ā–ĺ–≤–Ķ—Ä—ą–Ķ–Ĺ–Ĺ–ĺ —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ–ĺ–Ļ, —Ā —Ä–į–∑–Ľ–ł—á–ł—Ź–ľ–ł –ī–Ľ—Ź –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ł —á–į—Ā—ā–Ĺ–ĺ–≥–ĺ —Ā–Ķ–ļ—ā–ĺ—Ä–į. –ú–Ķ—ā–ĺ–ī—č –ĺ–Ī—Ä–į–Ī–ĺ—ā–ļ–ł –ł –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤–ļ–Ľ—é—á–į—é—ā —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ, –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ķ –ł –Ľ–ł–Ĺ–≥–≤–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł, –≥–ī–Ķ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ –ł –ļ–ĺ–Ĺ—ā–Ķ–Ĺ—ā–Ĺ–į—Ź —Ą–ł–Ľ—Ć—ā—Ä–į—Ü–ł—Ź –ł–≥—Ä–į—é—ā –≤–į–∂–Ĺ—É—é —Ä–ĺ–Ľ—Ć –≤ –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł–ł —É—ā–Ķ—á–Ķ–ļ –ī–į–Ĺ–Ĺ—č—Ö.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆAlphika

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ—Ā–≤–Ķ—Č–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł—Ź –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –ě–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ—č–Ķ –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā—č, –ļ–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ľ–Ķ—ā–ĺ–ī—č –Ķ–Ķ –∑–į—Č–ł—ā—č, –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—Ź –ł –Ľ–ł–Ĺ–≥–≤–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł–Ļ –į–Ĺ–į–Ľ–ł–∑. –í–į–∂–Ĺ–ĺ –Ņ–ĺ–ī—á–Ķ—Ä–ļ–Ĺ—É—ā—Ć, —á—ā–ĺ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č –ī–ĺ–Ľ–∂–Ĺ—č —É—á–ł—ā—č–≤–į—ā—Ć –ļ–į–ļ —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ, —ā–į–ļ –ł –Ľ–ł–Ĺ–≥–≤–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ī–Ľ—Ź —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö.More Related Content

Similar to –ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –ě—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź (20)

–ź–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ī–ĺ–Ľ—Ć—ą–ł—Ö –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.

–ź–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ī–ĺ–Ľ—Ć—ą–ł—Ö –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.SelectedPresentations

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–ľ–ł —Ā–ł—Ā—ā–Ķ–ľ–į–ľ–ł –ł —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł—Ź –ļ —Ä–į–∑–Ľ–ł—á–Ĺ—č–ľ –ļ–į—ā–Ķ–≥–ĺ—Ä–ł—Ź–ľ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ, –≤–ļ–Ľ—é—á–į—Ź –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö –ł –ľ–į—Ā—Ā–ĺ–≤—č—Ö. –ě—Ā–ĺ–Ī–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –∑–į—Č–ł—ā–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ł —é—Ä–ł–ī–ł—á–Ķ—Ā–ļ–ĺ–Ļ –∑–Ĺ–į—á–ł–ľ–ĺ—Ā—ā–ł –≤ —Ä–į–ľ–ļ–į—Ö –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ. –í –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–Ķ —ā–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā—Ć —Ä–į–∑–≤–ł—ā–ł—Ź –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –ĺ–Ī—É—á–Ķ–Ĺ–ł—Ź –ī–Ľ—Ź —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –Ī–ĺ–Ľ–Ķ–Ķ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī—č –ī–Ľ—Ź –≥—Ä–į–∂–ī–į–Ĺ.Protectinfo present

Protectinfo presentDrofaUral

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ—č, —ā–Ķ—Ä–ľ–ł–Ĺ—č –ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č–Ķ —Ā –∑–į—Č–ł—ā–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā–Ķ. –ě–Ņ–ł—Ā–į–Ĺ—č –ļ–Ľ—é—á–Ķ–≤—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā—Ć, —Ä–ł—Ā–ļ, –į—ā–į–ļ–į –ł –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –≤–ł–ī—č —Ā–Ķ—ā–Ķ–≤—č—Ö –į—ā–į–ļ –ł –ľ–Ķ—ā–ĺ–ī—č –ł—Ö –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł—Ź. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł –ľ–Ķ—Ä—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ľ–Ķ–∂—Ā–Ķ—ā–Ķ–≤—č–Ķ —ć–ļ—Ä–į–Ĺ—č –ł —Ā–ł—Ā—ā–Ķ–ľ—č –ĺ–Ī–Ĺ–į—Ä—É–∂–Ķ–Ĺ–ł—Ź –≤—ā–ĺ—Ä–∂–Ķ–Ĺ–ł–Ļ, –ī–Ľ—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ —Ā–Ķ—ā–Ķ–≤–ĺ–ľ –≤–∑–į–ł–ľ–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł–ł.–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł

–ė–° ¬ę–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ –†–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—ĬĽ

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł

–ė–° ¬ę–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ –†–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—ĬĽ–¶–ł—Ą—Ä–ĺ–≤—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—É—é —Ā–ł—Ā—ā–Ķ–ľ—É '–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ —Ä–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—Ä', –Ņ—Ä–Ķ–ī–Ĺ–į–∑–Ĺ–į—á–Ķ–Ĺ–Ĺ—É—é –ī–Ľ—Ź —Ā–Ī–ĺ—Ä–į –ł –į—É–ī–ł—ā–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –ļ–ĺ–Ĺ—ā–Ķ–ļ—Ā—ā–Ķ —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ—č—Ö –į—É–ļ—Ü–ł–ĺ–Ĺ–ĺ–≤ –ł —Ä–į–∑–ľ–Ķ—Č–Ķ–Ĺ–ł—Ź –∑–į–ļ–į–∑–ĺ–≤. –ě–Ĺ –≤–ļ–Ľ—é—á–į–Ķ—ā –į—Ä—Ö–ł—ā–Ķ–ļ—ā—É—Ä—É —Ā–ł—Ā—ā–Ķ–ľ—č, –Ņ–ĺ–ī—Ā–ł—Ā—ā–Ķ–ľ—č –ī–Ľ—Ź –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ź, –į—É–ī–ł—ā–į –ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –ľ–Ķ—Ä—č –Ņ–ĺ –∑–į—Č–ł—ā–Ķ –ī–į–Ĺ–Ĺ—č—Ö –ł –≤–∑–į–ł–ľ–ĺ–ī–Ķ–Ļ—Ā—ā–≤–ł—é —Ā –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź–ľ–ł. –°–ł—Ā—ā–Ķ–ľ–į —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É–Ķ—ā 2 –ļ–Ľ–į—Ā—Ā—É –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–ł–≤–į–Ķ—ā –∑–į—Č–ł—ā—É –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–Ķ –Ņ—Ä–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł—Ź —ā–ĺ—Ä–≥–ĺ–≤.–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ, –≤–Ĺ–Ķ–ī—Ä—Ź–Ķ–ľ—č—Ö –≤ —Ä–į–ľ–ļ–į—Ö –ė–Ę-–Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ, –≤–Ĺ–Ķ–ī—Ä—Ź–Ķ–ľ—č—Ö –≤ —Ä–į–ľ–ļ–į—Ö –ė–Ę-–Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤Max Shalomovich

Őż

–Ē–ĺ–ļ–Ľ–į–ī –ú–į–ļ—Ā–ł–ľ–į –®–į–Ľ–ĺ–ľ–ĺ–≤–ł—á–į –Ņ–ĺ—Ā–≤—Ź—Č—Ď–Ĺ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ IT-–Ņ—Ä–ĺ–Ķ–ļ—ā–į—Ö –ł –ĺ—Ö–≤–į—ā—č–≤–į–Ķ—ā –ļ–Ľ—é—á–Ķ–≤—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ –∑–į–ī–į—á–ł –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–Ķ—Ä–ľ–ł–Ĺ–ĺ–Ľ–ĺ–≥–ł—Ź –ł –Ņ—Ä–ł–ľ–Ķ—Ä—č. –í –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –≤–į–∂–Ĺ—č–Ķ —Ā–≤–ĺ–Ļ—Ā—ā–≤–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ĺ—Ā–ĺ–Ī–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ł –∑–į—Č–ł—ā—č –≤ —Ä–į–ľ–ļ–į—Ö –∂–ł–∑–Ĺ–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ —Ü–ł–ļ–Ľ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ. –Ę–į–ļ–∂–Ķ –ĺ—Ā–≤–Ķ—Č–į—é—ā—Ā—Ź –į–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ī–Ľ—Ź –Ī–ł–∑–Ĺ–Ķ—Ā–į, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č–Ķ —Ā –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ–ľ –ī–ĺ—Ā—ā—É–Ņ–į –ļ —Ä–Ķ—Ā—É—Ä—Ā–į–ľ –ł –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć—é –ī–į–Ĺ–Ĺ—č—Ö.–ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć –ĺ–Ī—Č–Ķ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł

–ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć –ĺ–Ī—Č–Ķ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–łtrenders

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć —Ā–ł—Ā—ā–Ķ–ľ—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –ĺ—Ö–≤–į—ā—č–≤–į—Ź —Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–Ķ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ, —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ —Ā –ĺ—ā–ļ—Ä—č—ā—č–ľ –ļ–Ľ—é—á–ĺ–ľ –ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ—É—é —Ü–ł—Ą—Ä–ĺ–≤—É—é –Ņ–ĺ–ī–Ņ–ł—Ā—Ć. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ–į–ľ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, –ł—Ö —Ā—ā–ĺ–Ļ–ļ–ĺ—Ā—ā–ł, –ľ–Ķ—ā–ĺ–ī–į–ľ —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–ľ–ł –ļ–Ľ—é—á–į–ľ–ł –ł –≤–ĺ–∑–ľ–ĺ–∂–Ĺ—č–ľ –į—ā–į–ļ–į–ľ –Ĺ–į —Ā–ł—Ā—ā–Ķ–ľ—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź. –Ę–į–ļ–∂–Ķ –ĺ–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä–į –ĺ—ā–ļ—Ä—č—ā—č—Ö –ļ–Ľ—é—á–Ķ–Ļ –ł –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ—č –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ĺ–Ī–ľ–Ķ–Ĺ–į, —ā–į–ļ–ł–Ķ –ļ–į–ļ SSL –ł IPsec.–ļ—Ä –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

–ļ—Ä –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–łTarakashka

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź–Ķ—ā —Ā–ĺ–Ī–ĺ–Ļ –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ć–Ĺ—É—é —Ä–į–Ī–ĺ—ā—É –ĺ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–ľ–Ķ—Ä—Ü–ł–ł, –≤ –ļ–ĺ—ā–ĺ—Ä–ĺ–Ļ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź —É–≥—Ä–ĺ–∑—č –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ–ľ –Ī–ł–∑–Ĺ–Ķ—Ā–Ķ. –ě—Ā–Ĺ–ĺ–≤–Ĺ–ĺ–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ —É–ī–Ķ–Ľ—Ź–Ķ—ā—Ā—Ź –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź–ľ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į–ľ —É–≥—Ä–ĺ–∑ –ł –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā–ł –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ–ĺ–≥–ĺ –Ņ–ĺ–ī—Ö–ĺ–ī–į –ļ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –∑–į—Č–ł—ā—č –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā–ĺ–≤ —Ā—É–Ī—ä–Ķ–ļ—ā–ĺ–≤, —É—á–į—Ā—ā–≤—É—é—Č–ł—Ö –≤ –ļ–ĺ–ľ–ľ–Ķ—Ä—á–Ķ—Ā–ļ–ł—Ö —Ā–ī–Ķ–Ľ–ļ–į—Ö —á–Ķ—Ä–Ķ–∑ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā. –Ę–į–ļ–∂–Ķ –ĺ–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –ļ–į—ā–Ķ–≥–ĺ—Ä–ł–ł –ł –ļ–Ľ–į—Ā—Ā—č —Ā—É–Ī—ä–Ķ–ļ—ā–ĺ–≤ —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–ľ–Ķ—Ä—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –ĺ—Ü–Ķ–Ĺ–ļ–ł —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.3 –ļ—É—Ä—Ā

3 –ļ—É—Ä—Ā–í–Ľ–į–ī–ł–ľ–ł—Ä –®–≤–į—Ä—Ü

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–ĺ–≤ –≤ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ–į—Ö, –≤–ļ–Ľ—é—á–į—Ź –ļ–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—é —É–≥—Ä–ĺ–∑ –ł –Ņ–ĺ–ī—Ö–ĺ–ī—č –ļ –ł—Ö –ľ–ł–Ĺ–ł–ľ–ł–∑–į—Ü–ł–ł. –ě–Ņ–ł—Ā–į–Ĺ—č –Ņ—Ä–į–≤–ĺ–≤—č–Ķ –ĺ—Ā–Ĺ–ĺ–≤—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā—Ä–Ķ–Ī–ĺ–≤–į–Ĺ–ł—Ź –ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–ľ —Ā–ł—Ā—ā–Ķ–ľ–į–ľ –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ĺ—ā –ļ–į–ļ –Ņ—Ä–Ķ–ī–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö, —ā–į–ļ –ł –Ĺ–Ķ–Ņ—Ä–Ķ–ī–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö —É–≥—Ä–ĺ–∑. –Ę–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –ļ–ĺ–Ĺ—Ü–Ķ–Ņ—Ü–ł–ł, —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –ĺ–Ī—Ä–į–Ī–ĺ—ā–ļ–ł –ł –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ—č–Ķ –ľ–Ķ—Ä—č –∑–į—Č–ł—ā—č –ī–Ľ—Ź —Ā–ł—Ā—ā–Ķ–ľ –ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł.–Ņ—Ä–Ķ–∑–Ķ–Ĺ—ā–į—Ü–ł—Ź1

–Ņ—Ä–Ķ–∑–Ķ–Ĺ—ā–į—Ü–ł—Ź1itsnormal

Őż

–ü—Ä–Ķ–∑–Ķ–Ĺ—ā–į—Ü–ł—Ź —É—á–Ķ–Ĺ–ł—Ü—č 10 ¬ę–į¬Ľ –ļ–Ľ–į—Ā—Ā–į –Į–ī—č–≥–ł–Ĺ–ĺ–Ļ –ú–į—Ä–ł–ł –Ņ–ĺ—Ā–≤—Ź—Č–Ķ–Ĺ–į –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ –†–ĺ—Ā—Ā–ł–Ļ—Ā–ļ–ĺ–Ļ –§–Ķ–ī–Ķ—Ä–į—Ü–ł–ł. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ, –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤—č–Ķ, —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—á–Ķ—Ā–ļ–ł–Ķ –ł –ļ–į–ī—Ä–ĺ–≤—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č, –į —ā–į–ļ–∂–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –∑–į–ļ–ĺ–Ĺ–ĺ–ī–į—ā–Ķ–Ľ—Ć–Ĺ—č–Ķ –į–ļ—ā—č –≤ –ī–į–Ĺ–Ĺ–ĺ–Ļ –ĺ–Ī–Ľ–į—Ā—ā–ł. –ě—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ĺ–į–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ī–Ķ—Ź—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –≤–ļ–Ľ—é—á–į—é—ā –≤—č—Ź–≤–Ľ–Ķ–Ĺ–ł–Ķ —É–≥—Ä–ĺ–∑, –∑–į—Č–ł—ā—É –Ņ—Ä–į–≤ –≥—Ä–į–∂–ī–į–Ĺ –ł –ĺ—Ä–≥–į–Ĺ–ĺ–≤ –≤–Ľ–į—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ĺ—ā –Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –≤–ĺ–∑–ī–Ķ–Ļ—Ā—ā–≤–ł–Ļ.–Ľ–Ķ–ļ—Ü–ł—Ź 3.docx

–Ľ–Ķ–ļ—Ü–ł—Ź 3.docxssuser090a572

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –ļ–ĺ–ī–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ–ľ –ĺ–Ī—Č–Ķ—Ā—ā–≤–Ķ, –į —ā–į–ļ–∂–Ķ —Ä–ĺ–Ľ—Ć –ļ—Ä–ł–Ņ—ā–ĺ–Ľ–ĺ–≥–ł–ł –≤ –∑–į—Č–ł—ā–Ķ –ī–į–Ĺ–Ĺ—č—Ö. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź, –ľ–Ķ—ā–ĺ–ī—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, —ā–ł–Ņ—č —ą–ł—Ą—Ä–ĺ–≤ –ł –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č, –≤–ļ–Ľ—é—á–į—Ź –ł—Ö –Ņ—Ä–ł–ľ–Ķ–Ĺ–Ķ–Ĺ–ł–Ķ –ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—á–Ķ—Ā–ļ–ł–Ķ –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č. –Ę–į–ļ–∂–Ķ —É–Ņ–ĺ–ľ–ł–Ĺ–į—é—ā—Ā—Ź —É–≥—Ä–ĺ–∑—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č–Ķ –≤–ł—Ä—É—Ā—č, –ł —Ā—Ä–Ķ–ī—Ā—ā–≤–į –ī–Ľ—Ź –ł—Ö –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł—Ź.–í–≤–ĺ–ī–Ĺ–į—Ź –Ľ–Ķ–ļ—Ü–ł—Ź –Ņ–ĺ –ě–ü–ě–ė–Ď

–í–≤–ĺ–ī–Ĺ–į—Ź –Ľ–Ķ–ļ—Ü–ł—Ź –Ņ–ĺ –ě–ü–ě–ė–Ď–ź–Ľ–Ķ–ļ—Ā–Ķ–Ļ –ö—É—Ä–į–Ľ–Ķ–Ĺ–ļ–ĺ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤—č –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤–ĺ–≥–ĺ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –≤ –†–ĺ—Ā—Ā–ł–ł, –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź—Ź –ļ–Ľ—é—á–Ķ–≤—č–Ķ —ā–Ķ—Ä–ľ–ł–Ĺ—č –ł –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –≤–ł–ī—č –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤—č—Ö –į–ļ—ā–ĺ–≤, —Ä–Ķ–≥—É–Ľ–ł—Ä—É—é—Č–ł—Ö –ī–į–Ĺ–Ĺ—É—é –ĺ–Ī–Ľ–į—Ā—ā—Ć. –ě–Ņ–ł—Ā—č–≤–į—é—ā—Ā—Ź —Ą—É–Ĺ–ļ—Ü–ł–ł –ł –ĺ—Ä–≥–į–Ĺ—č, –ĺ—ā–≤–Ķ—ā—Ā—ā–≤–Ķ–Ĺ–Ĺ—č–Ķ –∑–į –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ—č, –Ĺ–į–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–Ĺ—č–Ķ –Ĺ–į –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł–Ķ —É—ā–Ķ—á–ļ–ł –∑–į—Č–ł—Č–į–Ķ–ľ—č—Ö –ī–į–Ĺ–Ĺ—č—Ö. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –≤—č–ī–Ķ–Ľ—Ź–Ķ—ā –≤–į–∂–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ–ĺ-–Ņ—Ä–į–≤–ĺ–≤–ĺ–Ļ –Ī–į–∑—č –ł –ĺ—ā–≤–Ķ—ā—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ—Ā—ā–ł –∑–į –Ĺ–į—Ä—É—ą–Ķ–Ĺ–ł—Ź –≤ —Ā—Ą–Ķ—Ä–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–łTarakashka

Őż

–†–į–Ī–ĺ—ā–į –Ņ–ĺ—Ā–≤—Ź—Č–Ķ–Ĺ–į –Ņ–ĺ–Ĺ—Ź—ā–ł—é –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–ľ–Ķ—Ä—Ü–ł–ł –ł –Ķ–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–ľ —É–≥—Ä–ĺ–∑–į–ľ. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –≤–ł–ī—č —É–≥—Ä–ĺ–∑, —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –ĺ—Ü–Ķ–Ĺ–ļ–ł —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –ľ–Ķ—Ä—č –Ņ–ĺ –ł—Ö –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—é. –ź–ļ—Ü–Ķ–Ĺ—ā–ł—Ä—É–Ķ—ā—Ā—Ź –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ –Ĺ–į –≤–∑–į–ł–ľ–ĺ—Ā–≤—Ź–∑–ł —Ą–ł–∑–ł—á–Ķ—Ā–ļ–ĺ–Ļ, —ć–ļ–ĺ–Ĺ–ĺ–ľ–ł—á–Ķ—Ā–ļ–ĺ–Ļ –ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –Ĺ–į —Ä–ł—Ā–ļ–į—Ö, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č—Ö —Ā –≤–ł—Ä—É—Ā–į–ľ–ł, —Ö–į–ļ–Ķ—Ä—Ā–ļ–ł–ľ–ł –į—ā–į–ļ–į–ľ–ł –ł –ľ–ĺ—ą–Ķ–Ĺ–Ĺ–ł—á–Ķ—Ā—ā–≤–ĺ–ľ.–ß—ā–ĺ —ā–į–ļ–ĺ–Ķ –ł –Ņ–ĺ—á–Ķ–ľ—É –≤–į–∂–Ĺ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć?

–ß—ā–ĺ —ā–į–ļ–ĺ–Ķ –ł –Ņ–ĺ—á–Ķ–ľ—É –≤–į–∂–Ĺ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć?–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –Ķ–Ķ –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł–Ķ, –∑–į–ī–į—á–ł, —É–≥—Ä–ĺ–∑—č –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –ü–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā—Ā—Ź –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł, –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā–ł –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ī–į–Ĺ–Ĺ—č—Ö, –į —ā–į–ļ–∂–Ķ —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑ –ł —Ā—ā–į—ā–ł—Ā—ā–ł–ļ–į –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–Ĺ—č—Ö –Ņ—Ä–Ķ—Ā—ā—É–Ņ–Ľ–Ķ–Ĺ–ł–Ļ. –Ē–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ –ł–∑–Ľ–į–≥–į–Ķ—ā—Ā—Ź –≤–Ľ–ł—Ź–Ĺ–ł–Ķ IT-–ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č –Ĺ–į —Ä–ł—Ā–ļ–ł –ł —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā–ł –≤ —Ā–ł—Ā—ā–Ķ–ľ–į—Ö –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł.–Ď–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ī–Ľ—Ź —Ā–į–Ļ—ā–į

–Ď–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ī–Ľ—Ź —Ā–į–Ļ—ā–įMaksym Balaklytskyi

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –ĺ—Ö–≤–į—ā—č–≤–į—Ź —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ –ł –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö –ł —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ľ–Ķ—ā–ĺ–ī—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ, –Ī–ł–ĺ–ľ–Ķ—ā—Ä–ł—á–Ķ—Ā–ļ–į—Ź –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ –į–Ĺ—ā–ł–≤–ł—Ä—É—Ā–Ĺ–ĺ–≥–ĺ –ü–ě, –į —ā–į–ļ–∂–Ķ –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ł –∑–į—Č–ł—ā—č –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł. –í –∑–į–ļ–Ľ—é—á–Ķ–Ĺ–ł–Ķ –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā—Ā—Ź –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā—Ć –∑–ī—Ä–į–≤–ĺ–≥–ĺ –Ņ–ĺ–ī—Ö–ĺ–ī–į –ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –Ľ–ł—á–Ĺ—č–Ķ –ĺ—ā–Ĺ–ĺ—ą–Ķ–Ĺ–ł—Ź –ł –ī—É—Ö–ĺ–≤–Ĺ—č–Ķ –Ņ—Ä–į–ļ—ā–ł–ļ–ł –ļ–į–ļ —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ—č–Ķ –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł.–ĺ—Ā–Ĺ–ĺ–≤—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ—Ā—ā–ł –ł—Ā

–ĺ—Ā–Ĺ–ĺ–≤—č –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ—Ā—ā–ł –ł—Ātrenders

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ–Ī—Ā—É–∂–ī–į–Ķ—ā –∑–į–ī–į—á–ł —Ä–į—Ā—á–Ķ—ā–į –Ĺ–į–ī–Ķ–∂–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į—Ź, —á—ā–ĺ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź –ļ–Ľ—é—á–Ķ–≤–ĺ–Ļ —á–į—Ā—ā—Ć—é –ł–Ĺ—ā–Ķ–≥—Ä–į–Ľ—Ć–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ĺ–į —Ä–į–∑–Ľ–ł—á–Ĺ—č—Ö —É—Ä–ĺ–≤–Ĺ—Ź—Ö. –ě—Ā–≤–Ķ—Č–į—é—ā—Ā—Ź —ā–Ķ–ľ—č –ľ–Ķ—Ö–į–Ĺ–ł–ļ –≥–Ķ–Ĺ–Ķ—Ä–į—Ü–ł–ł –Ĺ–ĺ–≤—č—Ö —Ä–Ķ—ą–Ķ–Ĺ–ł–Ļ, —Ā–≤–ĺ–Ļ—Ā—ā–≤–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, —É–≥—Ä–ĺ–∑–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ľ–Ķ—ā–ĺ–ī—č –∑–į—Č–ł—ā—č. –í–ļ–Ľ—é—á–Ķ–Ĺ—č —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č —É–≥—Ä–ĺ–∑, —ā–į–ļ–ł–Ķ –ļ–į–ļ –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā—Ć –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć, –į —ā–į–ļ–∂–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑, –≤–ļ–Ľ—é—á–į—Ź –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ķ –ł –≤–Ĺ–Ķ—ą–Ĺ–ł–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 2.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 2.–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –ľ–Ķ—ā–ĺ–ī—č –ł —Ā—Ä–Ķ–ī—Ā—ā–≤–į –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ —É–≥—Ä–ĺ–∑—č –ł –≤—č–∑–ĺ–≤—č –≤ —ć—ā–ĺ–Ļ –ĺ–Ī–Ľ–į—Ā—ā–ł. –ě–Ĺ –ĺ–Ņ–ł—Ā—č–≤–į–Ķ—ā —Ā—ā—Ä—É–ļ—ā—É—Ä—É –ł —É—Ä–ĺ–≤–Ķ–Ĺ—Ć –∑—Ä–Ķ–Ľ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –į —ā–į–ļ–∂–Ķ –∂–ł–∑–Ĺ–Ķ–Ĺ–Ĺ—č–Ļ —Ü–ł–ļ–Ľ –ł –Ņ–Ľ–į–Ĺ –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ–Ķ–Ĺ—č —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī—É–Ķ–ľ—č–Ķ –Ľ–ł—ā–Ķ—Ä–į—ā—É—Ä–į –ł –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –Ņ–ĺ —ā–Ķ–ľ–Ķ.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 1. –ě—Ā–Ĺ–ĺ–≤—č –ė–Ď –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź –°–ě–ė–Ď.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 1. –ě—Ā–Ĺ–ĺ–≤—č –ė–Ď –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź –°–ě–ė–Ď.–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–Ľ—Ź–Ķ—ā –ĺ–Ī–∑–ĺ—Ä –ĺ—Ā–Ĺ–ĺ–≤ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –∑–į–ī–į—á–ł –ł –ľ–Ķ—ā–ĺ–ī—č –Ķ–Ķ –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ļ–Ľ—é—á–Ķ–≤—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č, —ā–į–ļ–ł–Ķ –ļ–į–ļ —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā—Ć, –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –į —ā–į–ļ–∂–Ķ —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —É—Ä–ĺ–≤–Ĺ–ł –∑—Ä–Ķ–Ľ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –£–Ņ–ĺ–ľ–ł–Ĺ–į—é—ā—Ā—Ź –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –∑–Ĺ–į—á–ł–ľ–ĺ—Ā—ā—Ć –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ī–Ľ—Ź –Ī–ł–∑–Ĺ–Ķ—Ā-–Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–ĺ–≤.–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆBellaBolotova

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –Ņ–ĺ–ī—á–Ķ—Ä–ļ–ł–≤–į–Ķ—ā –≤–į–∂–Ĺ–ĺ—Ā—ā—Ć –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ļ–į–ļ –ļ–Ľ—é—á–Ķ–≤–ĺ–≥–ĺ —Ä–Ķ—Ā—É—Ä—Ā–į –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–Ļ, –į–ļ—Ü–Ķ–Ĺ—ā–ł—Ä—É—Ź –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ –Ĺ–į —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł –ī–į–Ĺ–Ĺ—č—Ö. –†–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—é—ā—Ā—Ź –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ, —ā–į–ļ–ł–Ķ –ļ–į–ļ –į–Ĺ—ā—Ä–ĺ–Ņ–ĺ–≥–Ķ–Ĺ–Ĺ—č–Ķ, —ā–Ķ—Ö–Ĺ–ĺ–≥–Ķ–Ĺ–Ĺ—č–Ķ –ł —Ā—ā–ł—Ö–ł–Ļ–Ĺ—č–Ķ —Ą–į–ļ—ā–ĺ—Ä—č, –į —ā–į–ļ–∂–Ķ —Ā–Ņ–ĺ—Ā–ĺ–Ī—č –Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–≥–ĺ –ī–ĺ—Ā—ā—É–Ņ–į –ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –Ē–Ľ—Ź –ĺ–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ņ—Ä–Ķ–ī–Ľ–į–≥–į–Ķ—ā—Ā—Ź –Ņ—Ä–ł–ľ–Ķ–Ĺ—Ź—ā—Ć –ļ–ĺ–ľ–Ņ–Ľ–Ķ–ļ—Ā–Ĺ—č–Ķ –ľ–Ķ—Ä—č –∑–į—Č–ł—ā—č, –≤–ļ–Ľ—é—á–į—Ź –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ĺ–Ĺ–Ĺ—č–Ķ –ł —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—á–Ķ—Ā–ļ–ł–Ķ –Ņ–ĺ–ī—Ö–ĺ–ī—č, –ĺ–ī–Ĺ–į–ļ–ĺ –≤—Ā–Ķ–≥–ī–į –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ —É—á–ł—ā—č–≤–į—ā—Ć –ļ–ĺ–ľ–Ņ—Ä–ĺ–ľ–ł—Ā—Ā –ľ–Ķ–∂–ī—É —É—Ä–ĺ–≤–Ĺ–Ķ–ľ –∑–į—Č–ł—ā—č –ł —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ—Ā—ā—Ć—é —Ä–į–Ī–ĺ—ā—č —Ā–ł—Ā—ā–Ķ–ľ.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆAndrey Dolinin

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į–Ķ—ā –Ņ–ĺ–Ĺ—Ź—ā–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –ł —É–≥—Ä–ĺ–∑, —Ā–≤—Ź–∑–į–Ĺ–Ĺ—č—Ö —Ā —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā—Ä–Ķ–ī—č, –≤–ļ–Ľ—é—á–į—Ź –≤–Ĺ–Ķ—ą–Ĺ–ł–Ķ –ł –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–ł —É–≥—Ä–ĺ–∑. –ě–Ņ–ł—Ā—č–≤–į—é—ā—Ā—Ź –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ —Ü–Ķ–Ľ–ł –ł –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ—č–Ķ –į–ļ—ā—č, —Ä–Ķ–≥—É–Ľ–ł—Ä—É—é—Č–ł–Ķ –∑–į—Č–ł—ā—É –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –†–ĺ—Ā—Ā–ł–ł, –į —ā–į–ļ–∂–Ķ —Ā—ā—Ä—É–ļ—ā—É—Ä—č, –ĺ—ā–≤–Ķ—á–į—é—Č–ł–Ķ –∑–į –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –Ĺ–į —É—Ä–ĺ–≤–Ĺ–Ķ –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–į –ł –Ņ—Ä–Ķ–ī–Ņ—Ä–ł—Ź—ā–ł–Ļ. –ö—Ä–ĺ–ľ–Ķ —ā–ĺ–≥–ĺ, –ĺ–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –Ī–ł–ĺ–ľ–Ķ—ā—Ä–ł—á–Ķ—Ā–ļ–ł–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł –ļ–į–ļ —Ā—Ä–Ķ–ī—Ā—ā–≤–į –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, –≤–ļ–Ľ—é—á–į—Ź —Ä–į–∑–Ľ–ł—á–Ĺ—č–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į –ł –ľ–Ķ—ā–ĺ–ī—č –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆAlphika

Őż

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź–Ķ—ā —Ā–ĺ—Ö—Ä–į–Ĺ–Ķ–Ĺ–ł–Ķ –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł, —á—ā–ĺ —Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ā—Ź –ļ–Ľ—é—á–Ķ–≤—č–ľ –≤ —É—Ā–Ľ–ĺ–≤–ł—Ź—Ö –≥–Ľ–ĺ–Ī–į–Ľ–ł–∑–į—Ü–ł–ł –ł –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā-—Ä–į–∑–≤–ł—ā–ł—Ź. –ö–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤–ļ–Ľ—é—á–į–Ķ—ā —É—Ä–ĺ–≤–Ĺ–ł —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ–ĺ—Ā—ā–ł, –ĺ—ā –Ĺ–Ķ–ļ–Ľ–į—Ā—Ā–ł—Ą–ł—Ü–ł—Ä–ĺ–≤–į–Ĺ–Ĺ–ĺ–Ļ –ī–ĺ —Ā–ĺ–≤–Ķ—Ä—ą–Ķ–Ĺ–Ĺ–ĺ —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ–ĺ–Ļ, —Ā —Ä–į–∑–Ľ–ł—á–ł—Ź–ľ–ł –ī–Ľ—Ź –≥–ĺ—Ā—É–ī–į—Ä—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ł —á–į—Ā—ā–Ĺ–ĺ–≥–ĺ —Ā–Ķ–ļ—ā–ĺ—Ä–į. –ú–Ķ—ā–ĺ–ī—č –ĺ–Ī—Ä–į–Ī–ĺ—ā–ļ–ł –ł –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤–ļ–Ľ—é—á–į—é—ā —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ, –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ķ –ł –Ľ–ł–Ĺ–≥–≤–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł, –≥–ī–Ķ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ –ł –ļ–ĺ–Ĺ—ā–Ķ–Ĺ—ā–Ĺ–į—Ź —Ą–ł–Ľ—Ć—ā—Ä–į—Ü–ł—Ź –ł–≥—Ä–į—é—ā –≤–į–∂–Ĺ—É—é —Ä–ĺ–Ľ—Ć –≤ –Ņ—Ä–Ķ–ī–ĺ—ā–≤—Ä–į—Č–Ķ–Ĺ–ł–ł —É—ā–Ķ—á–Ķ–ļ –ī–į–Ĺ–Ĺ—č—Ö.–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆAlphika

Őż

–Ē–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ĺ—Ā–≤–Ķ—Č–į–Ķ—ā –ĺ—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –į—Ā–Ņ–Ķ–ļ—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł, –≤–ļ–Ľ—é—á–į—Ź –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł—Ź –ļ–ĺ–Ĺ—Ą–ł–ī–Ķ–Ĺ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ—Ā—ā–ł, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā–ł –ł –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł. –ě–Ī—Ā—É–∂–ī–į—é—ā—Ā—Ź –Ĺ–ĺ—Ä–ľ–į—ā–ł–≤–Ĺ—č–Ķ –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā—č, –ļ–Ľ–į—Ā—Ā–ł—Ą–ł–ļ–į—Ü–ł—Ź –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –ľ–Ķ—ā–ĺ–ī—č –Ķ–Ķ –∑–į—Č–ł—ā—č, –≤ —ā–ĺ–ľ —á–ł—Ā–Ľ–Ķ –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—Ź –ł –Ľ–ł–Ĺ–≥–≤–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł–Ļ –į–Ĺ–į–Ľ–ł–∑. –í–į–∂–Ĺ–ĺ –Ņ–ĺ–ī—á–Ķ—Ä–ļ–Ĺ—É—ā—Ć, —á—ā–ĺ —Ā–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ—č–Ķ —Ā–ł—Ā—ā–Ķ–ľ—č –ī–ĺ–Ľ–∂–Ĺ—č —É—á–ł—ā—č–≤–į—ā—Ć –ļ–į–ļ —ā–Ķ—Ö–Ĺ–ł—á–Ķ—Ā–ļ–ł–Ķ, —ā–į–ļ –ł –Ľ–ł–Ĺ–≥–≤–ł—Ā—ā–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ī–Ľ—Ź —ć—Ą—Ą–Ķ–ļ—ā–ł–≤–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā—č –ī–į–Ĺ–Ĺ—č—Ö.–ź–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ī–ĺ–Ľ—Ć—ą–ł—Ö –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.

–ź–ļ—ā—É–į–Ľ—Ć–Ĺ—č–Ķ –∑–į–ī–į—á–ł –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł –Ī–ĺ–Ľ—Ć—ą–ł—Ö –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ—č—Ö —Ā–ł—Ā—ā–Ķ–ľ.SelectedPresentations

Őż

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł

–ė–° ¬ę–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ –†–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—ĬĽ

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ

–ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł

–ė–° ¬ę–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ—č–Ļ –†–Ķ–≥–ł—Ā—ā—Ä–į—ā–ĺ—ĬĽ–¶–ł—Ą—Ä–ĺ–≤—č–Ķ —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł

Őż

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ, –≤–Ĺ–Ķ–ī—Ä—Ź–Ķ–ľ—č—Ö –≤ —Ä–į–ľ–ļ–į—Ö –ė–Ę-–Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł —Ā–ł—Ā—ā–Ķ–ľ, –≤–Ĺ–Ķ–ī—Ä—Ź–Ķ–ľ—č—Ö –≤ —Ä–į–ľ–ļ–į—Ö –ė–Ę-–Ņ—Ä–ĺ–Ķ–ļ—ā–ĺ–≤Max Shalomovich

Őż

–ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć –ĺ–Ī—Č–Ķ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł

–ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł–Ķ –ľ–Ķ—ā–ĺ–ī—č –ļ–į–ļ —á–į—Ā—ā—Ć –ĺ–Ī—Č–Ķ–Ļ –∑–į—Č–ł—ā—č –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–łtrenders

Őż

–ß—ā–ĺ —ā–į–ļ–ĺ–Ķ –ł –Ņ–ĺ—á–Ķ–ľ—É –≤–į–∂–Ĺ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć?

–ß—ā–ĺ —ā–į–ļ–ĺ–Ķ –ł –Ņ–ĺ—á–Ķ–ľ—É –≤–į–∂–Ĺ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć?–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 2.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 2.–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 1. –ě—Ā–Ĺ–ĺ–≤—č –ė–Ď –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź –°–ě–ė–Ď.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—Ć. –õ–Ķ–ļ—Ü–ł—Ź 1. –ě—Ā–Ĺ–ĺ–≤—č –ė–Ď –ł –Ņ—Ä–ł–Ĺ—Ü–ł–Ņ—č –Ņ–ĺ—Ā—ā—Ä–ĺ–Ķ–Ĺ–ł—Ź –°–ě–ė–Ď.–ź–Ľ–Ķ–ļ—Ā–į–Ĺ–ī—Ä –õ—č—Ā—Ź–ļ

Őż

–ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł. –ě—Ā–Ĺ–ĺ–≤–Ĺ—č–Ķ –Ņ–ĺ–Ĺ—Ź—ā–ł—Ź

- 1. –ě–Ī–Ķ—Ā–Ņ–Ķ—á–Ķ–Ĺ–ł–Ķ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā–ł–ü–Ķ—ā—Ä–ĺ–≤–į –Ě–į—ā–į–Ľ—Ć—Ź–ď—Ä—É–Ņ–Ņ–į –Ď–ú80601

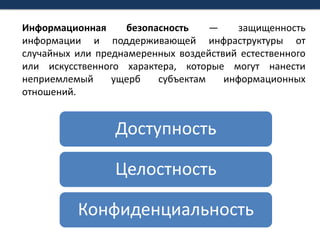

- 2. –ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ–į—Ź –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ—Ā—ā—ĆŐż‚ÄĒ –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ—Ā—ā—Ć –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –ł –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ł–≤–į—é—Č–Ķ–Ļ –ł–Ĺ—Ą—Ä–į—Ā—ā—Ä—É–ļ—ā—É—Ä—č –ĺ—ā —Ā–Ľ—É—á–į–Ļ–Ĺ—č—Ö –ł–Ľ–ł –Ņ—Ä–Ķ–ī–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–Ĺ—č—Ö –≤–ĺ–∑–ī–Ķ–Ļ—Ā—ā–≤–ł–Ļ –Ķ—Ā—ā–Ķ—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ł–Ľ–ł –ł—Ā–ļ—É—Ā—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ —Ö–į—Ä–į–ļ—ā–Ķ—Ä–į, –ļ–ĺ—ā–ĺ—Ä—č–Ķ –ľ–ĺ–≥—É—ā –Ĺ–į–Ĺ–Ķ—Ā—ā–ł –Ĺ–Ķ–Ņ—Ä–ł–Ķ–ľ–Ľ–Ķ–ľ—č–Ļ —É—Č–Ķ—Ä–Ī —Ā—É–Ī—ä–Ķ–ļ—ā–į–ľ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ĺ–Ĺ–Ĺ—č—Ö –ĺ—ā–Ĺ–ĺ—ą–Ķ–Ĺ–ł–Ļ.

- 4. –®–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ ‚ÄĒ —Ā–Ņ–ĺ—Ā–ĺ–Ī –Ņ—Ä–Ķ–ĺ–Ī—Ä–į–∑–ĺ–≤–į–Ĺ–ł—Ź –ĺ—ā–ļ—Ä—č—ā–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –∑–į–ļ—Ä—č—ā—É—é –ł –ĺ–Ī—Ä–į—ā–Ĺ–ĺ. –ü—Ä–ł–ľ–Ķ–Ĺ—Ź–Ķ—ā—Ā—Ź –ī–Ľ—Ź —Ö—Ä–į–Ĺ–Ķ–Ĺ–ł—Ź –≤–į–∂–Ĺ–ĺ–Ļ –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł–ł –≤ –Ĺ–Ķ–Ĺ–į–ī—Ď–∂–Ĺ—č—Ö –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į—Ö –ł–Ľ–ł –Ņ–Ķ—Ä–Ķ–ī–į—á–ł –Ķ—Ď –Ņ–ĺ –Ĺ–Ķ–∑–į—Č–ł—Č—Ď–Ĺ–Ĺ—č–ľ –ļ–į–Ĺ–į–Ľ–į–ľ —Ā–≤—Ź–∑–ł.

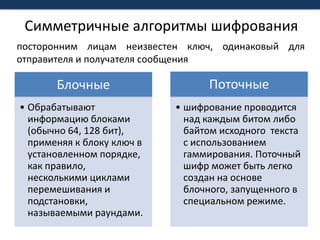

- 5. –°–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ—č–Ķ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź–Ņ–ĺ—Ā—ā–ĺ—Ä–ĺ–Ĺ–Ĺ–ł–ľ –Ľ–ł—Ü–į–ľ –Ĺ–Ķ–ł–∑–≤–Ķ—Ā—ā–Ķ–Ĺ –ļ–Ľ—é—á, –ĺ–ī–ł–Ĺ–į–ļ–ĺ–≤—č–Ļ –ī–Ľ—Ź –ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ź –ł –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Ź —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź

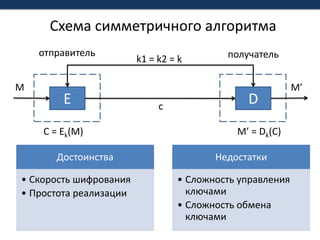

- 6. –°—Ö–Ķ–ľ–į —Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–≥–ĺ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ–į–ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ć–Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Ćk1 = k2 = kMM‚ÄôEDcC = Ek(M)M‚Äô = Dk(C)

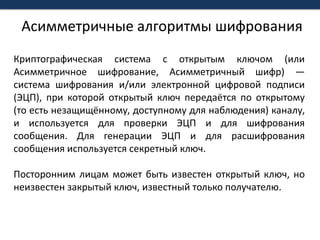

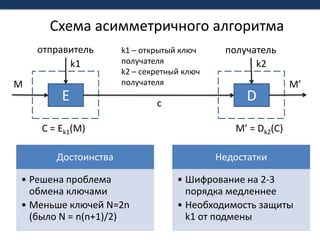

- 7. –ź—Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ—č–Ķ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź–ö—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–į—Ź —Ā–ł—Ā—ā–Ķ–ľ–į —Ā –ĺ—ā–ļ—Ä—č—ā—č–ľ –ļ–Ľ—é—á–ĺ–ľ (–ł–Ľ–ł –ź—Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–Ķ —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł–Ķ, –ź—Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ—č–Ļ —ą–ł—Ą—Ä) ‚ÄĒ —Ā–ł—Ā—ā–Ķ–ľ–į —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź –ł/–ł–Ľ–ł —ć–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ü–ł—Ą—Ä–ĺ–≤–ĺ–Ļ –Ņ–ĺ–ī–Ņ–ł—Ā–ł (–≠–¶–ü), –Ņ—Ä–ł –ļ–ĺ—ā–ĺ—Ä–ĺ–Ļ –ĺ—ā–ļ—Ä—č—ā—č–Ļ –ļ–Ľ—é—á –Ņ–Ķ—Ä–Ķ–ī–į—Ď—ā—Ā—Ź –Ņ–ĺ –ĺ—ā–ļ—Ä—č—ā–ĺ–ľ—É (—ā–ĺ –Ķ—Ā—ā—Ć –Ĺ–Ķ–∑–į—Č–ł—Č—Ď–Ĺ–Ĺ–ĺ–ľ—É, –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ–ľ—É –ī–Ľ—Ź –Ĺ–į–Ī–Ľ—é–ī–Ķ–Ĺ–ł—Ź) –ļ–į–Ĺ–į–Ľ—É, –ł –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā—Ā—Ź –ī–Ľ—Ź –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–ł –≠–¶–ü –ł –ī–Ľ—Ź —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź. –Ē–Ľ—Ź –≥–Ķ–Ĺ–Ķ—Ä–į—Ü–ł–ł –≠–¶–ü –ł –ī–Ľ—Ź —Ä–į—Ā—ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź —Ā–ĺ–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā—Ā—Ź —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ—č–Ļ –ļ–Ľ—é—á.–ü–ĺ—Ā—ā–ĺ—Ä–ĺ–Ĺ–Ĺ–ł–ľ –Ľ–ł—Ü–į–ľ –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć –ł–∑–≤–Ķ—Ā—ā–Ķ–Ĺ –ĺ—ā–ļ—Ä—č—ā—č–Ļ –ļ–Ľ—é—á, –Ĺ–ĺ –Ĺ–Ķ–ł–∑–≤–Ķ—Ā—ā–Ķ–Ĺ –∑–į–ļ—Ä—č—ā—č–Ļ –ļ–Ľ—é—á, –ł–∑–≤–Ķ—Ā—ā–Ĺ—č–Ļ —ā–ĺ–Ľ—Ć–ļ–ĺ –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—é.

- 8. –°—Ö–Ķ–ľ–į –į—Ā–ł–ľ–ľ–Ķ—ā—Ä–ł—á–Ĺ–ĺ–≥–ĺ –į–Ľ–≥–ĺ—Ä–ł—ā–ľ–į–ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ć–Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Ćk1 ‚Äď –ĺ—ā–ļ—Ä—č—ā—č–Ļ –ļ–Ľ—é—á –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Źk2 ‚Äď —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ—č–Ļ –ļ–Ľ—é—á –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Źk1k2MM‚ÄôEDcC = Ek1(M)M‚Äô = Dk2(C)

- 9. –Ę–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł –ł –į—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł

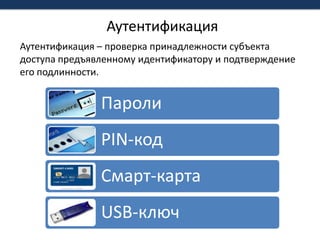

- 10. –ė–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł—Ź–ė–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł—Ź ‚Äď –Ņ—Ä–ł—Ā–≤–ĺ–Ķ–Ĺ–ł–Ķ —Ā—É–Ī—ä–Ķ–ļ—ā–į–ľ –ī–ĺ—Ā—ā—É–Ņ–į —É–Ĺ–ł–ļ–į–Ľ—Ć–Ĺ—č—Ö –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—ā–ĺ—Ä–ĺ–≤.

- 11. –ź—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł—Ź–ź—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł—Ź ‚Äď –Ņ—Ä–ĺ–≤–Ķ—Ä–ļ–į –Ņ—Ä–ł–Ĺ–į–ī–Ľ–Ķ–∂–Ĺ–ĺ—Ā—ā–ł —Ā—É–Ī—ä–Ķ–ļ—ā–į –ī–ĺ—Ā—ā—É–Ņ–į –Ņ—Ä–Ķ–ī—ä—Ź–≤–Ľ–Ķ–Ĺ–Ĺ–ĺ–ľ—É –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—ā–ĺ—Ä—É –ł –Ņ–ĺ–ī—ā–≤–Ķ—Ä–∂–ī–Ķ–Ĺ–ł–Ķ –Ķ–≥–ĺ –Ņ–ĺ–ī–Ľ–ł–Ĺ–Ĺ–ĺ—Ā—ā–ł.

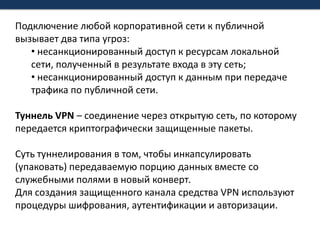

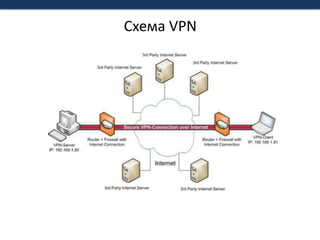

- 13. –ü–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł–Ķ –Ľ—é–Ī–ĺ–Ļ –ļ–ĺ—Ä–Ņ–ĺ—Ä–į—ā–ł–≤–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł –ļ –Ņ—É–Ī–Ľ–ł—á–Ĺ–ĺ–Ļ –≤—č–∑—č–≤–į–Ķ—ā –ī–≤–į —ā–ł–Ņ–į —É–≥—Ä–ĺ–∑:–Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ļ –ī–ĺ—Ā—ā—É–Ņ –ļ —Ä–Ķ—Ā—É—Ä—Ā–į–ľ –Ľ–ĺ–ļ–į–Ľ—Ć–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł, –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–Ĺ—č–Ļ –≤ —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā–Ķ –≤—Ö–ĺ–ī–į –≤ —ć—ā—É —Ā–Ķ—ā—Ć;

- 14. –Ĺ–Ķ—Ā–į–Ĺ–ļ—Ü–ł–ĺ–Ĺ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—č–Ļ –ī–ĺ—Ā—ā—É–Ņ –ļ –ī–į–Ĺ–Ĺ—č–ľ –Ņ—Ä–ł –Ņ–Ķ—Ä–Ķ–ī–į—á–Ķ —ā—Ä–į—Ą–ł–ļ–į –Ņ–ĺ –Ņ—É–Ī–Ľ–ł—á–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł.–Ę—É–Ĺ–Ĺ–Ķ–Ľ—Ć VPN‚Äď —Ā–ĺ–Ķ–ī–ł–Ĺ–Ķ–Ĺ–ł–Ķ —á–Ķ—Ä–Ķ–∑ –ĺ—ā–ļ—Ä—č—ā—É—é —Ā–Ķ—ā—Ć, –Ņ–ĺ –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ—É –Ņ–Ķ—Ä–Ķ–ī–į–Ķ—ā—Ā—Ź –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą–ł—á–Ķ—Ā–ļ–ł –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ—č–Ķ –Ņ–į–ļ–Ķ—ā—č.–°—É—ā—Ć —ā—É–Ĺ–Ĺ–Ķ–Ľ–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź –≤ —ā–ĺ–ľ, —á—ā–ĺ–Ī—č –ł–Ĺ–ļ–į–Ņ—Ā—É–Ľ–ł—Ä–ĺ–≤–į—ā—Ć (—É–Ņ–į–ļ–ĺ–≤–į—ā—Ć) –Ņ–Ķ—Ä–Ķ–ī–į–≤–į–Ķ–ľ—É—é –Ņ–ĺ—Ä—Ü–ł—é –ī–į–Ĺ–Ĺ—č—Ö –≤–ľ–Ķ—Ā—ā–Ķ —Ā–ĺ —Ā–Ľ—É–∂–Ķ–Ī–Ĺ—č–ľ–ł –Ņ–ĺ–Ľ—Ź–ľ–ł –≤ –Ĺ–ĺ–≤—č–Ļ –ļ–ĺ–Ĺ–≤–Ķ—Ä—ā.–Ē–Ľ—Ź —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –∑–į—Č–ł—Č–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ļ–į–Ĺ–į–Ľ–į —Ā—Ä–Ķ–ī—Ā—ā–≤–į VPN –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—ā –Ņ—Ä–ĺ—Ü–Ķ–ī—É—Ä—č —ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–ł—Ź, –į—É—ā–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ł –ł –į–≤—ā–ĺ—Ä–ł–∑–į—Ü–ł–ł.

- 15. –°—Ö–Ķ–ľ–į VPN