SSL Sertifikalar?ndan Phishing Domain Tespiti

- 1. SSL Sertifikalar?ndan Phishing Domain Tespiti

- 2. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 2BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ??indekiler SSL Sertifikalar?ndan Phishing Domain Tespiti .......................................................................................................................... 3 Sertifika T¨¹rleri ........................................................................................................................................................................................ 4 Do?rulanm?? Alan Ad? Sertifikas? (DV) ...................................................................................................................................... 4 Do?rulanm?? Kurulu? Sertifikas? (OV) ....................................................................................................................................... 4 Geni?letilmi? Do?rulama Sertifikas? (EV) ................................................................................................................................. 4 SSL Nas?l ?al???r? ................................................................................................................................................................................. 5 Sertifika Kontrol¨¹ ............................................................................................................................................................................... 7 Phishing (Oltalama Sald?r?lar?) .......................................................................................................................................................... 9 Certificate Transparency (Sertifika ?effafl???) ........................................................................................................................... 11 Certsream-python ............................................................................................................................................................................. 12 Phishing_catcher ............................................................................................................................................................................... 14 Certstream ........................................................................................................................................................................................... 20 Certstreamcatcher ............................................................................................................................................................................ 22

- 3. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 3BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity SSL Sertifikalar?ndan Phishing Domain Tespiti 2015 y?l?ndan bu yana, tehdit akt?rlerinin, k?t¨¹ niyetli web sayfalar?n? me?ru g?sterme e?iliminde ?ok ciddi bir art?? ger?ekle?mi?tir. Ger?ekle?en bu art?? ¨¹zerine PhishLabs konu ¨¹zerine bir ara?t?rma ger?ekle?tirmi?tir. Bu ara?t?rma do?rultusunda SSL sertifikas? kullanan k?t¨¹ niyetli web sayfalar?n?n oran?n?n 2017 y?l?nda yakla??k %30, 2018 y?l?nda yakla??k %49 oldu?unu a??klanm??t?r. SSL(Secure Sockets Layer) sertifikas?, web sunucusu ve taray?c? aras?nda ?ifreli ba?lant? olu?turmak i?in kullan?lan bir teknolojidir. Bu ba?lant? iletilen verilerin g¨¹venli?ini sa?lamaktad?r. SSL sertifikas?; TC kimlik numaras?, kredi kart? bilgileri, kullan?c? ad? ve parolalar? gibi kritik verileri iletirken ?ifreleyerek iletir ve ¨¹?¨¹nc¨¹ ?ah?slar?n okumas?n? engeller. SSL sertifikas?n?n olmamas?, verilerin d¨¹z metin olarak iletilmesi anlam?na gelir. Bu da bilgilerin ele ge?irilmesi durumuna tehdit akt?rlerine okunabilirlik sa?lar. Comodo, GeoTrust, RapidSSL, GlobalSign,Cloudflare g¨¹venilir sertifika otoritelerinden baz?lar?d?r. ?ekil 1 : Serfika Otoriteleri

- 4. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 4BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Sertifika T¨¹rleri SSL sertifikalar?n?n birka? farkl? t¨¹r¨¹ bulunmaktad?r. Bunlar; ? DV - Domain Validated (Do?rulanm?? Alan Ad?), ? OV - Organizatonal Validated (Do?rulanm?? Kurulu?), ? EV - Extended Validated (Geni?letilmi? Do?rulama) Do?rulanm?? Alan Ad? Sertifikas? (DV) Yaln?zca alan ad? i?in talep edilen do?rulama t¨¹r¨¹d¨¹r. Bu ?ekilde edinilen SSL sertifikalar? ile yaln?zca alan ad? SSL sertifikas?na sahip olurken, sertifikan?n verildi?i alan ad?na sahip Kurum i?in hi?bir do?rulama i?lemi ger?ekle?tirilmez. K?sacas? sadece bu web sitelerine giden son kullan?c?lar web trafi?inin SSL sertifikas? sebebiyle ?ifreli oldu?unu bilebilir ancak sertifikaya sahip firma hakk?nda do?rulay?c? bilgi elde edemezler. Do?rulanm?? Kurulu? Sertifikas? (OV) Bu sertifika t¨¹r¨¹ ile alan ad?na ilaveten Kurum¡¯ a ait t¨¹m unvan bilgisi ve adres detaylar? ile birlikte do?rulanm?? olur. Bu sertifika t¨¹r¨¹n¨¹n talep edilmesi i?in Kurum belgeleri gereklidir. Temin edilecek bu belgelerden elde edilecek belirli bilgiler sertifika ile do?rulanacak ve SSL sertifikas?nda belirtilecektir. Geni?letilmi? Do?rulama Sertifikas? (EV) 2007 y?l?nda sertifika otoriteleri taraf?ndan olu?turulmu? standart ile bu sertifika t¨¹r¨¹n¨¹n tescil edilmesi belirli prosed¨¹rlere tabi tutulmu?tur. Bu prosed¨¹rler ile, Kurum¡¯ un yasal, fiziksel ve operasyonel varl??? do?rulanmal?, Kurum¡¯ un varl??? resmi kay?tlarla do?rulanabilmeli ve bilgiler e?le?melidir. G¨¹n¨¹m¨¹zde bir?ok Kurum ve Kurulu? g¨¹venirli?ini do?rulatmak ad?na bu sertifikalara y?nelmektedir. ¡°apple.com¡± alan ad? i?in EV sertifikas? a?a??daki ?ekilde g?r¨¹nt¨¹lenebilmektedir. ?ekil 2 : EV Sertifikas?n?n Web Taray?c?da G?r¨¹n¨¹m¨¹

- 5. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 5BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity SSL Nas?l ?al???r? SSL sertifikas? bir Sertifika Yetkilisi¡¯nden (Certification Authority - CA) al?nabilir. Web sunucusunda SSL¡¯i etkinle?tirmeyi istedi?imizde, web sitemizin ve ?irketimizin kimli?ini do?rulamam?z gerekecektir. Daha sonra iki ?ifreleme anahtar? olu?turulur. Bunlardan biri ?zel anahtar biri de genel anahtard?r. SSL sertifikalar?n?n ?al??ma prensibi a?a??daki ekran g?r¨¹nt¨¹s¨¹nde verilmi?tir. ?ekil 3 : SSL Nas?l ?al???r? Genel anahtar?n gizli olmas? gerekmez ve bir Sertifika ?mzalama ?ste?ine (Certificate Signing Request - CSR) yerle?tirilir. SSL sertifikas? ba?vuru s¨¹recinde CA, bilgilerinizi do?rular ve SSL¡¯i kullanmaya izin veren bir sertifika verir. Web sunucusu bu sertifikay? ?zel anahtar ile e?le?tirir. Daha sonra sayfay? ziyaret eden kullan?c?lar?n taray?c?s? ile ?ifreli bir ba?lant? olu?turulur. Arka tarafta ger?ekle?en i?lemler kullan?c? taraf?na yans?maz. Sadece A?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterildi?i gibi taray?c? k?sm?nda ye?il bir asma kilit g?r¨¹r. Bu simge kullan?c?ya, ziyaret etmekte oldu?u sayfan?n g¨¹venli oldu?u alg?s?n? olu?turmaktad?r. Bu alg?dan dolay? ki?isel bilgilerini, kredi kart? bilgilerini girmekte sak?nca g?rmeyebilirler. Bir alg? y?netimi olan bu durumu kullanmak isteyen tehdit akt?rleri, zararl? web sayfalar?na SSL sertifikas? almay? art?k neredeyse bir gereklilik olarak g?rmektedir.

- 6. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 6BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ?ekil 4 : SSL Sertifikas?n?n Al?nmas? Sonucu Taray?c?ya Gelen ¡°G¨¹venilirlik¡± Semol¨¹ Bu noktada devreye ¨¹cretsiz SSL sertifikalar? girmektedir. Olu?turulan zararl? web sayfas?n?n ?mr¨¹ genelde k?sad?r ve d¨¹?¨¹k b¨¹t?eyle haz?rlanm??t?r. Bu sebeple ¨¹cretsiz sertifikalar daha cazip gelmektedir. A?a??da ¨¹cretsiz SSL hizmeti veren yerlerden en ?ok kullan?lanlar? listelenmi?tir. ¡ñ Let¡¯s Encrypt ¡ñ CAcert Free Certificate Authority ¡ñ Comodo ¡ñ Cloud Flare ¡ñ SSL For Free ¡ñ SSL.com ¡ñ StartCom ¡ñ WoSign ?cretsiz sertifika varl???, tek ba??na bize web sayfas?n?n g¨¹venilirli?i hakk?nda bilgi vermez.

- 7. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 7BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Sertifika Kontrol¨¹ Asma kilit simgesine ve sonras?nda ¡°Sertifika (Ge?erli)¡± ibaresine t?klay?nca kar??m?za a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterilen pencere gelecektir. ?lgili ekran g?r¨¹nt¨¹s¨¹ a?a??da verilmi?tir. ?ekil 5 : ¡°Netflix.Com¡± Adresine Ait SSL Sertifkas? Bilgileri Ekran g?r¨¹nt¨¹s¨¹ndeki bilgiler incelendi?inde; Sertifikay? Alan : www.netflix.com Sertifikay? Veren : Digicert SHA2 Secure Server CA Ge?erlilik Tarihi : 02/07/2018 - 02/07/2020

- 8. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 8BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ¡°Detail¡± sekmesine girince kar??m?za a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterilen pencere gelmektedir. ¡°Subject¡± k?sm?na gelince sertifikay? alan kurumun bilgilerine ula?abilmektedir. ?ekil 6 : ¡°Detail¡± Sekmesinde G?sterilen Bilgileri Common Name (CN): www.netflix.com Organizational Unit (OU): Operations Organization (O): Netflix, Inc.

- 9. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 9BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Phishing (Oltalama Sald?r?lar?) Oltalama sald?r?lar?, ?nceden belirlenen veya rastgele hedef al?nm?? ki?ilerin e-posta adreslerine g?nderilen yan?lt?c? e-postalar ile ki?ilerin, gelen e-posta i?erisindeki sahte internet sayfas?na y?nlendirilen ba?lant?y? t?klayarak bu siteleri ziyaretleri sonucunda ki?ilerin kimlik, kredi kart? gibi hassas bilgilere eri?meye dayal? geli?tirilen istismar y?ntemidir. Phishing sald?r?lar?, me?ru web sayfalar?n?n alan ad?na benzer alan adlar?n?n al?nmas? ve kullan?c? dikkatsizli?inin bunu g?z ard? etmesi ¨¹zerine kurgulan?r. Bu ?ekilde kurbanlar?n kritik bilgileri ele ge?irilir. ?zellikle son zamanlarda art?? g?steren phishing sald?r?lar? pek ?ok ki?iye maddi zarar vermektedir. Sald?rganlar?n bu i?lemleri ger?ekle?tirirken dikkat etti?i baz? noktalar vard?r. Alan ad?n?n benzerlik g?stermesi, harf veya say? ile kelime oyunlar? yap?lmas?, benzetilmek isteneni me?ru sayfaya i?erik bak?m?ndan da benzetilmesi, dikkat ?ekici unsurlar?n bulundurmamas? gibi ?zelliklere dikkat edilir. Bu ?zelliklere phishing tarihinin ba?lang?c?ndan beri dikkat edilmi?tir. Ama bir ?zellik var ki, son zamanlarda ?nemi anla??lm?? ve asl?nda insanlar ¨¹zerindeki psikolojik etkisinin g¨¹c¨¹ fark edilmi?tir; SSL sertifikas?. Daha ?nce de de?indi?imiz gibi SSL sertifikas? olan, phishing i?erikli web sayfas? say?lar?nda ?ok ciddi bir art?? bulunmaktad?r. Neredeyse her iki phishing ama?l? web sayfas?ndan biri SSL sertifikas? almaktad?r.. A?a??daki ekran g?r¨¹nt¨¹s¨¹nde bir phishing sitesine ait Cloudflare taraf?ndan imzalanm?? bir SSL sertifikas?na ait phishing sitesi g?r¨¹nt¨¹lenmektedir. ?lgili site URL k?sm? hari? olduk?a g¨¹venilir g?z¨¹kmektedir. ?ekil 7 : Sahte Web Sayfas?

- 10. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 10BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Taklit site oldu?u URL adresinden anla??lmakta, ancak sertifika incelendi?inde Cloudflare imzas?na sahip g?z¨¹kmektedir. ?lgili sayfan?n sahip oldu?u sertifikaya ait detaylar a?a??daki ekran g?r¨¹nt¨¹s¨¹nde verilmi?tir. ?ekil 8 : Sahte Web Sayfas? ?lgili otoriteler taraf?ndan bu tarz siteleri, kullan?c?lara ma?duriyet yaratmadan m¨¹mk¨¹n olan en k?sa s¨¹rede tespit edebilmek ve m¨¹dahale edebilmek amac?yla ¡°Certification Transparency Log Network¡± olu?umu kurulmu?tur. Phishing sald?r?lar?nda web sitelerinin taklidi yap?lan b¨¹y¨¹k ?irketlerin ?o?u EV sertifikas? alarak, SSL sertifikas? bar?nd?ran sahtelerinden farkl? olmaktad?r. Ancak kullan?c? taraf?nda EV sertifikas? bilinci ancak olu?turulmaya ba?land??? i?in veya kullan?c?n?n anl?k dalg?nl??? sebebiyle sadece SSL bar?nd?ran taklit?i web sayfalar? bir?ok kez amac?na ula?abilmektedir. EV sertifikas? olmayan ama SSL sertifikas? olan adresler i?in ilk bakmam?z gereken ?ey sertifikan?n kendisidir.

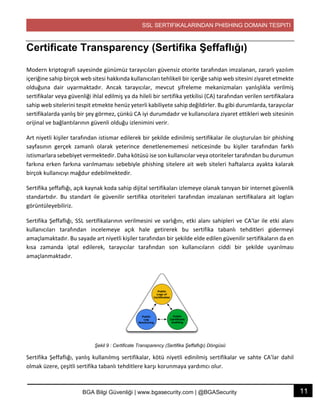

- 11. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 11BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Certificate Transparency (Sertifika ?effafl???) Modern kriptografi sayesinde g¨¹n¨¹m¨¹z taray?c?lar? g¨¹vensiz otorite taraf?ndan imzalanan, zararl? yaz?l?m i?eri?ine sahip bir?ok web sitesi hakk?nda kullan?c?lar? tehlikeli bir i?eri?e sahip web sitesini ziyaret etmekte oldu?una dair uyarmaktad?r. Ancak taray?c?lar, mevcut ?ifreleme mekanizmalar? yanl??l?kla verilmi? sertifikalar veya g¨¹venli?i ihlal edilmi? ya da hileli bir sertifika yetkilisi (CA) taraf?ndan verilen sertifikalara sahip web sitelerini tespit etmekte hen¨¹z yeterli kabiliyete sahip de?ildirler. Bu gibi durumlarda, taray?c?lar sertifikalarda yanl?? bir ?ey g?rmez, ?¨¹nk¨¹ CA iyi durumdad?r ve kullan?c?lara ziyaret ettikleri web sitesinin orijinal ve ba?lant?lar?n?n g¨¹venli oldu?u izlenimini verir. Art niyetli ki?iler taraf?ndan istismar edilerek bir ?ekilde edinilmi? sertifikalar ile olu?turulan bir phishing sayfas?n?n ger?ek zamanl? olarak yeterince denetlenememesi neticesinde bu ki?iler taraf?ndan farkl? istismarlara sebebiyet vermektedir. Daha k?t¨¹s¨¹ ise son kullan?c?lar veya otoriteler taraf?ndan bu durumun fark?na erken fark?na var?lmamas? sebebiyle phishing sitelere ait web siteleri haftalarca ayakta kalarak bir?ok kullan?c?y? ma?dur edebilmektedir. Sertifika ?effafl???, a??k kaynak koda sahip dijital sertifikalar? izlemeye olanak tan?yan bir internet g¨¹venlik standart?d?r. Bu standart ile g¨¹venilir sertifika otoriteleri taraf?ndan imzalanan sertifikalara ait loglar? g?r¨¹nt¨¹leyebiliriz. Sertifika ?effafl???, SSL sertifikalar?n?n verilmesini ve varl???n?, etki alan? sahipleri ve CA'lar ile etki alan? kullan?c?lar? taraf?ndan incelemeye a??k hale getirerek bu sertifika tabanl? tehditleri gidermeyi ama?lamaktad?r. Bu sayade art niyetli ki?iler taraf?ndan bir ?ekilde elde edilen g¨¹venilir sertifikalar?n da en k?sa zamanda iptal edilerek, taray?c?lar taraf?ndan son kullan?c?lar?n ciddi bir ?ekilde uyar?lmas? ama?lanmaktad?r. ?ekil 9 : Certificate Transparency (Sertifika ?effafl???) D?ng¨¹s¨¹ Sertifika ?effafl???, yanl?? kullan?lm?? sertifikalar, k?t¨¹ niyetli edinilmi? sertifikalar ve sahte CA¡¯lar dahil olmak ¨¹zere, ?e?itli sertifika tabanl? tehditlere kar?? korunmaya yard?mc? olur.

- 12. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 12BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Certsream-python Certstream-python, sertifika ?effafl??? (Certification Transparency Logs) listeleri toplulu?undan toplanan bir yay?n? izlemek i?in certstream a?? ile etkile?im kuran bir python k¨¹t¨¹phanesidir. ?ekil 10 : Certstream Olu?umu Bu k¨¹t¨¹phane ile Certificate Transparency Log Network taraf?ndan loglanan sertifikalar? ve sertifikalara ait g¨¹ncellemeleri ger?ek zamanl? g?r¨¹nt¨¹leyebilir ve sizin ad?n?za bilginiz d???nda olu?turulan sertifika hakk?nda bilgi alabilirsiniz. ?lgili k¨¹t¨¹phaneye ait (https://certstream.calidog.io/) internet sitesinden ger?ek zamanl? olarak sertifikalara ait bilgiler g?r¨¹nt¨¹lenebilmektedir.

- 13. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 13BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ?lgili ekran g?r¨¹nt¨¹s¨¹ a?a??da verilmi?tir. Ger?ek zamanl? sertifika loglar?ndan g?r¨¹nt¨¹lenen herhangi bir web sitesine giderek sertifika g?r¨¹nt¨¹lenebilmektedir.

- 14. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 14BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Phishing_catcher Certstream Transparency Log Network ¨¹zerinden ger?ek zamanl? sertifikalar?, taraf?m?zdan olu?turulan kelime listesine g?re filtreleyerek herhangi bir firma veya kurulu?a aitmi? gibi g?z¨¹ken taklit sitelerin sertifika durumlar? g?r¨¹nt¨¹lenebilmektedir.. Bu i?lem i?in phishing_catcher arac? kullan?labilmektedir. ?lgili arac GitHub ¨¹zerinde https://github.com/x0rz/phishing_catcher adresinden ula??labilir ve gerekli kurulum ad?mlar? takip edilerek kurulum i?lemi ger?ekle?tirilir. ?lgili ara? ile sertifika ?effafl??? a?? taraf?ndan olu?turulan a?a ba?lanarak ger?ek zamanl? sertifika loglar?ndan taraf?m?zdan ¡°suspicious.yaml¡± dosyas?nda belirlenecek kriterlere g?re puanlama olu?turarak ve olu?turdu?umuz puanlama kriterine g?re risk grubuna giren bir alan ad? hakk?nda ger?ek zamanl? bilgi sahibi olunmas?na olanak sa?lar. A?a??daki ekran g?r¨¹nt¨¹s¨¹nde ¡°suspicious.yaml¡± dosyas?na ait i?erik verilmi?tir. ?ekil 11 : ¡°suspicious.yaml¡± Dosyas? Ekran g?r¨¹nt¨¹s¨¹nde g?r¨¹lece?i ¨¹zere ¡°login¡± kelimesini i?eren t¨¹m alan ad? ve alt alan adlar?na ¡°25¡± puan verilerek risk derecelendirmesi yap?laca?? belirtilmi?tir. Bu dosya ¨¹zerinde de?i?iklik yaparak farkl? anahtar kelimeler ¨¹reterek ve farkl? puanlar olu?turarak kendi risk grubumuzu belirleyebiliriz. Bu imkan? kullanarak kendimiz i?in ¡°login¡± kelimesine 0 veya 100 puan atayarak kendi risk derecelendirmesi olu?turulabilmektedir.

- 15. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 15BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Bu mant?kla kullan?ld???nda ilgili ara? ile kendi belirleyece?imiz bir kelime listesi ile sertifika loglar?nda firmam?za aitmi? gibi g?z¨¹ken sahte bir sayfay? ?ok k?sa bir s¨¹rede yakalanabilmektedir.. A?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterildi?i gibi catch_phishing.py dosyas? ?al??t?r?lm??t?r. Dosya ?al??maya ba?lad?ktan sonra yakalad??? linkleri 3 etikette sunmaktad?r; Suspicious, Potential, Likely. ?lgili ekran g?r¨¹nt¨¹s¨¹ a?a??da verilmi?tir. ?ekil 12 : Phishing catcher arac?n?n ?al??t?r?lmas? sonucu toplanan veriler. Bu ara? ?al??ma mant??? olarak i?erisinde bar?nd?rd??? anahtar kelimelere g?re arama yapmaktad?r. Hangi anahtar kelimeleri kulland???n? g?rmek i?in a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterildi?i gibi suspicious.yaml dosyas? incelenebilmektedir.

- 16. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 16BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ?lgili ekran g?r¨¹nt¨¹s¨¹ a?a??da verilmi?tir. ?ekil 7: suspicious.yaml dosyas?n?n i?eri?inin bir k?sm? Kriterlerde verilen puanlar toplam?; ? >=65 Potential, ? >=80 Likely, ? >=90 Suspicious olarak etkilemektedir. Uygulama ilgili dosya ¨¹zerinden puanlar?n de?i?tirerek ?zelle?tirilebilmesine olanak sa?lamaktad?r.

- 17. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 17BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Anahtar kelime olarak a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterildi?i gibi ?ok s?k kullan?lan alt alan adlar? da eklenebilmektedir. ?ekil 8: suspicious.yaml dosyas?n?n i?eri?inin bir k?sm? Uygulaman?n ?al??t?r?lmas? ile birlikte belirlenen filtrelere tak?lan ve puanlama sistemine g?re risk grubuna giren alan adlar? a?a??daki ekran g?r¨¹nt¨¹s¨¹nde verilmi?tir. ?ekil 13 : Phishing catcher arac?n?n yakalad??? ?¨¹pheli adresler

- 18. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 18BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ¡°googlebussines360.es¡± sayfas? incelendi?inde a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterilen tasar?mla kar??la??lmaktad?r. ?ekil 14 : Yakalanan ?¨¹pheli adreslerden birinin ?rnek ekran g?r¨¹nt¨¹s¨¹ Bu sayfan?n SSL sertifikas?na sahip oldu?u tespit edilmi?tir. A?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterildi?i gibi sertifika incelenebilmektedir. ?ekil 15 : ?¨¹pheli sayfan?n ta??d??? SSL sertifikas? bilgileri. Sertifikan?n ba?lang?? tarihi: 19 Temmuz 2019 (Bug¨¹n) Sertifikan?n biti? tarihi: 17 Ekim 2019 ?ncelenen alan ad? k?sa s¨¹reli ve ¨¹cretsiz bir hizmetten al?nan SSL sertifikas? bar?nd?rmaktad?r.

- 19. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 19BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Phishing catcher arac?n?n ?al??ma s¨¹reci boyunca toplad??? bilgileri daha sade haliyle a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterildi?i gibi suspicious_domains.log dosyas?ndan ula??lmaktad?r. ?ekil 16 : "suspicious_domains.log" Dosyas

- 20. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 20BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Certstream Certstream i?eren bir ara?tan yararlanmak yerine direk certstram komutu da kullan?labilmektedir. Phishing catcher arac? da arka planda benzer bir i?lem ger?ekle?tirmektedir. Kullan?c?ya sunulan verilerde ¨¹zerine ek olarak puanlama koymu?tur. Certstream arac? 2 farkl? ??kt? verme imkan?na sahiptir. ?ntan?ml? olarak loglar?n daha insanc?l okunmas?na imkan veren bir ??kt? ile takip edilmesine ek olarak ¡°json¡± format? ile de ??kt? vererek farkl? ara?lara input olarak da vererek ara?t?rmalarda kullan?labilmektedir. ?ekil 17 : "Certstream" ?lgili ara? ?ntan?ml? olarak ?al??t?r?ld??? zaman a?a??daki ?ekilde bir ??kt? vermektedir. ?ekil 13: certstream komutu ile toplanan olas? phishing adresleri

- 21. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 21BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ¡°json¡± format?nda ??kt? al?nd???nda a?a??daki ekran g?r¨¹nt¨¹s¨¹ndeki ?ekilde ??kt? al?nabilmektedir. ?ekil 18 : "json" Format? ?le G?r¨¹n¨¹m

- 22. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 22BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity Certstreamcatcher Certstreamcatcher arac? da certstream kullanarak phishing web sitelerini tespit etmeye yarayan ba?ka bir ara?t?r. Bu ara? ger?ek zamanl? olarak phishing web sitelerini tespit etmek i?in regex standartlar?n? kullan?r. Bir ?nceki araca nazaran yaln?zca regex ile taraf?m?zca belirlenen kriterlere uyan alan ve alt alan adlar? getirilmektedir. A?a??daki ekran g?r¨¹nt¨¹s¨¹nde yaln?zca ¡°login¡± ve ¡°verification¡± kelimelerini filtrelenmesine imkan tan?yan regex kullan?larak sonu?lar listelenmi?tir. Toplam 6655 sertifika aras?ndan belirlenen kelimelere g?re regex e?le?mesi a?a??daki sertifikalar? tespit etmi?tir. ?ekil 19 : Certstreamcatcher A?a??daki ekran g?r¨¹nt¨¹s¨¹nde uygulaman?n ?al??t?r?lmas? g?sterilmi?tir. Uygulama log altyap?s?ndan, phishing_catcher arac?nda rastlad???m?z gibi 3 kategori ile sonu?lar? g?r¨¹nt¨¹lemektedir; Likely, Suspicious ve Potential.

- 23. SSL SERTIFIKALARINDAN PHISHING DOMAIN TESPITI 23BGA Bilgi G¨¹venli?i | www.bgasecurity.com | @BGASecurity ?lgili ekran g?r¨¹nt¨¹s¨¹ a?a??da verilmi?tir. ?ekil 20 : Certstram Uygulamaya ait certstreamcatcher.js dosyas?n?n i?eri?ini incelendi?inde a?a??daki ekran g?r¨¹nt¨¹s¨¹nde g?sterilen anahtar kelimelerimizi g?r¨¹nt¨¹lenebilmektedir. ?ekil 21 : "certstreamcatcher.js" Dosyas?