Stosy sieciowe w przestrzeni uzäytkownika.

- 2. Stosy sieciowe w przestrzeni ué¥ytkownika Maciej Czekaj

- 3. Kto mû°wi? ã Iné¥ynier systemû°w wbudowanych ã Linux/ARM ã Sieci ã DPDK ã ODP ã OFP

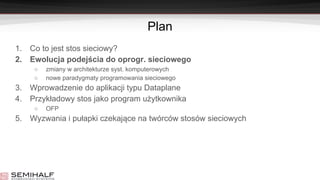

- 4. Plan 1. Co to jest stos sieciowy? 2. Ewolucja podejécia do oprogr. sieciowego ã zmiany w architekturze syst. komputerowych ã nowe paradygmaty programowania sieciowego 3. Wprowadzenie do aplikacji typu Dataplane 4. Przykéadowy stos jako program ué¥ytkownika ã OFP 5. Wyzwania i puéapki czekajá ce na twû°rcû°w stosû°w sieciowych

- 5. Plan 1. Co to jest stos sieciowy? 2. Ewolucja podejécia do oprogr. sieciowego ã zmiany w architekturze syst. komputerowych ã nowe paradygmaty programowania sieciowego 3. Wprowadzenie do aplikacji typu Dataplane 4. Przykéadowy stos jako program ué¥ytkownika ã OFP 5. Wyzwania i puéapki czekajá ce na twû°rcû°w stosû°w sieciowych

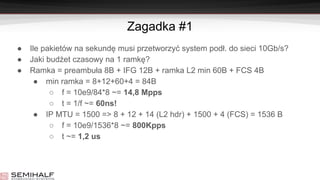

- 6. Zagadka #1 ã Ile pakietû°w na sekundá musi przetworzyá system podé. do sieci 10Gb/s? ã Jaki budé¥et czasowy na 1 ramká? ã Ramka = preambuéa 8B + IFG 12B + ramka L2 min 60B + FCS 4B ã min ramka = 8+12+60+4 = 84B ã f = 10e9/84*8 ~= 14,8 Mpps ã t = 1/f ~= 60ns! ã IP MTU = 1500 => 8 + 12 + 14 (L2 hdr) + 1500 + 4 (FCS) = 1536 B ã f = 10e9/1536*8 ~= 800Kpps ã t ~= 1,2 us

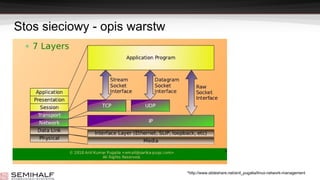

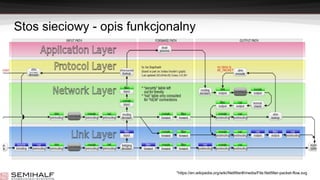

- 7. Stos sieciowy - opis warstw *http://www.slideshare.net/anil_pugalia/linux-network-management

- 8. Stos sieciowy - opis warstw *http://www.slideshare.net/anil_pugalia/linux-network-managementc 5-7 Aplikacja 3-4 Já dro 2 Sterownik 1 H/W

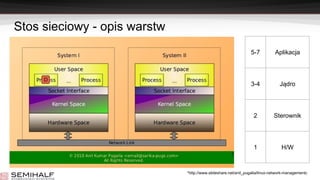

- 9. Stos sieciowy - opis funkcjonalny *https://en.wikipedia.org/wiki/Netfilter#/media/File:Netfilter-packet-flow.svg

- 10. Plan 1. Co to jest stos sieciowy? 2. Ewolucja podejécia do oprogr. sieciowego ã zmiany w architekturze syst. komputerowych ã nowe paradygmaty programowania sieciowego 3. Wprowadzenie do aplikacji typu Dataplane 4. Przykéadowy stos jako program ué¥ytkownika ã OFP 5. Wyzwania i puéapki czekajá ce na twû°rcû°w stosû°w sieciowych

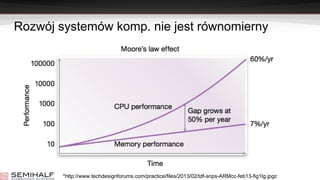

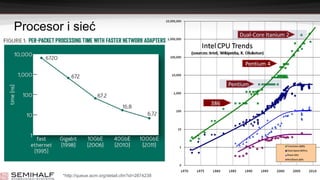

- 11. Rozwû°j systemû°w komp. nie jest rû°wnomierny *http://www.techdesignforums.com/practice/files/2013/02/tdf-snps-ARMcc-feb13-fig1lg.jpgc

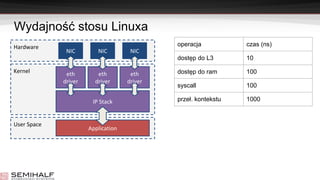

- 13. Wydajnoéá stosu Linuxa Kernel User Space Hardware NIC eth driver NICNIC Application IP Stack eth driver eth driver operacja czas (ns) dostáp do L3 10 dostáp do ram 100 syscall 100 przeé. kontekstu 1000

- 14. Wnioski z trendû°w technologicznych ã Pasmo/1 CPU ~ staée ã Skalowanie z iloéciá CPU (GPU, etc) ã Dedykowany krzem do: ã grafiki ã kryptografii ã sieci ã Inwestycja w specjalizowany software ã zero-copy ã jednofunkcyjny ã bazujá cy na moé¥liwoéciach konkretnego sprzátu (brak abstrakcji, warstw itd)

- 15. Plan 1. Co to jest stos sieciowy? 2. Ewolucja podejécia do oprogr. sieciowego ã zmiany w architekturze syst. komputerowych ã nowe paradygmaty programowania sieciowego 3. Wprowadzenie do aplikacji typu Dataplane 4. Przykéadowy stos jako program ué¥ytkownika ã OFP 5. Wyzwania i puéapki czekajá ce na twû°rcû°w stosû°w sieciowych

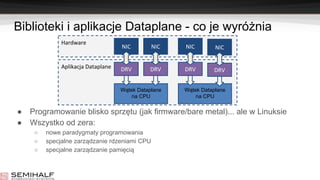

- 16. Biblioteki i aplikacje Dataplane - co je wyrû°é¥nia ã Programowanie blisko sprzátu (jak firmware/bare metal)... ale w Linuksie ã Wszystko od zera: ã nowe paradygmaty programowania ã specjalne zarzá dzanie rdzeniami CPU ã specjalne zarzá dzanie pamiáciá Aplikacja Dataplane Hardware DRV Wá tek Dataplane na CPU NIC DRV NIC DRV Wá tek Dataplane na CPU NIC DRV NIC

- 17. Biblioteki i aplikacje Dataplane - wady ã Brak protokoéû°w - trzeba je samemu realizowaá ã Dla kaé¥dego urzá dzenia sieciowego - nowy sterownik ã Trudnoéci w: ã zarzá dzaniu zué¥yciem energii ã wspû°édzieleniu zasobû°w systemu z innymi aplikacjami ã w tym wspû°édzieleniu dostápu do sieci ã Przykéad: ã brak ifconfig, tcpdump, etc., ã wá tek Dataplane zawsze zué¥ywa 100% CPU, net, jak nic nie robi*

- 18. Polling get_packets(pkts [], n) { avail = read_hw_regs(HEAD, TAIL); // read packet count from h/w n = min(n, avail); for (i=0; i < avail; i++) read_hw_desc(HEAD+i, pkts[i]) // read packet descriptor from DMA ring write_hw_reg(TAIL, avail); // signal received packet to h/w return avail; }

- 19. Run to completion while (true) { nb_rx = get_packets(pkts, burst_size) nb_proc = process(pkts, nb_rx) nb_tx = xmit(pkts, nb_proc) for (i = nb_tx; i < nb_proc; i++) free(pkts[i]); }

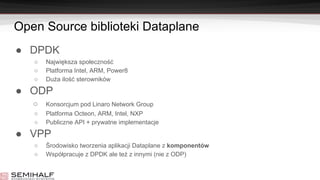

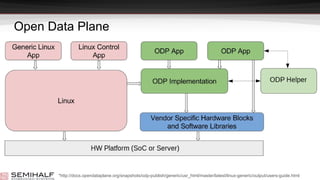

- 20. Open Source biblioteki Dataplane ã DPDK ã Najwiáksza spoéecznoéá ã Platforma Intel, ARM, Power8 ã Dué¥a iloéá sterownikû°w ã ODP ã Konsorcjum pod Linaro Network Group ã Platforma Octeon, ARM, Intel, NXP ã Publiczne API + prywatne implementacje ã VPP ã érodowisko tworzenia aplikacji Dataplane z komponentû°w ã Wspû°épracuje z DPDK ale teé¥ z innymi (nie z ODP)

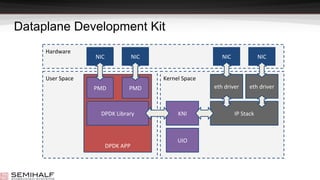

- 21. Dataplane Development Kit User Space Kernel Space Hardware DPDK APP KNI PMD DPDK Library UIO PMD IP Stack eth driver eth driver NIC NICNIC NIC

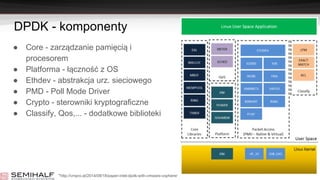

- 22. DPDK - komponenty ã Core - zarzá dzanie pamiáciá i procesorem ã Platforma - éá cznoéá z OS ã Ethdev - abstrakcja urz. sieciowego ã PMD - Poll Mode Driver ã Crypto - sterowniki kryptograficzne ã Classify, Qos,... - dodatkowe biblioteki *http://vmpro.at/2014/08/18/paper-intel-dpdk-with-vmware-vsphere/

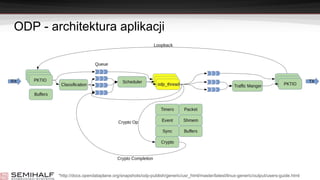

- 24. ODP - architektura aplikacji *http://docs.opendataplane.org/snapshots/odp-publish/generic/usr_html/master/latest/linux-generic/output/users-guide.html

- 25. Plan 1. Co to jest stos sieciowy? 2. Ewolucja podejécia do oprogr. sieciowego ã zmiany w architekturze syst. komputerowych ã nowe paradygmaty programowania sieciowego 3. Wprowadzenie do aplikacji typu Dataplane 4. Przykéadowy stos jako program ué¥ytkownika ã OFP 5. Wyzwania i puéapki czekajá ce na twû°rcû°w stosû°w sieciowych

- 26. Stosy sieciowe Open Source ã lwIP ã mTCP ã OFP ã NetBSD Rump Kernel ã TLDK - tylko UDP (TCP w trakcie konstrukcji)

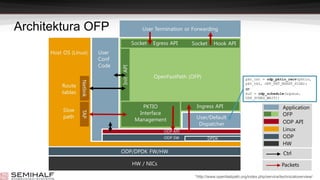

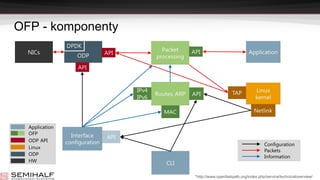

- 27. OFP - organizacja projektu ã Licencja BSD ã Kod przeniesiony z FreeBSD ã Géû°wni uczestnicy: Nokia, Enea, ARM ã + Cavium, NXP, ãÎ ã Bazuje na ODP ã éciséa wspû°épraca z Linaro ã http://www.openfastpath.org

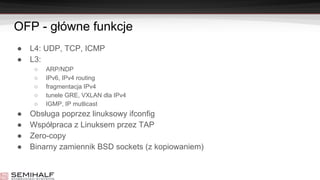

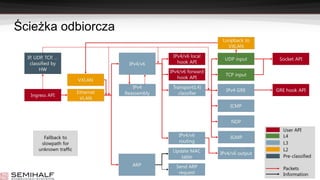

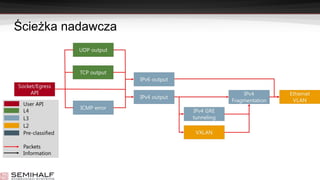

- 29. OFP - géû°wne funkcje ã L4: UDP, TCP, ICMP ã L3: ã ARP/NDP ã IPv6, IPv4 routing ã fragmentacja IPv4 ã tunele GRE, VXLAN dla IPv4 ã IGMP, IP mutlicast ã Obséuga poprzez linuksowy ifconfig ã Wspû°épraca z Linuksem przez TAP ã Zero-copy ã Binarny zamiennik BSD sockets (z kopiowaniem)

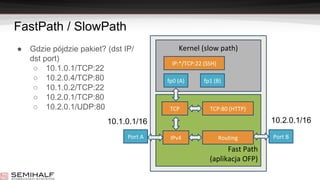

- 31. FastPath / SlowPath Fast Path (aplikacja OFP) Port BPort A Kernel (slow path) 10.1.0.1/16 10.2.0.1/16 IP:*/TCP:22 (SSH) TCP:80 (HTTP) IPv4 TCP Routing fp0 (A) fp1 (B) ã Gdzie pû°jdzie pakiet? (dst IP/ dst port) ã 10.1.0.1/TCP:22 ã 10.2.0.4/TCP:80 ã 10.1.0.2/TCP:22 ã 10.2.0.1/TCP:80 ã 10.2.0.1/UDP:80

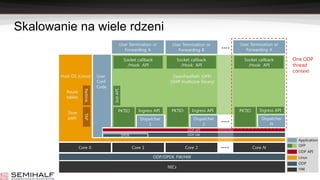

- 34. Skalowanie na wiele rdzeni

- 35. Plan 1. Co to jest stos sieciowy? 2. Ewolucja podejécia do oprogr. sieciowego ã zmiany w architekturze syst. komputerowych ã nowe paradygmaty programowania sieciowego 3. Wprowadzenie do aplikacji typu Dataplane 4. Przykéadowy stos jako program ué¥ytkownika ã OFP 5. Wyzwania i puéapki czekajá ce na twû°rcû°w stosû°w sieciowych

- 36. Dataplane + stary kod = :< ã Stary kod nie zadziaéa szybciej tylko dlatego, é¥e teraz nazywa siá Dataplane 11.54% udp_fwd_socket [ofp] odp_rwlock_read_lock 10.73% udp_fwd_socket [ofp] odp_rwlock_read_unlock 5.43% udp_fwd_socket [ofp] ofp_in_pcblookup 4.94% udp_fwd_socket [ofp] udp_send 4.79% udp_fwd_socket [ofp] ofp_ip_output 4.26% udp_fwd_socket [drv] nicvf_qset_cq_handler 3.83% udp_fwd_socket [ofp] ofp_udp_input 3.82% udp_fwd_socket [ofp] ofp_in_pcbrele_rlocked 3.70% udp_fwd_socket [ofp] ofp_ip_output_add_eth 2.68% udp_fwd_socket [drv] nicvf_xmit 2.63% udp_fwd_socket [ofp] ofp_ipv4_processing 2.57% udp_fwd_socket [ofp] ofp_packet_input 2.44% udp_fwd_socket [ofp] ofp_eth_vlan_processing 1.90% udp_fwd_socket [ofp] ofp_ipv4_lookup_mac 1.86% udp_fwd_socket [ofp] in_pcblookup_hash_locked.isra.2 1.84% udp_fwd_socket [ofp] ofp_get_packet_hooks 1.76% udp_fwd_socket [ofp] ofp_udp_pkt_sendto 1.73% udp_fwd_socket [app]ofp_udp_packet_parse

- 37. Dataplane + stary kod = :< ã Stary kod nie zadziaéa szybciej tylko dlatego, é¥e teraz nazywa siá Dataplane children self - 92.49% 2.33% udp_fwd_socket udp_fwd_socket [.] ofp_packet_input - 97.48% ofp_packet_input - 93.18% ofp_ipv4_processing - 83.57% ofp_udp_input + 43.33% udp_append.isra.1 - 19.20% ofp_in_pcblookup 6.14% odp_rwlock_read_lock 4.30% ofp_in_pcbrele_rlocked 2.01% in_pcblookup_hash_locked.isra.2 6.37% odp_rwlock_read_lock 5.66% odp_rwlock_read_unlock

- 38. Zasady wydajnych programû°w ã Lokalnoéá ã danych ã kodu ã wá tkû°w ã Brak niepotrzebnych abstrakcji ã nie da siá zrobiá BSD sockets bez kopiowania danych! ã Run-to-completion ã Hurtowe przetwarzanie danych (SIMD, itd.)

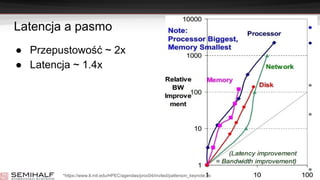

- 40. Latencja a pasmo ã Przepustowoéá ~ 2x ã Latencja ~ 1.4x *https://www.ll.mit.edu/HPEC/agendas/proc04/invited/patterson_keynote.pc

![Polling

get_packets(pkts [], n) {

avail = read_hw_regs(HEAD, TAIL); // read packet count from h/w

n = min(n, avail);

for (i=0; i < avail; i++)

read_hw_desc(HEAD+i, pkts[i]) // read packet descriptor from DMA ring

write_hw_reg(TAIL, avail); // signal received packet to h/w

return avail;

}](https://image.slidesharecdn.com/11stosysieciowewprzestrzeniuzytkownika-170616092800/85/Stosy-sieciowe-w-przestrzeni-uzytkownika-18-320.jpg)

![Run to completion

while (true) {

nb_rx = get_packets(pkts, burst_size)

nb_proc = process(pkts, nb_rx)

nb_tx = xmit(pkts, nb_proc)

for (i = nb_tx; i < nb_proc; i++)

free(pkts[i]);

}](https://image.slidesharecdn.com/11stosysieciowewprzestrzeniuzytkownika-170616092800/85/Stosy-sieciowe-w-przestrzeni-uzytkownika-19-320.jpg)

![Dataplane + stary kod = :<

ã Stary kod nie zadziaéa szybciej tylko dlatego, é¥e teraz nazywa siá Dataplane

11.54% udp_fwd_socket [ofp] odp_rwlock_read_lock

10.73% udp_fwd_socket [ofp] odp_rwlock_read_unlock

5.43% udp_fwd_socket [ofp] ofp_in_pcblookup

4.94% udp_fwd_socket [ofp] udp_send

4.79% udp_fwd_socket [ofp] ofp_ip_output

4.26% udp_fwd_socket [drv] nicvf_qset_cq_handler

3.83% udp_fwd_socket [ofp] ofp_udp_input

3.82% udp_fwd_socket [ofp] ofp_in_pcbrele_rlocked

3.70% udp_fwd_socket [ofp] ofp_ip_output_add_eth

2.68% udp_fwd_socket [drv] nicvf_xmit

2.63% udp_fwd_socket [ofp] ofp_ipv4_processing

2.57% udp_fwd_socket [ofp] ofp_packet_input

2.44% udp_fwd_socket [ofp] ofp_eth_vlan_processing

1.90% udp_fwd_socket [ofp] ofp_ipv4_lookup_mac

1.86% udp_fwd_socket [ofp] in_pcblookup_hash_locked.isra.2

1.84% udp_fwd_socket [ofp] ofp_get_packet_hooks

1.76% udp_fwd_socket [ofp] ofp_udp_pkt_sendto

1.73% udp_fwd_socket [app]ofp_udp_packet_parse](https://image.slidesharecdn.com/11stosysieciowewprzestrzeniuzytkownika-170616092800/85/Stosy-sieciowe-w-przestrzeni-uzytkownika-36-320.jpg)

![Dataplane + stary kod = :<

ã Stary kod nie zadziaéa szybciej tylko dlatego, é¥e teraz nazywa siá Dataplane

children self

- 92.49% 2.33% udp_fwd_socket udp_fwd_socket [.] ofp_packet_input

- 97.48% ofp_packet_input

- 93.18% ofp_ipv4_processing

- 83.57% ofp_udp_input

+ 43.33% udp_append.isra.1

- 19.20% ofp_in_pcblookup

6.14% odp_rwlock_read_lock

4.30% ofp_in_pcbrele_rlocked

2.01% in_pcblookup_hash_locked.isra.2

6.37% odp_rwlock_read_lock

5.66% odp_rwlock_read_unlock](https://image.slidesharecdn.com/11stosysieciowewprzestrzeniuzytkownika-170616092800/85/Stosy-sieciowe-w-przestrzeni-uzytkownika-37-320.jpg)