Гҡtoky na DNS

- 1. Гҡtoky na DNS OndЕҷej Caletka 9. Гәnora 2016 UvedenГ© dГӯlo podlГ©hГЎ licenci Creative Commons UveДҸte autora 3.0 ДҢesko. OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 1 / 16

- 2. DNS: minutes to learn, a lifetime to master Shane Kerr OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 2 / 16

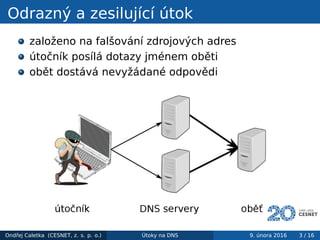

- 3. OdraznГҪ a zesilujГӯcГӯ Гәtok zaloЕҫeno na falЕЎovГЎnГӯ zdrojovГҪch adres ГәtoДҚnГӯk posГӯlГЎ dotazy jmГ©nem obДӣti obДӣt dostГЎvГЎ nevyЕҫГЎdanГ© odpovДӣdi OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 3 / 16

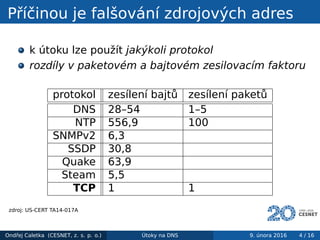

- 4. PЕҷГӯДҚinou je falЕЎovГЎnГӯ zdrojovГҪch adres k Гәtoku lze pouЕҫГӯt jakГҪkoli protokol rozdГӯly v paketovГ©m a bajtovГ©m zesilovacГӯm faktoru protokol zesГӯlenГӯ bajtЕҜ zesГӯlenГӯ paketЕҜ DNS 28вҖ“54 1вҖ“5 NTP 556,9 100 SNMPv2 6,3 SSDP 30,8 Quake 63,9 Steam 5,5 TCP 1 1 zdroj: US-CERT TA14-017A OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 4 / 16

- 5. DNSSEC za nic nemЕҜЕҫe ThereвҖҷs a lot of urban legend out there about how DNSSEC makes DDoS worse because of DNSSECвҖҷs larger message size, and while this makes intuitive sense and вҖқsounds goodвҖқ, it is simply false. (вҖҰ) In short, no attack requires DNSSEC, and thus any focus on DNSSEC as a DDoS risk is misspent energy. zdroj: Paul Vixie na dotaz вҖһWhat kinds of security vulnerabilities does providing DNSSEC expose?вҖң OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 5 / 16

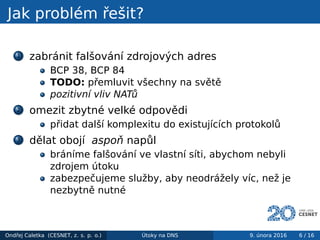

- 6. Jak problГ©m ЕҷeЕЎit? 1 zabrГЎnit falЕЎovГЎnГӯ zdrojovГҪch adres BCP 38, BCP 84 TODO: pЕҷemluvit vЕЎechny na svДӣtДӣ pozitivnГӯ vliv NATЕҜ 2 omezit zbytnГ© velkГ© odpovДӣdi pЕҷidat dalЕЎГӯ komplexitu do existujГӯcГӯch protokolЕҜ 3 dДӣlat obojГӯ aspoЕҲ napЕҜl brГЎnГӯme falЕЎovГЎnГӯ ve vlastnГӯ sГӯti, abychom nebyli zdrojem Гәtoku zabezpeДҚujeme sluЕҫby, aby neodrГЎЕҫely vГӯc, neЕҫ je nezbytnДӣ nutnГ© OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 6 / 16

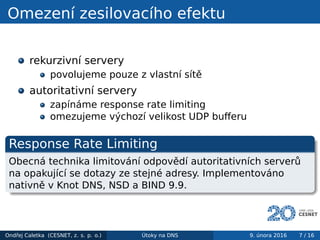

- 7. OmezenГӯ zesilovacГӯho efektu rekurzivnГӯ servery povolujeme pouze z vlastnГӯ sГӯtДӣ autoritativnГӯ servery zapГӯnГЎme response rate limiting omezujeme vГҪchozГӯ velikost UDP buп¬Җeru Response Rate Limiting ObecnГЎ technika limitovГЎnГӯ odpovДӣdГӯ autoritativnГӯch serverЕҜ na opakujГӯcГӯ se dotazy ze stejnГ© adresy. ImplementovГЎno nativnДӣ v Knot DNS, NSD a BIND 9.9. OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 7 / 16

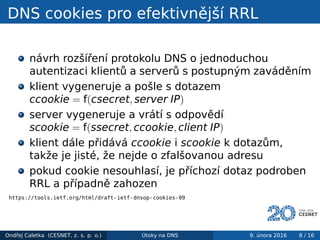

- 8. DNS cookies pro efektivnДӣjЕЎГӯ RRL nГЎvrh rozЕЎГӯЕҷenГӯ protokolu DNS o jednoduchou autentizaci klientЕҜ a serverЕҜ s postupnГҪm zavГЎdДӣnГӯm klient vygeneruje a poЕЎle s dotazem ccookie = f(csecret, server IP) server vygeneruje a vrГЎtГӯ s odpovДӣdГӯ scookie = f(ssecret, ccookie, client IP) klient dГЎle pЕҷidГЎvГЎ ccookie i scookie k dotazЕҜm, takЕҫe je jistГ©, Еҫe nejde o zfalЕЎovanou adresu pokud cookie nesouhlasГӯ, je pЕҷГӯchozГӯ dotaz podroben RRL a pЕҷГӯpadnДӣ zahozen https://tools.ietf.org/html/draft-ietf-dnsop-cookies-09 OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 8 / 16

- 9. OmezenГӯ velikosti UDP odpovДӣdi rozЕЎГӯЕҷenГӯ EDNS0 zvДӣtЕЎuje dГ©lku UDP zprГЎv nad 512 B obvykle na 4096 B omezenГӯm velikosti k ~1 kB snГӯЕҫГӯme ГәДҚinnost zesilujГӯcГӯho Гәtoku takГ© se tГӯm zlepЕЎГӯ situace resolverЕҜm s nefunkДҚnГӯm Path MTU Discovery pЕҷГӯliЕЎ nГӯzkГЎ hodnota mЕҜЕҫe naopak rozbГӯt resolvery bez TCP konektivity obzvlГЎЕЎtДӣ pЕҷi pouЕҫitГӯ DNSSEC takto postiЕҫenГҪch uЕҫivatelЕҜ je ~2 % (mДӣЕҷenГӯ Geoп¬Җa Hustona) OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 9 / 16

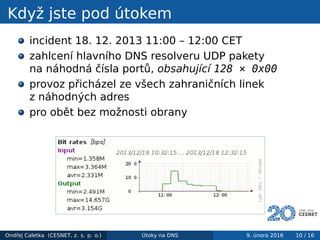

- 10. KdyЕҫ jste pod Гәtokem incident 18. 12. 2013 11:00 вҖ“ 12:00 CET zahlcenГӯ hlavnГӯho DNS resolveru UDP pakety na nГЎhodnГЎ ДҚГӯsla portЕҜ, obsahujГӯcГӯ 128 Г— 0x00 provoz pЕҷichГЎzel ze vЕЎech zahraniДҚnГӯch linek z nГЎhodnГҪch adres pro obДӣt bez moЕҫnosti obrany OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 10 / 16

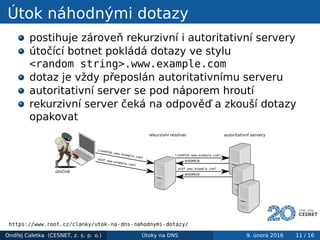

- 11. Гҡtok nГЎhodnГҪmi dotazy postihuje zГЎroveЕҲ rekurzivnГӯ i autoritativnГӯ servery ГәtoДҚГӯcГӯ botnet poklГЎdГЎ dotazy ve stylu <random string>.www.example.com dotaz je vЕҫdy pЕҷeposlГЎn autoritativnГӯmu serveru autoritativnГӯ server se pod nГЎporem hroutГӯ rekurzivnГӯ server ДҚekГЎ na odpovДӣДҸ a zkouЕЎГӯ dotazy opakovat iree0foh.www.example.com? iree0foh.www.example.com? NXDOMAIN asdf.www.example.com? asdf.www.example.com? NXDOMAIN ГәtoДҚnГӯk rekurzivnГӯ resolver autoritativnГӯ servery https://www.root.cz/clanky/utok-na-dns-nahodnymi-dotazy/ OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 11 / 16

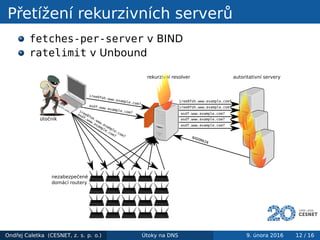

- 12. PЕҷetГӯЕҫenГӯ rekurzivnГӯch serverЕҜ fetches-per-server v BIND ratelimit v Unbound ГәtoДҚnГӯk rekurzivnГӯ resolver autoritativnГӯ servery iree0foh.www.example.com? iree0foh.www.example.com? iree0foh.www.example.com? asdf.www.example.com? asdf.www.example.com? NXDOMAIN asdf.www.example.com? asdf.www.example.com? asdf.www.example.com? iree0foh.www.example.com? nezabezpeДҚenГ© domГЎcГӯ routery OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 12 / 16

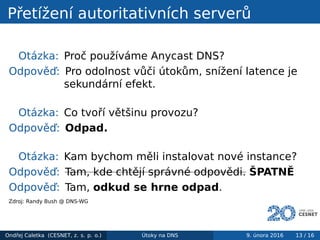

- 13. PЕҷetГӯЕҫenГӯ autoritativnГӯch serverЕҜ OtГЎzka: ProДҚ pouЕҫГӯvГЎme Anycast DNS? OdpovДӣДҸ: Pro odolnost vЕҜДҚi ГәtokЕҜm, snГӯЕҫenГӯ latence je sekundГЎrnГӯ efekt. OtГЎzka: Co tvoЕҷГӯ vДӣtЕЎinu provozu? OdpovДӣДҸ: Odpad. OtГЎzka: Kam bychom mДӣli instalovat novГ© instance? OdpovДӣДҸ: Tam, kde chtДӣjГӯ sprГЎvnГ© odpovДӣdi. Е PATNДҡ OdpovДӣДҸ: Tam, odkud se hrne odpad. Zdroj: Randy Bush @ DNS-WG OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 13 / 16

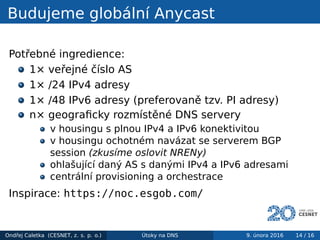

- 14. Budujeme globГЎlnГӯ Anycast PotЕҷebnГ© ingredience: 1Г— veЕҷejnГ© ДҚГӯslo AS 1Г— /24 IPv4 adresy 1Г— /48 IPv6 adresy (preferovanДӣ tzv. PI adresy) nГ— geograп¬Ғcky rozmГӯstДӣnГ© DNS servery v housingu s plnou IPv4 a IPv6 konektivitou v housingu ochotnГ©m navГЎzat se serverem BGP session (zkusГӯme oslovit NRENy) ohlaЕЎujГӯcГӯ danГҪ AS s danГҪmi IPv4 a IPv6 adresami centrГЎlnГӯ provisioning a orchestrace Inspirace: https://noc.esgob.com/ OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 14 / 16

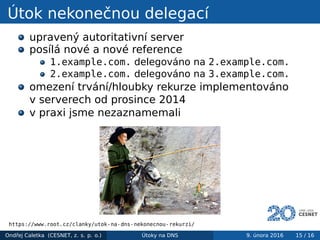

- 15. Гҡtok nekoneДҚnou delegacГӯ upravenГҪ autoritativnГӯ server posГӯlГЎ novГ© a novГ© reference 1.example.com. delegovГЎno na 2.example.com. 2.example.com. delegovГЎno na 3.example.com. omezenГӯ trvГЎnГӯ/hloubky rekurze implementovГЎno v serverech od prosince 2014 v praxi jsme nezaznamemali https://www.root.cz/clanky/utok-na-dns-nekonecnou-rekurzi/ OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 15 / 16

- 16. ZГЎvДӣr DДӣkuji za pozornost OndЕҷej Caletka Ondrej.Caletka@cesnet.cz https://OndЕҷej.Caletka.cz OndЕҷej Caletka (CESNET, z. s. p. o.) Гҡtoky na DNS 9. Гәnora 2016 16 / 16