Va sui miei siti web

- 1. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it VA sui miei siti web attacchi ai siti web e prevenzione Daniele Albrizio – daniele@albrizio.it

- 2. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Agenda ● Quadro di applicabilità ● Cenni sui fondamenti di sicurezza informatica ● Possibili azioni da mettere in campo ● Strumenti di uso comune ● Protezione dell’utente finale ● Ulteriori passi possibili

- 3. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Quadro di applicabilità ● Gestisco più siti web ● Ne prendo in gestione di esistenti o ne gestisco altri da un decennio – Non ricordo cosa ho mangiato ieri e quindi non so cosa ho fatto su ogni sito nel tempo ● Debug lasciati attivati ● Pagine di test ● ...

- 4. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Quadro della Sicurezza Informatica ● Guerra agli armamenti – Sviluppo tecnologie di attacco – Sviluppo tecnologie di difesa – Miglioramento tecnologie di attacco – Miglioramento tecnologie di difesa – … e così via ● Analisi dell’esposizione (posso essere interessante per qualcuno) ● Ragionevole difesa

- 5. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it InfoSecurity Basics ● Confidenzialità ● Integrità ● Disponibilità CC BY-NC 2.0 thaths CC BY-SA 2.0 Stan Wiechers CC BY 2.0 NEC Corporation of America

- 6. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Prevenzione ● Gestione semplice (Keep it Simple) ● Monitoraggio ● Auditing (Pen Tests) ● (Auto)formazione

- 7. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Cosa posso fare in pratica? ● Controllare che i miei siti non siano facilmente attaccabili da umani o script ● Diminuire la superficie di attacco

- 8. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Disclaimer ● Do try this ONLY at YOUR home or... CC-BY-SA 4.0 int Vinzseventyfive

- 9. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Strumenti fuori dal server ● nmap ● dirb (Dirbuster) ● nikto ● WPScan (gratis non-free) ● Burp ($) ● Nessus ($) ● [Metasploit (per approfondire)] I logo dei prodotti sono di proprietà dei rispettivi progetti

- 10. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Strumenti sul server ● netstat ● fail2ban (protezione da password guessing and more) ● Mod-Security per Apache – https://www.modsecurity.org/

- 11. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it nmap ● ping/port scanner ● OS guess ● Semplici script di test di vulnerabilità note ● Se trovo porte che non devono essere aperte, con “netstat -nlp” capisco che processo le sta gestendo

- 12. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Dir Buster ● Scan di percorsi well-known (molto noti) all’interno di un sito usando una serie di vocabolari specializzati ● Spesso rivelatore di presenza di software sfruttabile ● Non rileva direttamente vulnerabilità ● Utile per rilevare l’accessibilità di percorsi che si pensavano protetti

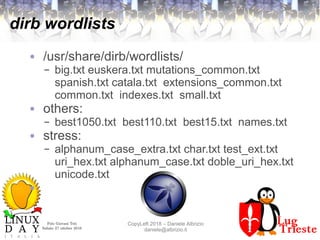

- 13. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it dirb wordlists ● /usr/share/dirb/wordlists/ – big.txt euskera.txt mutations_common.txt spanish.txt catala.txt extensions_common.txt common.txt indexes.txt small.txt ● others: – best1050.txt best110.txt best15.txt names.txt ● stress: – alphanum_case_extra.txt char.txt test_ext.txt uri_hex.txt alphanum_case.txt doble_uri_hex.txt unicode.txt ●

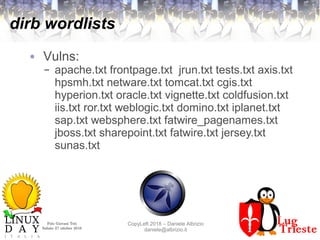

- 14. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it dirb wordlists ● Vulns: – apache.txt frontpage.txt jrun.txt tests.txt axis.txt hpsmh.txt netware.txt tomcat.txt cgis.txt hyperion.txt oracle.txt vignette.txt coldfusion.txt iis.txt ror.txt weblogic.txt domino.txt iplanet.txt sap.txt websphere.txt fatwire_pagenames.txt jboss.txt sharepoint.txt fatwire.txt jersey.txt sunas.txt

- 15. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it nikto ● Scanner di siti web usa un database di vulnerabilità vasto ● Restituisce informazioni utili per ulteriori analisi dei contenuti (robots.txt, default files, debug attivati) ● Infomazioni su contromisure di sicurezza adottate (HSTS, x-frame-options, ecc)

- 16. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it WPScan ● Scansiona vulnerabilità di wordpress e plugin ● Autoaggiornante ● Enumerazione temi e plugin ● Verifica versioni e obsolescenza ● Brute force User e Password

- 17. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Documentarsi sulle vulnerablità ● Una volta trovate le vulnerabilità è più facile e opportuno documentarsi in maniera puntuale su: – Cosa sono – Come vengono sfruttate – Come posso mitigarle ● Google è sempre vostro amico

- 18. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Validate il vostro firewall ● VA da fuori e da dentro ● Fuori <> Internet (it’s not your home) ● Risultati diversi → firewall e policy efficaci ● Risultati uguali → stai sbagliando qualcosa – Ad esempio sbagli nel pernsare che hai un firewall o sbagli ad averlo comprato.

- 19. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Il loro ultimo miglio ● E’ importante proteggere il nostro sito e il nostro server ma non è tutto ● Integrità e Confidenzialità sono delle tematiche end-to-end ● Dobbiamo far qualcosa per proteggere anche i nostri utenti/clienti CC0 https://pxhere.com/en/photo/10261 73

- 20. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it SSL ● Proteggere TUTTO il nostro sito con HTTPS permette di preservare confidenzialità e integrità ● Scelta algoritmi sicuri ● HSTS (https strict) ● X-frame-protection

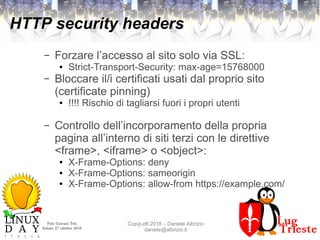

- 21. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it HTTP security headers – Forzare l’accesso al sito solo via SSL: ● Strict-Transport-Security: max-age=15768000 – Bloccare il/i certificati usati dal proprio sito (certificate pinning) ● !!!! Rischio di tagliarsi fuori i propri utenti – Controllo dell’incorporamento della propria pagina all’interno di siti terzi con le direttive <frame>, <iframe> o <object>: ● X-Frame-Options: deny ● X-Frame-Options: sameorigin ● X-Frame-Options: allow-from https://example.com/

- 22. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Tecnologie di protezione aggiornate ● Tutto questo impatta anche sulla disponibilità in quanto motori di ricerca e browser estromettono in maniera molto aggiornata i siti non compliant dall’esperienza utente.

- 23. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Al lupo, al lupo! ● Installare certificati Trusted ● Installarli correttamente ● Verificare la CA Chain – https://www.digicert.com/help/

- 24. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Cosa altro possiamo fare ● Costo di intervento maggiore – Mod-Security web application firewall – Interventi manuali o semi automatici su ● SQL Injection ● Input validation ● … – Secure web programming https://www.owasp.org/

- 25. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Wrap-Up ● Abbiamo: – capito in che contesto lavoriamo – approfondito alcuni dei principali rischi – appreso l’esistenza di strumenti semplici e liberi – appreso cosa mettere in campo e in che contesto per ottenere... – Ragionevole (plausibile) Sicurezza

- 26. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Domande ... risposte Finger face with a question. CC-BY 2.0 Tsahi Levent-Levi

- 27. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Credits ● jekil - Post Exploitation: Be Bad Guys ● Nation State Post Exploitation - Alessandro 'jekil' Tanasi ● Daniele Albrizio – Corso di sicurezza base workshop garr 2017

- 28. Polo Giovani Toti Sabato 27 ottobre 2018 CopyLeft 2018 – Daniele Albrizio daniele@albrizio.it Licenza d'uso di questo documento Quest'opera è stata rilasciata sotto la licenza Creative Commons Attribuzione-Condividi allo stesso modo 2.5. Per leggere una copia della licenza visita il sito web http://creativecommons.org/licenses/publicdomain/ o spedisci una lettera a Creative Commons, 559 Nathan Abbott Way, Stanford, California 94305, USA.

![Polo Giovani Toti

Sabato 27 ottobre 2018

CopyLeft 2018 – Daniele Albrizio

daniele@albrizio.it

Strumenti fuori dal server

â—Ź nmap

â—Ź dirb (Dirbuster)

â—Ź nikto

â—Ź WPScan (gratis non-free)

â—Ź Burp ($)

â—Ź Nessus ($)

â—Ź [Metasploit (per approfondire)]

I logo dei prodotti sono di proprietĂ dei rispettivi progetti](https://image.slidesharecdn.com/vasuimieisitiweb-181027125245/85/Va-sui-miei-siti-web-9-320.jpg)