VeritabanÄą SÄązma Testleri - 2

- 1. VeritabanÄą SÄązma Testleri - Hafta 2 BGM 553 - SÄązma Testleri ve GÂĻuvenlik Denetlemeleri-I Bilgi GÂĻuvenliËgi MÂĻuhendisliËgi YÂĻuksek Lisans ProgramÄą Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 1 / 14

- 2. ËIcÂļindekiler 1 Exploitation GirisÂļ 2 Parola KÄąrma SaldÄąrÄąlarÄą crunch Hydra ve Nmap Metasploit xp cmdshell VeritabanÄą YÂĻonetici BilgisayarlarÄą 3 ÂĻOrnekler Hydra Metasploit Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 2 / 14

- 3. ËIcÂļindekiler 1 Exploitation GirisÂļ 2 Parola KÄąrma SaldÄąrÄąlarÄą crunch Hydra ve Nmap Metasploit xp cmdshell VeritabanÄą YÂĻonetici BilgisayarlarÄą 3 ÂĻOrnekler Hydra Metasploit Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 3 / 14

- 4. Exploitation VeritabanÄą sÄązma testlerinde 2. asÂļama : Exploitation AmacÂļ : kesÂļif asÂļamasÄąnda elde edilen bilgiler kullanÄąlarak hedef sisteme erisÂļebilmek. KullanÄąlan YÂĻontemler VeritabanÄą sistemlerinde bulunan zaïŽyetler Kaba kuvvet ve sÂĻozlÂĻuk saldÄąrÄąlarÄąyla elde edilen kullanÄącÄą adÄą ve parola bilgileri ËIcÂļ aËg testlerinde elde edilen veritabanÄą baËglantÄą bilgileri VeritabanÄą sistemlerinde bulunan ve isÂļletim sistemi ÂĻuzerinde komut cÂļalÄąsÂļtÄąrabilen modÂĻuller VeritabanÄą yÂĻonetici bilgisayarlarÄą ÂĻuzerinden veritabanÄą sistemlerine erisÂļme VeritabanÄą sisteminin kurulu olduËgu sunucuya erisÂļim saËglayÄąp, sunucu ÂĻuzerinden veritabanÄą sistemlerine yetkili erisÂļim saËglama Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 4 / 14

- 5. ËIcÂļindekiler 1 Exploitation GirisÂļ 2 Parola KÄąrma SaldÄąrÄąlarÄą crunch Hydra ve Nmap Metasploit xp cmdshell VeritabanÄą YÂĻonetici BilgisayarlarÄą 3 ÂĻOrnekler Hydra Metasploit Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 5 / 14

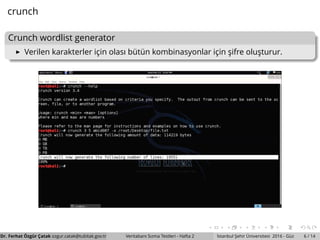

- 6. crunch Crunch wordlist generator Verilen karakterler icÂļin olasÄą bÂĻutÂĻun kombinasyonlar icÂļin sÂļifre olusÂļturur. Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 6 / 14

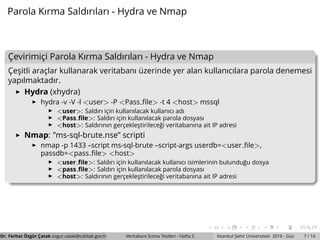

- 7. Parola KÄąrma SaldÄąrÄąlarÄą - Hydra ve Nmap CÂļ evirimicÂļi Parola KÄąrma SaldÄąrÄąlarÄą - Hydra ve Nmap CÂļ esÂļitli aracÂļlar kullanarak veritabanÄą ÂĻuzerinde yer alan kullanÄącÄąlara parola denemesi yapÄąlmaktadÄąr. Hydra (xhydra) hydra -v -V -l <user> -P <Pass ïŽle> -t 4 <host> mssql <user>: SaldÄąrÄą icÂļin kullanÄąlacak kullanÄącÄą adÄą <Pass ïŽle>: SaldÄąrÄą icÂļin kullanÄąlacak parola dosyasÄą <host>: SaldÄąrÄąnÄąn gercÂļeklesÂļtirileceËgi veritabanÄąna ait IP adresi Nmap: âms-sql-brute.nseâ scripti nmap -p 1433 âscript ms-sql-brute âscript-args userdb=<user ïŽle>, passdb=<pass ïŽle> <host> <user ïŽle>: SaldÄąrÄą icÂļin kullanÄąlacak kullanÄącÄą isimlerinin bulunduËgu dosya <pass ïŽle>: SaldÄąrÄą icÂļin kullanÄąlacak parola dosyasÄą <host>: SaldÄąrÄąnÄąn gercÂļeklesÂļtirileceËgi veritabanÄąna ait IP adresi Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 7 / 14

- 8. Parola KÄąrma SaldÄąrÄąlarÄą - Metasploit CÂļ evirimicÂļi Parola KÄąrma SaldÄąrÄąlarÄą - Metasploit CÂļ evrimicÂļi parola kÄąrma saldÄąrÄąsÄą gercÂļeklesÂļtiren modÂĻuller: Oracle auxiliary/admin/oracle/oracle login auxiliary/scanner/oracle/oracle login MsSQL Server auxiliary/scanner/mssql/mssql login auxiliary/admin/mssql/mssql enum sql logins xp cmdshell MySQL auxiliary/scanner/mysql/mysql login PostgreSQL auxiliary/scanner/postgres/postgres login Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 8 / 14

- 9. xp cmdshell (Transact-SQL) xp cmdshell Yeni bir komut satÄąrÄą (command shell) acÂļar. Parametre olarak verilen stringi cÂļalÄąsÂļtÄąrÄąr. Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 9 / 14

- 10. VeritabanÄą YÂĻonetici BilgisayarlarÄą VeritabanÄą YÂĻonetici BilgisayarlarÄą VeritabanÄą yÂĻoneticileri, veritabanÄą sistemlerini yÂĻonetmek icÂļin cÂļoËgunlukla uzaktan yÂĻonetim saËglayan aracÂļlar kullanÄąr. VeritabanÄą sistemlerinin yÂĻonetimini kolaylasÂļtÄąrmak icÂļin bu aracÂļlarda kullanÄącÄą adÄą, parola ve veritabanÄąna ait bilgileri saklÄą tutarlar. SÄąklÄąkla kullandÄąËgÄą aracÂļlardan bazÄąlarÄą sÂļunlardÄąr Putty TOAD Aqua Data Studio Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 10 / 14

- 11. Putty ve Toad Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 11 / 14

- 12. ËIcÂļindekiler 1 Exploitation GirisÂļ 2 Parola KÄąrma SaldÄąrÄąlarÄą crunch Hydra ve Nmap Metasploit xp cmdshell VeritabanÄą YÂĻonetici BilgisayarlarÄą 3 ÂĻOrnekler Hydra Metasploit Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 12 / 14

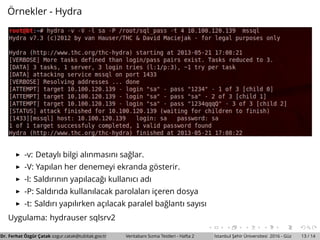

- 13. ÂĻOrnekler - Hydra -v: DetaylÄą bilgi alÄąnmasÄąnÄą saËglar. -V: YapÄąlan her denemeyi ekranda gÂĻosterir. -l: SaldÄąrÄąnÄąn yapÄąlacaËgÄą kullanÄącÄą adÄą -P: SaldÄąrÄąda kullanÄąlacak parolalarÄą icÂļeren dosya -t: SaldÄąrÄą yapÄąlÄąrken acÂļÄąlacak paralel baËglantÄą sayÄąsÄą Uygulama: hydrauser sqlsrv2 Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 13 / 14

- 14. Metasploit-mssql login Dr. Ferhat ÂĻOzgÂĻur CÂļ atak ozgur.catak@tubitak.gov.tr VeritabanÄą SÄązma Testleri - Hafta 2 ËIstanbul SÂļ ehir ÂĻUniversitesi 2016 - GÂĻuz 14 / 14