脆弱性ハンドリングと耐える設計 -Vulnerability Response-

- 1. 1 Tomohiro Nakashima Internet Week 2018 | 2018.11.27 | Asakusabashi 脆弱性ハンドリングと耐える設計 Internet Week流Security Bootcamp

- 3. 3 はじめに <概要> 脆弱性ハンドリング(脆弱性情報を収集、対処し、攻撃の 被害から防ぐこと)を基礎から取り上げるチュートリアル セッション。運用水準と運用負荷の改善を目的とする。 <対象> ? 事業部門でシステムの脆弱性管理をしている方 ? CSIRTなどで間接的に事業部の支援に当たっている方 ? その他セキュリティに関心の高い方

- 5. Agenda 1. 脆弱性ハンドリング概要 2. 前提 3. 情报収集 4. トリアージ 5. 対処

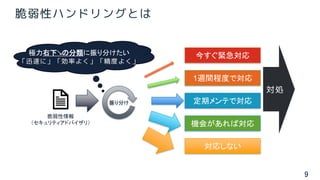

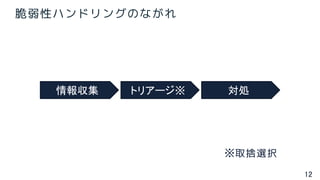

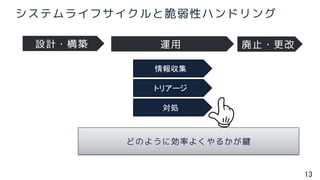

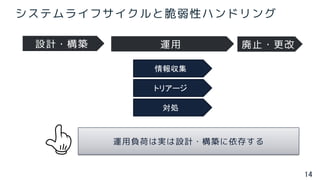

- 6. 脆弱性ハンドリング概要

- 15. 前提

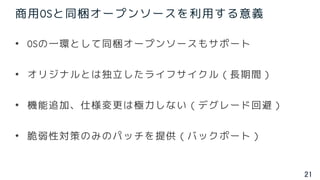

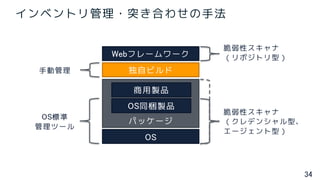

- 21. 21 商用OSと同梱オープンソースを利用する意義 ? OSの一環として同梱オープンソースもサポート ? オリジナルとは独立したライフサイクル(長期間) ? 機能追加、仕様変更は極力しない(デグレード回避) ? 脆弱性対策のみのパッチを提供(バックポート)

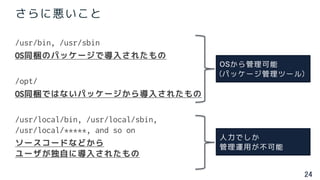

- 24. 24 さらに悪いこと /usr/bin, /usr/sbin OS同梱のパッケージで導入されたもの /opt/ OS同梱ではないパッケージから導入されたもの /usr/local/bin, /usr/local/sbin, /usr/local/, and so on ソースコードなどから ユーザが独自に導入されたもの OSから管理可能 (パッケージ管理ツール) 人力でしか 管理運用が不可能

- 29. 情报収集

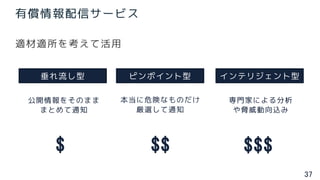

- 37. 37 有償情報配信サービス 適材適所を考えて活用 垂れ流し型 インテリジェント型ピンポイント型 本当に危険なものだけ 厳選して通知 公開情報をそのまま まとめて通知 $ $$ $$$ 専門家による分析 や脅威動向込み

- 38. 38 ISAC(Information Sharing and Analysis Center) 脅威に関する情報を収集し、情報の双方向共有を提供する ための非営利団体 業界業種ごとの組織が多い (=近しい立場同士で共有できるネットワーク) たとえば、 金融、ICT(旧Telecom)、交通、Automotiveなど

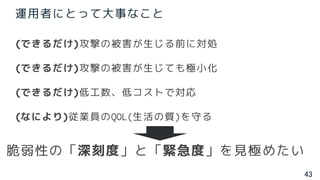

- 40. トリアージ

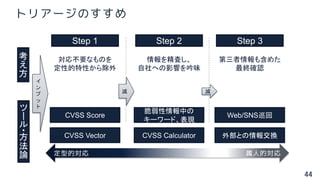

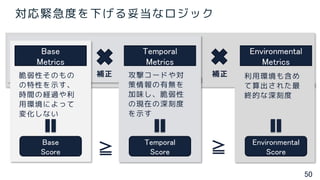

- 44. 44 トリアージのすすめ 減 減 Step 1 Step 2 Step 3 対応不要なものを 定性的特性から除外 情報を精査し、 自社への影響を吟味 第三者情報も含めた 最終確認 CVSS Score 脆弱性情報中の キーワード、表現 CVSS CalculatorCVSS Vector Web/SNS巡回 外部との情報交換 考 え 方 ツ ー ル ?方 法 論 定型的対応 属人的対応 イ ン プ ッ ト

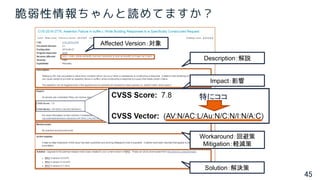

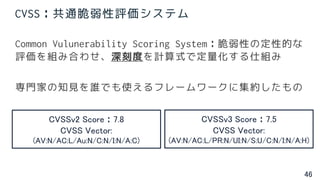

- 46. 46 CVSS:共通脆弱性評価システム Common Vulunerability Scoring System:脆弱性の定性的な 評価を組み合わせ、深刻度を計算式で定量化する仕組み 専門家の知見を誰でも使えるフレームワークに集約したもの CVSSv2 Score:7.8 CVSS Vector: (AV:N/AC:L/Au:N/C:N/I:N/A:C) CVSSv3 Score:7.5 CVSS Vector: (AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)

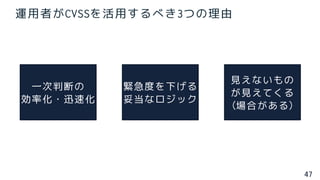

- 48. 48 定量化による一次判断の効率化?迅速化 脆弱性情報の対応要否、深刻度や概要を迅速に判断 Score=深刻度 Vector=概要とScoreの根拠 CVSS Score Severity 9.0~10.0 Critical 7.0~8.9 High 4.0~6.9 Middle/Medium 0~3.9 Low [共通脆弱性評価システムCVSS概説] https://www.ipa.go.jp/security/vuln/CVSS.html [共通脆弱性評価システムCVSS v3概説] https://www.ipa.go.jp/security/vuln/CVSSv3.html AV(攻撃元区分) N(ネットワーク経由) AC(攻撃の複雑さ) L(低) PR(必要な特権レベル) N(不要) UI(ユーザ関与レベル) N(不要) S(スコープ) U(変更なし) C(機密性への影響) N(なし) I(完全性への影響) N(なし) A(可用性への影響) C(完全) CVSSv3 Score:7.5 CVSS Vector: (AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)

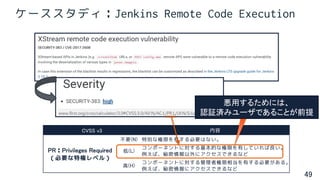

- 49. 49 ケーススタディ:Jenkins Remote Code Execution CVSS v3 内容 PR:Privileges Required (必要な特権レベル) 不要(N) 特別な権限を有する必要はない。 低(L) コンポーネントに対する基本的な権限を有していれば良い。 例えば、秘密情報以外にアクセスできるなど 高(H) コンポーネントに対する管理者権限相当を有する必要がある。 例えば、秘密情報にアクセスできるなど 悪用するためには、 認証済みユーザであることが前提

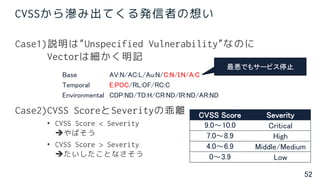

- 52. 52 CVSSから滲み出てくる発信者の想い Case1)説明は”Unspecified Vulnerability”なのに Vectorは細かく明記 Case2)CVSS ScoreとSeverityの乖離 ? CVSS Score < Severity ?やばそう ? CVSS Score > Severity ?たいしたことなさそう CVSS Score Severity 9.0~10.0 Critical 7.0~8.9 High 4.0~6.9 Middle/Medium 0~3.9 Low Base AV:N/AC:L/Au:N/C:N/I:N/A:C Temporal E:POC/RL:OF/RC:C Environmental CDP:ND/TD:H/CR:ND/IR:ND/AR:ND 最悪でもサービス停止

- 55. 55 CVSSのバージョン 歴史 ? バージョン1:2005年2月リリース ? バージョン2:2007年6月リリース ? バージョン3:2015年6月リリース 現在 ? 現在はv2/v3併記が多い ? v3はv2の評価基準を見直し、さらに細分化、再整理したもの、 より脅威の実態に即したに評価ができるようになった一方、少 し複雑化している [参考] 共通脆弱性評価システムCVSS概説 https://www.ipa.go.jp/security/vuln/CVSS.html 共通脆弱性評価システムCVSS v3概説 https://www.ipa.go.jp/security/vuln/CVSSv3.html

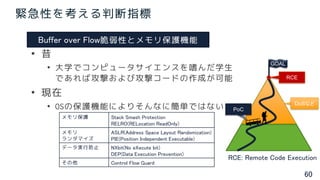

- 60. 60 緊急性を考える判断指標 ? 昔 ? 大学でコンピュータサイエンスを嗜んだ学生 であれば攻撃および攻撃コードの作成が可能 ? 現在 ? OSの保護機能によりそんなに簡単ではない メモリ保護 Stack Smash Protection RELRO(RELocation ReadOnly) メモリ ランダマイズ ASLR(Address Space Layout Randomization) PIE(Position Independent Executable) データ実行防止 NXbit(No eXecute bit) DEP(Data Execution Prevention) その他 Control Flow Guard RCE DoSなど PoC GOAL RCE: Remote Code Execution Buffer over Flow脆弱性とメモリ保護機能

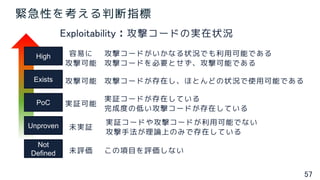

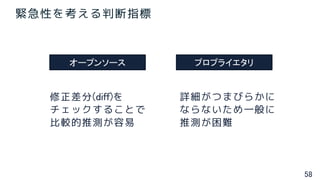

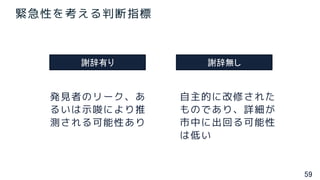

- 61. 61 緊急性を考える判断指標 ? 攻撃コードデータベースサイト ? 脆弱性情報データベースサイト ? Pastebin ? GitHub

- 62. 62 トリアージのポイント 脆弱性の「深刻度」と「緊急度」を把握したい CVSSは情報の宝庫、うまく使いこなすことで脆弱性ハンド リングが楽になる 緊急度の判断には攻撃コード流通のトレンドを取り入れる

- 63. 対処

- 69. 69 参考資料 NTT Communications様の取り組み 於 Internet Week2017 「Webサイトの脆弱性対策 ~サービスを止めるという判断 ~」 https://www.nic.ad.jp/ja/materials/iw/2017/proceedin gs/d1/d1-3-kamiyama.pdf

- 70. まとめ

- 72. 72 Thank you!

![48

定量化による一次判断の効率化?迅速化

脆弱性情報の対応要否、深刻度や概要を迅速に判断

Score=深刻度

Vector=概要とScoreの根拠

CVSS Score Severity

9.0~10.0 Critical

7.0~8.9 High

4.0~6.9 Middle/Medium

0~3.9 Low

[共通脆弱性評価システムCVSS概説]

https://www.ipa.go.jp/security/vuln/CVSS.html

[共通脆弱性評価システムCVSS v3概説]

https://www.ipa.go.jp/security/vuln/CVSSv3.html

AV(攻撃元区分) N(ネットワーク経由)

AC(攻撃の複雑さ) L(低)

PR(必要な特権レベル) N(不要)

UI(ユーザ関与レベル) N(不要)

S(スコープ) U(変更なし)

C(機密性への影響) N(なし)

I(完全性への影響) N(なし)

A(可用性への影響) C(完全)

CVSSv3 Score:7.5

CVSS Vector:

(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)](https://image.slidesharecdn.com/vulnerabilityresponse-181203052511/85/Vulnerability-Response-48-320.jpg)

![55

CVSSのバージョン

歴史

? バージョン1:2005年2月リリース

? バージョン2:2007年6月リリース

? バージョン3:2015年6月リリース

現在

? 現在はv2/v3併記が多い

? v3はv2の評価基準を見直し、さらに細分化、再整理したもの、

より脅威の実態に即したに評価ができるようになった一方、少

し複雑化している

[参考]

共通脆弱性評価システムCVSS概説

https://www.ipa.go.jp/security/vuln/CVSS.html

共通脆弱性評価システムCVSS v3概説

https://www.ipa.go.jp/security/vuln/CVSSv3.html](https://image.slidesharecdn.com/vulnerabilityresponse-181203052511/85/Vulnerability-Response-55-320.jpg)