奥础贵すごい

- 2. Copyright ?? m.kouda 2023 幸田将司(はるきち): セキュリティエンジニア: - フリーランス - SecuriST(R) 認定診断士 試験委員 - 株式会社Levii - 合同会社blk.SMITH.LLC twitter: - @halkichisec Who am I?

- 3. Copyright ?? m.kouda 2023 1. WAFってなぁに 2. 世间のギャップ 3. 奥础贵すごいぞ Contents

- 4. Copyright ?? m.kouda 2023 WAFってなぁに

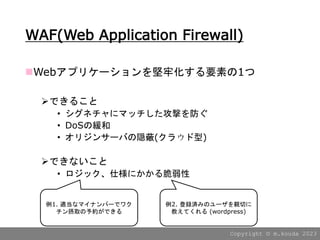

- 5. Copyright ?? m.kouda 2023 WAF(Web Application Firewall) ?Webアプリケーションを堅牢化する要素の1つ ?できること ? シグネチャにマッチした攻撃を防ぐ ? DoSの緩和 ? オリジンサーバの隠蔽(クラウド型) ?できないこと ? ロジック、仕様にかかる脆弱性 例1. 適当なマイナンバーでワク チン摂取の予約ができる 例2. 登録済みのユーザを親切に 教えてくれる (wordpress)

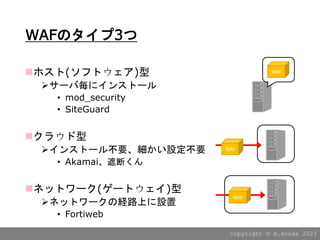

- 6. Copyright ?? m.kouda 2023 WAFのタイプ3つ ?ホスト(ソフトウェア)型 ?サーバ毎にインストール ? mod_security ? SiteGuard ?クラウド型 ?インストール不要、細かい設定不要 ? Akamai、遮断くん ?ネットワーク(ゲートウェイ)型 ?ネットワークの経路上に設置 ? Fortiweb WAF WAF WAF

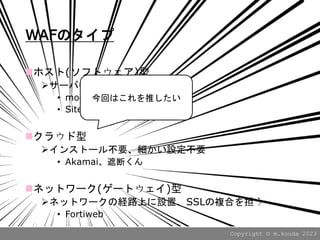

- 7. Copyright ?? m.kouda 2023 WAFのタイプ3つ ?ホスト(ソフトウェア)型 ?サーバ毎にインストール ? mod_security ? SiteGuard ?クラウド型 ?インストール不要、細かい設定不要 ? Akamai、遮断くん ?ネットワーク(ゲートウェイ)型 ?ネットワークの経路上に設置、SSLの複合を担う ? Fortiweb 今回はこれを推したい

- 8. 世间のギャップ

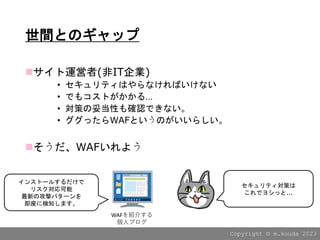

- 9. Copyright ?? m.kouda 2023 世間とのギャップ ?サイト運営者(非IT企業) ? セキュリティはやらなければいけない ? でもコストがかかる… ? 対策の妥当性も確認できない。 ? ググったらWAFというのがいいらしい。 ?そうだ、WAFいれよう WAFを紹介する 個人ブログ セキュリティ対策は これでヨシっと... インストールするだけで リスク対応可能 最新の攻撃パターンを 即座に検知します。

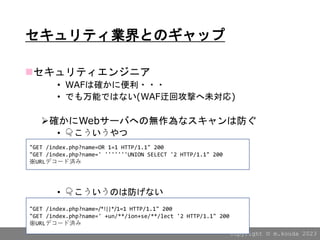

- 10. Copyright ?? m.kouda 2023 セキュリティ業界とのギャップ ?セキュリティエンジニア ? WAFは確かに便利??? ? でも万能ではない(WAF迂回攻撃へ未対応) ?確かにWebサーバへの無作為なスキャンは防ぐ ? ?こういうやつ ? ?こういうのは防げない "GET /index.php?name=OR 1=1 HTTP/1.1" 200 "GET /index.php?name=' '''''''UNION SELECT '2 HTTP/1.1" 200 ※URLデコード済み "GET /index.php?name=/*!||*/1=1 HTTP/1.1" 200 "GET /index.php?name=' +un/**/ion+se/**/lect '2 HTTP/1.1" 200 ※URLデコード済み

- 11. Copyright ?? m.kouda 2023 セキュリティ業界とのギャップ ?セキュリティエンジニア(僕)的には... ?多層防御の観点ではもちろん重要 ?ただ、導入コストに対するリターンが見込めないかな... ? メンテナンスも必要 ? パケット解析のオーバヘッドがある ?と考えていた時期がありました。

- 12. Copyright ?? m.kouda 2023 奥础贵すごいぞ

- 13. Copyright ?? m.kouda 2023 WAFのタイプ ?ホスト(ソフトウェア)型 ?サーバ毎にインストール ? mod_security ? SiteGuard ?クラウド型 ?インストール不要、細かい設定不要 ? Akamai、遮断くん ?ネットワーク(ゲートウェイ)型 ?ネットワークの経路上に設置、SSLの複合を担う ? Fortiweb 今回はこれを推したい

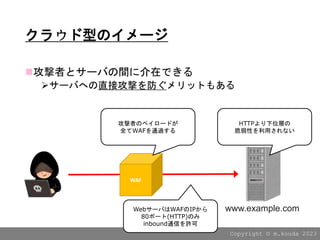

- 14. Copyright ?? m.kouda 2023 クラウド型のイメージ ?攻撃者とサーバの間に介在できる ?サーバへの直接攻撃を防ぐメリットもある WAF 攻撃者のペイロードが 全てWAFを通過する HTTPより下位層の 脆弱性を利用されない www.example.com WebサーバはWAFのIPから 80ポート(HTTP)のみ inbound通信を許可

- 15. Copyright ?? m.kouda 2023 クラウド型のイメージ ?攻撃者とサーバの間に介在できる ?サーバへの直接攻撃を防ぐメリットもある WAF WAFの振り分けは HTTPのHostヘッダを参照する [www.example.com] 本来ならいろいろ見えていた けど、まぁ大丈夫(よくない) DNSリバインディングも ついでに防ぐ www.example.com

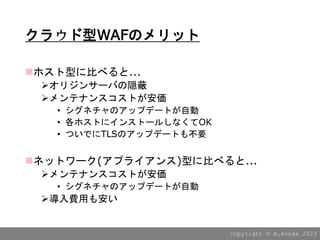

- 16. Copyright ?? m.kouda 2023 クラウド型WAFのメリット ?ホスト型に比べると... ?オリジンサーバの隠蔽 ?メンテナンスコストが安価 ? シグネチャのアップデートが自動 ? 各ホストにインストールしなくてOK ? ついでにTLSのアップデートも不要 ?ネットワーク(アプライアンス)型に比べると... ?メンテナンスコストが安価 ? シグネチャのアップデートが自動 ?導入費用も安い

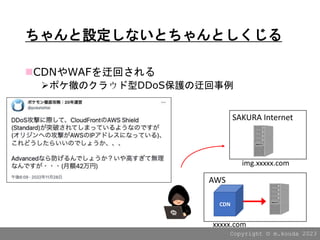

- 17. Copyright ?? m.kouda 2023 ちゃんと設定しないとちゃんとしくじる ?CDNやWAFを迂回される ?ポケ徹のクラウド型DDoS保護の迂回事例 CDN img.xxxxx.com AWS SAKURA Internet xxxxx.com

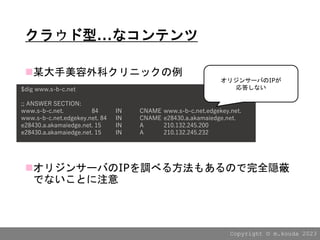

- 18. Copyright ?? m.kouda 2023 クラウド型...なコンテンツ ?某大手美容外科クリニックの例 ?オリジンサーバのIPを調べる方法もあるので完全隠蔽 でないことに注意 $dig www.s-b-c.net ;; ANSWER SECTION: www.s-b-c.net. 84 IN CNAME www.s-b-c.net.edgekey.net. www.s-b-c.net.edgekey.net. 84 IN CNAME e28430.a.akamaiedge.net. e28430.a.akamaiedge.net. 15 IN A 210.132.245.200 e28430.a.akamaiedge.net. 15 IN A 210.132.245.232 オリジンサーバのIPが 応答しない

- 19. Copyright ?? m.kouda 2023 まとめ ?クラウド型WAFはえらい

![Copyright ?? m.kouda 2023

クラウド型のイメージ

?攻撃者とサーバの間に介在できる

?サーバへの直接攻撃を防ぐメリットもある

WAF

WAFの振り分けは

HTTPのHostヘッダを参照する

[www.example.com]

本来ならいろいろ見えていた

けど、まぁ大丈夫(よくない)

DNSリバインディングも

ついでに防ぐ

www.example.com](https://image.slidesharecdn.com/waf-230308025430-c26079af/85/WAF-15-320.jpg)