Web'te Hayatta Kalmak

- 3. ziyahan@netsparker: $ whoami â Security Researcher â Klavye DelikanlÄḟlarÄḟ GÃỳvenlik Podcasti (https://www.klavyedelikanlilari.com - @delikanliklavye) â Email: ziyahan@netsparker.com â Twitter: ziyaxanalbeniz â LinkedIn : http://www.linkedin.com/in/ziyahanalbeniz â PGP : 0xA6A34AFD / https://keybase.io/ziyahan

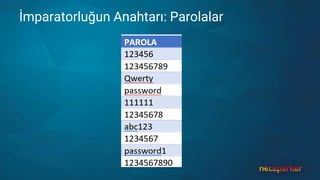

- 4. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar â TÃỳm servislerde aynÄḟ parolayÄḟ mÄḟ kullanÄḟyorsunuz? â ParolanÄḟz kiÅisel bilgilerinizden mi oluÅuyor? (DoÄum tarihi, yaÅ, plaka, favoriler vb.) â Son bir yÄḟl içinde parola deÄiÅikliÄi yaptÄḟnÄḟz mÄḟ?

- 5. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar En az birine olumlu yanÄḟt verdiyseniz, kötÃỳ haber! Muhtemelen siz de hacklendiniz!

- 6. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar â Yahoo â Linkedin â Zomato â Last.fm â Myspace â Adobe â âḊ â .. â .

- 7. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar Son yayÄḟnlanan ifÅaat: 5 AralÄḟk 2017'de yayÄḟnlandÄḟ (Son gÃỳncelleme 29 KasÄḟm 2017) 41 GB

- 8. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar 1400553869 hesabÄḟn parola bilgisi.

- 9. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar 1.400.553.869 hesabÄḟn parola bilgisi.

- 10. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar Bir milyar dört yÃỳz milyon elli Ãỳç bin hesabÄḟn parola bilgisi.

- 12. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar â Password Reuse Attack

- 13. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar â ParolanÄḟz yeterince gÃỳçlÃỳ mÃỳ?

- 14. ÄḞster Zengin Ol, ÄḞster Fukara...

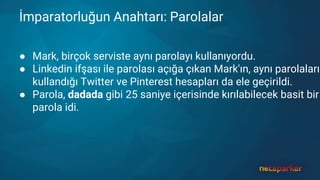

- 15. ÄḞmparatorluÄun AnahtarÄḟ: Parolalar â Mark, birçok serviste aynÄḟ parolayÄḟ kullanÄḟyordu. â Linkedin ifÅasÄḟ ile parolasÄḟ açÄḟÄa çÄḟkan Mark'Äḟn, aynÄḟ parolalarÄḟ kullandÄḟÄÄḟ Twitter ve Pinterest hesaplarÄḟ da ele geçirildi. â Parola, dadada gibi 25 saniye içerisinde kÄḟrÄḟlabilecek basit bir parola idi.

- 17. ÃözÃỳm: Password Manager & 2FA â KeePassX, 1Password, etc. â ÄḞki aÅamalÄḟ doÄrulama (2FA) â Haveibeenpwned.com â Leakedsource.com â Hacked-emails.com Ãnerilen Kaynak: https://ssd.eff.org/en/module/how-use- keepassx

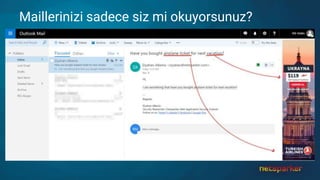

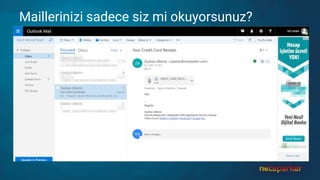

- 18. Maillerinizi sadece siz mi okuyorsunuz?

- 19. Maillerinizi sadece siz mi okuyorsunuz?

- 20. Maillerinizi sadece siz mi okuyorsunuz?

- 21. Maillerinizi sadece siz mi okuyorsunuz? http://variety.com/2017/digital/news/google-gmail-ads-emails-1202477321/

- 22. ÃözÃỳm? â PGP Kullanmak â Protonmail, TutaNotaMail, Riseup.net vb. Ãnerilen Kaynak: https://emailselfdefense.fsf.org/en/

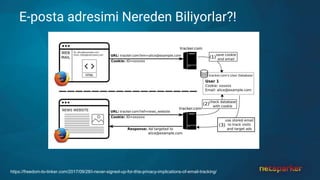

- 23. E-posta adresimi Nereden Biliyorlar?! https://freedom-to-tinker.com/2017/09/28/i-never-signed-up-for-this-privacy-implications-of-email-tracking/

- 24. Nazar DeÄmesin!

- 25. Nazar DeÄmesin!

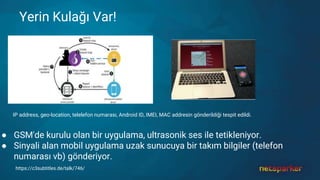

- 26. Yerin KulaÄÄḟ Var! IP address, geo-location, telelefon numarasÄḟ, Android ID, IMEI, MAC addresin gönderildiÄi tespit edildi. â GSM'de kurulu olan bir uygulama, ultrasonik ses ile tetikleniyor. â Sinyali alan mobil uygulama uzak sunucuya bir takÄḟm bilgiler (telefon numarasÄḟ vb) gönderiyor. https://c3subtitles.de/talk/746/

- 27. Yerin KulaÄÄḟ Var! â TOR Network'Ãỳ dahi kullansanÄḟz, baÄlandÄḟÄÄḟnÄḟz sitelerden birinde arkaplanda çalan bir ultrasonik ses, kimliÄinizin ifÅa olmasÄḟnÄḟ saÄlayabilir.

- 28. Yerin KulaÄÄḟ Var! â Wikileaks'Äḟn Vault 7 ifÅaatÄḟnda yer alan iddialara göre geliÅtirilen Weeping Angel kod sayesinde Samsung'a ait Smart TV modeli fake-off durmuna getirilerek, kapalÄḟ olduÄu sanÄḟlan durumda dahi ortam dinlemesi yapabiliyor.

- 29. DahasÄḟ... - ÄḞzlemek için casus ekipmanlarÄḟna ihtiyaç yok. - Hoparlör ve mikrofonu olan basit bir cep telefonu sonar cihazÄḟ gibi kullanÄḟlabilir. - Washington Ãniversitesi Paul G. Allen Bilgisayar Bilimleri ve MÃỳhendislik okulu araÅtÄḟrma takÄḟmÄḟ, mÃỳzik kullanarak vÃỳcut hareketlerinin nasÄḟl izlenebileceÄine dair araÅtÄḟrmalarÄḟnÄḟ tamamladÄḟ. http://musicattacks.cs.washington.edu/#songs

- 30. ÃözÃỳm? â Mobil uygulamalarÄḟn mikrofon izinleri kontrol edilebilir. â Anonim gezinimler için kullanÄḟlan tarayÄḟcÄḟlarda multimedya özellikleri devredÄḟÅÄḟ bÄḟrakÄḟlabilir.

- 31. Batarya Durumunuz Sizi Ele Veriyor! â Batarya Durumunu kontrol etmek izinler arasÄḟnda yer almÄḟyor. â FarklÄḟ browserlardan yaptÄḟÄÄḟnÄḟz ziyaretlerden batarya durumu korelasyonu ile kimliÄiniz ifÅa olabilir. â Lokasyon tespiti yapÄḟlabilir. (%90 baÅarÄḟ oranÄḟ ile.) â Uber örneÄinde olduÄu gibi daha fazla Ãỳcret ödemeye mahkum olabilirsiniz. https://thehackernews.com/2015/02/track-smartphone-location.html https://crypto.stanford.edu/powerspy/

- 32. Sensörlerdeki Tehlike â Ortalama bir cep telefonu GPS, kamera, mikrofon, pedometer, NFC vb pek çok sensöre sahip. â Uygulama ve web sitelerinin bu sensör kullanÄḟmlarÄḟnÄḟn hepsi izne baÄlÄḟ. Arama za- manlarÄḟ , fiziksel aktiviteler ve touch gibi pek çok dataya eriÅebiliyorlar. â Bu sensörler yardÄḟmÄḟ ile 4 haneli bir Åifre yÃỳzde 74 kesinlikte ilk denemede bulundu. 5. denemede bu oran yÃỳzde 100'e ulaÅtÄḟ. https://thehackernews.com/2017/04/phone-sensor-password-hacking.html

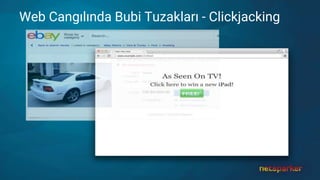

- 33. Web CangÄḟlÄḟnda Bubi TuzaklarÄḟ - Clickjacking

- 34. Web CangÄḟlÄḟnda Bubi TuzaklarÄḟ - Tab Nabbing TÄḟkladÄḟÄÄḟnÄḟz baÄlantÄḟlar, sizi bambaÅka yerlere götÃỳrebilir.

- 35. Bir Siteyi Ziyaret Etmek HayatÄḟnÄḟzÄḟ Mahvedebilir mi? Evet! https://www.alternet.org/civil-liberties/nsa-action-writers-house-raided-based-innocent-google-search

- 36. Bir Siteyi Ziyaret Etmek HayatÄḟnÄḟzÄḟ Mahvedebilir mi? Evet!

- 38. GÃỳvenli mi, gÃỳvensiz mi? HTTPS â BaÄlantÄḟ Åifreli bir biçimde gönderilir. â Gelen datanÄḟn trafik seyri boyunca, herhangi bir saldÄḟrgan kimseler tarafÄḟndan deÄiÅtirilmemesini saÄlayabilirsiniz. https://www.powersolution.com/ssl-what-it-means-how-it-works-whereused/

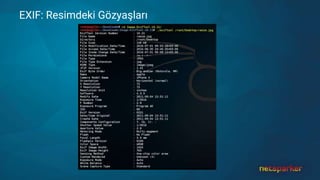

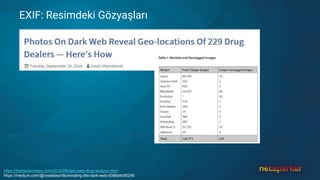

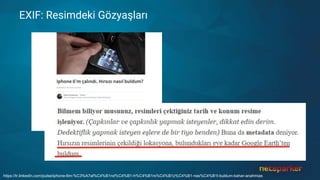

- 45. ÃözÃỳm? MAT: Metadata Anonymisation Toolkit vb programlar ile fotoÄraflarÄḟn içerisindeki EXIF datalarÄḟ paylaÅÄḟlmadan önce kaldÄḟrÄḟlabilir. https://mat.boum.org/

- 47. Stilometre: TarzÄḟn Seni YansÄḟtÄḟr! â Tekrarlanan noktalama/imla yanlÄḟÅlarÄḟ. â Kelime daÄarcÄḟÄÄḟ â Bir rumuz arkasÄḟnda olsanÄḟz dahi, sizi ifÅa edebilir. â Stilometre bu metodun adÄḟdÄḟr. ÃözÃỳm olarak en sÄḟk kullanÄḟlan 200 kelime ile metinleri yazmak önerilmektedir. https://www.flashpoint-intel.com/blog/linguistic-analysis-wannacry-ransomware/

- 48. Stilometre: TarzÄḟn Seni YansÄḟtÄḟr! â Tekrarlanan noktalama/imla yanlÄḟÅlarÄḟ. â Kelime daÄarcÄḟÄÄḟ â Bir rumuz arkasÄḟnda olsanÄḟz dahi, sizi ifÅa edebilir. â Stilometre bu metodun adÄḟdÄḟr. â Una Bomber 'Äḟn yakalnmasÄḟ. (MANHUNT) ÃözÃỳm olarak en sÄḟk kullanÄḟlan 200 kelime ile metinleri yazmak önerilmektedir. http://www.haksozhaber.net/fuatavni-kendi-kendini-desifre-etti-46564h.htm

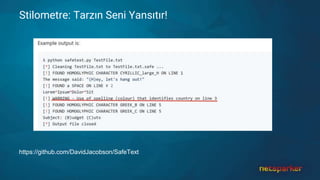

- 49. Stilometre: TarzÄḟn Seni YansÄḟtÄḟr! https://github.com/DavidJacobson/SafeText

- 50. KiÅisel Verileri KoruyalÄḟm! Ama NasÄḟl? â EÄer kiÅisel verilerinizi herkese açÄḟk Åekilde paylaÅÄḟrsanÄḟz; artÄḟk o kiÅisel veri olmaktan çÄḟkar. Bundan sonra sosyal medyayÄḟ daha dikkatli kullanmakta fayda var

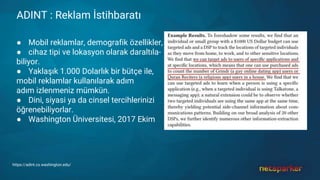

- 51. ADINT : Reklam ÄḞstihbaratÄḟ â Mobil reklamlar, demografik özellikler, â cihaz tipi ve lokasyon olarak daraltÄḟla- biliyor. â YaklaÅÄḟk 1.000 DolarlÄḟk bir bÃỳtçe ile, mobil reklamlar kullanÄḟlarak adÄḟm adÄḟm izlenmeniz mÃỳmkÃỳn. â Dini, siyasi ya da cinsel tercihlerinizi öÄrenebiliyorlar. â Washington Ãniversitesi, 2017 Ekim https://adint.cs.washington.edu/

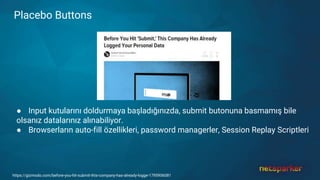

- 52. Placebo Buttons â Input kutularÄḟnÄḟ doldurmaya baÅladÄḟÄÄḟnÄḟzda, submit butonuna basmamÄḟÅ bile olsanÄḟz datalarÄḟnÄḟz alÄḟnabiliyor. â BrowserlarÄḟn auto-fill özellikleri, password managerler, Session Replay Scriptleri https://gizmodo.com/before-you-hit-submit-this-company-has-already-logge-1795906081