Windows MasaÞstÞ GÞvenliÄi

- 1. Windows MasaÞstÞ GÞvenliÄi Burak DayÄąoÄlu

- 2. Sunum PlanÄą MasaÞstÞ gÞvenliÄinin artan Ãķnemi Windows 2000 ve XPânin gÞvenlik Ãķzellikleri Etkin masaÞstÞ gÞvenliÄi için diÄer gereksinimler

- 3. Mainframeâden KiÅisel Bilgisayara Mainframe dÞnyasÄąnÄąn merkezi iÅleyiÅi gÞvenliÄin gÃķreli daha kolay saÄlanmasÄąna imkan veriyordu Ä°stemci-sunucu mimarisi ÞretkenliÄi arttÄąrdÄą, ancak yeni gÞvenlik riskleri doÄurdu PC Þzerinde depolanan dosyalar Hassas uygulamalara PCâler aracÄąlÄąÄÄą ile eriÅim

- 4. MasaÞstÞ GÞvenliÄi Gereksinimi KiÅisel bilgisayarlar Ãzerinde depolanan veriler GÃķrev-kritik uygulamalara yapÄąlan baÄlantÄąlar Daha kritik sistemler ile aÄ komÅuluklarÄą nedeniyle saldÄąrganlar için deÄerli birer hedeftir KiÅisel bilgisayarlarÄąn gÞvenliÄinin saÄlanmasÄą KullanÄącÄą kitlesinin BT uzmanÄą olmamasÄą â KiÅiselleÅtirilebilirâ olmalarÄą Ãok sayÄąda olmalarÄą nedeniyle kolaylÄąkla mÞmkÞn deÄildir

- 5. Windows MasaÞstÞ GÞvenliÄi Windows iÅletim sistemi kampÞs aÄlarÄą Þzerinde yoÄun biçimde kullanÄąlmaktadÄąr GÞncel Windows sÞrÞmleri (2000 ve XP) pek çok faydalÄą gÞvenlik ÃķzelliÄine sahiptir GÞvenlik Ãķzelliklerini bilmek ve kullanmak Art-niyetli çalÄąÅanlarÄąn DÄąÅ saldÄąrganlarÄąn Uygunsuz/hatalÄą kullanÄąmlarÄąn verebileceÄi zararÄą en aza indirebilir

- 6. Windows GÞvenlik Modeli GÞncel masaÞstÞ Windows sÞrÞmleri Merkezi yÃķnetimi Ãok kullanÄącÄąlÄą ve gezgin BT yapÄąlarÄąnÄą Bir kullanÄącÄą birden fazla PCâden faydalanabilir Bir PC birden fazla kullanÄącÄą tarafÄąndan paylaÅÄąlabilir Ãķne Ã§Äąkartacak teknik Ãķzelliklere sahiptir

- 7. Windows GÞvenlik Ãzellikleri Active Directory ile Merkezi YÃķnetim Rol-tabanlÄą eriÅim denetimi (RBAC) Dosya sistemi gÞvenliÄi Registry gÞvenliÄi YÞksek gÞvenlikli doÄrulama ve PKI Grup politikalarÄą ve gÞvenlik ÅablonlarÄą YazÄąlÄąm kÄąsÄątlama politikalarÄą Ãevrim-dÄąÅÄą dosya senkronizasyonu

- 8. Windows GÞvenlik Ãzellikleri - 2 GÞvenlik duvarÄą GÞncelleme/yama yÃķnetimi VirÞs temizleme programÄą Casus program (spyware) temizleme programÄą

- 9. Active Directory TÞm Windows kaynaklarÄąna iliÅkin yapÄąlandÄąrma bilgisini tek bir â aÄ Ã§apÄąnda veritabanÄą ânda toplama LDAP uyumlu dizin sunucusu KullanÄącÄąlar, kiÅisel bilgisayarlar, sunucular, aÄ servisleri, bunlara iliÅkin ayarlar, âĶ Active Directoryânin diÄer dizinler ile iliÅkilendirilmesi

- 10. Rol TabanlÄą EriÅim Denetimi Windows Rol tabanlÄą eriÅim denetimini destekler Rolleri tanÄąmla, rollere yetkileri ata KullanÄącÄąlarÄą roller ile iliÅkilendir Rol tabanlÄą yetkilendirme, kullanÄącÄąlara tek tek yetki atamasÄą yapmaktan daha Ãķlçeklenebilirdir KullanÄącÄąlarÄąn administrator yetkisi ile PC kullanÄąmlarÄą engellenmelidir

- 11. Dosya Sistemi GÞvenliÄi Windows NTFS dosya sistemi eriÅim denetim listelerini (ACL) destekler Kimin hangi dosyaya nasÄąl eriÅebileceÄi net biçimde tariflenebilir ACL dÞzenlemeleri ile K ullanÄącÄąlarÄąn kurulu programlarÄą bozmalar Äą Sistemi çalÄąÅmaz duruma getirmeleri engellenebilir

- 12. ÅifrelenmiÅ Dosya Sistemi - EFS Dosya sistemleri Åifrelenerek yetkisiz eriÅime karÅÄą korunabilir Hassas dosyalarÄąn depolandÄąÄÄą dosya sistemlerinin Åifrelenmesi yeni bir savunma kademesi oluÅturur ÅifrelenmiÅ dosya sisteminin bulunduÄu disk çalÄąnsa da dosyalar gÃķrÞntÞlenemez Dosyalar, dosya sahibi kullanÄącÄą ya da yetkilendirilmiÅ sistem yÃķneticilerince deÅifre edilebilir SaldÄąrgan, disk Þzerindeki dosyalarÄą gÃķremeyebilir / açamayabilir

- 13. Registry GÞvenliÄi Windows ayarlarÄą registry Þzerinde depolanÄąr Windows registryâsi eriÅim denetim listelerini destekler Hangi anahtara kimin ve nasÄąl eriÅebileceÄi belirlenebilir Registry ACLâleri ile KullanÄącÄąlarÄąn sistem ayarlarÄąnÄą deÄiÅtirmeleri Sistemi çalÄąÅmaz duruma getirmeleri engellebilir

- 14. YÞksek GÞvenlikli DoÄrulama Sistem giriÅleri için akÄąllÄą kartlarÄąn ya da tokenâlarÄąn kullanÄąlmasÄą mÞmkÞndÞr Tahmin edilebilir parolalar Unutulan parolalar Birbirinin yerine giriÅ yapan kullanÄącÄąlar engellenebilir

- 15. Microsoft Certificate Services Windows Server ÞrÞnleri ile birlikte standart olarak saÄlanan sertifika sunucu yazÄąlÄąmÄądÄąr Windows 2000 ve XP istemcileri sayÄąsal sertifikalar ile çalÄąÅabilmektedir KullanÄącÄąlar için sayÄąsal sertifika Þretimi AkÄąllÄą-kartlar içerisinde doÄrulama için kullanÄąm e-imza için kullanÄąm

- 16. Grup PolitikalarÄą GÞvenlik politikasÄąnÄąn merkezi olarak belirlenmesini ve daÄÄątÄąlmasÄąnÄą saÄlar KullanÄącÄą ve bilgisayar gruplanmasÄą Gruplara kural kÞmelerinin (politika) atanmasÄą Parola, gÞncelleme, kayÄąt tutma, hesap kilitleme, eriÅim denetimi âĶ

- 17. YazÄąlÄąm KÄąsÄątlama PolitikalarÄą KullanÄącÄąlarÄąn hangi uygulamalarÄą iÅletebileceklerini kontrol etmek Þzere kullanÄąlÄąr Belirtilenler dÄąÅÄąndaki tÞm uygulamalar yasaktÄąr Belirtilenler dÄąÅÄąndaki tÞm uygulamalar serbesttir Belirtimler Program dosyasÄąnÄąn hashâine Ãreticisinin sayÄąsal imzasÄąna Yerel ya da UNC yoluna GÞvenlik bÃķlgesine (Zone) gÃķre gerçekleÅtirilebilir

- 18. Ãevrim-DÄąÅÄą Senkronizasyon Ä°stemciler sunucu Þzerindeki bazÄą dizin ve dosyalarÄą âçevrim-dÄąÅÄąâ kullanmak isteyebilirler Ãevrim-dÄąÅÄąyken bu dosyalar PC Þzerinde depolanÄąr, Åifrelenerek yetkisiz eriÅimden korunur

- 19. GÞvenlik DuvarÄą XP SP2 ile durum-korumalÄą bir paket-filtreleyen gÞvenlik duvarÄą saÄlanmaktadÄąr Ãn-tanÄąmlÄą olarak sisteme doÄru gelen tÞm trafiÄi durdurur KullanÄąmÄą çok kolay Soru sormaz ï Merkezden yÃķnetilebilir

- 20. GÞncelleme/Yama YÃķnetimi KiÅisel bilgisayar zafiyetleri VirÞs/worm Truva atÄą Spam vb. robotu yayÄąlÄąmlarÄąna imkan vermektedir DÞzenli gÞncelleme ve yamalama ile art-niyetli yazÄąlÄąmlardan kaynaklanan zafiyetler engellenebilir Windows Update

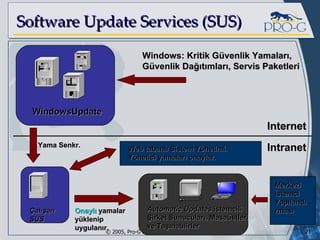

- 21. Software Update Services (SUS) Automatic Updates istemcili Åirket SunucularÄą, MasaÞstleri ve TaÅÄąnablirler WindowsUpdate Internet Intranet ÃalÄąÅan SUS Windows: Kritik GÞvenlik YamalarÄą , GÞvenlik DaÄÄątÄąmlarÄą , Servis Paketleri Web tabanlÄą Sistem YÃķnetimi. YÃķnetici yamalarÄą onaylar. Yama Senkr. OnaylÄą yamalar yÞklenip uygulanÄąr. Merkezi Ä°stemci YapÄąlandÄąrmasÄą

- 22. SUS Teknik Ãzellikleri Grup politikasÄą aracÄąlÄąÄÄą ile merkezden gÞncelleme yÃķnetimi ve izleme ADâye kaydedilmemiÅ sistemler de desteklenir YalnÄązca âkritik gÞncellemeleriâ ve âgÞvenlik gÞncellemeleriâ daÄÄątÄąlabilir DaÄÄątÄąlacak yamalar sistem yÃķneticisince onaylanÄąr OnaylanmamÄąÅ yamalar daÄÄątÄąlmaz

- 23. Windows Update Services (WUS) Daha fazla Microsoft ÞrÞnÞnÞn gÞncellenmesine imkan verir Office Exchange

- 24. VirÞs Temizleme ProgramÄą â Malicious Software Removal Toolâ GeCAD firmasÄąnÄąn (RAV) alÄąmÄąndan sonra Ã§Äąkan ilk ÞrÞndÞr Windows Update ile gÞncellenmektedir YalnÄązca gÞncel ąđūą°ųÞēõąôąð°ųi tespit edebilir

- 25. Spyware Temizleme ProgramÄą Casus program temizliÄi için yeni bir ÞrÞndÞr Microsoft Anti-Spyware 1.0 Beta Microsoftâun GIANTâÄą satÄąn almasÄąndan sonra Ã§Äąkan ilk ÞrÞndÞr

- 26. G Þvenli Ä°stemciler için Ãneriler KullanÄącÄąlarÄą Active Directory çatÄąsÄą altÄąnda toplayÄąn Merkezi yÃķnetim, grup politikasÄą uygulamalarÄą Active Directoryâyi diÄer sistemleriniz ile entegre ederek âkimlik yÃķnetimiâne geçin KiÅisel bilgisayarlarÄąn administrator izinleri ile kullanÄąlmasÄąna izin vermeyin Kurumsal dosya sistemi ve registry ACL tarifleri hazÄąrlayÄąn, tÞm PCâlere uygulayÄąn NTFS dÄąÅÄąnda dosya sistemi kullanmayÄąn

- 27. G Þvenli Ä°stemciler için Ãneriler - 2 MasaÞstÞ bilgisayarlar Þzerinde hassas veri depolamayÄąn YedeklenmemiÅ dosyalar nedeniyle veri kayÄąplarÄą olasÄąlÄąÄÄą DÞzenli gÞncellemeler için gerekli altyapÄąyÄą oluÅturun Tek, yedekli ya da hiyerarÅik SUS/WUS sunucularÄą kullanÄąn Windows XPâler için yazÄąlÄąm kÄąsÄątlama politikalarÄąnÄą uygulayÄąn P2P (Kazaa, eDonkey vb.) engelleme

- 28. G Þvenli Ä°stemciler için Ãneriler - 3 GÃķrev kritik uygulamalara eriÅilen PCâlerde, gÞçlÞ kimlik doÄrulama altyapÄąsÄąndan faydalanÄąn SatÄąn alma maliyetleri $50ânin altÄąnda KullanÄącÄąlarÄąnÄązÄą eÄitin Kurumsal gÞvenlik politikasÄąnÄąn ve yÃķnergelerinin neyi neden gerektirdiÄini anlatÄąn

- 29. Microsoft GÞvenlik KaynaklarÄą http://www.microsoft.com/security Windows 2000 Hardening Guide Windows XP Hardening Guide